Cette vulnérabilité de sécurité pourrait transformer un appareil IoT en un méchant espion

Publié: 2021-06-24L'IdO a eu un impact remarquable sur nos vies. Nous avons maintenant des appareils connectés sur un réseau qui sont capables de nous rendre la vie beaucoup plus facile et confortable. Des smartphones aux montres intelligentes en passant par les sonnettes alimentées par Internet, les alarmes de porte, les caméras de sécurité, les haut-parleurs, les serrures de porte, les lumières, les ampoules et les moniteurs pour bébé, la liste est interminable. Cependant, avec cette aubaine, un fléau se profile et c'est-à-dire que les mécréants peuvent pirater ces appareils et s'ils ne sont pas réagis rapidement, ils peuvent faire des ravages dans nos vies. Mais quand les pirates peuvent-ils se nourrir des appareils IoT ? La réponse est lorsqu'ils reniflent une vulnérabilité de sécurité ou lorsque nous, en tant qu'utilisateurs, ne pratiquons pas de saines habitudes de sécurité.

Nous aborderons les habitudes de sécurité d'un utilisateur plus tard dans le blog, mais discutons d'abord de la manière dont une vulnérabilité de sécurité peut conduire un pirate informatique dans votre appareil IoT, puis dans votre vie personnelle ou professionnelle. Tout récemment, une vulnérabilité de sécurité a frappé les appareils IoT. Cette faille de sécurité peut donner accès à vos flux audio et vidéo IoT et se transformer en outil d'espionnage.

En quoi consiste cette vulnérabilité de sécurité ? Quelle est la gravité de la faille de sécurité

Selon les chercheurs de Nozomi Networks Lab et du DHS, la faille de sécurité peut permettre à des attaquants malveillants de falsifier un appareil IoT. Ils peuvent facilement convertir un appareil IoT donné tel qu'une caméra de sécurité domestique, un babyphone ou une sonnette intelligente en un outil d'espionnage. En raison de cette vulnérabilité, ils peuvent également voler des données cruciales ou espionner des flux vidéo. En plus de s'immiscer dans la vie personnelle d'une personne via les canaux susmentionnés, un attaquant peut même voler des données commerciales cruciales telles que des données relatives aux clients, aux employés ou même aux techniques de production. La faille de sécurité est en effet très sévère. À tel point que le Common Vulnerability Scoring System (CVSS) l'évalue à 9,1/10 sur une échelle de gravité.

Comment cette faille de sécurité a-t-elle fait surface ?

La faille est un bogue de la chaîne d'approvisionnement qui a été découvert dans un composant logiciel (SDK P2P) fabriqué par une société appelée ThroughTek qui est l'un des principaux fournisseurs d'appareils IoT. Le SDK du P2P donne un accès à distance aux flux audio/vidéo sur Internet. Le SDK se trouve dans les capteurs intelligents, les caméras de sécurité telles que les caméras de surveillance pour bébés et animaux de compagnie, les sonnettes, etc. et il aide un spectateur à accéder aux flux audio/vidéo. La faille affecte la version 3.1.5 ou antérieure de P2P. Comme Nozomi l'a démontré, les anciennes versions du SDK permettent d'intercepter les paquets de données pendant leur transit. Un pirate peut transformer ces paquets en flux audio ou vidéo complets.

La défense de ThroughTek

ThroughTek a contré ce bogue dans la version 3.3 qui a été publiée à la mi-2020. Bien que le problème soit que de nombreux appareils exécutent toujours l'ancienne version. Deuxièmement, selon ThroughTek, pour mener une attaque, un attaquant potentiel devra avoir une connaissance approfondie des outils de renifleur de réseau, de la sécurité du réseau et de l'algorithme de chiffrement.

Nous avons également eu des cas de vulnérabilités IoT et d'attaques de piratage dans le passé

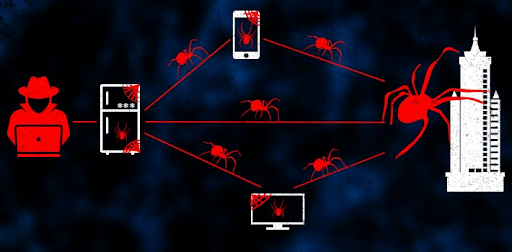

- Le Mirai Botnet ou Dyn Attack de 2016 - Il s'agissait de la plus grande attaque DDoS contre le fournisseur de services Dyn qui a entraîné la panne de parties considérables d'Internet, notamment Netflix, Reddit, Twitter et CNN.

- Selon les dernières découvertes du FBI, il existe des fabricants de téléviseurs intelligents pour qui la sécurité est une réflexion après coup et un téléviseur non sécurisé peut être utilisé par un pirate informatique pour non seulement contrôler vos chaînes ou votre volume, mais même vous traquer.

- Un chercheur de l'Université du Texas à San Antonio affirme que les pirates peuvent utiliser des ampoules intelligentes à infrarouge pour infecter d'autres appareils IoT

- Les chercheurs ont découvert des bogues dans un célèbre pêne dormant intelligent qui pourrait permettre aux attaquants de pénétrer dans les maisons ou même de déverrouiller les portes

Quelque chose à méditer

On prévoit que d'ici 2025, il y aura plus de 21 milliards d'appareils IoT. C'est presque 3 fois la population totale du monde. La recherche ci-dessus est une révélation tant pour les développeurs que pour les utilisateurs que si l'on n'y prête pas attention, on ne peut que se demander combien d'utilisateurs seront victimes de cyberattaques.

N'ayez pas peur ! Un point dans le temps aidera à esquiver une attaque IoT

Pendant que les développeurs font leur part, corrigent les failles et contrent ces attaques, que pouvez-vous faire en tant qu'utilisateur ? Non! Nous ne voulons pas décharger des éléments techniques ou vous effrayer, il existe des mesures très simples que vous pouvez prendre pour esquiver ces attaques/vulnérabilités IoT et protéger vos appareils IoT.

- Selon Kaspersky, près de 86 % des organisations ont des logiciels obsolètes. Alors, gardez vos appareils IoT à jour, surtout si vous êtes une entreprise dont la vie dépend des appareils IoT.

- Avant d'acheter un appareil IoT - une ampoule intelligente, une sonnette intelligente, une caméra, un haut-parleur, une télévision intelligente ou toute autre chose, faites vos recherches. Vérifiez si l'appareil a récemment rencontré un problème de vulnérabilité ou non

- Utilisez un VPN capable de contrer les attaques DDoS. Si votre appareil IoT est connecté à votre ordinateur portable et que vous l'utilisez sur un réseau Wi-Fi public, vous pouvez opter pour un VPN comme Systweak VPN . Il peut vous protéger contre les attaques de l'homme du milieu, les attaques DDoS ou les infections de logiciels malveillants lorsque vous utilisez un réseau Wi-Fi public.

Téléchargez Systweak VPN maintenant

Lire la revue complète sur Systweak VPN

- Débranchez complètement votre appareil IoT lorsqu'il n'est pas utilisé. C'est simple lorsque votre appareil est coupé d'internet, un pirate n'aura pas de cible à exploiter

- Désactivez UPnP (Universal Plug and Play). Destiné à aider les gadgets à découvrir d'autres périphériques réseau, les pirates peuvent s'introduire dans votre appareil à l'aide de cette fonctionnalité. Votre meilleur pari ? Désactiver complètement cette fonctionnalité

- Utilisez des mots de passe forts pour les réseaux Wi-Fi, les comptes d'appareils et même les appareils connectés. Si possible, utilisez un gestionnaire de mots de passe. Pourquoi? Parce que de nos jours, les gestionnaires de mots de passe vous permettent de générer des mots de passe forts à chaque fois. Prenez LastPass par exemple, il dispose d'un gestionnaire de mots de passe intégré qui vous permet de générer des mots de passe aléatoires, longs et difficiles à surpasser.

- Si vous ne lisez pas la politique de confidentialité des applications, c'est peut-être le moment de le faire. Vous aurez au moins une idée de ce qu'on vous demande de partager

À la fin

Le futur proche salue les appareils IoT. Ce pouvoir devenant plus accessible, nous devons devenir plus vigilants et mieux informés. Ce blog est un petit pas dans la foulée. Aimez l'IoT comme nous le faisons et souhaitez travailler pour le rendre plus sûr, faites-nous savoir dans la section des commentaires les moyens par lesquels nous pouvons rendre les appareils IoT plus sûrs et plus agréables. Vous pouvez même corriger d'autres failles de sécurité que vous avez récemment rencontrées dans un appareil IoT.