Ne pas utiliser Skype et taper : les pirates peuvent voler votre mot de passe via des appels VoIP

Publié: 2017-03-31Il semble qu'il existe un flot incessant de nouvelles méthodes permettant aux pirates de voler nos mots de passe. Entre les e-mails de phishing, les attaques de mot de passe par force brute ou l'augmentation des attaques de protocole VoIP - eh bien, il s'avère que depuis longtemps, les pirates sont capables de comprendre ce que vous tapez sur votre clavier, simplement en écoutant les sons qu'il produit.

En fait, cette année seulement, une étude est sortie plongeant profondément dans le monde de l'écoute acoustique. Plus précisément, l'étude intitulée « Don't Skype & Type! L'écoute acoustique dans la voix sur IP ! » a examiné de près comment l'ancien concept d'écoute acoustique a été adopté pour devenir une menace encore plus grande à l'époque moderne.

Nous avons été choqués d'entendre parler de cette nouvelle méthode d'attaque et avons voulu examiner de près les résultats de l'étude. Alors creusons.

Acoustique Quoi ?

L'idée de l'écoute acoustique n'est pas quelque chose d'incroyablement révolutionnaire. En fait, l'étude fait référence à un certain nombre d'examens antérieurs du concept. Même en 1943, les ingénieurs de Bell Telephone ont découvert un phénomène similaire qui ressemble étrangement à ce que les attaquants peuvent faire aujourd'hui, avec les technologies modernes.

Mais qu'est-ce que l'écoute acoustique exactement ? Bon, le concept est assez basique :

Juste en enregistrant et en analysant le son de votre clavier, chaque fois que vous appuyez sur une touche différente, quelqu'un peut identifier exactement ce que vous tapez.

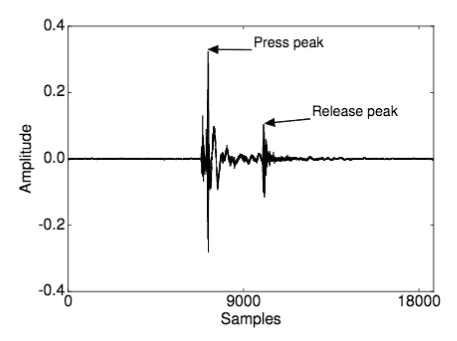

La réalité est que chaque clavier, et chaque pression de touche individuelle, produit un son distinct. Les attaquants peuvent utiliser ces sons pour assembler un alphabet, puis déchiffrer presque exactement ce que vous tapez en fonction de cet alphabet.

Une nouvelle menace croissante avec les nouvelles technologies

Dans le passé, ce n'était généralement pas une grande préoccupation - la plupart des techniques nécessitaient trop d'informations ou obligeaient les attaquants à avoir un accès physique à l'appareil de leur victime. Par exemple, les précédentes tentatives d'écoute acoustique obligeaient l'attaquant à placer un microphone près du clavier de la victime.

Ainsi, bien que l'écoute clandestine acoustique soit une menace réelle depuis longtemps, elle est assez rare. Les barrières à l'entrée, si vous voulez, sont bien trop grandes pour que la plupart des attaquants ou des pirates s'en préoccupent. Sauf que le problème est maintenant complexe : beaucoup de nos appareils ont des microphones intégrés. À peu près tout ce qui a un microphone intégré comme les ordinateurs portables, les webcams et même les tablettes sont probablement les appareils les plus à risque. Donc, si votre entreprise met en place une politique BYoD, cette étude pourrait vous intéresser.

Le plus gros problème maintenant, cependant, est l'introduction et la popularité de la VoIP. Nous aborderons cela ci-dessous. Tout d'abord, quelques définitions pour comprendre de quoi nous parlons.

Comprendre la langue

Tout comme l'étude le fait, avant d'entrer dans les détails, il pourrait être utile de définir certains termes clés. L'étude d'Arvix va jusqu'à expliquer en profondeur les modèles d'attaque et les multiples techniques de profilage. Cependant, pour rester simple, nous allons nous concentrer uniquement sur les aspects cruciaux que nous devons éclaircir.

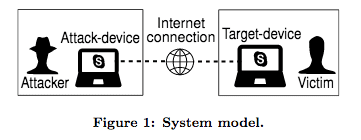

Selon l'étude, les différents utilisateurs et aspects d'une attaque sont les suivants :

- L'attaquant : Celui qui mène l'attaque, généralement avec une intention malveillante d'obtenir des informations auxquelles il n'aurait pas accès autrement.

- La victime : cela se passe d'explications, mais la victime est celle qui est attaquée et dont la frappe est écoutée.

- Attack-Device : l'appareil de l'attaquant. L'étude précise que les appareils sont des ordinateurs de bureau ou portables, à l'exclusion des smartphones et des tablettes.

- Target-Device : il s'agit de l'appareil ciblé par l'attaquant. Bien que la victime utilise cet appareil, il n'est bien sûr pas nécessaire qu'il s'agisse de sa machine personnelle, mais il peut s'agir d'un appareil de travail.

- Target-Text : les informations que la victime a saisies sur son appareil, donc les informations cibles que l'attaquant recherche.

- Connexion Internet : Comme nous le savons, la VoIP transporte nos données vocales sur Internet. Ceci est bien sûr important parce que c'est le fonctionnement de la VoIP, mais aussi à cause de la façon dont les données sont transmises sur Internet, c'est ce qui rend possibles les attaques Skype et Type.

Essentiellement, l'attaquant est "un utilisateur malveillant qui vise à obtenir des informations privées sur la victime". Pour la simplicité de cette étude, il est supposé que l'attaquant et la victime utiliseront également une version authentique, non modifiée ou altérée du même logiciel VoIP exact.

Spécifiquement pour cette étude, ils ont examiné Skype et extrapolé à Google Hangouts. Mais cela pourrait facilement se répercuter sur à peu près n'importe quelle autre application VoIP populaire.

Alors, comment ça marche ?

En réalité, Acoustic Eavesdropping - ou les attaques Skype et Type plus modernes - sont vraiment compliquées. Nous comprenons déjà le concept : l'attaquant enregistre le son émis par le clavier de la victime lorsqu'il appuie sur une touche lors d'un appel VoIP. Mais le processus est un peu plus compliqué que cela.

Collecte des données

Dans l'ensemble, comme nous l'avons déjà dit, ces anciens types d'attaques nécessitaient que l'attaquant ait un accès physique à l'appareil cible. L'attaquant devrait simplement placer un microphone à côté du clavier de la victime et enregistrer les frappes au clavier pendant un appel. Ceci, bien sûr, pourrait fonctionner même lorsqu'ils ne sont pas au téléphone. Donc, tout le monde ne peut pas entrer dans votre bureau, mais disons que c'est votre secrétaire qui veut trouver des informations cruciales - ils ont un accès facile à votre appareil et pourraient simplement cacher un microphone sous votre pile de papiers.

Supposons donc que l'accès est disponible et qu'ils enregistrent vos frappes. C'est le facteur clé ici, une fois que l'attaquant y a accès, il a le champ libre pour collecter des données. Sauf que les données qu'ils collectent ne sont pas du texte lisible, comme je l'ai dit, ce sont les sons que votre clavier émet lorsque vous appuyez sur n'importe quel bouton.

Une fois qu'un attaquant a collecté toutes ces données et informations, ce n'est pas comme s'il voyait des pics sonores et savait instantanément quelle touche a été enfoncée. Alors quelle est la prochaine?

Donner un sens aux données

Eh bien, une fois que l'attaquant a collecté les données de frappe de la victime, l'attaquant devrait alors utiliser des techniques analytiques avancées pour donner un sens à tout cela. Cela se résume à une technologie qui ressemble à de la science-fiction comme "l'apprentissage automatique supervisé ou non" et la "triangulation".

En gros, l'IA aide l'attaquant à transformer des sons de clics aléatoires en une chaîne d'informations utilisable, par exemple ce mot de passe que vous avez tapé dans votre compte Gmail pour vérifier votre courrier électronique tout en tenant une conversation normale. Vous savez, des choses normales que les gens normaux font tous les jours.

Sauf que l'IA seule ne comprend pas ce qu'est une frappe au clavier, ou ne sait pas comment déchiffrer la frappe de ce qui est autrement, des sons génériques de clic et de claquement. C'est là qu'intervient une étape supplémentaire et une couche de profilage.

Compliqué, mais suffisamment sérieux pour s'inquiéter

Comme si l'accès physique à l'appareil cible et une IA puissante ne suffisaient pas, les données obtenues par un attaquant ne seraient utilisables que si elles étaient comparées à une base de données existante. Si un attaquant a accès à une base de données existante de claviers populaires et aux sons émis par ces claviers, il peut faire correspondre les données qu'il a prises lors de votre appel téléphonique avec les informations qu'il connaît déjà.

Pensez-y comme s'ils déchiffraient un code : vos informations sont une série de tic-tac et de clic, mais chaque tic-tac et chaque clic correspondent directement à une touche d'un clavier. Si un attaquant sait quel son la touche « A » émet lorsqu'elle est enfoncée sur un clavier de MacBook Pro, et que l'attaquant sait que sa victime utilise un MacBook Pro, il peut remplir les pièces du puzzle.

Les attaques ont plus de succès que vous ne le pensez

C'est un peu une épée à double tranchant. D'une part, on pourrait penser que cette seule barrière, nécessitant une base de données de référence, suffirait à arrêter la plupart des attaques. Et vous auriez raison, techniquement, la plupart des attaques sont arrêtées. L'étude a indiqué que sans base de données des sons des touches à comparer, les attaquants ne pouvaient deviner les frappes qu'avec une précision de 40 %. Donc la majorité est empêchée, mais soyons honnêtes, 40% est encore un nombre assez élevé.

La partie vraiment effrayante ? Lorsque les attaquants ont une base de données de référence, ce pourcentage de précision atteint 91,7 %.

Ainsi, lorsque tout concorde, le système s'avère assez précis – mais le mur à franchir pour obtenir les informations nécessaires était trop grand. Tout ce processus est connu sous le nom de "profilage de frappe" et devient un peu plus compliqué que cela, mais dans l'ensemble, la principale préoccupation devrait être de protéger spécifiquement votre clavier.

Nouveau style d'attaques - écoute clandestine autistique du clavier à distance

Sauf que toute la prémisse de cet article concerne la découverte d'une méthode d'attaque entièrement nouvelle, beaucoup plus facile à suivre. Un qui ne nécessite plus d'accès physique à l'appareil cible, et un microphone ou un accès au microphone de l'appareil.

Cette nouvelle forme d'attaque relève toujours du même concept d'écoute acoustique, mais c'est de là que viennent les noms Skype et Type. Également appelée Remote Keyboard Autistic Eavesdropping, cette nouvelle forme d'écoute acoustique est encore plus préoccupante pour plusieurs raisons :

- Les attaquants n'ont pas besoin d'accéder physiquement ou de contrôler l'appareil cible.

- Les attaques Skype et Type fonctionneront avec une quantité plus limitée de données de frappe que les tentatives précédentes.

- Ces attaques tirent parti du logiciel VoIP exact que vous utilisez, contre vous, encore une fois, par opposition à un microphone ou à un capteur externe. Ce n'est pas une faille de sécurité, mais plutôt une exploitation du fonctionnement de la VoIP.

C'est la partie vraiment effrayante, que même sans accès direct à votre machine, quelqu'un avec une intention malveillante peut simplement utiliser votre propre application VoIP contre vous. Maintenant, les plus grands exemples donnés sont Skype et Google Hangouts, mais cela pourrait facilement se traduire par d'autres solutions populaires. Alors, comment cette nouvelle forme d'attaque fonctionne-t-elle même, sans qu'un microphone écoute vos frappes ?

Eh bien, comme je l'ai brièvement expliqué ci-dessus, l'attaquant utilise simplement le logiciel VoIP contre la victime. Toujours selon l'étude, "l'attaquant ne reçoit aucune information acoustique supplémentaire de la victime, en plus de ce que le logiciel VoIP transmet au dispositif d'attaque".

Au lieu d'un microphone placé près du clavier de la victime, l'attaquant est capable d'extraire ces minuscules petits sons de clic de touche à partir des données transmises par l'application VoIP.

Donc, en réalité, ce n'est un problème que si le casque, le téléphone de bureau IP ou d'autres périphériques complémentaires Skype utiles que vous utilisez pour la VoIP sont suffisamment sensibles pour vous entendre taper sur le clavier. Mais vous seriez surpris à la fois par la facilité de cette opération et par la quantité d'informations pouvant être extraites d'un si petit son.

Des mesures simples peuvent aller très loin

En ce qui concerne la sécurité sur Internet, je suis fermement convaincu que tout le monde devrait, d'une manière ou d'une autre, pratiquer une navigation sécurisée. Même si vous êtes sur un Mac ou un iPhone, parcourez votre messagerie professionnelle ou les actualités. Il peut être beaucoup, beaucoup plus facile que vous ne le pensez pour un attaquant de pénétrer dans votre appareil et d'exploiter ce contrôle sur vous ou votre entreprise d'une manière ou d'une autre.

Les pratiques de sécurité les plus simples peuvent vraiment contribuer grandement à sécuriser votre connexion ou à empêcher les regards indiscrets de pénétrer dans vos informations cruciales. Même si votre réseau est caché par des centaines de pare-feux matériels, une attaque Skype et Type correctement chronométrée rendra toutes les défenses inutiles. En ce qui concerne la prévention d'une attaque Skype et Type, il existe un certain nombre de pratiques de base que tout le monde peut utiliser, ainsi que des protections logicielles plus avancées.

En général, si vous discutez d'informations vraiment cruciales et sensibles, vous ne devriez probablement pas partager ces informations dans des appels Skype non cryptés. Cela devrait au moins être du bon sens. Cependant, nous sommes tous humains et il est facile d'oublier ou tout simplement de ne pas comprendre la gravité de la menace.

Pour commencer, le moyen le plus simple de vous protéger contre l'écoute indiscrète à distance serait :

- Simplement, ne tapez pas sur votre clavier physique pendant un appel Skype ou VoIP. Aussi simple que cela. Si vous ne tapez rien, l'attaquant n'a aucune information à voler.

- Si vous devez taper, utilisez un clavier logiciel : la plupart des machines, Windows et Mac, permettent aux utilisateurs d'afficher un clavier virtuel sur leur écran qui oblige les utilisateurs à cliquer sur des lettres avec leur souris. Cela empêche simplement les sons du clavier.

- Si vous devez taper, mais que vous ne pouvez pas utiliser de clavier logiciel, coupez le son de votre microphone lors de la frappe. Cela peut généralement être fait via un bouton de sourdine souple sur l'application VoIP, ou un bouton de sourdine en ligne inclus sur la plupart des casques et téléphones de bureau.

- Évitez d'avoir à taper en vous connectant à toutes les applications cruciales dont vous aurez besoin avant de passer ou de recevoir l'appel.

- Utilisez un gestionnaire de mots de passe qui remplira automatiquement vos formulaires de connexion. Les gestionnaires de mots de passe sont un excellent outil pour tous ceux qui essaient d'améliorer la sécurité de leur mot de passe et vous permettent de vous connecter aux services pendant un appel VoIP sans avoir à taper.

Ces contre-mesures seraient les moins invasives pour votre appel VoIP en fin de journée. Moins de frappe signifie moins de distractions, donc c'est presque gagnant-gagnant. Cependant, il est très facile pour nous de nous glisser dans une routine confortable, ou simplement d'oublier de couper notre microphone, ou de détester devoir cliquer sur un clavier virtuel. Donc, pour les utilisateurs plus techniques, il existe des techniques avancées qui peuvent être exploitées. Au-delà de la sécurisation de votre réseau et des connexions à distance avec un VPN, celles-ci incluraient :

- Ce que l'on appelle une technique "Ducking" - un logiciel, ou par l'utilisateur manuellement, peut réduire le volume du microphone et lorsqu'une frappe est détectée, même chevaucher votre frappe avec un son complètement différent. Le problème avec cela est cependant qu'il nécessite non seulement un utilisateur formé pour trouver, mettre en œuvre et utiliser cette solution, mais cela pourrait facilement dégrader la qualité de vos appels. Que se passe-t-il si le logiciel étouffe votre présentation importante, au lieu de frappes au clavier ?

- Une autre technique compliquée pour masquer vos frappes consiste à effectuer de "courtes transformations aléatoires" sur le son produit chaque fois qu'une frappe est détectée. Pour le dire simplement, un logiciel détecterait les frappes et modifierait l'intensité et les fréquences spécifiques des frappes. Essentiellement, le logiciel modifie le son de la frappe en transmission. Ainsi, ce que l'attaquant reçoit n'est pas le même son que votre clavier a réellement produit.

Ne pas Skype et taper !

En fin de compte, le conseil le plus simple à suivre pour vous protéger, ainsi que vos informations, est de ne pas taper et Skype. Maintenant, il y a de fortes chances que la personne moyenne n'ait pas à se soucier des écoutes acoustiques. En fait, l'utilisateur moyen n'a pas à se soucier de la sécurité globale.

Mais c'est un fait de la réalité qu'il y a des assaillants qui essaient de gagner de l'argent ou de trouver un avantage concurrentiel, de toute façon possible. Même si cela signifie une simple attaque de ransomware consistant à prendre en otage vos informations commerciales cruciales et sensibles, exigeant le paiement d'une somme d'argent assez importante.

Non pas que tout le monde devrait commencer à paniquer et à s'inquiéter que leurs mots de passe soient volés par téléphone, mais cela vaut la peine de comprendre les différentes méthodes d'attaque qui existent et comment vous protéger.