STIR/SHAKEN : un aperçu de ce que c'est et pourquoi c'est important

Publié: 2021-08-26Près de 40 % des 4 à 5 milliards d'appels automatisés effectués chaque mois sont frauduleux, ce qui signifie que le citoyen américain moyen reçoit jusqu'à 5 appels automatisés illégaux de la part de cybercriminels chaque mois.

Les criminels utilisent l'usurpation de numéro, le processus de falsification intentionnelle du numéro de téléphone et du nom affichés sur l'identification de l'appelant du destinataire, pour contraindre des individus sans méfiance à révéler des informations personnelles sensibles telles que des données de compte bancaire, des numéros de sécurité sociale, des mots de passe, etc.

Parce que les escrocs modifient leurs vrais numéros de téléphone pour donner l'impression que ces appels téléphoniques proviennent de numéros locaux, de banques ou même d'agences réputées comme l'IRS, il est trop facile pour les destinataires de confondre des numéros falsifiés et des "représentants" frauduleux avec le vrai chose.

Pour lutter contre l'usurpation d'ID/numéro de l'appelant, la FCC a développé les protocoles d'identification et d'authentification de l'appelant STIR/SHAKEN, ainsi que le cadre nécessaire à leur mise en œuvre.

Table des matières:

- Qu'est-ce que STIR/SHAKE ?

- Comment fonctionne STIR/SHAKEN ?

- Pourquoi est-il important de remuer/secouer ?

- STIR/SHAKE : ce qu'il peut et ne peut pas faire

- FAQ sur le remuer/secouer

Qu'est-ce que STIR/SHAKE ?

STIR/SHAKEN est une série de protocoles techniques et de procédures de mise en œuvre conçus pour aider à vérifier les informations affichées sur votre identification de l'appelant lorsque vous recevez un appel entrant sur les réseaux IP.

Son objectif principal est de réduire le nombre d'appels automatisés frauduleux, réduisant ainsi les incidents de vol d'identité et d'autres menaces de sécurité VoIP .

En bref, STIR/SHAKEN "signe" les informations d'identification de l'appelant affichées en utilisant les données stockées dans les opérateurs d'origine, de destination et externes au sein des réseaux interconnectés pour vérifier que l'identification de l'appelant est légitime.

REMUER

STIR, abréviation de Secure Telephony Identity Revisited, est un groupe de travail de l'IETF (Internet Task Engineering Force) chargé de définir les protocoles techniques nécessaires à la création d'une signature numérique pour un appel téléphonique VoIP.

Ces signatures numériques (parfois appelées certificats numériques) utilisent les données SIP pour fournir des informations sur l'identité de l'appelant et l'origine de l'appel, ainsi que des informations sur le fournisseur de terminaison.

STIR a été développé par l'Internet Engineering Task Force (IETF) en février 2018 et a été publié pour la première fois sous le nom de RFC 8824 en tant que mise à jour de la législation précédente sur les appels automatisés .

En bref : STIR est un ensemble de protocoles techniques créés par l'IETF pour aider à vérifier/authentifier l'identification de l'appelant, garantissant que la personne/entreprise qui vous appelle est bien la personne/entreprise avec laquelle vous parlez. Il se concentre principalement sur les terminaux.

SECOUÉ

SHAKEN, abréviation de Secure Handling of Asserted Information Using Tokens, est un cadre qui décrit et définit la manière dont les fournisseurs de services implémentent réellement la technologie STIR pour authentifier les appels passés/reçus sur le réseau IP.

Il a été développé par le SIP Forum et l'ATIS (Alliance for Telecommunications Industry Solutions) en réponse à la STIR.

En bref : SHAKEN sont des normes sur la manière dont les fournisseurs de services gèrent les appels authentifiés par STIR dans leurs réseaux. Il se concentre principalement sur le processus réel de déploiement/mise en œuvre de STIR sur les réseaux des opérateurs/fournisseurs de services.

Comment fonctionne STIR/SHAKEN ?

En termes simples, STIR/SHAKEN fonctionne en utilisant des infrastructures de clés de chiffrement standard qui permettent aux fournisseurs de services d'authentifier et de vérifier les en-têtes d'appels téléphoniques SIP.

Bien sûr, le processus lui-même est beaucoup plus compliqué que cela, et cela peut devenir assez déroutant compte tenu du langage technique.

Nous avons indiqué ci-dessus que STIR/SHAKEN s'appuie sur des certificats numériques/signatures numériques pour s'assurer que la personne qui passe l'appel téléphonique est bien celle qu'elle prétend être.

Mais d'où viennent ces certificats ?

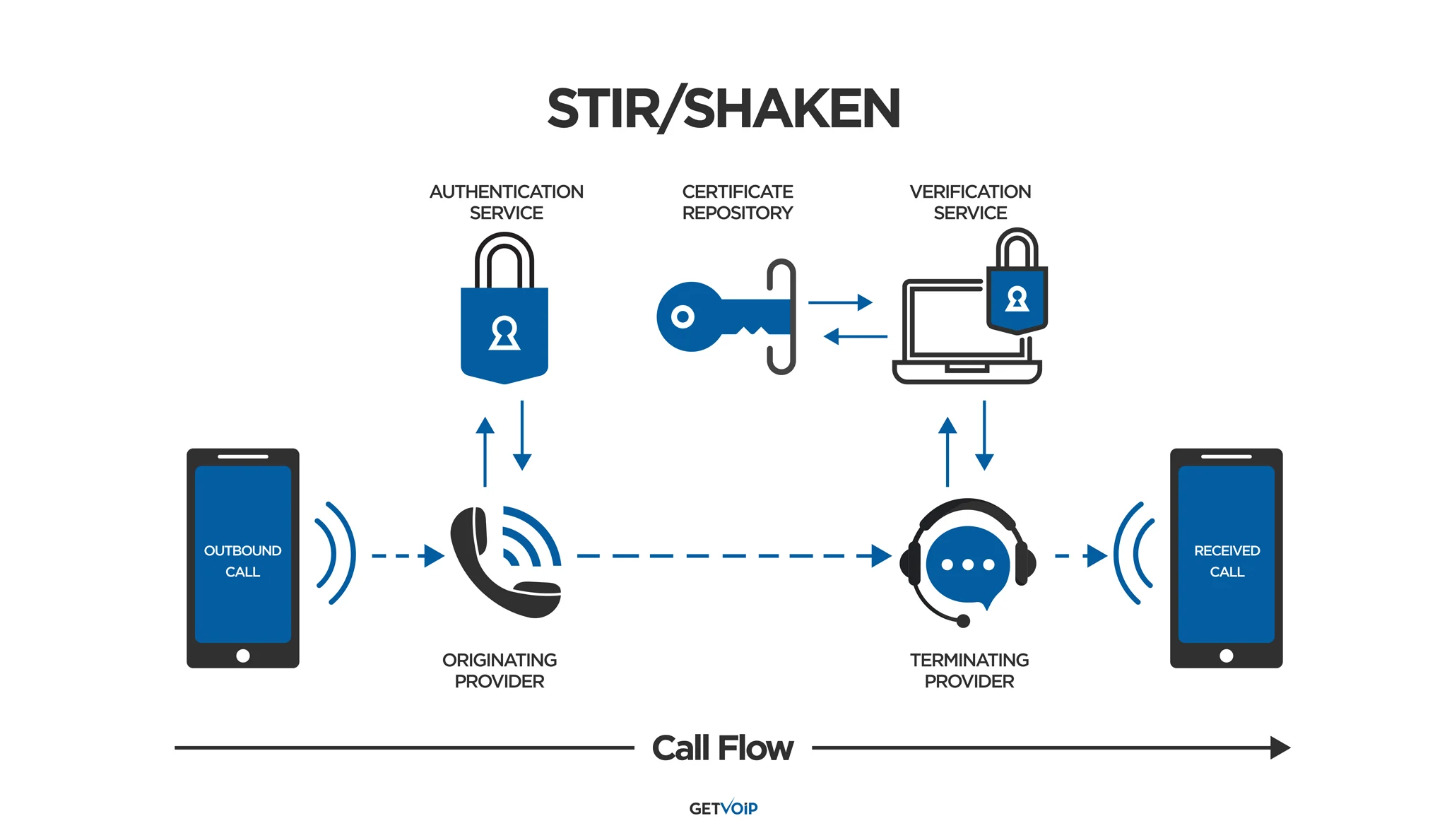

Les 8 étapes ci-dessous, illustrées dans l'image ci-dessous, décrivent l'ensemble du protocole d'authentification STIR/SHAKEN.

Étape 1 : Réception de l'invitation SIP Attribution du niveau d'attestation

Tout d'abord, le fournisseur VoIP examine le numéro de téléphone de la personne qui lance l'appel (nous l'appellerons Dave).

Le fournisseur d'origine reçoit également une invitation SIP, qui est essentiellement une « invitation » pour aider à vérifier et à renvoyer l'appel.

Avant que quoi que ce soit d'autre ne se produise, le fournisseur de services initiateur doit attribuer un niveau d'attestation à la source d'appel.

Étape 2 : Le niveau d'attestation est attribué

L'attestation complète (niveau A) signifie que le fournisseur de services vérifie que Dave est autorisé à utiliser le numéro d'où il appelle.

L'attestation partielle (niveau B) signifie que le fournisseur de Dave peut vérifier le point d'origine de l'appel, mais ne peut pas vérifier si Dave est réellement autorisé à passer des appels à partir du numéro.

L'attestation de passerelle (niveau C) signifie que le fournisseur de Dave vérifie d'où provient l'appel, mais ne peut pas vérifier la source de l'appel.

Une fois le niveau d'attestation attribué, les choses peuvent avancer.

Étape 3 : le fournisseur de services initial crée un en-tête d'identité SIP

Le fournisseur VoIP de Dave examine toutes les étiquettes d'identification de l'appelant et les numéros de téléphone associés qu'il fournit à Dave, en vérifiant que Dave est bien Dave.

Pour preuve, le fournisseur attache un certificat d'authentification numérique crypté à l'en-tête SIP.

L'en-tête SIP contient des informations clés telles que les numéros de téléphone de l'appelant et du destinataire, l'horodatage actuel, le niveau d'attestation et l'identifiant d'origine.

Étape 4 : Le fournisseur de services de terminaison reçoit l'en-tête SIP

Le fournisseur de services destinataire déchiffre ce certificat, lit toutes les données de l'en-tête SIP et "apprend" que le numéro de téléphone appartient bien à Dave - selon le fournisseur de services d'origine, c'est-à-dire.

Étape 5 : L'invitation SIP et l'en-tête SIP sont envoyés pour vérification

Pour être sûr, le fournisseur de terminaison envoie cet en-tête SIP à un service de vérification.

Étape 6 : Le service de vérification exécute ses propres tests

Une fois reçu, le service de vérification examine le certificat numérique et l'exécute dans des bases de données supplémentaires, y compris des bases de données de spam connues et des référentiels de certificats d'autres fournisseurs de services.

Étape 7 : Le service de vérification renvoie l'en-tête SIP au fournisseur de terminaison

Une fois que le service de vérification authentifie l'en-tête SIP via des clés publiques et le référentiel de certificats public, les choses avancent.

Étape 8 : Le destinataire prévu reçoit l'appel

Une fois l'identité de Dave complètement vérifiée et authentifiée selon les normes STIR/SHAKEN, l'appel est envoyé au destinataire prévu.

Résumer:

- Le fournisseur qui lance l'appel reçoit une invitation SIP, qui détermine le niveau d'attestation dont l'appel a besoin

- Le fournisseur envoie cette invitation SIP à un service d'authentification

- Le service d'authentification renvoie l'en-tête SIP, qui comprend les signatures/certifications numériques (appelées PASSporT) au fournisseur de services initial

- L'en-tête SIP, avec les certificats pertinents joints, est envoyé au fournisseur de services de terminaison (le destinataire de l'appel)

- Le fournisseur de services de terminaison envoie cet en-tête SIP à un service de vérification supplémentaire

- Le service de vérification envoie l'en-tête SIP à un référentiel de certificats qui fournit un autre niveau de vérification en décodant les données de l'en-tête SIP

- Le service de vérification renvoie l'en-tête SIP au fournisseur de terminaison avec des informations indiquant si l'ID de l'appelant est valide ou non.

- S'il est valide, le fournisseur de terminaison envoie l'appel au destinataire prévu

Pourquoi est-il important de remuer/secouer ?

Bien que le processus de compréhension du fonctionnement de STIR/SHAKEN et de ce qu'il fait réellement soit un peu compliqué, la chose la plus importante à retenir est que ce niveau de protection supplémentaire offre des avantages majeurs à votre entreprise.

Jetons un coup d'œil à certains de ces avantages ci-dessous.

Protection contre les spams

Vous pensez que votre équipe sait mieux que répondre aux appels provenant de numéros de téléphone non identifiés, inconnus ou carrément indésirables ?

Détrompez-vous.

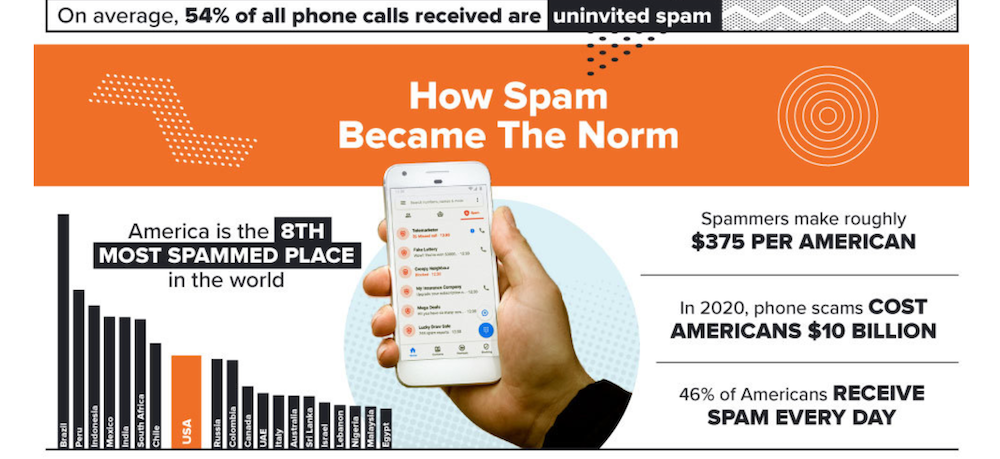

(Source de l'image)

Des études montrent que 65 % des appels affichant le nom d'une entreprise sur les écrans d'identification de l'appelant reçoivent une réponse, même si l'entreprise n'est pas familière. De plus, 18 % des appels provenant de numéros non identifiés reçoivent une réponse, tandis que près de 9 % des appels provenant de numéros identifiés comme spam reçoivent une réponse.

Non seulement cela, mais les Américains ont perdu près de 30 milliards de dollars à cause des escrocs d'appels automatisés en 2020 – et ce nombre ne devrait augmenter que lorsque les entreprises reprendront des activités plus normales après la pandémie.

L'utilisation d'un fournisseur de logiciels VoIP qui implémente les protocoles STIR/SHAKEN réduit considérablement vos chances de recevoir ces appels dangereux. N'oubliez pas qu'il suffit d'un employé pour révéler les mots de passe du type de données sensibles qui pourraient entraîner des millions de dollars de poursuites.

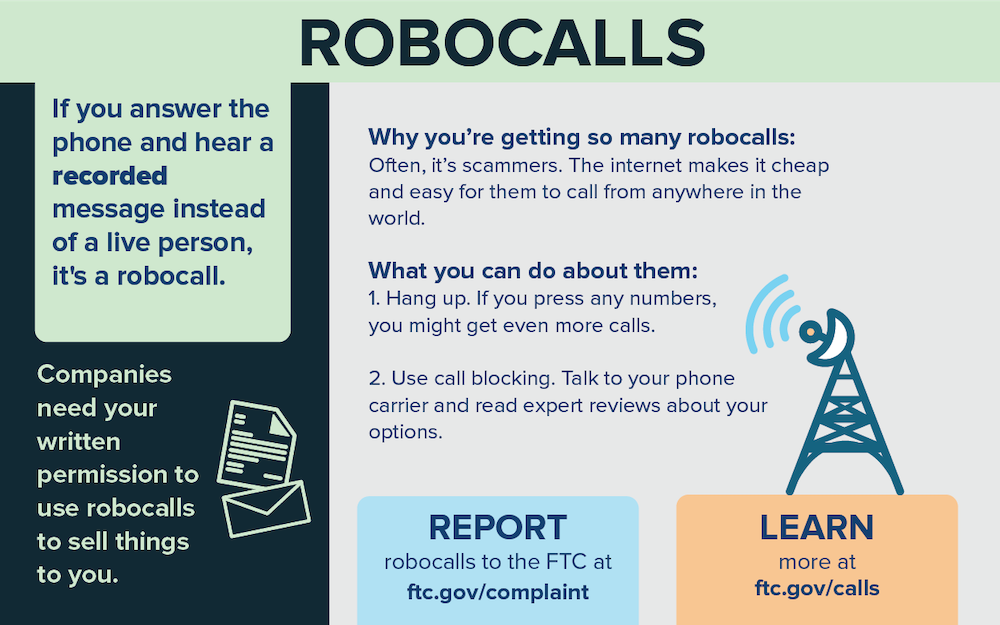

Réduction des appels automatisés

Personne n'aime répondre au téléphone et entendre le bourdonnement d'un enregistrement d'appel automatisé.

Ces appels sont incessants, incroyablement ennuyeux et entravent souvent la productivité du bureau.

Chaque minute que votre équipe perd à essayer de déterminer si le type à l'autre bout de la ligne qui propose une croisière gratuite autour du monde est un temps réel qui aurait pu être passé à vendre, à travailler sur des projets à venir ou à répondre au service client. les appels sont perdus.

(Source de l'image)

Les spammeurs et les appels automatisés gaspillent des milliards d'heures de productivité chaque année et plus d'un demi-milliard de dollars de revenus perdus à cause de ce temps perdu.

STIR/SHAKEN vous aide à récupérer ce temps et cette perte de revenus.

Une réputation protégée

N'oubliez pas que STIR/SHAKEN n'aide pas seulement à réduire le nombre d'appels automatisés et d'escrocs potentiels avec lesquels votre entreprise entre en contact.

Cela aide également à protéger votre entreprise en réduisant considérablement les risques que votre propre numéro de téléphone professionnel soit volé et utilisé par ces mêmes usurpateurs de numéros.

Si ces escrocs mettent la main sur le numéro de téléphone de votre entreprise et commencent à l'utiliser pour effectuer des appels automatisés ennuyeux, non professionnels et carrément illégaux ? La réputation de votre entreprise en sera alors presque certainement affectée.

Les clients perdront confiance en votre entreprise et se demanderont à quel point vous vous souciez de protéger leurs informations personnelles sensibles si vous ne pouvez même pas protéger les vôtres.

De plus, si vous êtes obligé de changer de numéro de téléphone professionnel , vous perdrez également une bonne partie de vos contacts, en particulier vos prospects qui ne connaissent peut-être pas encore un autre moyen de vous joindre.

STIR/SHAKEN aide à garder votre entreprise en règle en veillant à ce que vos numéros personnels ou professionnels ne tombent pas entre de mauvaises mains.

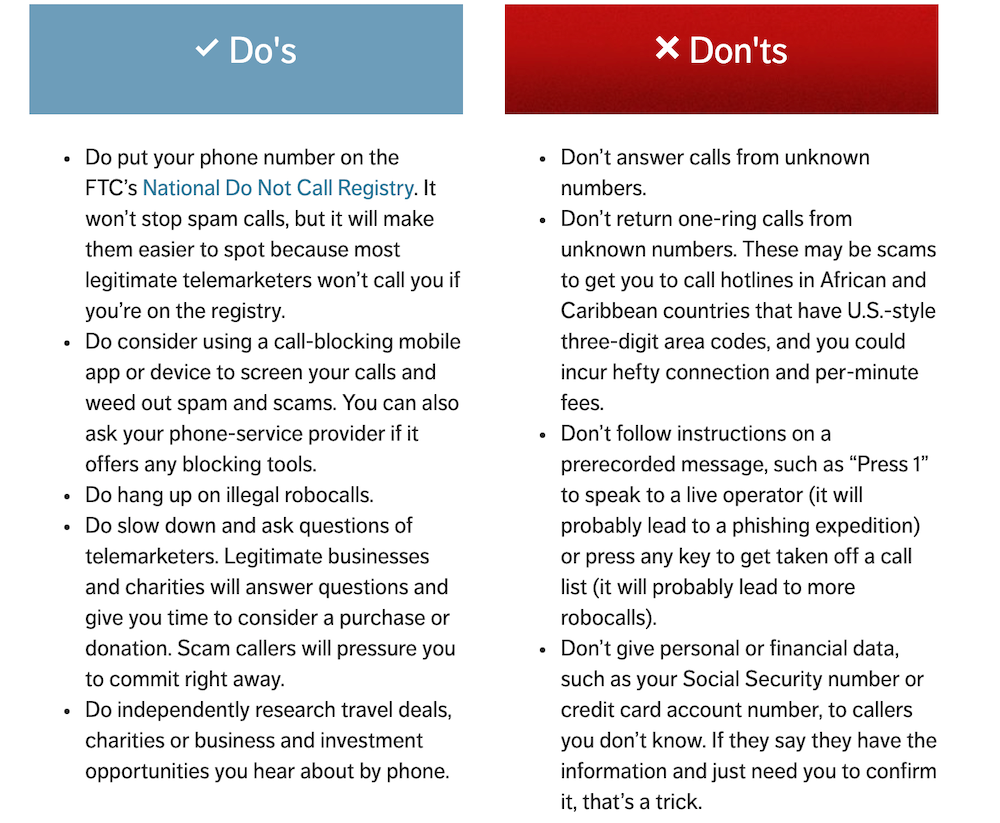

Nous vous suggérons de partager le graphique ci-dessous avec vos clients, afin qu'ils puissent mieux reconnaître les escroqueries potentielles et l'usurpation de numéro de téléphone.

STIR/SHAKE : ce qu'il peut et ne peut pas faire

STIR/SHAKEN est un moyen efficace de lutter contre les appels automatisés et les pirates, mais cela ne garantit pas que vous ne recevrez jamais d'appel d'un numéro usurpé.

Notez que bien que STIR/SHAKEN puisse identifier les numéros d'appels automatisés précédents, valider les numéros de téléphone et rendre beaucoup plus difficile pour les usurpateurs de vous voler des informations, il ne peut pas éliminer complètement les appels automatisés, punir légalement les usurpateurs de numéros ou garantir qu'un appel automatisé est indésirable. spam ou a une intention malveillante.

Bien que STIR/SHAKEN et d'autres mesures de sécurité ne puissent pas éliminer complètement la menace des pirates, les fournisseurs de VoIP offrent aujourd'hui d'excellents outils de sécurité et de surveillance du réseau qui réduisent considérablement le risque de cybercriminalité.

Notre tableau interactif des principaux fournisseurs de VoIP d'entreprise offre un aperçu des plates-formes telles que Nextiva, RingCentral et Vonage, qui ont toutes fait passer la sécurité VoIP au niveau supérieur.

FAQ sur le remuer/secouer

Ci-dessous, nous avons répondu à certaines des questions les plus courantes sur STIR/SHAKEN.