Le paysage changeant de la cybersécurité : rapport de mi-année 2017 de Cisco

Publié: 2017-08-10Les attaques de ransomwares sont au premier plan des discussions sur la cybersécurité depuis un certain temps déjà, et pour cause. L'incident de WannaCry a parfaitement illustré à quel point le problème de la cybersécurité peut s'étendre massivement. Un seul e-mail apparemment innocent a suffi à presque faire tomber des systèmes et des réseaux très cruciaux, fermant efficacement les principales industries du monde entier. Mais la menace des ransomwares est-elle la seule attaque sur laquelle nous devrions nous concentrer ?

C'est une bonne idée de convenir que la cybersécurité générale devrait être une priorité essentielle pour toute entreprise, mais sans une bonne compréhension de l'endroit où se trouvent les menaces, il peut être difficile d'utiliser la défense appropriée. Les ransomwares sont une menace réelle, mais si tous nos efforts se concentrent sur l'idée d'une invasion terrestre, que se passe-t-il lorsque l'invasion est maritime ou aérienne ?

Depuis que Cisco vient de publier son rapport de mi-année 2017 sur la cybersécurité, nous voulions jeter un coup d'œil aux plus grandes menaces auxquelles sont actuellement confrontées les entreprises - des PME aux entreprises géantes.

Un changement dans le paysage

Bien que le rapport de Cisco se concentre sur un grand nombre de conclusions majeures, une conclusion générale à comprendre est que le paysage des cyberattaques est très complexe et qu'il est toujours en mouvement. Ou, plus important encore, le paysage des cyberattaques sera toujours en mouvement - ce sont des objectifs en constante évolution. Au fur et à mesure que de nouvelles stratégies d'attaque sont découvertes, de nouvelles stratégies de défense apparaissent pour bloquer les «portes précédemment déverrouillées», pour ainsi dire. Et à mesure que de nouvelles défenses apparaissent, de nouvelles ou même d'anciennes stratégies d'attaque sont développées ou redéveloppées. Et ces attaques représentent une menace réelle pour toute entreprise, avec une perte de capital potentielle.

Des pratiques de sécurité faibles et la nature inflexible des organisations au niveau de l'entreprise peuvent laisser d'énormes lacunes dans la défense globale du réseau. Cependant, cela ne signifie pas que les services informatiques doivent reconstruire toute leur structure chaque année.

Utilisez plutôt les informations et les rapports pour surveiller de près les tendances qui proposent la plus grande menace à un moment donné. En même temps, nous ne pouvons pas oublier notre fondation et autour de laquelle nous construisons nos défenses, car l'histoire se répète vraiment. Les attaques VoIP se multiplient et les attaquants peuvent même comprendre ce que vous tapez simplement en écoutant un appel Skype.

Principales conclusions de Cisco en 2017

Maintenant que nous avons jeté les bases d'un paysage en constante évolution, nous pouvons jeter un coup d'œil aux conclusions de Cisco et voir exactement comment le paysage des attaques a commencé à changer.

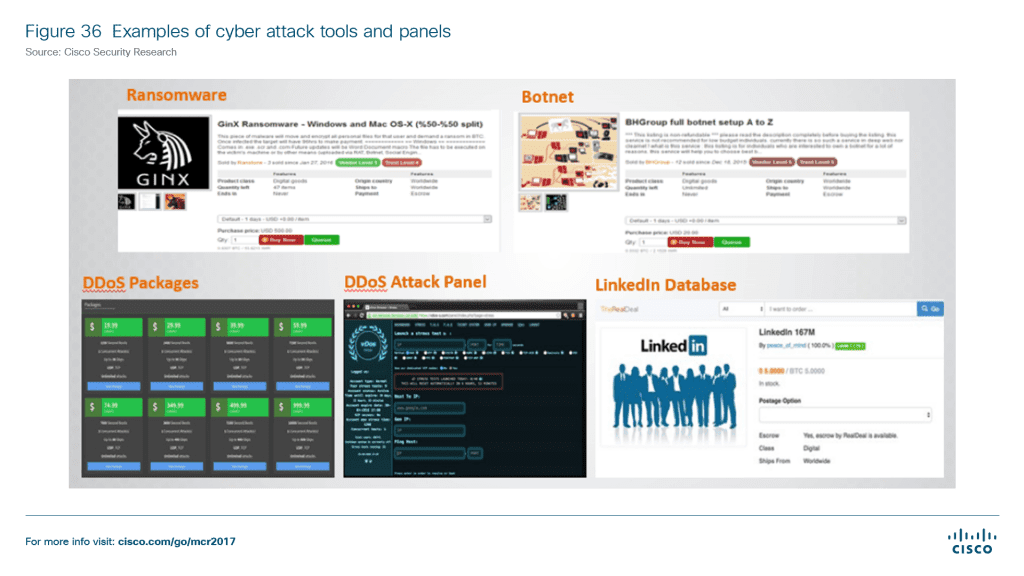

- L'augmentation spectaculaire de la fréquence, de la complexité et de la taille des cyberattaques au cours de l'année écoulée suggère que "l'économie du piratage a pris un nouveau tournant". La communauté de piratage moderne bénéficie d'un accès rapide et facile à une gamme de ressources utiles et peu coûteuses.

- Alors que le cloud est un objectif majeur, il est systématiquement ignoré en matière de sécurité. Le risque d'autorisation ouverte et la mauvaise gestion des comptes d'utilisateurs privilégiés uniques peuvent créer des failles de sécurité que les adversaires peuvent facilement exploiter. Selon le rapport de Cisco, les pirates ont déjà migré vers le cloud et s'efforcent de pénétrer dans les environnements cloud des entreprises.

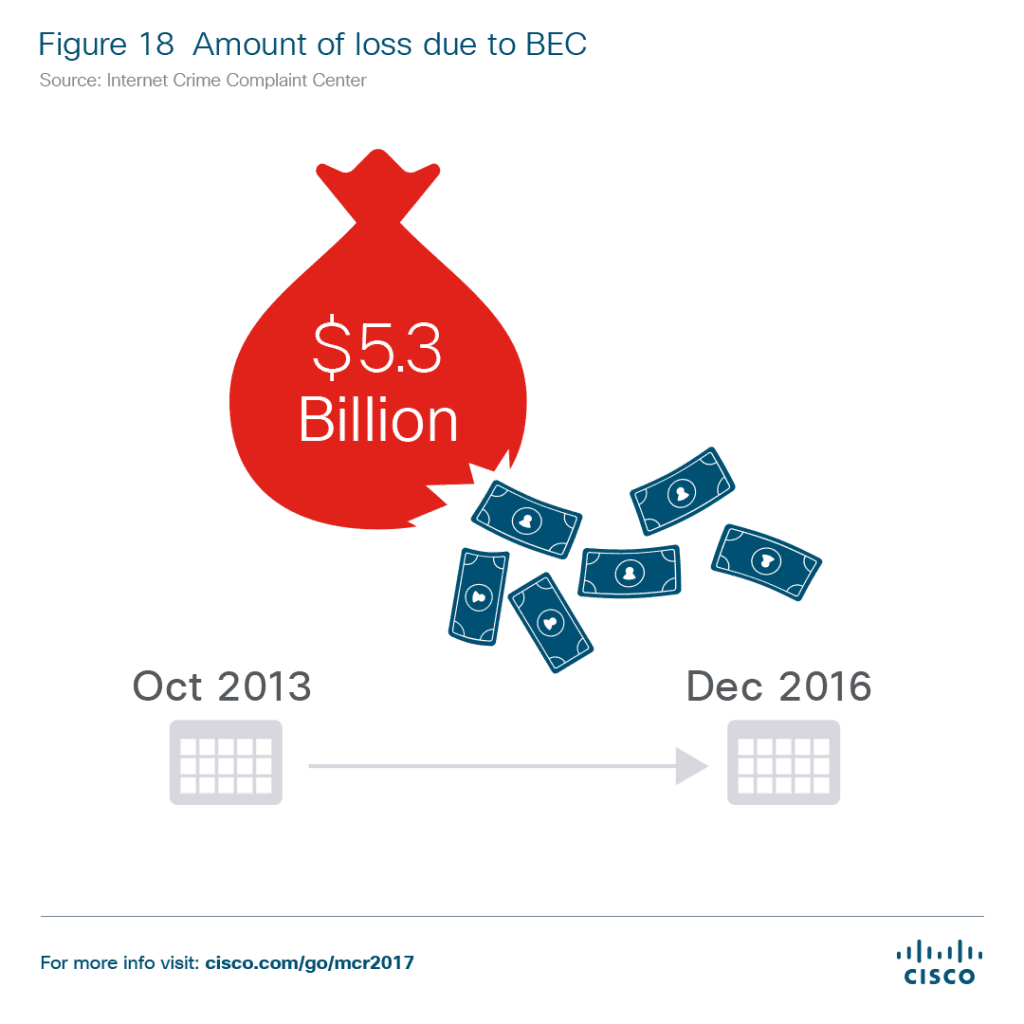

- La compromission des e-mails professionnels (BEC) est désormais un vecteur de menace « très lucratif » pour les attaquants. L'Internet Crime Complaint Center a rapporté que 5,3 milliards de dollars US avaient été volés à cause du BEC entre octobre 2013 et décembre 2016. À titre de comparaison, les ransomwares ont volé 1 milliard de dollars en 2016.

- L'Internet des objets doit absolument être sécurisé et est déjà exploité par des attaquants. Les défenseurs ne savent tout simplement pas à quoi les appareils IoT sont connectés sur leur réseau et ne sont donc pas conscients de ce qui est à risque.

- Cisco a observé une augmentation globale du volume de spam depuis la mi-2016, qui "semble coïncider avec une baisse significative de l'activité des kits d'exploitation au cours de la même période". Cela signifie que les attaquants utilisant des outils de "kit d'exploit" ont dû revenir à l'ancienne méthode de courrier indésirable, car la défense du kit d'exploit n'a fait qu'augmenter. Ces spams contiennent simplement des pièces jointes, comme des documents Word, qui sont des "documents malveillants chargés de macros".

- Un logiciel espion qui se fait passer pour une application potentiellement indésirable (PUA) est en fait une forme de logiciel malveillant. Ce logiciel propose un risque pour la sécurité et l'information, mais est généralement écarté ou du moins sous-estimé. Le Shadow IT peut facilement entraîner une augmentation de l'utilisation des PUA.

Ce paysage changeant peut être vu à travers ces découvertes majeures - de nouvelles méthodes d'attaque sont populaires et causent des dommages importants, y compris la fraude BEC. Dans le même temps, la croissance du cloud et d'autres nouvelles technologies telles que l'IoT ouvrent des voies d'attaque entièrement nouvelles. Et tandis que les nouvelles technologies ouvrent de nouveaux fronts de bataille, les attaquants utilisent toujours des méthodes d'attaque à l'ancienne et les organisations oublient régulièrement ces points d'accès, en particulier les e-mails.

Les pratiques de sécurité se sont améliorées au fil du temps, comme l'a souligné Cisco. Par exemple, les mises à jour de sécurité automatiques sont à peu près la norme dans les systèmes d'exploitation modernes, même sur nos smartphones. Nous pouvons tous trouver ennuyeux que Microsoft nous oblige à mettre à jour vers Windows 10, ou qu'Apple n'arrête pas de nous embêter pour mettre à jour vers la dernière version d'iOS, mais ces mises à jour sont simplement pour notre protection.

Mais avec les mises à jour diffusées à un rythme rapide, les cybercriminels se concentrent simplement sur les e-mails et les logiciels malveillants en particulier. Celles-ci peuvent presque être considérées comme des menaces « héritées » qui ont toujours existé, mais qui sont simplement utilisées de nouvelles façons.

L'ancien rencontre le nouveau

Ce qui est vraiment intéressant à voir, c'est l'intersection de l'ancien et du nouveau : les anciennes méthodologies sont combinées avec de nouvelles formes d'attaque. Des attaques de rançongiciels modernes sont menées en utilisant la méthode séculaire consistant à placer des fichiers malveillants dans un e-mail, et en espérant que quelqu'un téléchargera et ouvrira simplement le fichier sans y réfléchir à deux fois. Comme l'explique le rapport :

« Les cybercriminels, probablement en réponse à l'évolution du marché des kits d'exploitation, se sont tournés vers (ou reviennent) vers les e-mails pour diffuser des rançongiciels et autres logiciels malveillants rapidement et à moindre coût. Ils deviennent également créatifs avec leurs méthodes pour échapper à la détection. Par exemple, les chercheurs sur les menaces de Cisco ont observé une croissance du spam contenant des documents malveillants chargés de macros, y compris des documents Word, des fichiers Excel et des PDF, qui peuvent vaincre de nombreuses technologies de sandboxing en nécessitant une interaction de l'utilisateur pour infecter les systèmes et fournir des charges utiles.

Cisco a noté que cette augmentation des spams et des e-mails malveillants coïncide avec un déclin, ou une stagnation, de ce que l'on appelle les attaques par "kit d'exploitation". Les kits d'exploitation sont essentiellement des outils qui permettent aux pirates d'accéder à un exploit connu. Le plug-in Flash populaire pour les sites Web est connu pour ses failles de sécurité, et si vous avez prêté attention à Internet, vous remarquerez que Flash est progressivement supprimé par tous les principaux navigateurs Web pour cette raison principale.

Alors que les mises à jour continuent d'être poussées et que l'utilisation de Flash diminue, l'utilisation des «kits d'exploitation» qui permettent aux pirates d'accéder via Flash diminue également. Cela a conduit les pirates à revenir au courrier électronique, et plus particulièrement au courrier électronique, car il permet un accès direct au point de terminaison de l'utilisateur.

Grâce à une « ingénierie sociale » de base, les attaquants peuvent faire en sorte que des victimes sans méfiance ouvrent un document Word, pensant qu'il provient de leur meilleur ami, et la prochaine chose qu'ils savent, c'est que tout leur réseau est attaqué. Ces attaques peuvent provenir de fichiers différents et familiers.

Mais le rapport avertit que les e-mails ne sont pas seulement sensibles aux escroqueries par hameçonnage malveillant. En fait, la fraude BEC pourrait même être une préoccupation plus importante que les ransomwares.

Comprendre le BEC

Bien sûr, les rançongiciels sont sous les feux de la rampe en ce moment, mais le rapport espère souligner une menace encore plus grande qui coûte même des millions de dollars aux plus grandes entreprises comme Google et Facebook.

Je vais laisser Cisco expliquer celui-ci :

"Une campagne BEC implique un e-mail envoyé aux employés financiers qui peuvent envoyer des fonds par virement bancaire. Les adversaires ont généralement effectué des recherches sur la hiérarchie de l'entreprise et ses employés - par exemple, en utilisant des profils de réseaux sociaux pour reconstituer une chaîne de commandement probable. L'e-mail peut sembler provenir du PDG ou d'un autre cadre supérieur, demandant au destinataire d'envoyer un virement électronique à un supposé associé commercial ou de payer un fournisseur.

Bien sûr, cela demande beaucoup d'efforts et de planification, et l'attaquant exprimera généralement son urgence à inciter les victimes à agir sans double vérification. Cisco note que ces attaques se concentrent sur de grandes cibles – comme Google et Facebook – et ces cibles sont en fait tombées amoureuses malgré l'exploitation et le maintien de défenses contre les menaces matures ainsi que de protections contre ce type de fraude.

Cisco note également que, puisque ces e-mails reposent généralement sur l'ingénierie sociale, ils ne contiennent aucun logiciel malveillant ni pièce jointe et peuvent donc contourner les outils de surveillance des menaces standard. Comme nous l'avons noté ci-dessus, la menace du BEC est si massive que l'Internet Crime Compliant Center a rapporté que 5,3 milliards de dollars ont été volés à cause de cela entre octobre 2013 et décembre 2016. Cela représente une moyenne de 1,7 milliard de dollars par an.

Les nouvelles technologies ouvrent de nouvelles menaces

Le courrier électronique lui-même est désormais un grand-père par rapport aux développements technologiques récents, notamment l'accent mis sur les outils de collaboration et les communications unifiées. Et si le courrier électronique est une bonne chose, il y a de fortes chances que notre nouvelle technologie reste durable pour attaquer toute la ligne à l'avenir également, à moins que nous n'apportions un changement majeur.

L'Internet des objets est déjà en train d'émerger, mais avec une faille connue : la sécurité est une seconde pensée. La plupart de ces outils laissent simplement la porte d'entrée déverrouillée, et bien que l'IoT ne fasse que commencer à montrer sa tête, Cisco rapporte que "les botnets IoT sont déjà là". En fait, le rapport note qu'en 2016, "des cyberattaques ont été lancées à partir de plusieurs appareils connectés transformés en botnets".

Ces attaques DDoS ont utilisé une armée d'appareils connectés (par opposition à des ordinateurs infectés) pour déborder et arrêter les réseaux du blogueur de sécurité Brian Krebs, de la société d'hébergement française OVH et de la société de gestion des performances Internet DynDNS. En fait, dans son rapport, Cisco a mis en évidence trois botnets IoT connus - Mirai, BrickerBot et Hajime - avec une analyse approfondie de chacun.

Alors que l'IoT commence seulement à montrer son potentiel à l'entreprise, le réseau est déjà utilisé pour les cyberattaques, ce qui indique clairement à quel point la sécurité doit être cruciale pour toute solution.

Les communications unifiées peuvent aider votre entreprise à rester en sécurité

La question la plus importante à se poser est probablement de savoir comment votre entreprise peut rester en sécurité face aux menaces en constante évolution. Il semble que si de nouvelles méthodes d'attaque apparaissent, la seconde est sécurisée. Malgré toutes nos avancées en matière de messagerie, de cryptage et de sécurité globale, nous devons encore nous méfier de ce document que Jim de la comptabilité vous a envoyé. En fin de compte, même la plus grande défense peut être victime d'un peu d'ingénierie sociale.

C'est peut-être un peu myope de prétendre que les communications unifiées peuvent intervenir et sauver la mise, mais je pense que les avantages apportés par une plate-forme UC peuvent aider à atténuer l'inflexibilité qui aurait pu laisser certaines équipes autrement incapables de répondre à une menace. Cela ne veut pas dire que les communications unifiées sont la seule défense dont votre équipe a besoin. En fait, chaque entreprise devrait travailler avec des experts en sécurité pour garantir le plus haut niveau de sécurité disponible. Entre les pare-feu et les contrôleurs de session en bordure, il existe une longue liste d'outils nécessaires largement disponibles qui ne nécessitent pas un investissement massif en capital.

D'autre part, Cisco a également noté que les PME sont plus sensibles aux attaques que les grandes entreprises pour plusieurs raisons, mais a souligné que les grandes organisations sont plus susceptibles d'avoir des «stratégies formelles écrites en place». Les PME peuvent améliorer leur défense en améliorant simplement les politiques et les procédures.

- L'utilisation des plates-formes UC peut supprimer le besoin d'e-mails et de pièces jointes. Cela pourrait être étendu à tous les services de partage de fichiers, par exemple Google Drive ou Dropbox. Mais, avec la possibilité d'envoyer directement des fichiers sur la plate-forme cryptée, ou des intégrations pour ces services de partage de fichiers, remplacer le courrier électronique par UC est tout simplement plus logique. La possibilité de glisser-déposer des fichiers sur une plate-forme sécurisée, ainsi que la possibilité d'envoyer instantanément un message à n'importe quel membre de l'équipe, signifie que les utilisateurs peuvent rester en contact instantanément. Au lieu d'ouvrir ce fichier, envoyez peut-être un message rapide au destinataire pour vérifier sa légitimité.

- Vaincre Shadow IT une fois pour toutes - cela peut être fait à la fois en trouvant la plate-forme UC appropriée qui fonctionne pour votre équipe, une plate-forme qui touche tous les bons points et qui est facile à utiliser. Si votre équipe est satisfaite de la solution, elle n'aura pas besoin d'apporter ses propres outils, ce qui conduira à l'informatique fantôme. Le blocage des sites Web et des outils conduit les équipes à contourner les blocages, mais l'établissement de politiques d'utilisation acceptées peut aider à empêcher la propagation du Shadow IT et, espérons-le, la propagation des PUA et des logiciels malveillants.

- Sensibilisez et formez les équipes à être vigilantes face aux menaces potentielles. Ne vous contentez pas d'empêcher tous vos employés de visiter des sites Web ou de partager des fichiers, mais établissez plutôt des politiques pour identifier les menaces potentielles. Si les équipes sont au courant des tentatives uniques de fraude par e-mail, elles peuvent empêcher cette forme d'ingénierie sociale au lieu d'en être la victime. Cisco recommande spécifiquement d'exiger des employés qu'ils passent simplement un appel téléphonique pour vérifier la légitimité d'une demande, mais nous pensons que c'est là que les communications unifiées brillent vraiment avec la messagerie instantanée et l'indication de présence.

- Adopter une responsabilité partagée pour la sécurité du cloud : Cisco a noté que 60 % des utilisateurs ne se déconnectent jamais des sessions actives dans les outils cloud. Cela peut ne pas sembler si grave, mais un point final ouvert comme celui-ci revient à laisser votre porte d'entrée grande ouverte. L'application des mêmes « meilleures pratiques » qu'une entreprise peut appliquer dans des environnements sur site peut être un moyen efficace d'empêcher l'accès non autorisé à une plate-forme.