Les hacks VoIP sont à la hausse : comment protéger votre réseau

Publié: 2017-02-16Tant que vous avez un appareil connecté au réseau, il est immédiatement exposé à un risque potentiel d'attaque. La sécurité n'est plus un aspect dont seule la grande entreprise avec des données sensibles doit se soucier - chaque entreprise, de la petite à la moyenne taille, doit se préoccuper de pratiques de sécurité solides. Les pirates peuvent affecter et affecteront n'importe quel appareil de votre réseau qui se connecte à Internet, et plus vous avez d'appareils, plus les portes dérobées potentielles restent grandes ouvertes.

Une partie de la plus grande critique contre l'émergence de l'Internet des objets est simplement ceci, avec tant d'appareils et si peu de sécurité, il y a un énorme trou directement ouvert non seulement à vos objets et à leurs contrôles, mais à l'ensemble de votre réseau. Mais cela concerne également directement nos solutions VoIP, que vous utilisiez SIP Trunking ou un fournisseur de PBX hébergé.

Le Security Intelligence d'IBM a préparé un rapport sur les attaques VoIP les plus récentes, l'évolution des tendances, les méthodes d'accès et même les différentes formes d'attaques en cours. Nous avons décidé de regarder de très près exactement ce qui se passe.

Sérieusement, les hacks VoIP ?

Mais ramenons cela un peu à la maison - aujourd'hui, en ce moment même, si votre entreprise utilise la VoIP ou les communications unifiées, il est tout à fait possible que votre réseau soit susceptible d'être attaqué. Et comme nous l'avons vu, les attaques VoIP sont en fait en augmentation. Étant donné que la VoIP envoie les appels directement via le même chemin exact que votre réseau utilise pour Internet et d'autres trafics, vos connexions VoIP ouvrent votre réseau aux attaques et à l'exploitation. C'est vrai, un pirate peut accéder à votre réseau via ce vieux téléphone IP au bout du couloir. Nous avons même de nouveaux téléphones, comme ceux de Mitel, qui s'intègrent directement à votre téléphone intelligent - à peu près tout peut être vulnérable.

La sécurité n'est pas une blague, et c'est pourquoi même Slack a non seulement engendré un grand nombre d'alternatives, certaines avec des problèmes de sécurité profonds comme Cisco's Spark, mais aussi pourquoi Slack prépare son propre déploiement d'entreprise avec une sécurité stricte. Regardez à quel point Slack se vante maintenant de leur sécurité sur leur site Web, et cela n'a pas toujours été le cas.

Ainsi, si même votre application de chat gratuite sur le lieu de travail verrouille ses portes, il serait logique que votre entreprise fasse de même. Nous allons examiner ici certaines des attaques VoIP les plus populaires et ce que vous pouvez faire pour assurer la sécurité de votre réseau. Juste au cas où vous ne sauriez même pas quoi rechercher en matière de piratage, nous avons dressé une liste des cinq principaux signes que votre système VoIP est piraté à surveiller.

Les protocoles attaqués

Sans trop s'embourber dans les détails techniques, il est d'abord logique de comprendre comment et pourquoi une attaque sur vos communications VoIP, ou sur le réseau entourant votre solution VoIP, pourrait même se produire. La VoIP fonctionne sur un certain nombre de protocoles spécifiques différents - en fonction de votre solution, de votre fournisseur et de la configuration, votre bureau peut utiliser un seul de ces protocoles, ou plusieurs. Pour notre discussion, nous nous concentrerons sur trois protocoles spécifiques : SIP, le SCCP propriétaire de Cisco et le protocole H225 plus récent.

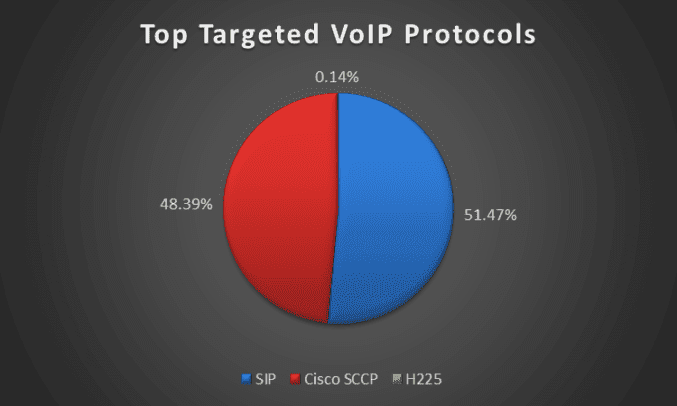

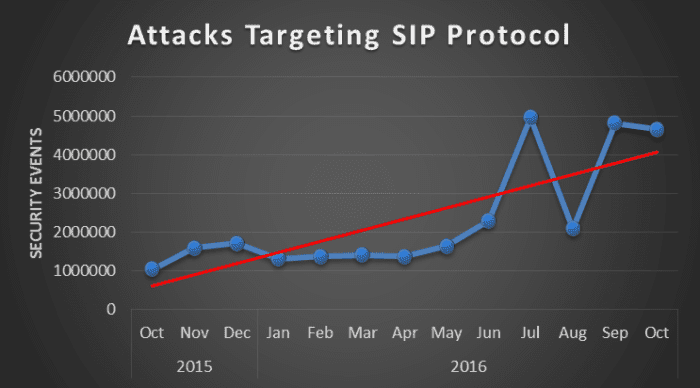

Selon les informations d'IBM Managed Security Services, les deux protocoles les plus compromis sont SIP avec plus de 51 % des événements de sécurité détectés en 2016, avec une hausse spécifique au second semestre, et SCCP avec 48 % des événements de sécurité détectés. H225, qui fait partie de la suite de protocoles H.323, a réussi à se faufiler avec seulement 1 % des événements de sécurité.

SIP est toujours l'un des protocoles VoIP les plus populaires, il n'est donc pas surprenant que SIP accueille le plus grand nombre d'attaques. SCCP, qui est le protocole de contrôle client maigre de Cisco, a quant à lui provoqué près de la moitié des attaques, et encore une fois, ce n'est pas trop surprenant. SCCP est un protocole IP léger utilisé pour la communication entre les téléphones IP Cisco et le gestionnaire Cisco UC. Cisco étant l'un des plus grands fournisseurs dans ce domaine, il n'est pas surprenant qu'un grand nombre de solutions soient adoptées.

Les attaques SCCP ont en fait diminué au cours de la dernière année, contrairement aux attaques SIP qui ont connu une forte augmentation au second semestre. Il est également intéressant de noter que près de 74 % des attaques sur le protocole SCCP sont des « sondes de pré-attaque », qui permettent aux attaquants de recueillir des informations sur des cibles potentielles en examinant les capacités des périphériques du réseau. Ainsi, ils peuvent se pencher sur la tête et voir quel type de défenses vous avez, avant même de commencer leur attaque.

H225, d'autre part, bien que toujours populaire, s'est bien mieux comporté l'année dernière - avec moins de 1% de l'activité, cela vaut la peine de le noter, mais pas celui sur lequel nous nous concentrerons trop. Cependant, nos pratiques de sécurité recommandées peuvent vraiment être appliquées à n'importe quel protocole, réseau ou ordinateur VoIP.

Méthodes d'attaque populaires

Selon le protocole attaqué et l'objectif global de l'attaquant, la méthode d'attaque choisie sur votre réseau peut différer. Avec différents niveaux de piratage, différents réseaux sont exposés à différents niveaux de menace - mais tous méritent d'être protégés de la même manière, bien sûr. Selon ce que l'attaquant tente d'accomplir, il attaquera de différentes manières. Certaines des méthodes de piratage VoIP les plus courantes incluent :

- Appels malveillants pour supprimer les réseaux SIP

- Ce sont essentiellement des attaques DDoS - Distributed Denial of Service - sur votre réseau VoIP qui peuvent être utilisées pour supprimer votre protocole SIP et la couche sur laquelle il fonctionne. Cela rendrait essentiellement votre système inutilisable, incapable d'accepter ou de passer des appels, et pourrait même empêcher l'accès à tous les portails en ligne, pages de configuration ou softphones et communications Web associés.

- Tout comme une attaque DDoS standard, cela fonctionne en submergeant votre réseau avec un nombre insensé de requêtes. Pour SIP, il peut s'agir de messages SIP mal configurés ou de messages SIP avec des caractères non valides dans le champ "À" - dans tous les cas, ces messages submergeront le système, incapable de traiter toutes les informations à temps pour répondre à la demande.

- Usurpation d'identité de l'appelant

- Avec l'usurpation d'identité de l'appelant, les pirates accèdent à votre réseau, que ce soit via vos téléphones, votre routeur ou votre ordinateur, et collectent autant d'informations que possible, comme des numéros de téléphone ou des lignes et des extensions. Le moyen le plus simple pour eux d'y accéder serait d'utiliser des téléphones IP utilisant le mot de passe par défaut, car ces mots de passe peuvent être facilement trouvés à partir d'une recherche rapide sur Google.

- Une fois qu'ils ont obtenu l'accès et les informations, les utilisateurs peuvent simplement spammer vos téléphones avec des appels frauduleux ou vendre votre numéro de téléphone à ceux qui spamment. La FCC a sévi contre ces centres d'appels, mais les efforts sont assez vains et les gens le feront malgré tout. Ou encore plus effrayant, les attaquants peuvent prendre le contrôle de votre téléphone : ils peuvent passer et recevoir ou transférer des appels, lire et enregistrer des enregistrements ou télécharger un nouveau micrologiciel pour infecter le réseau auquel le téléphone est connecté. S'ils obtiennent des informations personnelles, les pirates peuvent appeler des fournisseurs de services en prétendant être vous-même ou un autre utilisateur et obtenir un accès non autorisé.

- Fraude au péage

- Toll Fraud est un concept intéressant qui peut être exécuté de différentes manières, mais le résultat final est généralement le même : un attaquant accède à votre réseau ou aux informations de compte VoIP pertinentes, avec lesquelles il peut commettre une fraude. Cela peut différer de l'utilisation illégale de SIP, dans laquelle les pirates utiliseraient des scripts programmés pour détecter tous les ports VoIP ouverts et tenteraient constamment de s'authentifier ou de prendre le contrôle du système. Les pirates peuvent également se connecter directement à un réseau VoIP avec des informations d'identification SIP compromises, comme des mots de passe faibles ou des téléphones logiciels sur des réseaux Wi-Fi publics non sécurisés.

- Une fois que l'attaquant a accès à votre réseau ou aux informations de votre compte, il peut commander et activer une solution PBX hébergée sous le nom de votre entreprise, ou passer un nombre insensé de faux appels directement depuis votre compte simplement pour facturer à votre entreprise des sommes d'argent ridicules, tandis que commettre un certain niveau de fraude dans le processus.

Comment protéger votre réseau

Bien que tous les réseaux ne soient pas attaqués, les chances sont encore assez élevées, comme vous pouvez le constater, et quoi qu'il en soit, il vaut mieux avoir un réseau sécurisé qu'un réseau ouvert. Si quoi que ce soit, vos clients et clients vous remercieront pour cela. Cependant, rien n'est pire qu'un faux sentiment de sécurité issu de mauvaises pratiques, surtout lorsqu'elles sont réelles. Les pratiques de sécurité utiles relèvent du simple bon sens.

- Utilisez des mots de passe forts - Cela peut être tentant pour la facilité d'utilisation, mais ne laissez jamais les mots de passe par défaut sur les téléphones IP, les routeurs, les commutateurs, les pare-feu, les contrôleurs de session en bordure ou tout autre élément connecté à votre réseau. L'utilisation de mots de passe administrateur par défaut est sans aucun doute la méthode la plus simple pour une personne non autorisée d'accéder à votre réseau. À peu près tous les mots de passe par défaut pour n'importe quel appareil peuvent être trouvés avec une simple recherche sur Google - allez-y, recherchez sur Google le nom de votre routeur avec la phrase "mot de passe par défaut", et il devrait apparaître. Dans une note similaire, les mots de passe faibles comme le nom de votre entreprise, votre nom de famille ou une simple date sont faciles à percer par la force brute ou simplement à deviner complètement.

- Chiffrez toutes les choses ! – Étant donné que les appels VoIP sont transmis sur Internet sans cryptage, ils peuvent facilement être interceptés et vidés de toutes les informations. Le cryptage de vos communications peut le plus souvent être facilement activé et activé ou configuré entre plusieurs points qui existent déjà sur votre réseau. Selon la configuration de votre réseau et le matériel utilisé, cela peut dépendre de votre fournisseur VoIP spécifique, ou des paramètres sur les pare-feu matériels ou même logiciels, les contrôleurs de bordure de session, ou parfois sur les routeurs VoIP et les routeurs SMB.

- Employez un VPN - Nous avons couvert ce sujet en profondeur dans le passé, et cela vaut également la peine d'être noté. Un VPN, ou réseau privé virtuel, est l'un des moyens les plus simples de crypter et de sécuriser les connexions de vos travailleurs distants ou hors site. Un VPN établit un "tunnel" via l'Internet public, ou accède publiquement aux réseaux sur lesquels vos employés pourraient se trouver, pour filtrer uniquement les informations cryptées sécurisées vers et depuis le réseau du bureau. Un VPN permet simplement aux utilisateurs hors site d'accéder au réseau sur site comme s'ils se trouvaient dans le même bâtiment, sans un énorme trou de sécurité béant disponible pour un réseau public.

- Testez votre réseau - En fonction de la taille de votre entreprise, de votre niveau d'expertise ou de la disponibilité d'un spécialiste informatique, tester votre réseau est un excellent moyen de rechercher des portes dérobées, des voies d'accès faciles ou des vulnérabilités. Un test approfondi pourrait connecter tous les points d'accès, les passerelles de connexion, les paramètres du téléphone et du réseau pour rechercher les points faibles - et bien sûr les corriger si nécessaire. L'ajout d'un pare-feu sophistiqué peut donner un sentiment de sécurité, mais sans une configuration appropriée, ce faux sentiment de sécurité pourrait conduire à une attaque malheureuse sur la route.

- Formez votre équipe - Le meilleur antivirus qui existe est le bon sens - changer les mots de passe par défaut, ne compter que sur des connexions réseau sécurisées, ne pas cliquer et télécharger des publicités, ou des sites Web louches sont quelques-unes des meilleures façons d'assurer votre ordinateur et le réseau global , ne sont pas compromis. Si vous n'êtes pas sûr de ce que vous cliquez ou téléchargez, ne le faites tout simplement pas. Prenez également l'habitude de changer les mots de passe de tous les nouveaux appareils ajoutés au réseau. Former votre équipe à ces mesures préventives simples peut contribuer à assurer la sécurité de votre réseau, sans même faire d'autres investissements.

Protégez-le maintenant, remerciez-vous plus tard

Tout comme une maison, vous n'espérez jamais devoir vous rabattre sur les défenses que vous avez mises en place. Personne ne veut jamais faire l'expérience d'une effraction, tout comme aucune entreprise ne veut faire l'expérience d'une attaque sur son réseau. Mais les protocoles appropriés doivent être utilisés pour garantir la sécurité de votre réseau au cas où il y aurait une tentative d'effraction.

Que vous tentiez de protéger les données des utilisateurs, les données des employés, les opérations commerciales, le contexte des appels téléphoniques ou simplement de prévenir tout cas de fraude : la sécurité devrait être la préoccupation numéro un de toute entreprise lors de l'établissement d'un réseau, et même de sa solution VoIP spécifique. Au-delà de la prise en compte des conseils que nous énumérons ci-dessus, il peut être utile de parler à votre fournisseur VoIP pour voir quelles solutions de sécurité existent et comment vous pouvez sécuriser votre propre réseau.