Guide complet sur la sécurité, le cryptage et les vulnérabilités VoIP

Publié: 2021-08-09Les systèmes téléphoniques VoIP offrent d'innombrables avantages aux grandes et petites entreprises, comme des communications simplifiées, des taux de résolution plus rapides du service client et une productivité accrue.

Mais la VoIP est-elle sécurisée ?

Dans cet article, nous expliquerons pourquoi la sécurité VoIP est importante même si vous n'avez «rien à cacher», le rôle que joue le cryptage des appels dans la création d'un environnement sécurisé, les principales vulnérabilités de sécurité VoIP et ce que les administrateurs de sécurité peuvent faire pour assurer votre entreprise est protégé contre eux.

Même si vous ne pouvez pas éliminer complètement la menace mondiale de la cybercriminalité, une sensibilisation et une protection accrues contre les problèmes de sécurité VoIP peuvent sérieusement atténuer vos risques.

Table des matières:

- Pourquoi la sécurité VoIP est-elle importante ?

- La VoIP est-elle plus sécurisée que les lignes fixes ?

- Qu'est-ce que le cryptage VoIP et comment ça marche ?

- Types de risques de sécurité VoIP et comment les prévenir

- Comment savoir si votre fournisseur VoIP est sécurisé

- Meilleures pratiques de sécurité VoIP pour les responsables informatiques

- Les fournisseurs de VoIP les plus sécurisés et cryptés

- FAQ sur la sécurité VoIP

Pourquoi la sécurité VoIP est-elle importante ?

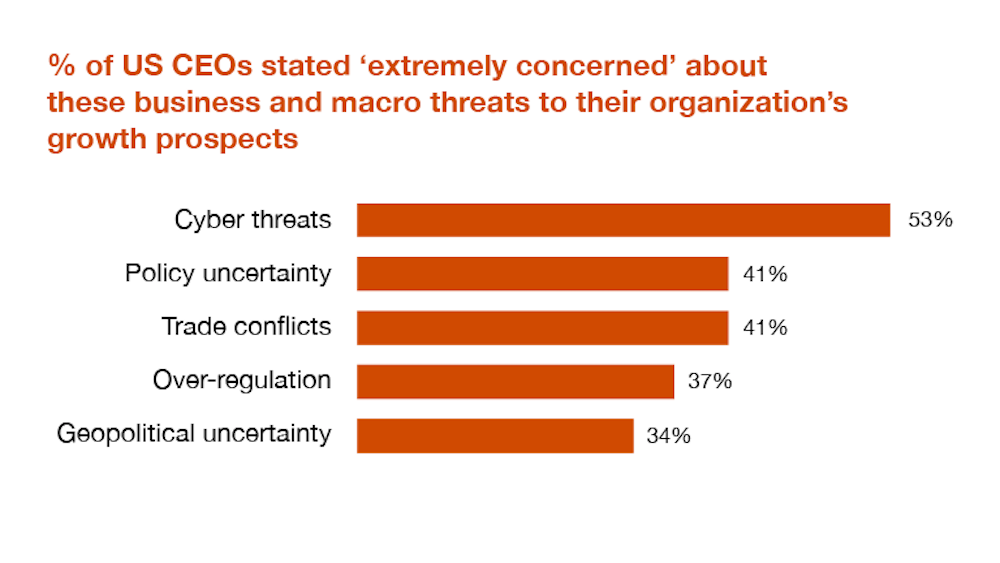

Près de 70 % des principaux décideurs d'entreprise pensent qu'ils connaissent une augmentation importante des risques de cybersécurité. En fait, la plupart des PDG déclarent qu'ils sont « extrêmement préoccupés » :

Les entreprises se sont tellement concentrées sur l'adaptation rapide à la « nouvelle normalité » d'une main-d'œuvre distante et mixte que la sécurité VoIP est devenue plus une réflexion après coup qu'une considération initiale. (La montée soudaine de Zoombombing au début de la pandémie illustre parfaitement cela.)

Malheureusement, de nombreuses entreprises n'ont pas compris pourquoi la sécurité VoIP était importante - et l'impact désastreux des violations de données et autres cybercrimes - jusqu'à ce qu'il soit trop tard.

Alors, pourquoi devriez-vous vous soucier de la sécurité VoIP ? Voici une vidéo explicative de 3 minutes :

Les petites entreprises sont la cible principale

Plus de la moitié des petites entreprises sont victimes de violations de données ou d'autres cyberattaques chaque année.

Pourquoi?

Parce que les pirates savent que la plupart des petites entreprises n'ont pas mis en place une stratégie de sécurité adéquate, si tant est qu'elles en aient une. Environ 43 % de toutes les cyberattaques et 95 % des violations de cartes de crédit concernent de petites entreprises, mais seulement 14 % de ces entreprises ont mis en place des mesures de sécurité pour y résister.

De plus, 35 % des entreprises n'ont même pas revu ou mis à jour leurs stratégies de sécurité depuis leur mise en place.

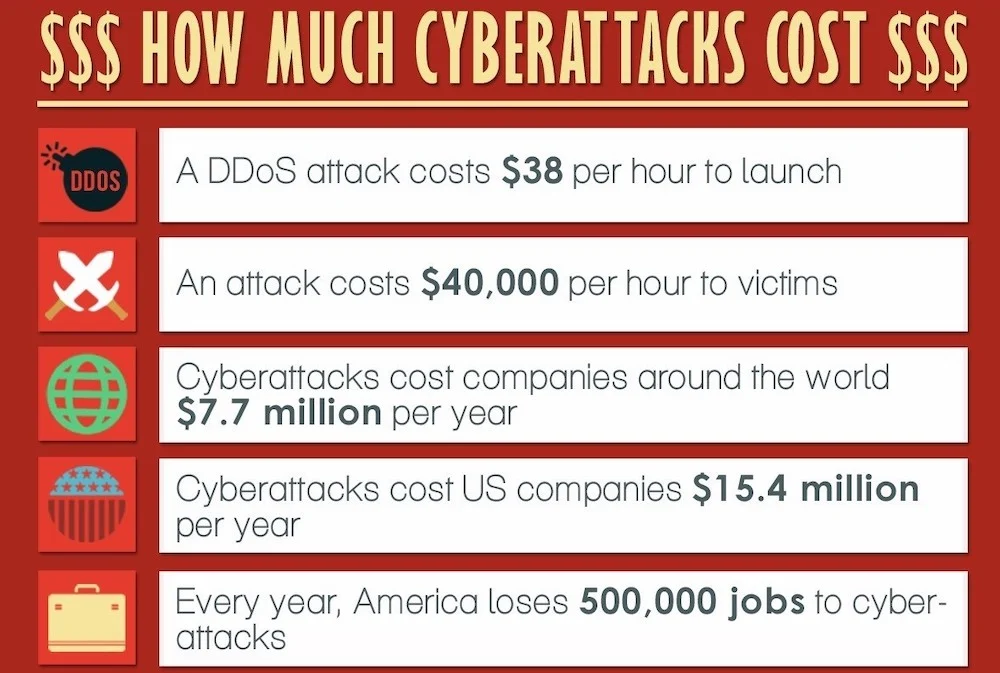

Les cyberattaques ont de graves conséquences financières

Le coût moyen d'une violation de données était de 3,86 millions de dollars en 2021 - et les choses ne feront qu'augmenter à partir de là.

Même si votre entreprise n'a pas à débourser autant, vous perdrez quand même la majorité de vos bénéfices.

Il y a les choses les plus évidentes comme les frais juridiques, les poursuites et les audits, et puis il y a les coûts cachés comme le temps de travail perdu, la perte de clients et les temps d'arrêt du réseau.

Les petites entreprises voient également des conséquences financières désastreuses, les violations de données coûtant environ 3 533 $ par employé .

De nombreuses entreprises ne se remettent pas des failles de sécurité

Vous pensez toujours pouvoir « rebondir » après une violation de données ?

La réalité est que plus de 60 % des petites entreprises sont obligées de fermer définitivement leurs portes dans les six mois suivant une cyberattaque.

Même si toutes vos données sont « sauvegardées » et « récupérées », vous serez toujours confronté à des dommages importants qui pourraient anéantir financièrement votre entreprise.

(Source de l'image)

Et, même si vous pouvez payer les amendes et rester ouvert, il n'y aura peut-être pas assez d'affaires pour que les choses restent ainsi. Des études montrent que les détaillants qui ont subi une cyberattaque ont sous-performé de plus de 15 % , même trois ans après l'incident initial. De grandes entreprises comme Target, qui ont vu leur perception des consommateurs chuter d' environ 54 % un an après leur tristement célèbre violation de données en 2013, ont du mal à se remettre.

Ainsi, alors que certains grands détaillants et marques bien connues peuvent se remettre d'une violation de données, votre petite entreprise n'aura probablement pas autant de chance.

Dépendance excessive au mythe du « rien à cacher »

De nombreuses entreprises opèrent en supposant à tort qu'une violation de données ne sera pas un problème majeur, car elles n'ont «rien à cacher».

Ce n'est pas parce que vous n'avez pas d'e-mails scandaleux ou d'opérations déguisées louches que vous ne serez pas ciblé et gravement touché par une cyberattaque. Personne n'est à l'abri de la cybercriminalité, ni de ses conséquences. Mais surtout, n'avoir « rien à cacher » est un mythe.

Vous utilisez les mêmes mots de passe pour les comptes professionnels que pour vos comptes personnels ? Avez-vous enregistré les informations de votre carte de crédit pour accélérer le paiement ? Pré-remplis vos coordonnées personnelles, comme votre adresse personnelle et votre numéro de téléphone ? Et qu'en est-il des appareils synchronisés, des rapports d'entreprise, des taxes, des factures, etc. ?

En ignorant la sécurité VoIP, vous exposez également volontairement les informations et données personnelles de vos clients au risque d'être volées ou rendues publiques. Cela nuira à la fois à la confiance des consommateurs dans votre marque et aux poches de votre entreprise (bonjour, les poursuites !)

Être proactif en matière de sécurité VoIP et reconnaître la menace sérieuse qu'elle représente vous assurera la sécurité de vos employés et de vos clients.

La VoIP est-elle plus sécurisée que les lignes fixes ?

Lorsqu'ils sont configurés correctement, oui, les téléphones VoIP sont généralement plus sécurisés que les lignes fixes.

Pour mieux comprendre la réponse, considérez les différences dans la façon dont les téléphones virtuels et les lignes fixes transmettent et stockent les données.

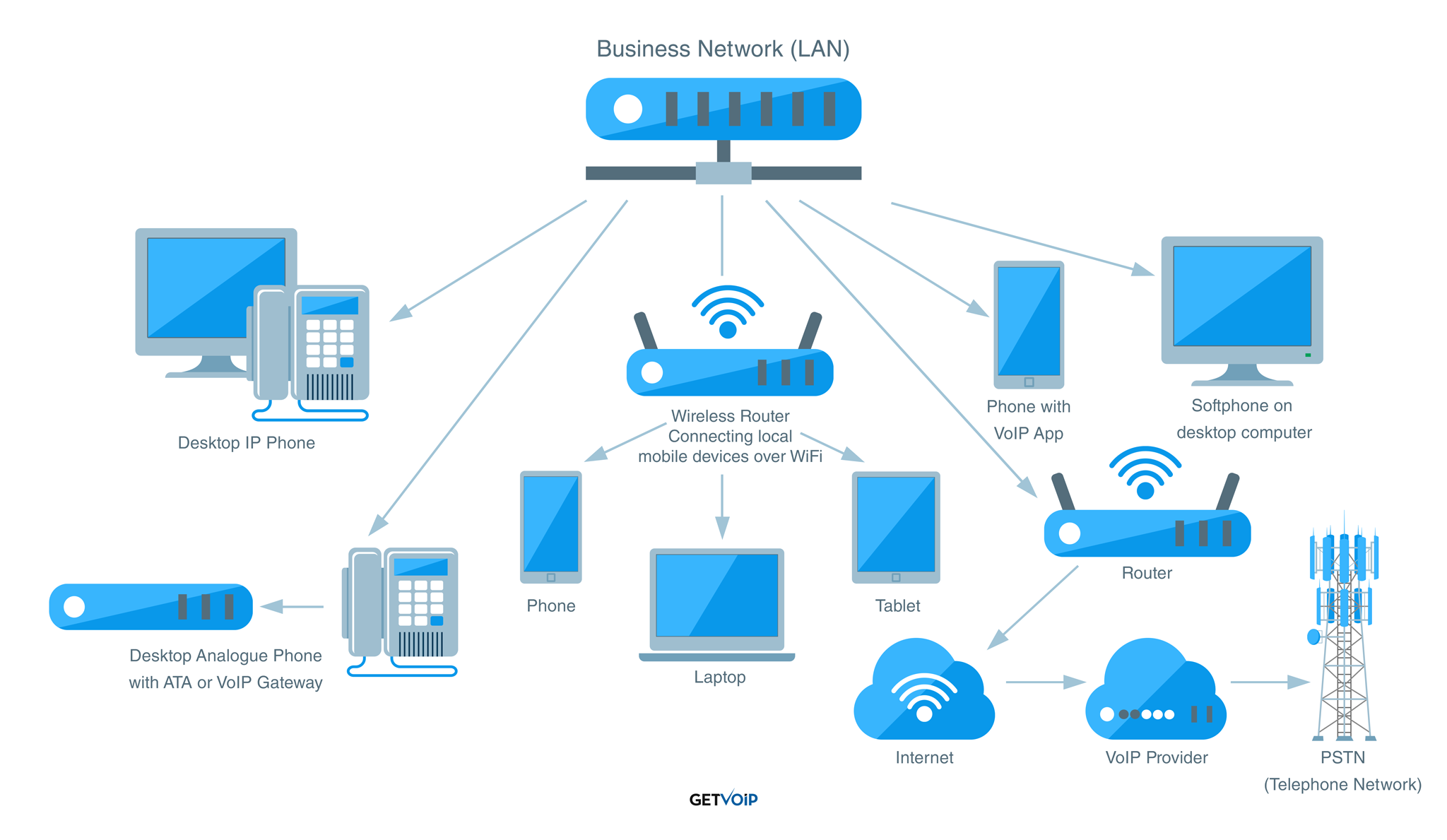

Les téléphones analogiques traditionnels passent et reçoivent des appels via le réseau PSTN composé de fils de cuivre et de câbles à fibres optiques. En d'autres termes, il existe une connexion physique entre l'appelant et le destinataire (décrit dans le schéma ci-dessous.

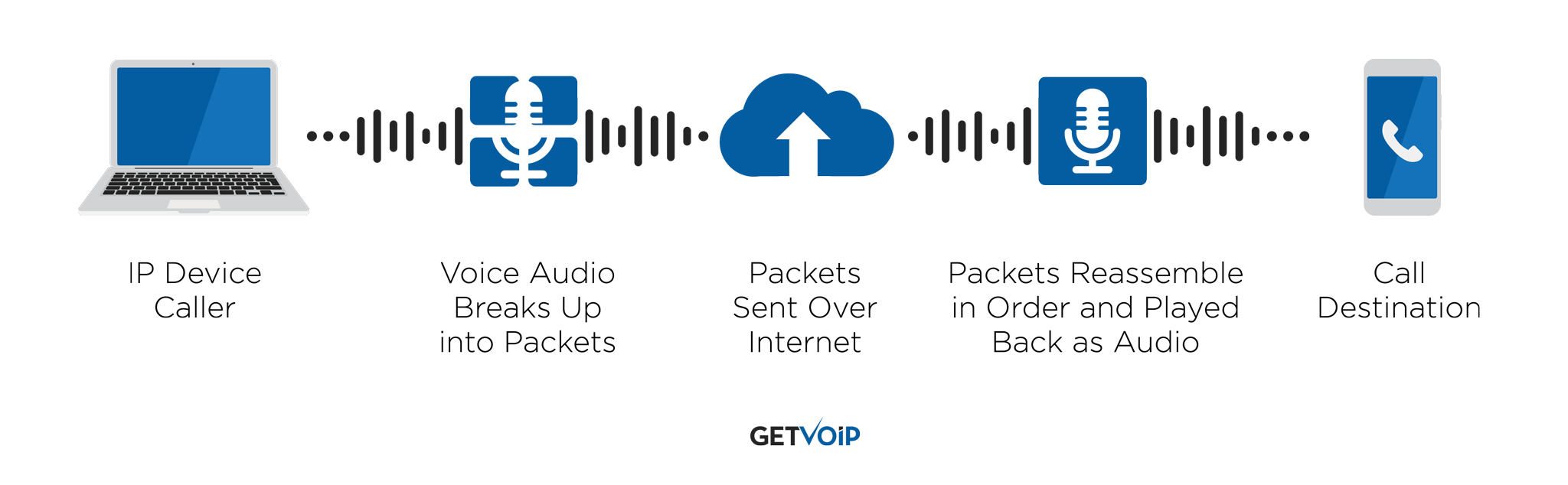

VoIP transmet des données sur Internet, passant des appels numériques via la commutation de paquets.

Dans la commutation de paquets, les données vocales sont divisées en paquets plus petits, qui sont ensuite envoyés via la connexion Internet à l'extrémité réceptrice de la ligne. Là, ils se reconnectent et transmettent avec succès les données vocales (décrites dans le schéma ci-dessous).

Pour accéder aux téléphones fixes, les indiscrets piratent les fils/câbles (AKA, « écoutes téléphoniques ».) Se prémunir contre cela est non seulement plus difficile sur les téléphones fixes qu'avec la VoIP, mais aussi beaucoup plus cher.

La sécurité des lignes fixes est sévèrement limitée par son manque de technologie et de capacités de surveillance - que les systèmes VoIP ont en masse.

Ainsi, alors que sur le papier, les lignes fixes peuvent sembler plus sécurisées, les systèmes VoIP offrent en fait un niveau de sécurité global plus élevé tant que vous utilisez les outils qu'ils fournissent, comme le cryptage VoIP.

Qu'est-ce que le cryptage VoIP et en quoi la sécurité diffère-t-elle ?

Le cryptage VoIP est le processus de brouillage des paquets de données vocales en un fouillis illisible pendant leur transit, les empêchant d'être interceptés ou déchiffrés par des pirates.

Même si un pirate intercepte d'une manière ou d'une autre l'appel, le cryptage garantit qu'il ne pourra pas comprendre ce qu'il découvre.

Pour comprendre le fonctionnement du cryptage, nous devons examiner de plus près le processus de transmission.

Lorsque les paquets de données vocales sont transférés de l'expéditeur au destinataire, ils utilisent un protocole de transport IP appelé SRTP (Secure Real-Time Transport Protocol). SRTP est un protocole cryptographique qui applique la norme de cryptage avancée (AES) aux paquets de données, fournit l'authentification des messages et offre une protection supplémentaire contre les attaques potentielles par relecture.

En plus de SRTP, les fournisseurs VoIP utilisent une autre forme de cryptage appelée Transport Layer Security (TLS) ou SIP sur TLS pour protéger les informations d'appel supplémentaires.

TLS brouille les données telles que les numéros de téléphone, les noms des appelants, les noms d'utilisateur, etc. Il fonctionne également pour arrêter la falsification des messages et l'écoute clandestine des appels.

N'oubliez pas que les fournisseurs de qualité doivent proposer à la fois le cryptage TLS et AES.

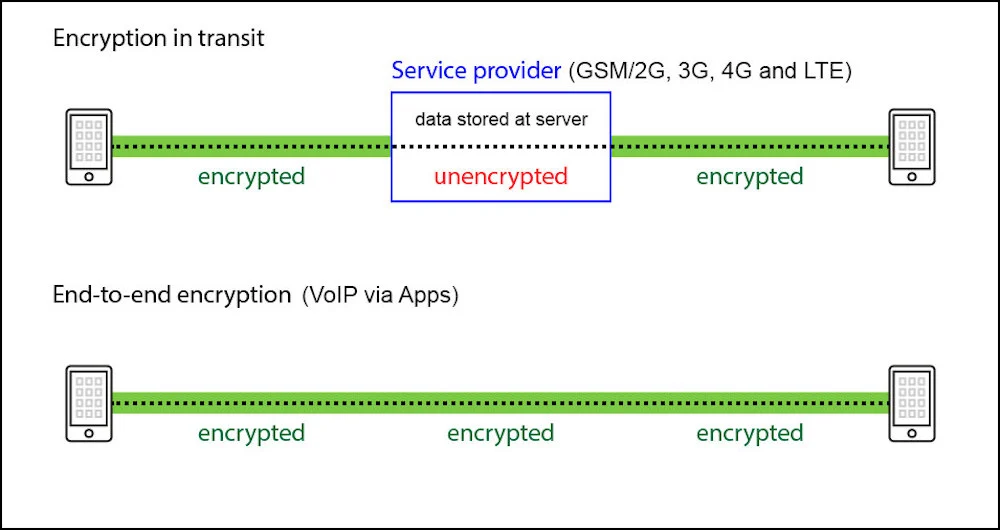

Qu'est-ce que le chiffrement de bout en bout ?

Vous avez probablement beaucoup entendu le terme « cryptage de bout en bout » lorsque vous faites des recherches sur la sécurité VoIP.

Le chiffrement TLS standard inclut uniquement le chiffrement client-serveur ou C2S.

Si un pirate s'introduit dans le serveur C2S, il aura accès à toutes les données et communications de votre réseau. L'accès au serveur C2S signifie que les pirates peuvent écouter et enregistrer les appels, manipuler les fichiers lorsqu'ils sont transférés et voir tout l'historique des messages de votre entreprise.

Le cryptage de bout en bout (E2EE) crypte directement la communication entre les utilisateurs, ce qui signifie que les seules personnes qui pourront accéder aux appels et aux messages sont les expéditeurs et les destinataires. Lorsque vous passez un appel, les paquets de données de votre côté sont cryptés lors de leur envoi et ne sont décryptés qu'une fois parvenus au destinataire.

Les serveurs, les FAI, les pirates et les fournisseurs de télécommunications ne pourront pas accéder à votre communication, tant qu'elle est cryptée de bout en bout.

Vérifiez que vous avez activé le cryptage de bout en bout avant de commencer la communication sur votre système VoIP. Certains fournisseurs, comme Skype , ne font pas du chiffrement de bout en bout l'option par défaut, ce qui vous rend vulnérable aux pirates et aux attaques.

Types de risques de sécurité VoIP et comment les prévenir

Aucun appareil, qu'il s'agisse de votre smartphone, d'un softphone ou d'un téléphone de bureau IP, ne peut jamais être protégé à 100 % contre toutes les menaces de sécurité.

Mais en identifiant les vulnérabilités VoIP les plus courantes et en travaillant pour les prévenir et y répondre, vous pouvez vous assurer qu'elles ne détruisent pas votre entreprise. Les softphones et les appareils intelligents présentent tous des vulnérabilités potentielles pour la VoIP.

Ci-dessous, nous avons décrit les risques de sécurité VoIP les plus courants ainsi que des conseils pour les empêcher de détruire votre entreprise.

Renifleur de paquets et attaques par trou noir

L'une des attaques VoIP les plus courantes est appelée reniflage de paquets, qui permet aux pirates de voler et d'enregistrer des informations non chiffrées contenues dans des paquets de données vocales pendant leur transit.

La perte de paquets , lorsque les paquets de données vocales n'atteignent pas leur destination, est causée par des renifleurs de paquets cherchant à voler des informations et à ralentir le service via une attaque par perte de paquets (parfois appelée attaque par trou noir). Ces renifleurs de paquets déposent intentionnellement des paquets dans des flux de données en prendre le contrôle de votre routeur, entraînant un service réseau beaucoup plus lent ou une perte complète de connexion réseau.

Le reniflage de paquets permet également aux pirates d'intercepter facilement les noms d'utilisateur, les mots de passe et d'autres données sensibles.

Pour aider à rendre vos lignes Internet plus sûres, utilisez une option VPN VoIP fiable ou un réseau privé virtuel pour envoyer des informations. Cela prend un certain temps à mettre en place et à fonctionner, mais cela garantit que les informations sont sécurisées.

Les utilisateurs peuvent également se prémunir contre le reniflage de paquets et les attaques par trou noir en s'assurant que toutes les données sont cryptées de bout en bout et grâce à une surveillance cohérente du réseau, qui alertera instantanément les utilisateurs des tentatives de connexion suspectes, des appareils inconnus, etc.

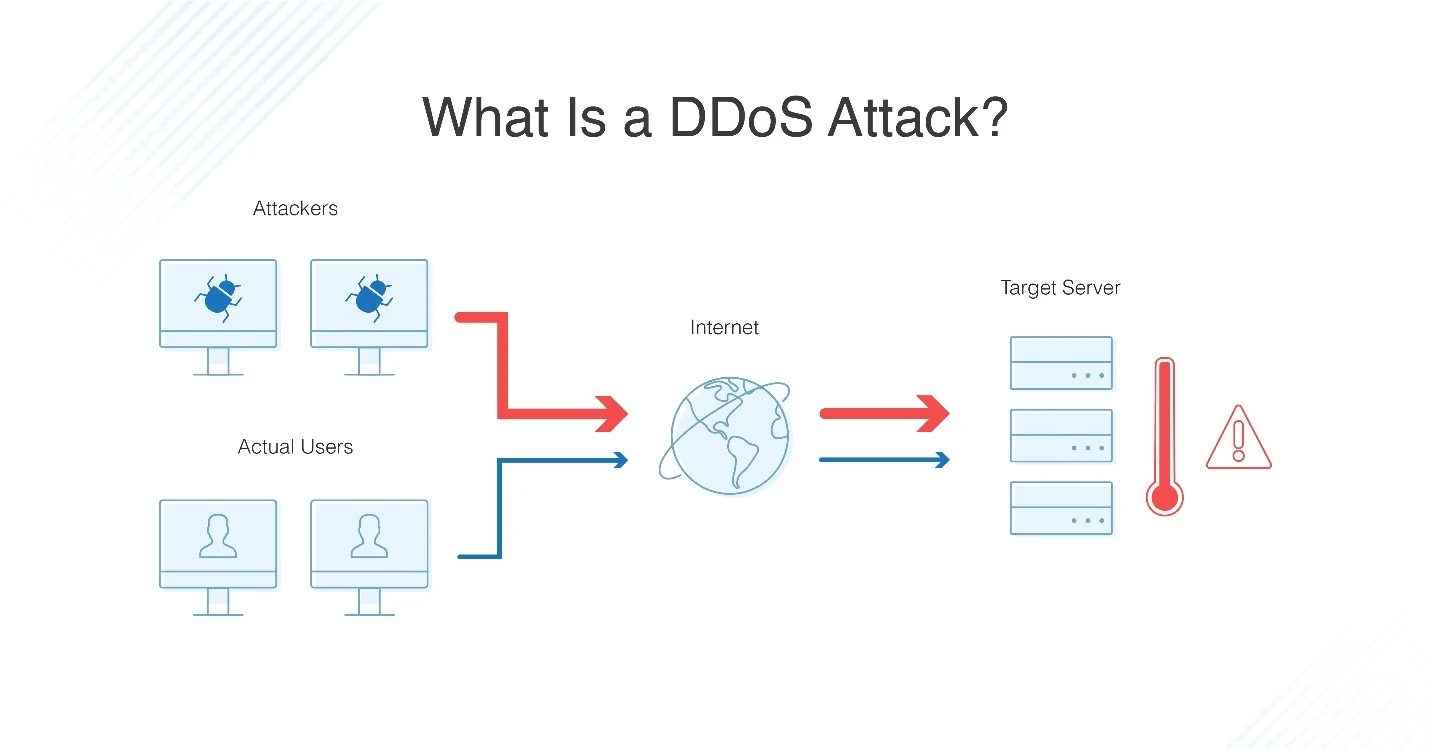

Attaques DDoS

Les attaques DDoS ( Distributed Denial of Service ), comme leur nom l'indique, empêchent les entreprises d'utiliser leurs propres services VoIP en submergeant intentionnellement les serveurs.

Habituellement, ces attaques DDoS sont causées par un réseau de botnets, qui sont des ordinateurs/bots contrôlés à distance que les pirates ont manipulés. Ces « ordinateurs zombies » inondent les réseaux, les sites Web et les serveurs avec beaucoup plus de demandes de données ou de connexion qu'ils ne sont capables de gérer, rendant les services VoIP inopérants.

Les signes courants d'une attaque DDoS incluent :

- Pics de bande passante inhabituels et prolongés

- Réponses d'erreur HTTP 503

- Service ralenti

- Une augmentation soudaine du trafic provenant d'appareils, d'adresses IP ou d'emplacements similaires

Pour atténuer les attaques DDoS, utilisez une connexion Internet distincte et dédiée uniquement pour la VoIP. Les VLAN (réseaux locaux virtuels) spécifiquement provisionnés pour le trafic VoIP sont une excellente option ici, en grande partie parce qu'ils facilitent beaucoup la reconnaissance des flux de données non autorisés ou inconnus. Pour les utilisateurs VoIP partageant sur un réseau étendu (WAN), le chiffrement géré est le meilleur moyen de se prémunir contre les attaques DDoS.

Vishing

Le vishing est un hameçonnage basé sur la VoIP, ce qui signifie qu'un pirate prétend vous appeler à partir d'un numéro de téléphone ou d'une source de confiance dans le but de vous faire révéler des informations sensibles, telles que des mots de passe, des numéros de carte de crédit, etc.

L'usurpation d'identité de l'appelant - le processus par lequel ces pirates informatiques font en sorte que les noms et les numéros qui apparaissent sur votre identification de l'appelant semblent légitimes - confond intentionnellement les victimes potentielles. Ces pirates peuvent sembler appeler depuis le numéro de téléphone de votre banque, prétendant que votre compte a été compromis et demandant votre mot de passe afin qu'ils puissent le sécuriser immédiatement.

Pour éviter le vishing, les agences ciblées doivent vérifier toutes les demandes téléphoniques, même si elles semblent provenir du service informatique de l'organisation. Les agents doivent également être formés pour refuser de divulguer des informations sensibles sans l'autorisation du superviseur.

Les signes probables d'une attaque de vishing incluent :

- Extrême urgence/insistance de la personne à l'autre bout de la ligne

- Le pirate ne cesse de vous demander de vérifier les informations en les fournissant

- Appels inattendus provenant de numéros connus ou d'entreprises bien établies

- Numéros de téléphone courts et inhabituels sur le filtrage des appels Affichage de l'identification de l'appelant

Pour empêcher les attaques de vishing :

- Évitez de fournir des informations par téléphone à toute personne prétendant être l'IRS, l'assurance-maladie ou l'administration de la sécurité sociale (ils n'initient pas le contact)

- Rejoignez le registre des numéros de téléphone exclus

- Ne répondez pas aux invites vocales via des réponses vocales ou des tonalités

Logiciels malveillants et virus

(Source de l'image)

Les logiciels malveillants et les virus ont un impact sur les applications Internet telles que la VoIP, créant une multitude de problèmes de sécurité réseau. Ces programmes dommageables consomment spécifiquement la bande passante du réseau et ajoutent à la congestion du signal, ce qui entraîne une panne du signal pour vos appels VoIP. Ces données corrompues sont également transmises sur votre réseau, ce qui signifie que vous subirez une perte de paquets.

Les logiciels malveillants et les virus causent beaucoup de dégâts par eux-mêmes, mais ils contribuent également aux vulnérabilités futures en créant des portes dérobées de chevaux de Troie.

Ces portes dérobées laissent des failles dans votre sécurité que les futurs pirates exploitent pour trafiquer ou voler des informations relayées dans vos appels.

Pour prévenir les logiciels malveillants et les virus, utilisez des mesures de sécurité des données telles que le cryptage et vérifiez régulièrement l'infection du réseau. Certains routeurs bloquent activement les logiciels malveillants, allant même jusqu'à bloquer les sites dangereux de votre réseau.

Surtout, implémentez des pare-feux logiciels et matériels compatibles VoIP qui analysent les informations pour s'assurer qu'elles sont sécurisées.

Attaque phréatique

Une attaque par phreaking est un type de fraude où les pirates pénètrent dans votre système VoIP afin de passer des appels interurbains, de modifier les forfaits d'appels, d'ajouter plus de crédits de compte et de passer les appels téléphoniques supplémentaires qu'ils souhaitent, le tout à vos frais.

Ces pirates peuvent également voler vos informations de facturation stockées, accéder à votre messagerie vocale et même reconfigurer les stratégies de transfert et de routage des appels.

Pour ce faire, ils appellent votre système téléphonique et saisissent un code PIN pour accéder à une ligne extérieure, ce qui leur permet de passer des appels et de vous les facturer.

Si vous remarquez une augmentation soudaine de vos factures de téléphone, un nombre excessif de numéros inconnus dans votre historique d'appels ou des appels passés en dehors des heures de bureau, vous avez peut-être été victime d'une attaque de phreaking.

Le meilleur moyen d'empêcher le phreaking est de chiffrer tous les troncs SIP, de changer fréquemment les mots de passe des comptes, d'acheter un logiciel de protection contre les ransomwares et, si possible, d'éviter d'enregistrer les informations de facturation dans le système.

CRACHER

SPIT, ou Spam over IP Telephony, est similaire aux tentatives de phishing et autres spams dans les e-mails.

SPIT contient des messages préenregistrés qui sont envoyés sur les systèmes téléphoniques VoIP. Ces appels sont pour la plupart une nuisance qui bloque vos numéros de téléphone virtuels , mais le spam comporte d'autres risques, tels que des virus, des logiciels malveillants et d'autres attaques malveillantes.

Une solution VoIP solide permet de s'assurer que le spam n'endommage pas votre système téléphonique.

Il n'existe aucun moyen d'empêcher complètement SPIT, mais le fait d'avoir un pare-feu permet d'identifier le spam lorsqu'il arrive et de le contrôler afin qu'il ne submerge pas votre système.

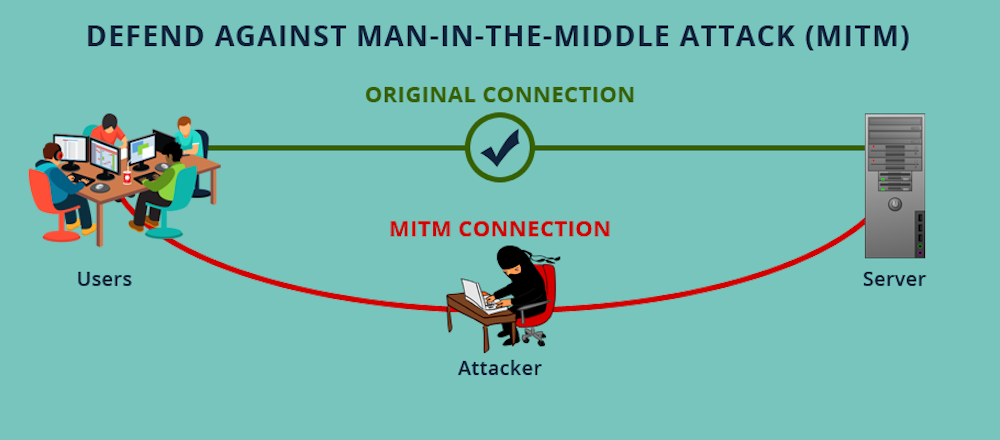

Attaques de l'homme du milieu

Comme son nom l'indique, les attaques de l'homme du milieu se produisent lorsqu'un pirate s'insère entre votre réseau VoIP et la destination prévue de l'appel.

Cela se produit généralement sur les réseaux WiFi publics et non sécurisés. Les pirates peuvent facilement intercepter l'appel et le réacheminer via leurs propres serveurs, où ils peuvent facilement l'infecter avec des logiciels espions, des logiciels malveillants et des virus.

Le vrai problème avec ces attaques est qu'elles peuvent être assez difficiles à détecter, et même des méthodes comme la détection de sabotage ou les tentatives d'authentification ne fonctionnent pas toujours.

En plus d'éviter le Wi-Fi public, les utilisateurs peuvent empêcher les attaques de l'homme du milieu en disposant d'un cryptage WAP/WEP puissant sur les points d'accès, en améliorant les identifiants de connexion du routeur, en utilisant un VPN, etc.

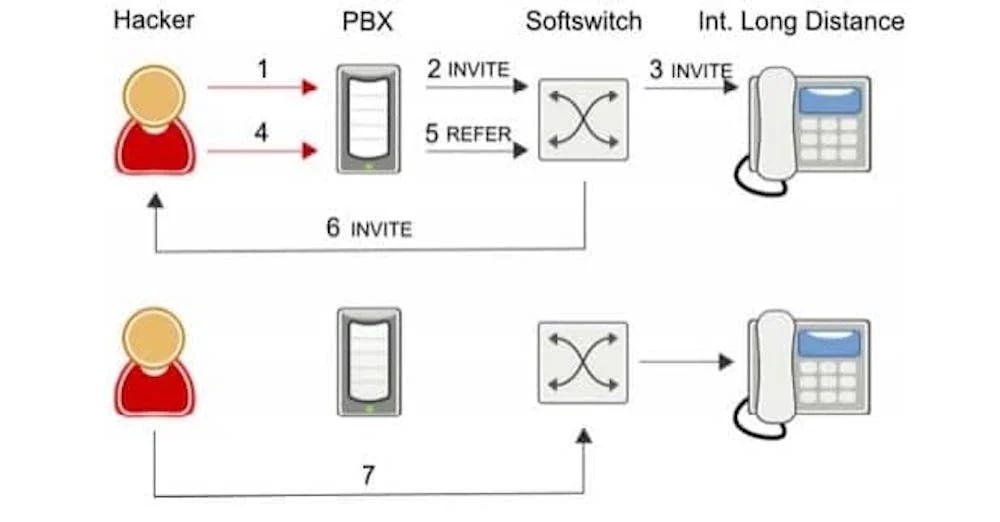

Fraude au péage

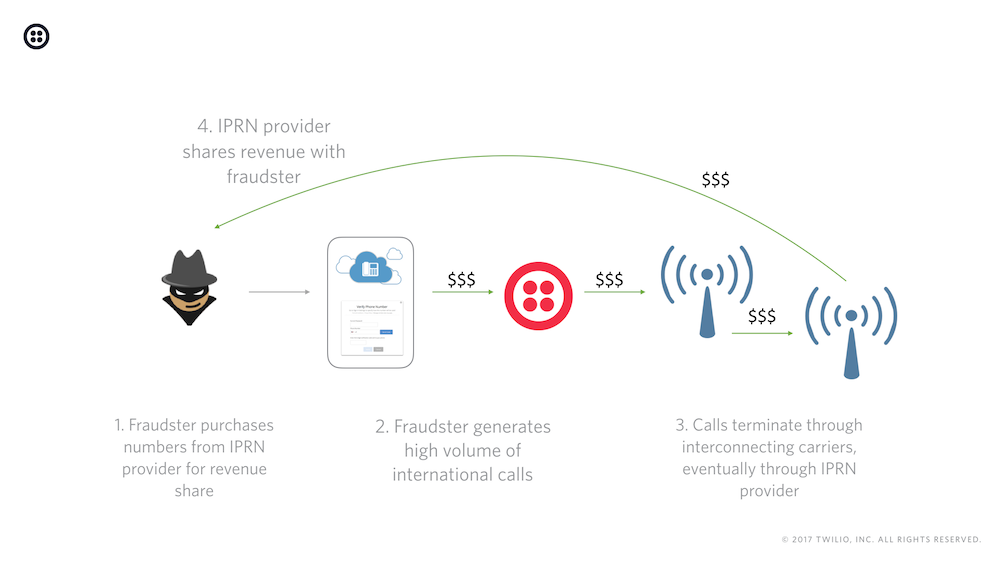

Toll Fraud est quelque peu similaire à une attaque de phreaking, mais ici, les pirates effectuent intentionnellement un nombre excessif d'appels internationaux à partir de votre système téléphonique professionnel afin qu'ils puissent obtenir une partie des revenus que les appels génèrent pour eux-mêmes.

Parfois connue sous le nom de fraude au partage des revenus internationaux (IRSF), elle coûte aux entreprises environ 10 milliards de dollars chaque année .

Mais comment ces pirates gagnent-ils réellement de l'argent ?

Les fournisseurs de numéros surtaxés internationaux (IPRN) achètent et revendent des numéros de téléphone auprès de groupes d'opérateurs ou d'organismes de réglementation nationaux. Les pirates génèrent ensuite un nombre élevé d'appels internationaux via ces numéros, en prenant leur coupe à travers l'IPRN.

Pour éviter les fraudes téléphoniques, activez l'authentification à deux facteurs sur vos comptes, restreignez les autorisations géographiques en n'autorisant les utilisateurs qu'à contacter certains pays et définissez des limites de débit pour des éléments tels que les appels simultanés et la durée des appels.

Falsification d'appel

La falsification d'appels n'est peut-être pas une cyberattaque aussi grave que certaines des autres sur cette liste, mais elle limite toujours sérieusement la façon dont vous pouvez faire des affaires.

La falsification d'appel se produit lorsqu'un pirate injecte des paquets de bruit supplémentaires dans le flux d'appel, détruisant instantanément la qualité de l'appel et forçant les deux parties à raccrocher. Ces pirates peuvent également empêcher les paquets d'être livrés à leur destination, ce qui entraîne un service inégal et brouillé et de longues périodes de silence.

Pour éviter cela, activez le chiffrement de bout en bout, utilisez TLS pour authentifier les paquets de données et utilisez un logiciel de détection de point de terminaison.

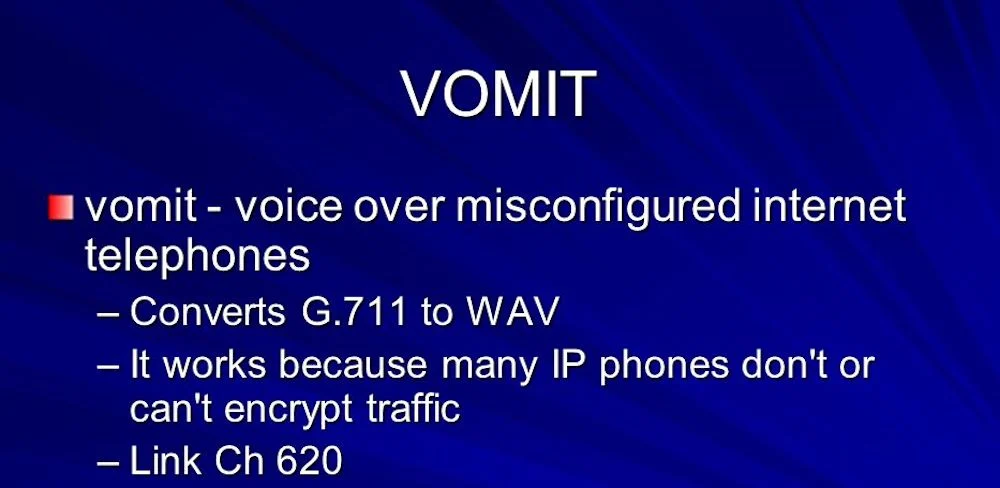

VOMIR

Voice over Misconfigured Internet Telephones, ou VOMIT, (grossier, nous le savons) est un outil de piratage VoIP qui convertit les conversations en fichiers pouvant être lus n'importe où, ce qui facilite le siphonnage des informations de votre système téléphonique professionnel.

Ce type d'écoute clandestine prend non seulement des données de votre système, mais aide également l'attaquant à collecter des données commerciales, telles que l'origine de l'appel, les mots de passe, les noms d'utilisateur, les numéros de téléphone et les informations bancaires.

Pour éviter le VOMIT, utilisez un fournisseur VoIP basé sur le cloud qui crypte les appels avant qu'ils ne soient envoyés.

Ceci est particulièrement utile pour les entreprises de soins de santé qui ont besoin d'un cryptage VoIP pour rendre un système conforme aux normes HIPAA et HITECH . Suivez les directives des fournisseurs de VoIP afin que votre système reste conforme à l'infrastructure de communication d'aujourd'hui et créez un réseau PBX privé, car il est beaucoup plus sécurisé qu'un réseau public.

Comment savoir si votre fournisseur VoIP est sécurisé

Maintenant que vous connaissez les risques à surveiller, vous devez vous assurer que vous avez choisi un fournisseur VoIP de haute qualité qui prend la sécurité et la confidentialité des utilisateurs aussi au sérieux que vous.

La liste de questions ci-dessous vous aidera à déterminer les stratégies et les niveaux de sécurité mis en place par un système de communication cloud.

Lorsque vous parlez à votre fournisseur VoIP, posez-lui les questions suivantes :

- Quelle est la disponibilité garantie et que faites-vous pour minimiser les temps d'arrêt ?

Recherchez une disponibilité d'au moins 99,99 % et obtenez-la par écrit. Vous devriez également jeter un œil à la page d'état du fournisseur, qui vous montre l'historique des pannes du système, les problèmes de réseau, les mises à niveau du système, entre autres incidents.

- Combien de temps vous faut-il pour répondre à une faille de sécurité et combien de temps faut-il pour rétablir un service sûr ?

Assurez-vous de bien comprendre comment le fournisseur répond exactement à une menace telle qu'une tentative d'écoute clandestine ou une attaque DDoS. Quel genre de mesures préventives prennent-ils? Par exemple, vous envoient-ils des alertes en temps réel en cas de connexion suspecte ou d'activité inhabituelle ? À quelle fréquence sauvegardent-ils vos données pour s'assurer que vous en avez une copie en cas d'attaque majeure ? Combien de temps faudra-t-il pour rétablir votre service ? Combien de temps leur faut-il pour répondre à une attaque ?

- Êtes-vous conforme au RGPD, HIPAA et PCI ? Quelles autres certifications de sécurité possédez-vous ? SOC (Service Organization Compliance) 2 La conformité est l'un des éléments indispensables les plus élémentaires. Il a été créé par l'American Institute of CPAs pour définir clairement les critères d'une gestion sécurisée des données. Il est composé de 5 composants principaux : sécurité, intégrité du traitement, confidentialité, disponibilité et confidentialité. La conformité PCI (industrie des cartes de paiement) est requise pour toute entreprise qui accepte les paiements par carte. Il garantit que le fournisseur utilise des VLAN sécurisés, nécessite des tests de pénétration fréquents pour protéger votre adresse IP et maintient votre système à jour. La conformité HIPAA garantit que les données de santé des patients sont correctement sécurisées, qu'elles soient stockées sur une plate-forme basée sur le cloud. ou en relation avec les enregistrements d'appels et la messagerie vocale. Les entreprises doivent également avoir la certification ISO/IEC 20071, qui garantit que le fournisseur a mis en place des contrôles de sécurité solides et à jour.

- Comment protégez-vous physiquement vos serveurs et quelles mesures supplémentaires prenez-vous pour atténuer les risques de sécurité tels que les attaques DNS, le phishing, la fraude téléphonique, etc. ?

- Si votre logiciel utilise des applications ou des services tiers, comment vous assurez-vous qu'ils respectent les protocoles de sécurité requis ?

- Comment cryptez-vous vos données et ce cryptage a-t-il un impact sur la qualité des appels ?

- Quel type d'assistance client est disponible et quelles sont les heures d'ouverture ? (Téléphone, chat en direct en ligne, e-mail, etc.)

Meilleures pratiques de sécurité VoIP pour les responsables informatiques

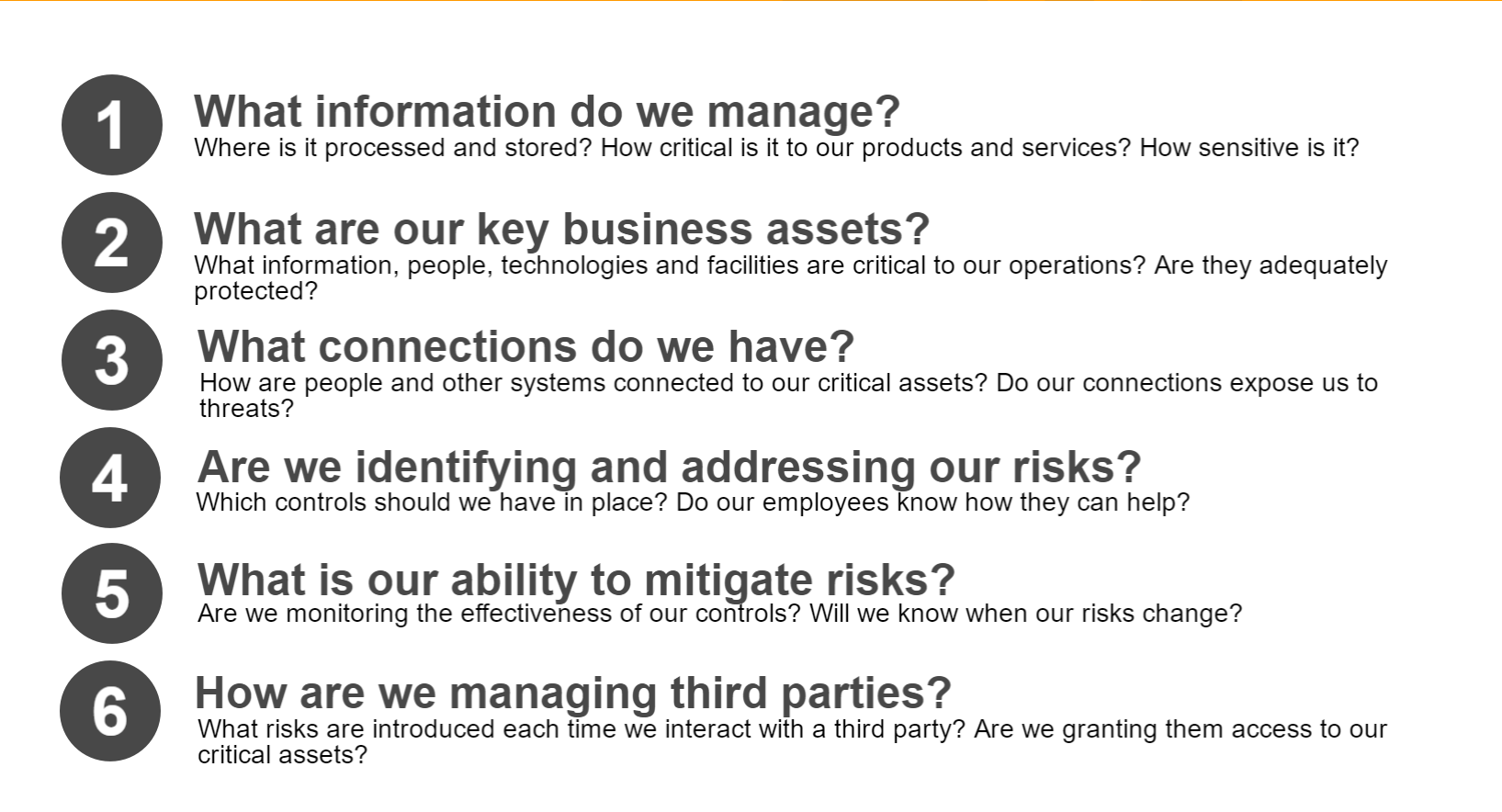

Avant d'envisager des mesures d'atténuation et de prévention, les responsables informatiques doivent se poser ces questions :

Une fois que vous vous êtes auto-évalué, voici quelques bonnes pratiques générales de sécurité VOIP que tout le monde devrait suivre.

Mettre en œuvre une politique de mot de passe fort

Cela peut sembler évident, mais les attaques par force brute (où les pirates tentent de deviner vos mots de passe) sont à l'origine d'un énorme pourcentage de fuites de données.

Pour de meilleurs résultats, dites aux employés de changer leurs mots de passe au moins une fois toutes les deux semaines, assurez-vous qu'ils n'utilisent pas les mêmes mots de passe pour plusieurs comptes et demandez-leur d'éviter d'utiliser des informations personnelles ou publiques (numéro d'adresse, nom de l'animal, etc. .) dans les mots de passe professionnels.

Évitez d'utiliser le WiFi public

Le Wi-Fi public est un terreau fertile pour le piratage car les logiciels malveillants et autres virus peuvent facilement se propager sur un réseau non sécurisé.

Dites aux membres de l'équipe de ne jamais utiliser le Wi-Fi non sécurisé sur les appareils professionnels.

Effectuez des audits de sécurité fréquents

Même une simple faille dans la sécurité du réseau a un impact majeur sur la qualité et la sécurité des appels VoIP. De manière optimale, les évaluations de sécurité doivent être effectuées par des agences de sécurité indépendantes et vérifiées afin que rien ne soit négligé et que des mesures préventives appropriées soient prises.

Les facteurs clés d'une évaluation de sécurité indépendante comprennent :

- Évaluations de la passerelle - La VoIP est transférée aux lignes PSTN par les passerelles VoIP, et des mécanismes de protection doivent être en place à ces points de terminaison ainsi qu'aux autres points de terminaison de votre réseau.

- Configuration du pare -feu – Votre pare-feu doit empêcher les cybercriminels d'entrer et permettre aux paquets de données que vous avez envoyés de voyager sans entrave.

- Simulations de cyberattaques – Celles-ci sont effectuées pour aider votre organisation à évaluer ses vulnérabilités et à améliorer la détection des intrusions.

- Analyse de sécurité basée sur les applications - Un réseau d'entreprise moyen utilise plusieurs applications pour une variété de fonctions, et chacune doit être analysée pour détecter les problèmes.

- Procédures de correction – Les procédures de correction doivent également être évaluées pour déterminer si le logiciel/matériel présente des faiblesses susceptibles d'être exploitées

Protégez les appareils BYOD/mobiles

Les applications VoIP mobiles sont idéales pour les bureaux avec des équipes distantes/mixtes, souvent sur des réseaux correctement sécurisés.

Cependant, si l'appareil mobile ou l'appareil BYOD est utilisé sur le Wi-Fi public pour la VoIP, il est très vulnérable aux cybercriminels grâce aux connexions sans fil 802.11x non sécurisées.

Pour éviter cela, activez le chiffrement de bout en bout et protégez les points d'accès sans fil via des protocoles plus sécurisés que 802.11x. Ceux-ci incluent WPA, qui utilise le cryptage pour protéger les appareils connectés.

De plus, un contrôleur de session en bordure aide les employés distants à se connecter aux troncs SIP tout en analysant tout le trafic VoIP entrant et sortant pour détecter les vulnérabilités et les attaques.

Exécutez des mises à jour logicielles et système cohérentes

Même si de nombreux fournisseurs VoIP exécutent des mises à jour logicielles automatiques, il est toujours judicieux de s'assurer que vous utilisez la dernière version de tous vos outils de communication d'entreprise.

Ces mises à jour ne se contentent pas de mettre à niveau les fonctionnalités et d'améliorer l'expérience utilisateur. Ils contiennent également des mises à jour de sécurité essentielles et une protection contre les virus et les logiciels malveillants dont vous ignorez peut-être même l'existence.

De plus, ils introduisent souvent une technologie pour corriger la perte de paquets et consolider les faiblesses.

Pour la plupart des téléphones VoIP, le protocole trivial de transfert de fichiers (TFTP) est le principal système de distribution des correctifs de sécurité. Malheureusement, cela présente une vulnérabilité de sécurité car tout pirate peut présenter un simple fichier dans le système qui expose des vulnérabilités et fournit un point d'entrée dans le réseau.

Pour éviter cela, des mesures de sécurité doivent être mises en place pour protéger le matériel contre les correctifs frauduleux, et les téléphones VoIP doivent être régulièrement corrigés par le personnel informatique pour empêcher toute vulnérabilité d'être exploitée.

Les fournisseurs de VoIP les plus sécurisés et cryptés

En matière de sécurité, et en particulier de cryptage, tous les fournisseurs VoIP ne sont pas créés égaux.

Les fournisseurs offrant un cryptage et des fonctionnalités de sécurité supérieures sont décrits dans le tableau ci-dessous.

| Fournisseur | 8×8 | AnneauCentral | Nextiva | Vonage | GoToConnect |

| Disponibilité | 99,9999 % | 99,999 % | 99,999 % | 99,999 % | 99,999 % |

| Chiffrement de bout en bout | ✓ | ✓ | ✓ | ✓ | ✓ |

| Heures d'assistance | Téléphone : du lundi au samedi, de 6 h 00 à 18 h 00 Assistance par chat : 24h/24 et 7j/7 | Téléphone : 5h00-18h00 du lundi au vendredi Assistance par chat : 24h/24 et 7j/7 | Téléphone : 5h00-18h00 du lundi au vendredi Assistance par chat : 24h/24 et 7j/7 | Téléphone : 24h/24 et 7j/7 Assistance par chat : 24h/24 et 7j/7 | |

| Conformité HIPAA | ✓ | ✓ | ✓ | ✓ | ✓ |

| Certification ISO-27001 et conformité SOC 2 | ✓ | ✓ | ✓ | ✓ | ✓ |

| Audits de sécurité indépendants | Annuellement | Annuellement | Tests de pénétration réguliers | Audits de sécurité indépendants, fréquence inconnue | Annuellement |

| Plus d'information | Notre avis 8×8 | Notre revue RingCentral | Notre revue Nextiva | Notre revue Vonage | Notre revue GoToConnect |

Pour en savoir plus sur les fournisseurs de VoIP cryptés que nous avons mentionnés ici et pour découvrir d'autres solutions de communication d'entreprise, consultez notre tableau interactif des meilleurs logiciels VoIP d'entreprise .

FAQ sur la sécurité VoIP

Ci-dessous, nous avons répondu à certaines des questions de sécurité VoIP les plus courantes.