Qu'est-ce que la cyber-extorsion ? Que pouvez-vous faire pour rester en sécurité ?

Publié: 2021-08-25Dans plusieurs cybercrimes, les attaquants volent vos informations en ligne sans rien vous demander. Mais, ici, nous allons parler d'un cybercrime où un mécréant peut vous intimider pour vous donner ce qu'il veut. Ici, nous allons parler de cyber-extorsion. Dans un passé récent, les cybercriminels ont non seulement utilisé la cyber-extorsion contre les entreprises, mais ont même fait de plusieurs individus leurs victimes.

Alors, qu'est-ce que la cyber-extorsion ?

L'extorsion est une forme courante de crime où un criminel utilise l'intimidation, la force, des techniques de chantage ou un pouvoir illégal pour obtenir quelque chose en retour. Il pourrait s'agir d'un gain monétaire ou de toute autre réponse. Maintenant, ajoutez le terme "cyber". En termes plus récents et numériques, les cybercriminels accèdent à vos données numériques et exigent ensuite un paiement ou toute autre réponse en retour.

Examinons rapidement les types courants de cyber-extorsion.

(i) Attaques DDoS

Ici, les cyberattaques inondent un réseau donné avec tellement de trafic malveillant qu'il ne peut pas communiquer ou fonctionner normalement. Cela affecte l'accès aux données et aux serveurs. Lorsqu'un cybercriminel lance une telle attaque, une énorme rançon est exigée pour arrêter l'attaque.

(ii) Cyber-chantage

Dans ce type d'attaque, les cybercriminels s'introduisent dans un réseau privé. Ils volent ensuite des réseaux précieux et gardent en otage les informations résidant sur ce réseau. Et, à moins que leurs demandes ne soient satisfaites, les cybercriminels ne restituent pas les informations.

En 2017, deux plates-formes de streaming célèbres ont été victimes d'une cyberattaque de chantage où les extorqueurs ont publié des épisodes alors qu'ils n'avaient pas reçu la rançon.

(iii) Rançongiciels

Une forme très populaire de malware qui détient les informations d'une victime en otage, puis l'attaquant demande une rançon particulière pour laisser les informations libres. Ici, les utilisateurs reçoivent également un ensemble d'instructions sur la façon dont ils peuvent payer les frais demandés afin que le cryptage des données puisse être supprimé.

Tout récemment, un gang de rançongiciels LockBit 2.0 a lancé une attaque contre le géant informatique Accenture. Les acteurs de la menace ont déclaré qu'à moins que le géant ne leur verse la rançon, ils publieraient les données.

La semaine des ransomwares – 13 août 2021 – La montée de LockBit – @LawrenceAbramshttps://t.co/93i8Z7JPkp

– BleepingComputer (@BleepinComputer) 13 août 2021

Comment pouvez-vous vous protéger de la cyber-extorsion ?

1. Utilisez un gestionnaire de mots de passe

Il existe plusieurs cas de mots de passe compromis. L'un des moyens de parer à la cyber-extorsion consiste à utiliser des mots de passe forts. Dans des circonstances normales, nous utilisons souvent des mots de passe qui peuvent être facilement compromis. Et, pour les pirates, il est facile de trouver les mots de passe, surtout s'ils sont faciles à déchiffrer. Une fois qu'un pirate connaît votre mot de passe, il peut vous menacer de fournir les données qu'il souhaite.

Sachant qu'il est presque impossible de se souvenir des mots de passe longs pour tous vos comptes, vous pouvez toujours vous aider d'un gestionnaire de mots de passe robuste capable de fournir des mots de passe uniques et forts pour chacun de vos comptes.

Voici une liste de certains des meilleurs gestionnaires de mots de passe. TweakPass ne se contente pas de protéger vos mots de passe, mais fait beaucoup de choses pour renforcer votre sécurité en ligne. Voici quelques-unes des fonctions principales de TweakPass -

Cliquez ici pour télécharger TweakPass

Lire la critique complète de Tweakpass

Fonctionnalités de TweakPass

- TweakPass stocke tous vos mots de passe dans un emplacement unique auquel vous seul pouvez accéder

- Cryptage AES-256 bits

- Un générateur de mot de passe fort permet de générer des mots de passe longs et sécurisés qui remplissent la condition d'un mot de passe fort. Par exemple, il garantit qu'un mot de passe contient des caractères majuscules et minuscules, des chiffres, des symboles, etc. et si le mot de passe est suffisamment complexe

- Vous pouvez synchroniser les mots de passe stockés sur tous les appareils

- Vous pouvez enregistrer les mots de passe et les identifiants pendant que vous naviguez

Comment utiliser TweakPass

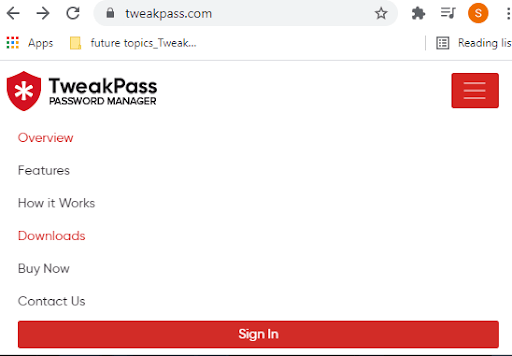

Vous voulez voir TweakPass en action, consultez ce post. Cependant, commençons, d'accord ?

- Visitez tweakpass.com puis cliquez sur l'icône hamburger située sur le côté droit de la page et cliquez sur Téléchargements

- Sélectionnez la plate-forme sur laquelle vous souhaitez installer TweakPass. Vous pouvez télécharger TweakPass comme extension sur votre navigateur ou l'installer sur votre ordinateur ou smartphone

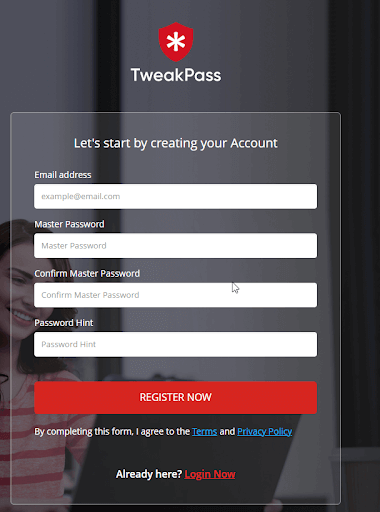

- Disons que vous avez installé TweakPass sur votre ordinateur Windows. Exécutez le programme d'installation en double-cliquant sur le fichier d'installation

- Ouvrez un compte. Ici, vous entrerez votre identifiant de messagerie et créerez un mot de passe principal

- C'est tout, suivez les instructions à l'écran et vous êtes tous prêts à partir.

Doit lire : Meilleures alternatives LastPass pour gérer vos mots de passe

2. Utilisez l'authentification à 2 facteurs

L'authentification à deux facteurs est considérée comme l'un des meilleurs et des plus puissants moyens de protéger les informations en ligne. Il agit comme une couche de protection supplémentaire au-delà du nom d'utilisateur et du mot de passe que vous fournissez lors de votre inscription.

Par exemple, ici, vous pourriez envoyer un code à 6 chiffres que vous devrez peut-être entrer après vous être inscrit en utilisant un nom d'utilisateur ou un mot de passe ou vous devrez peut-être appuyer ou cliquer sur le bouton "oui".

La meilleure partie est que ces actions ne peuvent être effectuées que par vous (sauf si quelqu'un vous a volé votre appareil).

3. Évitez de cliquer sur les liens

Que vous utilisiez un e-mail officiel ou personnel, vous ne devez jamais cliquer sur des liens suspects qui peuvent sembler provenir d'une source fiable. Par exemple, vous pouvez recevoir un faux e-mail de PayPal ou de tout autre site Web bancaire indiquant que votre compte a été compromis et il peut vous être demandé de fournir des informations telles que le numéro de carte de crédit, les coordonnées bancaires, le CVV, l'OTP, etc. Ne faites jamais confiance à ces sites Web car aucun responsable de votre banque ne vous enverra jamais un tel e-mail.

Pour en savoir plus sur la façon dont vous percevez si quelqu'un vous hameçonne, vous pouvez consulter cet article.

4. Gardez vos appareils pour vous

Qu'il s'agisse d'un ami, d'un collègue ou d'un parent, vous devez empêcher les autres d'utiliser vos appareils tels qu'un ordinateur, un ordinateur portable, un téléphone portable ou tout autre appareil, en particulier les appareils susceptibles de contenir vos informations personnelles.

L'un des éléments sur la base desquels une personne peut vous intimider ou vous extorquer des choses est le moment où elle détient des informations vous concernant qui peuvent être compromises.

5. Mettez à jour votre système d'exploitation et vos logiciels

Les logiciels et les applications qui n'ont pas été mis à jour depuis longtemps sont l'une des cibles les plus faciles pour les pirates. Ils peuvent facilement pirater des vulnérabilités non corrigées, voler vos données et ainsi vous intimider de payer. Il est donc conseillé de vérifier régulièrement votre système d'exploitation pour toute mise à jour en attente et également de vous assurer que toutes les applications de vos appareils sont mises à jour.

6. Installez un antivirus efficace et maintenez un pare-feu robuste

L'importance du pare-feu et de l'antivirus, que ce soit au niveau individuel ou au niveau organisationnel, ne saurait être assez soulignée. Les programmes antivirus modernes sont créés de manière à ce qu'aucun logiciel malveillant ne puisse franchir le bouclier protecteur créé par eux. Un logiciel antivirus étouffe une menace malveillante dans l'œuf avant qu'elle ne puisse s'étendre aux fichiers de votre ordinateur ou même à l'ensemble de votre ordinateur. Voici tout ce que vous devez savoir sur l'activation (et même la désactivation) d'un pare-feu sur votre ordinateur.

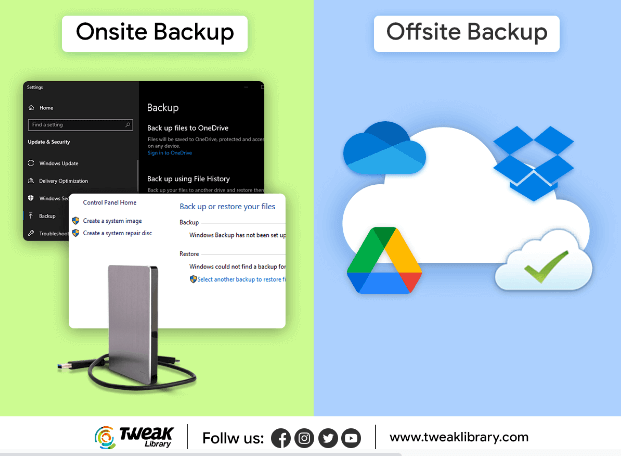

7. Créer plusieurs sauvegardes de données

Que ce soit au niveau organisationnel ou personnel, les sauvegardes de données doivent être conservées à plusieurs endroits afin que si les données d'un endroit sont compromises, vous ayez au moins plusieurs sauvegardes sur lesquelles vous appuyer. Vous pouvez soit créer une sauvegarde en utilisant la fonction que votre système d'exploitation vous offre, par exemple, les utilisateurs de Windows peuvent utiliser la fonction d'historique de fichiers amélioré de Windows 10 et les utilisateurs de Mac peuvent utiliser Time Machine. Cependant, vous pouvez même opter pour des utilitaires spécialisés pour sauvegarder les données sur Android, Windows et Mac facilement et rapidement.

Emballer:

Dans cette ère numérique, d'une part, alors que les appareils et les applications nous rendent les tâches de plus en plus pratiques, d'autre part, même les cybercriminels en profitent. Nous espérons que ces étapes simples vous aideront à garder une longueur d'avance sur les dangers tels que la cyber-extorsion. Si vous avez aimé les informations de ce blog, donnez-lui un coup de pouce. Nous aimerions également avoir votre avis sur la façon dont vous pouvez rester à l'abri des cyber-extorqueurs. Déposez vos suggestions dans la section des commentaires ci-dessous.