La menace des ransomwares : payez si vous souhaitez revoir vos fichiers

Publié: 2017-06-07Il faudrait vivre sous un rocher pour ne pas être au courant de l'attaque du rançongiciel WannaCry qui s'est produite plus tôt cette année. Mais, d'un autre côté, vous devez également vivre sous un rocher pour que WannaCry soit toujours au premier plan de votre esprit.

Nous vivons dans un monde où l'information circule constamment, avec de nouveaux développements dans le monde entier entendus en quelques minutes. Il serait donc tout à fait normal que la plupart aient oublié cette attaque massive. Pourtant, il serait également imprudent d'oublier WannaCry et le concept de ransomware car ce n'était certainement pas la première attaque, ni ne sera la dernière.

Avec des cybercriminels capables de cibler l'un des systèmes d'exploitation les plus utilisés et de mettre à genoux 230 000 ordinateurs et entreprises connexes, les ransomwares sont une menace très réelle, et il ne faut pas l'oublier.

Qu'est-ce qu'un rançongiciel ?

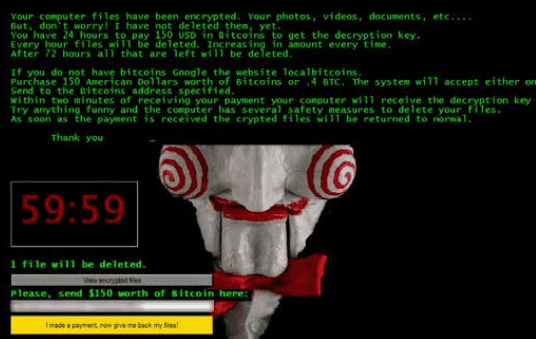

Eh bien, il y a de fortes chances que la plupart soient conscients de ce qu'est Ransomware à ce stade. Mais si ce n'est pas le cas, c'est le moment idéal pour apprendre. Le concept lui-même est assez basique et presque explicite avec le mot "rançon" directement dans le nom. Fondamentalement, un rançongiciel revient à prendre en otage les fichiers et les informations de votre ordinateur, puis à exiger une rançon pour libérer l'otage. Mais, juste pour être encore plus clair, éliminons une définition technique.

Les ransomwares sont une « famille de bogues informatiques », ou des logiciels d'attaque malveillants, qui verrouillent essentiellement un appareil infecté en cryptant tous les fichiers et en nécessitant une « clé de cryptage » spécifique pour le déverrouiller. Maintenant, cela n'affecte pas seulement votre ancien ordinateur de bureau, mais cela pourrait même avoir un impact sur votre téléphone mobile, votre tablette ou votre serveur.

Une fois l'appareil d'extrémité chiffré, le propriétaire ou l'utilisateur de l'appareil ne peut accéder à aucun fichier ou fonction sur cet appareil. Pour retrouver l'accès à cet appareil, l'utilisateur doit alors payer une "rançon", un certain montant, pour avoir à nouveau accès à ses fichiers et à son appareil.

Donc, sans aucun doute, la façon la plus simple de comprendre le concept est que quelqu'un garde vos fichiers ou l'ensemble de votre appareil en otage. Si vous ne payez pas, vous ne reverrez plus jamais ces photos de votre enfant - ou, plus important encore, ces documents professionnels incroyablement sensibles.

Quelle est la taille de la menace ?

Quelques mois seulement avant l'attaque massive de WannaCry, IBM Security a publié un rapport qui examinait de près l'état et l'avenir des attaques de ransomwares. Dans le rapport « Ransomware : comment les consommateurs et les entreprises valorisent leurs données », IBM Security a mis en évidence certaines informations effrayantes concernant la menace des ransomwares.

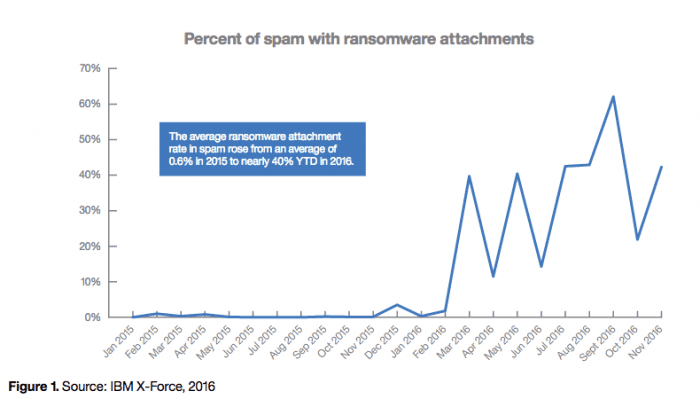

Dès le départ, la plus grande découverte est que les ransomwares sont en augmentation. Alors que le concept original remonte à 1989, lorsqu'une disquette contenant un "code de verrouillage" a été envoyée par courrier postal aux victimes, IBM Security a noté que les attaques de ransomwares étaient de plus en plus répandues depuis 2014.

En fait, ils ont noté que "le concept a pris un" formidable élan "avec des capacités de cryptage améliorées exploitées par les cybercriminels et l'utilisation croissante de la crypto-monnaie comme Bitcoin", ou la technologie sous-jacente de la blockchain. Mais « les attaques de ransomwares en une étape ont quadruplé en 2016, avec une moyenne de 4 000 attaques par jour ».

Le FBI a même rapporté en 2016 qu'au cours des 3 premiers mois de 2016, plus de 209 MILLIONS de dollars de paiements de ransomwares ont été effectués aux États-Unis. En fait, il s'agit d'une "augmentation spectaculaire de 771% par rapport à 24 millions de dollars" pour l'ensemble de 2015.

Le FBI estime que les rançongiciels sont actuellement sur la bonne voie pour représenter une source de revenus d'environ 1 milliard de dollars pour les cybercriminels en 2016. Et comme nous l'avons vu en mai 2017, le FBI n'est pas trop loin. Alors oui, la menace est absolument énorme. Nous ne parlons pas de paiements de 20 dollars : IBM Security note que des rançons ont été signalées aussi bas que 500 dollars, mais aussi élevées que certains cas exigeant des millions . En fonction de votre entreprise, bien sûr, la rançon peut être différente, mais cela fera toujours mal.

Comment ça marche?

Maintenant que nous avons une compréhension de base de ce qu'est une attaque de ransomware et que nous savons que la menace est bien réelle, la prochaine pièce du puzzle serait de comprendre comment exactement ce type d'attaque est mené. Après tout, vous devez connaître votre ennemi pour battre votre ennemi, et comprendre la cause première des attaques de ransomwares peut suffire à les prévenir.

Tout comme je l'ai écrit précédemment dans mon guide sur la sécurité des réseaux, le bon sens est la meilleure pratique. Aucune quantité de sécurité, de pare-feu ou de contrôleurs de session en bordure n'empêchera un intrus d'entrer si quelqu'un sur le réseau ouvre simplement la porte en grand et laisse entrer l'attaquant. C'est là qu'intervient le concept d '«ingénierie sociale», qui consiste à tromper et à manipuler les individus. soit de partager des informations confidentielles, soit même d'autoriser l'accès à des systèmes autrement restreints.

Les ransomwares, comme la plupart des attaques de logiciels malveillants, sont un peu comme des vampires : ils doivent être invités pour y accéder. Bien que ce ne soit pas une analogie parfaite, cela aide à faire passer le message. Un virus informatique ne peut pas simplement se télécharger sur votre machine sans votre consentement - il doit généralement y avoir un point de contact - dont le plus courant est le spam avec pièces jointes, dont IBM Security a également constaté une augmentation.

Vous savez, cet e-mail louche que vous avez reçu de cette adresse qui ressemble un peu à celle de Becky, mais avec une pièce jointe bizarre ? Ne l'ouvrez pas, ne téléchargez pas la pièce jointe, ne la regardez même pas. Selon IBM, les e-mails non sollicités et les spams sont la principale cause des ransomwares qui pénètrent dans votre réseau.

Ouvrez un e-mail ou téléchargez une pièce jointe, et le Ransomware vient d'avoir accès à votre machine. À partir de là, ce logiciel malveillant peut analyser les systèmes de fichiers sur le terminal « et trouver tous les emplacements où la victime conserve les fichiers, y compris les clichés instantanés et les fichiers de sauvegarde ainsi que les référentiels réseau et même les lecteurs externes connectés au terminal ».

Une fois qu'il a tout trouvé, le logiciel malveillant peut alors passer d'un appareil à l'autre sur le réseau, le cryptage prend le relais et verrouille l'ensemble de votre système ou des informations précieuses, et vous devez maintenant payer pour le récupérer. Mais cela ne raconte pas exactement toute l'histoire. En fait, selon Malwarebytes Labs, WannaCry n'a même pas commencé à partir d'une pièce jointe sommaire.

Comment WannaCry s'est-il propagé jusqu'à présent ?

Après tout, ce n'est pas comme si 230 000 personnes avaient ouvert le même e-mail qui avait autorisé WannaCry sur leurs machines. Encore une fois, selon Malwarebytes, l'idée est que certains logiciels et pratiques délicats de la NSA ont été utilisés pour trouver les points faibles des réseaux.

«Ce ver méchant s'est propagé via une opération qui traque les ports SMB publics vulnérables, puis utilise l'exploit EternalBlue présumé divulgué par la NSA pour accéder au réseau et l'exploit DoublePulsar (également présumé par la NSA) pour établir la persistance et permettre l'installation du rançongiciel WannaCry.

Maintenant, c'est un peu technique et si vous voulez aller encore plus loin dans les détails, Malwarebytes fait un excellent travail en décomposant tout. Cependant, la chose importante à noter est que WannaCry n'a pas commencé à partir d'un e-mail - donc bien qu'il s'agisse d'une source majeure, ce n'est pas la seule, ni la plus redoutée. WannaCry était le "vampire" qui a évolué pour trouver son propre chemin dans une maison au lieu d'avoir besoin d'être invité. Oh, et WannaCry a utilisé des exploits "armés" (les trucs EternalBlue et DoublePulsar) de la NSA - c'est aussi important de noter .

Communications unifiées et rançongiciels

Vous pensez donc peut-être que les rançongiciels ne peuvent être utilisés que pour verrouiller vos ordinateurs afin d'empêcher l'accès aux fichiers et aux appareils eux-mêmes. Eh bien, c'est l'une des plus grandes préoccupations, mais dans un monde toujours connecté de solutions Cloud, ce n'est pas la seule préoccupation. En fait, la VoIP et les communications unifiées ont spécifiquement une menace de ransomware unique.

Rien que pendant WannaCry, les hôpitaux signalaient que non seulement les ordinateurs avaient été touchés, mais aussi les systèmes de téléphonie des hôpitaux. Ce type de logiciel peut se propager à presque tous les appareils ou systèmes connectés, y compris les solutions de communications unifiées que nous utilisons quotidiennement dans notre entreprise. Les attaques VoIP sont en augmentation, et chaque téléphone de bureau que vous avez connecté à votre réseau et qui n'est pas correctement sécurisé permet des points d'accès supplémentaires à votre réseau. Il existe également des attaques Skype et Type, dans lesquelles les appelants peuvent comprendre ce que vous avez tapé au téléphone pour leur permettre un accès non autorisé à un réseau.

Malwarebytes note également que l'attaque WannaCry a profité de protocoles spécifiques, en particulier le "protocole SMB". Ils expliquent que SMB est utilisé pour transférer des fichiers entre ordinateurs et qu'il s'agit d'un paramètre le plus souvent activé sur les appareils par défaut, malgré l'absence de besoin du protocole. Malwarebytes recommande spécifiquement aux utilisateurs de désactiver SMB "et d'autres protocoles de communication s'ils ne sont pas utilisés".

Réduisez les risques, protégez votre entreprise

Ainsi, comme tout expert en sécurité vous le dira, la première ligne de défense, et peut-être la plus solide, est simplement l'éducation. Si nous sommes conscients des menaces potentielles qui se cachent au coin de la rue, nous savons comment ces menaces pénètrent dans nos réseaux et comment empêcher ces menaces d'infecter nos appareils.

Mais il ne suffit pas de dire simplement à votre équipe de ne pas ouvrir d'e-mails sommaires. Nous faisons tous des erreurs et, en fin de compte, cela pourrait être une erreur honnête qui mène à une infection massive. D'un autre côté, comme nous l'avons vu avec WannaCry, ces attaques de rançongiciels trouvent même leur propre chemin sur les ordinateurs. Alors, comment se protéger contre une menace aussi massive ? Il y a quelques pratiques de base que nous pouvons prendre en compte.

- TOUT mettre à jour

Maintes et maintes fois, je vois des gens ignorer ces avertissements de mise à jour sur leurs téléphones et ordinateurs, et maintes et maintes fois, je vois apparaître des problèmes qui ont été résolus avec ces dernières mises à jour. Cela peut être ennuyeux, cela peut prendre un certain temps sur votre journée, mais vous devez mettre à jour vos appareils. Aussi ennuyeux que cela puisse être pour Microsoft de forcer les mises à jour sur les ordinateurs Windows 10, ils ont raison. S'il y a une faille de sécurité, elle doit être corrigée, et ces correctifs viennent dans ces mises à jour informatiques ennuyeuses. Enfer, juste après WannaCry, Microsoft est allé de l'avant et a corrigé Windows XP - un système d'exploitation pour la plupart abandonné. Donjon. Tout. En haut. À. Date.

- TOUT sauvegarder

Il existe deux types de personnes : celles qui sauvegardent leurs données et celles qui n'ont pas vécu l'expérience traumatisante de la perte de leurs données. Lorsque votre entreprise s'appuie sur certaines informations critiques à l'intérieur de ces systèmes pour continuer à fonctionner au quotidien, vous devez tout sauvegarder. Si un rançongiciel attaque et que vous ne parvenez pas à mettre votre système principal en ligne, vous disposez au moins d'un filet de sécurité sur lequel vous appuyer si votre sauvegarde est à jour et sécurisée. Étant donné que les ransomwares peuvent passer d'un appareil à tous les autres sur le même réseau, les sauvegardes doivent être conservées dans des emplacements uniques et sécurisés sur des réseaux sécurisés sans rapport avec l'infrastructure réseau principale. Oh, et les données ne sont pas sauvegardées à moins qu'elles ne soient enregistrées dans TROIS emplacements. La redondance est la clé.

- Implémenter et maintenir un logiciel de sécurité

Bien que j'aie déjà parlé des logiciels de sécurité, cela vaut la peine d'être mentionné à nouveau. L'utilisation d'un antivirus et d'un logiciel de détection de logiciels malveillants à jour installés sur tous les terminaux des employés, une recommandation directe d'IBM Security, est la meilleure façon de commencer. IBM vous recommande également d'aller plus loin et de mettre en place des analyses régulières ainsi que des mises à jour automatiques pour tous les logiciels antivirus. En plus des logiciels antivirus et de détection, les contrôleurs d'accès réseau tels que les pare-feu matériels ou logiciels mentionnés précédemment et les contrôleurs de session en bordure aideront à empêcher les regards indésirables. Envisagez également un VPN pour les utilisateurs mobiles et distants.

- Créer et maintenir un plan de réponse aux incidents

Ce point coexiste avec l'éducation et la formation du personnel et devrait être inclus dans la planification globale en matière de sécurité. Même avec toutes les mesures en place pour prévenir une attaque, il y a de fortes chances qu'une attaque puisse encore se produire. Établissez un plan de réponse aux incidents afin que les équipes clés sachent comment réagir rapidement pour éviter autant de dommages que possible. Surtout, en cas d'attaque, ARRÊTEZ LA PROPAGATION. Déconnectez tous les appareils, restez hors du réseau et utilisez des appareils mobiles ou personnels. Une seule machine infectée qui reste connectée peut infecter l'ensemble du réseau en quelques minutes, ce qui contribue au cauchemar de la sécurité d'un lieu de travail exclusivement BYoD.

- Arrêtez de thésauriser les exploits

Bien sûr, cela ne s'appliquera pas à toutes les entreprises, ni même à de nombreuses entreprises. Mais en fin de compte, nous devons cesser de thésauriser les exploits potentiels et les logiciels malveillants connus dans le but de « militariser » ces outils. C'était un point fort du président de Microsoft, Brad Smith, et qui mérite d'être repris. Des exploits armés de la NSA auraient été utilisés dans WannaCry et pourraient bien sûr être utilisés encore et encore.

Une menace réelle qui ne disparaît pas

Comme nous pouvons le voir clairement, les ransomwares sont sans aucun doute une menace énorme. Et, comme nous pouvons également le voir clairement, les ransomwares ne vont pas disparaître de si tôt. En fait, nous pourrions plus probablement nous attendre à voir une augmentation des attaques de ransomwares dans les prochaines années, comme nous l'avons déjà vu depuis 2014. Malheureusement, il n'y a pas de défense parfaite, mais se préparer à une catastrophe de quelque manière que ce soit vaut mieux que d'attendre. quelque chose arrive en premier.

Si WannaCry n'est pas le signal d'alarme dont votre entreprise a besoin pour prendre la sécurité au sérieux, alors j'espère qu'il ne sera pas trop tard une fois qu'une autre attaque massive se produira. Nous avons déjà vu un exploit atteindre 230 000 ordinateurs dans le monde - qui sait à quel point la prochaine attaque pourrait être massive et préjudiciable ?