Keadaan BYoD di 2017: Cara Mengamankan Mimpi Buruk Keamanan Anda

Diterbitkan: 2017-03-10Kami telah berbicara sedikit tentang tren sebelumnya, melihat tren UC 2017 dan bahkan tren kolaborasi tim 2017. Namun, satu tren besar yang belum kami fokuskan adalah penerapan kebijakan BYoD. Karena konsep mobilitas menjadi lebih diinginkan di kalangan tenaga kerja, konsep membawa perangkat Anda sendiri ke tempat kerja menjadi sangat masuk akal.

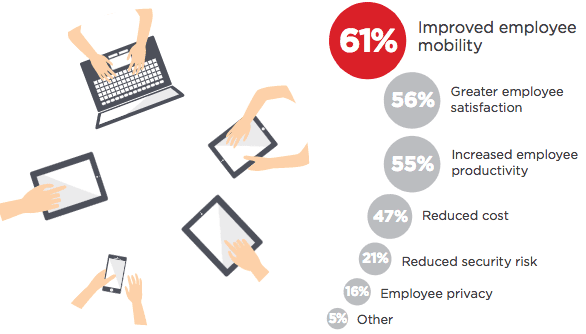

Tentu saja, salah satu manfaat yang paling nyata adalah pengurangan biaya bagi pemberi kerja, yang tidak lagi harus membayar telepon seluler atau stasiun kerja sekunder tim mereka. Percaya atau tidak, penghematan bukanlah alasan utama mengapa lebih banyak perusahaan mengadopsi kebijakan ini. Kepuasan karyawan, mobilitas, dan produktivitas adalah tiga manfaat terbesar dari BYoD.

Namun, pada saat yang sama, kerugiannya sama mencoloknya. Masuk akal mengapa bisnis ragu untuk mengadopsi pendekatan ini karena keamanan dan privasi adalah masalah terbesar. Kami baru-baru ini melihat Laporan Sorotan BYoD dari Crowd Research Partner, yang menyoroti kekhawatiran dan manfaat dari kebijakan semacam ini. Kami ingin memperluas laporan, membagikan hasil utama kami, dan menawarkan wawasan tentang bagaimana bisnis Anda dapat mengamankan jaringannya dengan sebaik-baiknya sambil bergerak menuju budaya bawa milik Anda sendiri.

Apakah Risikonya Bahkan Layak?

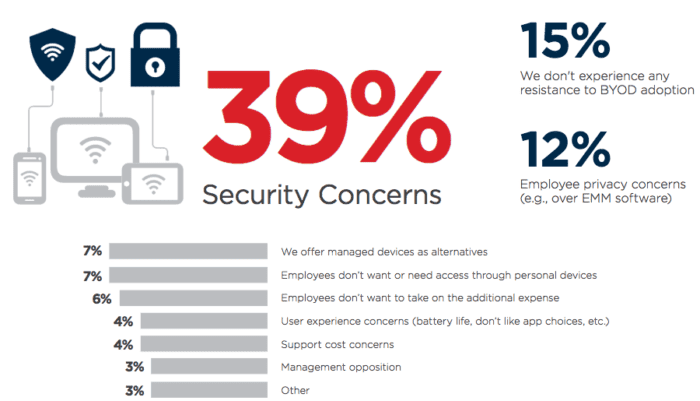

Jika bisnis Anda telah beroperasi tanpa pendekatan BYoD selama bertahun-tahun, Anda mungkin berpikir, “Mengapa repot-repot?” Apakah peningkatan kemungkinan pelanggaran keamanan benar- benar layak memberi anggota tim Anda kebebasan untuk menggunakan ponsel mereka sendiri? Meskipun kami telah menyoroti pro dan kontra dari BYoD di masa lalu, ada baiknya untuk melihat lagi. Lagi pula, banyak yang berpikir bahwa pendekatan ini, jika ada, mempromosikan konsep TI bayangan — konsep karyawan yang mengadopsi solusi mereka sendiri tanpa berkonsultasi dengan TI. Tanpa ragu, penolakan terbesar dari penerapan kebijakan ini berasal dari masalah keamanan.

Ini dapat menyebabkan masalah kompatibilitas, hambatan kolaborasi, dan, tentu saja, masalah keamanan. Misalnya, Cisco Spark adalah pilihan luar biasa untuk tim mana pun yang menginginkan keamanan yang intens. Slack, di sisi lain, kurang dari bintang dalam hal keamanan. Kekurangan ini telah menyebabkan ledakan alternatif Slack yang berfokus pada keamanan. Semua komunikasi aman Anda keluar dari jendela segera setelah satu tim memutuskan untuk menggunakan Slack di atas Spark, meskipun tim lain menggunakan yang terakhir.

Penelitian Crowd menyimpulkan bahwa “12,1 miliar perangkat seluler akan digunakan pada 2018; setengah dari pengusaha dunia membutuhkan BYOD pada 2017; 67 persen CIO dan profesional TI yakin bahwa mobilitas akan berdampak pada organisasi mereka sebanyak, atau lebih, daripada yang dilakukan Internet pada 1990-an.”

Secara realistis, manfaat yang dapat diperoleh tim Anda dari kebijakan ini dapat melebihi masalah keamanan. Crowd memperhatikan bahwa pendekatan BYoD menyediakan:

- Peningkatan mobilitas

- Peningkatan kepuasan karyawan

- Peningkatan produktivitas yang besar

- Penghematan biaya, tentu saja

Sekarang, kepuasan mungkin tampak seperti ukuran yang dangkal pada awalnya, tetapi telah terbukti berkali-kali bahwa pekerja yang bahagia adalah pekerja yang produktif. Seperti yang saya katakan sebelumnya, pengalaman pengguna adalah kuncinya — jika aplikasi atau solusi rumit, tidak ada yang akan menggunakannya. Memaksa karyawan Anda untuk menggunakan perangkat yang sama dan mungkin ketinggalan zaman dapat menyebabkan karyawan yang marah lebih sering melawan teknologi daripada menyelesaikan pekerjaan. Berikut adalah hasil survei di mana bisnis ditanya apa yang mereka rasa akan menjadi manfaat terbesar dari kebijakan semacam ini:

Perlu dicatat bahwa persentase ini tidak mencapai 100% karena beberapa bisnis yang berpartisipasi dalam survei memilih beberapa aspek. Ini hanya lebih menyoroti manfaat dari pendekatan BYoD.

Jadi, jika Anda ingin menjadi bisnis yang mutakhir dan memanfaatkan keuntungan apa pun yang mungkin, dapat dikatakan bahwa merangkul pendekatan bawa sendiri akan memungkinkan pekerja Anda untuk fokus pada pekerjaan mereka. Ini mengarah pada tim yang bahagia, produktif, dan berprestasi.

Risiko Untuk Dipertimbangkan

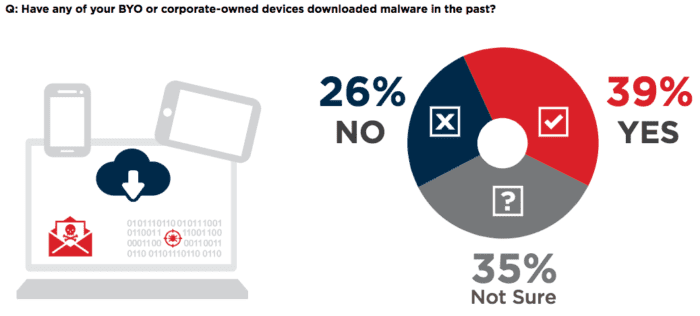

Seperti yang telah kita singgung sebelumnya, risiko utama yang terkait dengan pendekatan BYoD menyangkut keamanan dan privasi. Keduanya adalah topik yang sangat luas, tetapi mungkin untuk menyingkat keduanya. Mengizinkan pesaing mengakses brankas rahasia metaforis perusahaan Anda adalah salah satu contoh mencolok. Dengan demikian, setiap bisnis harus merencanakan pendekatan BYoD mereka dengan cara yang benar. Malware, secara umum, menjadi perhatian utama. Faktanya, 39% bisnis yang disurvei mengatakan mereka menemukan perangkat BYO di jaringan mereka yang telah mengunduh Malware.

Risiko serangan ransomware juga menjadi perhatian yang berkembang. Ini adalah serangan di mana peretas masuk ke jaringan Anda untuk mematikannya — atau sebagian —, atau mengumpulkan informasi dan menyandera semuanya. Penyerang ini memaksa perusahaan Anda untuk membayar sepeser pun untuk mendapatkan barang-barang Anda kembali. Namun, apa pun serangannya, sebagian besar bisnis mengklaim masalah keamanan sebagai penghalang BYoD terbesar mereka.

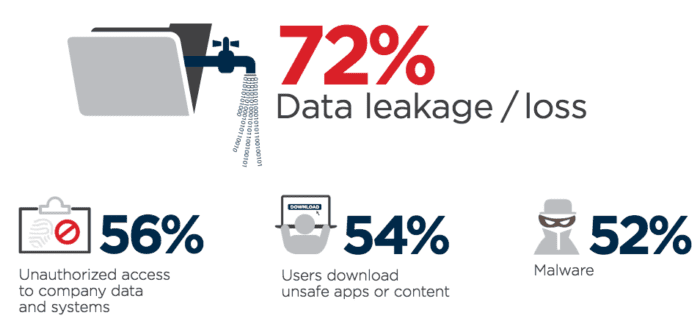

Secara khusus, apa yang paling ditakuti oleh bisnis adalah kebocoran data dan kehilangan data. Gagasan untuk mengizinkan orang yang tidak berwenang mengakses informasi penting dan pribadi bisnis Anda merupakan rintangan besar yang harus diatasi. Risiko tersebut meliputi:

- Kebocoran data atau kehilangan data

- Akses tidak sah ke data dan sistem perusahaan

- Pengguna mengunduh aplikasi yang tidak aman dan mengakses konten yang tidak sah

- Malware dan perangkat lunak menular lainnya, seperti ransomware yang disebutkan sebelumnya

- Perangkat yang hilang dan dicuri

- Eksploitasi kerentanan di perangkat yang tidak aman

- Ketidakmampuan untuk mengontrol keamanan titik akhir

- Memastikan perangkat lunak keamanan terbaru di setiap perangkat

- Kepatuhan peraturan

- Serangan jaringan melalui WiFi tanpa jaminan

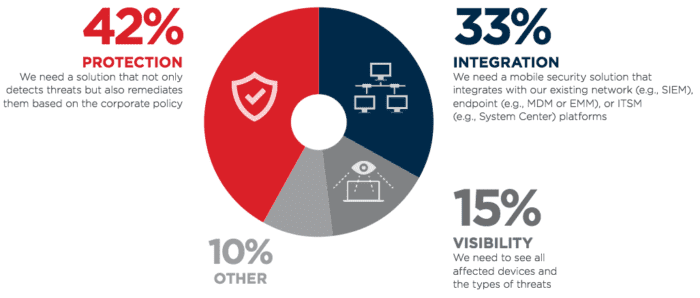

Di luar masalah keamanan, sebagian besar bisnis menyebut integrasi sebagai hambatan terbesar kedua. Integrasi memungkinkan kami melakukan hal-hal seperti merekonstruksi Slack agar sesuai dengan pekerja jarak jauh. Kita semua tahu betapa pentingnya integrasi. Bisnis yang disurvei mengatakan bahwa solusi keamanan seluler yang dapat diintegrasikan ke dalam jaringan dan tumpukan aplikasi yang ada adalah prioritas tinggi.

Bisnis juga memperhatikan visibilitas jaringan dari setiap ancaman atau perangkat yang disusupi. Faktanya, 35% bisnis melaporkan bahwa BYoD membutuhkan sumber daya TI tambahan untuk mengelola keamanan seluler. Ini mewakili poin yang sangat bagus: keamanan bisa mahal, memakan waktu, dan mengurangi prioritas bisnis Anda yang lebih tinggi.

Namun, seperti yang kita lihat di bawah, Anda akan melihat bahwa melindungi aplikasi dan jaringan BYoD Anda tidak harus rumit.

Kendalikan dan Amankan Jaringan BYoD Anda

Kantor BYoD tidak harus berarti lubang hitam mimpi buruk keamanan. (Kami akan menyerahkannya pada IoT.) Seperti yang telah kita bahas dengan melindungi jaringan VoIP Anda, kebijakan dan praktik keamanan paling sederhana akan membantu menjaga semuanya tetap terkunci. Sekarang, akal sehat pada akhirnya adalah pertahanan terbaik dalam hal menjaga keamanan data Anda. Jadi, pertama dan terpenting, pastikan tim bawa sendiri memiliki ruang kesalahan sesedikit mungkin.

Tetapkan Praktik dan Protokol Keamanan yang Tepat

Saya tidak berbicara tentang protokol seperti SIP dan H.323, yang memungkinkan layanan VoIP Anda ada, tetapi pedoman kuno yang bagus. Tanpa ragu, risiko terbesar dalam pendekatan ini akan datang dari tidak mengatur bagaimana tim berfungsi dan menggunakan perangkat pribadi mereka. Sama seperti hal lain dalam hidup, mengabaikan masalah tidak akan membuatnya hilang.

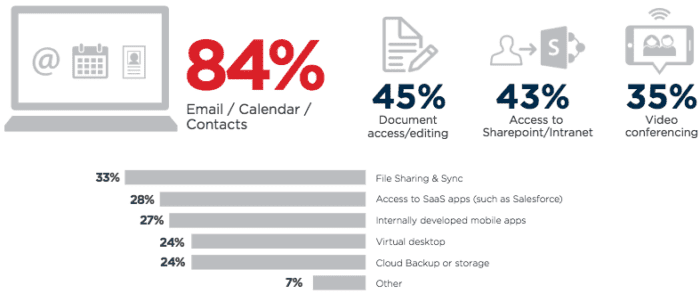

Di atas adalah kumpulan hasil survei lainnya di mana bisnis memberi peringkat fungsi ideal perangkat BYO mereka, dan untuk apa mereka mengizinkan tim mereka menggunakan perangkat mereka. Aspek-aspek ini penting untuk dipertimbangkan ketika mempertimbangkan kebijakan, pedoman, dan aplikasi atau fungsi yang disetujui. Umumnya, aturan dan regulasi yang ditetapkan oleh bisnis Anda (khususnya departemen TI Anda) harus bervariasi berdasarkan fungsi dan peran tim khusus ini.

Pedoman Penggunaan yang Diterima :

Mulai tepat di awal. Tentukan apa yang memenuhi syarat dan tidak memenuhi syarat sebagai penggunaan yang diterima untuk tim Anda. Tentukan dengan jelas penggunaan bisnis yang dapat diterima dengan aktivitas spesifik yang secara langsung atau tidak langsung mendukung bisnis Anda. Membatasi, tetapi tidak melarang secara langsung, komunikasi pribadi dapat membantu menetapkan bagaimana karyawan Anda harus melihat BYoD.

Tentu saja, membatasi akses web merupakan awal yang baik; namun, penelitian telah menunjukkan bahwa penjelajahan web yang santai dapat bermanfaat bagi produktivitas, jadi jangan berlebihan. Lebih penting lagi, batasi bagaimana dan kapan tim Anda dapat menyimpan atau mengirimkan informasi sensitif melalui perangkat seluler mereka. Pemeriksaan keamanan rutin adalah kebijakan yang bagus untuk memastikan setiap perangkat mutakhir dan sesuai dengan pedoman.

Kriteria Permohonan yang Diizinkan :

Tidak mungkin untuk melarang semua aplikasi dan mencegah tim Anda memasang favorit mereka di perangkat pribadi mereka. Yang mengatakan, berikan kriteria untuk apa yang harus digunakan untuk pekerjaan, dan upayakan untuk mengatur konsistensi di seluruh papan. Seperti yang telah kita bahas sebelumnya, shadow IT bisa menjadi masalah besar.

Memastikan semua komunikasi Anda terjadi pada platform yang sama adalah penting dalam pemeliharaan keamanan. Anda juga dapat dengan mudah melarang aplikasi yang bukan berasal dari penyedia yang sangat dihormati, seperti Google Play atau Apple App Store. Beberapa perangkat bahkan memungkinkan TI untuk mengaktifkan atau menonaktifkan unduhan aplikasi dari lokasi tidak resmi.

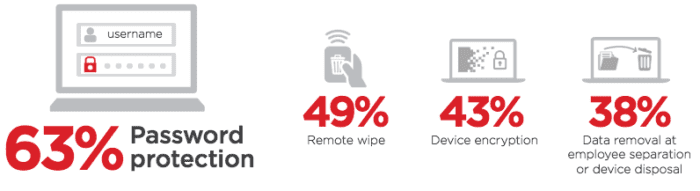

Praktik Keberangkatan Karyawan:

Ketika seorang karyawan meninggalkan tim, perangkat mereka mungkin masih berisi semua informasi, data, komunikasi, dan file terkait bisnis mereka sebelumnya. Langkah pertama yang dapat diambil bisnis Anda adalah menetapkan kebijakan untuk karyawan yang keluar. Kebijakan karyawan yang keluar adalah salah satu praktik keamanan terbaik yang dapat diterapkan bisnis Anda.

Tidak realistis untuk meminta karyawan yang keluar untuk menghapus semuanya dari perangkat pribadi mereka, tetapi menghapus setidaknya semua komunikasi dan aplikasi bisnis masuk akal.

Kebijakan Kata Sandi:

Kebanyakan orang menerima kata sandi begitu saja — mereka menggunakan kembali apa pun yang paling mudah mereka ingat. Kita bisa membahas keseluruhan tentang praktik kata sandi terbaik, tapi itu topik lain untuk hari lain. Cukuplah untuk mengatakan bahwa cara sederhana untuk tetap mengetahui kata sandi adalah dengan menetapkan kebijakan waktu terbatas.

Minimal, kebijakan Anda harus mewajibkan karyawan mengubah kata sandi mereka secara rutin, dan memerlukan serangkaian persyaratan kata sandi yang ketat untuk mencegah serangan brute force sederhana.

Pemeriksaan Keamanan Rutin:

Menggunakan seperangkat pedoman dan kebijakan adalah satu hal, tetapi menegakkannya adalah hal lain. Lagi pula, apa gunanya aturan Anda jika tidak ada yang mengikutinya karena tidak ada yang menegakkannya? Bisnis besar dengan kemewahan departemen TI akan mendapat manfaat dari tim yang berdedikasi untuk memastikan langkah-langkah keamanan terbaik.

Namun, secara realistis, bisnis apa pun dapat dan harus melakukan pemeriksaan keamanan sederhana. Sebulan sekali, kumpulkan tim Anda untuk menyetel ulang sandi dan meninjau kebijakan Anda. Analytics saja dapat membantu bisnis Anda dengan, misalnya, meningkatkan laporan panggilan VoIP Anda. Di bawah ini, kami membahas alat yang tersedia untuk laporan audit yang kuat, yang mencakup pencatatan, pemantauan, dan akses jarak jauh.

Terapkan dan Gunakan Perangkat yang Tepat

Masuk akal untuk menindaklanjuti dengan seperangkat alat yang tepat untuk pekerjaan itu jika bisnis Anda akan menetapkan kebijakan penggunaan yang tepat.

Ini adalah ide yang luas, tetapi memanfaatkan solusi yang berfokus pada perusahaan akan membantu meminimalkan risiko keamanan dan masalah kompatibilitas antar tim. Solusi manajemen perangkat seluler adalah cara termudah untuk mendapatkan semuanya di bawah satu atap. Namun, bisnis Anda tidak perlu mengeluarkan uang untuk menjaga keamanan jaringan Anda dengan kebijakan yang tepat. Ini juga dapat diklasifikasikan sebagai Tindakan Pengendalian Risiko.

Ini adalah ide yang luas, tetapi memanfaatkan solusi yang berfokus pada perusahaan akan membantu meminimalkan risiko keamanan dan masalah kompatibilitas antar tim. Solusi manajemen perangkat seluler adalah cara termudah untuk mendapatkan semuanya di bawah satu atap. Namun, bisnis Anda tidak perlu mengeluarkan uang untuk menjaga keamanan jaringan Anda dengan kebijakan yang tepat. Ini juga dapat diklasifikasikan sebagai Tindakan Pengendalian Risiko.

Manajemen Perangkat Seluler:

Sekarang, solusi ini ada di kelasnya sendiri. Umumnya berfokus pada pasar perusahaan, mereka mungkin tidak terjangkau oleh beberapa tim kecil yang hanya menggunakan ponsel dan komputer pribadi mereka. Namun, jika bisnis Anda ingin menangani keamanan dengan serius sebagaimana mestinya, maka berinvestasi dalam solusi yang tepat bisa sangat membantu.

Alat-alat ini dapat digunakan untuk mengotomatisasi proses penghapusan data bisnis dari telepon pengguna. Mereka bahkan dapat menetapkan aturan "pelanggaran wilayah", yang membatasi tempat pengguna dapat mengakses aplikasi atau akun bisnis mereka. Beberapa solusi populer termasuk SOTI MobiControl, Vmware AirWatch, Citrix XenMobile, dan Microsoft Intune.

Enkripsi Data dan Perangkat:

Seperti yang kami catat sebelumnya, tidak setiap bisnis akan merasakan kebutuhan mendesak untuk berinvestasi dalam solusi perusahaan, tetapi itu tidak membuat mereka tanpa alternatif apa pun. Dimungkinkan untuk mengumpulkan solusi aman Anda sendiri dengan memanfaatkan metode komunikasi yang tepat dan aplikasi sebanyak mungkin.

Saya telah mencatat beberapa kali seberapa aman Cisco Spark, tetapi hanya untuk menekankan lagi: Cisco bahkan tidak dapat melihat komunikasi Anda. Anda dapat memastikan enkripsi perangkat yang tepat dengan beberapa cara berbeda, tetapi salah satu yang paling terjangkau dan jelas adalah menyiapkan Jaringan Pribadi Virtual (VPN) — sesuatu yang harus dimiliki setiap bisnis.

Akses Perangkat Jarak Jauh:

Akses perangkat jarak jauh ada sebagai kategorinya sendiri, dan dapat digunakan untuk sejumlah skenario yang berbeda. Jika karyawan lapangan Anda memerlukan dukungan atau bantuan, aplikasi akses perangkat jarak jauh adalah anugerah bagi tim TI. Ini juga dapat digunakan untuk memastikan keamanan dan membantu menghapus data dari karyawan yang keluar, atau memastikan tim mengikuti panduan yang tepat.

Alat-alat ini juga dapat membantu dalam pemeriksaan keamanan rutin jika itu adalah kebijakan yang ingin diterapkan oleh bisnis Anda. Alat penghapus jarak jauh juga umum, dan keduanya secara umum dapat diklasifikasikan dalam kategori yang sama.

Otentikasi Dua Faktor:

Jika bisnis Anda memilih untuk menggunakannya, autentikasi dua faktor akan bekerja bersama dengan VPN Anda. Otentikasi dua faktor adalah salah satu cara paling sederhana untuk mengamankan akun dan perangkat Anda lebih jauh lagi. Anggap ini sebagai kunci baut mati ke pintu depan. Otentikasi dua faktor mengharuskan pengguna untuk mengidentifikasi diri mereka sendiri dengan ukuran kedua di luar kata sandi mereka. Faktanya, Twilio dan Nexmo adalah dua platform paling populer yang memungkinkan hal ini.

Cara pengguna mengidentifikasi diri mereka bergantung pada aplikasi dan kasus penggunaan. Namun, biasanya melibatkan pengiriman kode terbatas waktu melalui panggilan telepon, pesan teks, atau email. Beberapa bisnis bahkan dapat bekerja lebih keras dan melengkapi tim mereka dengan gantungan kunci “autentikator” — yang menghasilkan string angka acak setiap kali pengguna masuk atau membuat koneksi VPN.

Firewall dan Anti-Virus:

Kami telah melihat perbedaan antara firewall perangkat lunak dan perangkat keras sebelumnya, dan ingin menekankan lagi betapa pentingnya alat ini untuk mengamankan jaringan Anda. Meskipun mungkin tidak mungkin untuk menginstal firewall perangkat lunak pada ponsel BYoD setiap anggota tim, melindungi jaringan Anda dengan firewall perangkat keras atau bahkan Pengontrol Perbatasan Sesi adalah salah satu cara terbaik untuk mengunci seluruh jaringan Anda.

Jika bisnis Anda menggunakan firewall sebagai garis pertahanan pertama dan kedua, itu juga akan dikonfigurasi dengan VPN. Alat-alat ini juga dapat membantu mencegah serangan DDoS yang menakutkan yang bahkan membuat jaringan terbesar bertekuk lutut. Solusi antivirus adalah alat serupa lainnya yang umumnya bekerja bahu-membahu dengan pengaturan firewall yang tepat, dan harus digunakan di semua perangkat, jika memungkinkan.

BYoD Di Sini Untuk Tetap

Jika bisnis Anda ingin mendapatkan keuntungan apa pun, BYoD pasti layak untuk dipertimbangkan. Seperti yang telah kita lihat, sebagian besar bisnis yang menggunakan kebijakan ini melihat manfaatnya lebih besar daripada kekhawatirannya. Keamanan sangat penting untuk bisnis apa pun, dan saya telah berulang kali mengatakan bahwa setiap orang perlu menganggapnya serius.

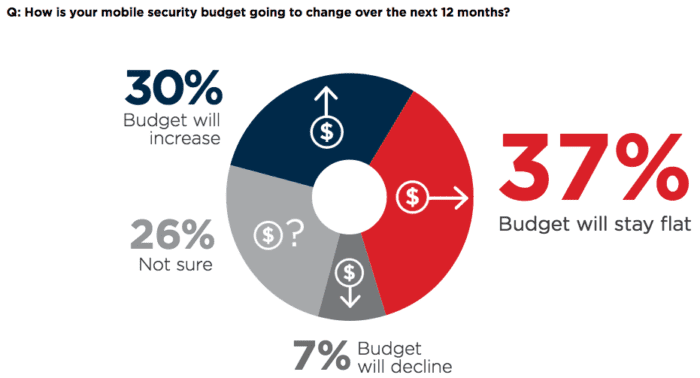

Namun, itu tidak berarti bisnis Anda tidak dapat memanfaatkan pendekatan BYoD. Langkah-langkah akal sehat saja akan sangat membantu menjaga data Anda tetap terkunci. Ini benar-benar hanya membutuhkan investasi kecil, baik dalam waktu dan uang, untuk menerapkan praktik keamanan sederhana. Sementara 30% perusahaan melihat anggaran mereka meningkat, bahkan lebih banyak lagi melihat anggaran mereka tetap datar, dan 7% melihatnya menurun. Secara keseluruhan, BYoD adalah salah satu tren UC dan tenaga kerja terbesar yang berkembang seiring dengan konsep mobilitas yang sekarang kami hargai.

Namun, itu tidak berarti bisnis Anda tidak dapat memanfaatkan pendekatan BYoD. Langkah-langkah akal sehat saja akan sangat membantu menjaga data Anda tetap terkunci. Ini benar-benar hanya membutuhkan investasi kecil, baik dalam waktu dan uang, untuk menerapkan praktik keamanan sederhana. Sementara 30% perusahaan melihat anggaran mereka meningkat, bahkan lebih banyak lagi melihat anggaran mereka tetap datar, dan 7% melihatnya menurun. Secara keseluruhan, BYoD adalah salah satu tren UC dan tenaga kerja terbesar yang berkembang seiring dengan konsep mobilitas yang sekarang kami hargai.

Hampir setiap penyedia kontemporer berfokus pada mobilitas, dan setiap bisnis harus menyadari manfaat yang dapat diberikannya. Keadaan BYoD saat ini harus difokuskan pada peningkatan adopsi tetapi, yang lebih penting, keamanan. Bisnis memiliki hak untuk khawatir tentang keamanan, tetapi mereka juga harus menyadari betapa sederhananya menjaga semuanya tetap aman. Jangan biarkan rasa takut akan peretasan pintu belakang menghalangi bisnis Anda membuat keputusan yang tepat dan menerapkan kebijakan yang tepat untuk tim Anda.