Cara menerapkan keamanan tanpa kepercayaan di lingkungan cloud-native Anda

Diterbitkan: 2023-02-28Pengungkapan: Ini adalah posting bersponsor. Namun, pendapat, ulasan, dan konten editorial kami lainnya tidak dipengaruhi oleh sponsor dan tetap objektif .

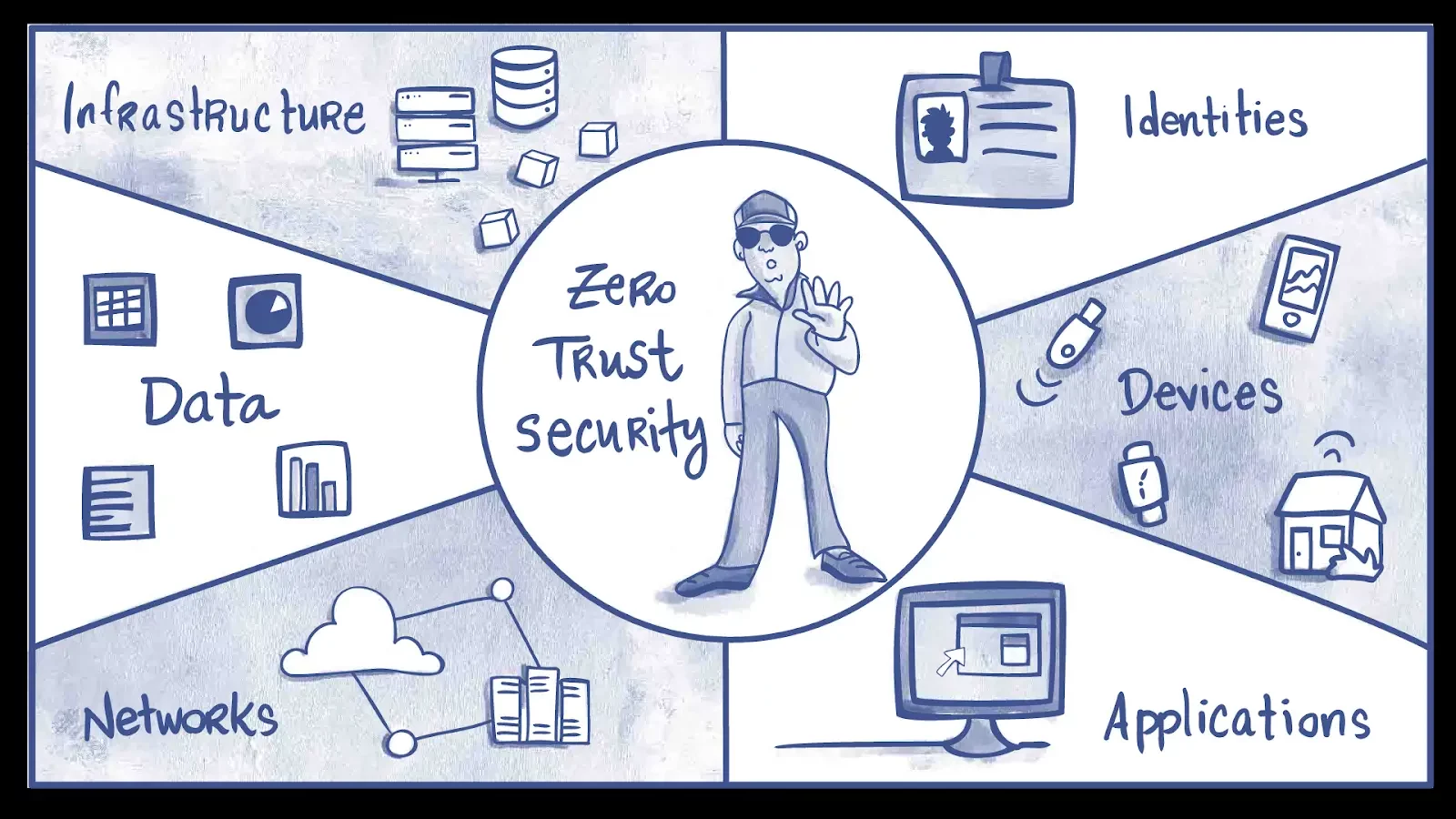

Gagasan “jangan pernah percaya, selalu verifikasi” mendasari konsep Zero Trust. Awalnya, konsep pemberian akses adalah untuk memberi semua orang akses tidak terbatas ke sumber daya dan melakukannya sambil menganggap bahwa semua yang ada di jaringan aman.

Sebaliknya, perusahaan hanya boleh mengizinkan akses ke sumber daya kepada mereka yang memiliki kebutuhan sah untuk mereka dan hanya setelah mengonfirmasi identitas pemohon dan postur keamanan ketika kita berbicara tentang kepercayaan nol.

Dengan strategi ini, semua permintaan akses ke jaringan atau aplikasi apa pun yang berjalan di dalamnya dianggap berpotensi berbahaya.

Untuk melindungi sumber daya, langkah-langkah keamanan harus diterapkan untuk memverifikasi permintaan dan identitas pengguna sebelum akses diberikan.

Dengan asumsi bahwa penyerang mungkin sudah ada di jaringan, keamanan tanpa kepercayaan mengharuskan semua permintaan diautentikasi dan disetujui sebelum diberikan akses.

Lingkungan cloud-native harus menerapkan keamanan tanpa kepercayaan karena sifat sistem cloud yang kompleks dan dinamis.

Karena aplikasi dan layanan tersebar di penyedia cloud dan pusat data, sulit untuk melacak siapa yang menggunakan apa, di mana, dan bagaimana.

Keamanan tanpa kepercayaan dapat membantu perusahaan mengontrol akses pengguna ke sumber daya cloud dan mengurangi risiko keamanan.

Tantangan keamanan cloud-native

Menerapkan keamanan tanpa kepercayaan di lingkungan cloud-native memerlukan pendekatan holistik mengingat tantangan keamanan unik yang dihadirkan oleh layanan mikro, API, dan orkestrasi kontainer.

Ini melibatkan penerapan kontrol identitas dan manajemen akses (IAM), segmentasi jaringan, enkripsi, serta pemantauan dan logging di setiap lapisan tumpukan cloud-native untuk memastikan keamanan cloud native yang tepat.

Ini juga memerlukan perubahan pola pikir dari asumsi bahwa semua lalu lintas dalam jaringan dipercaya untuk memverifikasi dan memvalidasi setiap permintaan dan pengguna sebelum memberikan akses.

Dengan mengadopsi pendekatan tanpa kepercayaan, organisasi dapat meningkatkan kondisi keamanan mereka dan mengurangi risiko pelanggaran data atau insiden keamanan lainnya.

Layanan mikro di lingkungan cloud-native diterapkan secara independen dan sangat terdistribusi.

Karena sifat layanan mikro yang terdistribusi ini, mengontrol akses dan memantau layanan mikro tersebut adalah rintangan terbesar saat menerapkan kepercayaan nol.

Masalah ini cukup diatasi dengan pendekatan keamanan tanpa kepercayaan, yang menggunakan kemampuan seperti IAM, segmentasi jaringan, enkripsi, pemantauan, dan logging.

Layanan ini menyediakan kontrol akses dan identitas granular di setiap lapisan cloud-native stack. Keamanan tanpa kepercayaan dapat membantu organisasi mengontrol akses sumber daya cloud native dan mengurangi risiko keamanan.

Dengan memvalidasi pengguna dan permintaan, organisasi dapat memastikan bahwa hanya pengguna resmi yang memiliki akses ke sumber daya yang mereka perlukan untuk melakukan tugas mereka dan setiap perilaku tidak sah atau mencurigakan terdeteksi dan diblokir.

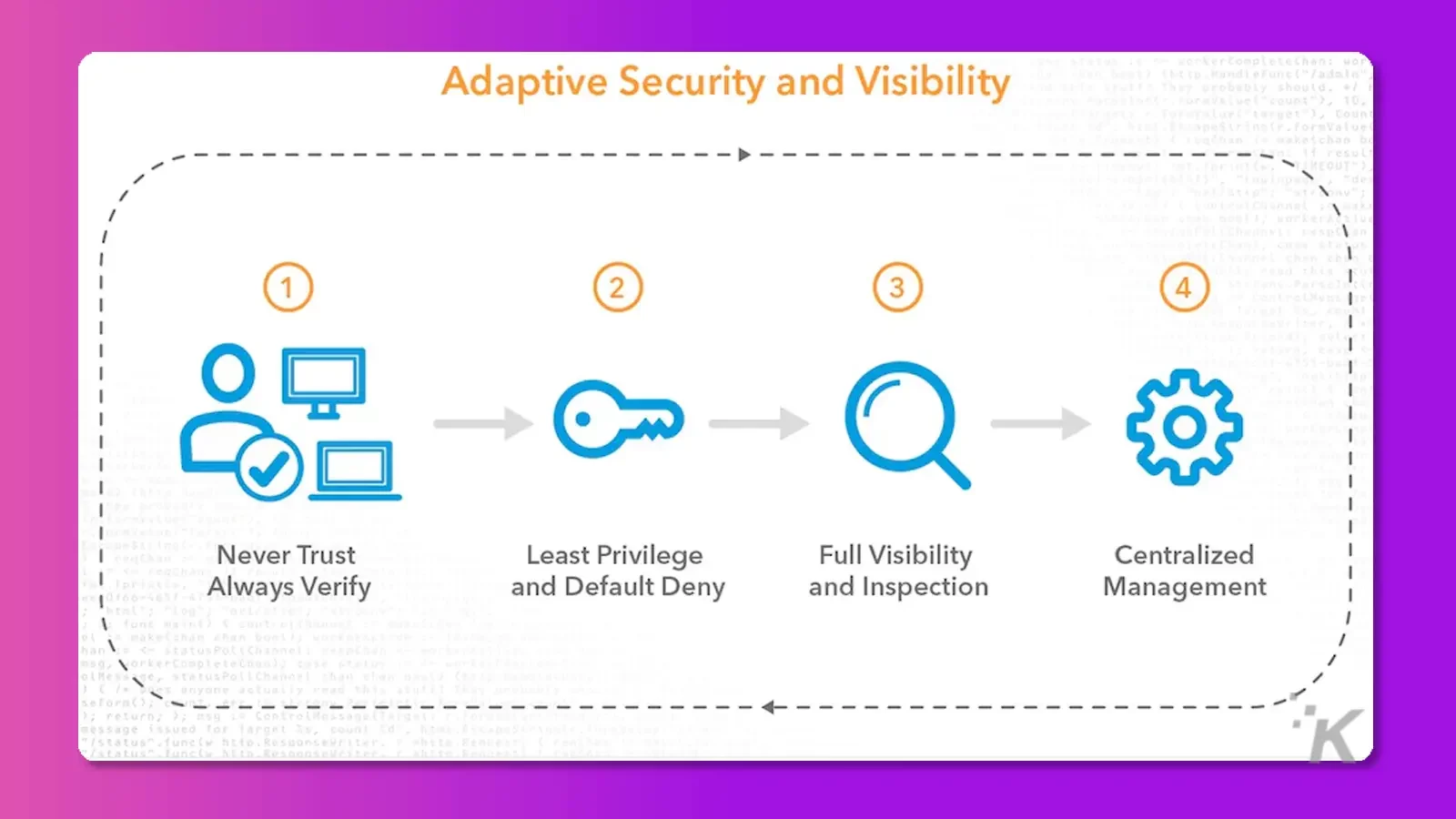

Kerangka Keamanan Tanpa Kepercayaan

"Verifikasi secara eksplisit" adalah prinsip kerangka kerja keamanan tanpa kepercayaan. Prinsip ini menyatakan bahwa setiap pengguna atau perangkat yang mencari akses ke sumber daya harus terlebih dahulu diautentikasi dan divalidasi sebagai sah.

Juga, ini mengikuti gagasan tentang hak istimewa, yang menegaskan bahwa pengguna hanya boleh diberi akses yang mereka perlukan untuk melakukan tugas mereka.

Prinsip lainnya adalah pemantauan konstan, yang membutuhkan pengamatan jaringan untuk aktivitas yang berisiko atau mencurigakan.

Menerapkan Zero Trust di lingkungan cloud-native melibatkan penambahan solusi IAM yang andal yang memungkinkan kontrol terpusat dibangun atas pengguna dan perangkat.

Mereka melakukan segmentasi jaringan mikro untuk menerapkan kontrol akses yang ketat dan mengurangi permukaan serangan.

Ini juga memerlukan pemantauan dan pencatatan terus menerus untuk dapat memicu peringatan atau insiden jika terjadi kesalahan.

Menerapkan Zero Trust Security di lingkungan cloud-native

Menerapkan zero trust di lingkungan cloud-native tidaklah mudah.

Karena semua sumber daya tersebar di lokasi geografis yang berbeda dan mungkin menggunakan layanan mikro yang berbeda, pertama-tama kami perlu mengidentifikasi semua sumber daya sebelum kami dapat menerapkan kebijakan atau memantau sumber daya tersebut.

Identifikasi dan inventarisasi aset cloud

Anda harus mengidentifikasi dan menginventarisir semua aset cloud Anda untuk mencapai keamanan Zero Trust di lingkungan cloud native.

Tahap ini mengidentifikasi semua layanan mikro, API, wadah, dan sumber daya cloud native lainnya, serta perangkat dan orang yang menggunakannya.

Pemindai sederhana seperti prowler atau scout suite dapat digunakan untuk memeriksa semua layanan organisasi. Agar berhasil menerapkan praktik keamanan Zero Trust, perusahaan harus memiliki inventaris aset yang lengkap dan terkini.

Menegakkan kebijakan dan pemantauan

Terapkan kontrol akses setelah menginventarisasi aset cloud. Pembatasan akses hak istimewa pengguna, perangkat, dan sumber daya khusus diperlukan.

Pembatasan akses yang dinamis dan terperinci diperlukan untuk lingkungan cloud-native. Menyelesaikan arsitektur zero-trust cloud-native juga memerlukan pemantauan dan verifikasi akses pengguna.

Informasi keamanan dan manajemen kejadian, deteksi intrusi, dan analisis log memungkinkan pemantauan dan verifikasi berkelanjutan.

Alat dan teknologi untuk Zero Trust Security

Zero trust melibatkan alat dan teknologi yang mengenkripsi dan mengelola akses sumber daya, memantau aktivitas jaringan, serta mendeteksi dan merespons ancaman secara real-time.

Jaring layanan, yang mengelola layanan mikro yang tersebar dengan aman, menegakkan kepercayaan nol. Istio adalah platform jaring layanan tanpa kepercayaan populer yang dapat menerapkan kepercayaan nol dalam arsitektur terdistribusi.

Istio menawarkan autentikasi, otorisasi, dan enkripsi TLS bersama untuk melindungi komunikasi layanan-ke-layanan. Selain itu, ia menggunakan penyeimbangan beban, pemutus sirkuit, dan injeksi kesalahan untuk mengatur lalu lintas layanan.

Alat lain, Calico, juga dapat digunakan untuk menerapkan kebijakan tanpa kepercayaan. Calico menyediakan kebijakan jaringan, enkripsi, otentikasi, kontrol akses, dan layanan pemantauan.

Dengan Calico, Anda dapat memastikan bahwa hanya lalu lintas resmi yang diizinkan di berbagai bagian jaringan Anda dan bahwa semua komunikasi aman dan pribadi.

Selain itu, Anda dapat mendeteksi dan merespons insiden keamanan dengan cepat dan efektif.

Praktik terbaik untuk Zero Trust Security di Lingkungan cloud-native

Ada banyak praktik terbaik berbeda yang dapat digunakan untuk menerapkan dan memelihara lingkungan tanpa kepercayaan.

Anda dapat menerapkan SSO dengan MFA, menggunakan pengelola rahasia AWS untuk mengamankan dan menyimpan kunci dan aset sensitif serta melakukan pemantauan keamanan aset dengan menerapkan program respons insiden. Mari kita bahas ini lebih lanjut.

Penggunaan SSO dengan MFA

MFA dan SSO dapat membantu memastikan bahwa hanya pengguna resmi yang mengakses data atau aplikasi sensitif dalam model keamanan tanpa kepercayaan.

Dengan mewajibkan berbagai bentuk identifikasi dan menggunakan mekanisme autentikasi terpusat, organisasi dapat menerapkan kebijakan tanpa kepercayaan secara lebih efektif dan melindungi sumber daya mereka dari akses tidak sah.

Penggunaan pengujian dan pemantauan keamanan berkelanjutan

Tanpa kepercayaan, pengujian dan pemantauan keamanan berkelanjutan dapat membantu organisasi memastikan bahwa hanya pengguna dan perangkat resmi yang mengakses data dan aplikasi sensitif.

Dengan terus menguji kerentanan keamanan dan memantau potensi ancaman, organisasi dapat mengurangi risiko akses tidak sah. Oleh karena itu, ini memastikan bahwa kebijakan keamanan mereka ditegakkan secara efektif.

Kesimpulan

Kesimpulannya, menerapkan keamanan Zero Trust di lingkungan cloud-native sangat penting untuk memastikan keamanan aset cloud dan melindungi dari potensi pelanggaran keamanan.

Pendekatan ini melibatkan identifikasi dan inventarisasi aset cloud, mendefinisikan dan menerapkan kebijakan akses granular, serta terus memantau dan memverifikasi akses.

Dengan mengikuti langkah-langkah ini, organisasi dapat meningkatkan kondisi keamanan lingkungan asli cloud mereka dan mengurangi risiko pelanggaran keamanan.

Namun, penting untuk diingat bahwa ancaman keamanan terus berkembang, dan kerentanan baru muncul setiap hari.

Oleh karena itu, penting untuk terus menilai dan memperbarui langkah-langkah keamanan dalam menanggapi ancaman baru.

Selain itu, ini termasuk memantau lingkungan cloud untuk aset baru dan upaya akses serta tetap mengikuti perkembangan praktik terbaik keamanan terbaru dan ancaman yang muncul.

Dengan mengadopsi pendekatan keamanan yang proaktif dan berkelanjutan, organisasi dapat tetap berada di depan dari potensi ancaman. Selain itu, memastikan perlindungan berkelanjutan atas aset cloud-native mereka.

Oleh karena itu, artikel ini bertujuan untuk mengedukasi masyarakat tentang nilai keamanan nol kepercayaan di lingkungan cloud-native. Ancaman keamanan siber membutuhkan keamanan tanpa kepercayaan.

Pengalaman kami yang signifikan dalam keamanan dunia maya sangat berharga dalam menulis artikel ini. Melalui diskusi ini, kami dapat memberikan pengetahuan teoretis dan praktis tentang topik penerapan keamanan tanpa kepercayaan.

Kami menghabiskan banyak waktu untuk meneliti dan memanfaatkan pengetahuan profesional kami untuk memastikan kontennya bermanfaat, akurat, dan terkini.

Punya pemikiran tentang ini? Berikan kami satu baris di bawah ini di komentar, atau bawa diskusi ke Twitter atau Facebook kami.

Rekomendasi Editor:

- Kiat keamanan dunia maya untuk bisnis Anda di tahun 2023

- Pentingnya visibilitas dalam keamanan cyber

- Bisnis mencari perlindungan dari meningkatnya ancaman keamanan siber

- Praktik keamanan siber terpenting untuk bisnis Anda

Pengungkapan: Ini adalah posting bersponsor. Namun, pendapat, ulasan, dan konten editorial kami lainnya tidak dipengaruhi oleh sponsor dan tetap objektif .