DNS Oblivious melalui HTTPS (ODoH): upaya untuk meningkatkan privasi DNS

Diterbitkan: 2020-12-14Domain Name System atau DNS adalah sistem penamaan terdesentralisasi untuk semua situs web berbeda yang ada di internet. Ini adalah salah satu blok bangunan penting dari internet dan telah ada selama lebih dari tiga dekade. Selama periode ini, sistem telah menjadi sasaran kritik, dengan argumen yang valid, atas implementasi dan masalah privasi yang dibawanya. Dan sebagai hasilnya, ada beberapa upaya untuk mengatasi masalah ini.

Salah satu tawaran tersebut — dan yang paling baru — adalah pengenalan protokol DNS over HTTPS (DoH), yang menjanjikan untuk mengamankan komunikasi DNS dengan mentransmisikannya secara terenkripsi. Sementara DoH terlihat menjanjikan secara teori dan berhasil memperbaiki salah satu masalah dengan DNS, hal itu secara tidak sengaja membawa kekhawatiran lain. Untuk memperbaikinya, kami sekarang memiliki protokol baru lainnya, yang disebut Oblivious DNS over HTTPS (ODoH), yang telah dikembangkan bersama oleh Cloudflare, Apple, dan Fastly. Oblivious DoH pada dasarnya adalah perpanjangan dari protokol DoH yang memisahkan kueri DNS dari alamat IP (pengguna) untuk mencegah resolver DNS mengetahui situs yang dikunjungi pengguna — semacam [lebih lanjut tentang ini nanti].

“ Yang dilakukan ODoH adalah memisahkan informasi tentang siapa yang membuat kueri dan apa kueri itu ,” kata Nick Sullivan, kepala penelitian Cloudflare, dalam sebuah blog.

Daftar isi

DNS yang tidak disadari melalui HTTPS (atau ODoH)

Sebelum langsung membahas apa itu ODoH, pertama-tama mari kita pahami apa itu DNS, dan selanjutnya, DNS over HTTPS, dan batasan yang ditimbulkan oleh keduanya.

DNS (Sistem Nama Domain)

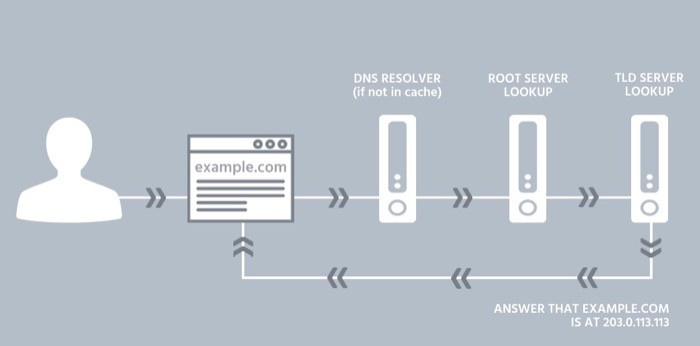

Domain Name System atau DNS adalah sistem terdesentralisasi untuk menyimpan catatan semua situs web di internet. Anda dapat menganggapnya sebagai repositori (atau direktori telepon) untuk nomor telepon yang menyimpan daftar pelanggan telepon dan nomor telepon yang sesuai.

Dalam hal internet, DNS adalah pemain penting dalam membangun sistem yang memungkinkan Anda mengakses situs web hanya dengan memasukkan nama domainnya, tanpa mengharuskan Anda mengingat alamat IP (Protokol Internet) yang terkait. Karena itu, Anda dapat memasukkan techpp.com di bidang alamat untuk melihat situs ini tanpa harus mengingat alamat IP-nya, yang mungkin terlihat seperti 103.24.1.167 [bukan IP kami]. Anda lihat, itu adalah alamat IP yang diperlukan untuk membuat koneksi antara perangkat Anda dan situs web yang Anda coba akses. Tetapi karena alamat IP tidak mudah diingat seperti nama domain, ada kebutuhan untuk DNS resolver untuk menyelesaikan nama domain ke alamat IP yang terkait dan mengembalikan halaman web yang diminta.

Masalah dengan DNS

Meskipun DNS menyederhanakan akses internet, ia memiliki beberapa kekurangan — yang terbesar adalah kurangnya privasi (dan keamanan), yang menimbulkan risiko bagi data pengguna dan membuatnya terbuka untuk dilihat oleh ISP atau disadap oleh beberapa orang. orang jahat di internet. Alasan mengapa hal ini dimungkinkan adalah karena fakta bahwa komunikasi DNS (permintaan/permintaan DNS dan respons) tidak terenkripsi, artinya itu terjadi dalam teks biasa, dan oleh karena itu dapat dicegat oleh siapa pun di tengah (antara pengguna dan ISP) .

DoH (DNS melalui HTTPS)

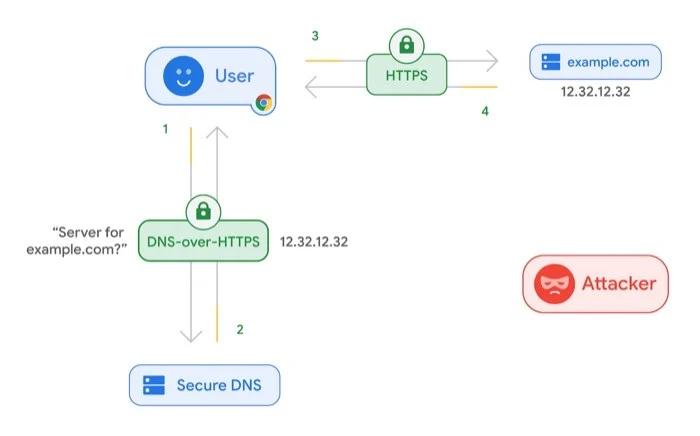

Seperti yang disebutkan pada awalnya, protokol DNS over HTTPS (DoH) telah diperkenalkan untuk mengatasi masalah DNS (keamanan) ini. Pada dasarnya, apa yang dilakukan protokol adalah, alih-alih membiarkan komunikasi DNS — antara klien DoH dan resolver berbasis DoH — terjadi dalam teks biasa, protokol ini menggunakan enkripsi untuk mengamankan komunikasi. Dengan demikian, ia berhasil mengamankan akses pengguna ke internet dan mengurangi risiko serangan man-in-the-middle — sampai tingkat tertentu.

Masalah dengan DoH

Sementara DoH mengatasi masalah komunikasi yang tidak terenkripsi melalui DNS, hal itu menimbulkan masalah privasi — tentang menempatkan penyedia layanan DNS dalam kendali penuh atas data jaringan Anda. Karena, karena penyedia DNS bertindak sebagai perantara antara Anda dan situs web yang Anda akses, penyedia DNS menyimpan catatan alamat IP Anda dan pesan DNS. Di satu sisi, itu menimbulkan dua kekhawatiran. Satu, ia meninggalkan satu entitas dengan akses ke data jaringan Anda — memungkinkan resolver untuk menautkan semua pertanyaan Anda dengan alamat IP Anda, dan kedua, karena kekhawatiran pertama, ia membuat komunikasi rentan terhadap satu titik kegagalan (serangan) .

Protokol ODoH dan cara kerjanya

Protokol terbaru, ODoH, dikembangkan bersama oleh Cloudflare, Apple, dan Fastly, bertujuan untuk memecahkan masalah sentralisasi dengan protokol DoH. Untuk ini, Cloudflare menyarankan agar sistem baru memisahkan alamat IP dari kueri DNS sehingga tidak ada entitas tunggal, kecuali pengguna, yang dapat melihat kedua informasi secara bersamaan.

ODoH mengatasi masalah ini dengan menerapkan dua perubahan. Itu menambahkan lapisan enkripsi kunci publik dan proxy jaringan antara klien (pengguna) dan server DoH. Dengan demikian, ia mengklaim untuk menjamin bahwa hanya pengguna yang memiliki akses ke pesan DNS dan alamat IP pada suatu waktu.

Singkatnya, ODOH bertindak seperti perpanjangan protokol DoH yang bertujuan untuk mencapai hal berikut:

saya. mencegah resolver DoH mengetahui klien mana yang meminta nama domain mana dengan menyalurkan permintaan melalui proxy untuk menghapus alamat klien,

ii. mencegah proxy mengetahui isi kueri dan tanggapan, dan menjaga agar resolver tidak mengetahui alamat klien dengan mengenkripsi koneksi berlapis-lapis.

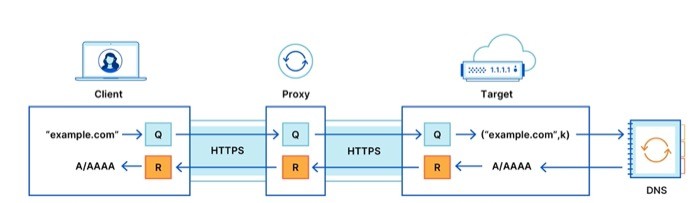

Alur pesan dengan ODoH

Untuk memahami aliran pesan dengan ODoH, perhatikan gambar di atas, di mana server proxy berada di antara klien dan target. Seperti yang Anda lihat, ketika klien meminta kueri (misalnya example.com), hal yang sama berlaku untuk server proxy, yang kemudian meneruskannya ke target. Target menerima kueri ini, mendekripsinya, dan menghasilkan respons dengan mengirimkan permintaan ke resolver (rekursif). Dalam perjalanan kembali, target mengenkripsi respons dan meneruskannya ke server proxy, yang kemudian mengirimkannya kembali ke klien. Akhirnya, klien mendekripsi respons dan berakhir dengan respons terhadap permintaan yang diminta.

Dalam pengaturan ini, komunikasi — antara klien dan proxy dan proxy dan target — berlangsung melalui HTTPS, yang menambah keamanan komunikasi. Tidak hanya itu, seluruh komunikasi DNS yang terjadi melalui kedua koneksi HTTPS — client-proxy dan proxy-target — dienkripsi ujung-ke-ujung sehingga proxy tidak memiliki akses ke konten pesan. Namun, meskipun demikian, sementara privasi dan keamanan pengguna dijaga dalam pendekatan ini, jaminan bahwa semuanya berfungsi seperti yang disarankan turun ke kondisi akhir — proxy dan server target tidak berkolusi. Dan oleh karena itu, perusahaan menyarankan bahwa "selama tidak ada kolusi, penyerang hanya berhasil jika proxy dan target dikompromikan."

Sesuai blog dari Cloudflare, inilah jaminan enkripsi dan proxy:

saya. Target hanya melihat kueri dan alamat IP proxy.

ii. Proxy tidak memiliki visibilitas ke dalam pesan DNS, tanpa kemampuan untuk mengidentifikasi, membaca, atau mengubah kueri yang dikirim oleh klien atau jawaban yang dikembalikan oleh target.

aku aku aku. Hanya target yang dituju yang dapat membaca konten kueri dan menghasilkan respons.

ketersediaan ODoH

Oblivious DNS over HTTPS (ODoH) hanyalah protokol yang diusulkan untuk saat ini dan perlu disetujui oleh IETF (Internet Engineering Task Force) sebelum diadopsi di seluruh web. Meskipun Cloudflare menyarankan bahwa, sejauh ini, telah mendapatkan perusahaan seperti PCCW, SURF, dan Equinix sebagai mitra proxy untuk membantu peluncuran protokol dan telah menambahkan kemampuan untuk menerima permintaan ODoH pada layanan DNS 1.1.1.1 , kenyataannya adalah, kecuali browser web secara asli menambahkan dukungan untuk protokol, Anda tidak dapat menggunakannya. Sebab, protokol tersebut masih dalam tahap pengembangan dan sedang diuji kinerjanya di berbagai proxy, tingkat latensi, dan target. Oleh karena itu, mungkin bukan langkah yang bijaksana untuk segera memutuskan nasib ODoH.

Berdasarkan informasi dan data yang tersedia, protokol tampaknya menjanjikan untuk masa depan DNS — memang, ia berhasil mencapai jenis privasi yang dijanjikannya tanpa mengorbankan kinerja. Karena sangat jelas sekarang bahwa DNS, yang bertanggung jawab untuk memainkan peran penting dalam fungsi internet, masih mengalami masalah privasi dan keamanan. Dan terlepas dari penambahan protokol DoH baru-baru ini yang menjanjikan untuk menambah aspek keamanan DNS, adopsi tampaknya masih jauh karena masalah privasi yang ditimbulkannya.

Namun, jika ODoH berhasil memenuhi klaimnya dalam hal privasi dan kinerja, kombinasinya dengan DoH, saat bekerja bersama-sama, dapat mengatasi masalah privasi dan keamanan DNS. Dan pada gilirannya, buat itu jauh lebih pribadi dan aman daripada sekarang.