Jangan Skype dan Ketik: Peretas Dapat Mencuri Kata Sandi Anda Melalui Panggilan VoIP

Diterbitkan: 2017-03-31Sepertinya ada aliran metode baru yang tidak pernah berakhir bagi peretas untuk mencuri kata sandi kita. Antara email phishing, serangan kata sandi brute force, atau peningkatan serangan protokol VoIP — yah, ternyata untuk waktu yang lama sekarang, peretas dapat mengetahui apa yang Anda ketikkan di keyboard Anda, hanya dengan mendengarkan suaranya. menghasilkan.

Faktanya, baru tahun ini, sebuah penelitian keluar menyelam jauh ke dalam dunia Acoustic Eavesdropping. Lebih khusus lagi, penelitian berjudul “Jangan Skype & Ketik! Penyadapan Akustik di Voice-Over-IP!” melihat dari dekat bagaimana konsep lama menguping akustik telah diadopsi menjadi ancaman yang lebih besar di zaman modern.

Kami terkejut mendengar tentang metode serangan baru ini, dan ingin melihat lebih dekat pada temuan penelitian ini. Jadi mari kita menggali.

Akustik Apa?

Ide tentang Acoustic Eavesdropping bukanlah sesuatu yang sangat revolusioner. Bahkan, penelitian ini mengacu pada sejumlah pandangan sebelumnya terhadap konsep tersebut. Bahkan pada tahun 1943, para insinyur Bell Telephone menemukan fenomena serupa yang sangat mirip dengan apa yang dapat dilakukan penyerang saat ini, dengan teknologi modern.

Tapi apa sebenarnya Eavesdropping Akustik itu? Nah, konsepnya cukup mendasar:

Hanya dengan merekam dan menganalisis suara yang dihasilkan keyboard Anda, setiap kali Anda menekan tombol yang berbeda, seseorang dapat menentukan dengan tepat apa yang Anda ketikkan.

Kenyataannya adalah bahwa setiap keyboard, dan setiap penekanan tombol individual, membuat suara yang berbeda. Penyerang dapat menggunakan suara ini untuk menyusun alfabet, dan kemudian menguraikan hampir persis apa yang Anda ketik berdasarkan alfabet itu.

Ancaman Baru yang Meningkat Dengan Teknologi Baru

Di masa lalu, ini umumnya bukan masalah besar — sebagian besar teknik memerlukan terlalu banyak informasi, atau mengharuskan penyerang memiliki akses fisik ke perangkat korbannya. Misalnya, upaya sebelumnya untuk menguping akustik akan mengharuskan penyerang untuk menempatkan mikrofon di dekat keyboard korban.

Jadi, meskipun Penyadapan Akustik telah menjadi ancaman nyata untuk waktu yang lama, hal itu cukup jarang terjadi. Hambatan untuk masuk, jika Anda mau, terlalu besar untuk diganggu oleh sebagian besar penyerang atau peretas. Kecuali masalahnya sekarang adalah masalah yang rumit: banyak perangkat kami memiliki mikrofon internal. Hampir semua hal dengan mikrofon internal seperti laptop, webcam, dan bahkan tablet mungkin merupakan perangkat yang paling berisiko. Jadi, jika bisnis Anda memberlakukan kebijakan BYoD, studi ini mungkin menarik bagi Anda.

Masalah yang lebih besar sekarang, bagaimanapun, adalah pengenalan dan popularitas VoIP. Kami akan membahasnya di bawah. Pertama, beberapa definisi untuk memahami apa yang sedang kita diskusikan.

Memahami Bahasa

Sama seperti penelitian ini, sebelum kita masuk ke detailnya, mungkin membantu untuk mendefinisikan beberapa istilah kunci. Studi Arvix sejauh menjelaskan model serangan mendalam, dan beberapa teknik profil. Namun, untuk membuatnya tetap sederhana, kita akan fokus hanya pada aspek penting yang perlu kita selesaikan.

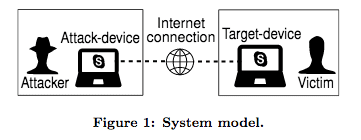

Menurut penelitian, pengguna dan aspek serangan yang berbeda adalah sebagai berikut:

- Penyerang: Siapa pun yang melakukan serangan, umumnya dengan niat jahat untuk mendapatkan informasi yang tidak dapat mereka akses.

- Korban: Cukup jelas, tetapi korbanlah yang diserang, dan pengetikan mereka disadap.

- Attack-Device: Perangkat penyerang. Studi ini menentukan perangkat sebagai komputer desktop atau laptop, dan tidak termasuk smartphone dan tablet.

- Perangkat Target: Ini adalah perangkat yang ditargetkan penyerang. Sementara korban akan menggunakan perangkat ini, tentu saja tidak harus mesin pribadi mereka tetapi bisa menjadi perangkat kerja.

- Teks-Target: Informasi yang diketik korban di perangkat mereka, oleh karena itu informasi target yang dicari penyerang.

- Koneksi Internet: Seperti yang kita ketahui, VoIP membawa data suara kita melalui internet. Ini tentu saja penting karena cara kerja VoIP, tetapi juga karena cara data ditransmisikan melalui internet, itulah yang memungkinkan serangan Skype dan Type.

Pada dasarnya, penyerang adalah "pengguna jahat yang bertujuan untuk mempelajari beberapa informasi pribadi tentang korban." Untuk kesederhanaan penelitian ini, diasumsikan penyerang dan korban juga akan menggunakan versi asli, tidak dimodifikasi atau diubah dari perangkat lunak VoIP yang sama persis.

Khusus untuk penelitian ini, mereka melihat Skype, dan diekstrapolasi ke Google Hangouts. Tapi ini bisa dengan mudah terbawa ke hampir semua aplikasi VoIP populer lainnya.

Jadi, Bagaimana Cara Kerjanya?

Kenyataannya, Acoustic Eavesdropping — atau serangan Skype dan Type yang lebih modern — sangat rumit. Kami sudah memahami konsepnya: penyerang merekam suara yang dibuat oleh keyboard korban saat mereka menekan tombol saat melakukan panggilan VoIP. Tetapi prosesnya sedikit lebih rumit dari itu.

Mengumpulkan Data

Secara keseluruhan, seperti yang kami katakan sebelumnya, gaya serangan yang lebih lama ini mengharuskan penyerang memiliki akses fisik ke perangkat target. Penyerang hanya perlu menempatkan mikrofon di sebelah keyboard korban, dan merekam penekanan tombol selama panggilan. Ini, tentu saja, dapat bekerja bahkan ketika mereka tidak sedang menelepon. Jadi, tidak semua orang bisa masuk ke kantor Anda, tetapi katakanlah sekretaris Anda yang ingin mengetahui beberapa informasi penting — mereka memiliki akses mudah ke perangkat Anda dan dapat dengan mudah menyembunyikan mikrofon di bawah tumpukan kertas Anda.

Jadi mari kita asumsikan akses tersedia, dan mereka mencatat penekanan tombol Anda. Itulah faktor kuncinya di sini, begitu penyerang mendapatkan akses, mereka memiliki kebebasan untuk mengumpulkan data. Kecuali, data yang mereka kumpulkan bukanlah teks yang dapat dibaca, seperti yang saya katakan, itu adalah suara yang dibuat oleh keyboard Anda saat Anda menekan tombol apa pun.

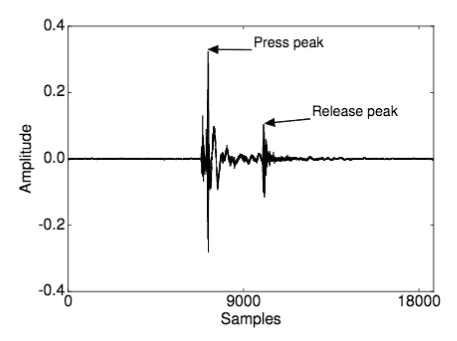

Setelah penyerang mengumpulkan semua data dan informasi ini, mereka tidak akan melihat suara puncak dan langsung tahu tombol apa yang ditekan. Jadi apa selanjutnya?

Memahami Data

Nah, setelah penyerang mengumpulkan data keystroke korban, penyerang kemudian perlu menggunakan teknik analisis lanjutan untuk memahami semuanya. Ini menghasilkan teknologi yang terdengar seperti fiksi ilmiah seperti "pembelajaran mesin yang diawasi atau tidak diawasi" dan "triangulasi."

Cukup banyak, AI membantu penyerang mengubah suara klik tombol acak menjadi serangkaian informasi yang dapat digunakan, misalnya kata sandi yang Anda ketikkan ke akun Gmail Anda untuk memeriksa email Anda sambil mengadakan percakapan normal. Anda tahu, hal-hal normal yang dilakukan orang normal setiap hari.

Kecuali, AI saja tidak mengerti apa itu penekanan tombol, atau tahu bagaimana menguraikan pengetikan dari apa yang sebaliknya, bunyi klik dan klak generik. Di situlah langkah ekstra, dan lapisan profil, masuk.

Rumit, Tapi Cukup Serius Untuk Khawatir

Seolah-olah akses fisik ke perangkat target, dan AI yang kuat tidak cukup, data yang diperoleh penyerang hanya akan dapat digunakan jika dibandingkan dengan database yang ada. Jika penyerang memiliki akses ke database keyboard populer yang ada, dan suara yang dihasilkan keyboard tersebut, mereka dapat mencocokkan data yang mereka ambil dari panggilan telepon Anda dengan informasi yang sudah mereka ketahui.

Pikirkan ini seolah-olah mereka sedang memecahkan kode: informasi Anda adalah serangkaian centang dan klik, tetapi setiap centang dan klik berhubungan langsung dengan tombol pada keyboard. Jika penyerang mengetahui suara apa yang dihasilkan tombol “A” saat ditekan pada keyboard MacBook Pro, dan penyerang mengetahui bahwa korbannya menggunakan MacBook Pro, mereka dapat mengisi potongan teka-teki tersebut.

Serangan Lebih Berhasil Dari yang Anda Pikirkan

Ini sedikit pedang bermata dua. Di satu sisi, Anda akan berpikir penghalang ini saja, membutuhkan database referensi, akan cukup untuk menghentikan sebagian besar serangan. Dan Anda akan benar, secara teknis sebagian besar serangan dihentikan. Studi tersebut menyatakan bahwa tanpa database suara kunci untuk dibandingkan, penyerang hanya bisa menebak penekanan tombol dengan akurasi 40%. Jadi mayoritas dicegah, tapi jujur saja, 40% masih angka yang cukup tinggi.

Bagian yang benar-benar menakutkan? Ketika penyerang memiliki database referensi, persentase akurasi itu meningkat hingga 91,7%.

Jadi, ketika semuanya cocok, sistemnya terbukti cukup akurat – tetapi tembok yang harus dipanjat untuk mendapatkan informasi yang diperlukan terlalu tinggi. Seluruh proses ini dikenal sebagai "profil keystroke," dan menjadi sedikit lebih rumit dari ini, tetapi secara keseluruhan perhatian utama harus melindungi keyboard Anda secara khusus.

Gaya Serangan Baru – Menguping Autistik Keyboard Jarak Jauh

Kecuali seluruh premis makalah ini seputar penemuan metode serangan yang sama sekali baru, yang jauh lebih mudah diikuti. Yang tidak lagi memerlukan akses fisik ke perangkat target, dan mikrofon atau akses ke mikrofon perangkat.

Bentuk serangan baru ini masih berada di bawah konsep penyadapan akustik yang sama, tetapi dari sinilah nama Skype dan Type berasal. Disebut juga sebagai Remote Keyboard Autistic Eavesdropping, bentuk baru dari akustik eavesdropping ini bahkan lebih mengkhawatirkan beberapa orang karena beberapa alasan:

- Penyerang tidak memerlukan akses fisik atau kontrol perangkat target.

- Serangan Skype dan Type akan bekerja dengan jumlah data penekanan tombol yang lebih terbatas daripada upaya sebelumnya.

- Serangan ini memanfaatkan perangkat lunak VoIP yang tepat yang Anda gunakan, melawan Anda, sekali lagi sebagai lawan dari mikrofon atau sensor eksternal. Ini bukan kelemahan keamanan, melainkan memanfaatkan cara kerja VoIP.

Itulah bagian yang sangat menakutkan, bahkan tanpa akses langsung ke mesin Anda, seseorang dengan niat jahat dapat menggunakan aplikasi VoIP Anda sendiri untuk melawan Anda. Sekarang contoh terbesar yang diberikan adalah Skype dan Google Hangouts, tetapi ini dapat dengan mudah diterjemahkan ke solusi populer lainnya. Jadi, bagaimana bentuk serangan baru ini bekerja, tanpa mikrofon yang mendengarkan penekanan tombol Anda?

Nah, seperti yang saya jelaskan secara singkat di atas, penyerang cukup menggunakan software VoIP terhadap korbannya. Sekali lagi menurut penelitian, "penyerang tidak menerima informasi akustik tambahan dari korban, selain apa yang dikirimkan perangkat lunak VoIP ke perangkat penyerang."

Alih-alih mikrofon yang ditempatkan di dekat keyboard korban, penyerang dapat mengekstrak suara klik tombol kecil ini dari data yang dikirimkan oleh aplikasi VoIP.

Jadi pada kenyataannya, ini hanya masalah jika headset, telepon meja IP, atau perangkat tambahan Skype lainnya yang Anda gunakan untuk VoIP cukup sensitif untuk mendengar Anda mengetuk keyboard. Namun, Anda akan terkejut dengan betapa mudahnya hal itu, dan seberapa banyak informasi yang dapat diambil dari suara sekecil itu.

Tindakan Sederhana Bisa Bermanfaat

Dalam hal keamanan internet, saya memiliki pendirian yang kuat bahwa setiap orang dalam beberapa hal harus mempraktikkan penjelajahan yang aman. Meskipun Anda menggunakan Mac, atau iPhone, menelusuri email kantor atau berita. Ini bisa jauh, jauh lebih mudah daripada yang Anda pikirkan bagi penyerang untuk menemukan jalan mereka ke perangkat Anda, dan memanfaatkan kendali itu atas Anda atau bisnis Anda dengan cara tertentu.

Praktik keamanan paling sederhana benar-benar dapat membantu mengamankan koneksi Anda, atau mencegah mata yang tidak diinginkan mengintip informasi penting Anda. Bahkan jika jaringan Anda disembunyikan oleh ratusan firewall perangkat keras, serangan Skype dan Type dengan waktu yang tepat akan membuat pertahanan apa pun dapat diperdebatkan. Dalam hal mencegah serangan Skype dan Type, ada beberapa praktik dasar yang dapat diterapkan siapa pun, bersama dengan beberapa perlindungan perangkat lunak yang lebih canggih.

Secara umum, jika Anda mendiskusikan beberapa informasi yang sangat penting dan sensitif, Anda mungkin tidak boleh membagikan informasi tersebut dalam panggilan Skype yang tidak terenkripsi. Itu setidaknya harus menjadi akal sehat. Namun, kita semua adalah manusia dan mudah untuk melupakan, atau tidak memahami beratnya ancaman.

Sebagai permulaan, cara paling sederhana untuk melindungi diri Anda dari Penyadapan Akustik Jarak Jauh adalah:

- Sederhananya, jangan mengetik di keyboard fisik Anda saat melakukan panggilan Skype atau VoIP. Sederhana seperti itu. Jika Anda tidak mengetik apa pun, penyerang tidak memiliki informasi apa pun untuk dicuri.

- Jika Anda perlu mengetik, gunakan keyboard perangkat lunak: kebanyakan mesin, Windows dan Mac, memungkinkan pengguna untuk menampilkan keyboard virtual di layar mereka yang mengharuskan pengguna mengklik huruf dengan mouse mereka. Ini hanya mencegah suara keyboard.

- Jika Anda perlu mengetik, tetapi tidak dapat menggunakan keyboard perangkat lunak, matikan mikrofon saat mengetik. Ini biasanya dapat dilakukan melalui tombol bisu lembut pada aplikasi VoIP, atau tombol bisu in-line yang disertakan pada sebagian besar headset dan telepon meja.

- Cegah keharusan mengetik dengan masuk ke semua aplikasi penting yang Anda perlukan sebelum melakukan atau menerima panggilan.

- Gunakan pengelola kata sandi yang secara otomatis akan mengisi formulir login Anda. Pengelola kata sandi adalah alat yang hebat secara keseluruhan untuk siapa saja yang mencoba meningkatkan keamanan kata sandi mereka, dan memungkinkan Anda untuk masuk ke layanan selama panggilan VoIP tanpa mengetik.

Tindakan balasan ini akan menjadi yang paling tidak mengganggu panggilan VoIP Anda di penghujung hari. Lebih sedikit mengetik berarti lebih sedikit gangguan, jadi ini hampir sama-sama menguntungkan. Namun, sangat mudah bagi kita untuk tergelincir ke dalam rutinitas yang nyaman, atau lupa untuk membisukan mikrofon kita, atau tidak suka harus mengklik keyboard virtual. Jadi untuk pengguna yang lebih teknis, ada beberapa teknik lanjutan yang dapat dimanfaatkan. Selain mengamankan jaringan dan koneksi jarak jauh Anda dengan VPN, itu akan mencakup:

- Apa yang dikenal sebagai teknik "Merunduk" – perangkat lunak, atau oleh pengguna secara manual, dapat menurunkan volume mikrofon dan ketika penekanan tombol terdeteksi, bahkan membuat pengetikan Anda tumpang tindih dengan suara yang sama sekali berbeda. Masalah dengan ini bagaimanapun adalah bahwa tidak hanya memerlukan pengguna terlatih untuk menemukan, menerapkan dan memanfaatkan solusi ini, tetapi dapat dengan mudah menurunkan kualitas panggilan Anda. Bagaimana jika perangkat lunak meredam presentasi penting Anda, bukan penekanan tombol?

- Teknik rumit lainnya untuk menyembunyikan penekanan tombol Anda adalah dengan membentuk "transformasi acak singkat" ke suara yang dihasilkan setiap kali penekanan tombol terdeteksi. Sederhananya, perangkat lunak akan mendeteksi penekanan tombol dan mengubah intensitas dan frekuensi tertentu dari penekanan tombol. Pada dasarnya, perangkat lunak mengubah suara penekanan tombol dalam transmisi. Jadi apa yang diterima penyerang bukanlah suara yang sebenarnya dibuat oleh keyboard Anda.

Jangan Skype dan Ketik!

Pada akhirnya, saran termudah untuk diikuti untuk menjaga diri Anda, dan informasi, aman adalah dengan tidak mengetik dan Skype. Sekarang, kemungkinan rata-rata orang tidak perlu khawatir tentang penyadapan akustik. Bahkan, rata-rata pengguna tidak harus terlalu peduli dengan keamanan secara keseluruhan.

Tapi itu adalah fakta kenyataan bahwa ada penyerang di luar sana yang mencoba menghasilkan uang, atau menemukan keunggulan kompetitif, dengan cara apa pun yang memungkinkan. Bahkan jika ini berarti serangan ransomware sederhana yang menyandera informasi bisnis Anda yang penting dan sensitif, menuntut pembayaran uang tunai dalam jumlah yang cukup besar.

Bukan berarti setiap orang harus mulai panik dan khawatir kata sandi mereka dicuri melalui telepon, tetapi ada baiknya memahami berbagai metode serangan yang ada dan bagaimana menjaga diri Anda tetap aman.