Lanskap Pergeseran Keamanan Siber: Laporan Tengah Tahun 2017 Cisco

Diterbitkan: 2017-08-10Serangan Ransomware telah menjadi yang terdepan dalam diskusi keamanan siber untuk beberapa waktu sekarang — dan untuk alasan yang bagus. Insiden WannaCry dengan sempurna mencontohkan betapa meluasnya masalah keamanan siber secara besar-besaran. Satu email yang tampaknya tidak berbahaya sudah cukup untuk hampir melumpuhkan sistem dan jaringan yang sangat penting, yang secara efektif mematikan industri besar di seluruh dunia. Tetapi apakah ancaman ransomware satu-satunya serangan yang harus kita fokuskan?

Merupakan ide yang baik untuk menyetujui bahwa keamanan siber umum harus menjadi prioritas penting untuk bisnis apa pun, tetapi tanpa pemahaman yang kuat tentang di mana letak ancamannya, akan sulit untuk memanfaatkan pertahanan yang tepat. Ransomware adalah ancaman nyata, tetapi jika semua upaya kita difokuskan pada gagasan invasi darat, apa yang terjadi ketika invasi melalui laut atau udara?

Karena Cisco baru saja merilis laporan Keamanan Siber Pertengahan Tahun 2017, kami ingin melihat ancaman terbesar yang dihadapi bisnis saat ini — mulai dari UKM, hingga perusahaan raksasa.

Pergeseran Dalam Lanskap

Sementara laporan Cisco berfokus pada sejumlah besar temuan utama, satu kesimpulan keseluruhan yang harus dipahami adalah bahwa lanskap serangan siber sangat kompleks, dan lanskapnya selalu bergerak. Atau, yang lebih penting, lanskap serangan siber akan selalu bergerak — ini adalah pos sasaran yang terus berubah. Ketika strategi serangan baru ditemukan, strategi pertahanan baru muncul untuk memblokir "pintu yang tidak terkunci" sebelumnya. Dan saat pertahanan baru muncul, strategi serangan baru atau bahkan lama dikembangkan atau dikembangkan kembali. Dan serangan ini merupakan ancaman nyata bagi bisnis apa pun, dengan potensi kerugian modal.

Praktik keamanan yang lemah dan sifat organisasi tingkat perusahaan yang tidak fleksibel dapat meninggalkan celah besar dalam pertahanan jaringan secara keseluruhan. Namun, itu tidak berarti bahwa departemen TI harus membangun kembali seluruh struktur mereka setiap tahun.

Sebaliknya, manfaatkan informasi dan laporan untuk mengawasi tren yang mengusulkan ancaman terbesar pada waktu tertentu. Pada saat yang sama, kita tidak bisa melupakan fondasi kita dan dasar yang kita gunakan untuk membangun pertahanan kita, karena sejarah benar-benar berulang. Serangan VoIP meningkat, dan penyerang bahkan dapat mengetahui apa yang Anda ketik hanya dari mendengarkan panggilan Skype.

Temuan Utama Cisco di 2017

Sekarang setelah kita meletakkan dasar untuk lanskap yang terus berubah, kita dapat melihat temuan Cisco, dan bagaimana lanskap serangan mulai bergeser.

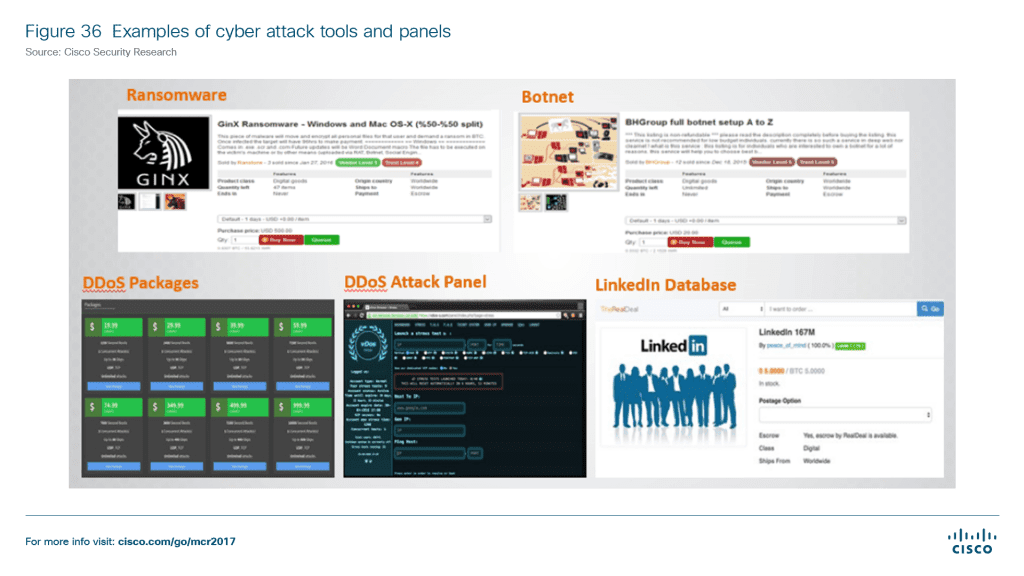

- Peningkatan dramatis dalam frekuensi, kompleksitas, dan ukuran serangan dunia maya selama setahun terakhir menunjukkan bahwa “ekonomi peretasan telah mengubah sudut baru.” Komunitas peretasan modern mendapat manfaat dari akses cepat dan mudah ke berbagai sumber daya yang berguna dan berbiaya rendah.

- Meskipun cloud adalah fokus utama, cloud secara rutin diabaikan dalam hal keamanan. Risiko otorisasi terbuka dan manajemen yang buruk dari satu akun pengguna dengan hak istimewa dapat menciptakan celah keamanan yang dapat dengan mudah dieksploitasi oleh musuh. Menurut laporan Cisco, peretas telah pindah ke cloud, dan bekerja untuk menembus lingkungan cloud perusahaan.

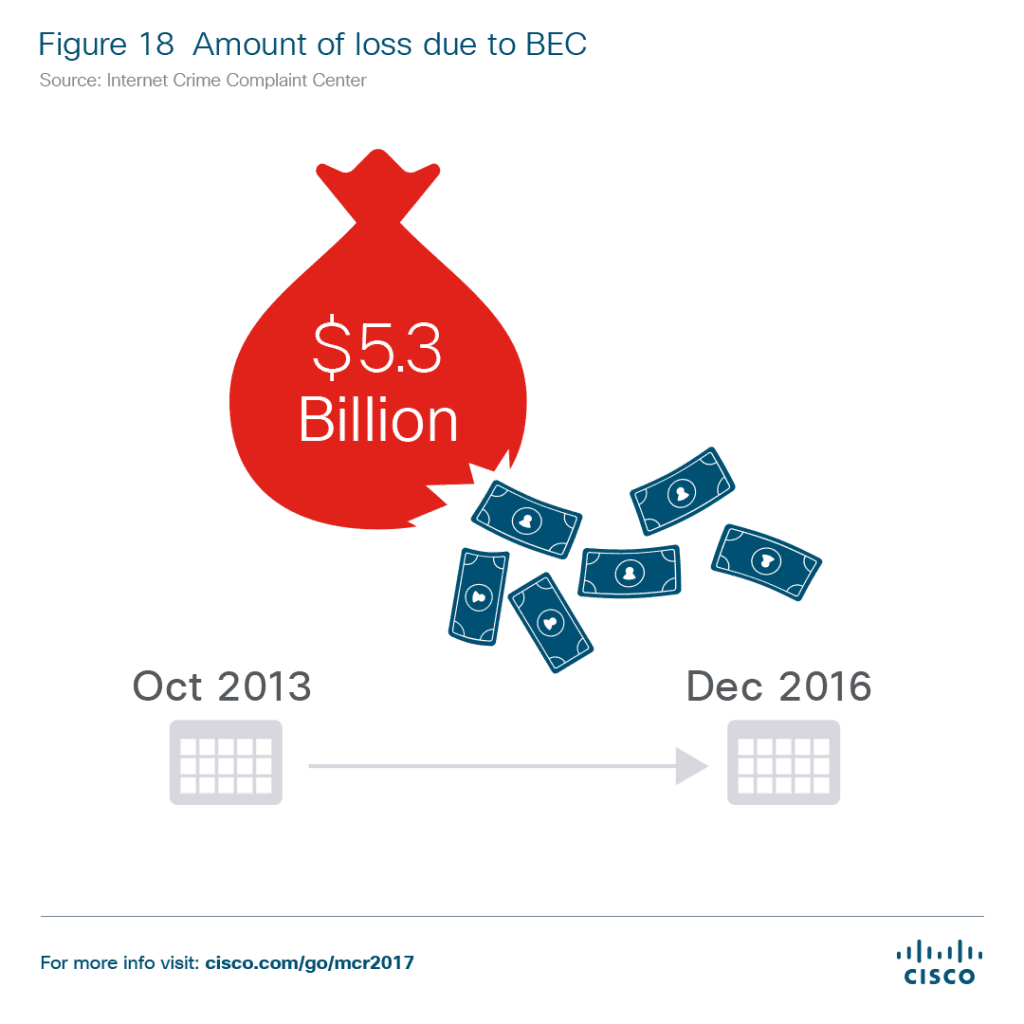

- Kompromi email bisnis (BEC) sekarang menjadi vektor ancaman yang "sangat menguntungkan" bagi penyerang. Pusat Pengaduan Kejahatan Internet melaporkan bahwa $5,3 miliar USD dicuri karena BEC antara Oktober 2013 dan Desember 2016. Sebagai perbandingan, ransomware mencuri $1 miliar pada tahun 2016.

- Internet of Things mutlak perlu diamankan, dan sudah dieksploitasi oleh penyerang. Pembela sama sekali tidak mengetahui perangkat IoT apa yang terhubung ke jaringan mereka, dan karena itu tidak menyadari apa yang berisiko.

- Cisco mengamati peningkatan volume spam secara keseluruhan sejak pertengahan 2016, yang "tampaknya bertepatan dengan penurunan signifikan dalam aktivitas exploit kit selama periode yang sama." Ini berarti bahwa penyerang yang menggunakan alat “exploit kit” harus kembali ke metode email spam yang lama, karena pertahanan exploit kit hanya meningkat. Email spam ini hanya berisi lampiran, seperti dokumen kata, yang merupakan "dokumen berbahaya yang sarat makro".

- Spyware yang menyamar sebagai Aplikasi yang Mungkin Tidak Diinginkan (PUA), pada kenyataannya, adalah bentuk malware. Perangkat lunak ini menimbulkan risiko terhadap keamanan dan informasi, tetapi umumnya diabaikan atau setidaknya diremehkan. Shadow IT dapat dengan mudah menyebabkan peningkatan penggunaan PUA.

Lanskap yang berubah ini dapat dilihat di seluruh temuan utama ini — metode serangan baru sangat populer dan menimbulkan kerusakan besar, termasuk penipuan BEC. Pada saat yang sama, pertumbuhan cloud dan teknologi baru lainnya seperti IoT membuka jalan serangan yang sama sekali baru. Dan sementara teknologi baru membuka medan pertempuran baru, penyerang masih menggunakan metode serangan kuno dan organisasi secara rutin melupakan titik akses ini — terutama email.

Praktik keamanan telah meningkat dari waktu ke waktu, seperti yang ditunjukkan Cisco. Misalnya, pembaruan keamanan otomatis menjadi standar dalam sistem operasi modern, bahkan di ponsel cerdas kita. Kita semua mungkin merasa menjengkelkan bahwa Microsoft memaksa kita untuk memperbarui ke Windows 10, atau bahwa Apple tidak akan berhenti mengganggu kita untuk memperbarui ke versi iOS terbaru, tetapi pembaruan ini hanya untuk perlindungan kita.

Tetapi dengan pembaruan yang didorong dengan cepat, penjahat cyber hanya mengalihkan fokus mereka kembali ke email dan malware secara khusus. Ini hampir dapat dilihat sebagai ancaman "warisan" yang selalu ada, tetapi hanya digunakan dengan cara baru.

Lama Bertemu Baru

Apa yang benar-benar menarik untuk dilihat adalah persilangan antara lama dan baru: metodologi lama digabungkan dengan bentuk serangan baru. Serangan ransomware modern sedang dilakukan dengan menggunakan metode kuno menempatkan file berbahaya ke dalam email, dan berharap seseorang hanya akan mengunduh dan membuka file tanpa berpikir dua kali. Seperti yang dijelaskan dalam laporan:

“Penjahat dunia maya, kemungkinan sebagai tanggapan terhadap perubahan di pasar exploit kit, telah beralih ke (atau kembali ke) email untuk mengirimkan ransomware dan malware lainnya dengan cepat dan hemat biaya. Mereka juga semakin kreatif dengan metode mereka untuk menghindari deteksi. Misalnya, peneliti ancaman Cisco telah mengamati pertumbuhan spam yang berisi dokumen berbahaya sarat makro, termasuk dokumen Word, file Excel, dan PDF, yang dapat mengalahkan banyak teknologi sandboxing dengan mengharuskan interaksi pengguna untuk menginfeksi sistem dan mengirimkan muatan.”

Cisco mencatat bahwa peningkatan spam dan email berbahaya ini bertepatan dengan penurunan, atau stagnasi, dalam apa yang disebut serangan "exploit kit". Kit eksploitasi pada dasarnya adalah alat yang memungkinkan peretas mendapatkan akses melalui eksploitasi yang diketahui. Plug-in Flash yang populer untuk situs web dikenal dengan lubang keamanannya, dan jika Anda memperhatikan internet, Anda akan melihat Flash sedang dihapus oleh semua browser web utama karena alasan utama ini.

Karena pembaruan terus didorong dan penggunaan Flash menurun, demikian pula penggunaan "exploit kits" yang memungkinkan peretas mendapatkan akses melalui Flash. Ini telah menyebabkan peretas kembali ke email, dan email secara khusus karena memungkinkan akses langsung ke titik akhir pengguna.

Melalui beberapa "rekayasa sosial" dasar, penyerang dapat membuat korban yang tidak curiga membuka Dokumen Word, mengira itu dari sahabat mereka, dan hal berikutnya yang mereka tahu seluruh jaringan mereka sedang diserang. Serangan ini bisa datang dalam semua file yang berbeda dan familiar.

Namun laporan tersebut memperingatkan bahwa email tidak hanya rentan terhadap penipuan phishing berbahaya. Faktanya, penipuan BEC bahkan mungkin menjadi perhatian yang lebih besar daripada ransomware.

Pengertian BEC

Tentu saja ransomware menjadi pusat perhatian saat ini, tetapi laporan tersebut berharap dapat menunjukkan ancaman yang lebih besar yang bahkan merugikan bisnis terbesar seperti Google dan Facebook hingga jutaan dolar.

Saya akan membiarkan Cisco menjelaskan yang ini:

“Kampanye BEC melibatkan email yang dikirimkan ke karyawan keuangan yang dapat mengirim dana melalui transfer kawat. Musuh biasanya telah melakukan beberapa penelitian tentang hierarki perusahaan dan karyawannya– misalnya, menggunakan profil jejaring sosial untuk menyatukan kemungkinan rantai komando. Email tersebut mungkin tampak dari CEO atau eksekutif puncak lainnya, meminta penerima untuk mengirim pembayaran kawat ke rekan bisnis yang seharusnya atau untuk membayar vendor.”

Tentu saja, banyak upaya dan perencanaan dilakukan untuk ini, dan penyerang umumnya akan mengungkapkan urgensi untuk mengelabui korban agar bertindak tanpa memeriksa ulang. Cisco mencatat bahwa serangan ini fokus pada target besar — seperti Google dan Facebook — dan target ini benar-benar jatuh bagi mereka meskipun telah mengoperasikan dan mempertahankan pertahanan ancaman yang matang serta perlindungan terhadap jenis penipuan ini.

Cisco juga mencatat bahwa karena email ini umumnya mengandalkan rekayasa sosial, mereka tidak mengandung malware atau lampiran file apa pun dan oleh karena itu dapat melewati alat pemantauan ancaman standar. Seperti yang kami sebutkan di atas, ancaman BEC begitu besar sehingga Pusat Pemenuhan Kejahatan Internet telah melaporkan bahwa $5,3 miliar dicuri karena itu antara Oktober 2013 dan Desember 2016. Itu rata-rata $1,7 miliar per tahun.

Teknologi Baru Membuka Ancaman Baru

Email sendiri kini sudah menjadi kakek dibandingkan perkembangan teknologi belakangan ini, termasuk fokus yang kuat pada alat kolaborasi dan Unified Communications. Dan jika email adalah sesuatu untuk dimatikan, kemungkinan teknologi baru kami akan tetap berkelanjutan untuk menyerang di masa depan juga, kecuali jika kami membuat perubahan besar.

Internet of Things sudah muncul, tetapi dengan kelemahan yang diketahui: keamanan adalah pertimbangan kedua. Sebagian besar alat ini membiarkan pintu depan tidak terkunci, dan meskipun IoT baru mulai menunjukkan kepalanya, Cisco melaporkan bahwa “botnet IoT sudah ada di sini.” Faktanya, laporan tersebut mencatat bahwa pada tahun 2016, “serangan dunia maya diluncurkan dari beberapa perangkat yang terhubung berubah menjadi botnet.”

Serangan DDoS ini menggunakan pasukan perangkat yang terhubung (sebagai lawan dari komputer yang terinfeksi) untuk membanjiri dan mematikan jaringan blogger keamanan Brian Krebs, perusahaan hosting Prancis OVH, dan perusahaan manajemen kinerja internet DynDNS. Faktanya, dalam laporan mereka, Cisco menyoroti tiga botnet IoT yang dikenal — Mirai, BrickerBot, dan Hajime — dengan analisis mendalam masing-masing.

Sementara IoT baru mulai menunjukkan potensinya kepada perusahaan, jaringan sudah digunakan untuk serangan dunia maya — indikasi yang jelas tentang betapa pentingnya keamanan untuk solusi apa pun.

UC Dapat Membantu Bisnis Anda Tetap Aman

Mungkin pertanyaan yang paling penting untuk ditanyakan adalah bagaimana bisnis Anda dapat tetap aman dengan ancaman yang terus berubah. Sepertinya metode serangan baru muncul yang kedua diamankan. Terlepas dari semua kemajuan kami dalam email, enkripsi, dan keamanan keseluruhan, kami masih harus bosan dengan dokumen yang dikirimkan Jim dari Akuntansi kepada Anda. Pada akhirnya, bahkan pertahanan terbesar pun dapat memanggil korban untuk sedikit rekayasa sosial.

Mungkin agak picik untuk mengklaim bahwa Unified Communications dapat masuk dan menyelamatkan hari, tetapi saya pikir manfaat yang dibawa oleh platform UC dapat membantu meringankan ketidakfleksibelan yang mungkin membuat beberapa tim tidak mampu menanggapi ancaman. Ini bukan berarti UC adalah satu-satunya pertahanan yang dibutuhkan tim Anda, bahkan setiap bisnis harus bekerja dengan pakar keamanan untuk memastikan tingkat keamanan tertinggi yang tersedia. Di antara firewall dan pengontrol batas sesi, terdapat daftar panjang alat yang diperlukan yang tersedia secara luas yang tidak memerlukan investasi modal besar.

Di sisi lain, Cisco juga mencatat bahwa UKM lebih rentan terhadap serangan daripada organisasi perusahaan besar karena beberapa alasan, tetapi menyoroti bahwa organisasi besar kemungkinan besar memiliki “strategi formal tertulis.” UKM dapat meningkatkan pertahanan mereka hanya dengan meningkatkan kebijakan dan prosedur.

- Memanfaatkan platform UC dapat menghilangkan kebutuhan akan email, dan lampiran email. Ini dapat diperluas ke layanan berbagi file di mana-mana, misalnya Google Drive atau Dropbox. Namun, dengan kemampuan untuk mengirim file secara langsung melalui platform terenkripsi, atau integrasi untuk layanan berbagi file ini, mengganti email dengan UC adalah hal yang paling masuk akal. Kemampuan untuk menarik dan melepaskan file ke dalam platform yang aman, serta kemampuan untuk mengirim pesan langsung kepada siapa pun di tim, berarti pengguna dapat tetap berhubungan secara instan. Alih-alih membuka file itu, mungkin kirim pesan singkat kepada penerima untuk memverifikasi keabsahannya.

- Kalahkan Shadow IT sekali dan untuk semua – ini dapat dilakukan dengan menemukan platform UC yang tepat yang bekerja untuk tim Anda, platform yang mencapai semua poin yang tepat dan mudah digunakan. Jika tim Anda senang dengan solusinya, mereka tidak perlu membawa alat mereka sendiri, yang mengarah ke bayangan TI. Memblokir situs web dan alat membuat tim bekerja di sekitar pemblokiran, tetapi menetapkan kebijakan penggunaan yang diterima dapat membantu mencegah penyebaran Shadow IT, dan mudah-mudahan penyebaran PUA dan malware.

- Sebarkan kesadaran dan latih tim untuk waspada terhadap potensi ancaman. Jangan hanya memblokir semua karyawan Anda dari mengunjungi situs web atau berbagi file, tetapi tetapkan kebijakan untuk mengidentifikasi potensi ancaman. Jika tim mengetahui upaya penipuan email yang unik, mereka dapat mencegah bentuk rekayasa sosial ini alih-alih menjadi korban. Cisco secara khusus merekomendasikan agar karyawan hanya melakukan panggilan telepon untuk memverifikasi keabsahan permintaan, tetapi kami pikir di sinilah UC benar-benar bersinar dengan pesan instan dan indikasi kehadiran.

- Merangkul tanggung jawab bersama untuk keamanan cloud: Cisco mencatat bahwa 60% pengguna tidak pernah keluar dari sesi aktif di alat cloud. Ini mungkin tidak tampak seperti masalah besar, tetapi titik akhir terbuka seperti itu seperti membiarkan pintu depan Anda terbuka lebar. Menerapkan "praktik terbaik" yang sama yang mungkin dilakukan bisnis di lingkungan on-0remesis dapat menjadi cara yang efektif untuk membantu mencegah akses tidak sah ke platform.