Peretasan VoIP Sedang Meningkat: Cara Melindungi Jaringan Anda

Diterbitkan: 2017-02-16Selama Anda memiliki perangkat yang terhubung ke jaringan, perangkat tersebut akan langsung berisiko terkena serangan. Keamanan tidak lagi menjadi aspek yang hanya perlu dikhawatirkan oleh Perusahaan besar dengan data sensitif – setiap perusahaan dari skala kecil hingga menengah hingga besar perlu memperhatikan praktik keamanan yang solid. Peretas dapat dan akan memengaruhi perangkat apa pun di jaringan Anda yang terhubung ke internet, dan semakin banyak perangkat yang Anda miliki, semakin banyak kemungkinan pintu belakang dibiarkan terbuka lebar.

Bagian dari kritik terbesar terhadap Internet of Things yang muncul adalah, dengan begitu banyak perangkat dan sedikit keamanan, ada lubang besar yang langsung terbuka tidak hanya untuk barang-barang Anda dan kontrolnya, tetapi juga seluruh jaringan Anda. Tapi ini berhubungan langsung dengan solusi VoIP kami juga, terlepas dari apakah Anda menggunakan SIP Trunking, atau penyedia Hosted PBX.

Intelijen Keamanan IBM telah mengumpulkan laporan serangan VoIP terbaru, tren yang berkembang, metode akses dan bahkan berbagai bentuk serangan yang dilakukan. Kami memutuskan untuk melihat dari dekat apa yang sebenarnya terjadi.

Serius, Peretasan VoIP?

Tapi mari kita bawa kembali ke rumah sedikit – hari ini, sekarang jika bisnis Anda menggunakan VoIP atau Komunikasi Terpadu, sangat mungkin jaringan Anda rentan terhadap serangan. Dan seperti yang telah kita lihat, serangan VoIP sebenarnya sedang meningkat. Karena VoIP mengirim panggilan langsung melalui jalur yang sama persis dengan yang digunakan jaringan Anda untuk internet dan lalu lintas lainnya, koneksi VoIP Anda membuka jaringan Anda untuk diserang dan dieksploitasi. Itu benar, seorang peretas dapat memperoleh akses ke jaringan Anda melalui telepon IP lama di ujung lorong. Kami bahkan memiliki ponsel baru, seperti ponsel dari Mitel, yang terintegrasi langsung dengan ponsel pintar Anda – hampir semuanya bisa rentan.

Keamanan bukanlah lelucon, dan itu sebabnya bahkan Slack tidak hanya menelurkan sejumlah besar alternatif, beberapa dengan masalah keamanan yang mendalam seperti Cisco's Spark, tetapi juga mengapa Slack menyiapkan penyebaran Enterprise-nya sendiri dengan keamanan yang ketat. Lihat saja seberapa banyak Slack sekarang membanggakan keamanan mereka di situs web mereka, dan itu tidak selalu terjadi.

Jadi, bahkan jika aplikasi obrolan tempat kerja gratis Anda terkunci, masuk akal jika bisnis Anda melakukan hal yang sama. Di sini kita akan melihat beberapa serangan VoIP populer yang sedang meningkat, dan apa yang dapat Anda lakukan untuk membantu menjaga keamanan jaringan Anda. Untuk berjaga-jaga jika Anda bahkan tidak yakin apa yang harus dicari dalam hal peretasan, kami mengumpulkan daftar lima tanda utama sistem VoIP Anda diretas yang harus diwaspadai.

Protokol yang Diserang

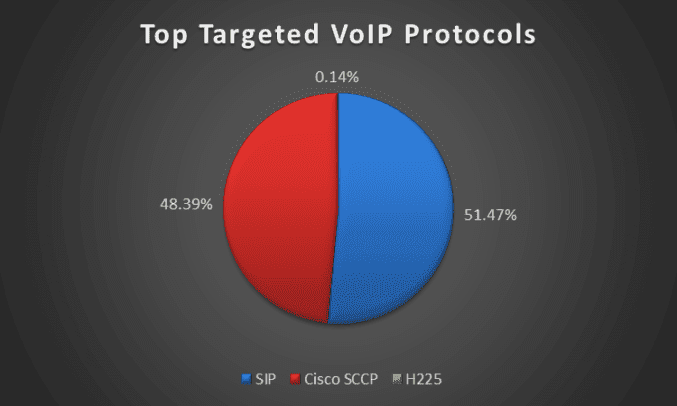

Tanpa terlalu terpaku pada detail teknis, pertama-tama masuk akal untuk memahami bagaimana dan mengapa serangan terhadap komunikasi VoIP Anda, atau jaringan di sekitar solusi VoIP Anda, bahkan dapat terjadi. VoIP beroperasi pada sejumlah protokol spesifik yang berbeda – tergantung pada solusi, penyedia, dan pengaturan Anda, kantor Anda mungkin menggunakan salah satu dari protokol ini, atau beberapa. Untuk diskusi kita, kita akan fokus pada tiga protokol khusus: SIP, SCCP milik Cisco, dan protokol H225 yang lebih baru.

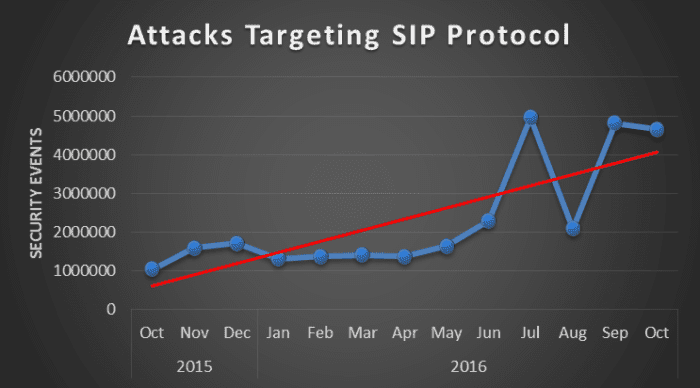

Menurut informasi IBM Managed Security Services, dua protokol yang paling banyak disusupi adalah SIP di lebih dari 51% peristiwa keamanan yang terdeteksi pada tahun 2016, dengan peningkatan spesifik pada paruh kedua tahun ini, dan SCCP dengan 48% peristiwa keamanan yang terdeteksi. H225, yang merupakan bagian dari H.323 Protocol Suite, berhasil masuk hanya dengan 1% peristiwa keamanan.

SIP, masih merupakan salah satu protokol VoIP paling populer, sehingga tidak mengejutkan bahwa SIP menerima jumlah serangan terbesar. SCCP, yang merupakan Protokol Kontrol Klien Skinny Cisco, di sisi lain membawa hampir setengah dari serangan, dan sekali lagi tidak terlalu mengejutkan. SCCP adalah protokol ringan berbasis IP yang digunakan untuk komunikasi antara telepon IP Cisco dan manajer Cisco UC. Dengan Cisco menjadi salah satu penyedia terbesar di bidang ini, tidak mengherankan ada sejumlah besar solusi yang diadopsi.

Serangan SCCP sebenarnya telah menurun pada tahun lalu, tidak seperti serangan SIP yang mengalami peningkatan besar di paruh kedua. Juga menarik untuk dicatat, hampir 74% dari serangan pada protokol SCCP adalah "probe pra-serangan", yang memungkinkan penyerang untuk mengumpulkan informasi tentang target potensial dengan memeriksa kemampuan perangkat jaringan. Jadi, mereka dapat mencapai puncaknya dan melihat pertahanan seperti apa yang Anda miliki, bahkan sebelum mereka memulai serangan.

H225, di sisi lain, sementara masih populer, bernasib jauh lebih baik di tahun lalu – dengan kurang dari 1% aktivitas, perlu diperhatikan tetapi tidak satu pun yang akan kami fokuskan terlalu berat. Namun, praktik keamanan yang kami rekomendasikan benar-benar dapat diterapkan pada protokol VoIP, jaringan, atau komputer apa pun.

Metode Serangan Populer

Bergantung pada protokol mana yang diserang, dan tujuan keseluruhan penyerang, metode serangan yang dipilih ke jaringan Anda bisa berbeda. Dengan berbagai tingkat peretasan, jaringan yang berbeda terpapar pada tingkat ancaman yang berbeda – tetapi semuanya layak untuk dilindungi secara setara, tentu saja. Bergantung pada apa yang ingin dicapai penyerang, mereka akan menyerang dengan beberapa cara berbeda. Beberapa metode peretasan VoIP yang paling umum meliputi:

- Panggilan Berbahaya Untuk Menghapus Jaringan SIP

- Apa yang pada dasarnya adalah DDoS – Distributed Denial of Service – serangan pada jaringan VoIP Anda dapat digunakan untuk menghapus protokol SIP Anda, dan lapisan tempat ia beroperasi. Ini pada dasarnya akan membuat sistem Anda tidak dapat digunakan, tidak dapat menerima atau melakukan panggilan, dan bahkan mungkin mencegah akses ke portal online terkait, halaman konfigurasi atau softphone dan komunikasi web.

- Sama seperti serangan DDoS standar, ini bekerja dengan membanjiri jaringan Anda dengan jumlah permintaan yang gila-gilaan. Untuk SIP, ini bisa berupa pesan SIP yang salah dikonfigurasi, atau pesan SIP dengan karakter yang tidak valid di bidang "Kepada" – bagaimanapun, pesan ini akan membanjiri sistem, tidak dapat memproses semua informasi tepat waktu untuk memenuhi permintaan.

- Pemalsuan ID Penelepon

- Dengan Caller ID Spoofing, peretas mengakses jaringan Anda, baik melalui ponsel, router, atau komputer Anda, dan mengumpulkan informasi sebanyak mungkin, seperti nomor telepon atau saluran dan ekstensi. Cara termudah bagi mereka untuk mendapatkan akses adalah melalui telepon IP yang menggunakan kata sandi default – karena kata sandi ini dapat dengan mudah ditemukan dari pencarian google cepat.

- Setelah mereka mendapatkan akses dan informasi, pengguna dapat dengan mudah mengirim spam ke ponsel Anda dengan panggilan penipuan atau menjual nomor telepon Anda kepada mereka yang melakukan spam. FCC telah menindak pusat-pusat panggilan ini, tetapi upayanya cukup sia-sia dan orang-orang akan tetap melakukannya. Atau bahkan lebih menakutkan, pada dasarnya penyerang dapat mengambil kendali atas telepon Anda: mereka dapat membuat dan menerima atau mentransfer panggilan, memutar dan menyimpan rekaman, atau mengunggah firmware baru untuk menginfeksi jaringan yang terhubung dengan telepon. Jika mereka mendapatkan informasi pribadi, peretas dapat menghubungi penyedia layanan yang berpura-pura menjadi diri Anda sendiri atau pengguna lain dan mendapatkan akses yang tidak sah.

- Penipuan Tol

- Penipuan Pulsa adalah konsep menarik yang dapat dijalankan dengan beberapa cara berbeda, tetapi hasil akhirnya umumnya sama: penyerang memperoleh akses ke jaringan Anda, atau informasi akun VoIP yang relevan, yang dengannya mereka dapat melakukan penipuan. Ini dapat berbeda dari Penggunaan SIP Ilegal, di mana peretas akan menggunakan skrip yang diprogram untuk mendeteksi port VoIP yang terbuka dan terus-menerus mencoba mengotentikasi, atau mendapatkan kendali atas sistem. Peretas juga dapat terhubung ke jaringan VoIP secara langsung dengan kredensial SIP yang disusupi, seperti kata sandi yang lemah atau telepon lunak di jaringan Wi-Fi publik yang tidak aman.

- Setelah penyerang mendapatkan akses ke jaringan Anda, atau informasi akun, mereka dapat memesan dan mengaktifkan solusi PBX yang dihosting di bawah nama perusahaan Anda, atau melakukan sejumlah panggilan palsu langsung dari akun Anda hanya untuk menagih perusahaan Anda sejumlah uang, sementara melakukan beberapa tingkat penipuan dalam proses.

Cara Melindungi Jaringan Anda

Meskipun tidak setiap jaringan akan diserang, kemungkinannya masih cukup tinggi seperti yang Anda tahu, dan tidak peduli apa yang lebih baik untuk memiliki jaringan yang aman daripada yang terbuka. Jika ada, klien dan pelanggan Anda akan berterima kasih untuk itu. Namun, tidak ada yang lebih buruk dari rasa aman palsu yang berasal dari praktik buruk, terutama saat nyata. Praktik keamanan yang bermanfaat adalah akal sehat yang sederhana.

- Gunakan Kata Sandi yang Kuat – Ini mungkin tergoda untuk kemudahan penggunaan, tetapi jangan pernah meninggalkan kata sandi default pada telepon IP, router, sakelar, firewall, Pengontrol Perbatasan Sesi, atau apa pun yang terhubung ke jaringan Anda sama sekali. Menggunakan kata sandi admin default tanpa diragukan lagi merupakan metode termudah bagi seseorang yang tidak berwenang untuk mendapatkan akses ke jaringan Anda. Hampir setiap kata sandi default untuk perangkat apa pun dapat ditemukan dengan pencarian google sederhana - lanjutkan, cari nama router Anda di Google bersama dengan frasa "kata sandi default", dan itu akan muncul. Dalam catatan yang sama, kata sandi yang lemah seperti nama bisnis Anda, nama belakang Anda, atau tanggal sederhana mudah ditembus dengan kekuatan kasar atau hanya menebak-nebak.

- Enkripsi Semua Hal! – Sejak panggilan VoIP ditransmisikan melalui internet tidak terenkripsi, mereka dapat dengan mudah dicegat dan dikeringkan dari semua informasi. Mengenkripsi komunikasi Anda lebih sering daripada tidak dapat dengan mudah dihidupkan dan diaktifkan atau dikonfigurasikan di antara beberapa titik yang sudah ada di jaringan Anda. Bergantung pada bagaimana jaringan Anda diatur dan dengan perangkat keras apa yang digunakan, ini mungkin disebabkan oleh vendor VoIP spesifik Anda, atau pengaturan pada perangkat keras atau bahkan perangkat lunak Firewall, Pengontrol Perbatasan Sesi, atau terkadang pada kedua router VoIP dan router SMB.

- Gunakan VPN – Kami telah membahas topik ini secara mendalam di masa lalu, dan perlu diperhatikan lagi. VPN, atau Virtual Private Network, adalah salah satu cara termudah untuk mengenkripsi dan mengamankan koneksi pekerja jarak jauh atau di luar lokasi Anda. VPN membuat "terowongan" melalui internet publik, atau jaringan akses publik tempat pekerja Anda berada, untuk menyaring hanya melalui informasi terenkripsi yang aman ke dan dari jaringan kantor. VPN hanya memungkinkan pengguna di luar situs untuk mengakses jaringan di tempat seolah-olah mereka berada di gedung yang sama, tanpa lubang keamanan besar yang menganga tersedia untuk jaringan publik.

- Uji Jaringan Anda – Bergantung pada ukuran bisnis Anda, tingkat keahlian Anda, atau ketersediaan spesialis TI, menguji jaringan Anda adalah cara yang bagus untuk mencari pintu belakang, rute mudah, atau kerentanan. Tes menyeluruh dapat menghubungkan semua titik akses, gateway koneksi, telepon dan pengaturan jaringan untuk mencari titik lemah – dan tentu saja menambalnya seperlunya. Menambahkan firewall mewah mungkin memberikan rasa aman, tetapi tanpa konfigurasi yang tepat, rasa aman yang salah dapat menyebabkan serangan yang tidak menguntungkan di kemudian hari.

- Latih Tim Anda – Antivirus terbaik di luar sana adalah akal sehat – mengubah kata sandi dari default, hanya mengandalkan koneksi jaringan yang aman, tidak mengklik dan mengunduh iklan apa pun, atau situs web yang tampak mencurigakan adalah beberapa cara terbaik untuk memastikan komputer Anda, dan jaringan secara keseluruhan , tidak terganggu. Jika Anda tidak yakin dengan apa yang Anda klik atau unduh, jangan lakukan. Juga, bentuk kebiasaan mengubah kata sandi semua perangkat baru yang ditambahkan ke jaringan. Melatih tim Anda dalam tindakan pencegahan sederhana ini dapat membantu menjaga keamanan jaringan Anda, bahkan tanpa melakukan investasi lebih lanjut

Lindungi Sekarang, Terima Kasih Nanti

Sama seperti sebuah rumah, Anda tidak pernah berharap untuk jatuh kembali pada pertahanan yang Anda tempatkan. Tidak ada yang pernah ingin mengalami pembobolan, sama seperti tidak ada perusahaan yang ingin mengalami serangan di jaringan mereka. Tetapi protokol yang benar harus diambil untuk memastikan jaringan Anda aman untuk berjaga-jaga jika ada upaya pembobolan.

Baik Anda mencoba melindungi data pengguna, data karyawan, operasi bisnis, konteks panggilan telepon, atau sekadar mencegah kasus penipuan: keamanan harus menjadi perhatian nomor satu perusahaan mana pun saat membangun jaringan, dan bahkan solusi VoIP khusus mereka. Selain mempertimbangkan tip yang kami cantumkan di atas, akan sangat membantu untuk berbicara dengan penyedia VoIP Anda untuk melihat solusi keamanan apa yang ada, dan bagaimana Anda dapat mengamankan jaringan Anda sendiri.