Panduan Lengkap untuk Keamanan, Enkripsi & Kerentanan VoIP

Diterbitkan: 2021-08-09Sistem telepon VoIP menawarkan manfaat yang tak terhitung untuk bisnis besar dan kecil seperti komunikasi yang efisien, tingkat resolusi layanan pelanggan yang lebih cepat, dan peningkatan produktivitas.

Tapi apakah VoIP aman?

Dalam posting ini, kami akan menjelaskan mengapa keamanan VoIP penting bahkan jika Anda tidak memiliki "tidak ada yang disembunyikan," peran yang dimainkan oleh enkripsi panggilan dalam menciptakan lingkungan yang aman, kerentanan keamanan VoIP teratas, dan apa yang dapat dilakukan administrator keamanan untuk memastikan bisnis Anda dilindungi terhadap mereka.

Bahkan jika Anda tidak dapat sepenuhnya menghilangkan ancaman global kejahatan dunia maya, meningkatkan kesadaran dan perlindungan terhadap masalah keamanan VoIP dapat secara serius mengurangi risiko Anda.

Daftar isi:

- Mengapa Keamanan VoIP Penting?

- Apakah VoIP Lebih Aman daripada Telepon Rumah?

- Apa itu Enkripsi VoIP dan Bagaimana Cara Kerjanya?

- Jenis Risiko Keamanan VoIP dan Cara Mencegahnya

- Bagaimana Mengenalinya jika Penyedia VoIP Anda Aman

- Praktik Terbaik Keamanan VoIP Untuk Pemimpin TI

- Penyedia VoIP Paling Aman & Terenkripsi

- FAQ Keamanan VoIP

Mengapa Keamanan VoIP Penting?

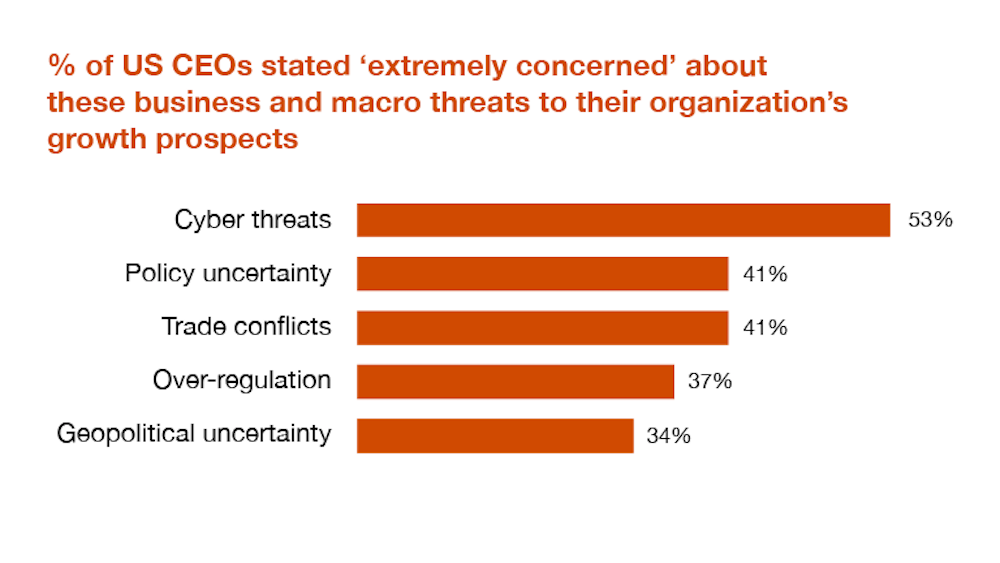

Hampir 70% pengambil keputusan bisnis teratas percaya bahwa mereka mengalami peningkatan besar dalam risiko keamanan siber. Faktanya, sebagian besar CEO menyatakan bahwa mereka 'sangat khawatir':

Bisnis sangat berfokus pada adaptasi cepat ke "normal baru" dari tenaga kerja jarak jauh dan campuran sehingga keamanan VoIP menjadi lebih merupakan renungan daripada pertimbangan di muka. (Kenaikan tiba-tiba Zoombombing pada awal pandemi dengan sempurna menggambarkan hal itu.)

Sayangnya, banyak bisnis tidak melihat mengapa keamanan VoIP penting — dan dampak bencana dari pelanggaran data dan kejahatan dunia maya lainnya — sampai semuanya terlambat.

Jadi, mengapa Anda harus peduli dengan keamanan VoIP? Berikut penjelasan video 3 menit:

Usaha Kecil Adalah Target Utama

Lebih dari setengah usaha kecil menderita pelanggaran data atau serangan cyber lainnya setiap tahun.

Mengapa?

Karena peretas tahu bahwa sebagian besar bisnis kecil tidak memiliki strategi keamanan yang memadai — jika mereka memilikinya sama sekali — di tempatnya. Sekitar 43% dari semua serangan dunia maya dan 95% pelanggaran kartu kredit terjadi pada bisnis kecil, tetapi hanya 14% dari bisnis tersebut yang memiliki langkah-langkah keamanan untuk menahannya.

Plus, 35% bisnis bahkan belum meninjau atau memperbarui strategi keamanan mereka sejak diterapkan.

Serangan Cyber Memiliki Konsekuensi Finansial yang Serius

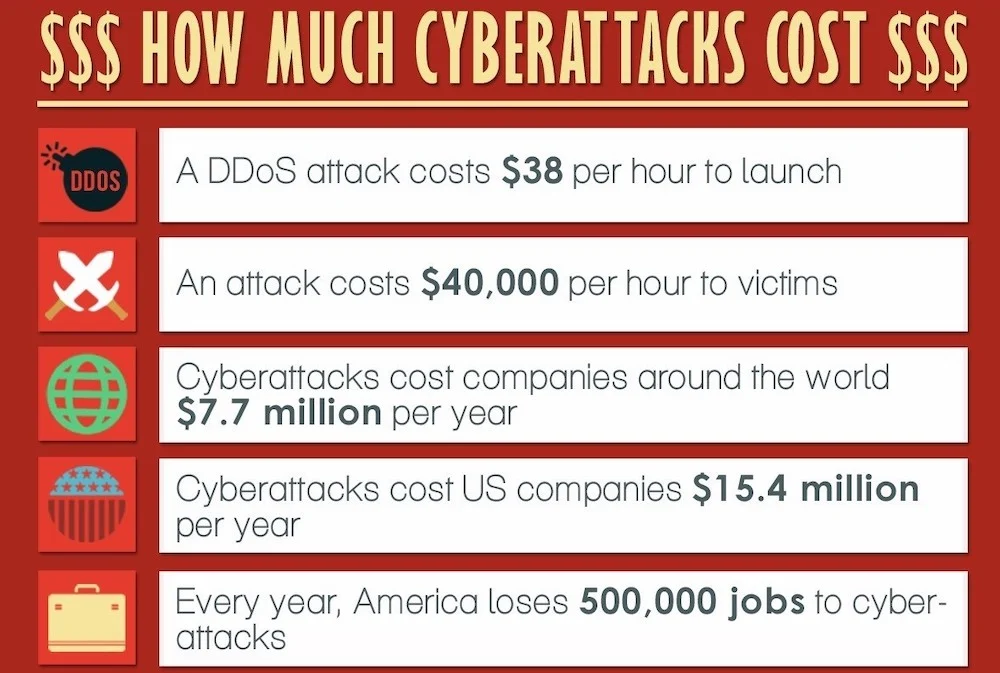

Biaya rata-rata pelanggaran data adalah $ 3,86 juta pada tahun 2021 – dan semuanya hanya akan naik dari sana.

Bahkan jika bisnis Anda tidak harus membayar sebanyak itu, Anda masih akan kehilangan sebagian besar keuntungan Anda.

Ada hal-hal yang lebih jelas seperti biaya hukum, tuntutan hukum, dan audit, dan kemudian ada biaya tersembunyi seperti kehilangan waktu kerja, kehilangan pelanggan, dan waktu henti jaringan.

Bisnis kecil juga melihat konsekuensi keuangan yang menghancurkan, dengan pelanggaran data yang menelan biaya sekitar $3.533 per karyawan .

Banyak Bisnis Tidak Pulih Dari Pelanggaran Keamanan

Masih berpikir Anda bisa "bangkit kembali" dari pelanggaran data?

Kenyataannya adalah bahwa lebih dari 60% usaha kecil terpaksa menutup pintu mereka untuk selamanya dalam waktu enam bulan setelah serangan dunia maya.

Bahkan jika semua data Anda "dicadangkan" dan "dipulihkan", Anda masih akan menghadapi kerusakan besar yang dapat menghancurkan bisnis Anda secara finansial.

(Sumber Gambar)

Dan, bahkan jika Anda dapat membayar denda dan tetap buka, mungkin tidak ada cukup bisnis untuk mempertahankan keadaan seperti itu. Studi menunjukkan bahwa pengecer yang pernah mengalami serangan dunia maya memiliki kinerja lebih dari 15% bahkan tiga tahun setelah insiden awal. Perusahaan besar seperti Target, yang melihat persepsi konsumen mereka turun sekitar 54% setahun setelah pelanggaran data terkenal mereka di tahun 2013, mengalami kesulitan untuk memulihkannya.

Jadi, sementara beberapa pengecer besar dan merek terkenal dapat pulih dari pelanggaran data, bisnis kecil Anda mungkin tidak akan seberuntung itu.

Ketergantungan Berlebih pada Mitos “Tidak Ada yang Disembunyikan”

Banyak bisnis beroperasi dengan asumsi yang salah bahwa pelanggaran data tidak akan menjadi masalah besar, karena mereka “tidak menyembunyikan apa pun.”

Hanya karena Anda tidak memiliki email skandal atau transaksi rahasia di balik pintu, ini tidak berarti bahwa Anda tidak akan menjadi sasaran dan terkena dampak serius oleh serangan dunia maya. Tidak ada yang kebal terhadap kejahatan dunia maya, atau pun konsekuensinya. Tetapi yang terpenting, "tidak ada yang disembunyikan" adalah mitos.

Menggunakan kata sandi yang sama untuk akun bisnis seperti yang Anda lakukan untuk akun pribadi? Sudahkah Anda menyimpan informasi kartu kredit Anda untuk melakukan pembayaran yang lebih cepat? Pra-isi informasi kontak pribadi Anda, seperti alamat rumah dan nomor telepon Anda? Dan bagaimana dengan perangkat yang disinkronkan, laporan perusahaan, pajak, faktur, dan lainnya?

Dengan mengabaikan keamanan VoIP, Anda juga dengan rela menempatkan informasi dan data pribadi klien Anda dalam risiko dicuri atau dipublikasikan. Ini akan melukai kepercayaan konsumen terhadap merek Anda dan kantong perusahaan Anda (halo, tuntutan hukum!)

Menjadi proaktif tentang keamanan VoIP, dan mengenalinya sebagai ancaman serius, akan membuat Anda, karyawan, dan pelanggan Anda tetap aman dan terlindungi.

Apakah VoIP Lebih Aman daripada Telepon Rumah?

Jika dikonfigurasi dengan benar, ya, telepon VoIP umumnya lebih aman daripada telepon rumah.

Untuk lebih memahami jawabannya, pertimbangkan perbedaan dalam cara telepon virtual vs telepon rumah mengirim dan menyimpan data.

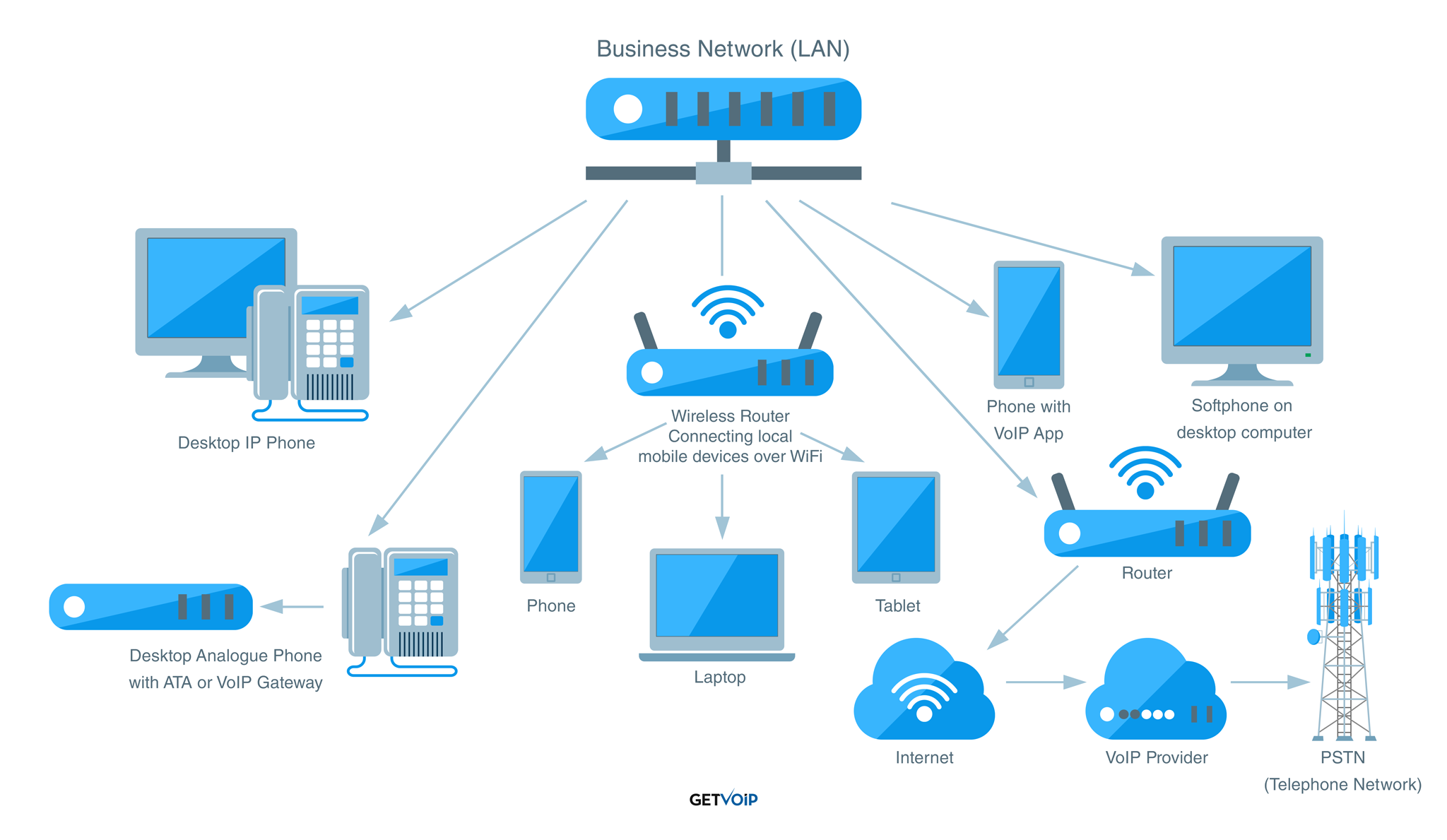

Telepon analog tradisional membuat dan menerima panggilan melalui jaringan PSTN yang terdiri dari kabel tembaga dan kabel serat optik. Dengan kata lain, ada hubungan fisik antara penelepon dan penerima (diuraikan dalam diagram di bawah ini.

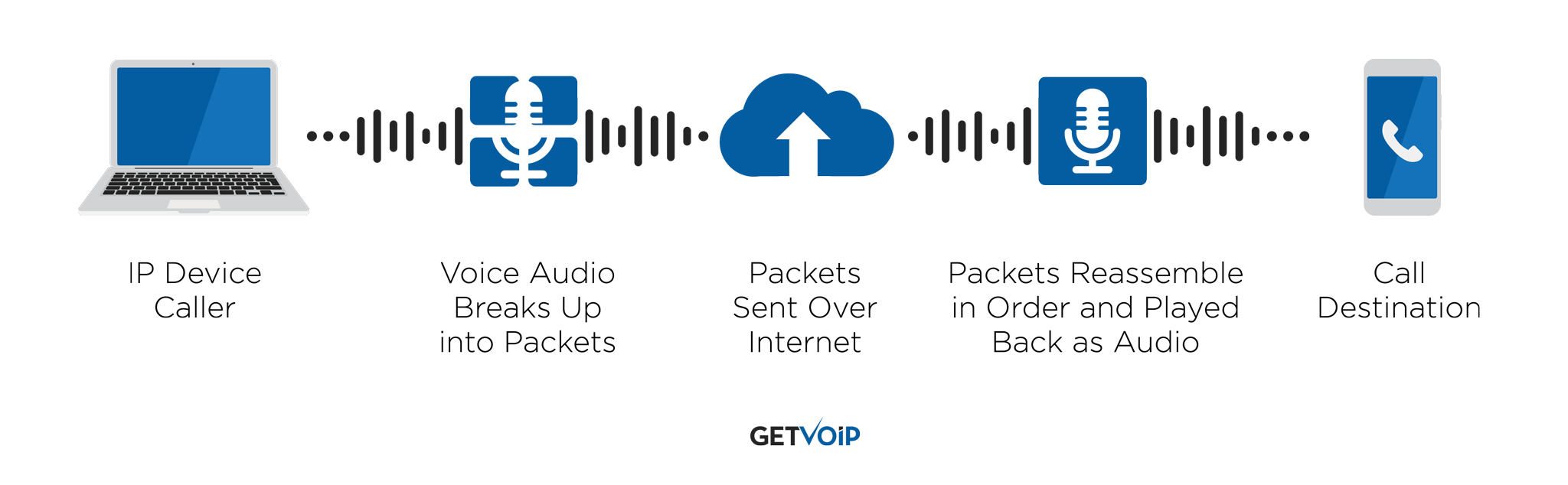

VoIP mengirimkan data melalui Internet, membuat panggilan digital melalui packet switching.

Dalam packet switching, data suara dipecah menjadi paket-paket yang lebih kecil, yang kemudian dikirim melalui koneksi Internet ke ujung penerima. Di sana, mereka terhubung kembali dan berhasil mengirimkan data suara. (Diuraikan dalam diagram di bawah.)

Untuk mengakses telepon rumah, penyadap meretas ke dalam kabel/kabel (AKA, "penyadapan.") Menjaga terhadap hal ini tidak hanya lebih sulit pada telepon rumah dibandingkan dengan VoIP, tetapi juga jauh lebih mahal.

Keamanan darat sangat dibatasi oleh kurangnya teknologi dan kemampuan pemantauan — yang dimiliki sistem VoIP berbondong-bondong.

Jadi sementara di atas kertas, sambungan telepon rumah mungkin tampak lebih aman, sistem VoIP sebenarnya menawarkan tingkat keamanan keseluruhan yang lebih tinggi selama Anda menggunakan alat yang disediakannya — seperti enkripsi VoIP.

Apa itu Enkripsi VoIP dan Apa Perbedaan Keamanannya?

Enkripsi VoIP adalah proses mengacak paket data suara menjadi campur aduk yang tidak dapat dibaca saat sedang transit, mencegahnya dicegat atau diuraikan oleh peretas.

Bahkan jika seorang peretas entah bagaimana mencegat panggilan, enkripsi memastikan mereka tidak akan dapat memahami apa pun yang mereka temukan.

Untuk memahami cara kerja enkripsi, kita perlu melihat lebih dekat proses transmisi.

Ketika paket data suara ditransfer dari pengirim ke penerima, mereka menggunakan protokol transport IP yang disebut SRTP (Secure Real-Time Transport Protocol.) SRTP adalah protokol kriptografi yang menerapkan Advanced Encryption Standard (AES) ke paket data, menyediakan otentikasi pesan, dan menawarkan perlindungan tambahan terhadap potensi serangan replay.

Selain SRTP, penyedia VoIP menggunakan bentuk enkripsi lain yang disebut Transport Layer Security (TLS) atau SIP over TLS untuk melindungi informasi panggilan tambahan.

TLS mengacak data seperti nomor telepon, nama penelepon, nama pengguna, dan lainnya. Ini juga berfungsi untuk menghentikan gangguan pesan dan penyadapan panggilan.

Ingatlah bahwa penyedia berkualitas harus menawarkan Enkripsi TLS dan AES.

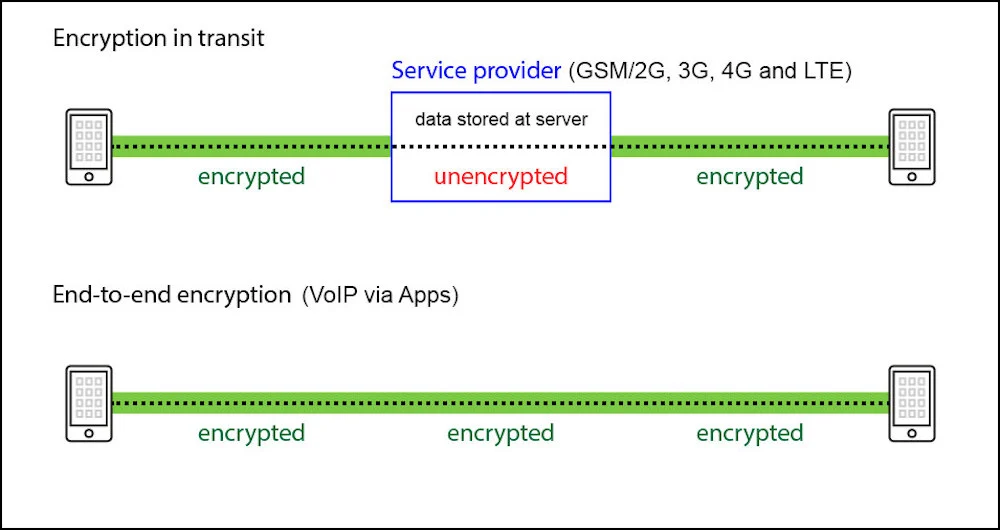

Apa itu Enkripsi End-To-End?

Anda mungkin sering mendengar istilah "enkripsi ujung ke ujung" saat meneliti keamanan VoIP.

Enkripsi TLS standar hanya mencakup enkripsi klien-ke-server atau C2S.

Jika seorang peretas membobol server C2S, mereka akan memiliki akses ke semua data dan komunikasi jaringan Anda. Akses ke server C2S berarti peretas dapat menguping dan merekam panggilan, memanipulasi file saat sedang ditransfer, dan melihat semua riwayat pesan perusahaan Anda.

Enkripsi ujung ke ujung (E2EE) secara langsung mengenkripsi komunikasi antar pengguna, artinya satu-satunya orang yang dapat mengakses panggilan dan pesan adalah pengirim dan penerima. Saat Anda melakukan panggilan, paket data di pihak Anda dienkripsi saat dikirim dan hanya didekripsi setelah mencapai penerima.

Server, ISP, peretas, dan penyedia telekomunikasi tidak akan dapat mengakses komunikasi Anda, selama komunikasi tersebut dienkripsi ujung-ke-ujung.

Periksa untuk memastikan bahwa Anda telah mengaktifkan enkripsi ujung ke ujung sebelum memulai komunikasi di sistem VoIP Anda. Beberapa penyedia, seperti Skype , tidak menjadikan enkripsi ujung ke ujung sebagai opsi default, sehingga Anda rentan terhadap peretas dan serangan.

Jenis Risiko Keamanan VoIP dan Cara Mencegahnya

Tidak ada perangkat — baik itu ponsel cerdas Anda, ponsel lunak, atau telepon desktop IP — yang dapat dilindungi 100% dari semua ancaman keamanan.

Tetapi dengan mengidentifikasi kerentanan VoIP yang paling umum dan bekerja untuk mencegah dan menanggapinya, Anda dapat memastikan bahwa kerentanan tersebut tidak menghancurkan bisnis Anda. Softphone, dan perangkat pintar semuanya menghadirkan kerentanan potensial untuk VoIP.

Di bawah ini, kami telah menguraikan risiko keamanan VoIP yang paling umum bersama dengan tip tentang cara menghentikannya dari menghancurkan bisnis Anda.

Paket Sniffing dan Serangan Lubang Hitam

Salah satu serangan VoIP yang paling umum disebut packet sniffing, yang memungkinkan peretas untuk mencuri dan mencatat informasi tidak terenkripsi yang terkandung dalam paket data suara saat mereka dalam perjalanan.

Packet loss , ketika paket data suara tidak mencapai tujuannya, disebabkan oleh packet sniffer yang ingin mencuri informasi dan memperlambat layanan melalui serangan packet drop (kadang disebut serangan lubang hitam). mengambil kendali router Anda, menghasilkan layanan jaringan yang jauh lebih lambat atau kehilangan koneksi jaringan sama sekali.

Paket sniffing juga memudahkan peretas untuk mencegat nama pengguna, kata sandi, dan data sensitif lainnya.

Untuk membantu membuat jalur Internet Anda lebih aman, gunakan opsi VPN VoIP yang andal atau jaringan pribadi virtual untuk mengirim informasi. Ini membutuhkan waktu untuk menyiapkan dan menjalankannya, tetapi memastikan bahwa informasi aman.

Pengguna juga dapat menjaga terhadap packet sniffing dan serangan lubang hitam dengan memastikan semua data dienkripsi ujung-ke-ujung dan melalui pemantauan jaringan yang konsisten, yang akan langsung mengingatkan pengguna akan upaya login yang mencurigakan, perangkat yang tidak dikenal, dan banyak lagi.

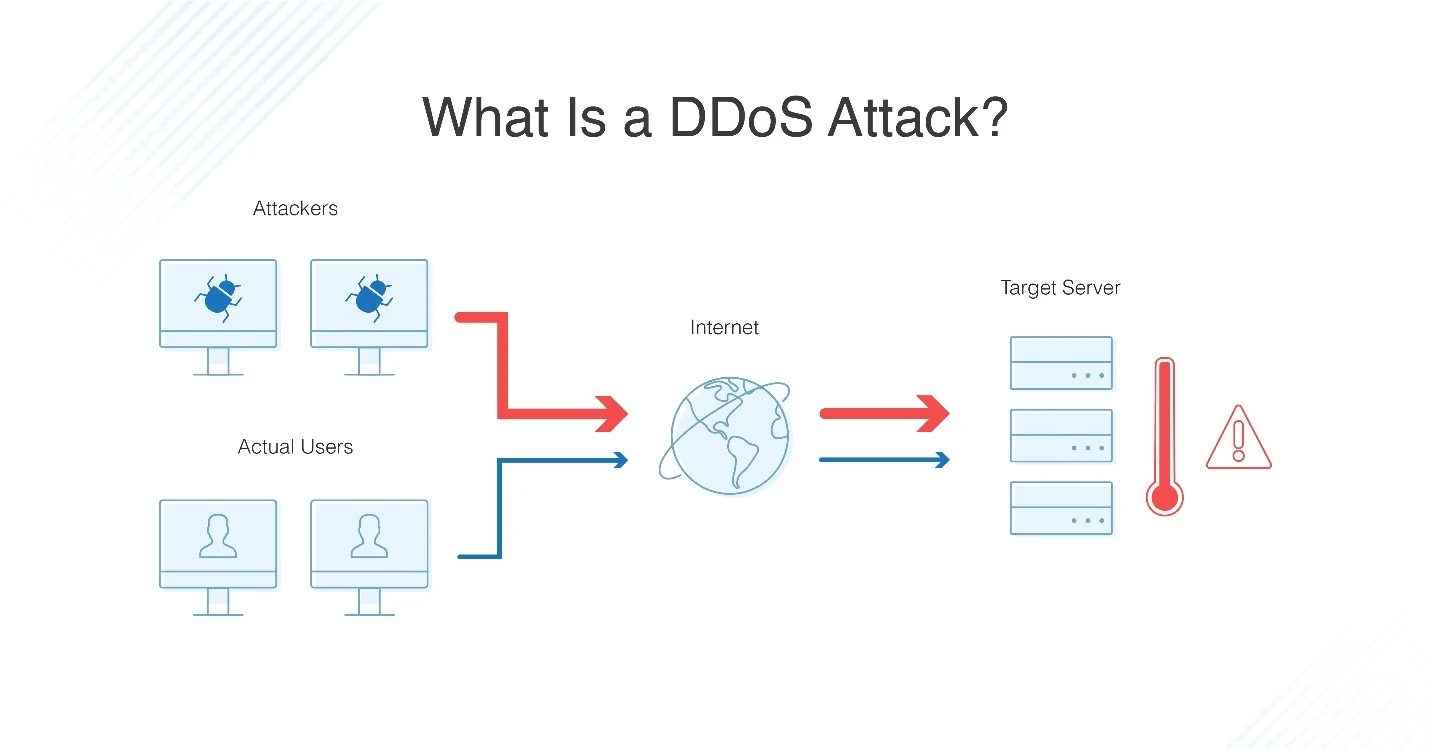

Serangan DDoS

Serangan DDoS ( Distributed Denial of Service ), seperti namanya, membuat bisnis tidak mungkin menggunakan layanan VoIP mereka sendiri dengan sengaja membanjiri server.

Biasanya, DDoS ini disebabkan oleh jaringan botnet, yaitu komputer/bot yang dikendalikan dari jarak jauh yang telah dimanipulasi oleh peretas. "Komputer Zombie" ini membanjiri jaringan, situs web, dan server dengan lebih banyak data atau permintaan koneksi daripada yang dapat mereka tangani, membuat layanan VoIP tidak dapat dioperasikan.

Tanda-tanda umum serangan DDoS meliputi:

- Lonjakan bandwidth yang tidak biasa dan berkepanjangan

- 503 Respons Kesalahan HTTP

- Layanan lambat

- Lonjakan lalu lintas yang tiba-tiba dari perangkat, alamat IP, atau lokasi serupa

Untuk mengurangi serangan DDoS, gunakan koneksi Internet khusus yang terpisah hanya untuk VoIP. VLAN (Virtual Local Area Networks) yang secara khusus disediakan untuk lalu lintas VoIP adalah pilihan yang sangat baik di sini, tidak sedikit karena membuatnya lebih mudah untuk mengenali aliran data yang tidak sah atau tidak dikenal. Untuk pengguna VoIP yang berbagi di jaringan area luas (WAN), enkripsi terkelola adalah cara terbaik untuk melindungi dari serangan DDoS.

mencari

Vishing adalah phishing berbasis VoIP, artinya peretas berpura-pura menelepon Anda dari nomor telepon atau sumber tepercaya dengan maksud agar Anda mengungkapkan informasi sensitif kepada mereka, seperti kata sandi, nomor kartu kredit, dan banyak lagi.

Spoofing ID Penelepon – proses di mana peretas yang ingin membuat nama dan nomor yang muncul di ID penelepon Anda tampak sah – sengaja membingungkan calon korban. Peretas ini mungkin tampak menelepon dari nomor telepon bank Anda, mengklaim bahwa akun Anda telah disusupi, dan meminta kata sandi Anda sehingga mereka dapat segera mengamankannya.

Untuk mencegah vishing, agensi yang ditargetkan harus memverifikasi semua permintaan telepon, meskipun tampaknya berasal dari departemen TI organisasi. Agen juga perlu dilatih untuk menolak mengungkapkan informasi sensitif kecuali diizinkan oleh supervisor.

Kemungkinan tanda-tanda serangan vishing meliputi:

- Urgensi/dorongan ekstrim dari orang di ujung telepon

- Peretas terus meminta Anda memverifikasi informasi dengan memberikannya

- Panggilan tak terduga dari nomor yang dikenal atau perusahaan mapan

- Nomor telepon pendek dan tidak biasa pada layar Caller ID screening

Untuk mencegah serangan vishing:

- Hindari memberikan informasi melalui telepon kepada siapa pun yang mengaku sebagai IRS, Medicare, atau Administrasi Jaminan Sosial (mereka tidak memulai kontak)

- Bergabunglah dengan Do Not Call Registry

- Jangan menanggapi perintah suara melalui jawaban suara atau nada sentuh

Malware dan Virus

(Sumber Gambar)

Malware dan virus berdampak pada aplikasi berbasis internet seperti VoIP, menciptakan banyak masalah keamanan jaringan. Program yang merusak ini secara khusus menghabiskan bandwidth jaringan dan menambah kemacetan sinyal, yang menyebabkan gangguan sinyal untuk panggilan VoIP Anda. Ini juga merusak data yang dikirim melalui jaringan Anda, yang berarti Anda akan mengalami kehilangan paket.

Malware dan virus melakukan banyak kerusakan sendiri, tetapi mereka juga berkontribusi pada kerentanan di masa depan dengan membuat backdoor Trojan.

Pintu belakang ini meninggalkan celah dalam keamanan Anda yang dieksploitasi oleh peretas di masa depan untuk memanggil tamper atau mencuri informasi yang disampaikan dalam panggilan Anda.

Untuk mencegah malware dan virus, gunakan langkah-langkah keamanan data seperti enkripsi dan periksa infeksi jaringan secara teratur. Beberapa router secara aktif memblokir malware, bahkan memblokir situs berbahaya dari jaringan Anda.

Yang terpenting, terapkan firewall perangkat lunak dan perangkat keras yang kompatibel dengan VoIP yang memindai informasi untuk memastikan keamanannya.

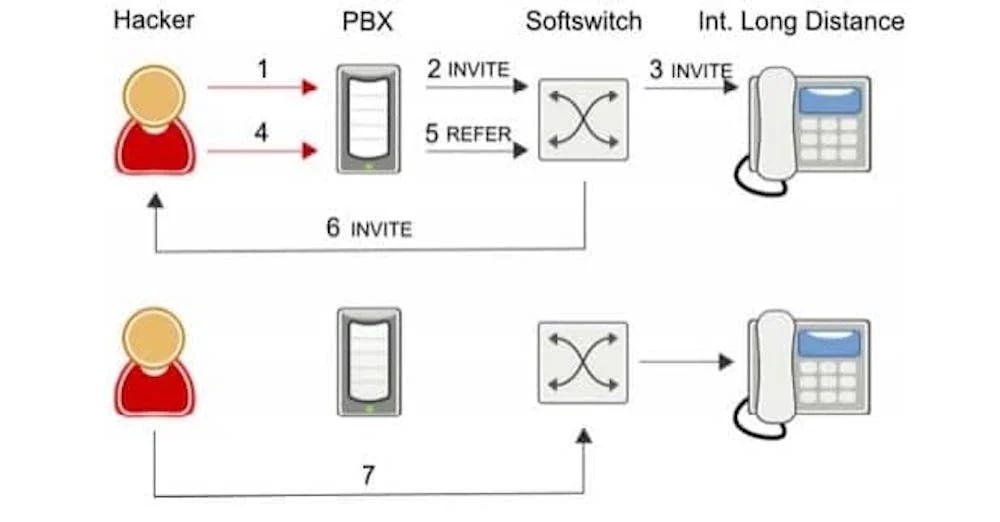

Serangan Menakutkan

Serangan phreaking adalah jenis penipuan di mana peretas membobol sistem VoIP Anda untuk melakukan panggilan jarak jauh, mengubah rencana panggilan, menambahkan lebih banyak kredit akun, dan membuat panggilan telepon tambahan apa pun yang mereka inginkan — semua dengan biaya sepeser pun.

Peretas ini juga dapat mencuri informasi penagihan Anda yang tersimpan, mengakses pesan suara Anda, dan bahkan mengonfigurasi ulang penerusan panggilan dan strategi perutean.

Mereka melakukan ini dengan menelepon sistem telepon Anda dan memasukkan Nomor PIN untuk mengakses saluran luar, yang memungkinkan mereka melakukan panggilan dan menagihnya kepada Anda.

Jika Anda melihat peningkatan mendadak dalam tagihan telepon Anda, nomor tak dikenal yang berlebihan dalam riwayat panggilan Anda, atau panggilan yang dilakukan di luar jam kerja, Anda mungkin telah menjadi korban serangan phreaking.

Cara terbaik untuk mencegah phreaking adalah dengan mengenkripsi semua trunk SIP, sering mengubah kata sandi akun, membeli perangkat lunak perlindungan ransomware, dan jika memungkinkan, hindari menyimpan informasi penagihan dalam sistem.

MELUDAH

SPIT, atau Spam over IP Telephony, mirip dengan upaya phishing dan spam lainnya dalam email.

SPIT berisi pesan yang direkam sebelumnya yang dikirim pada sistem telepon VoIP. Panggilan ini sebagian besar merupakan gangguan yang mengikat nomor telepon virtual Anda , tetapi spam membawa risiko lain, seperti virus, malware, dan serangan berbahaya lainnya.

Solusi VoIP yang solid membantu memastikan bahwa spam tidak merusak sistem telepon Anda.

Tidak ada cara untuk mencegah SPIT sepenuhnya, tetapi memiliki firewall membantu mengidentifikasi spam ketika tiba dan mengontrolnya sehingga tidak membanjiri sistem Anda.

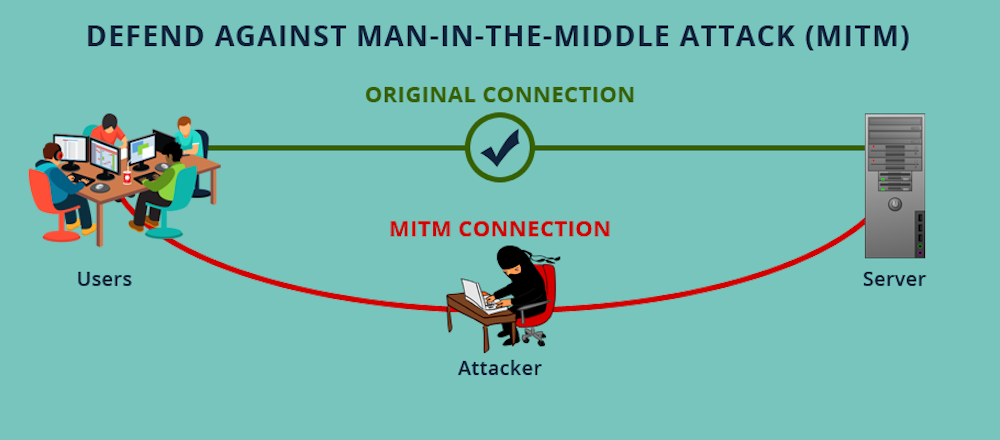

Serangan Man-in-the-Middle

Seperti namanya, serangan man-in-the-middle terjadi ketika seorang hacker memasukkan dirinya sendiri di antara jaringan VoIP Anda dan tujuan panggilan yang dimaksud.

Ini biasanya terjadi pada jaringan WiFi publik dan tidak aman. Peretas dapat dengan mudah mencegat panggilan dan mengalihkannya melalui server mereka sendiri, di mana mereka dapat dengan mudah menginfeksinya dengan spyware, malware, dan virus.

Masalah sebenarnya dengan serangan ini adalah bahwa mereka bisa sangat sulit untuk dideteksi, dan bahkan metode seperti deteksi kerusakan atau upaya otentikasi tidak selalu berhasil.

Selain menghindari WiFi publik, pengguna dapat mencegah serangan man-in-the-middle dengan memiliki enkripsi WAP/WEP yang kuat pada titik akses, meningkatkan kredensial login router, menggunakan VPN, dan banyak lagi.

Penipuan Tol

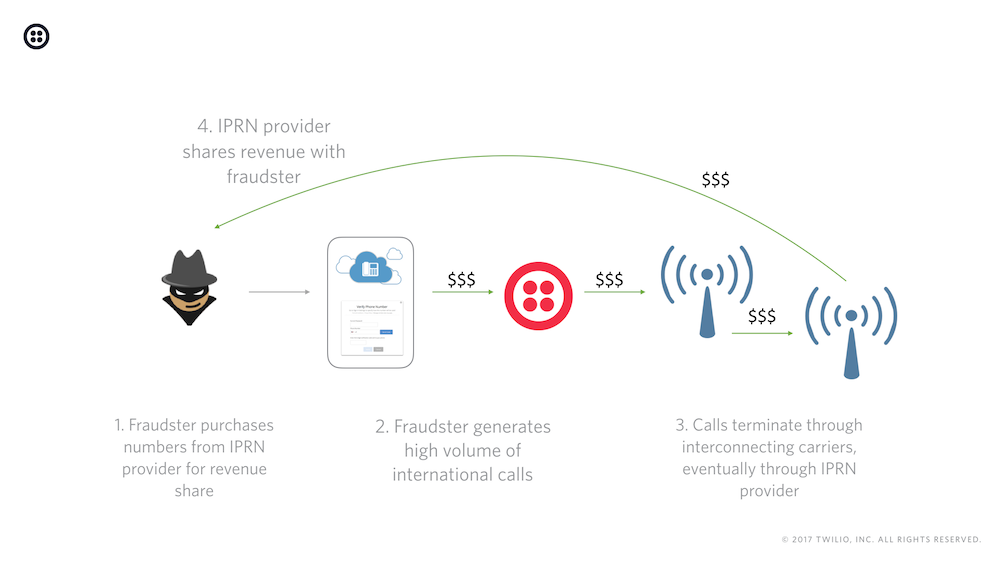

Penipuan Pulsa agak mirip dengan serangan phreaking, tetapi di sini, peretas sengaja membuat panggilan internasional dalam jumlah berlebihan dari sistem telepon bisnis Anda sehingga mereka bisa mendapatkan sebagian dari pendapatan yang dihasilkan panggilan itu untuk diri mereka sendiri.

Kadang-kadang dikenal sebagai Penipuan Bagi Hasil Internasional, (IRSF) biaya bisnis sekitar $ 10 miliar setiap tahun .

Tapi bagaimana hacker ini benar-benar menghasilkan uang?

Penyedia nomor tarif premium internasional (IPRN) membeli dan menjual kembali nomor telepon dari grup operator atau regulator negara. Peretas kemudian menghasilkan sejumlah besar panggilan internasional melalui nomor-nomor itu, memotongnya melalui IPRN.

Untuk mencegah penipuan pulsa, aktifkan otentikasi dua faktor pada akun Anda, batasi izin geografis dengan hanya mengizinkan pengguna untuk menghubungi negara tertentu, dan tetapkan batas tarif untuk hal-hal seperti panggilan bersamaan dan durasi panggilan.

Merusak panggilan

Gangguan panggilan mungkin tidak separah serangan dunia maya seperti beberapa yang lain dalam daftar ini, tetapi masih sangat membatasi cara Anda melakukan bisnis.

Gangguan panggilan adalah ketika seorang peretas menyuntikkan paket kebisingan tambahan ke dalam aliran panggilan, secara instan menghancurkan kualitas panggilan dan memaksa kedua belah pihak untuk menutup telepon. Peretas ini juga dapat mencegah paket dikirimkan ke tujuan yang sebenarnya, yang membuat layanan menjadi kacau, kacau, dan tidak ada suara dalam waktu lama.

Untuk mencegah hal ini, aktifkan enkripsi ujung ke ujung, gunakan TLS untuk mengautentikasi paket data, dan gunakan perangkat lunak pendeteksi titik akhir.

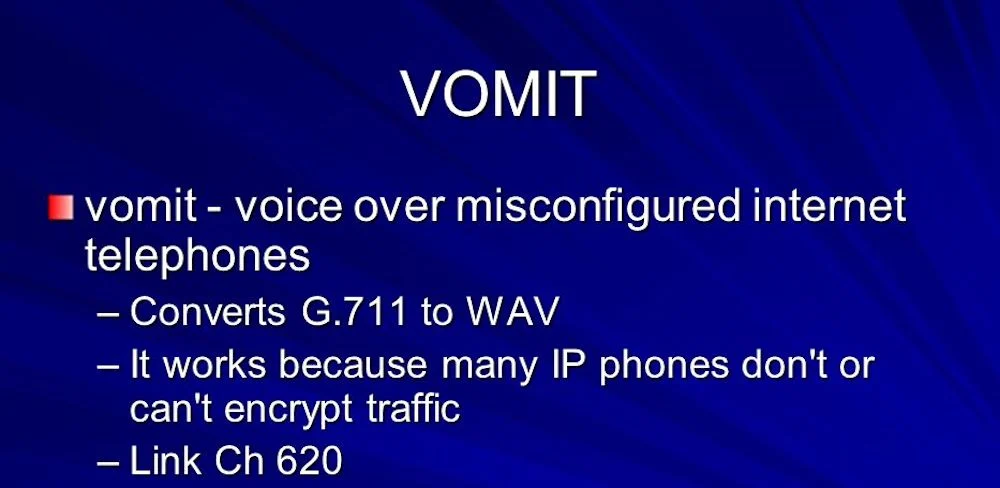

MUNTAH

Voice over Misconfigured Internet Telephones, atau VOMIT, (kotor, kami tahu) adalah alat peretas VoIP yang benar-benar mengubah percakapan menjadi file yang dapat diputar di mana saja, sehingga memudahkan untuk menyedot informasi dari sistem telepon bisnis Anda.

Jenis penyadapan ini tidak hanya mengambil data dari sistem Anda, tetapi juga membantu penyerang mengumpulkan data bisnis, seperti asal panggilan, kata sandi, nama pengguna, nomor telepon, dan informasi bank.

Untuk mencegah VOMIT, gunakan penyedia VoIP berbasis cloud yang mengenkripsi panggilan sebelum dikirim.

Ini sangat berguna bagi perusahaan perawatan kesehatan yang memerlukan enkripsi VoIP untuk membuat sistem yang sesuai dengan HIPAA dan HITECH . Ikuti panduan dari penyedia VoIP sehingga sistem Anda tetap sesuai dengan infrastruktur komunikasi saat ini, dan buat jaringan PBX pribadi, karena jauh lebih aman daripada jaringan publik.

Bagaimana Mengenalinya jika Penyedia VoIP Anda Aman

Sekarang setelah Anda mengetahui risiko yang harus diwaspadai, Anda perlu memastikan bahwa Anda telah memilih penyedia VoIP berkualitas tinggi yang menganggap keamanan dan privasi pengguna sama seriusnya dengan Anda.

Daftar pertanyaan di bawah ini akan membantu Anda menentukan strategi dan tingkat keamanan yang dimiliki sistem komunikasi cloud.

Saat Anda berbicara dengan penyedia VoIP Anda, tanyakan kepada mereka pertanyaan-pertanyaan berikut:

- Apa jaminan uptime, dan apa yang Anda lakukan untuk meminimalkan downtime?

Carilah uptime setidaknya 99,99% — dan dapatkan secara tertulis. Anda juga harus melihat Halaman Status penyedia, yang menunjukkan kepada Anda riwayat pemadaman sistem, masalah jaringan, peningkatan sistem, di antara insiden lainnya.

- Berapa lama waktu yang Anda butuhkan untuk menanggapi pelanggaran keamanan, dan berapa lama waktu yang dibutuhkan untuk memulihkan layanan yang aman?

Pastikan Anda memiliki pemahaman yang kuat tentang bagaimana tepatnya penyedia merespons ancaman seperti upaya penyadapan atau serangan DDoS. Tindakan pencegahan seperti apa yang mereka lakukan? Misalnya, apakah mereka mengirimi Anda peringatan waktu nyata jika ada login yang mencurigakan atau aktivitas yang tidak biasa? Seberapa sering mereka mencadangkan data Anda untuk memastikan bahwa Anda memiliki salinannya jika terjadi serangan besar? Berapa lama waktu yang dibutuhkan untuk memulihkan layanan Anda? Berapa lama mereka merespons serangan?

- Apakah Anda mematuhi GDPR, HIPAA, dan PCI? Apa sertifikasi keamanan lain yang Anda miliki? SOC (Kepatuhan Organisasi Layanan) 2 Kepatuhan adalah salah satu yang paling dasar yang harus dimiliki. Itu dibuat oleh American Institute of CPA untuk secara jelas mendefinisikan kriteria untuk manajemen data yang aman. Itu terbuat dari 5 komponen utama: keamanan, integritas pemrosesan, privasi, ketersediaan, dan kerahasiaan. Kepatuhan PCI (Industri Kartu Pembayaran) diperlukan untuk setiap bisnis yang menerima pembayaran melalui kartu. Ini memastikan bahwa penyedia menggunakan VLAN yang aman, memerlukan pengujian penetrasi yang sering untuk melindungi alamat IP Anda, dan menjaga sistem Anda tetap mutakhir. Kepatuhan HIPAA memastikan bahwa data kesehatan pasien diamankan dengan benar, baik itu disimpan di platform berbasis cloud atau terkait dengan rekaman panggilan dan pesan suara. Perusahaan juga harus memiliki sertifikasi ISO/IEC 20071, yang memastikan bahwa penyedia memiliki kontrol keamanan yang kuat dan terkini.

- Bagaimana Anda secara fisik melindungi server Anda, dan tindakan tambahan apa yang Anda ambil untuk mengurangi risiko keamanan seperti serangan DNS, phishing, penipuan pulsa, dan banyak lagi?

- Jika perangkat lunak Anda menggunakan aplikasi atau layanan pihak ketiga, bagaimana Anda memastikan mereka mengikuti protokol keamanan yang diperlukan?

- Bagaimana Anda mengenkripsi data Anda, dan apakah enkripsi itu memengaruhi kualitas panggilan?

- Jenis dukungan pelanggan apa yang tersedia, dan jam berapa dukungan itu? (Telepon, obrolan langsung online, email, dll.)

Praktik Terbaik Keamanan VoIP Untuk Pemimpin TI

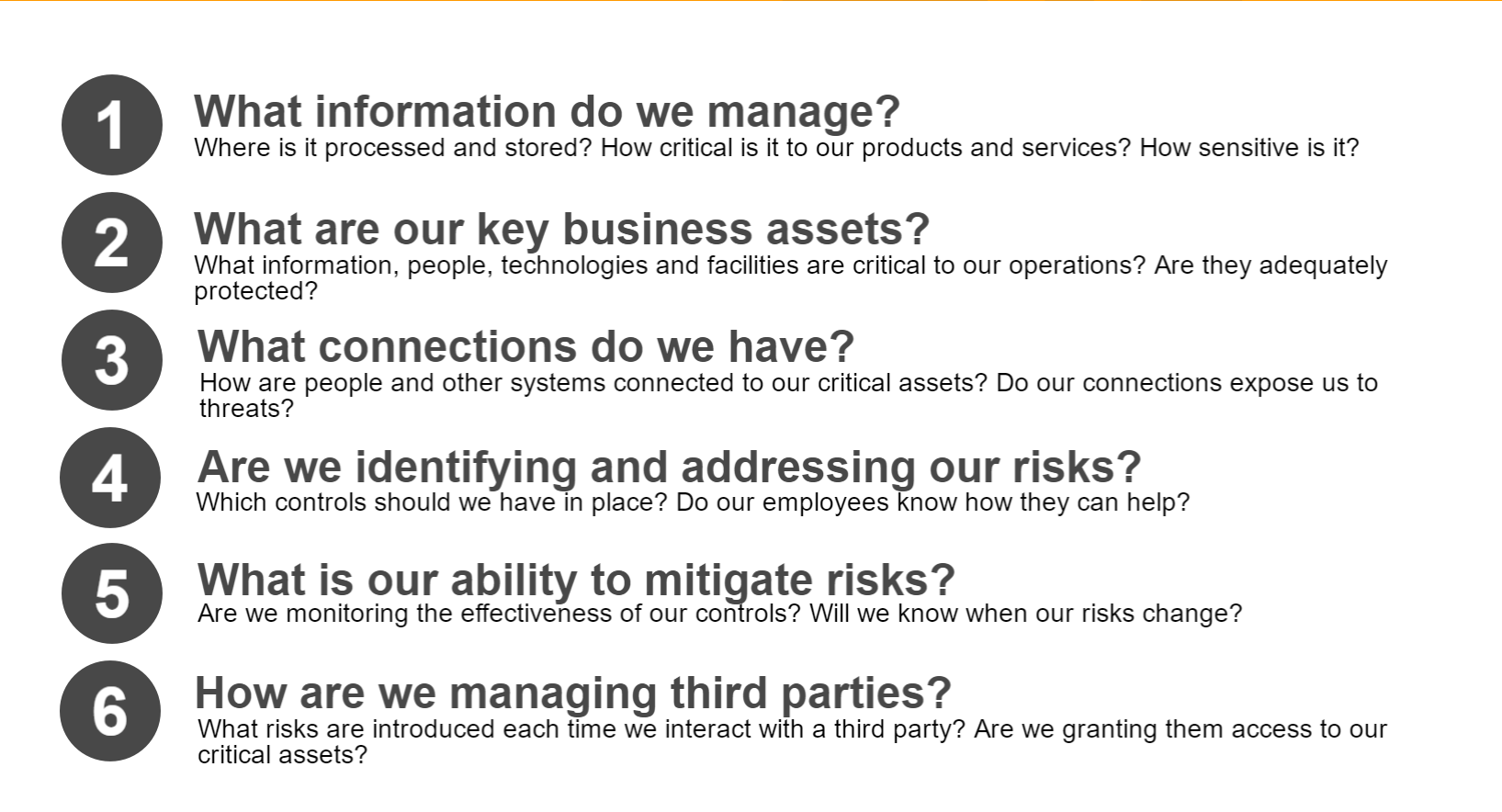

Sebelum mencari langkah-langkah mitigasi dan pencegahan, para pemimpin TI harus bertanya pada diri sendiri pertanyaan-pertanyaan ini:

Setelah Anda menilai sendiri, berikut adalah beberapa praktik terbaik keamanan VOIP umum yang harus diikuti semua orang.

Terapkan Kebijakan Kata Sandi yang Kuat

Ini mungkin tampak jelas, tetapi serangan brute force (di mana peretas mencoba menebak kata sandi Anda) berada di balik sebagian besar kebocoran data.

Untuk hasil terbaik, beri tahu karyawan untuk mengubah kata sandi mereka setidaknya sekali setiap dua minggu, pastikan mereka tidak menggunakan kata sandi yang sama untuk banyak akun, dan instruksikan mereka untuk menghindari penggunaan informasi pribadi atau publik (nomor alamat jalan, nama hewan peliharaan, dll. .) dalam kata sandi kerja.

Hindari Menggunakan WiFi Umum

WiFi publik adalah tempat berkembang biaknya peretasan karena malware dan virus lain dapat dengan mudah menyebar melalui jaringan yang tidak aman.

Beri tahu anggota tim untuk tidak pernah menggunakan WiFi tanpa jaminan di perangkat kerja.

Lakukan Audit Keamanan Sering

Bahkan kesalahan sederhana dalam keamanan jaringan berdampak besar pada kualitas dan keamanan panggilan VoIP. Secara optimal, penilaian keamanan harus dilakukan oleh lembaga keamanan independen dan terverifikasi sehingga tidak ada yang terlewatkan dan tindakan pencegahan yang tepat diambil.

Faktor kunci dari penilaian keamanan independen meliputi:

- Penilaian gateway – VoIP ditransfer ke jalur PSTN oleh gateway VoIP, dan mekanisme perlindungan harus ada di titik akhir ini serta di titik akhir lainnya di jaringan Anda.

- Konfigurasi firewall – Firewall Anda perlu mencegah penjahat dunia maya dan mengizinkan paket data yang Anda kirim untuk bepergian tanpa hambatan.

- Simulasi serangan siber – Ini dilakukan untuk membantu organisasi Anda menilai kerentanannya dan meningkatkan deteksi intrusi.

- Pemindaian keamanan berbasis aplikasi – Jaringan bisnis rata-rata menggunakan beberapa aplikasi untuk berbagai fungsi, dan masing-masing harus dipindai untuk mencari masalah.

- Prosedur penambalan – Prosedur penambalan juga harus dinilai untuk menentukan apakah perangkat lunak/perangkat keras memiliki kelemahan yang mungkin dapat dieksploitasi

Lindungi BYOD/Perangkat Seluler

Aplikasi VoIP seluler ideal untuk kantor dengan tim jarak jauh/campuran, seringkali pada jaringan yang diamankan dengan baik.

Namun, jika perangkat seluler atau perangkat BYOD digunakan melalui WiFi publik untuk VoIP, mereka sangat rentan terhadap penjahat dunia maya berkat koneksi nirkabel 802.11x yang tidak aman.

Untuk mencegah hal ini, aktifkan enkripsi ujung ke ujung, dan lindungi titik akses nirkabel melalui protokol yang lebih aman daripada 802.11x. Ini termasuk WPA, yang menggunakan enkripsi untuk melindungi perangkat yang terhubung.

Selain itu, pengontrol batas sesi membantu karyawan jarak jauh terhubung ke trunk SIP sambil menganalisis semua lalu lintas VoIP masuk dan keluar untuk kerentanan dan serangan.

Jalankan Pembaruan Sistem dan Perangkat Lunak yang Konsisten

Meskipun banyak penyedia VoIP menjalankan pembaruan perangkat lunak otomatis, tetap merupakan ide yang baik untuk memastikan bahwa Anda menggunakan versi terbaru dari semua alat komunikasi bisnis Anda.

Pembaruan ini tidak hanya meningkatkan fitur dan meningkatkan pengalaman pengguna. Mereka juga berisi pembaruan keamanan penting dan perlindungan terhadap virus dan malware yang mungkin tidak Anda ketahui keberadaannya.

Selain itu, mereka sering memperkenalkan teknologi untuk memperbaiki kehilangan paket dan menopang kelemahan.

Untuk sebagian besar telepon VoIP, protokol transfer file sepele (TFTP) adalah sistem utama untuk memberikan patch keamanan. Sayangnya, ini menghadirkan kerentanan keamanan karena peretas mana pun dapat menyajikan file sederhana ke dalam sistem yang mengekspos kerentanan dan memberikan titik masuk ke jaringan.

Untuk mencegah hal ini, langkah-langkah keamanan perlu dilakukan untuk melindungi perangkat keras dari penambalan palsu, dan telepon VoIP harus ditambal secara teratur oleh staf TI untuk mencegah kerentanan dieksploitasi.

Penyedia VoIP Paling Aman & Terenkripsi

Dalam hal keamanan, dan terutama enkripsi, tidak semua penyedia VoIP diciptakan sama.

Penyedia yang menawarkan enkripsi dan fitur keamanan superior diuraikan dalam tabel di bawah ini.

| Pemberi | 8×8 | RingCentral | selanjutnya | Vonage | GoToConnect |

| Waktu aktif | 99,9999% | 99,999% | 99,999% | 99,999% | 99,999% |

| Enkripsi ujung ke ujung | ✓. | ✓. | ✓. | ✓. | ✓. |

| Jam Dukungan | Telepon: Senin-Sabtu, 06:00-18:00 Dukungan Obrolan: 24/7 | Telepon: 05:00-18:00 Senin-Jumat Dukungan Obrolan: 24/7 | Telepon: 05:00-18:00 Senin-Jumat Dukungan Obrolan: 24/7 | Telepon: 24/7 Dukungan Obrolan: 24/7 | |

| Kepatuhan HIPAA | ✓. | ✓. | ✓. | ✓. | ✓. |

| Sertifikasi ISO-27001 dan Kepatuhan SOC 2 | ✓. | ✓. | ✓. | ✓. | ✓. |

| Audit Keamanan Independen | Setiap tahun | Setiap tahun | Pengujian Penetrasi Reguler | Audit Keamanan Independen, Frekuensi Tidak Diketahui | Setiap tahun |

| Informasi Lebih Lanjut | Ulasan 8 × 8 kami | Ulasan RingCentral kami | Ulasan Nextiva kami | Ulasan Vonage kami | Ulasan GoToConnect kami |

Untuk mempelajari lebih lanjut tentang penyedia VoIP terenkripsi yang telah kami sebutkan di sini, dan untuk menemukan solusi komunikasi bisnis lainnya, lihat tabel interaktif perangkat lunak VoIP bisnis teratas kami .

FAQ Keamanan VoIP

Di bawah ini, kami telah menjawab beberapa pertanyaan keamanan VoIP yang paling umum.