Ancaman Ransomware: Bayar Jika Anda Ingin Melihat File Anda Lagi

Diterbitkan: 2017-06-07Anda harus hidup di bawah batu untuk tidak menyadari serangan ransomware WannaCry yang terjadi awal tahun ini. Tapi, di sisi lain, Anda juga harus hidup di bawah batu agar WannaCry tetap berada di garis depan pikiran Anda.

Kita hidup di dunia di mana informasi terus mengalir, dengan perkembangan baru di seluruh dunia terdengar dalam hitungan menit. Jadi, sangat normal bagi kebanyakan orang untuk melupakan serangan besar-besaran ini. Namun juga tidak bijaksana untuk melupakan semua tentang WannaCry dan konsep ransomware karena ini jelas bukan serangan pertama, juga bukan yang terakhir.

Dengan penjahat dunia maya yang dapat menargetkan salah satu Sistem Operasi yang paling banyak digunakan dan melumpuhkan 230.000 komputer dan bisnis terkait, ransomware adalah ancaman yang sangat nyata, dan salah satu yang tidak boleh dilupakan.

Apa Itu Ransomware?

Nah, kemungkinan besar sebagian besar mengetahui apa Ransomware pada saat ini. Tetapi jika tidak, inilah saat yang tepat untuk belajar. Konsepnya sendiri cukup mendasar dan hampir cukup jelas dengan kata "tebusan" tepat di namanya. Pada dasarnya, ransomware seperti menyandera file dan informasi di komputer Anda, kemudian meminta tebusan untuk membebaskan sandera. Tapi, untuk lebih jelasnya, mari kita singkirkan definisi teknisnya.

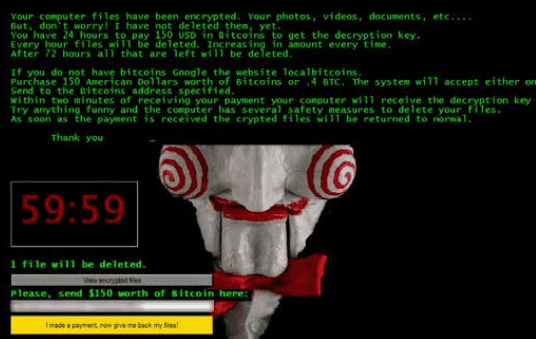

Ransomware adalah "keluarga bug komputer," atau perangkat lunak serangan berbahaya, yang pada dasarnya mengunci perangkat yang terinfeksi dengan mengenkripsi semua file dan memerlukan "kunci enkripsi" khusus untuk membukanya. Sekarang ini tidak hanya memengaruhi komputer desktop lama Anda, tetapi bahkan dapat memengaruhi ponsel, tablet, atau server Anda.

Setelah perangkat titik akhir dienkripsi, pemilik atau pengguna perangkat tidak dapat mengakses file atau fungsi apa pun di perangkat tersebut. Untuk mendapatkan kembali akses ke perangkat ini, pengguna kemudian harus membayar “tebusan”, sejumlah biaya, untuk menerima akses ke file dan perangkat mereka lagi.

Jadi tanpa ragu, cara termudah untuk memahami konsep ini adalah bahwa seseorang menyimpan file atau seluruh perangkat Anda sebagai sandera. Jika Anda tidak membayar, Anda tidak akan pernah melihat foto anak Anda lagi — atau, yang lebih penting, dokumen terkait bisnis yang sangat sensitif itu.

Seberapa Besar Ancamannya?

Hanya beberapa bulan sebelum serangan besar-besaran WannaCry, IBM Security merilis laporan yang mencermati keadaan dan masa depan serangan ransomware. Dalam laporan, “Ransomware: Bagaimana konsumen dan bisnis menilai data mereka”, IBM Security menyoroti beberapa informasi menakutkan seputar ancaman ransomware.

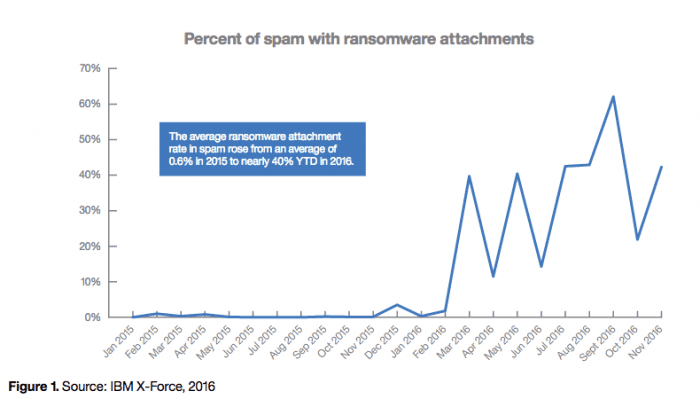

Segera, temuan terbesar adalah bahwa ransomware sedang meningkat. Sementara konsep aslinya dimulai pada tahun 1989, ketika sebuah floppy disk yang berisi "kode penguncian" dikirimkan ke para korban, IBM Security mencatat bahwa serangan ransomware semakin merajalela sejak 2014.

Faktanya, mereka mencatat bahwa “konsep tersebut telah memperoleh 'momentum luar biasa' dengan peningkatan kemampuan enkripsi yang dieksploitasi oleh penjahat dunia maya dan meningkatnya penggunaan cryptocurrency seperti Bitcoin,” atau teknologi blockchain yang mendasarinya. Tetapi satu langkah “serangan ransomware meningkat empat kali lipat pada tahun 2016, dengan rata-rata 4.000 serangan per hari.”

FBI bahkan melaporkan kembali pada tahun 2016 bahwa hanya dalam 3 bulan pertama tahun 2016, lebih dari $209 JUTA pembayaran ransomware telah dilakukan di Amerika Serikat.” Faktanya, ini adalah “peningkatan dramatis 771 persen dari yang dilaporkan $24 juta” untuk sepanjang tahun 2015.

FBI memperkirakan ransomware saat ini berada pada kecepatan yang tepat untuk menjadi sumber pendapatan sekitar $1 miliar bagi penjahat dunia maya pada 2016. Dan seperti yang kita lihat pada Mei 2017, FBI tidak terlalu jauh. Jadi ya, ancamannya benar-benar besar. Kami tidak berbicara tentang pembayaran $20: IBM Security mencatat bahwa uang tebusan telah dilaporkan serendah $500, tetapi juga setinggi beberapa kasus yang menuntut jutaan . Tergantung pada bisnis Anda, tentu saja, tebusan mungkin berbeda — tetapi itu akan selalu menyakitkan.

Bagaimana cara kerjanya?

Sekarang setelah kita memiliki pemahaman dasar tentang apa itu serangan ransomware, dan kita tahu bahwa ancamannya sangat nyata, potongan teka-teki berikutnya adalah memahami bagaimana tepatnya jenis serangan ini dilakukan. Bagaimanapun, Anda harus mengetahui musuh Anda untuk mengalahkan musuh Anda, dan memahami akar penyebab serangan ransomware saja sudah cukup untuk membantu mencegahnya.

Seperti yang saya tulis sebelumnya dalam panduan saya tentang keamanan jaringan, akal sehat adalah praktik terbaik. Tidak ada keamanan, firewall, atau pengontrol batas sesi yang akan mencegah penyusup keluar jika seseorang di jaringan hanya membuka pintu lebar-lebar dan membiarkan penyerang masuk. Di sinilah konsep "rekayasa sosial" masuk, yang melibatkan penipuan dan manipulasi individu untuk berbagi informasi rahasia, atau bahkan mengizinkan akses ke sistem yang dibatasi.

Ransomware, seperti kebanyakan serangan perangkat lunak berbahaya, agak mirip vampir — mereka harus diundang untuk mendapatkan akses. Meskipun ini bukan analogi yang sempurna, ini membantu menyampaikan maksudnya. Virus komputer tidak bisa begitu saja mengunduh dirinya sendiri ke komputer Anda tanpa persetujuan Anda — biasanya perlu ada titik kontak — yang paling umum adalah email spam dengan lampiran, yang juga diperhatikan oleh IBM Security.

Anda tahu bahwa email mencurigakan yang Anda dapatkan dari alamat yang terlihat seperti milik Becky, tetapi memiliki lampiran yang aneh? Jangan dibuka, jangan diunduh lampirannya, jangan dilihat-lihat. Menurut IBM, email dan spam yang tidak diminta adalah penyebab utama ransomware masuk ke jaringan Anda.

Buka email, atau unduh lampiran, dan Ransomware baru saja diberikan akses ke mesin Anda. Dari sana, perangkat lunak berbahaya ini dapat memindai sistem file di titik akhir, "dan menemukan semua lokasi di mana korban menyimpan file, termasuk salinan bayangan dan file cadangan serta repositori jaringan dan bahkan drive eksternal yang terpasang ke titik akhir."

Setelah menemukan segalanya, malware kemudian dapat melompat dari satu perangkat ke perangkat lainnya di jaringan, enkripsi mengambil alih dan mengunci seluruh sistem Anda atau informasi berharga, dan Anda sekarang harus membayar untuk mendapatkannya kembali. Tapi, ini tidak menceritakan keseluruhan cerita. Faktanya, menurut Malwarebytes Labs, WannaCry bahkan tidak memulai dari lampiran email yang samar.

Bagaimana WannaCry Menyebar Sejauh Ini?

Lagi pula, tidak seperti 230.000 orang membuka email yang sama yang memungkinkan WannaCry masuk ke mesin mereka. Sekali lagi, menurut Malwarebytes, idenya adalah bahwa beberapa perangkat lunak dan praktik NSA yang rumit digunakan untuk menemukan titik lemah dalam jaringan.

“Worm jahat ini disebarkan melalui operasi yang memburu port SMB publik yang rentan, dan kemudian menggunakan dugaan eksploitasi EternalBlue yang dibocorkan NSA untuk masuk ke jaringan dan (juga dugaan NSA) eksploitasi DoublePulsar untuk membangun kegigihan dan memungkinkan instalasi dari Ransomware WannaCry.”

Sekarang, ini agak teknis dan jika Anda ingin melangkah lebih jauh ke detail, Malwarebytes melakukan pekerjaan yang baik untuk menghancurkan semuanya. Namun, hal penting yang perlu diperhatikan adalah bahwa WannaCry tidak memulai dari email — jadi meskipun ini adalah sumber utama, itu bukan satu-satunya, juga bukan yang paling ditakuti. WannaCry adalah "vampir" yang berevolusi untuk menemukan jalannya sendiri yang unik ke dalam sebuah rumah alih-alih perlu diundang. Oh, dan WannaCry menggunakan eksploitasi "bersenjata" (barang EternalBlue dan DoublePulsar) dari NSA — itu juga penting untuk diperhatikan .

Komunikasi Terpadu dan Ransomware

Jadi Anda mungkin berpikir bahwa ransomware hanya dapat digunakan untuk mengunci komputer Anda untuk mencegah akses ke file dan perangkat itu sendiri. Nah, itu salah satu masalah terbesar, tetapi di dunia solusi Cloud yang selalu terhubung, itu bukan satu-satunya masalah. Faktanya, VoIP dan Unified Communications secara khusus memiliki ancaman ransomware yang unik.

Selama WannaCry saja, rumah sakit melaporkan bahwa tidak hanya komputer yang terpengaruh, tetapi juga sistem telepon rumah sakit. Jenis perangkat lunak ini dapat menyebar ke hampir semua perangkat atau sistem yang terhubung, termasuk solusi Komunikasi Terpadu yang kami gunakan sehari-hari dalam bisnis kami. Serangan VoIP sedang meningkat, dan setiap telepon meja yang Anda sambungkan ke jaringan Anda yang tidak diamankan dengan benar memungkinkan titik akses tambahan ke jaringan Anda. Ada juga serangan Skype dan Type, di mana penelepon dapat mengetahui apa yang Anda ketik saat di telepon untuk memungkinkan mereka mengakses jaringan secara tidak sah.

Malwarebytes juga mencatat bahwa serangan WannaCry memanfaatkan protokol tertentu, khususnya "protokol SMB." Mereka menjelaskan bahwa SMB digunakan untuk mentransfer file antar komputer, dan merupakan pengaturan yang paling sering diaktifkan pada perangkat secara default, meskipun tidak memerlukan protokol. Malwarebytes secara khusus merekomendasikan agar pengguna menonaktifkan SMB, "dan protokol komunikasi lainnya jika tidak digunakan."

Turunkan Risikonya, Lindungi Bisnis Anda

Jadi seperti yang akan dikatakan oleh pakar keamanan mana pun kepada Anda, garis pertahanan pertama dan mungkin yang terkuat adalah pendidikan. Jika kami mengetahui potensi ancaman yang mengintai, kami menyadari bagaimana ancaman ini masuk ke jaringan kami dan bagaimana mencegah ancaman ini menginfeksi perangkat kami.

Namun, hanya memberi tahu tim Anda untuk tidak membuka email yang tidak jelas tidak cukup. Kita semua membuat kesalahan, dan pada akhirnya itu bisa menjadi kesalahan jujur yang mengarah pada infeksi besar-besaran. Di sisi lain, seperti yang kita lihat dengan WannaCry, serangan ransomware ini bahkan menemukan jalannya sendiri ke komputer. Jadi bagaimana kita melindungi dari ancaman besar seperti itu? Ada beberapa praktik dasar yang dapat kita pertimbangkan.

- Perbarui SEMUA

Berkali-kali saya melihat orang mengabaikan peringatan pembaruan itu di ponsel dan komputer mereka, dan berkali-kali saya melihat masalah muncul yang diselesaikan dengan pembaruan terbaru ini. Ini mungkin menjengkelkan, mungkin perlu beberapa saat dari hari Anda, tetapi Anda perlu memperbarui perangkat Anda. Sama menjengkelkannya dengan Microsoft untuk memaksa pembaruan ke komputer Windows 10, mereka ada benarnya. Jika ada kelemahan keamanan, itu harus diperbaiki, dan perbaikan itu datang dalam pembaruan komputer yang membosankan itu. Sial, tepat setelah WannaCry, Microsoft melanjutkan dan menambal Windows XP — sistem operasi yang sebagian besar ditinggalkan. Menyimpan. Semuanya. Ke atas. Ke. Tanggal.

- Cadangkan SEMUANYA

Ada dua jenis orang: mereka yang mencadangkan data mereka, dan mereka yang tidak pernah mengalami trauma kehilangan data mereka. Ketika bisnis Anda mengandalkan beberapa informasi penting di dalam sistem ini untuk tetap beroperasi pada bisnis sehari-hari, Anda harus mencadangkan semuanya. Jika ransomware menyerang dan Anda tidak dapat membuat sistem utama Anda online, setidaknya Anda memiliki jaring pengaman untuk digunakan kembali jika cadangan Anda mutakhir dan aman. Karena ransomware dapat berpindah dari satu perangkat ke setiap perangkat lain di jaringan yang sama, cadangan harus disimpan di lokasi yang unik dan aman di jaringan aman yang tidak terkait dengan infrastruktur jaringan utama. Oh, dan data tidak dicadangkan kecuali disimpan di TIGA lokasi. Redundansi adalah kuncinya.

- Menerapkan dan Memelihara Perangkat Lunak Keamanan

Meskipun saya telah berbicara tentang perangkat lunak keamanan sebelumnya, perlu disebutkan lagi. Penggunaan antivirus dan perangkat lunak pendeteksi malware terbaru yang diinstal pada semua titik akhir karyawan, rekomendasi langsung dari IBM Security, adalah cara terbaik untuk memulai. IBM juga menyarankan Anda untuk melangkah lebih jauh dan mengatur pemindaian reguler serta pembaruan otomatis untuk semua perangkat lunak antivirus. Selain perangkat lunak antivirus dan pendeteksi, penjaga gerbang jaringan seperti firewall perangkat keras atau perangkat lunak yang disebutkan sebelumnya dan pengontrol batas sesi akan membantu mencegah mata yang tidak diinginkan. Pertimbangkan juga VPN untuk pengguna seluler dan jarak jauh.

- Buat dan Pertahankan Rencana Respons Insiden

Poin ini berdampingan dengan staf pendidikan dan pelatihan, dan harus dimasukkan dalam keseluruhan perencanaan dalam hal keamanan. Bahkan dengan semua tindakan untuk mencegah serangan, kemungkinan serangan itu masih bisa terjadi. Tetapkan rencana respons insiden sehingga tim kunci tahu bagaimana bereaksi dengan cepat untuk mencegah kerusakan sebanyak mungkin. Yang terpenting, jika terjadi serangan, STOP THE SPREAD. Putuskan sambungan semua perangkat, jauhi jaringan, dan gunakan perangkat seluler atau pribadi. Satu mesin terinfeksi yang tetap terhubung dapat menyebabkan seluruh jaringan terinfeksi dalam hitungan menit — dan ini berkontribusi pada mimpi buruk keamanan tempat kerja khusus BYoD.

- Berhenti Menimbun Eksploitasi

Ini tentu saja tidak berlaku untuk setiap, atau bahkan banyak, bisnis sama sekali. Tetapi pada akhirnya, kita harus berhenti menimbun potensi eksploitasi dan malware yang dikenal dalam upaya untuk "mempersenjatai" alat-alat ini. Ini adalah poin kuat yang dibuat oleh Presiden Microsoft Brad Smith, dan patut untuk digaungkan. Eksploitasi senjata NSA diduga digunakan di WannaCry, dan tentu saja dapat digunakan berulang kali.

Ancaman Nyata yang Tidak Akan Hilang

Seperti yang bisa kita lihat dengan jelas, ransomware tidak diragukan lagi merupakan ancaman besar. Dan, seperti yang juga dapat kita lihat dengan jelas, ransomware tidak akan hilang dalam waktu dekat. Faktanya, kita kemungkinan besar akan melihat peningkatan serangan ransomware dalam beberapa tahun ke depan, seperti yang telah kita lihat sejak 2014. Sayangnya, tidak ada pertahanan yang sempurna, tetapi bersiap menghadapi bencana dengan cara apa pun lebih baik daripada menunggu. sesuatu terjadi terlebih dahulu.

Jika WannaCry bukan panggilan bangun yang perlu diperhatikan oleh bisnis Anda dengan serius, maka mudah-mudahan itu tidak akan terlambat setelah serangan besar lainnya terjadi. Kami telah melihat satu eksploitasi mencapai 230.000 komputer di seluruh dunia — siapa yang tahu seberapa besar dan merugikan serangan berikutnya?