Lo stato di BYoD nel 2017: come proteggere il tuo incubo di sicurezza

Pubblicato: 2017-03-10Abbiamo parlato un po' di tendenze in precedenza, esaminando sia le tendenze delle comunicazioni unificate del 2017 che persino le tendenze della collaborazione in team del 2017. Tuttavia, un'enorme tendenza su cui non ci siamo ancora concentrati è l'adozione delle politiche BYoD. Man mano che il concetto di mobilità diventa più desiderabile all'interno della forza lavoro, il concetto di portare il proprio dispositivo al lavoro ha molto senso.

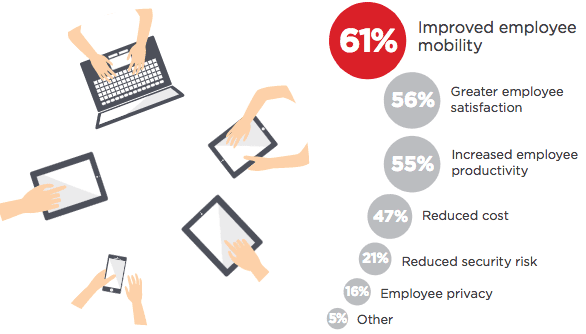

Naturalmente, uno dei vantaggi più evidenti è la riduzione dei costi per i datori di lavoro, che non devono più pagare per i telefoni cellulari o le postazioni di lavoro secondarie dei loro team. Che ci crediate o no, tuttavia, l'economizzazione non è il motivo principale per cui sempre più aziende stanno adottando questa politica. Soddisfazione, mobilità e produttività dei dipendenti sono i tre maggiori vantaggi di BYoD.

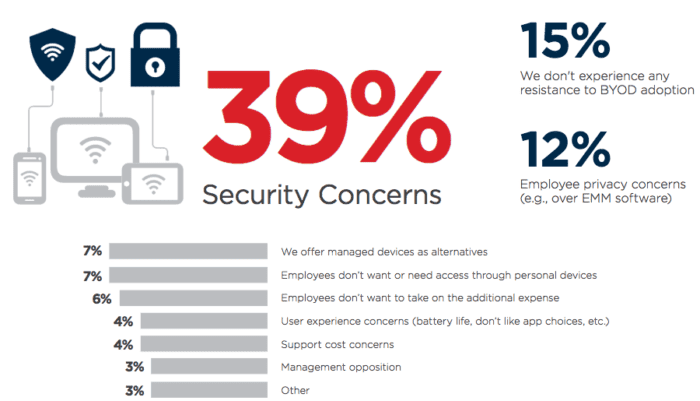

Tuttavia, allo stesso tempo, gli aspetti negativi sono ugualmente evidenti. Ha senso il motivo per cui un'azienda esiterebbe ad adottare questo approccio poiché la sicurezza e la privacy sono le maggiori preoccupazioni. Di recente abbiamo dato un'occhiata al rapporto BYoD Spotlight del Crowd Research Partner, che mette in evidenza le preoccupazioni e i vantaggi di questo tipo di politica. Volevamo ampliare il rapporto, condividere i nostri principali punti di vista e offrire informazioni su come la tua azienda può proteggere al meglio la sua rete mentre si muove verso una cultura del portare la tua.

Il rischio vale la pena?

Se la tua azienda ha operato senza l'approccio BYoD per molti anni, probabilmente stai pensando: "Perché preoccuparsi?" La maggiore possibilità di una violazione della sicurezza vale davvero la pena dare ai membri del tuo team la libertà di utilizzare i propri telefoni? Anche se in passato abbiamo evidenziato i pro ei contro di BYoD, vale la pena guardarlo di nuovo. Dopotutto, molti pensano che questo approccio, semmai, promuova il concetto di IT ombra, il concetto di dipendenti che adottano le proprie soluzioni senza consultare l'IT. Senza dubbio, la più grande resistenza all'adozione di queste politiche deriva da problemi di sicurezza.

Ciò può portare a problemi di compatibilità, ostacoli alla collaborazione e, naturalmente, problemi di sicurezza. Ad esempio, Cisco Spark è una scelta straordinaria per qualsiasi team che desideri un'intensa sicurezza. Slack, d'altra parte, è tutt'altro che eccezionale quando si tratta di sicurezza. Questa carenza ha causato un'esplosione di alternative Slack incentrate sulla sicurezza. Tutte le tue comunicazioni sicure escono dalla finestra non appena una squadra decide di utilizzare Slack su Spark, anche se le altre squadre usano quest'ultima.

La ricerca di Crowd ha concluso che “12,1 miliardi di dispositivi mobili saranno utilizzati entro il 2018; la metà dei datori di lavoro nel mondo richiede il BYOD entro il 2017; Il 67% dei CIO e dei professionisti IT è convinto che la mobilità avrà un impatto sulle proprie organizzazioni tanto, o più, di quanto abbia fatto Internet negli anni '90".

Realisticamente, i vantaggi che il tuo team può ottenere da queste politiche possono superare i problemi di sicurezza. La folla ha notato che un approccio BYoD fornisce:

- Maggiore mobilità

- Maggiore soddisfazione dei dipendenti

- Un grande incremento di produttività

- Risparmio sui costi, ovviamente

Ora, la soddisfazione può sembrare a prima vista una misura superficiale, ma è stato dimostrato più e più volte che i lavoratori felici sono lavoratori produttivi. Come ho detto in passato, l'esperienza dell'utente è fondamentale: se un'applicazione o una soluzione è complicata, nessuno la utilizzerà. Costringere i dipendenti a utilizzare gli stessi dispositivi, forse obsoleti, può portare a sconvolgere i dipendenti che combattono la tecnologia più spesso che portare a termine il lavoro. Di seguito sono riportati i risultati di un sondaggio in cui alle imprese è stato chiesto quale ritenessero sarebbe stato il maggiore vantaggio di questo tipo di politica:

Vale la pena notare che queste percentuali non raggiungono il 100% perché alcune aziende che hanno partecipato al sondaggio hanno selezionato più aspetti. Questo mette ulteriormente in evidenza i vantaggi di un approccio BYoD.

Quindi, se stai cercando di essere un'azienda all'avanguardia e sfruttare ogni possibile vantaggio, è sicuro dire che abbracciare l'approccio "porta il tuo" consentirebbe ai tuoi dipendenti di concentrarsi sul proprio lavoro. Questo porta a team felici, produttivi e realizzati.

Rischi da considerare

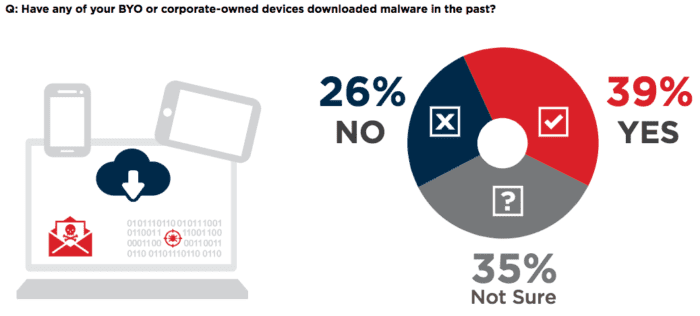

Come accennato in precedenza, i principali rischi associati a un approccio BYoD riguardano la sicurezza e la privacy. Questi sono entrambi argomenti molto incredibilmente ampi, ma è possibile condensare i due. Consentire ai concorrenti l'accesso al metaforico deposito segreto della tua azienda è un esempio lampante. Pertanto, ogni azienda dovrebbe pianificare il proprio approccio BYoD nel modo giusto. Il malware, in generale, è una delle principali preoccupazioni. In effetti, il 39% delle aziende intervistate ha affermato di aver trovato sulla propria rete un dispositivo BYO che aveva scaricato malware.

Anche il rischio di attacchi ransomware è una preoccupazione crescente. Si tratta di attacchi in cui gli hacker si fanno strada nella tua rete per chiuderla (o parti di essa) o per raccogliere informazioni e tenerle tutte in ostaggio. Questi aggressori costringono la tua azienda a pagare un bel soldo per riavere le tue cose. Tuttavia, indipendentemente dall'attacco, la stragrande maggioranza delle aziende afferma che i problemi di sicurezza sono la principale barriera BYoD.

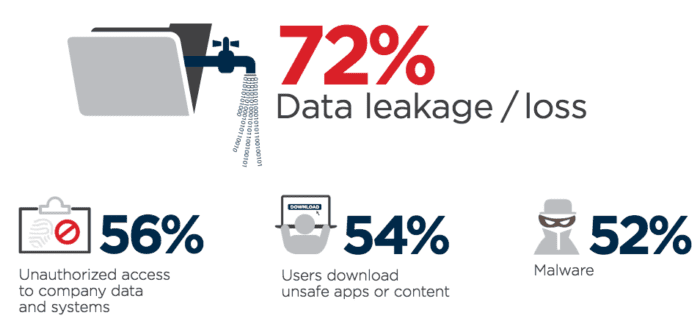

In particolare, ciò che le aziende temono di più sono la perdita di dati e la perdita di dati. L'idea di consentire a persone non autorizzate di accedere alle informazioni private e cruciali della tua azienda è un grosso ostacolo da superare. Tali rischi includono:

- Perdita di dati o perdita di dati

- Accesso non autorizzato a dati e sistemi aziendali

- Gli utenti scaricano app non sicure e accedono a contenuti non autorizzati

- Malware e altri software infetti, come il ransomware menzionato in precedenza

- Dispositivi smarriti e rubati

- exploit di vulnerabilità nei dispositivi non protetti

- L'impossibilità di controllare la sicurezza degli endpoint

- Garantire un software di sicurezza aggiornato su ogni dispositivo

- Conformità al regolamento

- Attacchi di rete tramite WiFi non protetto

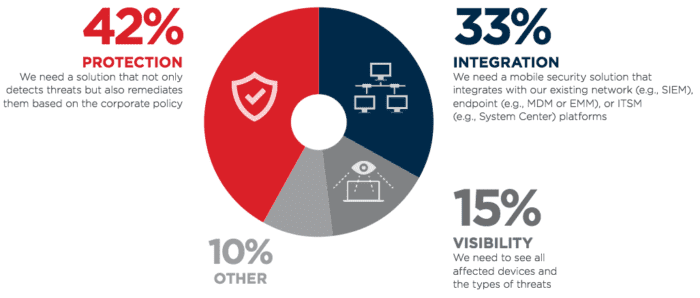

Al di là dei problemi di sicurezza, la maggior parte delle aziende cita l'integrazione come il secondo ostacolo più grande. Le integrazioni ci consentono di fare cose come ricostruire Slack per adattarlo ai lavoratori remoti. Sappiamo tutti quanto siano importanti le integrazioni. Le aziende intervistate hanno affermato che una soluzione di sicurezza mobile in grado di integrarsi nella rete esistente e nello stack di applicazioni è una priorità assoluta.

Le aziende si preoccupano anche della visibilità della rete di eventuali minacce o dispositivi compromessi. In effetti, il 35% delle aziende ha riferito che BYoD richiedeva risorse IT aggiuntive per gestire la sicurezza mobile. Questo rappresenta un ottimo punto: la sicurezza può essere costosa, richiedere molto tempo e sminuire le priorità più elevate della tua azienda.

Dando un'occhiata di seguito, tuttavia, vedrai che la protezione delle tue applicazioni BYoD e della tua rete non deve essere complicata.

Prendi il controllo e proteggi la tua rete BYoD

Un ufficio BYoD non deve significare un buco nero di incubi di sicurezza. (Lo lasceremo all'IoT.) Proprio come abbiamo discusso sulla protezione della tua rete VoIP, le politiche e le pratiche di sicurezza più semplici aiuteranno a mantenere tutto bloccato. Ora, il buon senso è in definitiva la migliore difesa quando si tratta di proteggere i tuoi dati. Quindi, prima di tutto, assicurati che le tue squadre personali abbiano il minor margine di errore possibile.

Stabilire pratiche e protocolli di sicurezza adeguati

Non sto parlando di protocolli come SIP e H.323, che fanno esistere il tuo servizio VoIP, ma di buone linee guida vecchio stile. Senza dubbio, il rischio maggiore in questo approccio deriverà dalla mancata regolamentazione del funzionamento dei team e dell'utilizzo dei loro dispositivi personali. Proprio come qualsiasi altra cosa nella vita, ignorare il problema non lo farà scomparire.

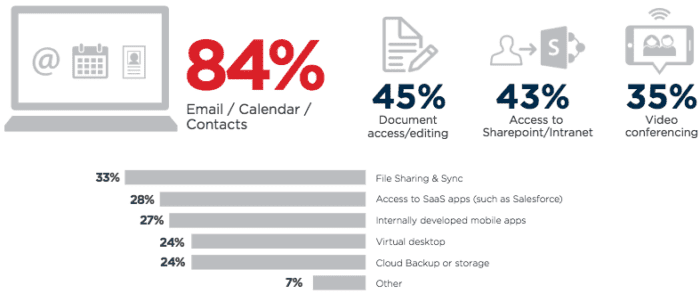

Sopra c'è un'altra serie di risultati del sondaggio in cui le aziende hanno classificato le loro funzioni ideali di un dispositivo BYO e per cosa consentirebbero ai loro team di utilizzare i loro dispositivi. Questi aspetti sono importanti da tenere in considerazione quando si considerano politiche, linee guida e applicazioni o funzioni approvate. In generale, le regole e i regolamenti che la tua azienda (in particolare il tuo reparto IT) sceglie di adottare dovrebbero variare in base a queste funzioni e ruoli specifici del team.

Linee guida per l'uso accettato :

Inizia proprio dall'inizio. Determina cosa si qualifica e cosa non si qualifica come uso accettato per la tua squadra. Definisci chiaramente l'uso aziendale accettabile con attività specifiche che supportano direttamente o indirettamente la tua attività. Limitare, ma non vietare completamente, la comunicazione personale potrebbe aiutare a stabilire come i tuoi dipendenti dovrebbero visualizzare BYoD.

Naturalmente, limitare l'accesso al web è un buon inizio; tuttavia, gli studi hanno dimostrato che una piacevole navigazione sul Web può essere vantaggiosa per la produttività, quindi non esagerare. Ancora più importante, limita come e quando i tuoi team possono archiviare o trasmettere informazioni sensibili sui propri dispositivi mobili. I controlli di sicurezza di routine sono un'ottima politica per garantire che ogni dispositivo sia aggiornato e conforme alle linee guida.

Criteri per le applicazioni consentite :

È impossibile vietare tutte le app e impedire ai tuoi team di installare i loro preferiti sui propri dispositivi personali. Detto questo, fornire criteri per ciò che dovrebbe essere utilizzato per il lavoro e tentare di stabilire la coerenza su tutta la linea. Come discusso in precedenza, l'IT ombra può essere un grosso problema.

Garantire che tutte le tue comunicazioni avvengano sulla stessa piattaforma è importante nella manutenzione della sicurezza. È anche possibile semplicemente disabilitare le app che non provengono da provider molto apprezzati, come Google Play o l'App Store di Apple. Alcuni dispositivi consentono persino all'IT di abilitare o disabilitare i download di app da posizioni non ufficiali.

Pratiche di partenza dei dipendenti:

Quando un dipendente lascia il team, il suo dispositivo può ancora contenere tutte le informazioni, i dati, le comunicazioni e i file precedenti relativi all'attività. Il primo passo che la tua azienda può compiere è stabilire una politica per i dipendenti in partenza. Una politica per i dipendenti in partenza è una delle migliori pratiche di sicurezza che la tua azienda può adottare.

Non è realistico chiedere ai dipendenti in partenza di cancellare tutto dal proprio dispositivo personale, ma ha senso rimuovere almeno tutte le comunicazioni e le applicazioni aziendali.

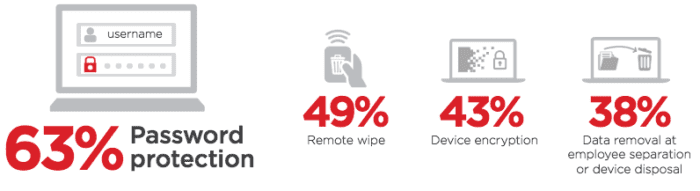

Criteri per le password:

La maggior parte delle persone dà per scontate le password: riutilizza tutto ciò che è più facile da ricordare. Potremmo entrare in un'intera discussione sulle migliori pratiche per le password, ma questo è un altro argomento per un altro giorno. Basti dire che un modo semplice per rimanere al passo con le password è stabilire una politica di tempo limitato.

Come minimo, la tua politica dovrebbe richiedere ai dipendenti di modificare le password di routine e richiedere una serie rigorosa di requisiti per le password per prevenire semplici attacchi di forza bruta.

Controlli di sicurezza di routine:

Una cosa è utilizzare una serie di linee guida e politiche, un'altra è applicarle. Dopotutto, a che servono le tue regole se nessuno le segue perché nessuno le fa rispettare? Una grande azienda con il lusso di un reparto IT avrà il vantaggio di un team dedicato a garantire le migliori misure di sicurezza.

Realisticamente, tuttavia, un'azienda di qualsiasi dimensione può e deve stabilire semplici controlli di sicurezza. Una volta al mese, riunisci il tuo team per reimpostare le password e rivedere le tue politiche. L'analisi da sola può aiutare la tua azienda, ad esempio, migliorando i rapporti sulle chiamate VoIP. Di seguito, discutiamo gli strumenti disponibili per potenti report di controllo, che includono la registrazione, il monitoraggio e l'accesso remoto.

Distribuisci e utilizza il giusto set di strumenti

Avrebbe senso continuare con il set di strumenti giusto per il lavoro se la tua azienda ha intenzione di stabilire politiche di utilizzo adeguate.

Questa è un'idea ampia, ma l'utilizzo di soluzioni incentrate sull'azienda aiuterà a ridurre al minimo sia i rischi per la sicurezza che i problemi di compatibilità tra i team. Le soluzioni di gestione dei dispositivi mobili sono il modo più semplice per riunire tutto sotto lo stesso tetto. Tuttavia, la tua azienda non ha bisogno di sborsare per mantenere la tua rete protetta con le giuste politiche. Queste potrebbero anche essere classificate come misure di controllo del rischio.

Questa è un'idea ampia, ma l'utilizzo di soluzioni incentrate sull'azienda aiuterà a ridurre al minimo sia i rischi per la sicurezza che i problemi di compatibilità tra i team. Le soluzioni di gestione dei dispositivi mobili sono il modo più semplice per riunire tutto sotto lo stesso tetto. Tuttavia, la tua azienda non ha bisogno di sborsare per mantenere la tua rete protetta con le giuste politiche. Queste potrebbero anche essere classificate come misure di controllo del rischio.

Gestione dei dispositivi mobili:

Ora, queste soluzioni sono in una classe a parte. Generalmente focalizzati sul mercato aziendale, potrebbero essere fuori portata per alcuni team più piccoli che utilizzano solo i loro telefoni e computer personali. Tuttavia, se la tua azienda vuole prendere sul serio la sicurezza come dovrebbe, investire nella soluzione giusta può fare molto.

Questi strumenti possono essere utilizzati per automatizzare il processo di rimozione dei dati aziendali dal telefono di un utente. Possono persino impostare regole di "geofencing", che limitano la posizione in cui gli utenti possono accedere alle proprie app o account aziendali. Alcune soluzioni popolari includono SOTI MobiControl, Vmware AirWatch, Citrix XenMobile e Microsoft Intune.

Crittografia dei dati e del dispositivo:

Come abbiamo notato in precedenza, non tutte le aziende sentiranno il disperato bisogno di investire in una soluzione aziendale, ma ciò non le lascia senza alternative. È possibile mettere insieme una soluzione sicura da soli utilizzando i giusti metodi di comunicazione e il maggior numero possibile di app.

Ho notato più volte quanto sia sicuro Cisco Spark, ma solo per sottolineare ancora una volta: Cisco non può nemmeno vedere le tue comunicazioni. Puoi garantire la corretta crittografia del dispositivo in diversi modi, ma uno dei più convenienti e ovvi è configurare una rete privata virtuale (VPN), qualcosa che ogni azienda dovrebbe avere.

Accesso remoto al dispositivo:

L'accesso ai dispositivi remoti esiste come una categoria a sé stante e può essere utilizzato per diversi scenari. Se i tuoi dipendenti mobili richiedono supporto o assistenza, le applicazioni di accesso ai dispositivi remoti sono una manna dal cielo per i team IT. Questi possono essere utilizzati anche per garantire la sicurezza e aiutare a rimuovere i dati dai dipendenti in partenza o per garantire che i team seguano le linee guida adeguate.

Questi strumenti possono anche aiutare nei controlli di sicurezza di routine se questa è una politica che la tua azienda vorrebbe implementare. Anche gli strumenti di cancellazione remota sono comuni e generalmente i due possono essere classificati nella stessa categoria.

Autenticazione a due fattori:

Se la tua azienda sceglie di utilizzarlo, l'autenticazione a due fattori funzionerebbe di pari passo con la tua VPN. L'autenticazione a due fattori è uno dei modi più semplici per proteggere ulteriormente account e dispositivi. Pensa a questo come alla serratura a catenaccio di una porta d'ingresso. L'autenticazione a due fattori richiede agli utenti di identificarsi con una seconda misura oltre alla password. In effetti, Twilio e Nexmo sono due delle piattaforme più popolari che lo rendono possibile.

Il modo in cui gli utenti si identificano dipende dall'applicazione e dal caso d'uso. Tuttavia, comporta comunemente l'invio di un codice a tempo limitato tramite telefonata, messaggio di testo o e-mail. Alcune aziende potrebbero persino fare uno sforzo in più e dotare i propri team di portachiavi "autenticatori", che generano una stringa di numeri casuali ogni volta che un utente effettua l'accesso o stabilisce una connessione VPN.

Firewall e antivirus:

Abbiamo già esaminato la differenza tra firewall software e hardware e vogliamo sottolineare ancora una volta quanto siano cruciali questi strumenti per proteggere la rete. Anche se potrebbe non essere possibile installare un firewall software sul telefono cellulare BYoD di ogni membro del team, proteggere la rete con un firewall hardware o anche con un Session Border Controller è uno dei modi migliori per bloccare l'intera rete.

Se la tua azienda utilizza un firewall come prima e seconda linea di difesa, verrà configurato anche con una VPN. Questi strumenti possono anche aiutare a prevenire i temuti attacchi DDoS che mettono in ginocchio anche le reti più grandi. Le soluzioni antivirus sono un altro strumento simile che generalmente funziona di pari passo con una corretta configurazione del firewall e dovrebbe essere utilizzato su tutti i dispositivi, ove possibile.

BYoD è qui per restare

Se la tua azienda sta cercando di ottenere qualsiasi tipo di vantaggio, vale sicuramente la pena considerare BYoD. Come abbiamo visto, la stragrande maggioranza delle aziende che utilizzano questa politica vede i vantaggi che superano le preoccupazioni. La sicurezza è incredibilmente importante per qualsiasi azienda e ho ripetuto più volte che tutti devono prenderla sul serio.

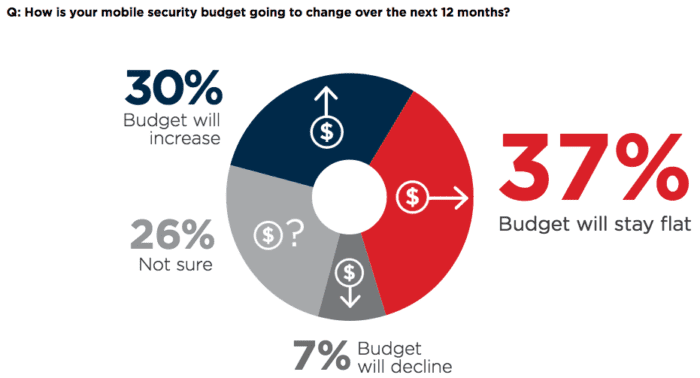

Tuttavia, ciò non significa che la tua azienda non possa sfruttare un approccio BYoD. Le misure di buon senso da sole faranno molto per mantenere i tuoi dati bloccati. Ci vuole davvero solo un piccolo investimento, sia in tempo che in denaro, per utilizzare semplici pratiche di sicurezza. Mentre il 30% delle aziende ha visto aumentare il proprio budget, ancora di più ha visto il proprio budget rimanere invariato e il 7% lo ha visto diminuire. Nel complesso, BYoD è una delle più grandi tendenze delle UC e della forza lavoro che sta crescendo insieme al concetto di mobilità di cui ora facciamo tesoro.

Tuttavia, ciò non significa che la tua azienda non possa sfruttare un approccio BYoD. Le misure di buon senso da sole faranno molto per mantenere i tuoi dati bloccati. Ci vuole davvero solo un piccolo investimento, sia in tempo che in denaro, per utilizzare semplici pratiche di sicurezza. Mentre il 30% delle aziende ha visto aumentare il proprio budget, ancora di più ha visto il proprio budget rimanere invariato e il 7% lo ha visto diminuire. Nel complesso, BYoD è una delle più grandi tendenze delle UC e della forza lavoro che sta crescendo insieme al concetto di mobilità di cui ora facciamo tesoro.

Quasi tutti i fornitori contemporanei sono focalizzati sulla mobilità e ogni azienda dovrebbe riconoscere i vantaggi che potrebbe portare in tavola. Lo stato attuale del BYoD dovrebbe essere incentrato sulla crescente adozione ma, soprattutto, sulla sicurezza. Le aziende hanno il diritto di preoccuparsi della sicurezza, ma dovrebbero anche riconoscere quanto potrebbe essere semplice mantenere tutto al sicuro. Non lasciare che la paura di un attacco illegale impedisca alla tua azienda di prendere la decisione giusta e di adottare le politiche giuste per il tuo team.