La guida completa sul mascheramento dei dati

Pubblicato: 2020-03-04Che cos'è il mascheramento dei dati?

Il mascheramento dei dati è un processo per mascherare o nascondere i dati originali con quelli modificati. In questo, il formato rimane lo stesso e viene modificato solo il valore. Questo è strutturalmente identico, ma la versione errata dei dati viene utilizzata per la formazione degli utenti o il test del software. Inoltre, la causa principale è mantenere i dati effettivi al sicuro nelle occasioni in cui non è necessario.

Sebbene le organizzazioni dispongano di regole e regolamenti rigorosi per proteggere i propri dati di produzione, tuttavia, in caso di esternalizzazione dei dati, potrebbero scoppiare problemi. Ecco perché la maggior parte delle aziende non si sente a proprio agio nel mostrare pubblicamente i propri dati.

- Definizione

- Chi usa il Data Masking?

- Tipi

- Strumenti da eseguire

- Tecniche da conoscere

- Esempi di mascheramento dei dati

Chi usa il Data Masking?

Al fine di ottemperare ai requisiti generali sulla protezione dei dati (GDPR), le aziende hanno mostrato il loro interesse ad applicare il data masking per garantire la sicurezza dei propri dati di produzione. Secondo le norme e i regolamenti del GDPR, tutte le aziende che ricevono i dati dai cittadini dell'UE devono essere molto consapevoli della delicatezza della questione e fare alcuni passi avanti per evitare qualsiasi inconveniente.

Pertanto, diventa inevitabile per le aziende che fanno mainstream mantenere i propri dati sensibili al sicuro. Nel frattempo, ci sono diversi tipi di dati che possono essere utilizzati, ma i seguenti sono più frequentemente utilizzati nei campi aziendali:

- Informazioni sanitarie protette (PHI)

- Proprietà intellettuale (ITAR)

- Informazioni sulle carte di pagamento PCI-DSS

Tutti gli esempi di cui sopra rientrano nell'obbligo che deve essere seguito.

Tipi di mascheramento dei dati

Il mascheramento dei dati è una tecnica speciale che viene applicata per rendere i tuoi dati non accessibili agli utenti non di produzione. Sta diventando popolare tra le organizzazioni e il motivo alla base di ciò è una crescente minaccia alla sicurezza informatica. Quindi, per far fronte a questa minaccia dei dati, viene applicata la tecnica del mascheramento. Ha diversi tipi che servono alla stessa causa, ma il loro modo di procedere rimane diverso. Ora, ci sono due tipi principali, uno è statico e il secondo è dinamico.

Mascheratura dei dati statici

Nel caso del data masking statico viene preparato un duplicato del database, identico al database reale ad eccezione di quei campi che devono essere falsificati o mascherati. Questo contenuto fittizio non influenza il funzionamento del database al momento del test nel mondo reale.

Mascheramento dinamico dei dati

Nel mascheramento dinamico dei dati, le informazioni importanti vengono modificate solo in tempo reale. Quindi, i dati originali saranno visti solo dagli utenti, mentre gli utenti non privilegiati potranno vedere solo i dati fittizi.

Sopra sono riportati i principali tipi di mascheramento dei dati, ma vengono utilizzati anche i seguenti tipi.

Offuscamento dei dati statistici

I dati di produzione dell'azienda possiedono diverse cifre che vengono denominate statistiche. Il mascheramento di queste statistiche è chiamato offuscamento dei dati statistici. Gli utenti non di produzione non potrebbero mai avere una stima delle statistiche effettive in questo tipo di mascheramento dei dati.

Mascheramento al volo dei dati

Il mascheramento dei dati al volo viene applicato dove viene eseguito il trasferimento dei dati da ambiente a ambiente. Questo tipo è esplicitamente adatto per ambienti che eseguono la distribuzione continua per applicazioni altamente integrate.

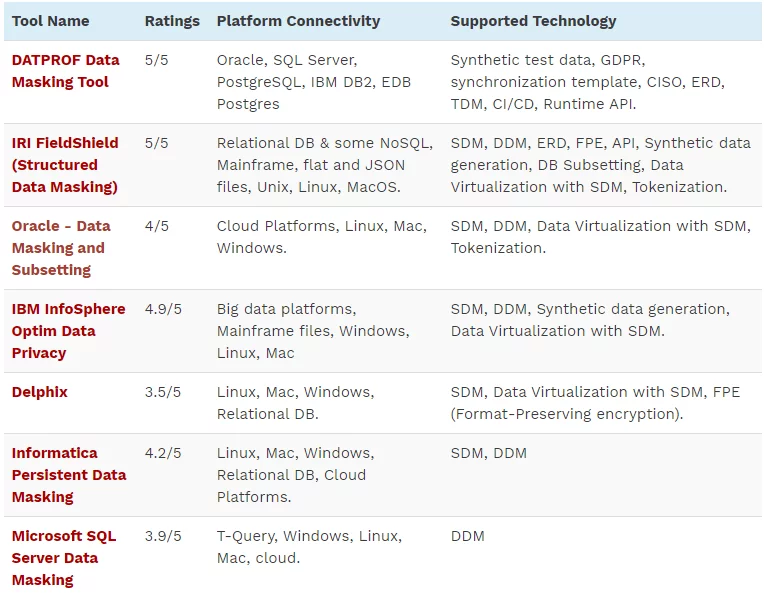

Strumenti di mascheramento dei dati

Come tutti sappiamo, la tecnologia sta facendo uno sviluppo costante su base giornaliera e le soluzioni di diversi problemi vengono modificate. Quindi, gli strumenti disponibili hanno aggiunto un nuovo lotto con efficienza e qualità di lavoro ancora migliori. Pertanto, qui abbiamo alcune delle ultime soluzioni o strumenti di mascheramento dei dati che vengono utilizzati per eseguire.

- Strumento di mascheramento dei dati DATPROF

- IRI Field Shield (mascheramento dei dati strutturato)

- Oracle Data Masking e sottoinsiemi.

- IBM INFO SPHERE Privacy ottimale dei dati

- Delfix

- Mascheramento dei dati di Microsoft SQL Server

- Mascheramento dei dati persistenti delle informazioni

Ulteriori dettagli sugli strumenti sono stati forniti nella tabella seguente:

Fonte: https://www.softwaretestinghelp.com/data-masking-tools/

Quindi, questi sono strumenti ben noti, che possono anche essere chiamati soluzioni di mascheramento dei dati o strategia di mascheramento dei dati.

Tecniche di mascheramento dei dati

Ci sono numerose tecniche che vengono applicate per sfruttare l'opportunità. Con il passare del tempo, le sfide diventano sempre più grandi e anche le soluzioni stanno diventando diverse.

In precedenza, c'erano poche tecniche che venivano applicate, ma ora c'è un certo numero di tecniche che possono essere implementate. Inoltre, lo scopo dell'utente rimane ben servito utilizzando tutte le tecniche fornite, ma le funzionalità potrebbero essere diverse in caso di tecniche diverse. Quindi, alcune delle più famose tecniche di mascheramento dei dati sono state fornite di seguito:

Mischiare

Questa è una delle tecniche più utilizzate. In questa tecnica, i dati vengono mescolati all'interno delle colonne. Ma questo non viene utilizzato per dati di alto profilo, perché la riproduzione casuale può essere annullata decifrando il codice di riproduzione casuale.

Crittografia

Questa è la tecnica più complicata. Di solito, nella crittografia, l'utente deve produrre la chiave per visualizzare i dati originali. Ma consegnare la chiave a qualcuno che non è autorizzato a vedere i dati originali potrebbe causare seri problemi.

Numero e varianza di data

La strategia di modifica numerica è utile per l'applicazione ai campi relativi al denaro e basati sulla data.

Mascherare

In questa tecnica, tutti i dati non vengono mascherati. Ci sono alcune statistiche che sono mascherate, in modo che il valore originale non possa essere calcolato.

Annullamento o eliminazione

Questa tecnica viene utilizzata solo per evitare la visibilità di diversi elementi di dati. Questa è la tecnica più semplice che può essere utilizzata per applicare il data masking. Ma, per trovare i dati visibili, è possibile applicare il metodo del reverse engineering. Quindi, non è molto adatto per i dati sensibili.

Ulteriori regole complesse

Ulteriori regole complesse non possono essere chiamate tecnica. Ma queste sono le regole che possono essere applicate a qualsiasi tipo di mascheramento per renderlo più invincibile contro qualsiasi intrusione da parte di un utente non autorizzato. Queste regole includono regole di sincronizzazione interna di riga, regole di sincronizzazione interna di colonna, ecc.

Sostituzione

Questa è la tecnica di mascheratura più adatta. In questa tecnica, qualsiasi valore statistico autentico viene aggiunto per mascherare i dati originali. In questo modo l'utente non autentico non trova dubbio quel valore e anche i dati rimangono conservati. Questa tecnica viene applicata nella maggior parte dei casi in cui un'informazione sensibile deve essere nascosta.

Esempi di mascheramento dei dati

Esistono diversi strumenti e software e gli esempi variano anche in base allo strumento o al software utilizzato. Inoltre, la mascheratura dei dati può essere eseguita sia in modo statico che dinamico utilizzando tutti gli strumenti sopra menzionati. Il risultato sarà lo stesso in ogni caso.

In precedenza, la maggior parte delle aziende era fuori da questo sistema, ma per il momento ci sono 114 grandi organizzazioni solo negli Stati Uniti che utilizzano il mascheramento dei dati di Oracle per rendere le loro informazioni sicure da utenti non di produzione. Inoltre, ora ci sarà un'esplosione persistente del numero di aziende che tenderebbero ad adottare questa tecnologia, poiché la sicurezza non può essere compromessa.

Pensieri finali

Dopo aver esaminato l'intero articolo, hai compreso la sensibilità e l'importanza. Quindi, al fine di migliorare ulteriormente, qui ti parleremo delle migliori pratiche di mascheramento dei dati come le nostre ultime parole:

Trova dati

Questo è il primo passaggio in cui devi trovare i dati che sembrano essere sensibili e devono essere mascherati.

Trova la Tecnica adatta

Dopo aver visto la natura dei dati, puoi scegliere una qualsiasi delle tecniche che sono state indicate sopra nell'articolo. Tenendo conto delle circostanze, sarà facile trovare una tecnica di mascheratura adatta.

Attuazione del mascheramento

Questo non funzionerà per una grande organizzazione che utilizza un unico strumento di mascheramento. Ma deve essere fatto con una pianificazione adeguata e strumenti diversi. Pertanto, per ottenere le migliori soluzioni dal data masking, è necessario esaminare le esigenze della tua futura impresa.

Risultati dei test di Data Masking

Questo è il passo finale. Sono necessari QA e test per garantire che le disposizioni di occultamento producano i risultati desiderati.

Altre risorse utili:

3 Tipi di tecniche e strumenti di anonimizzazione dei dati da considerare

5 Vantaggi di una strategia concreta di gestione dei rischi per la sicurezza informatica

4 Domande da porre per garantire la protezione e la privacy dei dati