Hacking etico: la guida completa

Pubblicato: 2022-02-13Vuoi imparare l' hacking etico ? Questo tutorial ti fornirà i dettagli completi sull'hacking, i tipi di hacking, l'hacking etico, come diventare un hacker professionista e i migliori corsi di hacking etico per professionisti della sicurezza informatica attraverso i quali diventerai un hacker certificato. Ti regaliamo 10 corsi a pagamento e 5 gratuiti.

I dati sono il nuovo petrolio che muove tutto nel mondo. È la valuta più importante quando si tratta di crescita di qualsiasi organizzazione. Questo lo rende anche la risorsa più vulnerabile di qualsiasi organizzazione poiché è sempre sotto il radar di hacker e criminali informatici.

Secondo uno studio recente, "la criminalità informatica inciderà sui 6 trilioni di dollari all'anno entro il 2021". La cifra sembra più sorprendente rispetto ai 3 trilioni di dollari del 2015. Ciò rende la sicurezza delle informazioni uno dei campi più caldi in questo momento.

Il ruolo di un hacker etico è comprendere i bug, i difetti e le scappatoie nei muri di sicurezza di un'azienda e risolverli. Per raggiungere questo obiettivo, devono essere in grado di comprendere le sfumature e le complessità della sicurezza informatica e di tutto ciò che ne consegue.

La sicurezza informatica è un settore specializzato nella protezione delle risorse digitali dell'organizzazione. Lo studio della sicurezza informatica include la formazione di individui con le capacità di un hacker etico. Esistono diversi modi per diventare un hacker etico. Discuteremo il miglior corso di hacking etico disponibile per i professionisti della sicurezza informatica.

- Leggi: 8 modi migliori per prevenire l'hacking del tuo PC o Mac o attività online

- 7 modi migliori per prevenire l'hacking del tuo telefono Android

Sommario

Cos'è l'hacking?

L'hacking è un'attività di identificazione della debolezza dei computer e delle reti private per estorcere la sicurezza dei computer per ottenere l'accesso non autorizzato ai tuoi dati personali e aziendali. Inoltre, prendono il controllo del tuo computer, rubano tutte le informazioni riservate e cercano di venderle sul dark web. Dopo essere stato hackerato. perdi il controllo del tuo PC e non puoi accedere a nulla. L'hacking viene eseguito utilizzando molti algoritmi per decifrare le password e la sicurezza del computer o di qualsiasi altra rete privata.

L'hacker è la persona che usa le proprie capacità di programmazione informatica e la conoscenza dei sistemi di sicurezza per sfruttare il sistema di sicurezza per rubare informazioni e dati personali sconosciuti. Alcuni usano le loro abilità di hacking per buoni motivi, come la protezione dei tuoi sistemi e siti Web, ma alcuni usano le loro abilità nel modo sbagliato per ottenere l'accesso non autorizzato a sistemi, server e siti Web sconosciuti per rubare i loro dati riservati.

Esistono molti metodi per hackerare un sistema o un sito Web e, in base al metodo, anche gli hacker vengono classificati. Di seguito sono elencati i vari tipi di hacker.

- White Hat hacker

- Black Hat Hacker

- Grey Hat Hacker

- Script Kiddies

- Green Hat hacker

- Hacker con cappello blu

- Red Hat hacker

- Hacker sponsorizzati dallo stato/nazionale

- Attivista

- Fischiatore

Cos'è l'hacking etico

L'hacking etico è un metodo di hacking utilizzato principalmente per penetrare e testare legalmente il loro sistema di sicurezza per trovare i punti deboli. Gli hacker etici sono anche conosciuti come White Hat Hackers. Usano le loro abilità informatiche per cose buone rispetto al male. Ci sono opportunità di lavoro nel settore IT per coloro che hanno competenze nell'hacking etico e utilizzano strumenti di penetrazione o penna per hackerare. Usano questi strumenti per sviluppare la sicurezza del contatore per difendere i propri sistemi e server dagli attacchi.

Gli hacker utilizzano una serie di strumenti standard per penetrare nei sistemi. A seconda del tipo di server o sistema da testare o penetrare, lo strumento viene selezionato e utilizzato. Ma la maggior parte degli hacker inizia i test di penetrazione utilizzando lo strumento "distro" del sistema operativo Linux . Con il passare dei tempi, la distribuzione Linux è diventata vecchia e i professionisti preferiscono un altro strumento chiamato "Kali distro".

Al giorno d'oggi, su Internet, puoi trovare molti strumenti di hacking gratuiti che contengono una grande quantità di malware. D'altra parte, alcuni degli strumenti popolari possono anche contenere malware. Quindi, prima di utilizzare qualsiasi strumento per l'hacking, assicurati che non contenga malware o alcun tipo di codice progettato per hackerare gli hacker. Per questo motivo, i professionisti scrivono il proprio codice per sviluppare gli strumenti per evitare problemi di fiducia.

Cosa fanno gli hacker etici

Gli Ethical Hackers sono professionisti nel campo dell'Ethical Hacking e usano le loro abilità per la buona causa. Sono certificati in Ethical Hacking e hanno tutta l'autorità per utilizzare strumenti di hacking in qualsiasi misura. Usano le loro abilità e tecniche per violare i sistemi di sicurezza e prendono il controllo sui Black Hat Hacker, che intendono fare cose cattive. La cosa principale che fanno gli hacker etici è proteggere i propri server e sistemi dagli attacchi ed essere pronti ai contrattacchi.

Cos'è Certified Ethical Hacker

Certified Ethical Hacker (CEH) è la qualifica rilasciata a un Ethical Hacker effettuando un test sulle sue abilità informatiche e abilità di hacking. Questo certificato viene rilasciato dal Consiglio delle CE tramite lo svolgimento di un esame. Il codice dell'esame Certified Ethical Hacking è 312-50. Non è un compito facile diventare un Hacker Etico Certificato. Devi dimostrare le conoscenze relative alla sicurezza dei sistemi informatici e trovare i punti deboli di questi e fornire un documento completo come rapporto. Gli hacker etici certificati hanno più opportunità di lavorare in un'azienda o organizzazione.

Cos'è l'hacking del cappello nero

Black Hat Hacking è un tipo di metodo o modello di hacking simile al White Hat Hacking (Ethical Hacking). Ma le intenzioni sono diverse l'una dall'altra. Black Hat Hacking viene utilizzato principalmente nel modo sbagliato o per una cattiva causa come il furto di informazioni sensibili da un individuo o da un'organizzazione. Gli hacker che utilizzano Black Hat Hacking sono noti come hacker Black Hat. Usano le loro note conoscenze informatiche per i propri profitti e guadagni usandole per cattive intenzioni. Rubano persino i dati dalla banca e dai fondi.

I Black Hat Hacker entrano in altri computer o server, sia che si tratti di un individuo o di un'organizzazione, implementando i sistemi di sicurezza. Perseguitano e rubano informazioni sensibili da quei computer e vendono quelle informazioni rubate nel mercato oscuro per la loro crescita personale. D'altra parte, invece di vendere, ricattano i proprietari di tali informazioni per soddisfare le loro richieste.

Il motivo principale di Black Hat Hackers è rubare informazioni sensibili da industrie, banche e molti altri. E ricavare profitti da quelle informazioni rubate.

Cos'è l'hacking del cappello grigio

Grey Hat Hacking non è altro che godersi l'esperienza di hacking facendo esperimenti utilizzando scappatoie su un sito Web o su un computer. Gli hacker che utilizzano questo Grey Hat Hacking rientrano nel gruppo di Grey Hat Hackers. Questo Grey Hat Hacking è tra il White Hat (Ethical Hacking) e il Black Hat Hacking. Questi hacker non useranno le loro abilità di hacking per una cattiva causa. Trovano semplicemente un modo per hackerare semplicemente utilizzando alcuni dei punti deboli presenti nei sistemi.

Grey Hat Hackers trova il punto debole presente nel sistema e lo segnala ai proprietari del sistema. Usano le loro abilità sia per buone che per cattive intenzioni. A seconda del loro utilizzo, sono classificati. Quando un hacker hackera i sistemi per i propri guadagni o bisogni personali, viene chiamato Grey Hat Hackers.

Il motivo principale di un Grey Hat Hacker è divertirsi a sperimentare con server e sistemi utilizzando le sue scappatoie, debolezze e crack di sicurezza e trova divertimento nell'hacking. Non cercheranno di rubare o rubare alcun tipo di informazione sensibile alle persone né di aiutarle.

Cos'è Script Kiddies

Come tutti sanno, avere una conoscenza parziale di qualsiasi informazione sarà molto tossico e pericoloso. Script Kiddies appartiene a questa categoria. Sono hacker immaturi e principianti nel campo dell'hacking. Gli Script Kiddies non sono hacker esperti ma fanno hacking utilizzando uno strumento già creato. Violano gli strumenti di hacking e gli script di codifica degli altri hacker e li usano per hackerare sistemi, siti Web e reti. L'unica cosa che fanno Script Kiddies è catturare l'attenzione degli altri con le loro abilità di hacking da principiante.

La cosa principale che fa Script Kiddies è hackerare altri sistemi, reti o siti Web senza avere una conoscenza e un'idea adeguate riguardo al processo coinvolto nell'hacking. Lo strumento più utilizzato in Script Kiddle è l'attacco DoS (Denial of Service) o DDoS (Distributed Denial of Service). Lo scopo di questo attacco è di inondare l'indirizzo IP creando un traffico enorme che provoca arresti anomali.

Cos'è l'hacking del cappello verde

Green Hacking L'hacking è il metodo di hacking svolto dai nuovi studenti che non conoscono molto i sistemi di sicurezza e le azioni interne del web. Gli hacker che utilizzano questo metodo sono noti come Green Hat Hackers. Questi sono conosciuti come "principianti" nel campo dell'hacking poiché si trovano nelle prime fasi dell'hacking. Usano le loro abilità di hacking per non danneggiare la società o le persone intenzionalmente. Ma in alcuni casi, le loro azioni diventano pericolose e creano un enorme impatto a causa della mancanza di conoscenza su come trovare e correggere l'errore.

Potresti avere un dubbio: "Is a Green Hat Hacker è simile a Script Kiddies?". Fondamentalmente, sembrano entrambi simili ma sicuramente no. Perché gli Script Kiddies sono hacker dilettanti che usano altri script di hacking scaricandoli da altre fonti. Mentre Gren Hat Hackers crea il proprio script di hacking e lo usa. Questa è la principale differenza tra Script Kiddies e Green Hat Hackers. Inoltre, i Green Hat Hacker apprendono l'hacking attraverso istituzioni educative certificate e da fonti di apprendimento adeguate. Ma gli Script Kiddies imparano l'hacking leggendo articoli online da siti Web e guardando video di YouTube.

Cos'è l'hacking del cappello blu

L'hacking dei sistemi di sicurezza utilizzando uno strumento di penetrazione è noto come Blue Hat Hacking. È simile a Ethical Hacking (White Hat Hacking). Questi Blue Hat Hacker sono classificati in due tipi. Uno è Revenge Seekers e l'altro è Outside Security Professionals. Non c'è molta differenza tra i loro strumenti e le loro tecniche, ma l'unica differenza è lo scopo per cui stanno usando.

Cercatori di vendetta

Gli hacker di questo tipo utilizzano le loro capacità di hacking per penetrare attraverso il sistema di sicurezza e rubare dati o informazioni riservate di altri e pubblicarli sui media pubblici per danneggiare la reputazione. Può essere di un individuo, organizzazione, istituzione. Inoltre, dopo aver violato i loro server o account, pubblicano e inviano messaggi inappropriati, e-mail da quei profili per vendicarsi.

Professionisti della sicurezza esterni

Blue Hat Hacker di questo tipo sono chiamati da un'organizzazione o da un'azienda per testare il proprio software per eventuali errori prima di rilasciarlo sul mercato. Usano strumenti di hacking per verificare le capacità e la debolezza di quel software e forniscono rapporti all'azienda. A volte, le aziende organizzano incontri di Blue Hat Hacker per eseguire test sui loro server e sistemi.

Microsoft organizza anche questi tipi di incontri Blue Hat Hacker per testare i suoi programmi Windows. Quindi, Blue Hat Hackers sono anche conosciuti come Blue Hat Microsoft Hackers.

Cos'è Red Hat Hacking

Il metodo di hacking utilizzato contro i Black Hat Hacker per bloccare i loro server è noto come Red Hat Hacking. Questi sono proprio come l'hacking etico nel fare del bene alla società. I Red Hat Hacker sono molto aggressivi nell'attaccare gli hacker intesi per una cattiva causa. Usano percorsi estremi e illegali per distruggere i Bad Hacker. Scelgono qualsiasi tipo di percorso per fare cose buone.

Red Hat Hackers utilizza vari strumenti per scomporre i server di Black Hat Hackers, alcuni dei quali sono elencati di seguito

- Lanciare attacchi DDoS (Distributed Denial of Service).

- Infettare i sistemi di malintenzionati con malware

- Usa gli strumenti per assumere il controllo sui sistemi degli hacker per distruggerli

Che cos'è l'hacking sponsorizzato dallo stato/nazionale

State/National Sponsored Hacking è l'hacking legale compiuto dagli hacker che lavorano sotto il governo per proteggere i loro dati. Eseguono anche attacchi informatici su server e sistemi di altri paesi ai fini della propria sicurezza. Questi hacker sponsorizzati dallo stato/nazionale hanno hacker autorizzati e non verranno catturati dalla polizia mentre utilizzano hack nel loro paese. Hanno tutto l'accesso alle risorse necessarie per l'hacking e possono utilizzare qualsiasi tipo di strumento.

Gli hacker sponsorizzati dallo stato/nazionale lavorano sotto il governo o l'organizzazione per proteggere le proprie informazioni dagli attacchi e ottenere le informazioni sugli attacchi informatici prima che abbiano luogo.

Cos'è l'hacktivismo

L'hacktivismo è l'attività di abuso del sistema informatico e dei server per motivi politici, religiosi e socialmente motivati. Gli hacker che eseguono l'hacktivism sono conosciuti come Hacktivist. Gli hacktivist usano le abilità di hacking non solo per le loro intenzioni personali ma anche per quelle di gruppo. Questa è un'attività digitale non violata svolta per ottenere giustizia per una causa di gruppo. Sovraccaricare il sito Web, mandare in crash il sito, divulgare informazioni riservate e sensibili fa parte dell'attività di Hacktivism.

Gli attacchi o gli strumenti utilizzati da un Hacktivist sono attacchi DDoS, Doxxing e Defacement.

Cos'è l'informatore

La persona che potrebbe essere un dipendente di una società o di un ente governativo, divulgando le informazioni al pubblico o all'autorità della rispettiva società o organizzazione su attività illegali come corruzione, frode, ecc., Prima di portare gli informatori nella società, essi devono passare attraverso alcune leggi e accordi separati e ciò consente all'azienda di proteggere gli informatori dalla perdita del lavoro. Inoltre, hanno la possibilità di presentare un'accusa o un reclamo alle autorità superiori contro un'azienda o un singolo dipartimento.

Questi informatori sono di due tipi. Loro sono

Informatori interni

Gli informatori che segnalano le attività illegali alle autorità superiori o superiori di un'organizzazione o di una società sono noti come informatori interni.

Informatori esterni

Gli informatori esterni sono il tipo di informatori che rivelano le loro irregolarità a persone esterne all'organizzazione come media, alti funzionari del governo, ecc.

Come diventare un hacker etico professionista

Prima di diventare un hacker etico, devi conoscere tutti i dettagli relativi al corso, all'esame di certificazione, ai ruoli lavorativi e anche decidere l'area in cui vuoi lavorare. Segui i passaggi seguenti per sapere come diventare un hacker etico professionista .

Passaggio 1: conoscere i tipi di hacker

Innanzitutto, devi conoscere i tipi di hacker e le loro opportunità. Ci sono molti posti di lavoro disponibili nel settore governativo, banche, militari e alcune organizzazioni private.

Passaggio 2: seleziona l'area in cui desideri lavorare

Seleziona l'area in cui vuoi lavorare principalmente con hardware o software e analizza i requisiti di base per diventare un professionista in quell'area. È anche meglio acquisire le conoscenze di base di entrambe le aree hardware e software. Dovresti conoscere tutti i componenti e le funzioni del sistema su cui vuoi lavorare.

Passaggio 3: informazioni sul sistema operativo LINUX

LINUX è un sistema operativo open source che offre una forte sicurezza per il dispositivo. È il miglior sistema operativo utilizzato per l'hacking e fornisce anche strumenti di esempio per gli hacker. Quindi, devi conoscere il sistema operativo LINUX senza saltare.

Passaggio 4: impara i linguaggi di programmazione

Come hacker, devi imparare il linguaggio di programmazione C più elementare, inclusi C++, Python, Java e altro. Per lo più gli hacker usano il linguaggio Python per hackerare dispositivi o qualsiasi software. Quindi, meglio avere una presa sul linguaggio Python. Compresi questi linguaggi di programmazione è meglio conoscere la crittografia e la decrittazione. La crittografia aiuta a proteggere i dati ed è anche importante rimuovere la crittografia di alcuni dati, password e altro.

Passaggio 5: impara il miglior corso di hacking

È disponibile un'ampia varietà di corsi sull'hacking etico. Seleziona quello che desideri e acquisisci le conoscenze in quel corso e diventa un hacker professionista. Puoi ottenere corsi premium e gratuiti nelle sezioni successive di questo tutorial.

Passaggio 6: conoscere la rete

L'hacking consiste nel giocare con le reti. Quindi, è più importante imparare i concetti di rete come come vengono creati e protetti. Dovresti avere una conoscenza di base di rete, tipi, protocolli e altro. La conoscenza di questi concetti è utile per hackerare facilmente il dispositivo attraverso la rete.

Passaggio 7: vulnerabilità

Cerca le vulnerabilità eseguendo la scansione del sistema o della rete perché queste sono le scappatoie di un sistema responsabili di un facile hacking. Crea le tue vulnerabilità e osserva come stanno influenzando il sistema.

Passaggio 8: fai esperimenti e fai pratica da solo

Dopo aver appreso un po' di informazioni, è meglio lavorarci sopra per sapere cosa succede effettivamente. Continua a esercitarti in vari ambienti. Fai esperimenti sull'hardware e sul software del dispositivo per ottenere il controllo del dispositivo e proteggerlo dall'hacking.

Passaggio 9: ottenere la certificazione

Fai un test C|EH e ottieni un certificato come hacker etico. Ti aiuterebbe ad avere successo nella tua professione.

Passaggio 10: connettiti con altri hacker

Infine, la cosa più importante che vuoi fare è rimanere sempre in contatto con la comunità degli hacker. Ti aiuta ad acquisire maggiori conoscenze scambiando e condividendo informazioni e puoi anche lavorare come una squadra.

I migliori corsi di hacking etico per professionisti della sicurezza informatica

Videotutorial

Abbiamo fornito questo articolo sotto forma di un tutorial video per comodità del nostro lettore. Se sei interessato a leggere, salta il video per ora e guardalo dopo aver completato la lettura di questo articolo.

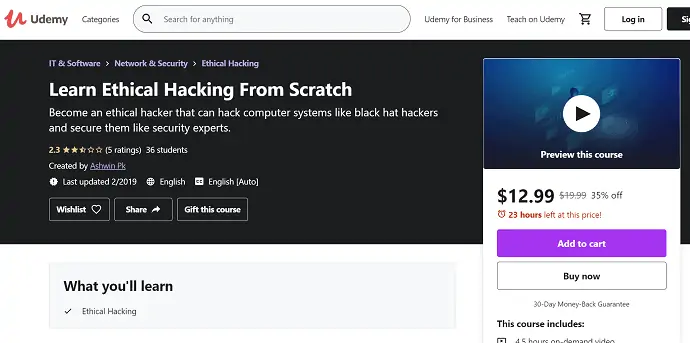

1. Impara l'hacking etico da zero: Udemy

Questo corso di formazione sull'hacking etico è offerto da Udemy. Copre tutto ciò che riguarda test di penetrazione, hacking e altri argomenti correlati. Il corso è pensato per i nuovi iscritti. Si concentra sugli approcci pratici dello studio e fornisce approfondimenti sulla comunicazione tra dispositivi sulla stessa rete. Questo corso ti aiuterà a imparare da zero l'hacking etico.

Livello: Principiante

Voto: 4,5

Durata: 14,5 ore (circa)

2.LinkedIn Learning - Corso di formazione sull'hacking etico - Lynda

LinkedIn è senza dubbio la migliore piattaforma disponibile per far crescere le persone nelle loro carriere professionali. LinkedIn Learning è anche uno dei migliori e più preferiti dai professionisti quando si tratta di corsi di hacking etico e formazione sull'hacking.

Livello: Intermedio-Avanzato

Voto: 4,5

Durata: 6 settimane / 5-6 ore settimanali (circa)

3. Specializzazione in sicurezza informatica – Coursera

La specializzazione in cybersecurity è un livello superiore alle certificazioni di base. Questo corso di specializzazione in sicurezza informatica di Coursera è consigliato a persone già all'interno del settore della sicurezza informatica che desiderano migliorare le proprie competenze. Il corso copre questioni significative come i sistemi sicuri e le interazioni che sfruttano la crittografia.

Livello: Intermedio

Voto: 4.4

Durata: 8 mesi/2 ore settimanali (circa)

4. Corso di formazione sui test di penetrazione e sull'hacking etico

Leo Dregier è un nome ben noto nella scena dell'hacking etico. L'esperto di sicurezza informatica ha creato il corso completo di test di penetrazione che viene fornito in 19 moduli. Il corso è pensato per professionisti che sono già nel campo così come per persone che stanno appena iniziando.

Livello: Principiante-Avanzato

Voto: 4,5

Durata: 23 ore (circa)

5. Il corso completo di preparazione all'esame di certificazione per hacker etici

Questo corso è offerto anche da Udemy.com. Questo è molto elementare per i test di certificazione dell'hacking etico. Il corso di 16,5 ore copre argomenti fondamentali che sono fondamentali per la sicurezza informatica. Tuttavia, il corso richiede familiarità con i sistemi di rilevamento delle intrusioni, firewall, antivirus e altro gergo di sicurezza di base.

Livello: Intermedio-Avanzato

Voto: 4.3

Durata: 16,5 ore (circa)

6. Il corso completo di hacking etico: principiante ad avanzato

Questo corso è anche uno dei principali corsi di hacking etico di Udemy. Il corso è stato curato dal veterano esperto di hacking etico, Ermin Kreponic. Dal momento che il corso di 24 ore è tenuto dallo stesso leader del settore, è breve, nitido e al punto.

Livello: Principiante-Avanzato

Voto: 4.3

Durata: 24,5 ore (circa)

7. Sicurezza informatica per i manager: un playbook

Quando si tratta di imparare, perché non imparare dai migliori sul campo! Il corso è stato introdotto da esperti del settore del Massachusetts Institute of Technology. Comprende la gestione del rischio di sicurezza informatica, le implicazioni pratiche delle compensazioni della privacy e gli approcci di gestione della sicurezza informatica insieme ad altri elementi chiave.

Livello: Principiante-Avanzato

Voto: 4,5

Durata: 23 ore (circa)

8. Nozioni di base sulla sicurezza informatica: un approccio pratico

Il corso Hands-On Approach certificato per la certificazione etica hacker è offerto dall'Università Carlos III di Madrid. Il corso forma anche gli studenti sulle principali minacce alla sicurezza informatica che affliggono il mondo. Questo lo rende una delle scelte più calde tra i candidati.

Livello: Intermedio

Voto: 4,5

Durata: 6 settimane / 5-7 ore settimanali (circa)

9.Specializzazione in Hacking per principianti

Il corso menzionato è offerto da rinomati hacker nel settore dell'hacking etico. Grazie al suo approccio incentrato sul problema e all'apprendimento discreto, il corso è stato un successo tra gli studenti. Se cerchi di ottenere il massimo nel minor tempo possibile, dovresti dare un'occhiata a questo corso.

Livello: Principiante

Voto: 4,5

Durata: 2,5 ore (circa)

10. Corso di hacking e patch

Il corso Hacking and Patching è il corso online aperto più massiccio quando si tratta di hacking etico. È l'ideale per gli studenti interessati alla tecnica di iniezione dei comandi. Il corso di hacking e patching insegna anche agli studenti come depositare il sistema Linux, nascondere i trojan, i modelli di progettazione della sicurezza e altro ancora.

Livello: Intermedio

Voto: 3,9

Durata: 17 ore (circa)

5 corsi gratuiti di hacking etico e sicurezza informatica online

1. Hacking etico con il dispositivo Hak5 – Udemy

Hacking etico con il dispositivo Hak5 è il corso di hacking gratuito disponibile in Udemy. Questo corso ti aiuta a conoscere l'USB Rubber Ducky, il cavo O.MG e altro ancora. Puoi anche ottenere informazioni complete sull'importanza della sicurezza fisica e sui motivi per non collegare i dispositivi esterni sconosciuti.

Livello: Principiante

Voto: 4,7

Durata: 1 ora e 7 minuti (circa)

2. Hacking etico – SQL Injection Attack – Udemy

Hacking etico – SQL Injection Attack è un corso di hacking etico online gratuito fornito da Udemy. Ciò fornisce le informazioni per apprendere come un sito Web viene attaccato e violato dagli attacchi di iniezione - Test di penetrazione del database. Dopo il completamento di questo corso, sarai in grado di utilizzare gli strumenti di test di penetrazione del database Kali Linux e potrai anche eseguire attacchi di SQL injection.

Livello: Principiante

Voto: 4,5

Durata: 57 minuti (approssimativa)

3. Hacker etico – Alison

Ethical Hacker è un corso online gratuito che ti aiuta ad apprendere le basi dell'essere un hacker etico e la sicurezza informatica per sistemi e reti con questo hack etico. È inoltre possibile conoscere la ricognizione, i protocolli, l'hacking di Windows, l'attacco alle tecnologie Web e il test delle reti wireless.

Livello: Principiante

Voto: 5

Durata: 5-6 ore (approssimativa)

4. Introduzione all'hacking etico: grande apprendimento

Introduzione all'hacking etico di Great Learning è un corso online gratuito sull'hacking etico (White Hat Hacking). Nello scenario attuale, la maggior parte delle organizzazioni e delle aziende è alla ricerca di hacker etici per proteggere i propri dati riservati e sensibili dagli attacchi. Questo corso ti aiuta a conoscere i fondamenti, i processi e i risultati dell'Ethical Hacking.

Livello: Principiante

Voto: 4,48

Durata: 2,5 ore di contenuti video (approssimativa)

5. Introduzione a IT & Cybersecurity – Cybrary

Introduzione a IT & Cybersecurity è un corso online gratuito fornito da Cybrary per acquisire conoscenze e conoscere le cose di base necessarie. Attraverso questo corso, puoi conoscere diversi tole di sicurezza informatica come amministratore di rete, risponditore di incidenti, amministratore di sistema (SysAdmin), tester di penetrazione, ingegnere del cloud, responsabile della sicurezza informatica e analista della privacy.

Livello: Principiante

Voto: 4.4

Durata: 1 ora e 41 minuti (approssimativa)

I migliori corsi di hacking etico per professionisti della sicurezza informatica - Domande frequenti

L'hacking è una buona carriera?

Sì, è una buona carriera se sei interessato all'hacking etico e al campo della sicurezza informatica, ma richiede una grande conoscenza dell'intero campo IT.

L'hacking richiede la codifica?

Le abilità di programmazione e le abilità SQL sono essenziali per diventare un hacker efficace.

Che tipo di hacking è illegale?

Quando un hacker tenta di violare un sistema senza autorizzazione, è considerato illegale. Questi tipi di hacker sono chiamati Black Hat Hackers.

Che lingua usano gli hacker?

Python è il linguaggio utilizzato dagli hacker. Poiché Python è così ampiamente utilizzato dagli hacker, c'è una miriade di diversi vettori di attacco da prendere in considerazione.