Come crittografare i dati conformi a HITECH e HIPAA [Guida]

Pubblicato: 2020-03-02Se la tua azienda lavora in un campo che utilizza i dati dei pazienti, ci sono regole di sicurezza HIPAA di conformità che devi seguire. Due atti proteggono le cartelle cliniche elettroniche. HIPAA, che è stato istituito durante l'amministrazione Clinton, è stato progettato per i pazienti con un sistema sanitario digitale affidabile, anche quando erano tra un lavoro e l'altro. La legge HITECH, che è stata istituita durante l'amministrazione Obama, è stata progettata per sostenere le debolezze in HITECH e facilitare l'adozione di record digitali da parte delle organizzazioni sanitarie.

Entrambi questi atti tutelano i dati sanitari degli americani stabilendo regole per la gestione delle informazioni sensibili. Poiché entrambi gli atti affermano che le organizzazioni devono compilare accordi commerciali per gestire le informazioni sanitarie americane, anche le organizzazioni offshore sono responsabili. Non è sufficiente proteggere i dati dei clienti sicuri come le registrazioni e i record delle chiamate crittografandoli mentre sono inattivi: le organizzazioni devono anche proteggere i dati mentre vengono trasmessi. La conformità è l'unico modo per evitare pesanti sanzioni.

Sia HIPAA che HITECH sono progettati anche per offrire ai clienti una maggiore comodità. Gli atti consentono ai pazienti di rivedere le proprie informazioni sanitarie a loro piacimento con un ID utente fornito. Le informazioni sanitarie protette elettronicamente (ePHI) sono dati sensibili e la loro conformità proteggerà te e i tuoi dipendenti da responsabilità future.

La conformità garantisce inoltre che le informazioni mediche siano condivisibili digitalmente sia con gli operatori sanitari che con i pazienti. I servizi convalidati per la condivisione di informazioni mediche su piattaforme digitali sono chiamati servizi di telemedicina e queste tecnologie di comunicazione proteggono voce, dati e qualsiasi immagine dalle violazioni dei dati.

- Cos'è l'HIPAA?

- Cos'è HITECH?

- In che modo la conformità HITECH-HIPAA influisce sulle aziende?

- Misure di sicurezza per crittografare le cartelle cliniche

- Garanzie tecniche

- Protezioni fisiche

- Garanzie Amministrative

- I dati crittografati proteggono le organizzazioni

- Modi per crittografare i dati

- Come crittografare i dati su PC?

- Come crittografare i dati sui dispositivi mobili?

- Come crittografare i dati in transito?

- Quali sono le migliori pratiche per la crittografia?

- Investi in software di crittografia di fascia alta

- Gestisci le chiavi in modo intelligente

- Testare la sicurezza ogni giorno

- Implementare l'autenticazione utente

- Perché dovresti crittografare i tuoi dati?

- Protegge l'azienda da responsabilità

- Semplifica l'implementazione di nuove tecnologie

- Garantisce i dati di registrazione delle chiamate archiviati

- Rimanere conformi a HITECH e HIPAA consente di risparmiare denaro

Cos'è l'HIPAA?

L'Health Insurance Portability and Accountability Act è stato il tentativo iniziale del congresso di aiutare le persone a mantenere la propria cartella clinica e l'assicurazione tra un lavoro e l'altro. L'atto iniziale è stato approvato nel 1996 e ha ricevuto aggiornamenti nel 2003 e nel 2005. Oltre a semplificare il mantenimento dell'assicurazione sanitaria per dipendenti ed ex dipendenti, HIPAA è anche un atto che protegge le informazioni impiegando tecnologie come reti private virtuali (VPN) e crittografia TLS (Transport Layer Security).

- VPN: le reti private virtuali crittografano i dati riservati mentre viaggiano dentro e fuori la rete.

- TLS: la sicurezza del livello di trasporto è un protocollo che utilizza i codici per crittografare i dati dei pazienti. Alcuni algoritmi che generano cifrature sono meno sicuri di altri.

L'HIPAA colpisce direttamente i piani sanitari, gli operatori sanitari e i centri di compensazione sanitaria. L'atto inizialmente non copriva i soci in affari di queste organizzazioni. Qualsiasi informazione a cui si accede su dispositivi mobili deve utilizzare gli ID utente per i titolari di assistenza sanitaria e i pazienti. Le violazioni dei dati tendono a verificarsi a livello di dispositivo e i protocolli di crittografia e le tecniche di crittografia a livello di rete garantiscono che i dispositivi dei pazienti e dell'azienda non causino vulnerabilità. Le politiche "Porta il tuo dispositivo" devono richiedere l'installazione di un software di crittografia.

Le violazioni dell'HIPAA possono essere costose: nel maggio del 2019, Touchstone Medical Imaging è stata multata di tre milioni di dollari per l'utilizzo di un data center di terze parti che ha esposto le cartelle cliniche elettroniche (HER) di oltre 300.000 pazienti.

Cos'è HITECH?

L'Health Information Technology for Economic and Clinical Health Act è stato inizialmente progettato per fornire alle organizzazioni sanitarie e ai loro associati motivi monetari per aggiornare i dati dei loro pazienti. Gli architetti HITECH hanno riconosciuto la necessità di protezioni più forti in un'era in cui c'era un maggiore scambio di informazioni sanitarie elettroniche. HITECH è stato inizialmente approvato durante l'amministrazione Obama nel 2009.

Le organizzazioni sanitarie che passano al digitale con i propri dati ricevono ricompense in denaro dal governo, ma tutte le organizzazioni interessate sono responsabili della gestione sicura delle cartelle cliniche protette dei pazienti. Esistono quattro livelli di violazione per le aziende sanitarie e i loro partner associati che riflettono il livello di responsabilità in caso di violazione. Al livello massimo, la sanzione per una singola violazione della sicurezza è di $ 1,5 milioni. È essenziale comprendere che HITECH pone l'onere della responsabilità sulle spalle sia dell'organizzazione che dei suoi dipendenti e li ritiene responsabili per negligenza intenzionale.

In che modo la conformità HITECH-HIPAA influisce sulle aziende?

La tua azienda deve garantire la completa conformità se lavori, anche tangenzialmente, con i dati medici dei pazienti. Ciò include dati diretti o persino registrazioni di chiamate che potrebbero contenere informazioni sui piani sanitari del paziente o sull'anamnesi. Ad esempio, il semplice utilizzo di un'app ampiamente utilizzata come Facetime esporrà la tua azienda a sanzioni se qualsiasi aspetto dei dati medici dei pazienti viene discusso utilizzando la piattaforma. L'uso di qualsiasi software che non è convalidato per la telemedicina da HIPAA o HITECH è una grave violazione del regolamento federale.

Nel 2013, il Dipartimento della salute e dei servizi umani (HHS) degli Stati Uniti ha emesso una versione aggiornata della regola HITECH-HIPAA Omnibus che ha effettivamente ampliato il numero di aziende interessate da entrambi gli atti. Sebbene siano passati alcuni anni, è del tutto possibile che un'azienda possa nuotare nelle acque HITECH-HIPAA e non sapere di essere soggetta alle politiche di questi atti di conformità sanitaria.

Quindi, se rientri nella classificazione delle entità coperte dall'HIPAA, il che significa che sei un'organizzazione sanitaria, un centro di smistamento sanitario, un amministratore di piani sanitari o un socio in affari di una di queste organizzazioni, dovrai assicurarti preciso rispetto o essere ritenuto responsabile. Per legge, i soci in affari devono firmare un contratto di società in affari (BAA) in modo che comprendano di essere responsabili per la gestione errata dei dati ePHI.

Le violazioni dei dati si verificano a un ritmo crescente, ma con il giusto livello di crittografia e il fornitore di comunicazioni correttamente selezionato, sarai in grado di proteggere te stesso e i tuoi dati. Ogni anno, il segretario dell'HHS fornisce una guida alle entità sanitarie interessate: stare al passo con questo ti avviserà di eventuali modifiche alle politiche federali che potrebbero essere cambiate.

Nel regno delle comunicazioni unificate, esiste un'ampia varietà di tecnologie in grado di inviare dati. Ciò includerà SMS aziendali, moduli elettronici e software per videoconferenze. Ciascuno di questi trasmette dati rilevanti sui canali di comunicazione Internet, il che significa che ogni aspetto della tecnologia di comunicazione dovrà essere completamente conforme. Ecco alcune delle funzionalità UC che devono essere crittografate per proteggere i dati sanitari dei pazienti:

- Testi

- Chiamate vocali

- Registrazioni delle chiamate

- Fax

- Messaggi vocali

- Videoconferenze

- Chat

- Condivisione di file

Crittografia in ogni fase

Inoltre, la crittografia deve avvenire quando i dati sono inattivi e in transito.

A riposo

Questo è quando i dati vengono archiviati in una posizione statica, come su un server. I dati inattivi vengono semplicemente conservati per un uso futuro e la crittografia viene utilizzata per garantire che gli hacker VoIP che utilizzano backdoor che potrebbero essere sorti a causa della perdita di pacchetti non saranno in grado di accedere ai dati che vengono archiviati. Gli aggressori apprezzano questo tipo di dati poiché tendono ad essere più completi.

In transito

I dati in transito hanno un impatto diretto sul servizio telefonico VoIP e sulle comunicazioni unificate poiché questo tipo di crittografia avviene quando i dati vengono suddivisi in pacchetti e inviati a destinazione. La crittografia dei dati in transito non è solo per le informazioni che viaggiano su una connessione Internet, a volte, questa crittografia viene utilizzata anche per i dati trasmessi su una rete locale (LAN) o una rete WAN (Wide Area Network).

Misure di sicurezza per crittografare le cartelle cliniche

Quando si tratta di protezione delle informazioni sui pazienti, le regole di sicurezza HIPAA impongono l'implementazione di numerose salvaguardie critiche. I tipi prescritti dalla legge federale includono garanzie tecniche, fisiche e amministrative. Il processo di gestione della sicurezza è complesso, ma con la corretta implementazione, la tua organizzazione avrà un elevato livello di protezione.

Garanzie tecniche

Gli atti HIPAA e HITECH affermano che le salvaguardie tecniche sono "la tecnologia e le procedure politiche per il suo utilizzo che proteggono le informazioni sanitarie protette elettroniche e controllano l'accesso ad esse".

L'attuazione di queste salvaguardie dipenderà dalle dimensioni e dal settore dell'organizzazione. Per questo motivo, la tua organizzazione dovrà identificare eventuali rischi o vulnerabilità che potrebbero essere presenti nella gestione dei dati dei pazienti.

Ti verrà richiesto di implementare una metodologia di controllo degli accessi, introdurre registri delle attività e controlli di audit. Oltre a questo, dovrai introdurre alcuni mezzi di autenticazione ePHI in modo che tutti i dati alterati o distrutti siano rilevabili. Per facilitare una maggiore sicurezza, anche la disconnessione automatica dei dispositivi con dati HITECH-HIPAA è una protezione in grado di garantire che tutti i dati sui dispositivi fisici siano protetti. Anche coloro a cui è concesso l'accesso alla struttura non potranno accedere ai dispositivi con dati protetti.

Protezioni fisiche

Le normative HIPAA determinano anche alcune delle metodologie in cui la tua organizzazione dovrà aggiungere un livello fisico alle tue misure di sicurezza ePHI. Ad esempio, dovrai controllare rigorosamente l'accesso alle strutture in modo che solo gli agenti autorizzati possano accedere fisicamente a server e dispositivi che contengono dati sensibili.

Anche il posizionamento della workstation e l'utilizzo sicuro sono una protezione che dovrai implementare. Ad esempio, sarà necessario utilizzare oggetti come barriere attorno alle workstation. Le regole HIPAA determinano anche come devono essere eseguite le funzioni ePHI su questi dispositivi.

I dispositivi che contengono informazioni sui pazienti possono rappresentare un rischio per la sicurezza, anche dopo che non vengono più utilizzati attivamente. Le linee guida HIPAA stabiliscono che un inventario dell'hardware ePHI deve essere tenuto e mantenuto. Inoltre, è necessario eseguire una copia di qualsiasi ePHI prima di spostare una workstation. È inoltre necessario rispettare la corretta gestione dei dati durante lo spostamento di supporti elettronici come le unità chiave.

Infine, poiché la mobilità aziendale consente l'archiviazione remota e l'accesso ai dati dei pazienti da smartphone e dispositivi mobili, è necessario utilizzare misure di sicurezza anche per questi elementi. La tua azienda deve sviluppare criteri che descrivano in dettaglio come i dati dei pazienti vengono rimossi da questi dispositivi quando l'utente lascia l'organizzazione o il dispositivo viene aggiornato o riutilizzato. Le corrette procedure di gestione del dispositivo che seguono queste linee guida impediranno incidenti di sicurezza ad accesso diretto.

Garanzie Amministrative

Le salvaguardie finali che dovranno essere implementate in modo da aderire alle regole sulla privacy HIPAA riguardano l'amministrazione dei dati ePHI. Ciò comporterà politiche e procedure che combinano i requisiti delle norme sulla privacy e sulla sicurezza di HITECH-HIPAA.

In base alle normative federali, ti verrà richiesto di condurre regolari valutazioni del rischio per identificare tutti i punti di contatto con i dati dei pazienti. Qualsiasi area che utilizza ePHI dovrà essere valutata. Se ci sono punti in cui è possibile una violazione dei dati, è necessario identificarla e rafforzare le eventuali vulnerabilità.

Questa fase di valutazione del rischio deve essere ripetuta ad intervalli regolari. In aggiunta a questo, se ci sono dipendenti che hanno violato qualsiasi politica relativa a questi dati, allora ci deve essere anche una politica sanzionatoria per affrontare e ridurre la possibilità di incidenti.

Inoltre, per prevenire le violazioni, sarà necessario programmare una formazione regolare per ridurre ulteriormente la possibilità di un incidente di violazione dei dati. Gli argomenti della formazione possono includere come reagire a una potenziale violazione dei dati e come identificare il software dannoso. Dovrai documentare qualsiasi formazione utilizzata come protezione amministrativa contro attacchi e violazioni.

Dovrai anche sviluppare, testare e implementare un piano di emergenza. Questo per proteggere i dati in caso di emergenza, che può essere una violazione dei dati o un disastro naturale. Una pianificazione adeguata garantisce che gli errori nei processi aziendali siano risolvibili e che le procedure possano continuare senza esporre i dati a ulteriori rischi. Durante la modalità di emergenza, i backup dovranno essere disponibili per l'uso e le politiche per aiutare a ripristinare i dati persi.

Il business moderno spesso richiede l'aiuto di terze parti. HIPAA e HITECH impongono che i partner commerciali siano responsabili per le violazioni dei dati, ma le organizzazioni devono anche limitare l'accesso ai dati a terzi che non lo richiedono. Ciò include subappaltatori, fornitori di software e organizzazioni madri. Inoltre, gli accordi BAA dovranno essere firmati per qualsiasi terza parte a cui viene concesso l'accesso.

Infine, quando viene rilevato un incidente di sicurezza, sarà necessario segnalarlo. A volte, gli incidenti di sicurezza non sempre indicano una violazione, ma in tutte le situazioni devono essere segnalati in modo che l'incidente sia contenuto e che i dati vengano recuperati. Ciò consentirà alle parti appropriate di eseguire una valutazione del rischio e determinare se i dati sono stati rubati o persi. Una corretta reportistica consente un migliore ripristino di emergenza e può facilitare una migliore analisi dei rischi.

I requisiti di notifica di violazione HIPAA stabiliscono che le aziende devono immediatamente rivelare che si è verificata una violazione dei dati medici protetti. Secondo HIPAA, una violazione è definita come "generalmente, un uso o una divulgazione non consentiti ai sensi della normativa sulla privacy che compromette la sicurezza o la privacy delle informazioni sanitarie protette". In caso di violazione, è necessario segnalarlo alle persone interessate e al Segretario dell'HHS. La politica federale può anche imporre che una violazione debba essere segnalata anche ai media.

I dati crittografati proteggono le organizzazioni

La non conformità non solo espone i dati dei pazienti, ma la pratica di utilizzare comunicazioni non crittografate erode la fiducia degli stakeholder e danneggerà la reputazione dell'organizzazione. Con una singola violazione HITECH che costa milioni, è anche relativamente facile per le organizzazioni non conformi essere cacciate dall'attività a causa di informazioni non protette.

Per la conformità, tutti i telefoni e i dispositivi esterni devono includere l'autenticazione con un ID utente e tutti i dati delle chiamate devono essere registrati e mantenuti in modo sicuro utilizzando la crittografia a riposo. Ciò proteggerà i dati della tua organizzazione in caso di furto di un laptop o di un telefono. Oltre ai record delle chiamate che memorizzano le informazioni vocali, tutte le funzioni amministrative eseguite durante una chiamata con un paziente richiedono la registrazione. Questo si chiama memorizzazione dei metadati.

Poiché questi atti riguardano le aziende e i loro associati, il servizio telefonico VoIP e i fornitori di comunicazioni unificate devono essere conformi all'HIPAA. Ciò significa anche che i fornitori di servizi che eliminano i dati di registrazione dopo alcuni mesi non possono essere utilizzati. Inoltre, è necessario evitare qualsiasi provider con limiti di archiviazione ridotti poiché le registrazioni delle chiamate e i metadati possono utilizzare uno spazio significativo sui server.

Modi per crittografare i dati

La crittografia dei dati non è solo per le aziende che desiderano essere conformi a HIPAA e HITECH, qualsiasi piccola e media impresa (PMI) che si occupa di informazioni di identificazione personale (PII) dovrà utilizzare metodologie di crittografia. Ciò include le pratiche di crittografia sia per i dati inattivi che in transito. Le violazioni dei dati che non sono correlate all'assistenza sanitaria possono non essere soggette a sanzioni normative, ma violazioni dei dati di questo tipo possono comunque aprire la tua organizzazione a cause legali relative alle violazioni.

Come crittografare i dati su PC?

Per i sistemi Mac, è possibile utilizzare software come FileVault e GNU Privacy Guard per crittografare i computer in modo che i dati siano conformi a HIPAA e HITECH. Per le macchine Windows, soluzioni come BitLocker e Veracrypt sono opzioni utili.

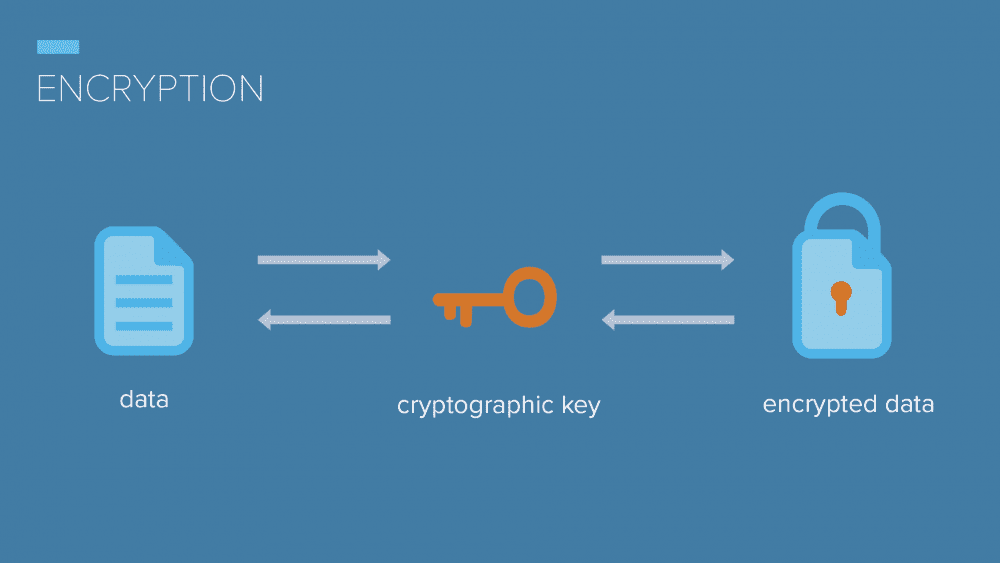

Quando i dati vengono crittografati, vengono suddivisi in una raccolta casuale di caratteri che dovranno essere sbloccati utilizzando una chiave o un codice. Il modo principale in cui una parte malintenzionata può sbloccare i dati crittografati consiste nell'avere la chiave di decrittografia, che dovrebbe essere solo nelle mani del personale IT e dei dipendenti fidati. Fortunatamente, quando si tratta di dati inattivi, la maggior parte delle piattaforme hardware è progettata con l'implementazione regolare delle funzionalità di crittografia in modo che la tua azienda possa proteggere le proprie informazioni.

Come crittografare i dati sui dispositivi mobili?

Le piattaforme mobili come Android e iOS hanno la crittografia integrata. Per iPhone, un semplice passaggio alle impostazioni, quindi Touch ID e Passcode e Opzioni passcode ti permetteranno di selezionare un codice numerico o alfanumerico per il dispositivo. Per Android, il processo può essere completato navigando su Impostazioni, quindi su Sicurezza, quindi su Crittografa telefono e, infine, dovrai impostare un codice numerico. Su Android, il processo è lungo e potrebbe richiedere fino a un'ora: assicurati di tenere il telefono collegato.

Come crittografare i dati in transito?

Secure Sockets Layer (SSL) è anche un mezzo per proteggere i tuoi dati mentre si spostano da un dispositivo all'altro. Se hai mai visto le parole "sicuro" accanto all'URL su un sito Web, questo è il tunneling SSL al lavoro. SSL viene utilizzato esplicitamente per le soluzioni browser e cloud per fornire un livello di crittografia per i trasferimenti di file.

Tutti questi metodi di crittografia proteggeranno i tuoi dati mentre si trovano sui dischi rigidi, ma per la conformità HITECH-HIPAA, i tuoi dati dovranno essere protetti mentre vengono trasmessi. Fornitori come 8×8, Mitel, RingCentral for Healthcare e Zoom forniscono tutti la crittografia in transito per i loro abbonati e hanno anche accordi BAA. Fornitori come questi sono tutti molto preziosi per la loro capacità di crittografare i tuoi dati mentre sono in transito, ovvero quando alcune informazioni protette sono più vulnerabili.

Inoltre, i gateway di crittografia cloud sono un proxy di sicurezza cloud che funziona a livello di applicazione. Queste soluzioni crittografano e tokenizzano i dati articolo per articolo. Funzionano come ottime soluzioni in transito e sono configurabili in modo che l'organizzazione possa modificare l'algoritmo per la crittografia al volo. Potrai scegliere un livello di crittografia più elevato o optare per un livello di crittografia leggermente meno rigoroso per preservare il formato del file e qualsiasi ordinamento associato ai file.

Migliori pratiche per la crittografia

Per proteggere te stesso e i dati ePHI della tua organizzazione, sono necessari alcuni passaggi. Ecco un rapido elenco delle migliori pratiche di crittografia compatibili con HITECH-HIPAA.

Investi in software di crittografia di fascia alta

Le violazioni HIPAA distruggono le piccole imprese, quindi vale la pena investire in una soluzione di crittografia più completa che rispetti gli standard nazionali per la sicurezza. Una buona soluzione crittograferà rapidamente e molti hanno strumenti che aiuteranno a risolvere eventuali problemi che potrebbero sorgere. Ad esempio, se si verifica un errore, un buon strumento di crittografia ti avviserà e fornirà una soluzione che puoi utilizzare per portare il sistema agli standard di sicurezza. Inoltre, il software di qualità creerà registri in modo che gli amministratori possano rivedere lo stato dei dati crittografati.

Gestisci le chiavi in modo intelligente

Secondo la documentazione fornita dall'HHS, tutte le informazioni sanitarie protette (PHI) devono essere completamente indecifrabili senza un sistema di chiavi dedicato. I requisiti HIPAA stabiliscono che i dati devono essere crittografati utilizzando algoritmi e la chiave non deve trovarsi sullo stesso dispositivo in cui sono archiviate le informazioni sul paziente.

Le chiavi di crittografia forniscono un mezzo per decrittografare rapidamente tutti i dati che potrebbero essere archiviati sulle unità o sui server. L'HHS richiede un elevato livello di sicurezza per queste chiavi e afferma che non è necessario archiviare le chiavi sullo stesso dispositivo che ospita i dati crittografati. Una corretta gestione delle chiavi richiede di mantenere queste chiavi al sicuro poiché perderle significa che perderai i tuoi dati. È una buona idea utilizzare un provider di archiviazione in modo da disporre di un metodo di recupero sicuro quando sono necessari i dati.

Testare la sicurezza ogni giorno

In qualità di proprietario dell'azienda e stakeholder principale, vorrai disporre di un processo di gestione centralizzato sicuro per tutti i dati crittografati. Ciò significa che è una buona idea cercare soluzioni di crittografia che ti consentano di utilizzare una dashboard basata sul Web che fornirà metriche dettagliate su ciò che sta accadendo con i tuoi dati crittografati. Con uno, sarai in grado di tenerti aggiornato sulle misure di sicurezza e sullo stato delle informazioni sanitarie identificabili crittografate sui server e sui dispositivi associati. Ciò include avvisi su aggiornamenti, configurazione del dispositivo e registri.

Implementare l'autenticazione utente

Fin dall'inizio, HIPAA ha richiesto alle organizzazioni di utilizzare l'autenticazione degli utenti per l'accesso ai dati ePHI. La maggior parte delle aziende utilizza nomi utente e password, ma ci sono nuove tecnologie che rafforzano la sicurezza quando si lavora con dati sensibili. Con gli strumenti giusti, il rischio di accesso non autorizzato è notevolmente ridotto all'interno dei sistemi informativi del paziente. Ad esempio, l'implementazione di tecnologie come i token crittografici e la biometria sono metodi infallibili per garantire che solo gli utenti autenticati abbiano il controllo dell'accesso ai propri dati crittografati.

Perché dovresti crittografare i tuoi dati?

Ora che sai come avviare la crittografia e alcune delle migliori pratiche, diamo un'occhiata ad alcuni motivi critici per crittografare i tuoi dati.

Protegge l'azienda da responsabilità

Non farti beccare con una multa multimilionaria. La crittografia proteggerà i tuoi dati dalla sicurezza delle violazioni che minacciano la tua attività. Ti proteggerà anche dalla responsabilità; i pazienti con dati rubati hanno intentato cause per violazione della privacy, soprattutto se più pazienti sono interessati da una violazione dei dati. La crittografia è un'alternativa molto più economica.

Semplifica l'implementazione di nuove tecnologie

La tecnologia si aggiorna costantemente e le nuove tecnologie per la crittografia vengono rilasciate continuamente. La crittografia basata sul provider ha il vantaggio di essere aggiornata automaticamente dal proprio personale. Quando gli aggiornamenti e le nuove tecnologie diventano disponibili, l'organizzazione esegue l'upgrade per fornire un livello più elevato di sicurezza ePHI. Anche il software installato in sede può essere aggiornato rapidamente dal personale IT per aggiungere un ulteriore livello di protezione dei dati. Ciò è particolarmente vero per i provider VoIP che dispongono di una struttura basata su cloud.

Con l'aumento dei sistemi automatizzati e dell'IA conversazionale, le informazioni raccolte sui clienti devono essere protette.

Garantisce i dati di registrazione delle chiamate archiviati

I dati raccolti con il software di registrazione delle chiamate possono proteggere la tua azienda perché contengono informazioni utili che avvantaggiano la tua organizzazione se un paziente decide di portarti in tribunale. Sotto HIPAA e HITECH, la maggior parte dei dati di registrazione delle chiamate viene conservata a tempo indeterminato, quindi saranno disponibili per un uso significativo quando necessario.

Rimanere conformi a HITECH e HIPAA consente di risparmiare denaro

Sia che la tua organizzazione lavori direttamente nel settore sanitario o che tu abbia semplicemente clienti che sono fornitori di servizi sanitari, devi essere conforme a HITECH-HIPAA. La giusta soluzione di crittografia per le tue comunicazioni e i dati archiviati ti fornirà un quadro di sicurezza che ti proteggerà da multe e azioni legali. Pazienti e clienti hanno diritto alla privacy, quindi parla con la tua organizzazione IT per determinare se hai adottato tutte le misure necessarie per crittografare completamente i tuoi dati rilevanti.

Potresti considerare la crittografia premium una spesa non necessaria, ma spendere qualche dollaro in più per una maggiore conformità HITECH-HIPAA impedirà alla tua azienda di diventare l'ultima storia dell'orrore sulla violazione dei dati.

Per ulteriori informazioni sulla registrazione delle chiamate per una migliore conformità, dai un'occhiata alla nostra guida alle funzioni di registrazione delle chiamate a cui prestare attenzione quando si seleziona una soluzione.