Come implementare la sicurezza zero trust nel tuo ambiente cloud-native

Pubblicato: 2023-02-28Divulgazione: questo è un post sponsorizzato. Tuttavia, le nostre opinioni, recensioni e altri contenuti editoriali non sono influenzati dalla sponsorizzazione e rimangono obiettivi .

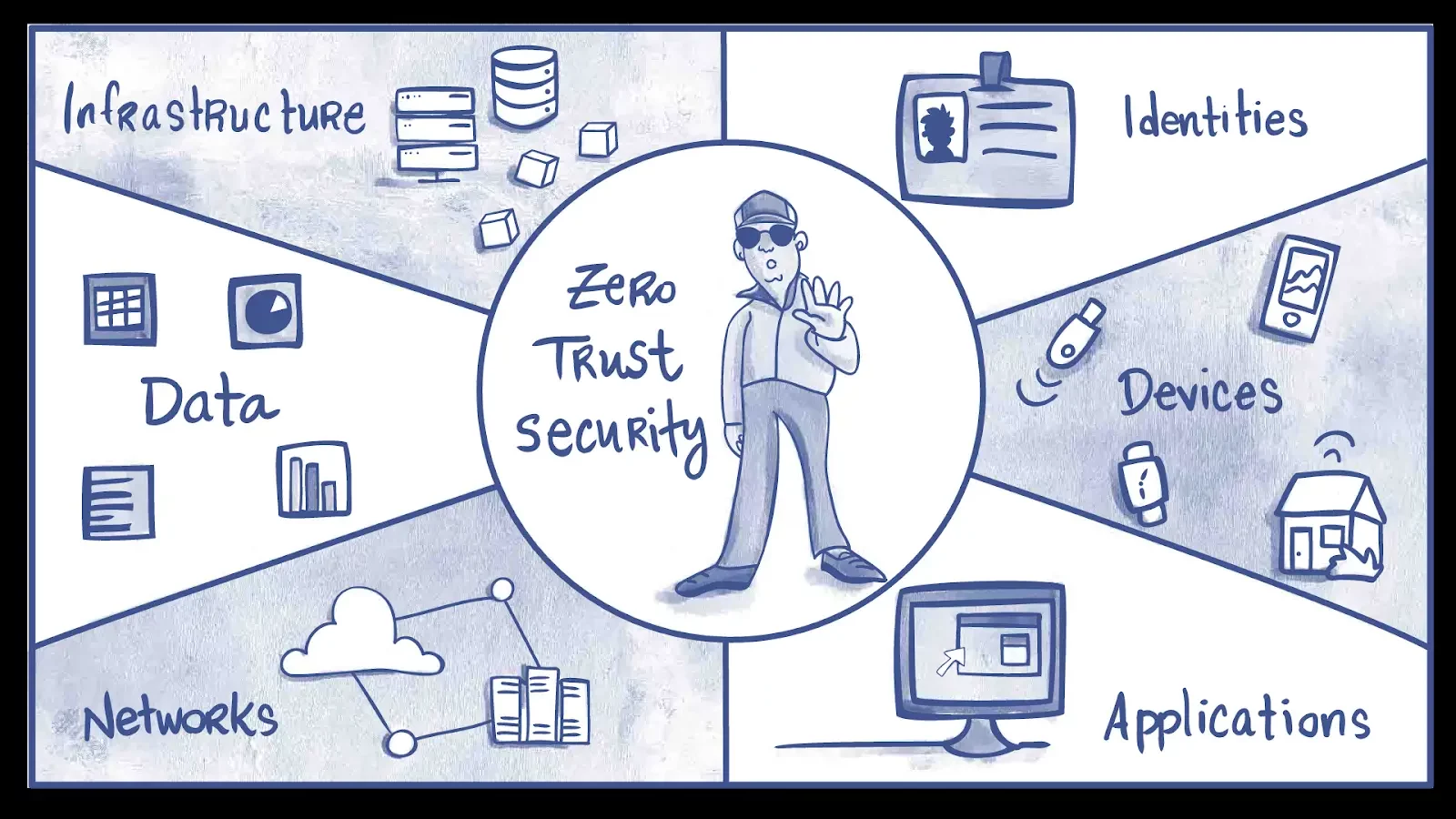

L'idea di "non fidarsi mai, verificare sempre" è alla base del concetto di Zero Trust. In origine, il concetto di concedere l'accesso era quello di dare a tutti l'accesso illimitato alle risorse e di farlo presumendo che tutto sulla rete fosse sicuro.

Al contrario, le aziende dovrebbero consentire l'accesso alle risorse solo a coloro che ne hanno un legittimo bisogno e solo dopo aver confermato l'identità e la posizione di sicurezza del richiedente quando si parla di zero trust.

Con questa strategia, tutte le richieste di accesso a una rete oa qualsiasi applicazione in esecuzione su di essa vengono semplicemente viste come potenzialmente dannose.

Per salvaguardare le risorse, è necessario implementare misure di sicurezza per verificare le richieste e le identità degli utenti prima che venga concesso l'accesso.

Supponendo che un utente malintenzionato possa già trovarsi nella rete, la sicurezza zero trust richiede che tutte le richieste siano autenticate e approvate prima di ottenere l'accesso.

Gli ambienti cloud-native devono implementare la sicurezza zero trust a causa della natura complessa e dinamica dei sistemi cloud.

Poiché le applicazioni e i servizi sono distribuiti tra fornitori di servizi cloud e data center, è difficile tenere traccia di chi utilizza cosa, dove e come.

La sicurezza zero trust può aiutare le aziende a controllare l'accesso degli utenti alle risorse cloud e ridurre i rischi per la sicurezza.

Sfide di sicurezza cloud-native

L'implementazione della sicurezza zero-trust negli ambienti cloud-native richiede un approccio olistico che consideri le sfide di sicurezza uniche presentate da microservizi, API e orchestrazione dei container.

Ciò comporta l'implementazione di controlli IAM (Identity and Access Management), segmentazione della rete, crittografia e monitoraggio e registrazione a ogni livello dello stack nativo del cloud per garantire un'adeguata sicurezza nativa del cloud.

Richiede anche un cambiamento di mentalità dal presupporre che tutto il traffico all'interno della rete sia attendibile alla verifica e alla convalida di ogni richiesta e utente prima di concedere l'accesso.

Adottando un approccio zero-trust, le organizzazioni possono migliorare la loro posizione di sicurezza e ridurre il rischio di una violazione dei dati o di altri incidenti di sicurezza.

I microservizi in un ambiente nativo del cloud vengono distribuiti in modo indipendente e sono molto distribuiti in natura.

A causa di questa natura distribuita dei microservizi, il controllo dell'accesso e il monitoraggio di tali microservizi è l'ostacolo maggiore quando si implementa Zero Trust.

Questi problemi vengono adeguatamente affrontati da un approccio di sicurezza zero-trust, che utilizza funzionalità come IAM, segmentazione della rete, crittografia, monitoraggio e registrazione.

Questi servizi forniscono controlli granulari di identità e accesso a ogni livello dello stack nativo del cloud. La sicurezza zero trust può aiutare le organizzazioni a controllare l'accesso alle risorse native del cloud e ridurre i rischi per la sicurezza.

Convalidando gli utenti e le richieste, le organizzazioni possono garantire che solo gli utenti autorizzati abbiano accesso alle risorse di cui hanno bisogno per svolgere le loro attività e che qualsiasi comportamento non autorizzato o sospetto venga rilevato e bloccato.

Quadro di sicurezza Zero Trust

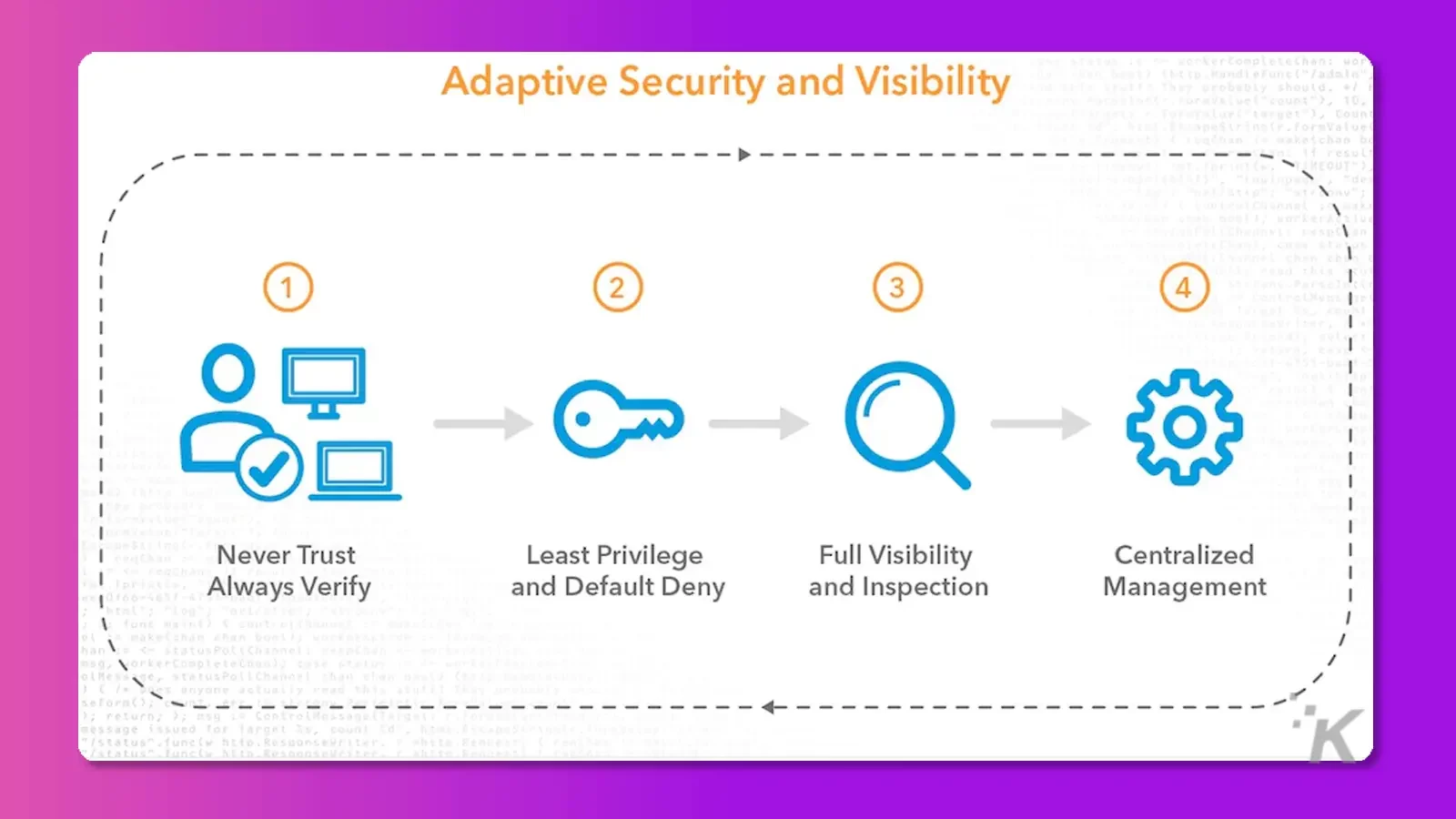

La "verifica esplicita" è un principio del framework di sicurezza zero-trust. Questo principio afferma che qualsiasi utente o dispositivo che cerca di accedere alle risorse deve prima essere espressamente autenticato e convalidato come legittimo.

Inoltre, segue l'idea dei privilegi minimi, che afferma che agli utenti dovrebbe essere concesso solo l'accesso di cui hanno bisogno per svolgere i propri compiti.

Un altro principio è il monitoraggio costante, che richiede l'osservazione della rete per attività rischiose o sospette.

L'implementazione di Zero Trust in un ambiente cloud-native comporta l'aggiunta di una potente soluzione IAM che consente di creare un controllo centralizzato su utenti e dispositivi.

Eseguono la segmentazione delle micro-reti per implementare severi controlli di accesso e ridurre la superficie di attacco.

Ciò comporta anche l'esecuzione di monitoraggio e registrazione continui per poter attivare avvisi o incidenti se qualcosa va storto.

Implementazione di Zero Trust Security in un ambiente cloud-native

L'implementazione della zero trust negli ambienti cloud-native non è facile.

Poiché tutte le risorse sono sparse in posizioni geografiche diverse e potrebbero utilizzare microservizi diversi, dobbiamo prima identificare tutte le risorse prima di poter applicare le policy o monitorare tali risorse.

Identificare e inventariare le risorse cloud

Devi identificare e inventariare tutti i tuoi asset cloud per ottenere la sicurezza Zero Trust in un ambiente nativo del cloud.

Questa fase identifica tutti i microservizi, le API, i contenitori e altre risorse native del cloud, nonché i dispositivi e le persone che li utilizzano.

Un semplice scanner come un prowler o una suite scout può essere utilizzato per controllare tutti i servizi di un'organizzazione. Per implementare con successo le pratiche di sicurezza Zero Trust, l'azienda deve disporre di un inventario delle risorse completo e aggiornato.

Applicazione delle politiche e monitoraggio

Implementa i controlli di accesso dopo aver inventariato le risorse cloud. Sono necessari vincoli di accesso con privilegi minimi specifici per utente, dispositivo e risorsa.

Le restrizioni di accesso dinamiche e granulari sono necessarie per gli ambienti cloud-native. Il completamento di un'architettura zero-trust nativa per il cloud richiede anche il monitoraggio e la verifica dell'accesso degli utenti.

Le informazioni sulla sicurezza e la gestione degli eventi, il rilevamento delle intrusioni e l'analisi dei registri consentono il monitoraggio e la verifica continui.

Strumenti e tecnologie per la sicurezza Zero Trust

Zero trust coinvolge strumenti e tecnologie che crittografano e gestiscono l'accesso alle risorse, monitorano l'attività di rete e rilevano e rispondono alle minacce in tempo reale.

Le mesh di servizi, che gestiscono in modo sicuro microservizi dispersi, impongono zero trust. Istio è una popolare piattaforma mesh di servizi zero-trust in grado di implementare zero trust nelle architetture distribuite.

Istio offre autenticazione, autorizzazione e crittografia TLS reciproche per proteggere la comunicazione da servizio a servizio. Inoltre, utilizza il bilanciamento del carico, l'interruzione del circuito e l'iniezione di guasti per regolare il traffico del servizio.

Un altro strumento, Calico, può essere utilizzato anche per implementare politiche di zero trust. Calico fornisce criteri di rete, crittografia, autenticazione, controllo degli accessi e servizi di monitoraggio.

Con Calico, puoi assicurarti che solo il traffico autorizzato sia consentito all'interno di diverse parti della tua rete e che tutte le comunicazioni siano sicure e private.

Inoltre, puoi rilevare e rispondere agli incidenti di sicurezza in modo rapido ed efficace.

Best practice per Zero Trust Security in un ambiente cloud-native

Esistono molte best practice diverse che possono essere utilizzate per implementare e mantenere un ambiente zero trust.

Puoi implementare SSO con MFA, utilizzando AWS Secrets Manager per proteggere e salvare chiavi e asset sensibili ed eseguire il monitoraggio della sicurezza degli asset implementando programmi di risposta agli incidenti. Parliamo ulteriormente di questi.

Uso di SSO con MFA

MFA e SSO possono aiutare a garantire che solo gli utenti autorizzati accedano a dati o applicazioni sensibili in un modello di sicurezza zero-trust.

Richiedendo più forme di identificazione e utilizzando un meccanismo di autenticazione centralizzato, le organizzazioni possono applicare in modo più efficace policy zero-trust e proteggere le proprie risorse da accessi non autorizzati.

Uso di test e monitoraggio continui della sicurezza

In zero trust, test e monitoraggio continui della sicurezza possono aiutare le organizzazioni a garantire che solo gli utenti e i dispositivi autorizzati accedano a dati e applicazioni sensibili.

Testando continuamente le vulnerabilità della sicurezza e monitorando potenziali minacce, le organizzazioni possono ridurre il rischio di accessi non autorizzati. Pertanto, ciò garantisce che le loro politiche di sicurezza vengano applicate in modo efficace.

Conclusione

In conclusione, l'implementazione della sicurezza Zero Trust in un ambiente cloud-native è fondamentale per garantire la sicurezza delle risorse cloud e proteggere da potenziali violazioni della sicurezza.

Questo approccio prevede l'identificazione e l'inventario delle risorse cloud, la definizione e l'applicazione di criteri di accesso granulari e il monitoraggio e la verifica continui dell'accesso.

Seguendo questi passaggi, le organizzazioni possono migliorare il livello di sicurezza dei loro ambienti cloud-native e ridurre il rischio di una violazione della sicurezza.

Tuttavia, è importante ricordare che le minacce alla sicurezza evolvono costantemente e ogni giorno emergono nuove vulnerabilità.

Pertanto, è essenziale valutare e aggiornare continuamente le misure di sicurezza in risposta a nuove minacce.

Inoltre, ciò include il monitoraggio dell'ambiente cloud per nuove risorse e tentativi di accesso e l'aggiornamento con le ultime best practice di sicurezza e le minacce emergenti.

Adottando un approccio proattivo e continuo alla sicurezza, le organizzazioni possono stare al passo con le potenziali minacce. Inoltre, garantendo la protezione continua delle proprie risorse native del cloud.

Pertanto, questo articolo mira a educare le persone sul valore della sicurezza zero trust negli ambienti nativi del cloud. Le minacce alla sicurezza informatica richiedono una sicurezza zero trust.

La nostra significativa esperienza nella sicurezza informatica è stata preziosa per scrivere questo pezzo. Attraverso questa discussione, siamo stati in grado di trasmettere conoscenze sia teoriche che pratiche sul tema dell'implementazione della sicurezza zero-trust.

Abbiamo dedicato molto tempo alla ricerca e attingendo alle nostre conoscenze professionali per garantire che il contenuto fosse utile, accurato e aggiornato.

Hai qualche idea su questo? Scrivici una riga qui sotto nei commenti o trasferisci la discussione sul nostro Twitter o Facebook.

Raccomandazioni della redazione:

- Suggerimenti per la sicurezza informatica per la tua azienda nel 2023

- L'importanza della visibilità nella sicurezza informatica

- Le aziende cercano riparo dalle crescenti minacce alla sicurezza informatica

- Le pratiche di sicurezza informatica più importanti per la tua azienda

Divulgazione: questo è un post sponsorizzato. Tuttavia, le nostre opinioni, recensioni e altri contenuti editoriali non sono influenzati dalla sponsorizzazione e rimangono obiettivi .