Oblivious DNS over HTTPS (ODoH): un tentativo di migliorare la privacy del DNS

Pubblicato: 2020-12-14Domain Name System o DNS è un sistema di denominazione decentralizzato per tutti i diversi siti Web esistenti su Internet. È uno degli elementi costitutivi essenziali di Internet ed è in circolazione da più di tre decenni. Nel corso di questo periodo, il sistema è stato oggetto di critiche, con valide argomentazioni, sull'implementazione e sui problemi di privacy che comporta. E di conseguenza, ci sono stati alcuni tentativi di affrontare queste preoccupazioni.

Una di queste offerte - e molto recente - è l'introduzione del protocollo DNS over HTTPS (DoH), che promette di proteggere la comunicazione DNS trasmettendola in modo crittografato. Sebbene DoH sembri promettente in teoria e riesca a risolvere uno dei problemi con il DNS, porta inavvertitamente alla luce un'altra preoccupazione. Per risolvere questo problema, ora abbiamo un altro nuovo protocollo, chiamato Oblivious DNS over HTTPS (ODoH), che è stato sviluppato in collaborazione da Cloudflare, Apple e Fastly. Oblivious DoH è fondamentalmente un'estensione del protocollo DoH che disaccoppia le query DNS dagli indirizzi IP (dell'utente) per impedire al risolutore DNS di conoscere i siti visitati da un utente, una specie di [ne parleremo più avanti].

" Quello che ODoH dovrebbe fare è separare le informazioni su chi sta facendo la query e qual è la query ", ha affermato Nick Sullivan, capo della ricerca di Cloudflare, in un blog.

Sommario

DNS ignaro su HTTPS (o ODoH)

Prima di saltare direttamente a cos'è l'ODoH, capiamo prima cos'è il DNS e, successivamente, il DNS su HTTPS e le limitazioni che i due comportano.

DNS (sistema dei nomi di dominio)

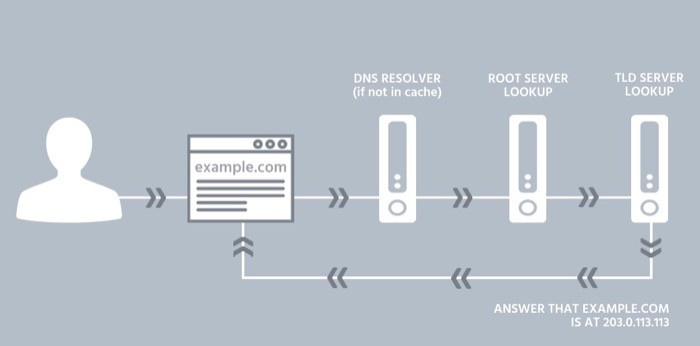

Domain Name System o DNS è un sistema decentralizzato di conservazione dei record di tutti i siti Web su Internet. Puoi pensarlo come un repository (o elenco telefonico) per i numeri di telefono che contiene un elenco di abbonati telefonici e i loro numeri di telefono corrispondenti.

In termini di Internet, il DNS è un attore fondamentale nella creazione di un sistema che consente di accedere a un sito Web semplicemente inserendo il suo nome di dominio, senza che sia necessario ricordare l'indirizzo IP (Protocollo Internet) associato. Per questo motivo, puoi inserire techpp.com nel campo dell'indirizzo per visualizzare questo sito senza dover ricordare il suo indirizzo IP, che potrebbe assomigliare a 103.24.1.167 [non il nostro IP]. Vedi, è l'indirizzo IP necessario per stabilire una connessione tra il tuo dispositivo e il sito Web a cui stai tentando di accedere. Ma poiché un indirizzo IP non è facile da ricordare come un nome di dominio, è necessario un risolutore DNS per risolvere i nomi di dominio negli indirizzi IP associati e restituire la pagina Web richiesta.

Problema con il DNS

Sebbene il DNS semplifichi l'accesso a Internet, presenta alcune carenze, la più grande delle quali è la mancanza di privacy (e sicurezza), che rappresenta un rischio per i dati dell'utente e li lascia esposti per essere visualizzati dall'ISP o intercettati da alcuni cattivo su internet. Il motivo per cui ciò è possibile è dovuto al fatto che la comunicazione DNS (richiesta/interrogazione DNS e risposta) non è crittografata, il che significa che avviene in testo normale e può quindi essere intercettata da chiunque si trovi nel mezzo (tra l'utente e l'ISP) .

DoH (DNS su HTTPS)

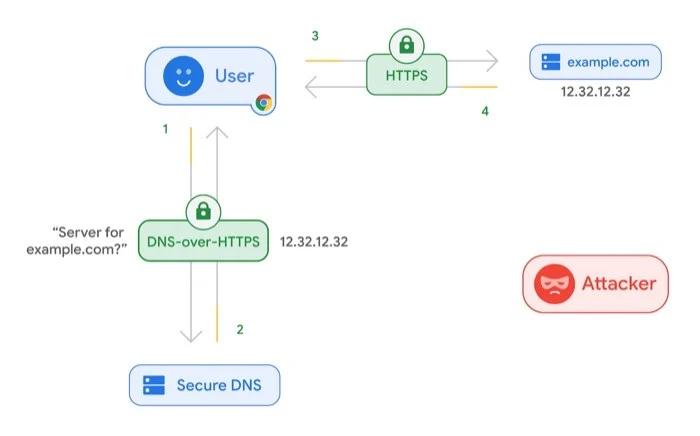

Come accennato inizialmente, il protocollo DNS over HTTPS (DoH) è stato introdotto per risolvere questo problema (di sicurezza) del DNS. Fondamentalmente, ciò che fa il protocollo è, invece di lasciare che la comunicazione DNS - tra il client DoH e il risolutore basato su DoH - avvenga in testo normale, utilizza la crittografia per proteggere la comunicazione. In tal modo, riesce a proteggere l'accesso degli utenti a Internet e a ridurre in una certa misura i rischi di attacchi man-in-the-middle.

Problema con DoH

Sebbene DoH affronti il problema della comunicazione non crittografata tramite DNS, solleva un problema di privacy: mettere il provider di servizi DNS nel pieno controllo dei dati di rete. Poiché, poiché il provider DNS funge da intermediario tra te e il sito Web a cui accedi, detiene un record del tuo indirizzo IP e dei messaggi DNS. In un certo senso, ciò solleva due preoccupazioni. Primo, lascia un'unica entità con accesso ai dati della tua rete, consentendo al risolutore di collegare tutte le tue query con il tuo indirizzo IP, e secondo, a causa della prima preoccupazione, lascia la comunicazione soggetta a un singolo punto di errore (attacco) .

Protocollo ODoH e suo funzionamento

L'ultimo protocollo, ODoH, sviluppato in collaborazione da Cloudflare, Apple e Fastly, mira a risolvere il problema della centralizzazione con il protocollo DoH. Per questo, Cloudflare suggerisce che il nuovo sistema separi gli indirizzi IP dalle query DNS in modo che nessuna singola entità, tranne l'utente, possa visualizzare entrambe le informazioni contemporaneamente.

ODoH affronta questo problema implementando due modifiche. Aggiunge un livello di crittografia a chiave pubblica e un proxy di rete tra il client (utente) e il server DoH. In tal modo, afferma di garantire che solo l'utente ha accesso alla volta sia ai messaggi DNS che agli indirizzi IP.

In poche parole, ODoH agisce come un'estensione del protocollo DoH che mira a ottenere quanto segue:

io. impedire al risolutore DoH di sapere quale client ha richiesto quali nomi di dominio incanalando le richieste tramite proxy per rimuovere gli indirizzi dei client,

ii. impedire al proxy di conoscere il contenuto delle query e delle risposte e impedire al risolutore di conoscere gli indirizzi dei client crittografando la connessione a livelli.

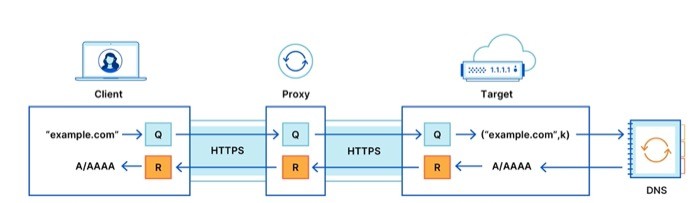

Flusso di messaggi con ODoH

Per comprendere il flusso di messaggi con ODoH, considera la figura sopra, in cui un server proxy si trova tra il client e la destinazione. Come puoi vedere, quando il client richiede una query (ad esempio example.com), la stessa va al server proxy, che quindi la inoltra alla destinazione. Il target riceve questa query, la decrittografa e genera una risposta inviando la richiesta al risolutore (ricorsivo). Sulla via del ritorno, la destinazione crittografa la risposta e la inoltra al server proxy, che successivamente la rimanda al client. Infine, il client decrittografa la risposta e finisce con una risposta alla query richiesta.

In questa impostazione, la comunicazione, tra il client e il proxy e il proxy e la destinazione, avviene tramite HTTPS, il che aumenta la sicurezza della comunicazione. Non solo, l'intera comunicazione DNS che avviene su entrambe le connessioni HTTPS - client-proxy e proxy-target - è crittografata end-to-end in modo che il proxy non abbia accesso al contenuto del messaggio. Tuttavia, detto questo, mentre sia la privacy dell'utente che la sicurezza sono curate in questo approccio, la garanzia che tutto funzioni come suggerito si riduce a una condizione finale: il proxy e il server di destinazione non sono collusi. E quindi, l'azienda suggerisce che "finché non c'è collusione, un attaccante riesce solo se sia il proxy che il bersaglio sono compromessi".

Come da un blog di Cloudflare, ecco cosa garantiscono la crittografia e il proxy:

io. La destinazione vede solo la query e l'indirizzo IP del proxy.

ii. Il proxy non ha visibilità sui messaggi DNS, senza la possibilità di identificare, leggere o modificare la query inviata dal client o la risposta restituita dal target.

iii. Solo il target previsto può leggere il contenuto della query e produrre una risposta.

Disponibilità ODoH

Oblivious DNS over HTTPS (ODoH) è solo un protocollo proposto al momento e deve essere approvato dall'IETF (Internet Engineering Task Force) prima di essere adottato sul web. Anche se Cloudflare suggerisce che, finora, ha aziende come PCCW, SURF ed Equinix come partner proxy per aiutare con il lancio del protocollo e che ha aggiunto la possibilità di accettare richieste ODoH sul suo servizio DNS 1.1.1.1 , la verità è che, a meno che i browser Web non aggiungano nativamente il supporto per il protocollo, non è possibile utilizzarlo. Il protocollo è ancora in fase di sviluppo e viene testato per le prestazioni su diversi proxy, livelli di latenza e target. Come motivo, potrebbe non essere una mossa saggia arbitrare subito il destino di ODoH.

Sulla base delle informazioni e dei dati disponibili, il protocollo sembra essere promettente per il futuro del DNS: concesso, riesce a raggiungere il tipo di privacy che promette senza compromettere le prestazioni. Poiché è ormai molto evidente che il DNS, responsabile di svolgere un ruolo critico nel funzionamento di Internet, soffre ancora di problemi di privacy e sicurezza. E nonostante la recente aggiunta del protocollo DoH che promette di aumentare l'aspetto della sicurezza del DNS, l'adozione sembra ancora lontana a causa dei problemi di privacy che solleva.

Ma, se ODoH riesce a essere all'altezza delle sue affermazioni in termini di privacy e prestazioni, la sua combinazione con DoH, mentre lavora in tandem, può affrontare sia la privacy che i problemi di sicurezza del DNS. E, a sua volta, rendilo molto più privato e sicuro di quello che è oggi.