Non usare Skype e digita: gli hacker possono rubare la tua password tramite chiamate VoIP

Pubblicato: 2017-03-31Sembra che ci sia un flusso infinito di nuovi metodi per gli hacker per rubare le nostre password. Tra e-mail di phishing, attacchi di forza bruta alle password o un aumento degli attacchi al protocollo VoIP, beh, si scopre che da molto tempo ormai gli hacker sono stati in grado di capire cosa stavi digitando sulla tastiera, semplicemente ascoltando i suoni produce.

Infatti, proprio quest'anno, è uscito uno studio che si è tuffato nel mondo dell'Acoustic Eavesdropping. Più nello specifico, lo studio intitolato “Don't Skype & Type! Intercettazioni acustiche in Voice-Over-IP!” ha dato un'occhiata da vicino a come il vecchio concetto di intercettazione acustica è diventato una minaccia ancora più grande nei tempi moderni.

Siamo rimasti scioccati nell'apprendere di questo nuovo metodo di attacco e abbiamo voluto dare un'occhiata da vicino ai risultati dello studio. Quindi scaviamo.

Acustica cosa?

L'idea dell'ascolto acustico non è qualcosa di incredibilmente rivoluzionario. In effetti, lo studio fa riferimento a una serie di precedenti sguardi nel concetto. Già nel 1943, gli ingegneri della Bell Telephone scoprirono un fenomeno simile che è spaventosamente simile a quello che gli aggressori possono fare oggi, con le moderne tecnologie.

Ma cos'è esattamente l'intercettazione acustica? Bene, il concetto è piuttosto semplice:

Semplicemente registrando e analizzando il suono emesso dalla tua tastiera, ogni volta che premi un tasto diverso, qualcuno può individuare esattamente cosa stavi digitando.

La realtà è che ogni tastiera e ogni singolo tasto premuto emette un suono distinto. Gli aggressori possono utilizzare questi suoni per assemblare un alfabeto e quindi decifrare quasi esattamente ciò che stavi digitando in base a quell'alfabeto.

Una nuova minaccia in aumento con le nuove tecnologie

In passato, questo non era generalmente un grosso problema: la maggior parte delle tecniche richiedeva troppe informazioni o richiedeva agli aggressori di avere accesso fisico al dispositivo della loro vittima. Ad esempio, i precedenti tentativi di intercettazione acustica richiedevano all'aggressore di posizionare un microfono vicino alla tastiera della vittima.

Quindi, sebbene le intercettazioni acustiche siano state una vera minaccia per molto tempo, è stato piuttosto raro. Le barriere all'ingresso, se vuoi, sono troppo grandi per la maggior parte degli attaccanti o degli hacker. Solo che il problema ora è aggravato: molti dei nostri dispositivi hanno microfoni integrati. Quasi tutto ciò che ha un microfono integrato come laptop, webcam e persino tablet sono probabilmente i dispositivi più a rischio. Quindi, se la tua azienda sta adottando una politica BYoD, questo studio potrebbe interessarti.

Il problema più grande ora, tuttavia, è l'introduzione e la popolarità del VoIP. Lo toccheremo di seguito. Innanzitutto, alcune definizioni per capire di cosa stiamo parlando.

Capire la lingua

Proprio come fa lo studio, prima di entrare nei dettagli, potrebbe aiutare a definire alcuni termini chiave. Lo studio di Arvix si spinge fino a spiegare in modo approfondito modelli di attacco e tecniche di profilazione multipla. Tuttavia, per semplificare, ci concentreremo solo sugli aspetti cruciali che dobbiamo chiarire.

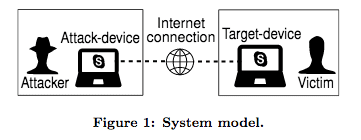

Secondo lo studio, i diversi utenti e aspetti di un attacco sono i seguenti:

- L'attaccante: chiunque stia effettuando l'attacco, generalmente con intenti dannosi per ottenere informazioni a cui altrimenti non hanno accesso.

- La vittima: si spiega da sé, ma la vittima è quella che viene attaccata e la loro digitazione viene ascoltata di nascosto.

- Attack-Device: il dispositivo dell'attaccante. Lo studio specifica i dispositivi come computer desktop o laptop ed escludendo smartphone e tablet.

- Dispositivo di destinazione: questo è il dispositivo che l'attaccante sta prendendo di mira. Mentre la vittima utilizzerà questo dispositivo, ovviamente non deve essere la sua macchina personale ma potrebbe essere un dispositivo di lavoro.

- Target-Text: le informazioni che la vittima ha digitato sul proprio dispositivo, quindi le informazioni sul bersaglio che l'attaccante sta cercando.

- Connessione Internet: come sappiamo, il VoIP trasporta i nostri dati vocali su Internet. Questo ovviamente è importante perché è il modo in cui funziona VoIP, ma anche per come i dati vengono trasmessi su Internet, è ciò che rende possibili gli attacchi Skype e Type.

In sostanza, l'attaccante è "un utente malintenzionato che mira a conoscere alcune informazioni private sulla vittima". Per la semplicità di questo studio, si presume che anche l'attaccante e la vittima utilizzeranno una versione genuina, non modificata o alterata dello stesso esatto software VoIP.

In particolare per questo studio, hanno esaminato Skype e l'hanno estrapolato a Google Hangouts. Ma questo potrebbe facilmente essere trasferito in qualsiasi altra app VoIP popolare.

Allora, come funziona?

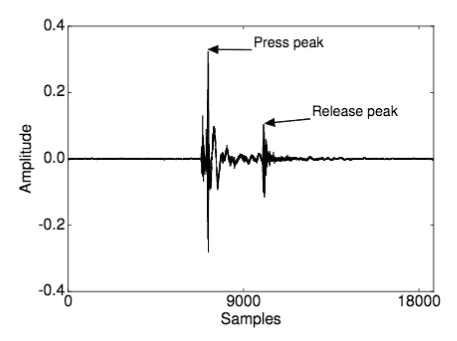

In realtà, l'Acoustic Eavesdropping - o i più moderni attacchi Skype e Type - sono davvero complicati. Comprendiamo già il concetto: l'attaccante registra il suono emesso dalla tastiera della vittima quando preme un tasto durante una chiamata VoIP. Ma il processo è un po' più complicato di così.

Raccolta dei dati

Nel complesso, come abbiamo detto prima, questo vecchio stile di attacchi richiedeva all'attaccante di avere accesso fisico al dispositivo di destinazione. L'aggressore dovrebbe semplicemente posizionare un microfono accanto alla tastiera della vittima e registrare le sequenze di tasti durante una chiamata. Questo, ovviamente, potrebbe funzionare anche quando non sono al telefono. Quindi, non tutti possono entrare nel tuo ufficio, ma diciamo che è la tua segretaria che vuole scoprire alcune informazioni cruciali: hanno un facile accesso al tuo dispositivo e potrebbero semplicemente nascondere un microfono sotto la tua pila di carte.

Quindi supponiamo che l'accesso sia disponibile e che abbiano registrato i tasti premuti. Questo è il fattore chiave qui, una volta che l'attaccante ottiene l'accesso ha libertà di azione per raccogliere dati. Tranne che i dati che stanno raccogliendo non sono un testo leggibile, come ho detto, sono i suoni che emette la tua tastiera quando premi un pulsante qualsiasi.

Una volta che un utente malintenzionato raccoglie tutti questi dati e informazioni, non è come se vedesse picchi di suoni e sapesse immediatamente quale tasto è stato premuto. Allora cosa succede dopo?

Dare un senso ai dati

Ebbene, dopo che l'attaccante ha raccolto i dati sui tasti della vittima, l'attaccante dovrebbe quindi utilizzare tecniche analitiche avanzate per dare un senso a tutto. Questo deriva da una tecnologia che suona da fantascienza come "apprendimento automatico supervisionato o non supervisionato" e "triangolazione".

Praticamente, l'IA aiuta l'attaccante a trasformare i suoni di clic casuali dei tasti in una stringa di informazioni utilizzabile, ad esempio la password che hai digitato nel tuo account Gmail per controllare la tua posta mentre tenevi una normale conversazione. Sai, cose normali che le persone normali fanno ogni giorno.

Tranne che l'IA da sola non capisce cos'è una sequenza di tasti o sa come decifrare la digitazione da ciò che altrimenti sarebbe un clic generico e un clic. È qui che entra in gioco un passaggio in più e un livello di profilazione.

Complicato, ma abbastanza serio da preoccuparsi

Come se l'accesso fisico al dispositivo di destinazione e la potente intelligenza artificiale non fossero sufficienti, i dati acquisiti da un utente malintenzionato sarebbero utilizzabili solo se confrontati con un database esistente. Se un utente malintenzionato ha accesso a un database esistente di tastiere popolari e ai suoni che queste tastiere producono, può abbinare i dati che ha preso dalla tua telefonata con le informazioni che già conosce.

Pensa a questo come se stessero decifrando un codice: le tue informazioni sono una serie di tick e clic, ma ogni tick e clic corrisponde direttamente a un tasto su una tastiera. Se un aggressore sa quale suono emette il tasto "A" quando viene premuto sulla tastiera di un MacBook Pro e l'aggressore sa che la sua vittima sta usando un MacBook Pro, può riempire i pezzi del puzzle.

Gli attacchi hanno più successo di quanto pensi

Questa è un po' un'arma a doppio taglio. Da un lato, si potrebbe pensare che questa barriera da sola, che richiede un database di riferimento, sia sufficiente per fermare la maggior parte degli attacchi. E avresti ragione, tecnicamente la maggior parte degli attacchi viene interrotta. Lo studio ha affermato che senza un database di suoni chiave con cui confrontare, gli aggressori potevano solo indovinare le sequenze di tasti con una precisione del 40%. Quindi la maggioranza è prevenuta, ma siamo onesti, il 40% è ancora un numero piuttosto alto.

La parte davvero spaventosa? Quando gli aggressori hanno un database di riferimento, quella percentuale di precisione sale fino al 91,7%.

Quindi, quando tutto combacia, il sistema si rivela abbastanza preciso, ma il muro su cui scavalcare per ottenere le informazioni necessarie era troppo alto. L'intero processo è noto come "profilazione della sequenza di tasti" e diventa un po' più complicato di così, ma nel complesso la preoccupazione principale dovrebbe essere quella di proteggere in modo specifico la tastiera.

Nuovo stile di attacchi: intercettazioni autistiche da tastiera remota

Solo che l'intera premessa di questo articolo riguarda la scoperta di un metodo di attacco completamente nuovo, molto più facile da seguire. Uno che non richiede più l'accesso fisico al dispositivo di destinazione e un microfono o l'accesso al microfono del dispositivo.

Questa nuova forma di attacco rientra ancora nello stesso concetto di intercettazione acustica, ma è da dove deriva il nome Skype e Type. Nota anche come intercettazione autistica da tastiera remota, questa nuova forma di intercettazione acustica è ancora più preoccupante per alcuni motivi:

- Gli aggressori non hanno bisogno dell'accesso fisico o del controllo del dispositivo di destinazione.

- Gli attacchi Skype e Type funzioneranno con una quantità di dati di battitura più limitata rispetto ai tentativi precedenti.

- Questi attacchi sfruttano l'esatto software VoIP che stai utilizzando, contro di te, ancora una volta al contrario di un microfono o sensore esterno. Questo non è un difetto di sicurezza, ma piuttosto lo sfruttamento del funzionamento del VoIP.

Questa è la parte davvero spaventosa, che anche senza accesso diretto alla tua macchina, qualcuno con intenzioni dannose può semplicemente usare la tua app VoIP contro di te. Ora i più grandi esempi forniti sono Skype e Google Hangouts, ma questo potrebbe facilmente tradursi in altre soluzioni popolari. Quindi, come funziona questa nuova forma di attacco, senza che un microfono ascolti le tue battute?

Bene, come ho spiegato brevemente sopra, l'attaccante usa semplicemente il software VoIP contro la vittima. Sempre secondo lo studio, "l'attaccante non riceve ulteriori informazioni acustiche dalla vittima, oltre a ciò che il software VoIP trasmette al dispositivo di attacco".

Invece di un microfono posizionato vicino alla tastiera della vittima, l'aggressore è in grado di estrarre questi piccoli suoni di clic dei tasti dai dati trasmessi dall'app VoIP.

Quindi, in realtà, questo è un problema solo se l'auricolare, il telefono fisso IP o altri utili dispositivi aggiuntivi di Skype che usi per il VoIP sono abbastanza sensibili da sentirti battere sulla tastiera. Ma saresti sorpreso sia da quanto sia facile, sia da quante informazioni possono essere estratte da un suono così piccolo.

Semplici misure possono fare molto

Quando si tratta di sicurezza in Internet, sono fermamente convinto che tutti dovrebbero in qualche modo esercitarsi nella navigazione sicura. Anche se sei su un Mac o un iPhone, stai sfogliando la tua email di lavoro o le notizie. Può essere molto, molto più facile di quanto pensi che un utente malintenzionato si intrometta nel tuo dispositivo e sfrutti in qualche modo quel controllo su di te o sulla tua attività.

Le pratiche di sicurezza più semplici possono davvero fare molto per proteggere la tua connessione o impedire che occhi indesiderati si intromettano nelle tue informazioni cruciali. Anche se la tua rete è nascosta da centinaia di firewall hardware, un attacco Skype e Type opportunamente programmato renderà discutibili le difese. In termini di prevenzione di un attacco Skype e Type, ci sono alcune pratiche di base che chiunque potrebbe utilizzare, insieme ad alcune protezioni software più avanzate.

In generale, se stai discutendo di alcune informazioni davvero cruciali e sensibili, probabilmente non dovresti condividere tali informazioni in chiamate Skype non crittografate. Questo dovrebbe almeno essere buon senso. Tuttavia, siamo tutti umani ed è facile dimenticare o semplicemente non capire la gravità della minaccia.

Per cominciare, il modo più semplice per proteggersi dalle intercettazioni acustiche a distanza sarebbe:

- Semplicemente, non digitare sulla tastiera fisica durante una chiamata Skype o VoIP. Semplice come quella. Se non digiti nulla, l'attaccante non ha alcuna informazione da rubare.

- Se devi digitare, utilizza una tastiera software: la maggior parte delle macchine, Windows e Mac, consente agli utenti di visualizzare una tastiera virtuale sullo schermo che richiede agli utenti di fare clic sulle lettere con il mouse. Questo impedisce semplicemente i suoni della tastiera.

- Se devi digitare, ma non puoi utilizzare una tastiera software, disattiva il microfono durante la digitazione. Ciò può essere generalmente eseguito tramite un pulsante di disattivazione dell'audio sull'app VoIP o un pulsante di disattivazione dell'audio in linea incluso nella maggior parte delle cuffie e dei telefoni fissi.

- Evita la necessità di digitare accedendo a tutte le applicazioni cruciali di cui avrai bisogno prima di effettuare o ricevere la chiamata.

- Utilizza un gestore di password che compilerà automaticamente i moduli di accesso. I gestori di password sono un ottimo strumento in generale per chiunque cerchi di migliorare la sicurezza della propria password e ti consentono di accedere ai servizi durante una chiamata VoIP senza digitare.

Queste contromisure sarebbero le meno invasive per la tua chiamata VoIP alla fine della giornata. Meno digitazione significa meno distrazioni, quindi è quasi una vittoria per tutti. Tuttavia, è molto facile per noi scivolare in una routine comoda, o semplicemente dimenticare di disattivare il microfono o odiare dover fare clic su una tastiera virtuale. Quindi, per gli utenti più tecnici, ci sono alcune tecniche avanzate che possono essere sfruttate. Oltre a proteggere la tua rete e le connessioni remote con una VPN, queste includerebbero:

- Quella che è nota come tecnica "Ducking" - il software, o manualmente dall'utente, potrebbe abbassare il volume del microfono e quando viene rilevata una sequenza di tasti, persino sovrapporre la digitazione con un suono completamente diverso. Il problema con questo, tuttavia, è che richiede non solo un utente addestrato per trovare, implementare e utilizzare questa soluzione, ma potrebbe facilmente degradare la qualità della chiamata. E se il software smorza la tua presentazione importante, invece di premere i tasti?

- Un'altra tecnica complicata per nascondere le sequenze di tasti sarebbe eseguire "brevi trasformazioni casuali" del suono prodotto ogni volta che viene rilevata una sequenza di tasti. Per dirla semplicemente, il software rileverebbe le sequenze di tasti e cambierebbe l'intensità e le frequenze specifiche delle sequenze di tasti. In sostanza, il software cambia il suono della sequenza di tasti in trasmissione. Quindi ciò che l'attaccante riceve non è lo stesso suono effettivamente prodotto dalla tua tastiera.

Non Skype e Digita!

Alla fine della giornata, il consiglio più semplice da seguire per mantenere te stesso e le informazioni al sicuro è semplicemente non digitare e Skype. Ora, è probabile che la persona media non debba preoccuparsi di intercettazioni acustiche. In effetti, l'utente medio non deve preoccuparsi molto della sicurezza generale.

Ma è un dato di fatto che ci sono assalitori là fuori che cercano di fare soldi, o di trovare un vantaggio competitivo, in ogni modo possibile. Anche se ciò significa un semplice attacco ransomware per tenere in ostaggio le tue informazioni aziendali cruciali e sensibili, chiedendo un compenso da una somma di denaro piuttosto elevata.

Non che tutti dovrebbero iniziare a farsi prendere dal panico e preoccuparsi che le loro password vengano rubate per telefono, ma vale la pena capire i diversi metodi di attacco esistenti e come proteggersi.