MESCOLARE/SHAKEN: una panoramica di cos'è e perché è importante

Pubblicato: 2021-08-26Quasi il 40% dei 4-5 miliardi di chiamate automatiche effettuate ogni mese sono fraudolente, il che significa che il cittadino americano medio riceve fino a 5 chiamate automatiche illegali dai criminali informatici ogni mese.

I criminali utilizzano il number spoofing, il processo di falsificazione intenzionale del numero di telefono e del nome visualizzati sull'ID chiamante del destinatario, per costringere individui ignari a rivelare informazioni personali sensibili come dati di conti bancari, numeri di previdenza sociale, password e altro.

Poiché i truffatori alterano i loro numeri di telefono reali per far sembrare che queste telefonate provengano da numeri locali, banche o persino agenzie rispettabili come l'IRS, è fin troppo facile per i destinatari scambiare numeri falsi e "rappresentanti" fraudolenti per veri cosa.

Per combattere lo spoofing dell'ID chiamante/del numero, la FCC ha sviluppato i protocolli di identificazione e autenticazione del chiamante STIR/SHAKEN, nonché il framework necessario per implementarli.

Sommario:

- Che cos'è MESCOLARE/SHAKEN?

- Come funziona STIR/SHAKEN?

- Perché è importante MESCOLARE/SHAKEN?

- MESCOLARE/SHAKEN: cosa può e non può fare

- Domande frequenti su MESCOLARE/SHAKEN

Che cos'è MESCOLARE/SHAKEN?

STIR/SHAKEN è una serie di protocolli tecnici e procedure di implementazione progettate per aiutare a verificare le informazioni visualizzate sull'ID chiamante quando si riceve una chiamata in arrivo su reti IP.

Il suo obiettivo principale è ridurre il numero di chiamate automatiche fraudolente, riducendo così gli incidenti di furto di identità e altre minacce alla sicurezza VoIP .

In breve, STIR/SHAKEN "firma" le informazioni di identificazione del chiamante visualizzate utilizzando i dati archiviati nei vettori di avvio, terminazione ed esterni all'interno di reti interconnesse per verificare che l'ID chiamante sia legittimo.

MESCOLATA

STIR, abbreviazione di Secure Telephony Identity Revisited, è un gruppo di lavoro IETF (Internet Task Engineering Force) incaricato di delineare i protocolli tecnici necessari per creare una firma digitale per una telefonata VoIP.

Queste firme digitali (a volte chiamate certificati digitali) utilizzano i dati SIP per fornire informazioni sull'identità del chiamante e sull'origine della chiamata, nonché informazioni sul provider di terminazione.

STIR è stato sviluppato dalla Internet Engineering Task Force (IETF) nel febbraio del 2018 ed è stato pubblicato per la prima volta come RFC 8824 come aggiornamento della precedente legislazione sui robocall .

In breve: STIR è un insieme di protocolli tecnici creati dall'IETF per verificare/autenticare l'identificazione della parte chiamante, assicurando che la persona/azienda che ti chiama sia effettivamente la persona/azienda con cui stai parlando. Si concentra principalmente sui dispositivi finali.

SCOSSO

SHAKEN, abbreviazione di Secure Handling of Asserted Information Using Tokens, è un framework che delinea e definisce i modi in cui i fornitori di servizi implementano effettivamente la tecnologia STIR per autenticare le chiamate effettuate/ricevute sulla rete IP.

È stato sviluppato dal Forum SIP e dall'ATIS (Alliance for Telecommunications Industry Solutions) in risposta a STIR.

In breve: SHAKEN sono standard per il modo in cui i fornitori di servizi gestiscono le chiamate autenticate STIR nelle loro reti. Si concentra principalmente sull'effettivo processo di implementazione/implementazione di STIR attraverso reti di vettori/fornitori di servizi.

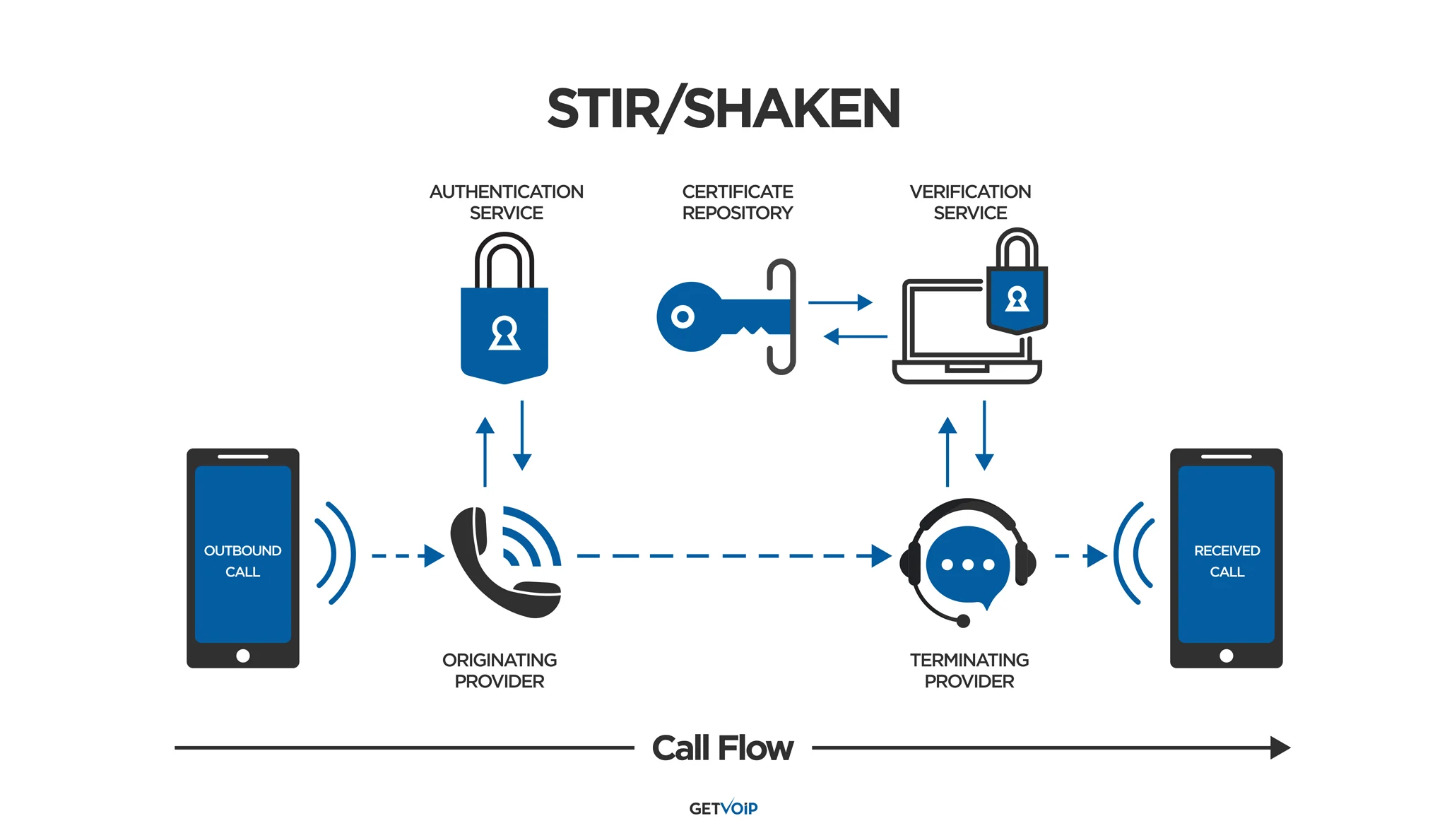

Come funziona STIR/SHAKEN?

In parole povere, STIR/SHAKEN funziona utilizzando infrastrutture di chiavi crittografiche standard che consentono ai fornitori di servizi di autenticare e verificare le intestazioni delle chiamate telefoniche SIP.

Naturalmente, il processo in sé è molto più complicato di così e può diventare piuttosto confuso dato il linguaggio tecnico.

Abbiamo affermato in precedenza che STIR/SHAKEN si basa su certificati digitali/firme digitali per garantire che la persona che effettua la telefonata sia chi dice di essere.

Ma da dove provengono effettivamente questi certificati?

Gli 8 passaggi seguenti, illustrati nell'immagine sottostante, delineano l'intero protocollo di autenticazione STIR/SHAKEN.

Fase 1: Ricezione dell'invito SIP Assegnazione del livello di attestazione

Innanzitutto, il provider VoIP esamina il numero di telefono da cui sta chiamando la persona che inizia la chiamata (lo chiameremo Dave).

Il provider di origine riceve anche un invito SIP, che è essenzialmente un "invito" ad assistere nella verifica e nell'invio della chiamata.

Prima che accada qualsiasi altra cosa, il fornitore di servizi di avvio deve assegnare un livello di attestazione all'origine della chiamata.

Passaggio 2: viene assegnato il livello di attestazione

Attestazione completa (Livello A) significa che il fornitore di servizi verifica che Dave sia autorizzato a utilizzare il numero da cui sta chiamando.

Attestazione parziale (Livello B) significa che il provider di Dave può verificare il punto di origine della chiamata, ma non può verificare se Dave è effettivamente autorizzato a effettuare chiamate dal numero.

Gateway Attestation (Livello C) significa che il provider di Dave verifica da dove è stata ricevuta la chiamata, ma non può verificare l'origine della chiamata.

Una volta assegnato il livello di attestazione, le cose possono andare avanti.

Passaggio 3: il provider di servizi iniziale crea un'intestazione di identità SIP

Il provider VoIP di Dave esamina tutti i tag ID chiamante e i relativi numeri di telefono forniti a Dave, verificando che Dave sia effettivamente Dave.

Come prova, il provider allega un certificato digitale crittografato di autenticazione all'intestazione SIP.

L'intestazione SIP contiene informazioni chiave come i numeri di telefono del chiamante e del destinatario, il timestamp corrente, il livello di attestazione e l'identificatore di origine.

Passaggio 4: il fornitore di servizi in uscita riceve l'intestazione SIP

Il fornitore di servizi ricevente decrittografa quel certificato, legge tutti i dati nell'intestazione SIP e "apprende" che il numero di telefono appartiene effettivamente a Dave, secondo il fornitore di servizi di origine, cioè.

Passaggio 5: l'invito SIP e l'intestazione SIP vengono inviati per la verifica

Per essere sicuro, il provider di terminazione invia quell'intestazione SIP a un servizio di verifica.

Passaggio 6: il servizio di verifica esegue i propri test

Una volta ricevuto, il Servizio di verifica esamina il certificato digitale e lo esegue attraverso database aggiuntivi, inclusi database di spam noti e archivi di certificati di altri fornitori di servizi.

Passaggio 7: il servizio di verifica restituisce l'intestazione SIP al fornitore di terminazione

Una volta che il servizio di verifica ha autenticato l'intestazione SIP tramite chiavi pubbliche e repository di certificati pubblici, le cose vanno avanti.

Passaggio 8: il destinatario previsto riceve la chiamata

Una volta che l'identità di Dave è stata completamente verificata e autenticata secondo gli standard STIR/SHAKEN, la chiamata viene inviata al destinatario previsto.

Riassumere:

- Il provider che avvia la chiamata riceve un invito SIP, che determina il livello di attestazione necessario per la chiamata

- Il provider invia l'invito SIP a un servizio di autenticazione

- Il Servizio di Autenticazione rinvia l'Header SIP, che include firme/certificazioni digitali (denominate PASSporT) al fornitore del servizio iniziale

- L'Header SIP, con i relativi certificati allegati, viene inviato al Prestatore del Servizio Terminating (destinatario della chiamata)

- Il fornitore di servizi di terminazione invia tale intestazione SIP a un servizio di verifica aggiuntivo

- Il servizio di verifica invia l'intestazione SIP a un repository di certificati che fornisce un altro livello di verifica decodificando i dati dell'intestazione SIP

- Il servizio di verifica rinvia l'intestazione SIP al provider di terminazione con informazioni sulla validità o meno dell'ID chiamante

- Se valido, il fornitore di terminazione invia la chiamata al destinatario previsto

Perché è importante MESCOLARE/SHAKEN?

Sebbene il processo di comprensione del funzionamento di STIR/SHAKEN e di cosa faccia effettivamente sia un po' complicato, la cosa più importante da ricordare è che questo ulteriore livello di protezione offre alcuni importanti vantaggi alla tua azienda.

Diamo un'occhiata ad alcuni di questi vantaggi di seguito.

Protezione da spam

Pensi che il tuo team sappia di meglio che rispondere alle chiamate provenienti da numeri di telefono non identificati, sconosciuti o addirittura spam?

Pensa di nuovo.

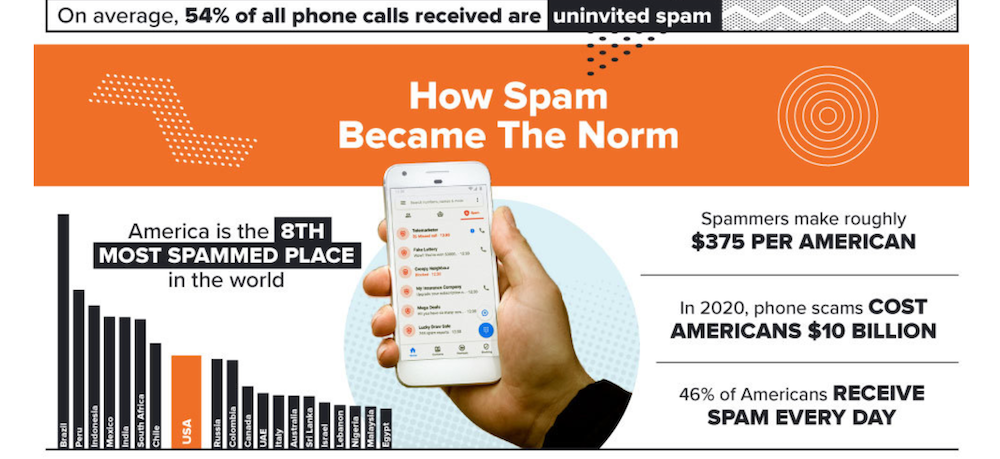

(Fonte immagine)

Gli studi dimostrano che il 65% delle chiamate che visualizzano il nome di un'azienda sugli schermi dell'ID chiamante riceve risposta, anche se l'azienda non ha familiarità. Inoltre, viene risposto al 18% delle chiamate provenienti da numeri non identificati, mentre viene risposto a quasi il 9% delle chiamate provenienti da numeri identificati come spam .

Non solo, ma nel 2020 gli americani hanno perso quasi 30 miliardi di dollari a causa dei robocall truffatori, e si prevede che quel numero aumenterà solo quando le aziende torneranno a operazioni più normali dopo la pandemia.

L'utilizzo di un provider di software VoIP che implementa i protocolli STIR/SHAKEN riduce notevolmente le possibilità di ricevere queste chiamate pericolose. Ricorda, basta un dipendente per rivelare le password per il tipo di dati sensibili che potrebbero portare a milioni di dollari in cause legali.

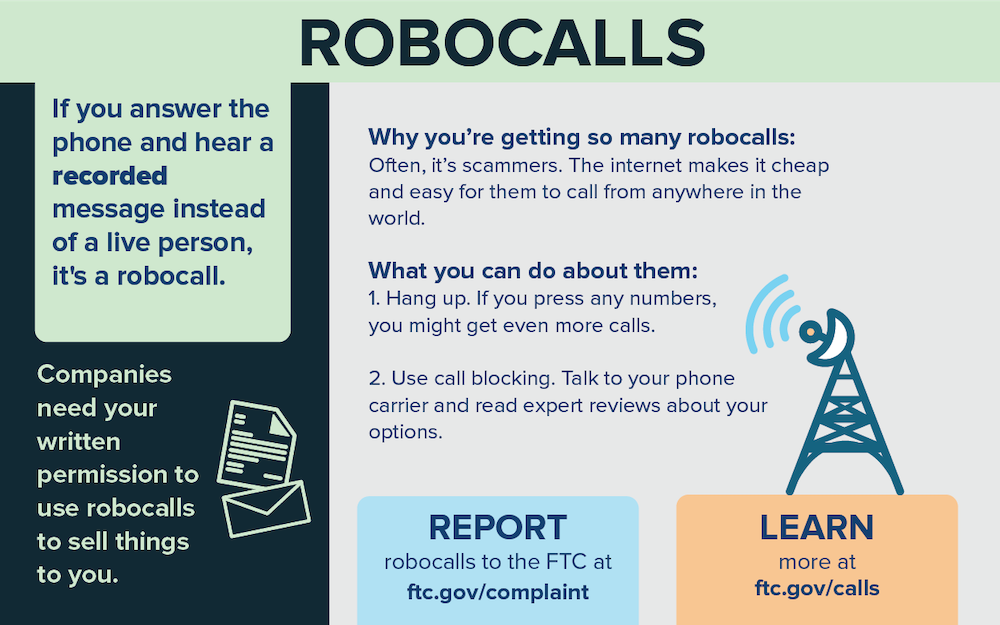

Riduzione Robocall

A nessuno piace rispondere al telefono e sentire il ronzio di una registrazione robotica.

Queste chiamate sono incessanti, incredibilmente fastidiose e spesso intralciano la produttività dell'ufficio.

Ogni minuto che il tuo team spreca nel cercare di determinare se il ragazzo dall'altra parte della linea che offre una crociera gratuita intorno al mondo è reale significa tempo che avrebbe potuto essere speso vendendo, lavorando su progetti imminenti o rispondendo al servizio clienti le chiamate sono perse.

(Fonte immagine)

Spammer e robocall sprecano miliardi di ore di produttività ogni anno e più di mezzo miliardo di dollari di entrate perse a causa di quel tempo perso.

STIR/SHAKEN ti aiuta a recuperare quel tempo e le entrate perse.

Una reputazione protetta

Ricorda che STIR/SHAKEN non aiuta solo a ridurre il numero di robocall e potenziali truffatori con cui la tua azienda entra in contatto.

Aiuta anche a proteggere la tua attività riducendo significativamente le possibilità che il tuo numero di telefono aziendale venga rubato e utilizzato da questi stessi spoofers.

Se questi truffatori si impossessano del numero di telefono della tua azienda e iniziano a usarlo per effettuare chiamate robotiche fastidiose, poco professionali e del tutto illegali? Quindi la reputazione della tua azienda sarà quasi sicuramente influenzata.

I clienti perderanno fiducia nella tua attività e si chiederanno quanto ti interessa proteggere le loro informazioni personali sensibili se non puoi nemmeno proteggere le tue.

Inoltre, se sei costretto a cambiare il numero di telefono della tua attività , perderai anche una buona parte dei tuoi contatti, in particolare i tuoi contatti che potrebbero non sapere ancora un altro modo per contattarti.

STIR/SHAKEN aiuta a mantenere la tua attività in regola assicurando che i tuoi numeri personali o aziendali non cadano nelle mani sbagliate.

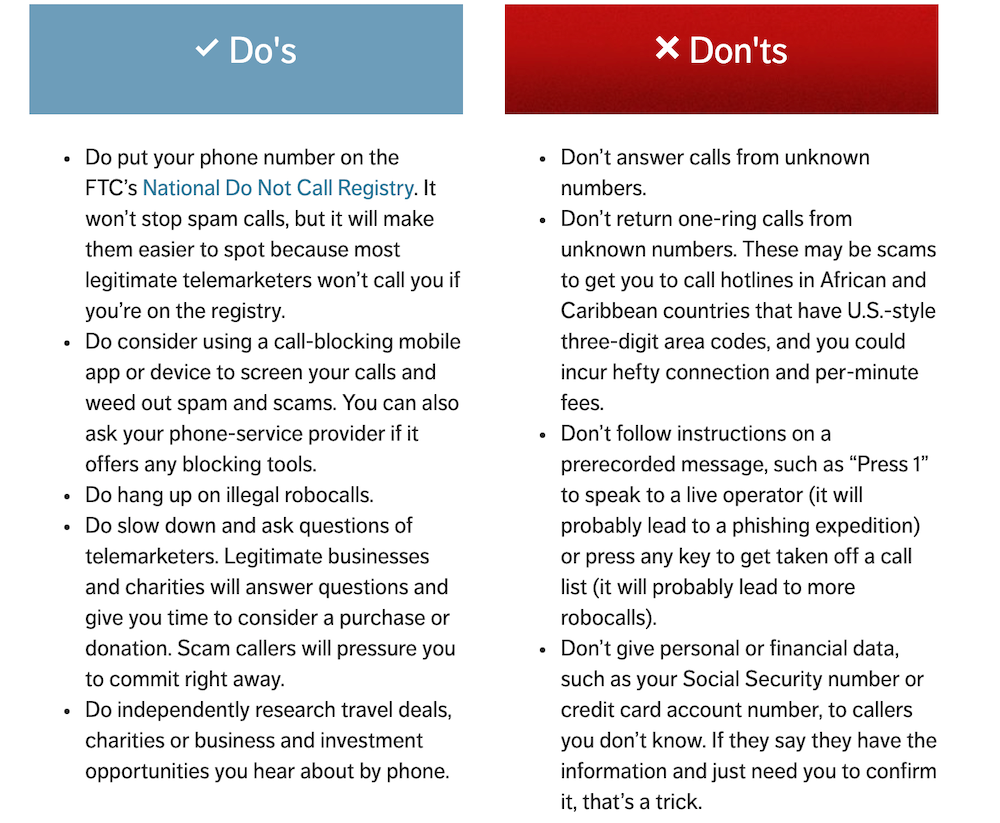

Ti suggeriamo di condividere il grafico sottostante con i tuoi clienti, in modo che possano riconoscere meglio potenziali truffe e spoofing del numero di telefono.

MESCOLARE/SHAKEN: cosa può e non può fare

STIR/SHAKEN è un modo efficace per combattere le chiamate automatiche e gli hacker, ma non garantisce che non riceverai mai una chiamata da un numero contraffatto.

Tieni presente che mentre STIR/SHAKEN può identificare i numeri di robocall precedenti, convalidare i numeri di telefono e rendere molto più difficile per gli spoofer rubare informazioni da te con successo, non può eliminare del tutto le robocall, punire legalmente gli spoofer di numeri o garantire che una robocall sia indesiderata spam o ha intenti dannosi.

Sebbene STIR/SHAKEN e altre misure di sicurezza non possano eliminare completamente la minaccia degli hacker, i provider VoIP offrono oggi eccellenti strumenti di sicurezza e monitoraggio della rete che riducono notevolmente il rischio di crimini informatici.

La nostra tabella interattiva dei principali provider VoIP aziendali offre una panoramica di piattaforme come Nextiva, RingCentral e Vonage, che hanno tutte portato la sicurezza VoIP a un livello superiore.

Domande frequenti su MESCOLARE/SHAKEN

Di seguito, abbiamo risposto ad alcune delle domande più comuni su STIR/SHAKEN.