Il mutevole panorama della sicurezza informatica: rapporto di metà anno di Cisco 2017

Pubblicato: 2017-08-10Gli attacchi ransomware sono da tempo in prima linea nelle discussioni sulla sicurezza informatica e per una buona ragione. L'incidente di WannaCry è un esempio perfetto di quanto possa espandersi in modo massiccio il problema della sicurezza informatica. Un'e-mail apparentemente innocente è stata quasi sufficiente per mettere fuori uso sistemi e reti cruciali, chiudendo di fatto le principali industrie in tutto il mondo. Ma la minaccia del ransomware è l'unico attacco su cui dovremmo concentrarci?

È una buona idea concordare sul fatto che la sicurezza informatica generale dovrebbe essere una priorità fondamentale per qualsiasi azienda, ma senza una profonda comprensione di dove si trovano le minacce, può essere difficile utilizzare la difesa adeguata. Il ransomware è una vera minaccia, ma se tutti i nostri sforzi sono concentrati sull'idea di un'invasione via terra, cosa succede quando l'invasione è via mare o via aerea?

Dato che Cisco ha appena pubblicato il suo rapporto di metà anno sulla sicurezza informatica 2017, abbiamo voluto dare un'occhiata alle più grandi minacce che le aziende devono affrontare attualmente, dalle PMI, fino alla gigantesca impresa.

Un cambiamento nel paesaggio

Sebbene il rapporto di Cisco si sia concentrato su un gran numero di risultati importanti, una conclusione generale da comprendere è che il panorama degli attacchi informatici è molto complesso e il panorama è sempre in movimento. O, ancora più importante, il panorama degli attacchi informatici sarà sempre in movimento: si tratta di pali della porta in continuo cambiamento. Man mano che vengono scoperte nuove strategie di attacco, vengono visualizzate nuove strategie di difesa per bloccare le "porte sbloccate" in precedenza, per così dire. E quando si aprono nuove difese, vengono sviluppate o rielaborate strategie di attacco nuove o addirittura vecchie. E questi attacchi rappresentano una vera minaccia per qualsiasi azienda, con una potenziale perdita di capitale.

Pratiche di sicurezza deboli e la natura rigida delle organizzazioni di livello aziendale possono lasciare enormi lacune nella difesa generale della rete. Tuttavia, ciò non significa che i dipartimenti IT debbano ricostruire l'intera struttura ogni anno.

Piuttosto, utilizza informazioni e rapporti per tenere d'occhio le tendenze che propongono la minaccia più grande in un dato momento. Allo stesso tempo, non possiamo dimenticare le nostre fondamenta e su cui costruire le nostre difese, perché la storia si ripete davvero. Gli attacchi VoIP sono in aumento e gli aggressori possono persino capire cosa stai digitando semplicemente ascoltando una chiamata Skype.

Principali risultati di Cisco nel 2017

Ora che abbiamo gettato le basi per un panorama in continua evoluzione, possiamo dare un'occhiata ai risultati di Cisco e esattamente come il panorama degli attacchi ha iniziato a cambiare.

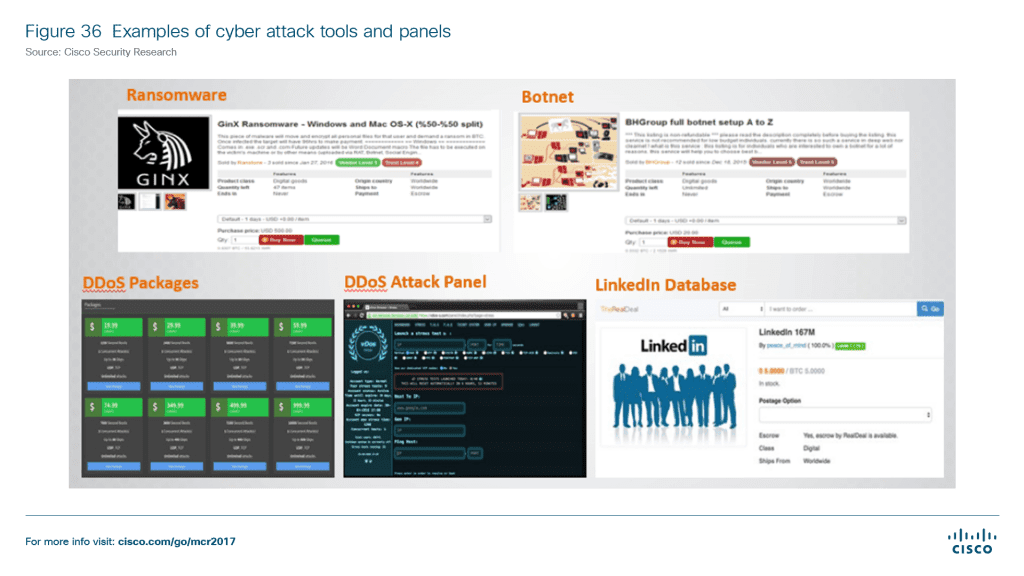

- Il drammatico aumento della frequenza, della complessità e delle dimensioni degli attacchi informatici nell'ultimo anno suggerisce che "l'economia dell'hacking ha svoltato una nuova svolta". La moderna comunità di hacker sta beneficiando di un accesso facile e veloce a una gamma di risorse utili ea basso costo.

- Sebbene il cloud sia un obiettivo importante, viene regolarmente ignorato quando si tratta di sicurezza. Il rischio di autorizzazione aperta e la cattiva gestione degli account utente con privilegi singoli possono creare lacune nella sicurezza che gli avversari possono facilmente sfruttare. Secondo il rapporto di Cisco, gli hacker sono già passati al cloud e stanno lavorando per violare gli ambienti cloud aziendali.

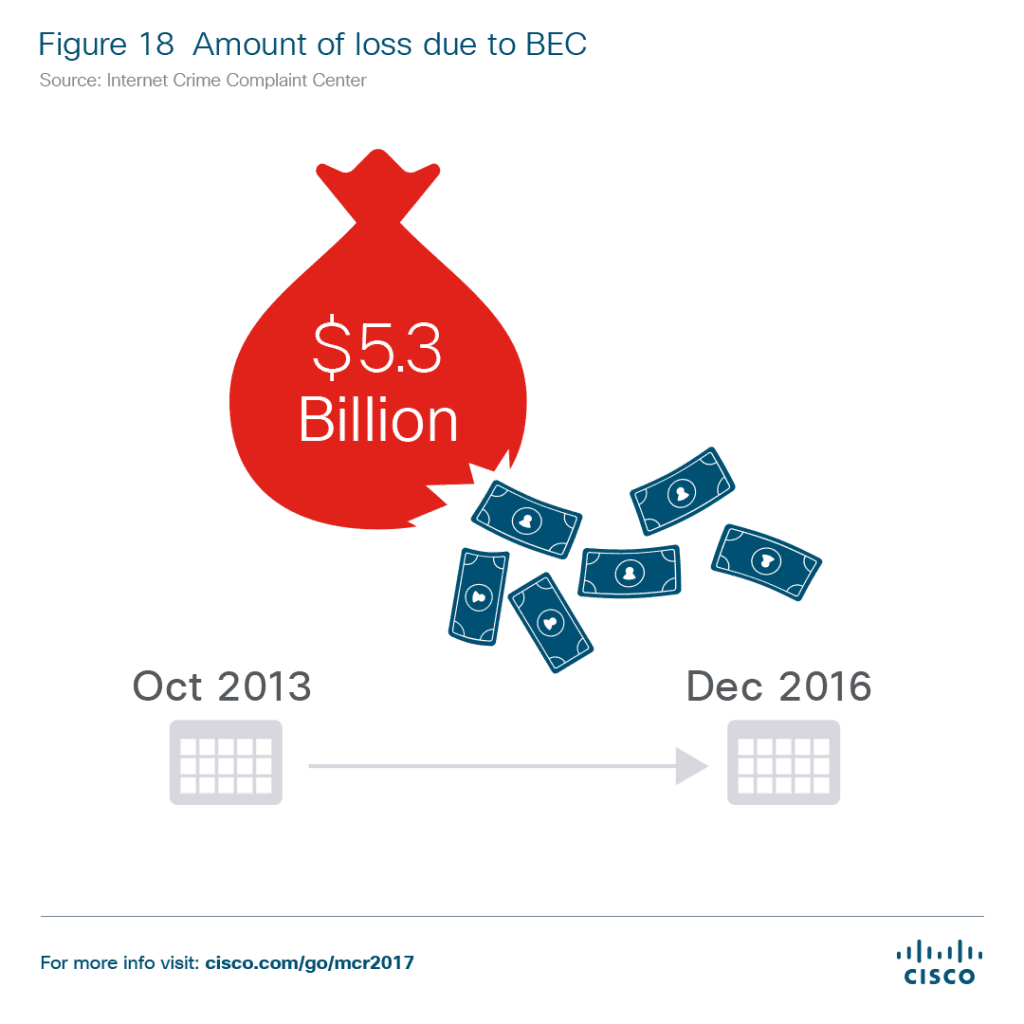

- Business Email Compromesso (BEC) è ora un vettore di minacce "altamente redditizio" per gli aggressori. L'Internet Crime Complaint Center ha riferito che $ 5,3 miliardi di dollari sono stati rubati a causa di BEC tra ottobre 2013 e dicembre 2016. A titolo di confronto, il ransomware ha rubato $ 1 miliardo nel 2016.

- L'Internet delle cose deve assolutamente essere protetto ed è già sfruttato dagli aggressori. I difensori semplicemente non sono consapevoli di ciò a cui i dispositivi IoT sono connessi sulla loro rete e quindi non sono consapevoli di ciò che è a rischio.

- Cisco ha osservato un aumento complessivo del volume di spam dalla metà del 2016, che "sembra coincidere con un calo significativo dell'attività dei kit di exploit durante lo stesso periodo". Ciò significa che gli aggressori che utilizzavano gli strumenti "exploit kit" hanno dovuto tornare al vecchio metodo delle e-mail di spam, poiché la difesa degli exploit kit è solo aumentata. Queste e-mail di spam contengono semplicemente allegati, come documenti Word, che sono "documenti dannosi carichi di macro".

- Lo spyware che si maschera come un'applicazione potenzialmente indesiderata (PUA) è, in effetti, una forma di malware. Questo software propone un rischio per la sicurezza e le informazioni, ma viene generalmente ignorato o almeno sottovalutato. Shadow IT può facilmente portare a un aumento dell'utilizzo delle PUA.

Questo panorama mutevole può essere visto attraverso questi importanti risultati: i nuovi metodi di attacco sono popolari e stanno causando gravi danni, inclusa la frode BEC. Allo stesso tempo, la crescita del cloud e di altre nuove tecnologie come l'IoT stanno aprendo vie di attacco completamente nuove. E mentre le nuove tecnologie aprono nuovi fronti di battaglia, gli aggressori continuano a utilizzare i metodi di attacco della vecchia scuola e le organizzazioni dimenticano regolarmente questi punti di accesso, in particolare la posta elettronica.

Le pratiche di sicurezza sono migliorate nel tempo, come ha sottolineato Cisco. Ad esempio, gli aggiornamenti di sicurezza automatici sono praticamente lo standard nei moderni sistemi operativi, anche sui nostri smartphone. Potremmo trovare tutti noioso che Microsoft ci costringa ad aggiornare a Windows 10 o che Apple non smetterà di infastidirci per l'aggiornamento all'ultima versione di iOS, ma questi aggiornamenti sono semplicemente per la nostra protezione.

Ma con gli aggiornamenti diffusi a un ritmo rapido, i criminali informatici stanno semplicemente spostando la loro attenzione su e-mail e malware in particolare. Questi possono quasi essere visti come minacce "eredità" che sono sempre esistite, ma vengono semplicemente utilizzate in modi nuovi.

Il vecchio incontra il nuovo

Quello che è veramente interessante da vedere è l'intersezione di vecchio e nuovo: vecchie metodologie vengono combinate con nuove forme di attacco. I moderni attacchi ransomware vengono effettuati utilizzando il vecchio metodo di inserire file dannosi in un'e-mail e sperando che qualcuno scarichi e apra il file senza pensarci due volte. Come spiegava il rapporto:

“I criminali informatici, probabilmente in risposta ai cambiamenti nel mercato dei kit di exploit, si sono rivolti (o sono tornati) alla posta elettronica per fornire ransomware e altri malware in modo rapido ed economico. Stanno anche diventando creativi con i loro metodi per eludere il rilevamento. Ad esempio, i ricercatori Cisco sulle minacce hanno osservato la crescita dello spam contenente documenti dannosi carichi di macro, inclusi documenti Word, file Excel e PDF, che possono sconfiggere molte tecnologie di sandboxing richiedendo l'interazione dell'utente per infettare i sistemi e fornire payload".

Cisco ha osservato che questo aumento di spam ed e-mail dannose coincide con un declino, o stagnazione, in quelli che vengono chiamati attacchi "exploit kit". Gli exploit kit sono essenzialmente strumenti che consentono agli hacker di accedere tramite un exploit noto. Il popolare plug-in Flash per siti Web è noto per le sue falle di sicurezza e, se hai prestato attenzione a Internet, noterai che Flash viene gradualmente eliminato da tutti i principali browser Web per questo motivo principale.

Poiché gli aggiornamenti continuano a essere inviati e l'utilizzo di Flash diminuisce, così anche l'utilizzo degli "exploit kit" che consentono agli hacker di ottenere l'accesso tramite Flash. Ciò ha portato gli hacker a tornare all'e-mail, e in particolare all'e-mail in quanto consente l'accesso diretto all'endpoint dell'utente.

Attraverso un po' di "ingegneria sociale" di base, gli aggressori possono fare in modo che vittime ignare aprano un documento di Word, pensando che provenga dal loro migliore amico, e la prossima cosa che sanno che l'intera rete è sotto attacco. Questi attacchi possono arrivare in tutti i diversi file familiari.

Ma il rapporto avverte che la posta elettronica non è solo suscettibile di truffe di phishing dannose. In effetti, la frode BEC potrebbe anche essere una preoccupazione più grande del ransomware.

Capire BEC

Ovviamente il ransomware sta ottenendo tutte le luci della ribalta in questo momento, ma il rapporto spera di evidenziare una minaccia ancora più grande che sta costando milioni di dollari anche alle più grandi aziende come Google e Facebook.

Lascerò che Cisco spieghi questo:

“Una campagna BEC prevede un'e-mail consegnata ai dipendenti finanziari che possono inviare fondi tramite bonifico bancario. Gli avversari di solito hanno svolto alcune ricerche sulla gerarchia aziendale e sui suoi dipendenti, ad esempio utilizzando i profili dei social network per mettere insieme una probabile catena di comando. L'e-mail potrebbe sembrare provenire dal CEO o da un altro alto dirigente, chiedendo al destinatario di inviare un bonifico bancario a un presunto socio in affari o di pagare un fornitore".

Naturalmente, sono necessari molti sforzi e pianificazione e l'attaccante generalmente esprimerà l'urgenza di indurre le vittime ad agire senza ricontrollare. Cisco osserva che questi attacchi si concentrano su grandi obiettivi, come Google e Facebook, e questi obiettivi sono effettivamente caduti nonostante il funzionamento e il mantenimento di difese dalle minacce mature, nonché salvaguardie contro questo tipo di frode.

Cisco osserva inoltre che, poiché queste e-mail si basano generalmente sull'ingegneria sociale, non contengono malware o file allegati e possono quindi aggirare gli strumenti standard di monitoraggio delle minacce. Come abbiamo notato sopra, la minaccia di BEC è così massiccia che l'Internet Crime Compliant Center ha riferito che $ 5,3 miliardi sono stati rubati a causa di ciò tra ottobre 2013 e dicembre 2016. Si tratta di una media di $ 1,7 miliardi all'anno.

Le nuove tecnologie aprono nuove minacce

La stessa posta elettronica è ora un nonno rispetto ai recenti sviluppi tecnologici, inclusa una forte attenzione agli strumenti di collaborazione e alle comunicazioni unificate. E se l'e-mail è qualcosa da cui partire, è probabile che la nostra nuova tecnologia rimanga sostenibile per attaccare anche in futuro, a meno che non apportiamo un cambiamento importante.

L'Internet of Things sta già emergendo, ma con un difetto noto: la sicurezza è un ripensamento. La maggior parte di questi strumenti lascia semplicemente la porta d'ingresso sbloccata e, nonostante l'IoT abbia appena iniziato a mostrare la sua testa, Cisco riferisce che "le botnet IoT sono già qui". In effetti, il rapporto rileva che nel 2016 "gli attacchi informatici sono stati lanciati da più dispositivi connessi trasformati in botnet".

Questi attacchi DDoS hanno utilizzato un esercito di dispositivi connessi (anziché computer infetti) per traboccare e chiudere le reti del blogger di sicurezza Brian Krebs, della società di hosting francese OVH e della società di gestione delle prestazioni Internet DynDNS. In effetti, nel loro rapporto, Cisco ha evidenziato tre note botnet IoT - Mirai, BrickerBot e Hajime - con un'analisi approfondita di ciascuna.

Sebbene l'IoT stia solo iniziando a mostrare il suo potenziale all'azienda, la rete viene già utilizzata per attacchi informatici, una chiara indicazione di quanto la sicurezza debba essere cruciale per qualsiasi soluzione.

UC può aiutare la tua azienda a rimanere al sicuro

Probabilmente la domanda più importante da porsi è come la tua azienda può rimanere al sicuro con minacce in continua evoluzione. Sembra che vengano visualizzati nuovi metodi di attacco, il secondo è protetto. Nonostante tutti i nostri progressi nell'e-mail, nella crittografia e nella sicurezza generale, dobbiamo ancora essere stanchi di quel documento che ti ha inviato Jim di Accounting. Alla fine della giornata, anche la più grande difesa può chiamare vittima di un po' di ingegneria sociale.

Potrebbe essere un po' miope affermare che le comunicazioni unificate possono intervenire e salvare la situazione, ma penso che i vantaggi offerti da una piattaforma UC possano aiutare ad alleviare l'inflessibilità che potrebbe aver lasciato alcuni team altrimenti incapaci di rispondere a una minaccia. Questo non vuol dire che le comunicazioni unificate siano l'unica difesa di cui il tuo team ha bisogno, infatti ogni azienda dovrebbe collaborare con esperti di sicurezza per garantire il massimo livello di sicurezza disponibile. Tra firewall e controller di confine di sessione, esiste un lungo elenco di strumenti necessari ampiamente disponibili che non richiedono un investimento di capitale massiccio.

D'altra parte, Cisco ha anche notato che le PMI sono più suscettibili agli attacchi rispetto alle grandi organizzazioni aziendali per alcuni motivi, ma ha sottolineato che è molto probabile che le grandi organizzazioni dispongano di "strategie formali scritte". Le PMI possono migliorare la propria difesa semplicemente migliorando sia le politiche che le procedure.

- L'utilizzo di piattaforme UC può eliminare la necessità di posta elettronica e allegati di posta elettronica. Questo potrebbe essere esteso a tutti i servizi di condivisione di file, ad esempio Google Drive o Dropbox. Tuttavia, con la possibilità di inviare file direttamente sulla piattaforma crittografata o integrazioni per questi servizi di condivisione file, la sostituzione dell'e-mail con le comunicazioni unificate ha più senso. La possibilità di trascinare e rilasciare i file in una piattaforma sicura, così come la capacità di inviare messaggi istantaneamente a chiunque faccia parte del team, significa che gli utenti possono rimanere in contatto istantaneamente. Invece di aprire quel file, magari manda un messaggio veloce al destinatario per verificarne la legittimità.

- Sconfiggi Shadow IT una volta per tutte: questo può essere fatto sia trovando la piattaforma UC adeguata che funzioni per il tuo team, che raggiunga tutti i punti giusti e sia facile da usare. Se il tuo team è soddisfatto della soluzione, non avrà bisogno di portare i propri strumenti, portando allo shadow IT. Il blocco di siti Web e strumenti porta i team a aggirare i blocchi, ma la definizione di criteri di utilizzo accettati può aiutare a prevenire la diffusione di Shadow IT e, si spera, la diffusione di PUA e malware.

- Diffondere la consapevolezza e formare i team per essere attenti a potenziali minacce. Non limitarti a impedire a tutti i tuoi dipendenti di visitare siti Web o condividere file, ma piuttosto stabilisci criteri per identificare potenziali minacce. Se i team sono a conoscenza di tentativi unici di frode via e-mail, possono prevenire questa forma di ingegneria sociale invece di caderne vittime. Cisco consiglia in particolare di richiedere ai dipendenti di effettuare semplicemente una telefonata per verificare la legittimità di una richiesta, ma riteniamo che questo sia il punto in cui le comunicazioni unificate brillano davvero sia con la messaggistica istantanea che con l'indicazione di presenza.

- Abbraccia una responsabilità condivisa per la sicurezza del cloud: Cisco ha notato che il 60% degli utenti non si disconnette mai dalle sessioni attive negli strumenti cloud. Potrebbe non sembrare un grosso problema, ma un endpoint aperto come quello è proprio come lasciare la porta di casa spalancata. L'applicazione delle stesse "best practices" che un'azienda potrebbe utilizzare negli ambienti on-0remesis può essere un modo efficace per prevenire l'accesso non autorizzato a una piattaforma.