Gli hack VoIP sono in aumento: come proteggere la tua rete

Pubblicato: 2017-02-16Finché hai un dispositivo connesso alla rete, è immediatamente a rischio potenziale di attacco. La sicurezza non è più un aspetto di cui solo le grandi aziende con dati sensibili devono preoccuparsi: ogni azienda, dalle piccole alle medie e grandi dimensioni, deve occuparsi di solide pratiche di sicurezza. Gli hacker possono e influenzeranno qualsiasi dispositivo sulla tua rete che si connette a Internet e più dispositivi hai, più potenziali backdoor rimangono spalancate.

Parte della più grande critica contro l'emergente Internet delle cose è proprio questo, con così tanti dispositivi e così poca sicurezza, c'è un enorme buco aperto direttamente non solo alle tue cose e ai loro controlli, ma all'intera rete. Ma questo si riferisce direttamente anche alle nostre soluzioni VoIP, indipendentemente dal fatto che tu stia utilizzando SIP Trunking o un provider PBX in hosting.

Security Intelligence di IBM ha messo insieme un report sugli attacchi VoIP più recenti, le tendenze in evoluzione, i metodi di accesso e persino le diverse forme di attacchi in corso. Abbiamo deciso di dare un'occhiata molto da vicino a quello che sta succedendo.

Seriamente, hack VoIP?

Ma riportiamolo un po' a casa: oggi, in questo momento, se la tua azienda utilizza VoIP o comunicazioni unificate, è del tutto possibile che la tua rete sia suscettibile di attacchi. E come abbiamo visto, gli attacchi VoIP sono in realtà in aumento. Poiché il VoIP invia le chiamate direttamente attraverso lo stesso esatto percorso utilizzato dalla tua rete per Internet e altro traffico, le tue connessioni VoIP aprono la tua rete ad attacchi e sfruttamento. Esatto, un hacker può accedere alla tua rete attraverso quel vecchio telefono IP in fondo al corridoio. Abbiamo anche nuovi telefoni, come quelli di Mitel, che si integrano direttamente con il tuo smartphone: quasi tutto può essere vulnerabile.

La sicurezza non è niente su cui scherzare, ed è il motivo per cui anche Slack non solo ha generato un gran numero di alternative, alcune con gravi problemi di sicurezza come Spark di Cisco, ma anche perché Slack sta preparando la propria implementazione Enterprise con una sicurezza rigorosa. Basta guardare quanto Slack si vanta ora della propria sicurezza sul proprio sito Web, e non è sempre stato così.

Quindi, se anche la tua app di chat gratuita sul posto di lavoro sta chiudendo le porte, avrebbe senso che la tua azienda facesse lo stesso. Qui daremo un'occhiata ad alcuni dei popolari attacchi VoIP in aumento e cosa puoi fare per mantenere la tua rete sicura. Nel caso in cui non sei nemmeno sicuro di cosa cercare quando si tratta di hack, abbiamo messo insieme un elenco dei cinque principali segni che il tuo sistema VoIP è stato violato a cui prestare attenzione.

I protocolli sotto attacco

Senza impantanarsi troppo nei dettagli tecnici, prima di tutto ha senso capire come e perché potrebbe verificarsi un attacco alle tue comunicazioni VoIP o alla rete che circonda la tua soluzione VoIP. Il VoIP opera su una serie di protocolli specifici diversi: a seconda della soluzione, del provider e della configurazione, il tuo ufficio potrebbe utilizzare solo uno di questi protocolli o più. Per la nostra discussione, ci concentreremo su tre protocolli specifici: SIP, SCCP proprietario di Cisco e il più recente protocollo H225.

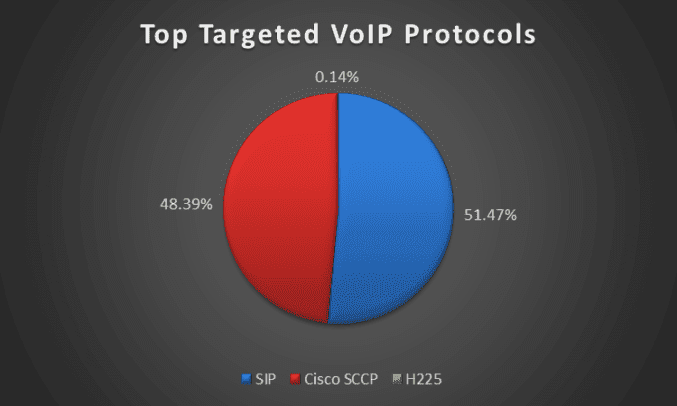

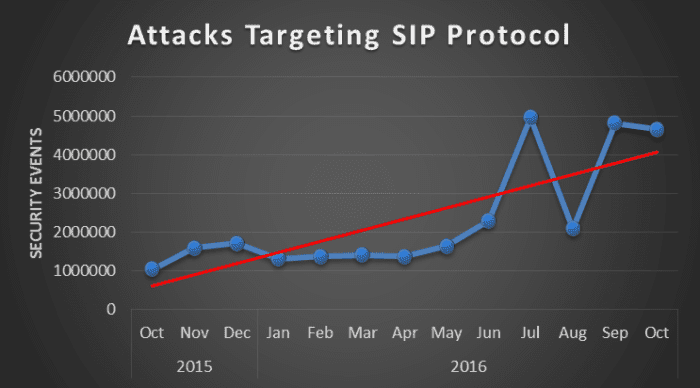

Secondo le informazioni di IBM Managed Security Services, i due protocolli più compromessi sono SIP per oltre il 51% degli eventi di sicurezza rilevati nel 2016, con un aumento specifico nella seconda metà dell'anno, e SCCP con il 48% degli eventi di sicurezza rilevati. H225, che fa parte della H.323 Protocol Suite, è riuscito a farsi strada con solo l'1% degli eventi di sicurezza.

SIP, è ancora uno dei protocolli VoIP più popolari, quindi non sorprende che SIP accolga il maggior numero di attacchi. SCCP, che è lo Skinny Client Control Protocol di Cisco, d'altra parte, ha portato quasi la metà degli attacchi e, ancora una volta, non è troppo sorprendente. SCCP è un protocollo leggero basato su IP utilizzato per la comunicazione tra i telefoni IP Cisco e Cisco UC Manager. Dato che Cisco è uno dei maggiori fornitori in questo settore, non sorprende che ci sia un gran numero di soluzioni adottate.

Gli attacchi SCCP sono effettivamente diminuiti nell'ultimo anno, a differenza degli attacchi SIP che hanno notato un forte aumento nella seconda metà. Interessante anche notare che quasi il 74% degli attacchi al protocollo SCCP sono "sondaggi pre-attacco", che consentono agli aggressori di raccogliere informazioni su potenziali bersagli esaminando le capacità del dispositivo della rete. Quindi, possono alzare la testa e vedere che tipo di difese hai, prima ancora che inizino il loro attacco.

H225, d'altra parte, sebbene sia ancora popolare, è andato molto meglio nell'ultimo anno: con meno dell'1% dell'attività, vale la pena notare ma non su cui ci concentreremo troppo. Tuttavia, le nostre pratiche di sicurezza consigliate possono davvero essere applicate a qualsiasi protocollo VoIP, rete o computer.

Metodi di attacco popolari

A seconda del protocollo sotto attacco e dell'obiettivo generale dell'attaccante, il metodo di attacco scelto alla rete potrebbe variare. Con diversi livelli di hack, reti diverse sono esposte a diversi livelli di minaccia, ma ovviamente vale la pena proteggerle tutte allo stesso modo. A seconda di ciò che l'attaccante sta tentando di ottenere, attaccherà in diversi modi. Alcuni dei metodi di hacking VoIP più comuni includono:

- Chiamate dannose per eliminare le reti SIP

- Che cosa sono essenzialmente gli attacchi DDoS - Distributed Denial of Service - alla tua rete VoIP possono essere utilizzati per eliminare il tuo protocollo SIP e il livello su cui opera. Ciò renderebbe essenzialmente il tuo sistema inutilizzabile, incapace di accettare o effettuare chiamate e potrebbe persino impedire l'accesso a eventuali portali online, pagine di configurazione o softphone e comunicazioni Web associati.

- Proprio come un attacco DDoS standard, funziona sovraccaricando la tua rete con un numero folle di richieste. Per SIP, potrebbero trattarsi di messaggi SIP configurati in modo errato o messaggi SIP con caratteri non validi nel campo "A" - in entrambi i casi, questi messaggi travolgeranno il sistema, incapace di elaborare tutte le informazioni in tempo per stare al passo con la domanda.

- Spoofing dell'ID chiamante

- Con lo spoofing dell'ID chiamante, gli hacker accedono alla tua rete, sia attraverso i tuoi telefoni, router o computer, e raccolgono quante più informazioni possibili, come numeri di telefono o linee ed interni. Il modo più semplice per ottenere l'accesso sarebbe tramite telefoni IP che utilizzano la password predefinita su di essi, poiché queste password possono essere facilmente trovate da una rapida ricerca su Google.

- Una volta ottenuto l'accesso e le informazioni, gli utenti possono semplicemente inviare spam ai tuoi telefoni con chiamate truffa o vendere il tuo numero di telefono a coloro che inviano spam. La FCC ha represso questi call center, ma gli sforzi sono piuttosto inutili e le persone lo faranno a prescindere. O ancora più spaventoso, in sostanza, gli aggressori possono prendere il controllo del tuo telefono: possono effettuare e ricevere o trasferire chiamate, riprodurre e salvare registrazioni o caricare nuovo firmware per infettare la rete a cui è connesso il telefono. Se ottengono informazioni personali, gli hacker possono chiamare fornitori di servizi che fingono di essere voi stessi o un altro utente e ottenere un accesso altrimenti non autorizzato.

- Frode sui pedaggi

- Toll Fraud è un concetto interessante che può essere eseguito in diversi modi, ma il risultato finale è generalmente lo stesso: un utente malintenzionato ottiene l'accesso alla tua rete o alle informazioni rilevanti sull'account VoIP, con le quali può commettere una frode. Questo può differire dall'utilizzo SIP illegale, in cui gli hacker userebbero script programmati per rilevare eventuali porte VoIP aperte e tentare costantemente di autenticarsi o ottenere il controllo del sistema. Gli hacker possono anche connettersi a una rete VoIP direttamente con eventuali credenziali SIP compromesse, come password deboli o softphone su reti Wi-Fi pubbliche non protette.

- Una volta che l'attaccante ottiene l'accesso alla tua rete o alle informazioni sull'account, può ordinare e attivare una soluzione PBX in hosting a nome della tua azienda, o effettuare un numero folle di chiamate false direttamente dal tuo account semplicemente per addebitare alla tua azienda somme di denaro ridicole, mentre commettere un certo livello di frode nel processo.

Come proteggere la tua rete

Sebbene non tutte le reti vengano attaccate, le possibilità sono ancora abbastanza alte, come puoi vedere, e non importa cosa sia meglio avere una rete sicura rispetto a una aperta. Semmai, i tuoi clienti e clienti ti ringrazieranno per questo. Tuttavia, niente è peggio di un falso senso di sicurezza derivante da cattive pratiche, soprattutto se reali. Pratiche di sicurezza utili sono semplici buon senso.

- Usa password complesse : potrebbe essere allettante per la facilità d'uso, ma non lasciare mai le password predefinite su telefoni IP, router, switch, firewall, Session Border Controller o qualsiasi cosa connessa alla tua rete. L'utilizzo delle password di amministratore predefinite è senza dubbio il metodo più semplice per consentire a qualcuno non autorizzato di accedere alla tua rete. Quasi ogni singola password predefinita per qualsiasi dispositivo può essere trovata con una semplice ricerca su Google: vai avanti, cerca su Google il nome del tuo router insieme alla frase "password predefinita" e dovrebbe apparire. In una nota simile, password deboli come il nome della tua attività, il tuo cognome o una semplice data sono facili da sfondare con la forza bruta o semplicemente indovinare completamente.

- Cripta tutte le cose! – Poiché le chiamate VoIP vengono trasmesse su Internet non crittografate, possono essere facilmente intercettate e prosciugate di tutte le informazioni. La crittografia delle tue comunicazioni il più delle volte può essere facilmente attivata, abilitata o configurata tra più punti già esistenti sulla tua rete. A seconda della configurazione della rete e dell'hardware utilizzato, ciò potrebbe dipendere dal fornitore VoIP specifico o dalle impostazioni dell'hardware o persino dei firewall software, dei controller di confine di sessione o, talvolta, sia sui router VoIP che sui router SMB.

- Impiega una VPN - Abbiamo trattato questo argomento in modo approfondito in passato e vale anche la pena sottolineare di nuovo. Una VPN, o rete privata virtuale, è uno dei modi più semplici per crittografare e proteggere le connessioni dei tuoi dipendenti remoti o fuori sede. Una VPN stabilisce un "tunnel" attraverso la rete Internet pubblica o accede pubblicamente alle reti su cui potrebbero trovarsi i tuoi dipendenti, per filtrare solo informazioni crittografate protette da e verso la rete dell'ufficio. Una VPN consente semplicemente agli utenti fuori sede di accedere alla rete in loco come se si trovassero nello stesso edificio, senza un enorme buco di sicurezza a disposizione di una rete pubblica.

- Metti alla prova la tua rete : a seconda delle dimensioni della tua azienda, del tuo livello di esperienza o della disponibilità di uno specialista IT, testare la tua rete è un ottimo modo per cercare eventuali backdoor, percorsi facili o vulnerabilità. Un test approfondito potrebbe collegare tutti i punti di accesso, i gateway di connessione, il telefono e le impostazioni di rete per cercare eventuali punti deboli e, ovviamente, correggerli se necessario. L'aggiunta di un firewall sofisticato potrebbe fornire un senso di sicurezza, ma senza una configurazione adeguata quel falso senso di sicurezza potrebbe portare a uno sfortunato attacco lungo la strada.

- Addestra la tua squadra - Il miglior antivirus in circolazione è il buon senso: modificare le password dalle impostazioni predefinite, fare affidamento solo su connessioni di rete sicure, non fare clic e scaricare annunci pubblicitari o siti Web dall'aspetto sospetto sono alcuni dei modi migliori per proteggere il tuo computer e la rete generale , non sono compromessi. Se non sei sicuro di cosa stai facendo clic o scaricando, semplicemente non farlo. Inoltre, prendi l'abitudine di cambiare le password di tutti i nuovi dispositivi aggiunti alla rete. Formare il tuo team su queste semplici misure preventive può aiutare a mantenere la tua rete al sicuro, senza nemmeno effettuare ulteriori investimenti

Proteggilo ora, ringraziati più tardi

Proprio come una casa, non speri mai di dover ripiegare sulle difese che hai messo in atto. Nessuno vuole mai subire un'irruzione, proprio come nessuna azienda vuole subire un attacco alla propria rete. Ma è necessario adottare i protocolli corretti per garantire la sicurezza della rete nel caso in cui si verifichi un tentativo di effrazione.

Sia che tu stia tentando di proteggere i dati degli utenti, i dati dei dipendenti, le operazioni aziendali, il contesto delle telefonate o semplicemente di prevenire eventuali casi di frode: la sicurezza dovrebbe essere la preoccupazione principale di qualsiasi azienda quando si stabilisce una rete e persino la loro specifica soluzione VoIP. Oltre a prendere in considerazione i suggerimenti che elenchiamo sopra, potrebbe essere utile parlare con il tuo provider VoIP per vedere quali soluzioni di sicurezza esistono e come puoi proteggere la tua rete.