Guida completa alla sicurezza, crittografia e vulnerabilità VoIP

Pubblicato: 2021-08-09I sistemi telefonici VoIP offrono innumerevoli vantaggi alle piccole e grandi imprese, come comunicazioni ottimizzate, velocità di risoluzione del servizio clienti più rapide e maggiore produttività.

Ma il VoIP è sicuro?

In questo post, illustreremo perché la sicurezza VoIP è importante anche se non hai "niente da nascondere", il ruolo svolto dalla crittografia delle chiamate nella creazione di un ambiente sicuro, le principali vulnerabilità della sicurezza VoIP e cosa possono fare gli amministratori della sicurezza per garantire la tua attività è protetto contro di loro.

Anche se non è possibile eliminare del tutto la minaccia globale della criminalità informatica, aumentare la consapevolezza e la protezione contro i problemi di sicurezza VoIP può ridurre seriamente il rischio.

Sommario:

- Perché la sicurezza VoIP è importante?

- Il VoIP è più sicuro dei fissi?

- Che cos'è la crittografia VoIP e come funziona?

- Tipi di rischi per la sicurezza VoIP e come prevenirli

- Come sapere se il tuo provider VoIP è sicuro

- Best practice per la sicurezza VoIP per i leader IT

- I provider VoIP più sicuri e crittografati

- Domande frequenti sulla sicurezza VoIP

Perché la sicurezza VoIP è importante?

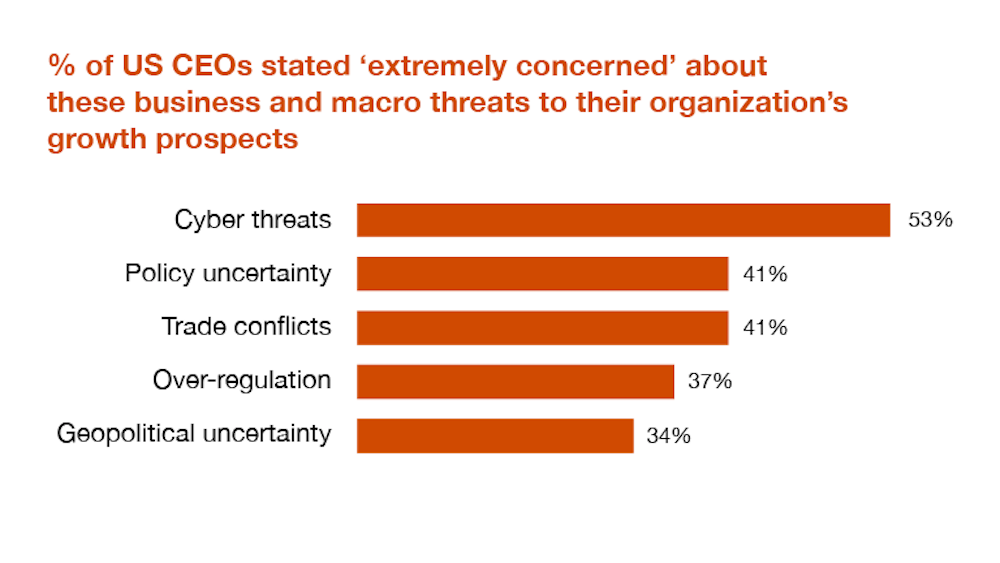

Quasi il 70% dei principali responsabili delle decisioni aziendali ritiene di riscontrare un notevole aumento dei rischi per la sicurezza informatica. In effetti, la maggior parte dei CEO afferma di essere "estremamente preoccupata":

Le aziende si sono concentrate così tanto sull'adattamento rapido alla "nuova normalità" di una forza lavoro remota e mista che la sicurezza VoIP è diventata più un ripensamento che una considerazione iniziale. (L'improvviso aumento di Zoombombing all'inizio della pandemia lo illustra perfettamente.)

Sfortunatamente, molte aziende non hanno capito perché la sicurezza VoIP fosse importante e l'impatto disastroso delle violazioni dei dati e di altri crimini informatici fino a quando non fu troppo tardi.

Quindi, perché dovresti preoccuparti della sicurezza VoIP? Ecco un video esplicativo di 3 minuti:

Le piccole imprese sono l'obiettivo principale

Oltre la metà delle piccole imprese subisce ogni anno violazioni dei dati o altri attacchi informatici.

Come mai?

Perché gli hacker sanno che la maggior parte delle piccole imprese non dispone di una strategia di sicurezza adeguata, se non ne ha una. Circa il 43% di tutti gli attacchi informatici e il 95% delle violazioni delle carte di credito riguardano piccole imprese, ma solo il 14% di queste aziende dispone delle misure di sicurezza in atto per resistervi.

Inoltre, il 35% delle aziende non ha nemmeno rivisto o aggiornato le proprie strategie di sicurezza da quando sono state messe in atto.

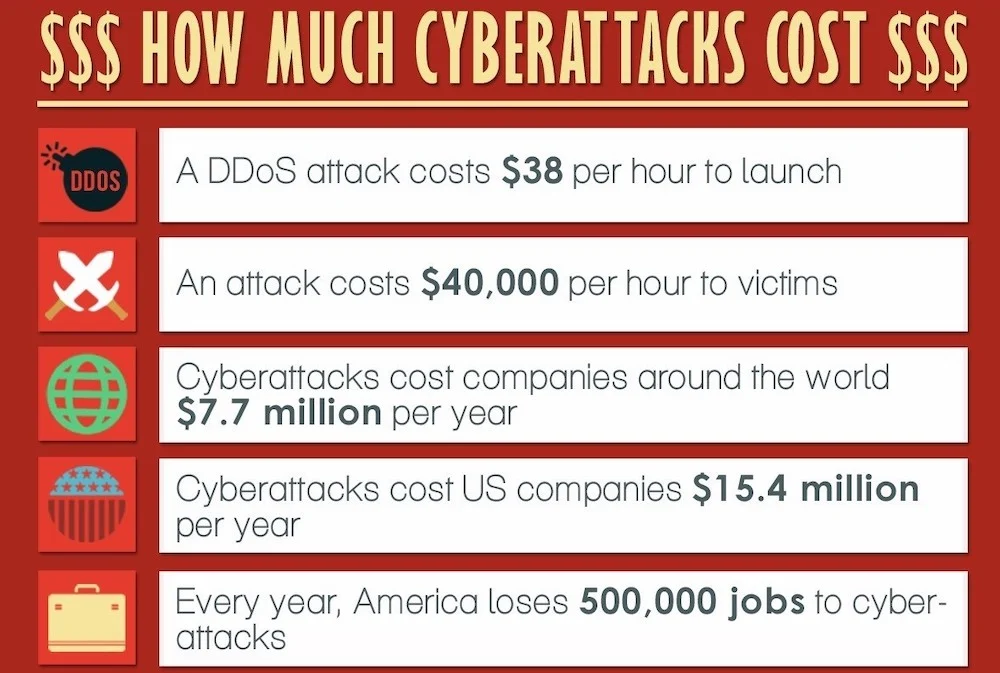

Gli attacchi informatici hanno gravi conseguenze finanziarie

Il costo medio di una violazione dei dati è stato di 3,86 milioni di dollari nel 2021 e da lì le cose aumenteranno.

Anche se la tua attività non deve sborsare così tanto, perderai comunque la maggior parte dei tuoi profitti.

Ci sono le cose più ovvie come le spese legali, le azioni legali e gli audit, e poi ci sono i costi nascosti come la perdita di tempo di lavoro, la perdita di clienti e i tempi di inattività della rete.

Anche le piccole imprese subiscono conseguenze finanziarie disastrose, con violazioni dei dati che costano circa 3.533 dollari per dipendente .

Molte aziende non si riprendono da violazioni della sicurezza

Pensi ancora di poter "riprendersi" da una violazione dei dati?

La realtà è che oltre il 60% delle piccole imprese è costretto a chiudere definitivamente i battenti entro sei mesi da un attacco informatico.

Anche se tutti i tuoi dati vengono "sottoposti a backup" e "recuperati", dovrai comunque affrontare gravi danni che potrebbero distruggere finanziariamente la tua attività.

(Fonte immagine)

E, anche se puoi pagare le multe e rimanere aperto, potrebbero non esserci abbastanza affari per mantenere le cose in questo modo. Gli studi mostrano che i rivenditori che hanno subito un attacco informatico hanno sottoperformato di oltre il 15% anche tre anni dopo l'incidente iniziale. Le principali aziende come Target, che hanno visto la loro percezione dei consumatori diminuire di circa il 54% all'anno dopo la famigerata violazione dei dati del 2013, hanno difficoltà a riprendersi.

Quindi, mentre alcuni importanti rivenditori e marchi noti possono riprendersi da una violazione dei dati, la tua piccola impresa probabilmente non sarà così fortunata.

Eccessiva dipendenza dal mito del "niente da nascondere".

Molte aziende operano partendo dal presupposto errato che una violazione dei dati non sarà un grosso problema, poiché non hanno "nulla da nascondere".

Solo perché non hai e-mail scandalose o loschi affari backdoor, questo non significa che non sarai preso di mira e gravemente colpito da un attacco informatico. Nessuno è immune dalla criminalità informatica, né dalle sue conseguenze. Ma soprattutto, non avere “niente da nascondere” è un mito.

Utilizzi le stesse password per gli account aziendali che usi per i tuoi account personali? Hai salvato i dati della tua carta di credito per velocizzare il checkout? Hai precompilato le tue informazioni di contatto personali, come il tuo indirizzo di casa e il numero di telefono? E che dire di quei dispositivi sincronizzati, rapporti aziendali, tasse, fatture e altro?

Ignorando la sicurezza VoIP, stai anche mettendo volentieri le informazioni ei dati personali dei tuoi clienti a rischio di essere rubati o pubblicizzati. Ciò danneggerà sia la fiducia dei consumatori nel tuo marchio che le tasche della tua azienda (ciao, cause legali!)

Essere proattivi sulla sicurezza VoIP e riconoscerla per la seria minaccia che è, manterrà te, i tuoi dipendenti e i tuoi clienti al sicuro.

Il VoIP è più sicuro dei fissi?

Se configurati correttamente, sì, i telefoni VoIP sono generalmente più sicuri dei fissi.

Per comprendere meglio la risposta, considera le differenze nel modo in cui i telefoni virtuali ei telefoni fissi trasmettono e archiviano i dati.

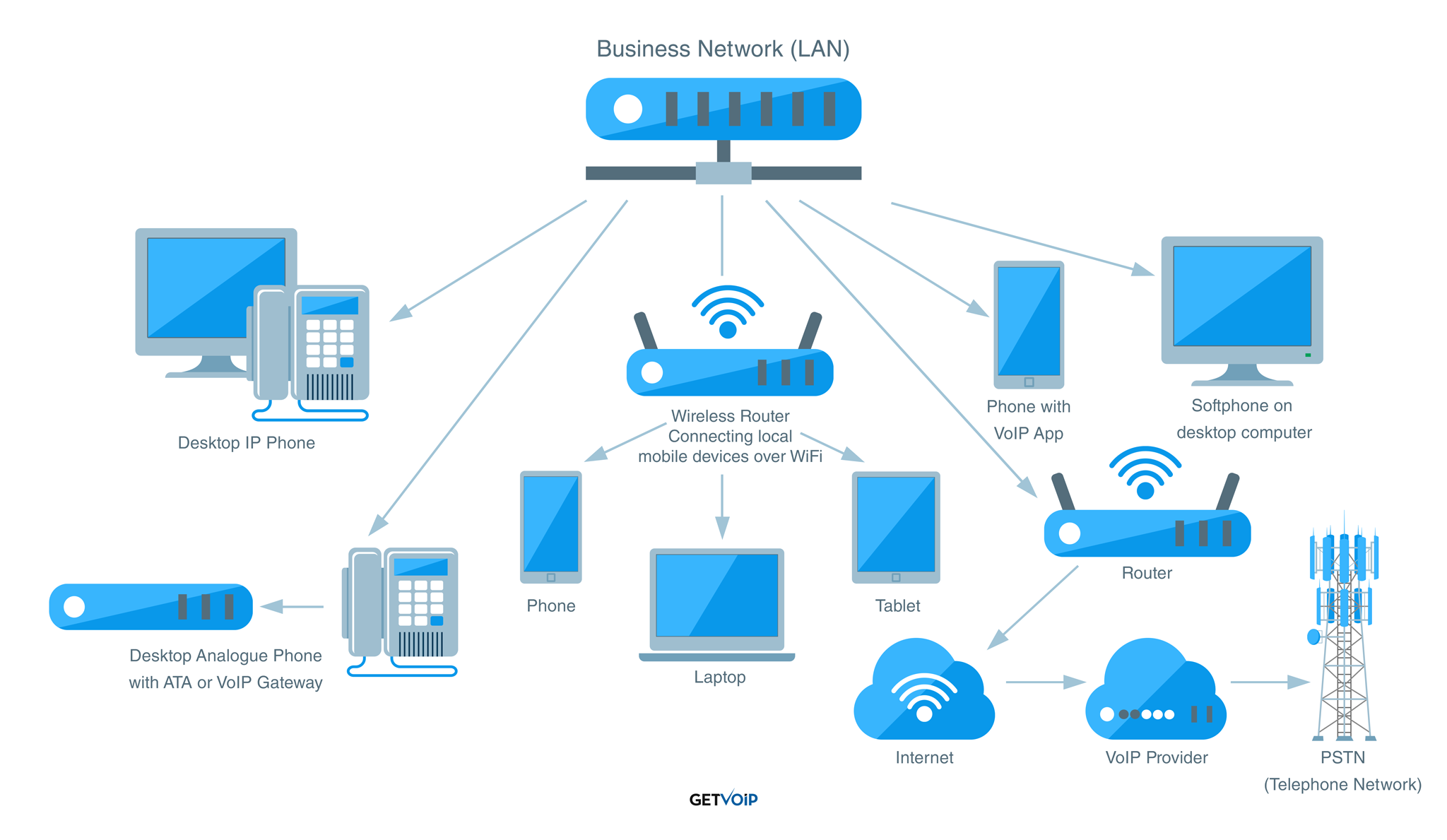

I telefoni analogici tradizionali effettuano e ricevono chiamate attraverso la rete PSTN composta da fili di rame e cavi in fibra ottica. In altre parole, c'è una connessione fisica tra il chiamante e il destinatario (descritta nel diagramma seguente.

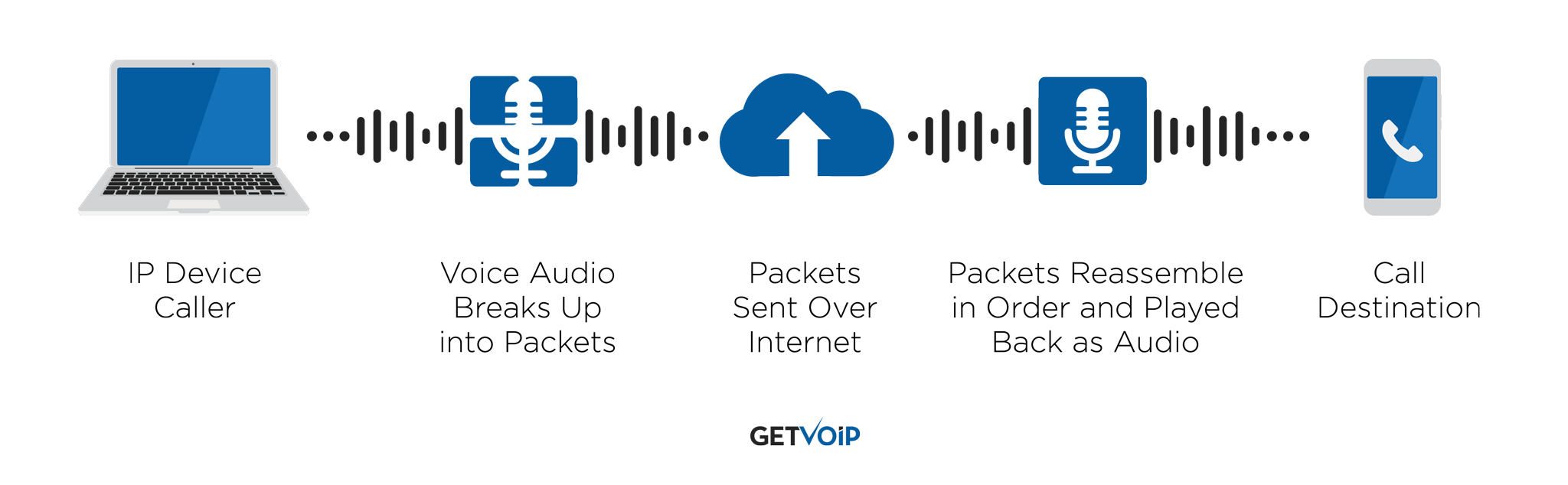

VoIP trasmette dati su Internet, effettuando chiamate digitali tramite commutazione di pacchetto.

Nella commutazione di pacchetto, i dati vocali vengono suddivisi in pacchetti più piccoli, che vengono quindi inviati tramite la connessione Internet all'estremità ricevente della linea. Lì, si riconnettono e trasmettono correttamente i dati vocali (delineati nel diagramma seguente).

Per accedere ai telefoni fissi, gli intercettatori si intromettono nei fili/cavi (AKA, "intercettazioni".) Proteggersi da questo non è solo più difficile sui telefoni fissi che con il VoIP, ma anche molto più costoso.

La sicurezza della rete fissa è fortemente limitata dalla mancanza di tecnologia e capacità di monitoraggio, che i sistemi VoIP hanno in massa.

Quindi, mentre sulla carta, le linee fisse possono sembrare più sicure, i sistemi VoIP offrono effettivamente un livello generale di sicurezza più elevato fintanto che si utilizzano gli strumenti che fornisce, come la crittografia VoIP.

Che cos'è la crittografia VoIP e in che cosa differisce la sicurezza?

La crittografia VoIP è il processo di scramble dei pacchetti di dati vocali in miscugli illeggibili mentre sono in transito, impedendo che vengano intercettati o decifrati dagli hacker.

Anche se un hacker in qualche modo intercetta la chiamata, la crittografia garantisce che non sarà in grado di dare un senso a tutto ciò che scopre.

Per capire come funziona la crittografia, dobbiamo dare un'occhiata più da vicino al processo di trasmissione.

Quando i pacchetti di dati vocali vengono trasferiti dal mittente al destinatario, utilizzano un protocollo di trasporto IP chiamato SRTP (Secure Real-Time Transport Protocol). SRTP è un protocollo crittografico che applica l'Advanced Encryption Standard (AES) ai pacchetti di dati, fornisce autenticazione dei messaggi e offre una protezione aggiuntiva contro potenziali attacchi di riproduzione.

Oltre a SRTP, i provider VoIP utilizzano un'altra forma di crittografia denominata Transport Layer Security (TLS) o SIP su TLS per proteggere le informazioni aggiuntive sulle chiamate.

TLS codifica dati come numeri di telefono, nomi di chiamanti, nomi utente e altro. Funziona anche per fermare la manomissione dei messaggi e l'intercettazione delle chiamate.

Ricorda che i fornitori di qualità dovrebbero offrire sia la crittografia TLS che AES.

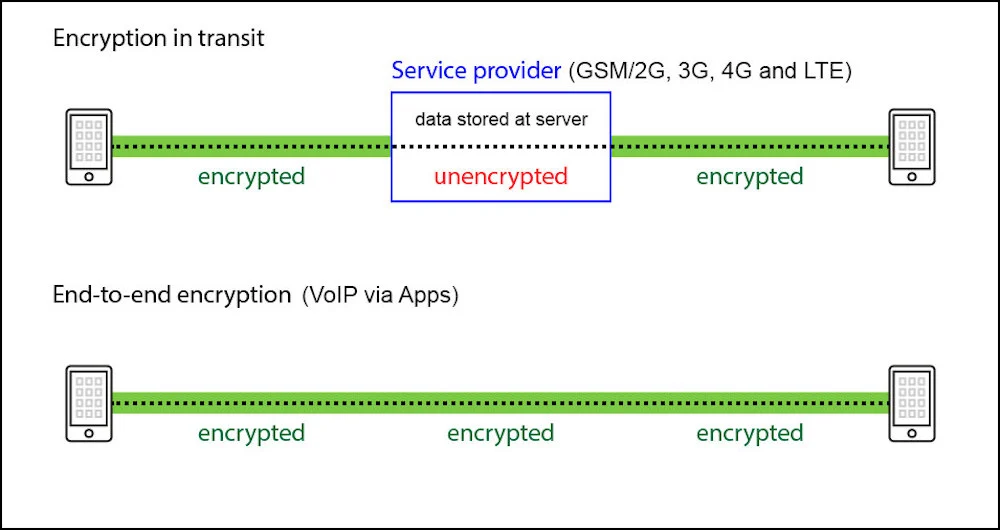

Che cos'è la crittografia end-to-end?

Probabilmente hai sentito spesso il termine "crittografia end-to-end" durante la ricerca sulla sicurezza VoIP.

La crittografia TLS standard include solo la crittografia da client a server o C2S.

Se un hacker irrompe nel server C2S, avrà accesso a tutti i dati e alle comunicazioni della tua rete. L'accesso al server C2S significa che gli hacker possono intercettare e registrare le chiamate, manipolare i file durante il trasferimento e vedere tutta la cronologia dei messaggi della tua azienda.

La crittografia end-to-end (E2EE) crittografa direttamente la comunicazione tra gli utenti, il che significa che le uniche persone che potranno accedere a chiamate e messaggi sono i mittenti e i destinatari. Quando effettui una chiamata, i pacchetti di dati alla tua estremità vengono crittografati quando vengono inviati e vengono decrittografati solo una volta che raggiungono il destinatario.

Server, ISP, hacker e provider di telecomunicazioni non saranno in grado di accedere alle tue comunicazioni, purché siano crittografate end-to-end.

Verifica di aver abilitato la crittografia end-to-end prima di iniziare la comunicazione sul tuo sistema VoIP. Alcuni provider, come Skype , non rendono la crittografia end-to-end l'opzione predefinita, lasciandoti vulnerabile agli hacker e agli attacchi.

Tipi di rischi per la sicurezza VoIP e come prevenirli

Nessun dispositivo, che si tratti del tuo smartphone, di un softphone o di un telefono fisso IP, potrà mai essere protetto al 100% da tutte le minacce alla sicurezza.

Ma identificando le vulnerabilità VoIP più comuni e lavorando per prevenirle e rispondervi, puoi assicurarti che non distruggano la tua attività. Softphone e dispositivi intelligenti presentano tutti potenziali vulnerabilità per il VoIP.

Di seguito, abbiamo delineato i rischi per la sicurezza VoIP più comuni insieme a suggerimenti su come impedire loro di distruggere la tua attività.

Sniffing di pacchetti e attacchi di buchi neri

Uno degli attacchi VoIP più comuni è chiamato packet sniffing, che consente agli hacker di rubare e registrare le informazioni non crittografate contenute nei pacchetti di dati vocali mentre sono in transito.

La perdita di pacchetti , quando i pacchetti di dati vocali non raggiungono la loro destinazione, è causata da sniffer di pacchetti che cercano di rubare informazioni e rallentare il servizio tramite un attacco di rilascio di pacchetti (a volte chiamato attacco di buco nero). Questi sniffer di pacchetti rilasciano intenzionalmente pacchetti nei flussi di dati da prendere il controllo del router, con conseguente servizio di rete molto più lento o una perdita completa della connessione di rete.

Lo sniffing dei pacchetti consente inoltre agli hacker di intercettare facilmente nomi utente, password e altri dati sensibili.

Per rendere le tue linee Internet più sicure, utilizza un'opzione VPN VoIP affidabile o una rete privata virtuale per inviare informazioni. Questa operazione richiede del tempo per la configurazione e l'esecuzione, ma garantisce che le informazioni siano sicure.

Gli utenti possono anche proteggersi dallo sniffing dei pacchetti e dagli attacchi blackhole assicurando che tutti i dati siano crittografati end-to-end e attraverso un monitoraggio della rete coerente, che avviserà istantaneamente gli utenti di tentativi di accesso sospetti, dispositivi sconosciuti e altro ancora.

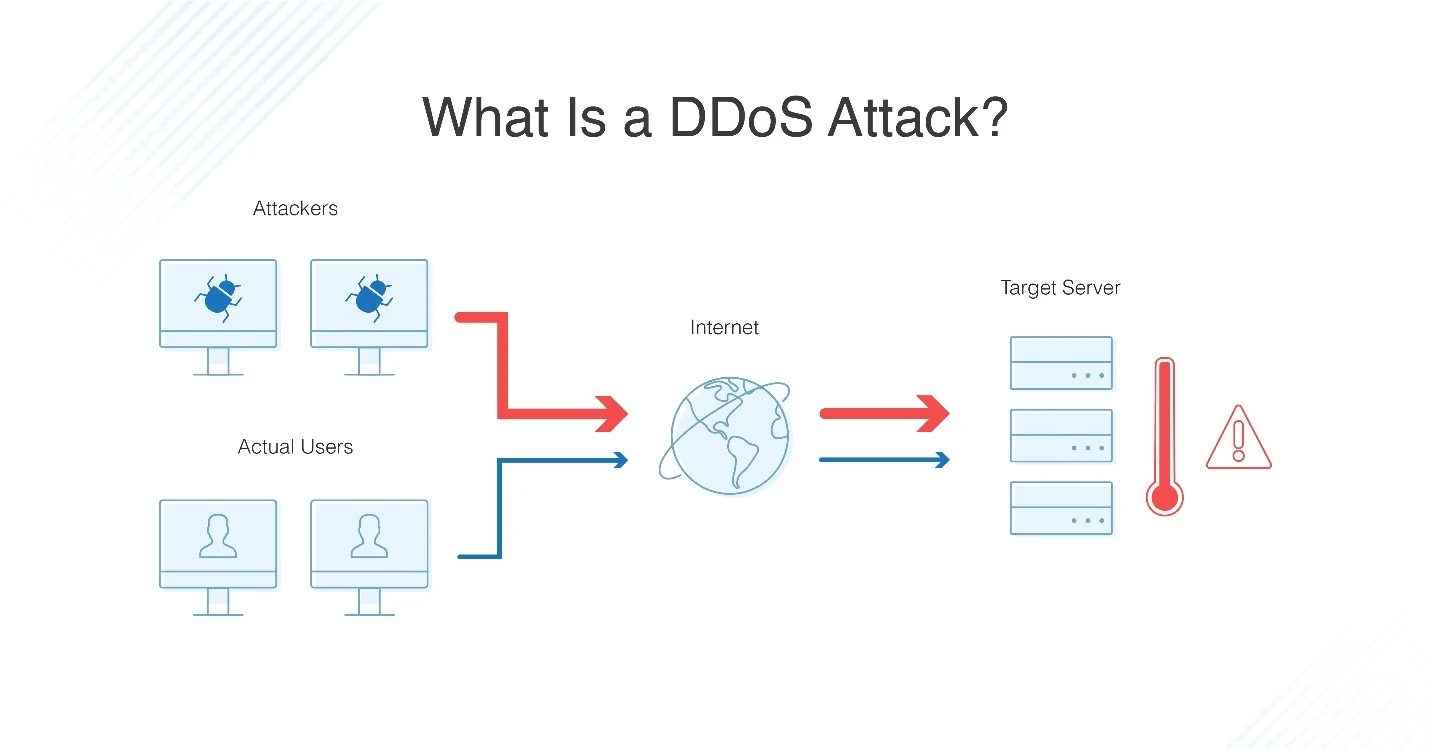

Attacchi DDoS

Gli attacchi DDoS ( Distributed Denial of Service ), come suggerisce il nome, rendono impossibile per le aziende utilizzare i propri servizi VoIP sovraccaricando intenzionalmente i server.

Di solito, questi DDoS sono causati da una rete di botnet, che sono computer/bot controllati da remoto che gli hacker hanno manipolato. Questi "computer zombi" inondano reti, siti Web e server con molti più dati o richieste di connessione di quanto siano in grado di gestire, rendendo inutilizzabili i servizi VoIP.

I segni comuni di un attacco DDoS includono:

- Picchi di larghezza di banda insoliti e prolungati

- 503 Risposte di errore HTTP

- Servizio rallentato

- Un improvviso aumento del traffico da dispositivi, indirizzi IP o posizioni simili

Per mitigare gli attacchi DDoS, utilizza una connessione Internet dedicata e separata solo per il VoIP. Le VLAN (Virtual Local Area Network) specificatamente predisposte per il traffico VoIP sono un'opzione eccellente in questo caso, in gran parte perché rende molto più facile riconoscere flussi di dati non autorizzati o non familiari. Per gli utenti VoIP che condividono su una WAN (Wide Area Network), la crittografia gestita è il modo migliore per proteggersi dagli attacchi DDoS.

Vishing

Vishing è un phishing basato su VoIP, il che significa che un hacker finge di chiamarti da un numero di telefono o da una fonte attendibile con l'intento di farti rivelare informazioni sensibili, come password, numeri di carta di credito e altro.

Lo spoofing dell'ID chiamante - il processo in cui questi hacker vishing fanno sembrare legittimi i nomi e i numeri che appaiono sul tuo ID chiamante - confonde intenzionalmente le potenziali vittime. È possibile che questi hacker stiano chiamando dal numero di telefono della tua banca, sostenendo che il tuo account è stato compromesso e richiedendo la tua password in modo che possano proteggerla immediatamente.

Per prevenire il vishing, le agenzie mirate dovrebbero verificare tutte le richieste telefoniche, anche se sembrano provenire dal reparto IT dell'organizzazione. Gli agenti devono anche essere formati per rifiutarsi di divulgare informazioni sensibili a meno che non siano autorizzati dal supervisore.

I probabili segni di un attacco vishing includono:

- Estrema urgenza/precisione da parte della persona all'altro capo della linea

- L'hacker continua a chiederti di verificare le informazioni fornendole

- Chiamate inaspettate da numeri noti o società affermate

- Numeri di telefono brevi e insoliti sullo screening delle chiamate Visualizzazione dell'ID chiamante

Per prevenire attacchi vishing:

- Evitare di fornire informazioni per telefono a chiunque affermi di essere l'IRS, Medicare o l'amministrazione della previdenza sociale (non avviano il contatto)

- Iscriviti al Registro di non chiamare

- Non rispondere alle istruzioni vocali tramite risposte vocali o toni

Malware e virus

(Fonte immagine)

Malware e virus influiscono sulle applicazioni basate su Internet come il VoIP, creando una moltitudine di problemi di sicurezza della rete. Questi programmi dannosi consumano specificamente la larghezza di banda della rete e aumentano la congestione del segnale, che causa l'interruzione del segnale per le chiamate VoIP. Questi danneggiano anche i dati trasmessi attraverso la tua rete, il che significa che sperimenterai la perdita di pacchetti.

Malware e virus provocano molti danni da soli, ma contribuiscono anche a future vulnerabilità creando backdoor Trojan.

Queste backdoor lasciano delle lacune nella tua sicurezza che i futuri hacker sfruttano per manomettere le chiamate o rubare le informazioni inoltrate nelle tue chiamate.

Per prevenire malware e virus, adotta misure di sicurezza dei dati come la crittografia e controlla regolarmente la presenza di infezioni di rete. Alcuni router bloccano attivamente il malware, arrivando persino a bloccare i siti pericolosi dalla tua rete.

Soprattutto, implementa firewall hardware e software compatibili con VoIP che scansionano le informazioni per assicurarsi che siano sicure.

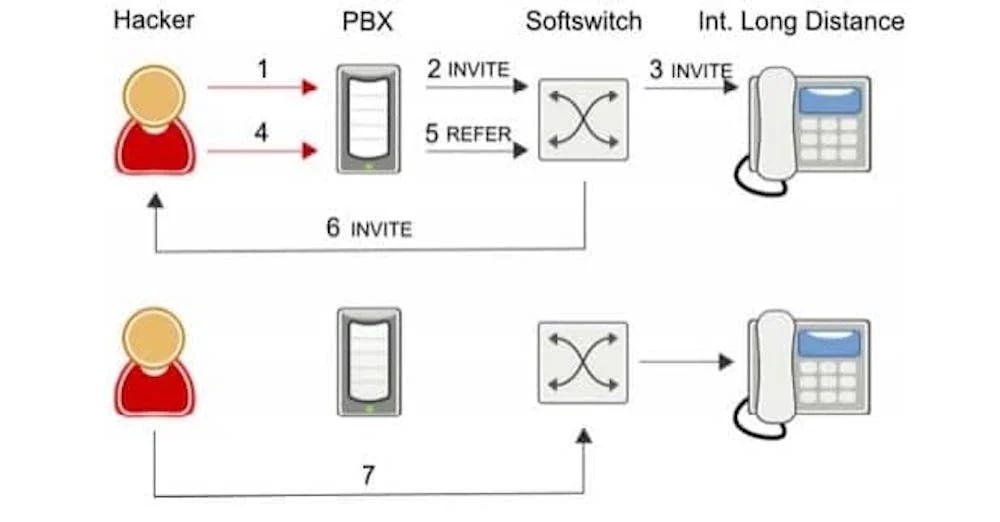

Attacco Phreaking

Un attacco phreaking è un tipo di frode in cui gli hacker irromperanno nel tuo sistema VoIP per effettuare chiamate interurbane, modificare i piani di chiamata, aggiungere più crediti all'account ed effettuare qualsiasi telefonata aggiuntiva che desiderano, il tutto a pochi centesimi.

Questi hacker possono anche rubare le informazioni di fatturazione archiviate, accedere alla posta vocale e persino riconfigurare le strategie di inoltro e instradamento delle chiamate.

Lo fanno chiamando il tuo sistema telefonico e inserendo un numero PIN per accedere a una linea esterna, che consente loro di effettuare chiamate e addebitarle a te.

Se noti un aumento improvviso delle bollette telefoniche, numeri sconosciuti eccessivi nella cronologia delle chiamate o chiamate effettuate durante le ore di riposo, potresti essere stato vittima di un attacco di phreaking.

Il modo migliore per prevenire il phreaking è crittografare tutti i trunk SIP, modificare frequentemente le password degli account, acquistare software di protezione da ransomware e, se possibile, evitare di salvare le informazioni di fatturazione nel sistema.

SPUTO

SPIT, o Spam over IP Telephony, è simile ai tentativi di phishing e ad altro spam nelle e-mail.

SPIT contiene messaggi preregistrati che vengono inviati su sistemi telefonici VoIP. Queste chiamate sono principalmente un fastidio che lega i tuoi numeri di telefono virtuali , ma lo spam comporta altri rischi, come virus, malware e altri attacchi dannosi.

Una solida soluzione VoIP aiuta a garantire che lo spam non danneggi il tuo sistema telefonico.

Non c'è un modo per prevenire completamente lo SPIT, ma avere un firewall aiuta a identificare lo spam quando arriva e lo controlla in modo che non sovraccarica il tuo sistema.

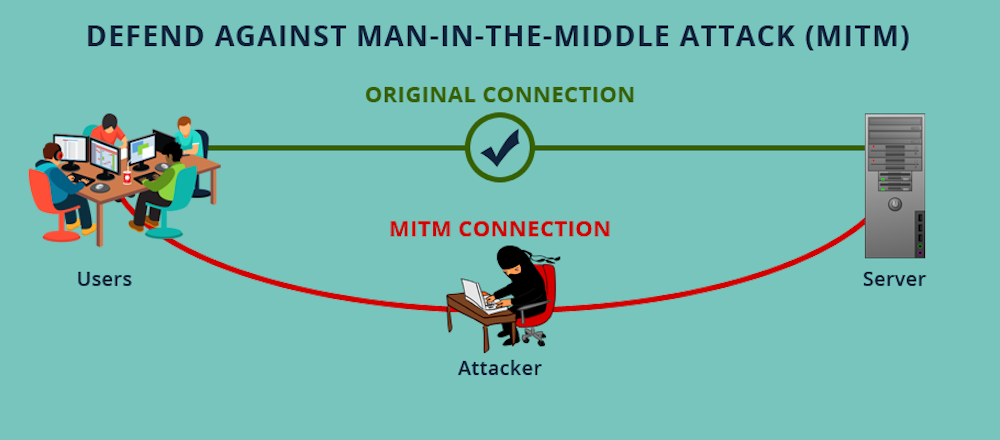

Attacchi Man-in-the-Middle

Come suggerisce il nome, gli attacchi man-in-the-middle si verificano quando un hacker si inserisce tra la tua rete VoIP e la destinazione della chiamata.

Questo di solito accade su reti Wi-Fi pubbliche e non protette. Gli hacker possono facilmente intercettare la chiamata e reindirizzarla attraverso i propri server, dove possono facilmente infettarla con spyware, malware e virus.

Il vero problema con questi attacchi è che possono essere piuttosto difficili da rilevare e anche metodi come il rilevamento delle manomissioni oi tentativi di autenticazione non sempre funzionano.

Oltre a evitare il Wi-Fi pubblico, gli utenti possono prevenire gli attacchi man-in-the-middle disponendo di una forte crittografia WAP/WEP sui punti di accesso, migliorando le credenziali di accesso al router, utilizzando una VPN e altro ancora.

Frode sui pedaggi

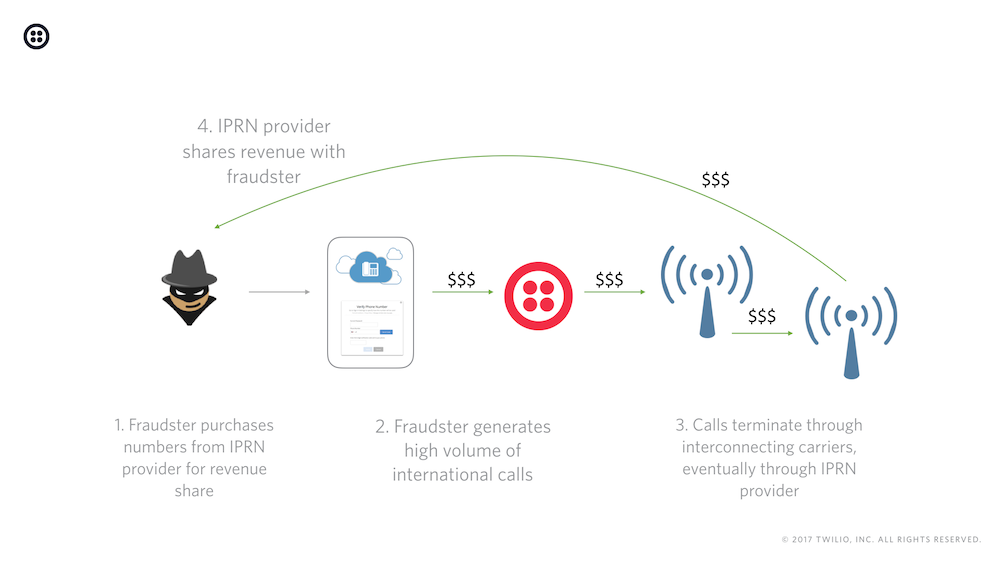

Toll Fraud è in qualche modo simile a un attacco phreaking, ma qui gli hacker effettuano intenzionalmente un numero eccessivo di chiamate internazionali dal sistema telefonico aziendale in modo da poter ottenere una parte delle entrate generate dalle chiamate.

A volte noto come International Revenue Sharing Fraud, (IRSF) costa alle aziende circa 10 miliardi di dollari all'anno .

Ma come fanno effettivamente questi hacker a fare soldi?

I fornitori di IPRN (International Premium Rate Number) acquistano e rivendono numeri di telefono da gruppi di operatori o autorità nazionali di regolamentazione. Gli hacker generano quindi un numero elevato di chiamate internazionali attraverso quei numeri, prendendo la loro parte attraverso l'IPRN.

Per prevenire le frodi telefoniche, abilita l'autenticazione a due fattori sui tuoi account, limita le autorizzazioni geografiche consentendo agli utenti di contattare solo determinati paesi e imposta limiti tariffari su cose come le chiamate simultanee e la durata delle chiamate.

Chiama Manomissione

La manomissione delle chiamate potrebbe non essere un attacco informatico grave come alcuni degli altri in questo elenco, ma limita comunque seriamente il modo in cui puoi fare affari.

La manomissione delle chiamate si verifica quando un hacker inietta ulteriori pacchetti di disturbo nel flusso delle chiamate, distruggendo istantaneamente la qualità della chiamata e costringendo entrambe le parti a riagganciare. Questi hacker possono anche impedire che i pacchetti vengano consegnati alla destinazione corretta, il che rende il servizio imprevedibile e confuso e lunghi periodi di silenzio.

Per evitare ciò, abilitare la crittografia end-to-end, utilizzare TLS per autenticare i pacchetti di dati e utilizzare il software di rilevamento degli endpoint.

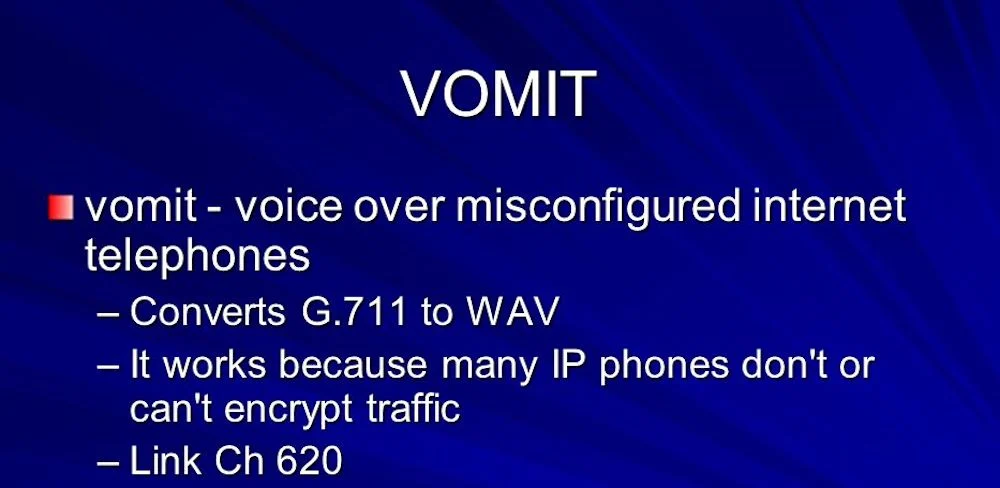

VOMITO

Voice over Misconfigured Internet Telephones, o VOMIT, (lordo, lo sappiamo) è uno strumento di hacking VoIP che converte effettivamente le conversazioni in file che possono essere riprodotti ovunque, semplificando il prelievo di informazioni dal sistema telefonico aziendale.

Questo tipo di intercettazione non solo prende i dati dal tuo sistema, ma aiuta anche l'attaccante a raccogliere dati aziendali, come l'origine della chiamata, le password, i nomi utente, i numeri di telefono e le informazioni bancarie.

Per prevenire il VOMIT, utilizza un provider VoIP basato su cloud che crittografa le chiamate prima che vengano inviate.

Ciò è particolarmente utile per le aziende sanitarie che richiedono la crittografia VoIP per rendere un sistema conforme a HIPAA e HITECH . Segui le linee guida dei provider VoIP in modo che il tuo sistema rimanga conforme all'infrastruttura di comunicazione odierna e crea una rete PBX privata, poiché è molto più sicura di una rete pubblica.

Come sapere se il tuo provider VoIP è sicuro

Ora che conosci i rischi a cui prestare attenzione, devi assicurarti di aver scelto un provider VoIP di alta qualità che prenda sul serio la sicurezza e la privacy degli utenti come te.

Il seguente elenco di domande ti aiuterà a determinare le strategie e i livelli di sicurezza di un sistema di comunicazione cloud.

Quando parli con il tuo provider VoIP, poni loro le seguenti domande:

- Qual è il tempo di attività garantito e cosa fai per ridurre al minimo i tempi di inattività?

Cerca un tempo di attività di almeno il 99,99% e ricevilo per iscritto. Dovresti anche dare un'occhiata alla pagina di stato del provider, che mostra interruzioni storiche del sistema, problemi di rete, aggiornamenti del sistema e altri incidenti.

- Quanto tempo ci vuole per rispondere a una violazione della sicurezza e quanto tempo ci vuole per ripristinare un servizio sicuro?

Assicurati di avere una solida conoscenza di come esattamente il provider risponde a una minaccia come un tentativo di intercettazione o un attacco DDoS. Che tipo di misure preventive prendono? Ad esempio, ti inviano avvisi in tempo reale in caso di accesso sospetto o attività insolita? Con quale frequenza eseguono il backup dei tuoi dati per assicurarti di averne una copia in caso di attacco grave? Quanto tempo ci vorrà per ripristinare il tuo servizio? Quanto tempo impiegano a rispondere a un attacco?

- Sei conforme a GDPR, HIPAA e PCI? Quali altre certificazioni di sicurezza possiedi? SOC (Service Organization Compliance) 2 La conformità è uno dei must-have di base. È stato creato dall'American Institute of CPA per definire chiaramente i criteri per la gestione sicura dei dati. È composto da 5 componenti principali: sicurezza, integrità di elaborazione, privacy, disponibilità e riservatezza. La conformità PCI (Payment Card Industry) è richiesta per qualsiasi azienda che accetta pagamenti tramite carta. Garantisce che il provider utilizzi VLAN sicure, richiede frequenti test di penetrazione per proteggere il tuo indirizzo IP e mantiene aggiornato il tuo sistema. La conformità HIPAA garantisce che i dati sanitari dei pazienti siano adeguatamente protetti, indipendentemente dal fatto che siano archiviati su una piattaforma basata su cloud o in relazione alle registrazioni delle chiamate e alla segreteria telefonica. Le aziende dovrebbero inoltre disporre della certificazione ISO/IEC 20071, che garantisce che il provider disponga di controlli di sicurezza efficaci e attuali.

- In che modo proteggete fisicamente i vostri server e quali misure aggiuntive prendete per mitigare i rischi per la sicurezza come attacchi DNS, phishing, frodi telefoniche e altro?

- Se il tuo software utilizza applicazioni o servizi di terze parti, come ti assicuri che seguano i protocolli di sicurezza richiesti?

- Come crittografate i vostri dati e questa crittografia ha un impatto sulla qualità delle chiamate?

- Che tipo di assistenza clienti è disponibile e quali sono gli orari di assistenza? (Telefono, live chat online, e-mail, ecc.)

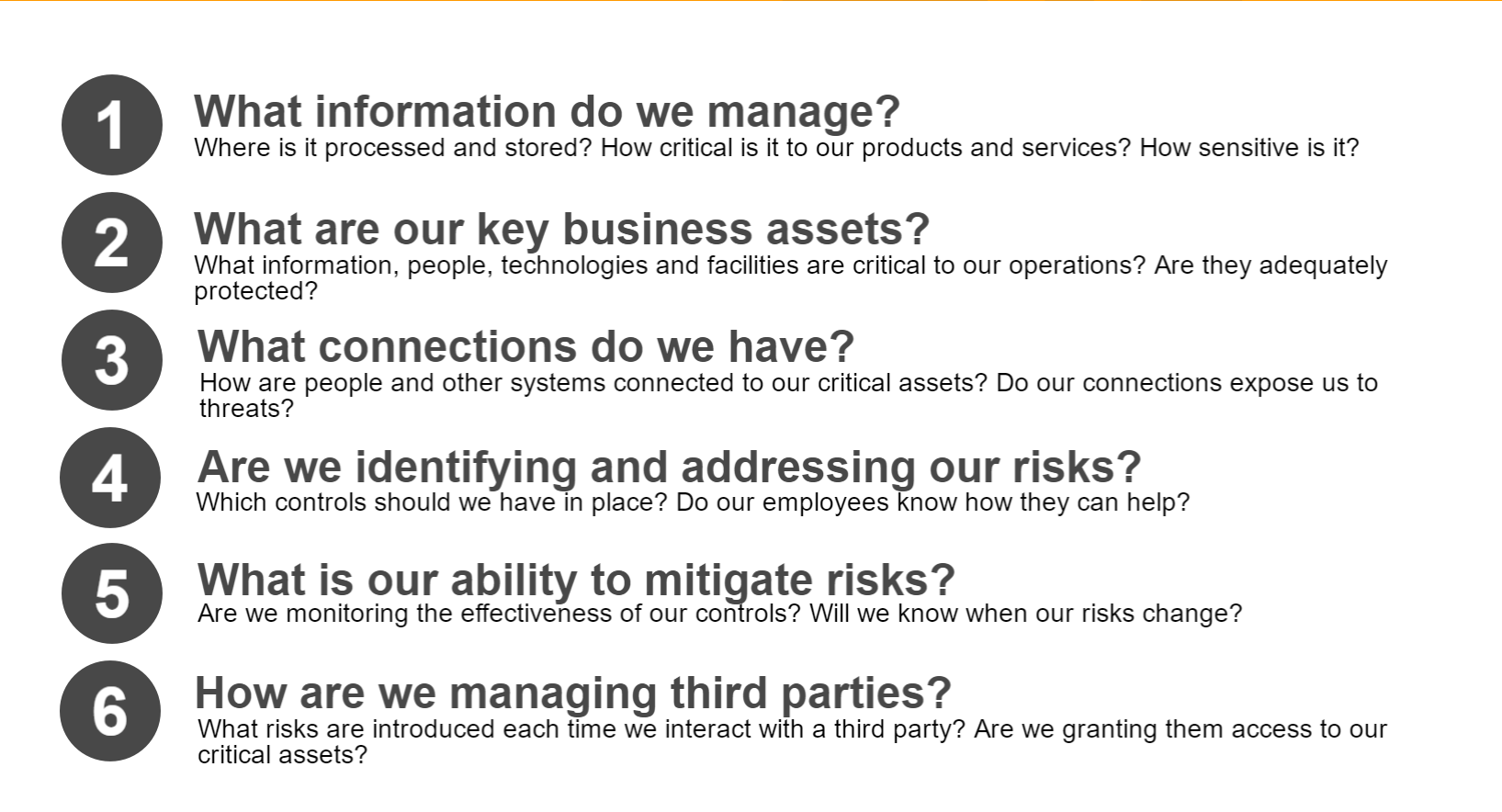

Best practice per la sicurezza VoIP per i leader IT

Prima di cercare misure di mitigazione e prevenzione, i leader IT dovrebbero porsi queste domande:

Una volta eseguita l'autovalutazione, ecco alcune best practice generali per la sicurezza VOIP che tutti dovrebbero seguire.

Implementa una politica di password forte

Potrebbe sembrare ovvio, ma gli attacchi di forza bruta (in cui gli hacker tentano di indovinare le tue password) sono alla base di un'enorme percentuale di perdite di dati.

Per ottenere i migliori risultati, chiedi ai dipendenti di cambiare le loro password almeno una volta ogni due settimane, assicurati che non stiano utilizzando le stesse password per più account e istruiscili a evitare di utilizzare informazioni personali o pubbliche (numero civico, nome dell'animale domestico, ecc. .) nelle password di lavoro.

Evita di usare il Wi-Fi pubblico

Il WiFi pubblico è un terreno fertile per l'hacking poiché malware e altri virus possono essere facilmente diffusi su una rete non protetta.

Dì ai membri del team di non utilizzare mai il Wi-Fi non protetto sui dispositivi di lavoro.

Condurre frequenti controlli di sicurezza

Anche un semplice errore nella sicurezza della rete ha un impatto importante sulla qualità e sulla sicurezza delle chiamate VoIP. In modo ottimale, le valutazioni della sicurezza dovrebbero essere eseguite da agenzie di sicurezza indipendenti e verificate in modo che nulla venga trascurato e venga intrapresa un'adeguata azione preventiva.

I fattori chiave di una valutazione della sicurezza indipendente includono:

- Valutazioni del gateway : il VoIP viene trasferito alle linee PSTN dai gateway VoIP e devono essere presenti meccanismi di protezione su questi endpoint e su altri endpoint della rete.

- Configurazione del firewall : il firewall deve tenere fuori i criminali informatici e consentire ai pacchetti di dati inviati di viaggiare senza ostacoli.

- Simulazioni di attacchi informatici : vengono eseguite per aiutare la tua organizzazione a valutare le sue vulnerabilità e migliorare il rilevamento delle intrusioni.

- Scansione della sicurezza basata sull'applicazione : una rete aziendale media utilizza più applicazioni per una varietà di funzioni e ciascuna deve essere sottoposta a scansione per rilevare eventuali problemi.

- Procedure di patching – Le procedure di patching dovrebbero anche essere valutate per determinare se il software/hardware presenta punti deboli che potrebbero essere sfruttati

Proteggi BYOD/dispositivi mobili

Le app VoIP mobili sono ideali per gli uffici con team remoti/misti, spesso su reti adeguatamente protette.

Tuttavia, se il dispositivo mobile o il dispositivo BYOD viene utilizzato su Wi-Fi pubblico per VoIP, sono altamente vulnerabili ai criminali informatici grazie alle connessioni wireless 802.11x non sicure.

Per evitare ciò, abilita la crittografia end-to-end e proteggi i punti di accesso wireless tramite protocolli più sicuri rispetto a 802.11x. Questi includono WPA, che utilizza la crittografia per proteggere i dispositivi collegati.

Inoltre, un controller di confine di sessione aiuta i dipendenti remoti a connettersi ai trunk SIP mentre analizza tutto il traffico VoIP in entrata e in uscita per vulnerabilità e attacchi.

Esegui aggiornamenti software e di sistema coerenti

Anche se molti provider VoIP eseguono aggiornamenti software automatici, è comunque una buona idea assicurarsi di utilizzare la versione più recente di tutti gli strumenti di comunicazione aziendale.

Questi aggiornamenti non solo aggiornano le funzionalità e migliorano l'esperienza dell'utente. Contengono anche aggiornamenti di sicurezza essenziali e protezione contro virus e malware di cui potresti non sapere nemmeno l'esistenza.

Inoltre, spesso introducono la tecnologia per correggere la perdita di pacchetti e puntellare i punti deboli.

Per la maggior parte dei telefoni VoIP, il Trivial File Transfer Protocol (TFTP) è il sistema principale per la fornitura di patch di sicurezza. Sfortunatamente, questo presenta una vulnerabilità di sicurezza perché qualsiasi hacker può presentare un semplice file nel sistema che espone le vulnerabilità e fornisce un punto di ingresso nella rete.

Per evitare ciò, devono essere messe in atto misure di sicurezza per proteggere l'hardware da patch fraudolente e i telefoni VoIP devono essere regolarmente patchati dal personale IT per prevenire lo sfruttamento di eventuali vulnerabilità.

I provider VoIP più sicuri e crittografati

Quando si tratta di sicurezza, e in particolare di crittografia, non tutti i provider VoIP sono uguali.

I provider che offrono funzionalità di crittografia e di sicurezza superiori sono descritti nella tabella seguente.

| Fornitore | 8×8 | RingCentral | Nextiva | Vonage | Vai a Connect |

| Tempo di attività | 99,9999% | 99,999% | 99,999% | 99,999% | 99,999% |

| Crittografia end-to-end | ✓ | ✓ | ✓ | ✓ | ✓ |

| Ore di supporto | Telefono: lunedì-sabato, 6:00-18:00 Supporto tramite chat: 24 ore su 24, 7 giorni su 7 | Telefono: 5:00-18:00 dal lunedì al venerdì Supporto tramite chat: 24 ore su 24, 7 giorni su 7 | Telefono: 5:00-18:00 dal lunedì al venerdì Supporto tramite chat: 24 ore su 24, 7 giorni su 7 | Telefono: 24 ore su 24, 7 giorni su 7 Supporto tramite chat: 24 ore su 24, 7 giorni su 7 | |

| Conformità HIPAA | ✓ | ✓ | ✓ | ✓ | ✓ |

| Certificazione ISO-27001 e conformità SOC 2 | ✓ | ✓ | ✓ | ✓ | ✓ |

| Audit di sicurezza indipendenti | Annualmente | Annualmente | Test di penetrazione regolari | Audit di sicurezza indipendenti, frequenza sconosciuta | Annualmente |

| Maggiori informazioni | La nostra recensione 8×8 | La nostra recensione su RingCentral | La nostra recensione su Nextiva | La nostra recensione di Vonage | La nostra recensione su GoToConnect |

Per saperne di più sui provider VoIP crittografati che abbiamo menzionato qui e per scoprire altre soluzioni di comunicazione aziendale, dai un'occhiata alla nostra tabella interattiva dei migliori software VoIP aziendali .

Domande frequenti sulla sicurezza VoIP

Di seguito, abbiamo risposto ad alcune delle domande più comuni sulla sicurezza VoIP.