Cos'è l'estorsione informatica? Cosa puoi fare per stare al sicuro?

Pubblicato: 2021-08-25In diversi crimini informatici, gli aggressori rubano le tue informazioni online senza chiederti nulla. Ma qui parleremo di un crimine informatico in cui un criminale può intimidirti facendoti dare tutto ciò che vuole. Qui parleremo di cyber estorsioni. Nel recente passato, i criminali informatici non hanno solo utilizzato l'estorsione informatica sulle aziende, ma hanno persino fatto vittime di diverse persone.

Allora, cos'è l'estorsione informatica?

L'estorsione è una forma comune di crimine in cui un criminale applica intimidazioni, forza, tecniche di ricatto o potere illegale per ottenere qualcosa in cambio. Potrebbe essere un guadagno monetario o qualsiasi altra risposta. Ora, aggiungi il termine "cyber". In termini più recenti e digitali, i criminali informatici ottengono l'accesso ai tuoi dati digitali e quindi chiedono in cambio il pagamento o qualsiasi altra risposta.

Diamo rapidamente un'occhiata ai tipi comuni di estorsioni informatiche.

(i) Attacchi DDoS

Qui gli attacchi informatici inondano una determinata rete con così tanto traffico dannoso che non può comunicare o funzionare normalmente. Ciò influisce sull'accesso ai dati e ai server. Quando un criminale informatico lancia un attacco del genere, è richiesta un'enorme quantità di riscatto per fermare l'attacco.

(ii) ricatto informatico

In questo tipo di attacco, i criminali informatici si intromettono in una rete privata. Quindi rubano reti preziose e mantengono le informazioni che risiedono in quella rete in ostaggio. E, a meno che le loro richieste non vengano soddisfatte, i criminali informatici non restituiscono le informazioni.

Nell'anno 2017, due famose piattaforme di streaming sono state oggetto di un attacco di ricatto informatico in cui gli estorsionisti hanno rilasciato episodi quando non sono stati pagati il riscatto.

(iii) Ransomware

Una forma molto popolare di malware che tiene in ostaggio le informazioni di una vittima e quindi l'attaccante chiede un particolare riscatto per lasciare libere le informazioni. Qui gli utenti ricevono anche una serie di istruzioni su come possono pagare la tariffa richiesta in modo che la crittografia dei dati possa essere rimossa.

Di recente una banda di ransomware LockBit 2.0 ha scaricato un attacco al gigante IT Accenture. Gli attori della minaccia hanno dichiarato che, a meno che il gigante non avesse pagato loro il riscatto, avrebbero pubblicato i dati.

The Week in Ransomware – 13 agosto 2021 – L'ascesa di LockBit – @LawrenceAbramshttps://t.co/93i8Z7JPkp

— BleepingComputer (@BleepinComputer) 13 agosto 2021

Come puoi prevenirti dall'estorsione informatica?

1. Usa un gestore di password

Ci sono diversi casi in cui le password sono state compromesse. Uno dei modi per scongiurare l'estorsione informatica è utilizzare password complesse. In circostanze normali, utilizziamo spesso password che possono essere facilmente compromesse. E, per gli hacker, è facile scoprire le password, soprattutto se sono facili da decifrare. Una volta che un hacker conosce la tua password, può minacciarti di fornire tutti i dati che desidera.

Sapendo che è quasi impossibile ricordare password lunghe per tutti i tuoi account, puoi sempre avvalerti dell'aiuto di un robusto gestore di password in grado di fornire password uniche e complesse per ciascuno dei tuoi account.

Ecco un elenco di alcuni dei migliori gestori di password. TweakPass non si limita a salvaguardare le tue password, ma fa molte cose per rafforzare la tua sicurezza online. Ecco alcune delle funzioni principali di TweakPass:

Clicca qui per scaricare TweakPass

Leggi la recensione completa di Tweakpass

Caratteristiche di TweakPass

- TweakPass memorizza tutte le tue password in un'unica posizione a cui puoi accedere solo da te

- Crittografia AES-256 bit

- Un generatore di password complesse aiuta a generare password lunghe e sicure che soddisfano la condizione per una password complessa. Ad esempio, garantisce che una password contenga caratteri maiuscoli e minuscoli, numeri, simboli, ecc. e se la password è abbastanza complessa

- Puoi sincronizzare le password memorizzate su tutti i dispositivi

- Puoi salvare password e accessi mentre navighi

Come usare TweakPass

Vuoi vedere TweakPass in azione, dai un'occhiata a questo post. Comunque, iniziamo, vero?

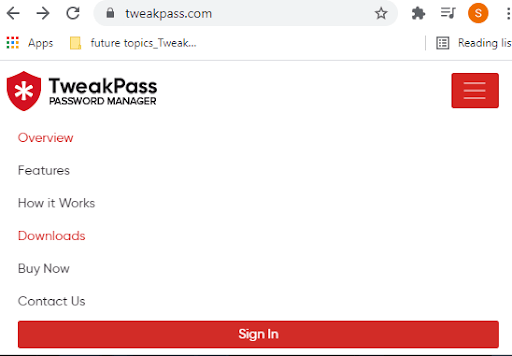

- Visita tweakpass.com e quindi fai clic sull'icona dell'hamburger situata sul lato destro della pagina e fai clic su Download

- Seleziona la piattaforma su cui desideri installare TweakPass. Puoi scaricare TweakPass come estensione sul tuo browser o installarlo sul tuo computer o smartphone

- Supponiamo che tu abbia installato TweakPass sul tuo computer Windows. Eseguire il programma di installazione facendo doppio clic sul file di installazione

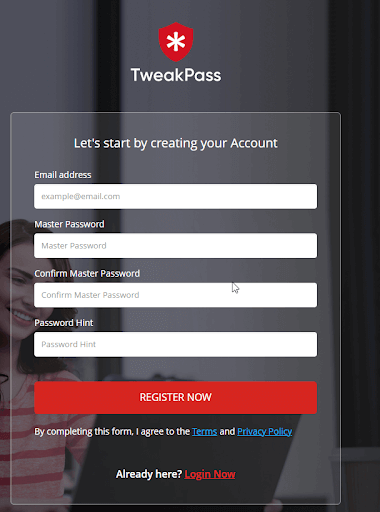

- Registrati per un account. Qui inserirai il tuo ID e-mail e creerai una password principale

- Ecco fatto, segui le istruzioni sullo schermo e sei a posto.

Da leggere: le migliori alternative a LastPass per gestire le tue password

2. Utilizzare l'autenticazione a 2 fattori

L'autenticazione a due fattori è considerata uno dei modi migliori e più potenti per proteggere le informazioni online. Agisce come un ulteriore livello di protezione oltre al nome utente e alla password forniti durante la registrazione.

Ad esempio, qui potresti inviare un codice a 6 cifre che potresti dover inserire dopo esserti registrato utilizzando nome utente o password oppure potresti dover toccare o fare clic sul pulsante "sì".

La parte migliore è che queste azioni possono essere eseguite solo da te (a meno che qualcuno non ti abbia rubato il dispositivo).

3. Evitare di fare clic sui collegamenti

Indipendentemente dal fatto che tu stia utilizzando un'e-mail ufficiale o personale, non dovresti mai fare clic su collegamenti sospetti che potrebbero sembrare provenire da una fonte attendibile. Ad esempio, potresti ricevere un'e-mail falsa da PayPal o da qualsiasi altro sito Web bancario in cui il tuo account è stato compromesso e ti potrebbe essere chiesto di fornire dettagli come numero di carta di credito, dettagli del conto bancario, CVV, OTP, ecc. Non fidarti mai di tali siti Web perché nessun funzionario della tua banca ti invierebbe mai una simile e-mail.

Per saperne di più su come percepisci se qualcuno ti sta phishing, puoi dare un'occhiata a questo post.

4. Tieni i tuoi dispositivi per te

Che si tratti di un tuo amico, collega o parente, dovresti impedire ad altri di utilizzare i tuoi dispositivi come computer, laptop, dispositivi mobili o qualsiasi altro dispositivo, in particolare quei dispositivi che potrebbero contenere le tue informazioni personali.

Uno degli elementi in base ai quali una persona può intimidirti o estorcerti cose è quando ha informazioni su di te che possono essere compromesse.

5. Aggiorna il tuo sistema operativo e software

I software e le applicazioni che non vengono aggiornati da molto tempo sono uno degli obiettivi più facili per gli hacker. Possono facilmente hackerare vulnerabilità senza patch, rubare i tuoi dati e quindi intimidirti per pagare. Pertanto, è consigliabile controllare regolarmente il sistema operativo per eventuali aggiornamenti in sospeso e inoltre assicurarsi che tutte le applicazioni sui dispositivi siano aggiornate.

6. Installa un antivirus efficace e mantieni un firewall robusto

L'importanza di firewall e antivirus, sia a livello individuale che organizzativo, non può essere sottolineata abbastanza. I moderni programmi antivirus sono creati in modo tale che nessun malware possa oltrepassare lo scudo protettivo da loro creato. Il software antivirus stronca una minaccia dannosa sul nascere prima che possa estendersi ai file sul tuo computer o persino al tuo computer completo. Ecco tutto ciò che devi sapere sull'abilitazione (e persino sulla disabilitazione) di un firewall sul tuo computer.

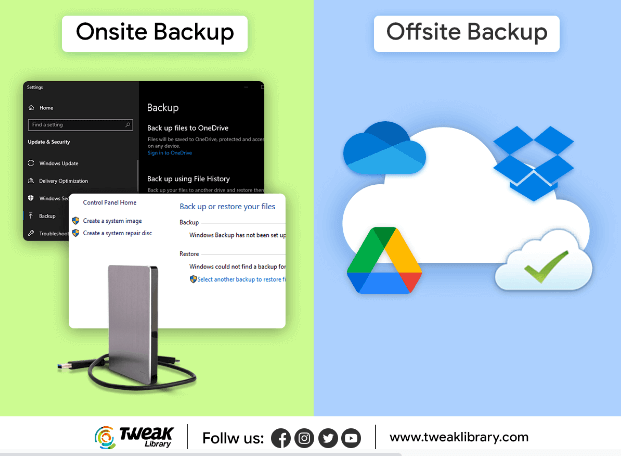

7. Crea più backup di dati

Sia a livello organizzativo che personale, i backup dei dati dovrebbero essere conservati in più posizioni in modo che se i dati in un luogo sono compromessi, si avranno almeno diversi backup su cui ripiegare. Puoi creare un backup utilizzando la funzionalità fornita dal tuo sistema operativo, ad esempio, gli utenti Windows possono utilizzare la funzione di cronologia file avanzata di Windows 10 e gli utenti Mac possono utilizzare Time Machine. Tuttavia, puoi anche optare per utilità specializzate per eseguire il backup dei dati su Android, Windows e Mac in modo comodo e rapido

Avvolgendo:

In questa era digitale, da un lato, poiché i dispositivi e le applicazioni ci rendono le attività sempre più convenienti, dall'altro anche i criminali informatici ne traggono vantaggio. Ci auguriamo che questi semplici passaggi ti aiutino a stare molto più avanti di pericoli come l'estorsione informatica. Se ti sono piaciute le informazioni in questo blog, dagli un pollice in su. Ci piacerebbe anche avere i tuoi input su come puoi stare al sicuro dai cyber estorsionisti. Inserisci i tuoi suggerimenti nella sezione commenti qui sotto.