La minaccia del ransomware: paga se vuoi rivedere i tuoi file

Pubblicato: 2017-06-07Dovresti vivere sotto una roccia per non essere a conoscenza dell'attacco ransomware WannaCry avvenuto all'inizio di quest'anno. Ma, d'altra parte, dovresti anche vivere sotto una roccia perché WannaCry sia ancora in prima linea nella tua mente.

Viviamo in un mondo in cui le informazioni fluiscono costantemente, con nuovi sviluppi in tutto il mondo che vengono ascoltati in pochi minuti. Quindi, sarebbe del tutto normale che la maggior parte si fosse dimenticata di questo massiccio attacco. Eppure sarebbe anche poco saggio dimenticare WannaCry e il concetto di ransomware perché questo non è stato certamente il primo attacco, né non sarà l'ultimo.

Con i criminali informatici in grado di prendere di mira uno dei sistemi operativi più utilizzati e mettere in ginocchio 230.000 computer e attività correlate, il ransomware è una minaccia molto reale e non dovrebbe essere dimenticata.

Che cos'è il ransomware?

Bene, è probabile che la maggior parte sia a conoscenza di cosa sia il Ransomware a questo punto. Ma se non lo sei, è un ottimo momento per imparare. Il concetto stesso è abbastanza semplice e quasi autoesplicativo con la parola "riscatto" proprio nel nome. Fondamentalmente, il ransomware è come tenere in ostaggio i file e le informazioni sul tuo computer, quindi chiedere un riscatto per liberare l'ostaggio. Ma, solo per essere ancora più chiari, togliamo di mezzo una definizione tecnica.

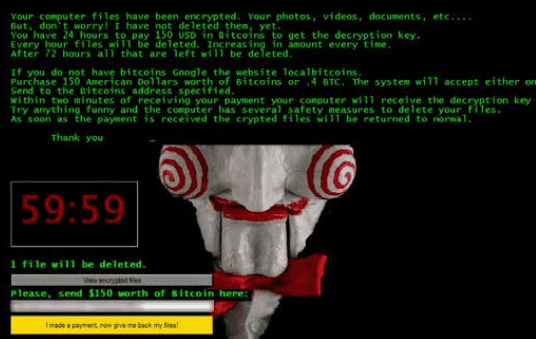

Il ransomware è una "famiglia di bug del computer" o software di attacco dannoso, che essenzialmente blocca un dispositivo infetto crittografando tutti i file e richiedendo una specifica "chiave di crittografia" per sbloccarlo. Ora questo non riguarda solo il tuo vecchio computer desktop, ma potrebbe anche avere un impatto sul tuo telefono cellulare, tablet o server.

Una volta che il dispositivo endpoint è stato crittografato, il proprietario o l'utente del dispositivo non può accedere a nessun file o funzione su quel dispositivo. Per riottenere l'accesso a questo dispositivo, l'utente deve quindi pagare un "riscatto", un importo a pagamento, per ricevere nuovamente l'accesso ai propri file e dispositivo.

Quindi, senza dubbio, il modo più semplice per comprendere il concetto è che qualcuno tenga in ostaggio i tuoi file o l'intero dispositivo. Se non paghi, non vedrai mai più quelle foto di tuo figlio o, cosa più importante, quei documenti aziendali incredibilmente sensibili.

Quanto è grande la minaccia?

Solo pochi mesi prima del massiccio attacco WannaCry, IBM Security ha pubblicato un rapporto che esaminava da vicino lo stato e il futuro degli attacchi ransomware. Nel rapporto "Ransomware: come consumatori e aziende apprezzano i propri dati", IBM Security ha evidenziato alcune informazioni spaventose relative alla minaccia del ransomware.

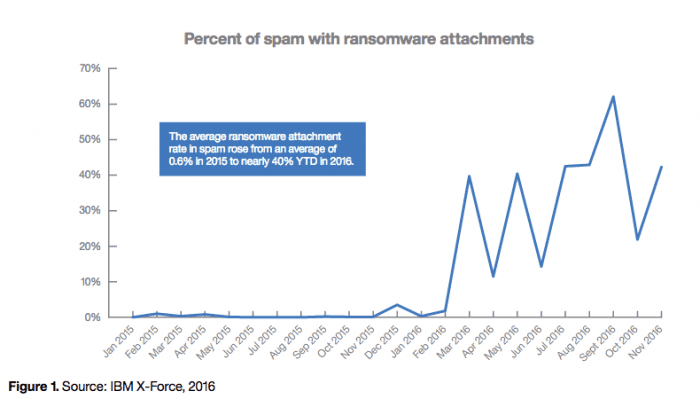

Immediatamente, la scoperta più grande è che il ransomware è in aumento. Sebbene il concetto originale risalga al 1989, quando un floppy disk contenente un "codice di blocco" è stato inviato per posta elettronica alle vittime, IBM Security ha notato che gli attacchi ransomware sono stati sempre più dilaganti dal 2014.

In effetti, hanno notato che "il concetto ha acquisito 'un enorme slancio' con capacità di crittografia migliorate sfruttate dai criminali informatici e l'uso crescente di criptovaluta come Bitcoin", o la tecnologia blockchain sottostante. Ma nel 2016 "gli attacchi ransomware sono quadruplicati, con una media di 4.000 attacchi al giorno".

L'FBI ha persino riferito nel 2016 che solo nei primi 3 mesi del 2016 negli Stati Uniti sono stati effettuati pagamenti di ransomware per oltre $ 209 MILIONI ". In effetti, si tratta di un "drammatico aumento del 771% rispetto ai 24 milioni di dollari dichiarati" per tutto il 2015.

L'FBI stima che il ransomware sia attualmente sulla buona strada per essere una fonte di entrate di circa 1 miliardo di dollari per i criminali informatici nel 2016. E come abbiamo visto a maggio del 2017, l'FBI non è troppo lontana. Quindi sì, la minaccia è assolutamente enorme. Non stiamo parlando di pagamenti di $ 20: IBM Security osserva che i riscatti sono stati segnalati a partire da $ 500, ma anche fino ad alcuni casi che richiedono milioni . A seconda della tua attività, ovviamente, il riscatto potrebbe essere diverso, ma farà sempre male.

Come funziona?

Ora che abbiamo una conoscenza di base di cosa sia un attacco ransomware e sappiamo che la minaccia è molto reale, il prossimo pezzo del puzzle sarebbe capire come viene eseguito esattamente questo tipo di attacco. Dopotutto, devi conoscere il tuo nemico per sconfiggerlo e capire la causa principale degli attacchi ransomware da sola può essere sufficiente per prevenirli.

Proprio come ho scritto in precedenza nella mia guida sulla sicurezza della rete, il buon senso è la migliore pratica. Nessuna quantità di sicurezza, firewall o controller di confine di sessione terrà fuori un intruso se qualcuno sulla rete apre la porta e lascia entrare l'attaccante. È qui che entra in gioco il concetto di "ingegneria sociale", che implica l'inganno e la manipolazione degli individui condividere informazioni riservate o persino consentire l'accesso a sistemi altrimenti limitati.

I ransomware, come la maggior parte degli attacchi di software dannoso, sono un po' come i vampiri: devono essere invitati a accedervi. Sebbene questa non sia un'analogia perfetta, aiuta a capire il punto. Un virus informatico non può semplicemente scaricarsi sul tuo computer senza il tuo consenso - generalmente deve esserci un punto di contatto - il più comune dei quali sono le e-mail di spam con allegati, di cui anche IBM Security ha notato un aumento.

Hai presente quella falsa email che hai ricevuto da quell'indirizzo che sembra un po' quello di Becky, ma ha uno strano allegato? Non aprirlo, non scaricare l'allegato, non guardarlo nemmeno. Secondo IBM, le e-mail e lo spam non richiesti sono la principale causa del ransomware che si fa strada nella tua rete.

Apri un'e-mail o scarica un allegato e al Ransomware è stato appena concesso l'accesso al tuo computer. Da lì, questo software dannoso può scansionare i file system sull'endpoint "e trovare tutte le posizioni in cui la vittima conserva i file, comprese le copie shadow e i file di backup, nonché i repository di rete e persino le unità esterne collegate all'endpoint".

Una volta trovato tutto, il malware può quindi passare da un dispositivo a ogni altro sulla rete, la crittografia prende il sopravvento e blocca l'intero sistema o informazioni preziose e ora devi pagare per riaverlo. Ma questo non racconta esattamente l'intera storia. In effetti, secondo Malwarebytes Labs, WannaCry non è nemmeno partito da un allegato e-mail impreciso.

Come si è diffuso WannaCry finora?

Dopotutto, non è che 230.000 persone abbiano aperto la stessa e-mail che ha consentito a WannaCry di accedere alle proprie macchine. Ancora una volta, secondo Malwarebytes, l'idea è che alcuni software e pratiche complicati della NSA siano stati utilizzati per trovare punti deboli nelle reti.

"Questo brutto worm è stato diffuso tramite un'operazione che dà la caccia alle porte SMB del pubblico vulnerabile che si trovano ad affrontare, e quindi utilizza il presunto exploit EternalBlue trapelato dall'NSA per entrare in rete e l'exploit (anch'esso presunto dell'NSA) DoublePulsar per stabilire la persistenza e consentire l'installazione del ransomware WannaCry."

Ora, questo è un po' tecnico e se vuoi andare ancora più nel dettaglio, Malwarebytes fa un ottimo lavoro nel scomporre tutto. Tuttavia, la cosa importante da notare è che WannaCry non è partito da un'e-mail, quindi sebbene sia una fonte importante non è l'unica, né la più temuta. WannaCry era il "vampiro" che si è evoluto per trovare il proprio modo unico di entrare in una casa invece di dover essere invitato. Oh, e WannaCry ha usato exploit "armati" (le cose di EternalBlue e DoublePulsar) dalla NSA — è anche importante notare .

Comunicazioni unificate e ransomware

Quindi potresti pensare che il ransomware possa essere utilizzato solo per bloccare i tuoi computer per impedire l'accesso ai file e ai dispositivi stessi. Bene, questa è una delle maggiori preoccupazioni, ma in un mondo sempre connesso di soluzioni Cloud, non è l'unica preoccupazione. In effetti, VoIP e Unified Communications hanno specificamente una minaccia ransomware unica.

Solo durante WannaCry, gli ospedali hanno riferito che non solo i computer sono stati colpiti, ma anche i sistemi di telefonia degli ospedali. Questo tipo di software può diffondersi praticamente su qualsiasi dispositivo o sistema connesso, comprese le soluzioni di Unified Communications che utilizziamo quotidianamente nella nostra attività. Gli attacchi VoIP sono in aumento e ogni singolo telefono fisso che hai collegato alla tua rete che non è adeguatamente protetto consente punti di accesso aggiuntivi nella tua rete. Esistono anche attacchi Skype e Type, in cui i chiamanti possono capire cosa stavi digitando mentre era al telefono per consentire loro l'accesso non autorizzato a una rete.

Malwarebytes rileva inoltre che l'attacco WannaCry ha sfruttato protocolli specifici, in particolare il "protocollo SMB". Spiegano che SMB viene utilizzato per trasferire file tra computer ed è un'impostazione più spesso abilitata sui dispositivi per impostazione predefinita, nonostante la mancanza del protocollo. Malwarebytes consiglia specificamente agli utenti di disabilitare SMB "e altri protocolli di comunicazione se non utilizzati".

Riduci il rischio, proteggi la tua attività

Quindi, come ti dirà qualsiasi esperto di sicurezza, la prima e forse la più forte linea di difesa è semplicemente l'istruzione. Se siamo consapevoli di quali potenziali minacce si nascondono dietro l'angolo, siamo consapevoli di come queste minacce si fanno strada nelle nostre reti e di come impedire che queste minacce infettino i nostri dispositivi.

Ma semplicemente dire al tuo team di non aprire e-mail imprecise non è abbastanza. Tutti commettiamo errori e alla fine potrebbe essere un errore onesto che porta a un'infezione massiccia. D'altra parte, come abbiamo visto con WannaCry, questi attacchi ransomware stanno persino trovando la loro strada sui computer. Quindi, come possiamo proteggerci da una minaccia così massiccia? Ci sono alcune pratiche di base che possiamo prendere in considerazione.

- Aggiorna TUTTO

Di volta in volta vedo persone che ignorano quegli avvisi di aggiornamento sui loro telefoni e computer, e di volta in volta vedo apparire problemi che sono stati risolti con questi ultimi aggiornamenti. Potrebbe essere fastidioso, potrebbe volerci del tempo lontano dalla tua giornata, ma devi aggiornare i tuoi dispositivi. Per quanto sia fastidioso per Microsoft forzare gli aggiornamenti sui computer Windows 10, hanno ragione. Se c'è un difetto di sicurezza, deve essere corretto e quelle correzioni arrivano in quei noiosi aggiornamenti del computer. Diavolo, subito dopo WannaCry, Microsoft è andata avanti e ha patchato Windows XP, un sistema operativo per lo più abbandonato. Mantenere. Qualunque cosa. Su. A. Data.

- Eseguire il backup di TUTTO

Esistono due tipi di persone: coloro che eseguono il backup dei propri dati e coloro che non hanno avuto l'esperienza traumatizzante di perdere i propri dati. Quando la tua azienda fa affidamento su alcune informazioni critiche all'interno di questi sistemi per continuare a funzionare in un'attività quotidiana, devi eseguire il backup di tutto. Se il ransomware attacca e non riesci a portare online il tuo sistema principale, hai almeno una rete di sicurezza su cui ripiegare se il tuo backup è aggiornato e sicuro. Poiché il ransomware può passare da un dispositivo a ogni altro dispositivo sulla stessa rete, i backup dovrebbero essere conservati in posizioni uniche e sicure su reti sicure non correlate all'infrastruttura di rete principale. Oh, e i dati non vengono sottoposti a backup a meno che non vengano salvati in TRE posizioni. La ridondanza è la chiave.

- Implementare e mantenere il software di sicurezza

Anche se ho già parlato di software di sicurezza, vale la pena menzionarlo di nuovo. L'uso di un software antivirus e di rilevamento malware aggiornato installato su tutti gli endpoint dei dipendenti, una raccomandazione diretta da IBM Security, è il modo migliore per iniziare. IBM consiglia inoltre di fare un ulteriore passo avanti e di impostare scansioni regolari e aggiornamenti automatici per tutti i software antivirus. Oltre ai software antivirus e di rilevamento, i gatekeeper di rete come i firewall hardware o software menzionati in precedenza e i controller di confine di sessione aiuteranno a tenere lontani gli occhi indesiderati. Considera anche una VPN per utenti mobili e remoti.

- Creare e mantenere un piano di risposta agli incidenti

Questo punto coesiste con l'istruzione e la formazione del personale e dovrebbe essere incluso nella pianificazione generale quando si tratta di sicurezza. Anche con tutte le misure in atto per prevenire un attacco, è probabile che uno possa ancora verificarsi. Stabilisci un piano di risposta agli incidenti in modo che i team chiave sappiano come reagire rapidamente per prevenire il maggior numero possibile di danni. Soprattutto, in caso di attacco, FERMARE LO SPREAD. Disconnetti tutti i dispositivi, rimani fuori dalla rete e utilizza dispositivi mobili o personali. Una singola macchina infetta che viene mantenuta connessa può causare l'infezione dell'intera rete in pochi minuti, e questo contribuisce all'incubo della sicurezza di un ambiente di lavoro solo BYoD.

- Smetti di accumulare exploit

Questo ovviamente non si applicherà a tutte, o anche a molte, aziende. Ma alla fine della giornata, dobbiamo smettere di accumulare potenziali exploit e malware noti nel tentativo di "armare" questi strumenti. Questo è stato un punto di forza del presidente di Microsoft Brad Smith e vale la pena fare eco. Gli exploit armati della NSA sarebbero stati usati in WannaCry e, naturalmente, potrebbero essere usati ancora e ancora.

Una vera minaccia che non se ne va

Come possiamo vedere chiaramente, il ransomware è senza dubbio una minaccia enorme. E, come possiamo anche vedere chiaramente, il ransomware non scomparirà presto. In effetti, potremmo aspettarci un aumento degli attacchi ransomware nei prossimi anni, come abbiamo già visto dal 2014. Sfortunatamente, non esiste una difesa perfetta, ma prepararsi al disastro in qualsiasi modo è meglio che aspettare qualcosa che accada prima.

Se WannaCry non è il campanello d'allarme di cui la tua azienda ha bisogno per prendere sul serio la sicurezza, si spera che non sia troppo tardi una volta che si verificherà un altro massiccio attacco. Abbiamo già visto un exploit raggiungere 230.000 computer in tutto il mondo: chissà quanto potrebbe essere massiccio e dannoso il prossimo attacco?