インフラストラクチャセキュリティ:ネットワークを保護する手順

公開: 2025-01-26ちょうど頭を上げて、あなたが私たちのリンクを通して何かを購入するなら、私たちは販売の少数のシェアを得るかもしれません。これは、ここでライトを維持する方法の1つです。詳細については、ここをクリックしてください。

最近の技術はすべてです。テクノロジーのない世界を想像するのは困難です。

サイバーセキュリティは消費者や企業にとって不可欠であり、ネットワークインフラストラクチャのセキュリティが重要です。

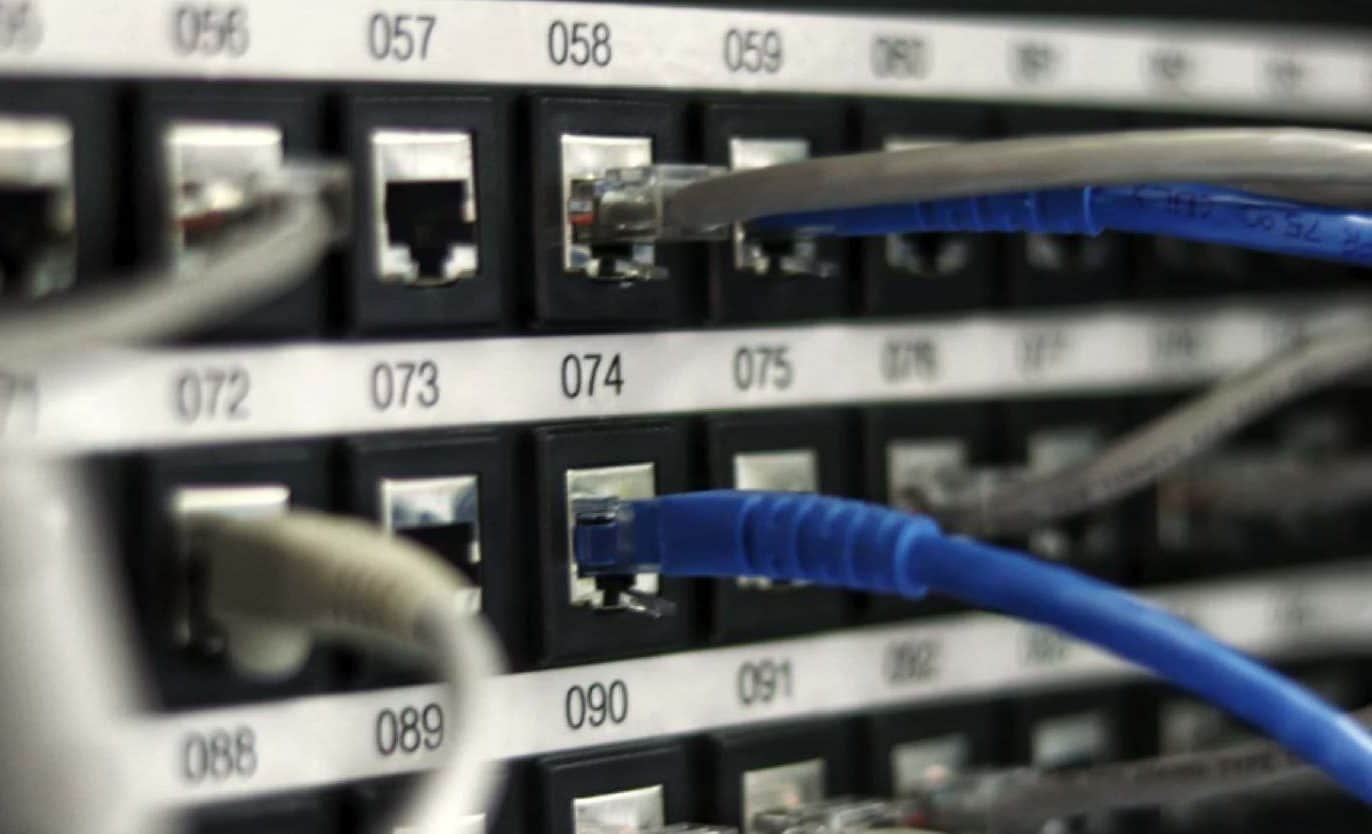

ネットワークインフラストラクチャは、組織のデジタル環境に接続するすべてのものとすべてです。ハードウェアデバイス(サーバーとハードドライブを考えてください)、ソフトウェアアプリケーション、およびネットワークサービスで構成されています。

組織のデジタル領域に関係している場合、それはネットワークインフラストラクチャの一部です。

サイバーセキュリティコースから必要な資格を持つITの専用チームとセキュリティ専門家を通じて、堅牢なネットワークインフラストラクチャセキュリティを維持することの重要性は、十分に強調することはできません。

この記事では、インフラストラクチャのセキュリティの概念を紹介し、ネットワークを保護するためのいくつかの基本的な手順を提供します。この貴重なトピックの詳細をご覧ください。

ネットワークインフラストラクチャのセキュリティとは何ですか?

これは、リソースとデータの不正アクセス、削除、盗難、および修正を拒否するための予防措置をインストールすることにより、組織の基礎となるネットワーキングインフラストラクチャを保護する用語です。

これらの測定には、アプリケーションセキュリティ、アクセス制御、仮想プライベートネットワーク(VPN)、ファイアウォール、侵入防止システム、行動分析、ワイヤレスセキュリティが含まれます。

どのように機能しますか?

ネットワークインフラストラクチャのセキュリティには、継続的なプラクティスとプロセスに対する全体的なアプローチが必要であり、基礎となる組織インフラストラクチャが保護され安全に保護されるようにします。

実装する方法を決定する場合、いくつかの異なるアプローチを考慮することが重要です。この記事では、ネットワークを保護するために実行できるいくつかの手順について説明します。

組織内の役割に関しては、いくつかの役割がネットワークインフラストラクチャセキュリティの重要な役割を果たします。

ネットワークアーキテクトは、ネットワークインフラストラクチャの設計、維持、修復に重要な役割を果たしているため、これらの役割の1つです。

さらに、サイバーセキュリティアナリストは、ネットワークのセキュリティをストレステストし、エクスプロイトを見つけようとし、組織のネットワークインフラストラクチャを保護するためにパッチを適用しようとする上で大きな役割を果たすことができます。

ネットワークインフラストラクチャのセキュリティの利点

ネットワークインフラストラクチャのセキュリティにはいくつかの利点があります。

ネットワークセキュリティは、サイバー攻撃、ハッカー、およびデータ侵害から、顧客、財務、従業員のデータなどのデリケートな企業データを保護します。

また、ネットワークセキュリティは、ネットワークリソースへの不正アクセスを防ぎ、サイバー攻撃とセキュリティ侵害を停止し、この機密データを保護します。

また、ネットワークセキュリティにより、認定されたユーザーが必要なときに必要なネットワークリソースに安全にアクセスできるようになります。また、組織がネットワークトラフィックをより効率的に管理し、パフォーマンスを向上させるのに役立ちます。

さらに、ネットワークセキュリティは、データ侵害やランサムウェア攻撃のリスクを減らすことにより、金融の損失を軽減するのに役立ちます。これは、組織にとって高価な場合があります。

また、組織がセキュリティプロトコルのコンプライアンスを改善し、企業内でサイバー安全性の文化を構築するのに役立ちます。

ネットワークを保護する方法のステップ

次に、ネットワークを保護し、機密データとインフラストラクチャを安全で健全に保つためのいくつかのヒントを共有します。

1つの方法は、異なるネットワークと関数をセグメント化および分離することです。ビジネス内の全体的なインフラストラクチャレイアウトに特に注意を払う必要があります。

適切なセグメンテーションと分離は、潜在的な侵入者のエクスプロイトが内部ネットワークの他の部分に広がることを制限する非常に効果的なセキュリティメカニズムです。

ネットワーク内のピアツーピア通信を見逃すことはありません。ピア間のフィルタリングされていない通信により、侵入者はコンピューターからコンピューターに自由に移動できるようになります。

これにより、攻撃者は、バックドアを埋め込むか、アプリケーションをインストールすることにより、ターゲットネットワークに持続性を確立できます。

また、ネットワークリスク評価の一部であるネットワークリスク評価を実施することもできます。これは、ネットワークインフラストラクチャだけでなく、すべてのサイバーセキュリティプロセス、スタッフ、セキュリティスタック内のさまざまなソフトウェアとテクノロジーの包括的な評価です。 。

このリスク評価は、主に会社に対するサイバー事件の可能性と影響に基づいて、組織の全体的なサイバーリスクレベルを理解するために実施する必要があります。

別の方法は、脆弱性スキャンを実施することです。たとえば、脆弱なインターネット向けサーバーは、最初の妥協とエントリのためのサイバー攻撃者にソフトターゲットを提供できます。

これを緩和する1つの方法は、さまざまな既知の脆弱性からネットワークを保護する積極的な方法として、内部および外部の脆弱性スキャンを頻繁に実行することです。これは、組織がさまざまなパッチ管理プロセスに関する洞察を得るのにも役立ちます。

これはどのように作動しますか?外部の脆弱性スキャン脅威アクターの観点からネットワークを調べます。

インターネット外部向けインフラストラクチャの脆弱性のために、外部の組織IPアドレスとドメインとプローブをスキャンして、どのものを悪用できるかを判断します。

これらの脆弱性スキャンは、外部に面しているネットワークサービスの強度を検証およびテストするのに最適です。脆弱性スキャンは、ファイアウォールなどの外部境界防御の弱いスポットを特定するのに役立ちます。

これらのスキャンは、外部の脆弱性だけでなく、オープンポートのリストも明らかにし、インターネットにさらされます。これは、内部ネットワークにアクセスするために悪用される可能性があります。

セキュリティの概要

この役立つ記事は、インフラストラクチャネットワークセキュリティとネットワークを保護する手順を導入しました。ネットワークセキュリティとは何か、なぜそれが重要であるのか、そして会社を攻撃から保護するために取ることができるいくつかの方法をカバーしました。

ネットワークインフラストラクチャのセキュリティを強化するために、組織はどのような措置を講じましたか?ネットワークセグメンテーションや脆弱性スキャンなど、議論した方法のいずれかを実装しましたか?以下のコメントセクションであなたの経験についてお聞きしたいと思います!

高性能グラフィックスのスイートスポット

よりスマートなデータ収集により、テクノロジーの革新を強化します

AIセキュリティソリューションとその利点

開示:これはスポンサー付きの投稿です。ただし、私たちの意見、レビュー、およびその他の編集コンテンツは、スポンサーシップの影響を受けず、客観的であり続けます。