Skypeと入力しないでください:ハッカーはVoIP通話を介してパスワードを盗むことができます

公開: 2017-03-31ハッカーが私たちのパスワードを盗むための新しい方法の終わりのない流れがあるようです。 フィッシングメール、ブルートフォースパスワード攻撃、またはVoIPプロトコル攻撃の増加の間で、ハッカーはキーボードの音を聞くだけで、キーボードで何を入力しているかを理解できるようになりました。を生成します。

実際、ちょうど今年、音響盗聴の世界に深く潜り込んだ研究が発表されました。 具体的には、「Skypeとタイプしないでください! Voice-Over-IPでの音響盗聴!」 音響盗聴の古い概念が現代でさらに大きな脅威になるためにどのように採用されているかを詳しく調べました。

この新しい攻撃方法について聞いてショックを受けたので、調査結果を詳しく調べたいと思いました。 では、掘り下げてみましょう。

アコースティック何?

音響盗聴のアイデアは、信じられないほど革新的なものではありません。 実際、この調査では、この概念に関するこれまでの多くの調査に言及しています。 1943年にさえ、ベル電話のエンジニアは、攻撃者が今日できることと恐ろしく似ている同様の現象を、最新のテクノロジーで発見しました。

しかし、音響盗聴とは正確には何ですか? まあ、概念はかなり基本的です:

キーボードの音を録音して分析するだけで、別のキーを押すたびに、誰かが入力した内容を正確に特定できます。

現実には、すべてのキーボード、およびすべての個々のキーを押すと、明確な音が鳴ります。 攻撃者はこれらの音を使用してアルファベットを組み立て、そのアルファベットに基づいて入力した内容をほぼ正確に解読できます。

新しいテクノロジーによる新たな脅威の高まり

以前は、これは一般的に大きな懸念事項ではありませんでした。ほとんどの手法では、情報が多すぎるか、攻撃者が被害者のデバイスに物理的にアクセスする必要がありました。 たとえば、以前の音響盗聴の試みでは、攻撃者は被害者のキーボードの近くにマイクを配置する必要がありました。

したがって、音響盗聴は長い間本当の脅威でしたが、それはかなり珍しいことでした。 参入障壁は、もしあなたがそうするのであれば、ほとんどの攻撃者やハッカーが気にするには大きすぎます。 問題が複雑になっていることを除いて、多くのデバイスにはマイクが組み込まれています。 ラップトップ、Webカメラ、さらにはタブレットなど、マイクが組み込まれているものなら何でも、おそらく最も危険にさらされているデバイスです。 したがって、あなたのビジネスがBYoDポリシーを制定している場合、この調査はあなたにとって興味深いかもしれません。

しかし、現在のより大きな問題は、VoIPの導入と人気です。 以下で触れます。 まず、私たちが議論していることを理解するためのいくつかの定義。

言語を理解する

調査と同じように、詳細に入る前に、いくつかの重要な用語を定義すると役立つ場合があります。 Arvixの研究は、詳細な攻撃モデルと複数のプロファイリング手法を説明するところまで行っています。 ただし、簡単にするために、クリアする必要のある重要な側面だけに焦点を当てます。

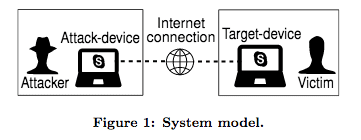

調査によると、攻撃のさまざまなユーザーと側面は次のとおりです。

- 攻撃者:攻撃を実行している人。通常、他の方法ではアクセスできない情報を取得するという悪意を持っています。

- 被害者:自明ですが、被害者は攻撃され、タイピングを盗聴されています。

- 攻撃デバイス:攻撃者のデバイス。 この調査では、デバイスをデスクトップまたはラップトップコンピューターとして指定し、スマートフォンとタブレットを除外しています。

- ターゲットデバイス:これは、攻撃者がターゲットにしているデバイスです。 被害者がこのデバイスを使用する間、もちろんそれは彼らの個人的なマシンである必要はありませんが、仕事用のデバイスである可能性があります。

- ターゲットテキスト:被害者がデバイスに入力した情報。したがって、攻撃者が検索しているターゲット情報。

- インターネット接続:ご存知のように、VoIPはインターネットを介して音声データを伝送します。 もちろん、これはVoIPの仕組みだけでなく、インターネットを介したデータの送信方法、SkypeおよびType攻撃を可能にするものであるため重要です。

基本的に、攻撃者は「被害者に関する個人情報の学習を目的とした悪意のあるユーザー」です。 この調査を簡単にするために、攻撃者と被害者も、まったく同じVoIPソフトウェアの本物の、変更されていない、または変更されたバージョンを使用していると想定しています。

特にこの調査では、Skypeを調べ、Googleハングアウトに外挿しました。 しかし、これは他の人気のあるVoIPアプリに簡単に引き継がれる可能性があります。

それで、それはどのように機能しますか?

実際には、Acoustic Eavesdropping(またはより最近のSkypeおよびType攻撃)は非常に複雑です。 攻撃者は、VoIP通話中にキーを押したときに被害者のキーボードが発する音を録音するという概念をすでに理解しています。 しかし、プロセスはそれよりも少し複雑です。

データの収集

全体として、前に述べたように、これらの古いスタイルの攻撃では、攻撃者がターゲットデバイスに物理的にアクセスする必要がありました。 攻撃者は、被害者のキーボードの横にマイクを置き、通話中にキーストロークを録音する必要があります。 もちろん、これは彼らが電話をしていないときでも機能する可能性があります。 したがって、誰もがあなたのオフィスに入ることができるわけではありませんが、いくつかの重要な情報を見つけたいと思っている秘書としましょう。彼らはあなたのデバイスに簡単にアクセスでき、書類の山の下にマイクを隠すことができます。

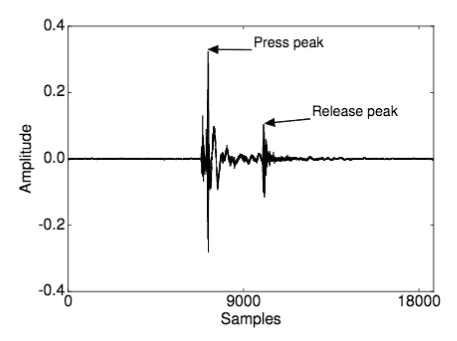

それでは、アクセスが利用可能であり、キーストロークが記録されていると仮定しましょう。 これがここでの重要な要素です。攻撃者がアクセスを取得すると、データを収集するための自由な統治が可能になります。 例外として、彼らが収集しているデータは、私が言ったように、読みやすいテキストではありません。それは、ボタンを押したときにキーボードが鳴らす音です。

攻撃者がこのデータと情報をすべて収集すると、音のピークが表示され、どのキーが押されたかがすぐにわかるわけではありません。 では、次は何ですか?

データを理解する

攻撃者が被害者のキーストロークデータを収集した後、攻撃者は高度な分析技術を利用してすべてを理解する必要があります。 これは、「教師ありまたは教師なし機械学習」や「三角測量」などの空想科学小説のような技術に帰着します。

ほとんどの場合、AIは、攻撃者がランダムなキークリック音を使用可能な情報の文字列に変換するのに役立ちます。たとえば、Gmailアカウントに入力したパスワードを使用して、通常の会話をしながらメールをチェックします。 ご存知のように、普通の人が毎日行う普通のこと。

ただし、AIだけでは、キーストロークが何であるかを理解していないか、一般的なクリック音やクラッキング音からタイピングを解読する方法を理解していません。 そこで、追加のステップとプロファイリングのレイヤーが登場します。

複雑ですが、心配するほど深刻です

ターゲットデバイスへの物理的なアクセスと強力なAIだけでは不十分であるかのように、攻撃者が取得したデータは、既存のデータベースと比較した場合にのみ使用できます。 攻撃者が人気のあるキーボードの既存のデータベースにアクセスし、それらのキーボードが発する音を持っている場合、攻撃者は電話から取得したデータを、すでに知っている情報と照合することができます。

これは、コードを解読しているように考えてください。情報は一連のティックとクリックですが、各ティックとクリックはキーボードのキーに直接対応しています。 攻撃者がMacBookProキーボードで「A」キーを押したときに鳴る音を知っていて、被害者がMacBook Proを使用していることを知っている場合、攻撃者はパズルのピースを埋めることができます。

攻撃はあなたが思っているよりも成功しています

これは少し両刃の剣です。 一方では、参照データベースを必要とするこの障壁だけで、ほとんどの攻撃を阻止するのに十分だと思うでしょう。 そして、あなたは正しいでしょう、技術的にはほとんどの攻撃は止められます。 調査によると、比較するキーサウンドのデータベースがないと、攻撃者は40%の精度でキーストロークを推測することしかできませんでした。 したがって、過半数は阻止されますが、正直なところ、40%は依然としてかなり高い数値です。

本当に怖い部分? 攻撃者が参照データベースを持っている場合、その正解率は最大91.7%に達します。

したがって、すべてが一致すると、システムはかなり正確であることがわかりますが、必要な情報を取得するために乗り越えるための壁は高すぎました。 このプロセス全体は「キーストロークプロファイリング」と呼ばれ、これよりも少し複雑になりますが、全体として、主な関心事はキーボードを具体的に保護することです。

新しいスタイルの攻撃–リモートキーボードの自閉症の盗聴

このホワイトペーパーの前提全体が、まったく新しい攻撃方法の発見を取り巻いていることを除けば、それははるかに簡単に実行できます。 ターゲットデバイスへの物理的なアクセス、およびマイクまたはデバイスのマイクへのアクセスを必要としないもの。

この新しい形式の攻撃は、依然として音響盗聴の同じ概念に該当しますが、SkypeとTypeの名前の由来です。 リモートキーボード自閉症盗聴とも呼ばれるこの新しい形式の音響盗聴は、いくつかの理由でさらに心配になります。

- 攻撃者は、ターゲットデバイスへの物理的なアクセスや制御を必要としません。

- SkypeとTypeの攻撃は、以前に試みたよりも限られた量のキーストロークデータで機能します。

- これらの攻撃は、外部のマイクやセンサーではなく、使用しているVoIPソフトウェアを利用します。 これはセキュリティ上の欠陥ではなく、VoIPの仕組みを悪用しています。

これは本当に恐ろしい部分です。マシンに直接アクセスしなくても、悪意のある人が自分のVoIPアプリを使用する可能性があります。 現在の最大の例はSkypeとGoogleハングアウトですが、これは他の一般的なソリューションに簡単に変換できます。 では、マイクがキーストロークをリッスンしていなくても、この新しい形式の攻撃はどのように機能するのでしょうか。

さて、上で簡単に説明したように、攻撃者は単に被害者に対してVoIPソフトウェアを使用します。 再び調査によると、「攻撃者は、VoIPソフトウェアが攻撃デバイスに送信するもの以外に、被害者から追加の音響情報を受信しません。」

攻撃者は、被害者のキーボードの近くにマイクを配置する代わりに、VoIPアプリによって送信されたデータからこれらの小さなキークリック音を抽出することができます。

したがって、実際には、これは、VoIPに使用するヘッドセット、IPデスクフォン、またはその他の便利なSkypeアドオンデバイスが、キーボードを叩く音を聞くのに十分な感度がある場合にのみ問題になります。 しかし、それがいかに簡単であるか、そしてそのような小さな小さな音からどれだけの情報を抽出できるかに驚くでしょう。

簡単な対策は大いに役立つ

インターネットのセキュリティに関しては、誰もが何らかの形で安全なブラウジングを実践するべきだという強い姿勢を持っています。 MacやiPhoneを使用している場合でも、仕事用のメールやニュースを閲覧できます。 攻撃者がデバイスに侵入し、何らかの方法であなたやあなたのビジネスを制御することを利用することは、あなたが考えるよりもはるかに簡単です。

最も単純なセキュリティ対策は、接続を保護したり、不要な目が重要な情報を覗き見したりするのを防ぐのに非常に役立ちます。 ネットワークが何百ものハードウェアファイアウォールによって隠されている場合でも、適切なタイミングのSkypeおよびType攻撃は、防御を無効にします。 SkypeとTypeの攻撃を防ぐという点では、より高度なソフトウェア保護とともに、だれでも採用できる基本的な方法がかなりあります。

一般に、非常に重要で機密性の高い情報について話し合っている場合は、暗号化されていないSkype通話でそのような情報を共有するべきではありません。 それは少なくとも常識であるはずです。 しかし、私たちは皆人間であり、脅威の重大性を忘れたり、理解していなかったりするのは簡単です。

手始めに、リモート音響盗聴から身を守るための最も簡単な方法は次のとおりです。

- 単純に、SkypeまたはVoIP通話中に物理キーボードで入力しないでください。 そのような単純な。 何も入力しないと、攻撃者は盗むための情報を持っていません。

- 入力する必要がある場合は、ソフトウェアキーボードを使用します。ほとんどのマシン(WindowsおよびMac)では、ユーザーがマウスで文字をクリックする必要がある仮想キーボードを画面に表示できます。 これは単にキーボードの音を防ぐだけです。

- タイピングする必要があるが、ソフトウェアキーボードを利用できない場合は、タイピング時にマイクをミュートしてください。 これは通常、VoIPアプリのソフトミュートボタン、またはほとんどのヘッドセットとデスクフォンに含まれているインラインミュートボタンを使用して実行できます。

- 電話をかけたり受けたりする前に必要なすべての重要なアプリケーションにログインして、入力する必要がないようにします。

- ログインフォームに自動的に入力するパスワードマネージャーを利用します。 パスワードマネージャーは、パスワードのセキュリティを向上させようとしている人にとって全体的に優れたツールであり、VoIP通話中に入力せずにサービスにログインできます。

この対策は、1日の終わりにVoIP通話への侵入が最も少ないものになります。 タイピングが少ないということは、気が散ることが少ないということです。 ただし、快適なルーチンに入るのは非常に簡単です。マイクをミュートするのを忘れたり、仮想キーボードをクリックするのが嫌いです。 したがって、より技術的なユーザーのために、活用できるいくつかの高度な技術があります。 VPNを使用してネットワークとリモート接続を保護する以外に、次のものが含まれます。

- 「ダッキング」技術として知られているもの–ソフトウェア、またはユーザーが手動でマイクの音量を下げることができ、キーストロークが検出されたときに、タイピングをまったく異なる音と重ねることさえできます。 ただし、これに伴う問題は、訓練を受けたユーザーがこのソリューションを見つけて実装し、利用する必要があるだけでなく、通話品質を簡単に低下させる可能性があることです。 ソフトウェアがキーストロークの代わりに重要なプレゼンテーションをこもった場合はどうなりますか?

- キーストロークを非表示にするもう1つの複雑な手法は、キーストロークが検出されるたびに生成されるサウンドに対して「短いランダム変換」を実行することです。 これを簡単に言えば、ソフトウェアはキーストロークを検出し、キーストロークの強度と特定の頻度を変更します。 基本的に、ソフトウェアは送信時のキーストロークの音を変更します。 したがって、攻撃者が受け取るのは、キーボードが実際に鳴らした音と同じではありません。

Skypeと入力しないでください!

結局のところ、自分自身と情報を安全に保つために従うべき最も簡単なアドバイスは、Skypeを入力しないことです。 さて、平均的な人は音響盗聴について心配する必要がない可能性があります。 実際、平均的なユーザーは全体的なセキュリティについてあまり気にする必要はありません。

しかし、とにかく可能な限り、金儲けをしようとしたり、競争力を見つけようとしたりする加害者がいるのは現実の事実です。 これが重要で機密性の高いビジネス情報を人質にするという単純なランサムウェア攻撃を意味する場合でも、かなり多額の現金の支払いを要求します。

誰もがパニックに陥り、パスワードが電話で盗まれることを心配する必要があるわけではありませんが、存在するさまざまな攻撃方法と自分自身を安全に保つ方法を理解することは価値があります。