VoIPハックが増加している:ネットワークを保護する方法

公開: 2017-02-16デバイスがネットワークに接続されている限り、デバイスはすぐに攻撃の潜在的なリスクにさらされます。 セキュリティはもはや、機密データを扱う大企業だけが心配する必要のある側面ではありません。中小規模から大規模までのすべての企業は、堅実なセキュリティ慣行に関心を持つ必要があります。 ハッカーは、インターネットに接続するネットワーク上のすべてのデバイスに影響を与える可能性があり、影響を与える可能性があります。デバイスが多いほど、バックドアの可能性が高くなります。

新たに登場したモノのインターネットに対する最大の批判の一部はこれだけです。デバイスが非常に多く、セキュリティがほとんどないため、モノとその制御だけでなく、ネットワーク全体に直接開かれた大きな穴があります。 ただし、これは、SIPトランキングを使用しているか、ホステッドPBXプロバイダーを使用しているかに関係なく、VoIPソリューションにも直接関係します。

IBMのセキュリティ・インテリジェンスは、最新のVoIP攻撃、進化する傾向、アクセス方法、さらにはさまざまな形態の攻撃が実行されているというレポートをまとめました。 私たちは、何が起こっているのかを正確に詳しく調べることにしました。

真剣に、 VoIPハック?

しかし、それを少し持ち帰りましょう。今日、ビジネスでVoIPまたはユニファイドコミュニケーションを使用している場合、ネットワークが攻撃を受けやすい可能性があります。 そして、これまで見てきたように、VoIP攻撃は実際に増加しています。 VoIPは、ネットワークがインターネットやその他のトラフィックに使用するのとまったく同じパスを介して直接通話を送信するため、VoIP接続はネットワークを攻撃や悪用にさらします。 そうです、ハッカーは廊下にある古いIP電話を介してネットワークにアクセスできます。 Mitelのような新しい電話もあり、スマートフォンと直接統合できます。ほぼすべてが脆弱になる可能性があります。

セキュリティについては冗談ではありません。Slackでさえ多数の選択肢を生み出しただけでなく、CiscoのSparkのようにセキュリティに関する深い懸念がある理由だけでなく、Slackが厳格なセキュリティを備えた独自のエンタープライズ展開を準備している理由もあります。 SlackがWebサイトでセキュリティについてどれだけ誇っているのかを見てください。必ずしもそうとは限りませんでしたが、

したがって、無料の職場チャットアプリでさえドアを閉めている場合でも、ビジネスで同じことを行うのは理にかなっています。 ここでは、人気が高まっているVoIP攻撃のいくつかと、ネットワークを安全に保つためにできることを見ていきます。 ハッキングに関して何を探すべきかわからない場合に備えて、VoIPシステムがハッキングされている5つの主要な兆候のリストをまとめました。

攻撃を受けているプロトコル

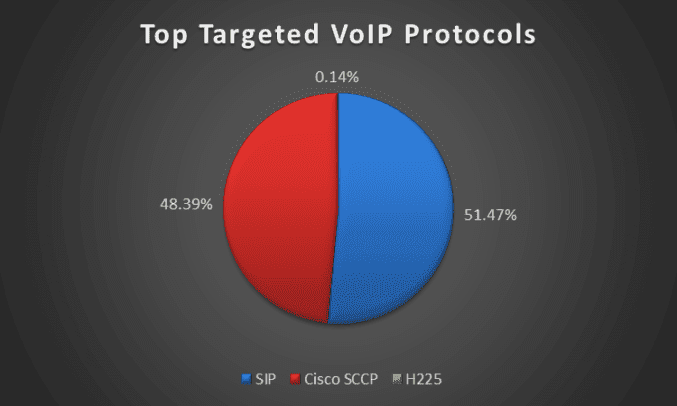

技術的な詳細にとらわれることなく、VoIP通信またはVoIPソリューションを取り巻くネットワークへの攻撃がどのようにそしてなぜ発生する可能性があるのかを最初に理解することは理にかなっています。 VoIPは、さまざまな特定のプロトコルで動作します。ソリューション、プロバイダー、およびセットアップに応じて、オフィスではこれらのプロトコルの1つだけ、または複数を使用する場合があります。 ここでは、SIP、シスコ独自のSCCP、および最新のH225プロトコルの3つの特定のプロトコルに焦点を当てます。

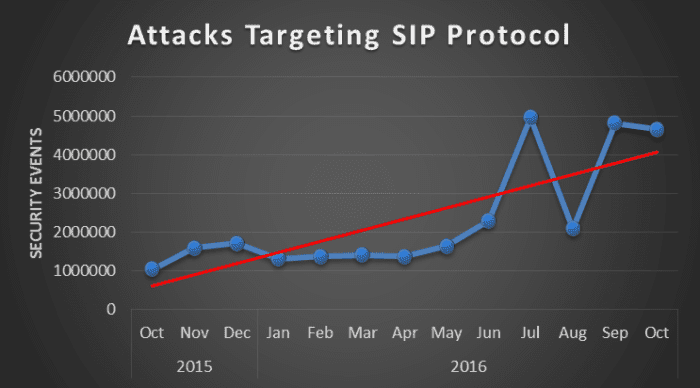

IBMマネージドセキュリティサービスの情報によると、最も侵害された2つのプロトコルは、2016年に検出されたセキュリティイベントの51%以上でSIPであり、今年の下半期に特定の上昇が見られ、SCCPで検出されたセキュリティイベントの48%でした。 H.323プロトコルスイートの一部であるH225は、セキュリティイベントのわずか1%で、なんとか押し込めました。

SIPは、依然として最も人気のあるVoIPプロトコルの1つであるため、SIPが最大数の攻撃を歓迎することは驚くに値しません。 一方、CiscoのSkinny Client Control ProtocolであるSCCPは、攻撃のほぼ半分をもたらしましたが、これもそれほど驚くことではありません。 SCCPは、Cisco IPPhoneとCiscoUCManager間の通信に使用される軽量のIPベースのプロトコルです。 シスコはこの分野で最大のプロバイダーの1つであるため、多数のソリューションが採用されているのは当然のことです。

SCCP攻撃は、下半期に大幅な増加に気付いたSIP攻撃とは異なり、昨年は実際に減少しています。 また、SCCPプロトコルに対する攻撃の約74%が「事前攻撃プローブ」であり、攻撃者がネットワークのデバイス機能を調べることで潜在的なターゲットに関する情報を収集できることにも注目してください。 したがって、攻撃を開始する前に、彼らは頭を下げて、あなたがどのような防御をしているのかを見ることができます。

一方、H225は依然として人気がありますが、昨年ははるかに好調でした。アクティビティの1%未満であるため、注目に値しますが、あまり重点を置くことはありません。 ただし、推奨される安全対策は、実際にはすべてのVoIPプロトコル、ネットワーク、またはコンピューターに適用できます。

人気のある攻撃方法

どのプロトコルが攻撃を受けているか、および攻撃者の全体的な目標に応じて、ネットワークへの攻撃の選択された方法は異なる可能性があります。 さまざまなレベルのハッキングにより、さまざまなネットワークがさまざまなレベルの脅威にさらされますが、もちろん、すべてを等しく保護する価値があります。 攻撃者が何を達成しようとしているかに応じて、攻撃者はさまざまな方法で攻撃を開始します。 最も一般的なVoIPハッキング方法には次のものがあります。

- SIPネットワークを停止するための悪意のある呼び出し

- 本質的にDDoS(分散型サービス拒否)とは、VoIPネットワークへの攻撃を使用して、SIPプロトコルとそれが動作するレイヤーを停止することができます。 これにより、基本的にシステムが使用できなくなり、電話を受け付けたり発信したりできなくなり、関連するオンラインポータル、構成ページ、ソフトフォン、およびWeb通信へのアクセスが妨げられる可能性があります。

- 標準のDDoS攻撃と同じように、これは非常に多くのリクエストでネットワークを圧倒することで機能します。 SIPの場合、これは誤って構成されたSIPメッセージ、または「宛先」フィールドに無効な文字が含まれるSIPメッセージである可能性があります。いずれにしても、これらのメッセージはシステムを圧倒し、需要に追いつくためにすべての情報を時間内に処理できません。

- 発信者IDのなりすまし

- 発信者IDスプーフィングを使用すると、ハッカーは電話、ルーター、コンピューターのいずれを介してもネットワークにアクセスし、電話番号や回線、内線番号など、できるだけ多くの情報を収集します。 アクセスするための最も簡単な方法は、デフォルトのパスワードを使用しているIP電話を使用することです。これらのパスワードは、グーグルですばやく検索して簡単に見つけることができるためです。

- アクセスと情報を取得すると、ユーザーは詐欺電話で電話をスパムするか、スパムを送信した人に電話番号を販売することができます。 FCCはこれらのコールセンターを取り締まっていますが、その努力はかなり無駄であり、人々はそれを関係なく行うでしょう。 またはさらに恐ろしいことに、本質的に攻撃者はあなたの電話を制御することができます:彼らは電話をかけたり受けたり転送したり、録音を再生して保存したり、電話が接続されているネットワークに感染するために新しいファームウェアをアップロードしたりできます。 ハッカーが個人情報を入手した場合、ハッカーは自分自身または別のユーザーになりすましてサービスプロバイダーを呼び出し、それ以外の場合は不正アクセスを取得する可能性があります。

- 料金詐欺

- トール詐欺は、いくつかの異なる方法で実行できる興味深い概念ですが、最終的な結果は一般的に同じです。攻撃者は、ネットワークまたは関連するVoIPアカウント情報にアクセスし、詐欺を実行する可能性があります。 これは、ハッカーがプログラムされたスクリプトを使用して開いているVoIPポートを検出し、常に認証を試みたり、システムの制御を取得したりする違法なSIPの使用法とは異なる場合があります。 ハッカーは、脆弱なパスワードや、セキュリティで保護されていない公共のWi-Fiネットワーク上のソフトフォンなど、侵害されたSIPクレデンシャルを使用してVoIPネットワークに直接接続することもできます。

- 攻撃者がネットワークまたはアカウント情報にアクセスすると、会社の名前でホストされたPBXソリューションを注文してアクティブ化したり、アカウントから直接非常に多くの偽の電話をかけたりして、会社にばかげた金額を請求することができます。その過程である程度の詐欺を犯します。

ネットワークを保護する方法

すべてのネットワークが攻撃されるわけではありませんが、お分かりのように、その可能性はかなり高く、オープンなネットワークよりも安全なネットワークの方が優れています。 どちらかといえば、あなたのクライアントと顧客はそれをあなたに感謝するでしょう。 しかし、特に実際の場合、悪い慣行に起因する誤った安心感よりも悪いことはありません。 役立つセキュリティ慣行は単純な常識です。

- 強力なパスワードを使用する–使いやすさを求められるかもしれませんが、IP電話、ルーター、スイッチ、ファイアウォール、セッションボーダーコントローラー、またはネットワークに接続されているものすべてにデフォルトのパスワードを残してはいけません。 間違いなくデフォルトの管理者パスワードを使用することは、許可されていない人がネットワークにアクセスするための最も簡単な方法です。 簡単なグーグル検索で、あらゆるデバイスのほぼすべてのデフォルトパスワードを見つけることができます。先に進み、ルーター名と「デフォルトパスワード」というフレーズをグーグルで検索すると、ポップアップが表示されます。 同様に、会社名、姓、単純な日付などの弱いパスワードは、力ずくで突破したり、完全に推測したりするのが簡単です。

- すべてのものを暗号化してください! – VoIP通話は暗号化されずにインターネット経由で送信されるため、簡単に傍受され、すべての情報が流出する可能性があります。 通信の暗号化は、ネットワーク上にすでに存在する複数のポイント間で簡単にオンにしたり、有効にしたり、構成したりできる場合がほとんどです。 ネットワークのセットアップ方法と使用するハードウェアによっては、特定のVoIPベンダー、ハードウェアまたはソフトウェアファイアウォール、セッションボーダーコントローラー、場合によってはVoIPルーターとSMBルーターの両方の設定に依存する場合があります。

- VPNを採用する–このトピックについては過去に詳しく説明しましたが、これも注目に値します。 VPN(仮想プライベートネットワーク)は、リモートまたはオフサイトのワーカーの接続を暗号化して保護する最も簡単な方法の1つです。 VPNは、パブリックインターネット、または従業員が接続している可能性のあるネットワークにパブリックアクセスを介して「トンネル」を確立し、セキュリティで保護された暗号化された情報のみをオフィスネットワークとの間でフィルタリングします。 VPNを使用すると、オフサイトのユーザーは、パブリックネットワークで利用できる大きなギャップのあるセキュリティホールなしで、同じ建物にいるかのようにオンサイトネットワークにアクセスできます。

- ネットワークのテスト–ビジネスの規模、専門知識のレベル、またはITスペシャリストの可用性に応じて、ネットワークのテストは、バックドア、簡単なルート、または脆弱性を探すための優れた方法です。 徹底的なテストにより、すべてのアクセスポイント、接続ゲートウェイ、電話、ネットワークの設定を接続して、弱点を探し、必要に応じてパッチを適用することができます。 派手なファイアウォールを追加すると、安心感が得られるかもしれませんが、適切な設定がないと、誤った安心感が将来の不幸な攻撃につながる可能性があります。

- チームのトレーニング–常識的な最高のウイルス対策–パスワードをデフォルトから変更する、安全なネットワーク接続のみに依存する、広告をクリックしてダウンロードしない、または見栄えの悪いWebサイトは、コンピューターとネットワーク全体を確保するための最良の方法のいくつかです。 、妥協していません。 クリックまたはダウンロードしているものがわからない場合は、単純にそうしないでください。 また、ネットワークに追加されたすべての新しいデバイスのパスワードを変更する習慣を身に付けてください。 これらの簡単な予防策についてチームをトレーニングすることで、ネットワークを安全に保つことができますが、それ以上の投資は必要ありません。

今それを保護し、後で自分に感謝します

家のように、あなたは自分が設定した防御に頼る必要は決してありません。 企業がネットワークへの攻撃を経験したくないのと同じように、侵入を経験したいと思う人は誰もいません。 ただし、侵入が試みられた場合に備えて、ネットワークの安全を確保するために正しいプロトコルを使用する必要があります。

ユーザーデータ、従業員データ、事業運営、電話のコンテキストを保護しようとしているのか、単に詐欺の事例を防止しようとしているのか。ネットワークを確立するとき、さらには特定のVoIPソリューションでさえ、セキュリティは企業の最大の関心事です。 上記のヒントを考慮するだけでなく、VoIPプロバイダーに相談して、どのようなセキュリティソリューションが存在するか、および独自のネットワークをどのように保護できるかを確認することも役立ちます。