VoIPセキュリティ、暗号化、および脆弱性に関する完全ガイド

公開: 2021-08-09VoIP電話システムは、通信の合理化、カスタマーサービスの解決率の向上、生産性の向上など、大小の企業に無数のメリットをもたらします。

しかし、VoIPは安全ですか?

この投稿では、「隠すものがない」場合でもVoIPセキュリティが重要である理由、安全な環境を構築する上で通話暗号化が果たす役割、VoIPセキュリティの脆弱性のトップ、およびセキュリティ管理者がビジネスを確保するためにできることについて概説します。それらから保護されています。

サイバー犯罪の世界的な脅威を完全に排除することはできませんが、VoIPセキュリティの問題に対する認識と保護を強化することで、リスクを大幅に軽減できます。

目次:

- VoIPセキュリティが重要なのはなぜですか?

- VoIPは固定電話よりも安全ですか?

- VoIP暗号化とは何ですか?それはどのように機能しますか?

- VoIPセキュリティリスクの種類とその防止方法

- VoIPプロバイダーが安全かどうかを見分ける方法

- ITリーダーのためのVoIPセキュリティのベストプラクティス

- 最も安全で暗号化されたVoIPプロバイダー

- VoIPセキュリティに関するFAQ

VoIPセキュリティが重要なのはなぜですか?

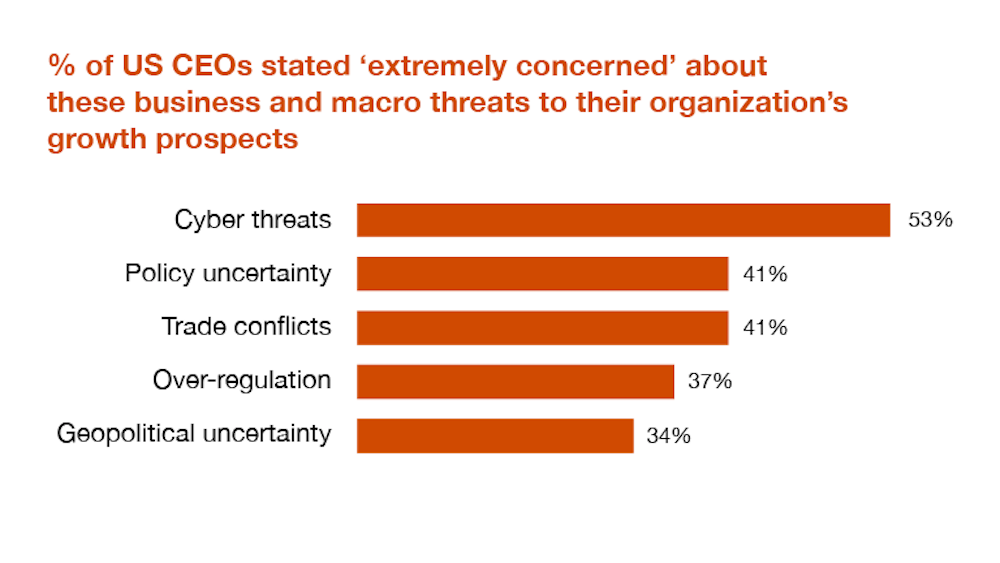

トップビジネスの意思決定者の70%近くが、サイバーセキュリティリスクが大幅に増加していると考えています。 実際、ほとんどのCEOは、「非常に懸念している」と述べています。

企業は、リモートで混合された労働力の「ニューノーマル」に迅速に適応することに重点を置いていたため、VoIPセキュリティは事前の検討よりも後付けになりました。 (パンデミックの開始時にZoombombingが突然上昇したことは、それを完全に示しています。)

残念ながら、多くの企業は、手遅れになるまで、VoIPセキュリティが重要である理由(およびデータ侵害やその他のサイバー犯罪の壊滅的な影響)を理解していませんでした。

では、なぜVoIPセキュリティを気にする必要があるのでしょうか。 これが3分間のビデオ説明です:

中小企業が主なターゲットです

中小企業の半数以上が、毎年データ侵害やその他のサイバー攻撃に苦しんでいます。

どうして?

ハッカーは、ほとんどの中小企業が適切なセキュリティ戦略を持っていないことを知っているからです。 すべてのサイバー攻撃の約43%とクレジットカード侵害の95%は中小企業に対するものですが、それらの企業の14%だけがそれらに耐えるセキュリティ対策を講じています。

さらに、企業の35%は、セキュリティ戦略が導入されて以来、セキュリティ戦略を見直したり更新したりしていません。

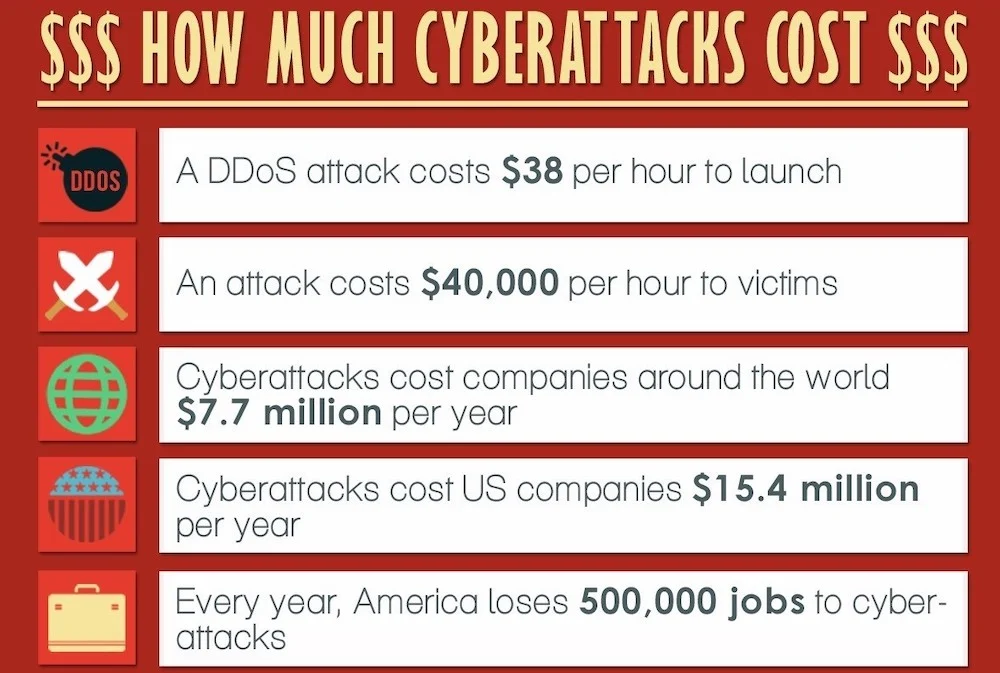

サイバー攻撃は深刻な経済的影響を及ぼします

2021年のデータ漏えいの平均コストは386万ドルでしたが、事態はそこからしか上昇しません。

あなたのビジネスがそれほどフォークする必要がない場合でも、あなたはまだあなたの利益の大部分を失うでしょう。

弁護士費用、訴訟、監査などのより明白なものがあり、次に、作業時間の損失、顧客の損失、ネットワークのダウンタイムなどの隠れたコストがあります。

中小企業は、データ侵害が従業員1人あたり約3,533ドルかかるなど、悲惨な経済的影響も見ています。

多くの企業はセキュリティ違反から回復しません

それでも、データ侵害から「立ち直る」ことができると思いますか?

現実には、中小企業の60%以上が、サイバー攻撃後6か月以内に永久にドアを閉めることを余儀なくされています。

すべてのデータが「バックアップ」および「回復」されたとしても、ビジネスを経済的に破壊する可能性のある大きな損害に直面することになります。

(画像ソース)

そして、罰金を支払ってオープンなままでいることができたとしても、そのように物事を維持するのに十分なビジネスがないかもしれません。 調査によると、サイバー攻撃を経験した小売業者は、最初の事件から3年経っても15%以上パフォーマンスが低下しています。 悪名高い2013年のデータ漏えい後、消費者の認識が年間約54%低下したターゲットのような大手企業は、回復に苦労しています。

したがって、一部の大手小売業者や有名ブランドはデータ侵害から回復できますが、中小企業はおそらくそれほど幸運ではありません。

「隠すものは何もない」という神話への過度の依存

多くの企業は、「隠すものが何もない」ため、データ侵害は大きな問題にはならないという誤った想定の下で運営されています。

スキャンダラスな電子メールや怪しげなバックドア取引がないからといって、サイバー攻撃の標的にされたり、深刻な影響を受けたりしないという意味ではありません。 サイバー犯罪やその結果の影響を受けない人は誰もいません。 しかし、何よりも、「隠すものがない」というのは神話です。

個人アカウントと同じパスワードをビジネスアカウントに使用しますか? チェックアウトを高速化するためにクレジットカード情報を保存しましたか? 自宅の住所や電話番号などの個人の連絡先情報を事前に入力しましたか? そして、それらの同期されたデバイス、会社のレポート、税金、請求書などはどうですか?

VoIPセキュリティを無視することで、クライアントの個人情報やデータが盗まれたり、公表されたりするリスクもあります。 これはあなたのブランドとあなたの会社のポケットの両方に対する消費者の信頼を傷つけます(こんにちは、訴訟!)

VoIPセキュリティについて積極的に取り組み、それが深刻な脅威であることを認識することで、あなた、あなたの従業員、そしてあなたの顧客を安全に保つことができます。

VoIPは固定電話よりも安全ですか?

正しく設定されている場合、はい、VoIP電話は一般的に固定電話よりも安全です。

答えをよりよく理解するために、仮想電話と固定電話がデータを送信および保存する方法の違いを検討してください。

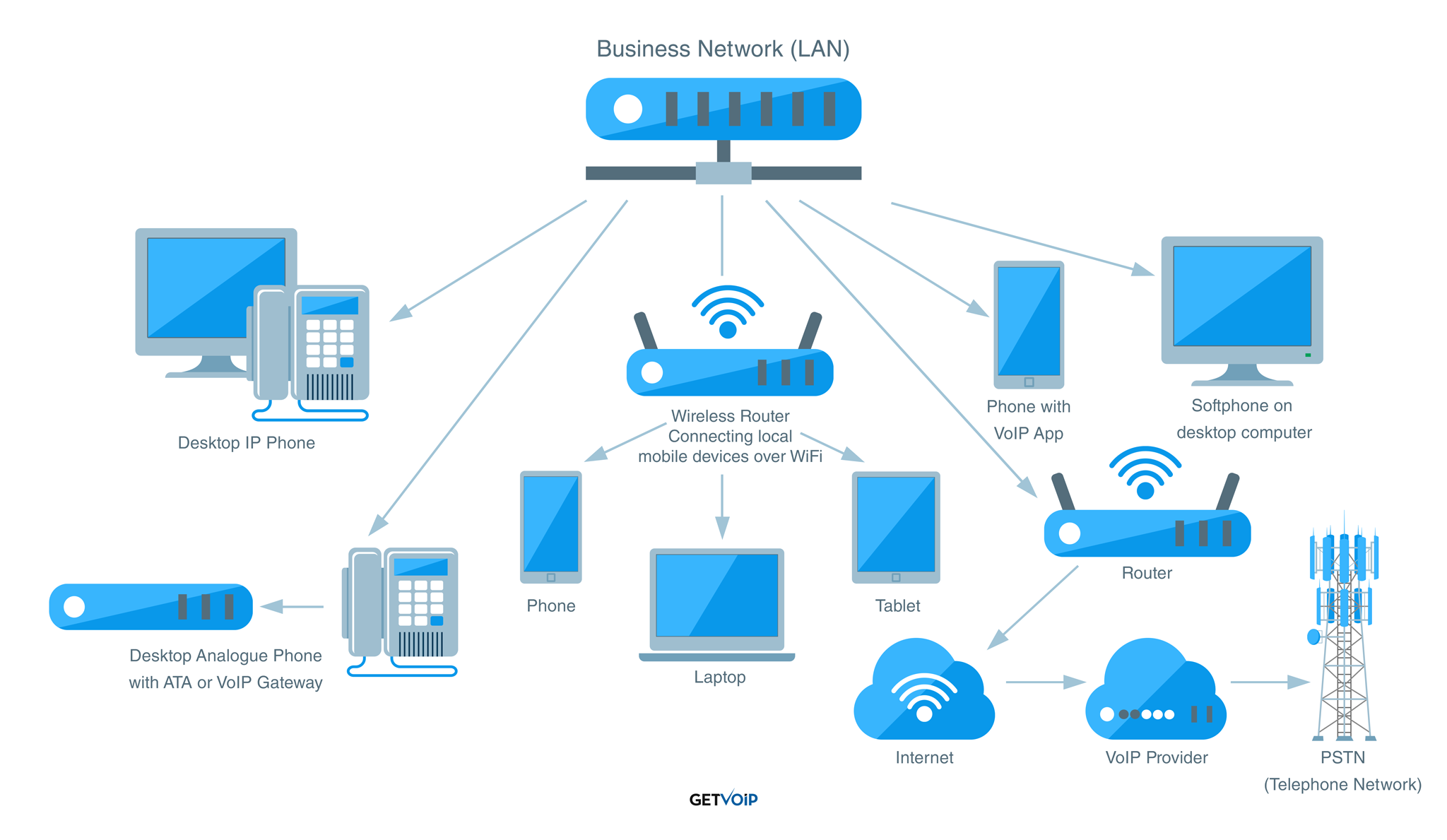

従来のアナログ電話は、銅線と光ファイバーケーブルで構成されるPSTNネットワークを介して電話をかけたり受けたりします。 つまり、発信者と受信者の間には物理的な接続があります(下の図に概要が示されています)。

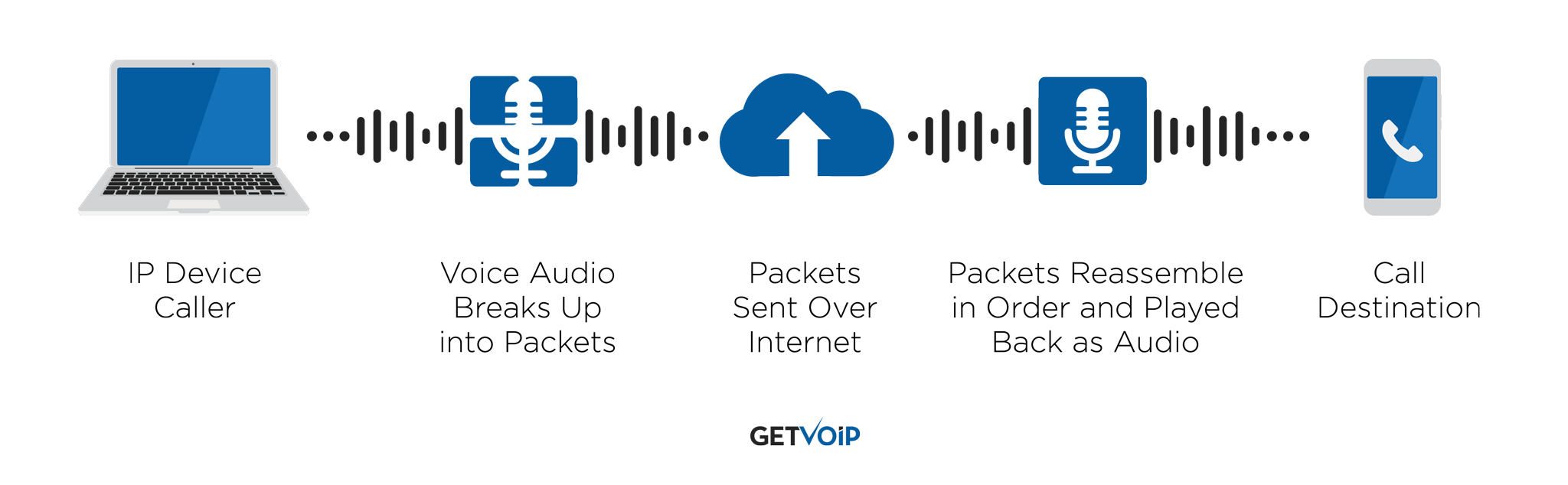

VoIPはインターネット経由でデータを送信し、パケット交換を介してデジタル通話を発信します。

パケット交換では、音声データは小さなパケットに分割され、インターネット接続を介して回線の受信側に送信されます。 そこで、再接続して音声データを正常に送信します(下の図に概要が示されています)。

固定電話にアクセスするために、盗聴者はワイヤー/ケーブルをハッキングします(別名「盗聴」)。これを防ぐことは、固定電話ではVoIPよりも難しいだけでなく、はるかに高価です。

固定電話のセキュリティは、VoIPシステムが推進しているテクノロジーと監視機能の欠如によって厳しく制限されています。

したがって、紙の上では固定電話の方が安全に見えるかもしれませんが、VoIP暗号化などのツールを使用している限り、VoIPシステムは実際には全体的なセキュリティレベルが高くなります。

VoIP暗号化とは何ですか?セキュリティはどのように異なりますか?

VoIP暗号化は、音声データパケットを転送中にスクランブリングして読み取り不可能なごちゃ混ぜにするプロセスであり、ハッカーによる傍受や解読を防ぎます。

ハッカーがなんらかの方法で通話を傍受したとしても、暗号化により、ハッカーが発見したものを理解できないようになります。

暗号化がどのように機能するかを理解するには、送信プロセスを詳しく調べる必要があります。

音声データパケットが送信者から受信者に転送されるとき、 SRTP (Secure Real-Time Transport Protocol)と呼ばれるIPトランスポートプロトコルを使用します。SRTPは、データパケットにAdvanced Encryption Standard(AES)を適用する暗号化プロトコルです。メッセージ認証、および潜在的なリプレイ攻撃に対する追加の保護を提供します。

SRTPに加えて、VoIPプロバイダーは、トランスポート層セキュリティ(TLS)またはSIP over TLSと呼ばれる別の形式の暗号化を使用して、追加の通話情報を保護します。

TLSは、電話番号、発信者の名前、ユーザー名などのデータをスクランブルします。 また、メッセージの改ざんを阻止し、盗聴を呼び出すためにも機能します。

品質プロバイダーはTLSとAES暗号化の両方を提供する必要があることを忘れないでください。

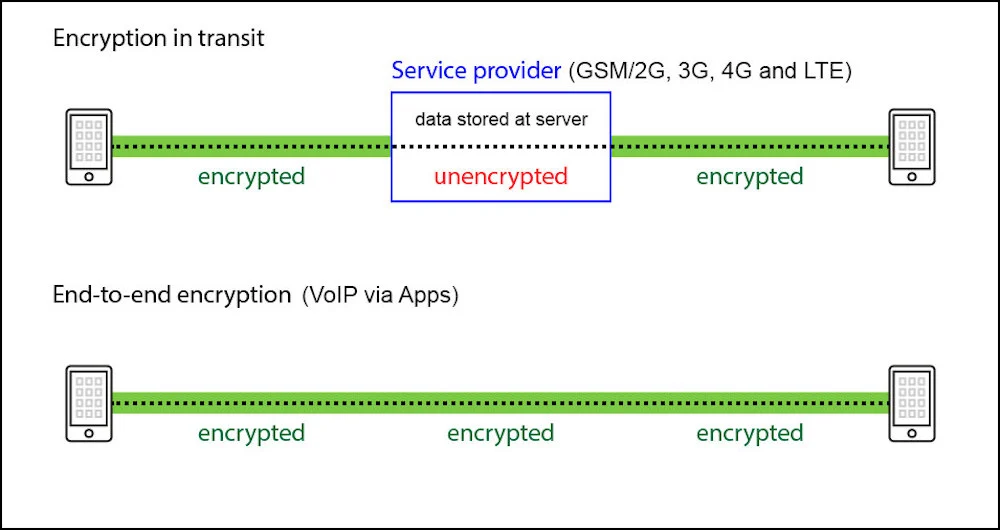

エンドツーエンド暗号化とは何ですか?

VoIPセキュリティを研究するときに、「エンドツーエンド暗号化」という用語をよく耳にします。

標準のTLS暗号化には、クライアントからサーバーへの暗号化またはC2Sのみが含まれます。

ハッカーがC2Sサーバーに侵入した場合、ハッカーはネットワークのすべてのデータと通信にアクセスできます。 C2Sサーバーにアクセスできるということは、ハッカーが通話を盗聴して録音したり、転送中にファイルを操作したり、会社のすべてのメッセージ履歴を確認したりできることを意味します。

エンドツーエンド暗号化(E2EE)は、ユーザー間の通信を直接暗号化します。つまり、通話とメッセージにアクセスできるのは、送信者と受信者だけです。 電話をかけると、最後のデータパケットは送信時に暗号化され、受信者に到達したときにのみ復号化されます。

サーバー、ISP、ハッカー、および通信プロバイダーは、エンドツーエンドで暗号化されている限り、通信にアクセスできません。

VoIPシステムで通信を開始する前に、エンドツーエンド暗号化が有効になっていることを確認してください。 Skypeなどの一部のプロバイダーは、エンドツーエンド暗号化をデフォルトオプションにしないため、ハッカーや攻撃に対して脆弱なままになっています。

VoIPセキュリティリスクの種類とその防止方法

スマートフォン、ソフトフォン、IPデスクトップ電話のいずれであっても、すべてのセキュリティ脅威から100%保護できるデバイスはありません。

しかし、最も一般的なVoIPの脆弱性を特定し、それらを防止して対応することで、ビジネスを破壊しないようにすることができます。 ソフトフォンとスマートデバイスはすべて、VoIPの潜在的な脆弱性を示しています。

以下に、最も一般的なVoIPセキュリティリスクの概要と、それらがビジネスを破壊するのを防ぐためのヒントを示します。

パケットスニッフィングとブラックホール攻撃

最も一般的なVoIP攻撃の1つはパケットスニッフィングと呼ばれ、ハッカーが転送中に音声データパケットに含まれる暗号化されていない情報を盗んでログに記録できるようにします。

音声データパケットが宛先に到達しない場合のパケット損失は、パケットドロップ攻撃(ブラックホール攻撃と呼ばれることもあります)を介して情報を盗み、サービスを遅くしようとするパケットスニファによって引き起こされます。これらのパケットスニファは、意図的にパケットをデータストリームにドロップします。ルーターを制御すると、ネットワークサービスが大幅に遅くなったり、ネットワーク接続が完全に失われたりします。

パケットスニッフィングにより、ハッカーはユーザー名、パスワード、その他の機密データを簡単に傍受することもできます。

インターネット回線の安全性を高めるには、信頼性の高いVoIPVPNオプションまたは仮想プライベートネットワークを使用して情報を送信します。 これは、セットアップして実行するのに少し時間がかかりますが、情報が安全であることを保証します。

また、ユーザーは、すべてのデータがエンドツーエンドで暗号化されていることを確認し、不審なログイン試行や見慣れないデバイスなどをユーザーに即座に警告する一貫したネットワークモニタリングを通じて、パケットスニッフィングやブラックホール攻撃から保護できます。

DDoS攻撃

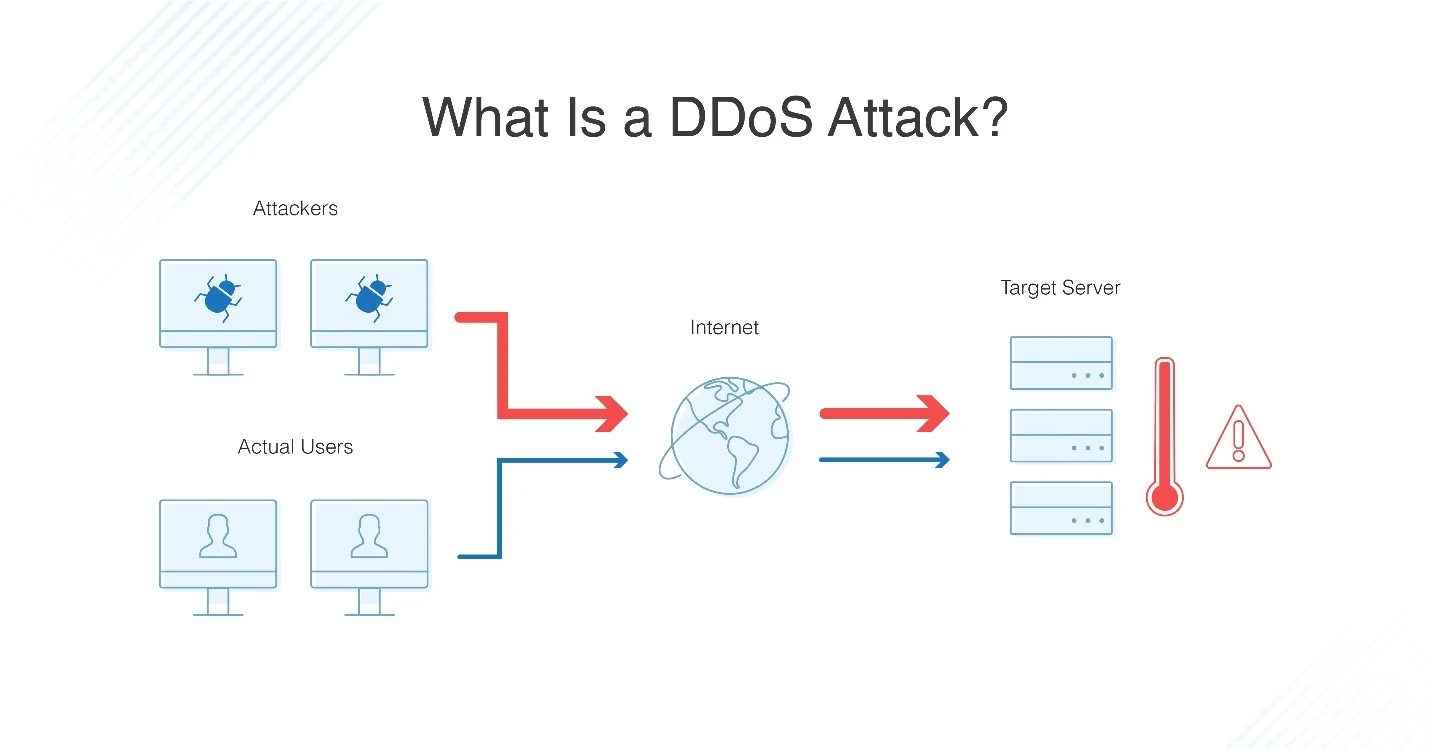

DDoS( Distributed Denial of Service )攻撃は、その名前が示すように、企業が意図的にサーバーを圧倒することによって独自のVoIPサービスを使用することを不可能にします。

通常、これらのDDoSは、ハッカーが操作したリモート制御のコンピューター/ボットであるボットネットのネットワークによって引き起こされます。 これらの「ゾンビコンピュータ」は、ネットワーク、Webサイト、およびサーバーに、処理できるよりもはるかに多くのデータまたは接続要求を氾濫させ、VoIPサービスを動作不能にします。

DDoS攻撃の一般的な兆候は次のとおりです。

- 異常で長時間の帯域幅スパイク

- 503HTTPエラー応答

- 遅いサービス

- 同様のデバイス、IPアドレス、または場所からのトラフィックの突然の急増

DDoS攻撃を軽減するには、VoIP専用の個別の専用インターネット接続を使用します。 VoIPトラフィック用に特別にプロビジョニングされたVLAN(仮想ローカルエリアネットワーク)は、許可されていないデータフローや見慣れないデータフローをはるかに簡単に認識できるため、少なからず優れたオプションです。 ワイドエリアネットワーク(WAN)を介して共有するVoIPユーザーにとって、マネージド暗号化はDDoS攻撃から保護するための最良の方法です。

ビッシング

ビッシングはVoIPベースのフィッシングです。つまり、ハッカーは、パスワードやクレジットカード番号などの機密情報を公開することを目的として、信頼できる電話番号または発信元から電話をかけたふりをします。

発信者IDのなりすまし(これらのビッシングハッカーが発信者IDに表示される名前と番号を正当なものに見せかけるプロセス)は、潜在的な被害者を意図的に混乱させます。 これらのハッカーは、銀行の電話番号から電話をかけ、アカウントが侵害されたと主張し、すぐに保護できるようにパスワードを要求しているように見える場合があります。

ビッシングを防ぐために、対象となる機関は、組織のIT部門からの電話要求であっても、すべての電話要求を確認する必要があります。 エージェントはまた、監督者によって許可されない限り、機密情報の開示を拒否するように訓練される必要があります。

ビッシング攻撃の可能性のある兆候は次のとおりです。

- ラインの反対側の人からの極端な緊急性/プシネス

- ハッカーは、情報を提供して確認するように要求し続けます

- 既知の番号または定評のある会社からの予期しない電話

- コールスクリーニングの短くて珍しい電話番号発信者ID表示

ビッシング攻撃を防ぐには:

- IRS、メディケア、または社会保障局であると主張する人に電話で情報を提供することは避けてください(彼らは連絡を開始しません)

- レジストリに電話しないでください

- 音声応答またはタッチトーンを介して音声プロンプトに応答しないでください

マルウェアとウイルス

(画像ソース)

マルウェアやウイルスはVoIPなどのインターネットベースのアプリケーションに影響を与え、ネットワークセキュリティの問題を多数引き起こします。 これらの有害なプログラムは、特にネットワーク帯域幅を消費し、信号の輻輳を増加させます。これにより、VoIP通話の信号が故障します。 これらはまた、ネットワークを介して送信されるデータを破壊します。これは、パケット損失が発生することを意味します。

マルウェアとウイルスはそれ自体で多くの損害を与えますが、トロイの木馬のバックドアを作成することにより、将来の脆弱性にも寄与します。

これらのバックドアは、将来のハッカーがあなたの電話で中継された情報を改ざんしたり盗んだりするために悪用するセキュリティのギャップを残します。

マルウェアやウイルスを防ぐには、暗号化などのデータセキュリティ対策を採用し、ネットワーク感染を定期的にチェックします。 一部のルーターはマルウェアを積極的にブロックし、ネットワークから危険なサイトをブロックすることさえあります。

何よりも、情報をスキャンして安全であることを確認するVoIP互換のソフトウェアおよびハードウェアファイアウォールを実装します。

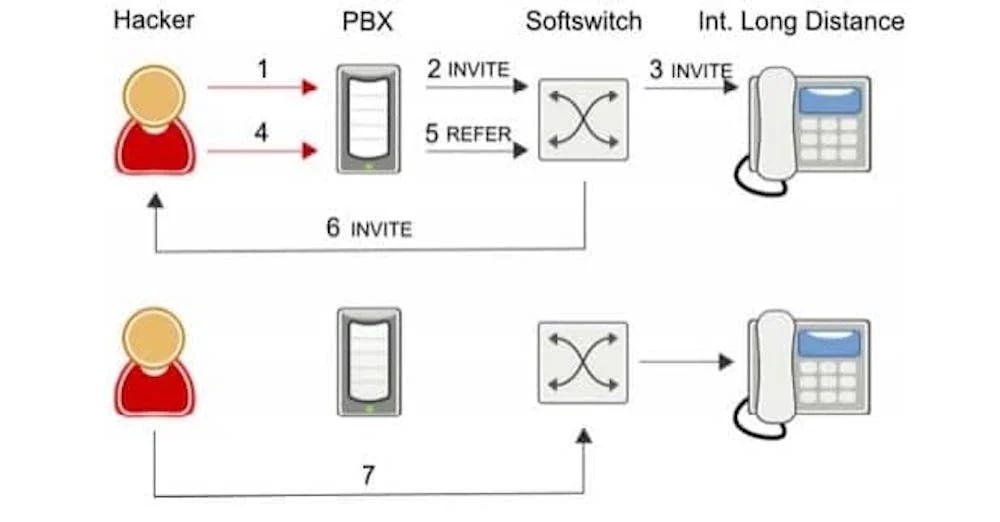

フリーキング攻撃

フリーキング攻撃は、ハッカーが長距離電話をかけたり、通話プランを変更したり、アカウントクレジットを追加したり、必要な追加の電話をかけたりするためにVoIPシステムに侵入する詐欺の一種です。

これらのハッカーは、保存されている請求情報を盗んだり、ボイスメールにアクセスしたり、通話転送やルーティング戦略を再構成したりすることもできます。

これを行うには、電話システムに電話をかけ、PIN番号を入力して外線にアクセスします。これにより、電話をかけたり、料金を請求したりできます。

電話料金の急増、通話履歴の不明な番号の多さ、または営業時間外の通話に気付いた場合は、フリーキング攻撃の被害者である可能性があります。

フリーキングを防ぐ最善の方法は、すべてのSIPトランクを暗号化し、アカウントのパスワードを頻繁に変更し、ランサムウェア保護ソフトウェアを購入し、可能であれば、システムに請求情報を保存しないようにすることです。

SPIT

SPIT(Spam over IP Telephony)は、電子メールでのフィッシングの試みやその他のスパムに似ています。

SPITには、VoIP電話システムで送信される事前に録音されたメッセージが含まれています。 これらの通話は、ほとんどの場合、仮想電話番号を拘束する迷惑ですが、スパムには、ウイルス、マルウェア、その他の悪意のある攻撃など、他のリスクが伴います。

堅固なVoIPソリューションは、スパムが電話システムに損害を与えないようにするのに役立ちます。

SPITを完全に防ぐ方法はありませんが、ファイアウォールを使用すると、スパムが到着したときにスパムを識別し、システムを圧倒しないように制御するのに役立ちます。

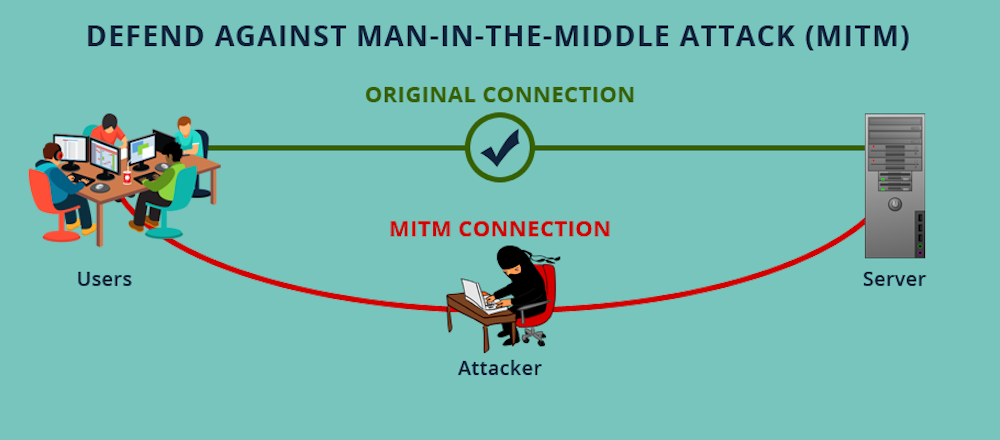

中間者攻撃

名前が示すように、man-in-the-middle攻撃は、ハッカーがVoIPネットワークと通話の目的の宛先の間に自分自身を挿入したときに発生します。

これは通常、パブリックおよびセキュリティで保護されていないWiFiネットワークで発生します。 ハッカーは、呼び出しを簡単に傍受し、代わりに独自のサーバーを介して再ルーティングすることができます。そこでは、スパイウェア、マルウェア、およびウイルスに簡単に感染する可能性があります。

これらの攻撃の本当の問題は、検出が非常に困難である可能性があり、改ざん検出や認証の試行などの方法でさえ常に機能するとは限らないことです。

ユーザーは、パブリックWiFiを回避するだけでなく、アクセスポイントで強力なWAP / WEP暗号化を使用したり、ルーターのログイン資格情報を改善したり、VPNを使用したりすることで、中間者攻撃を防ぐことができます。

料金詐欺

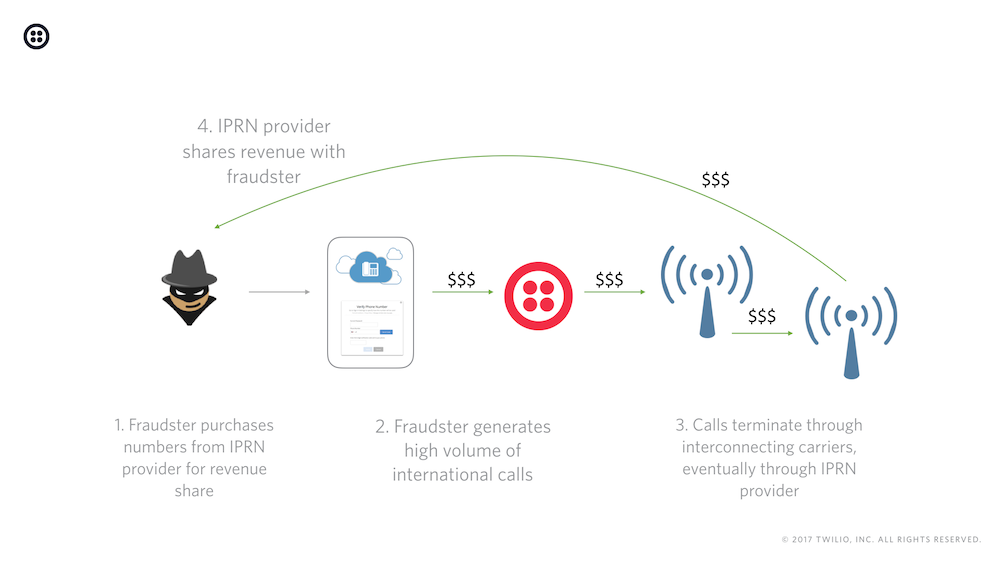

トール詐欺は、フリーキング攻撃にいくぶん似ていますが、ここでは、ハッカーがビジネス電話システムから意図的に過剰な数の国際電話をかけ、その通話が生み出す収益の一部を自分たちで得ることができるようにしています。

International Revenue Sharing Fraud(IRSF)としても知られ、企業に毎年およそ100億ドルの費用がかかります。

しかし、これらのハッカーは実際にどのようにしてお金を稼ぐのでしょうか?

国際プレミアムレート番号(IPRN)プロバイダーは、通信事業者グループまたは国の規制当局から電話番号を購入および再販します。 次に、ハッカーはそれらの番号を介して多数の国際電話を生成し、IPRNを通過します。

料金詐欺を防ぐには、アカウントで2要素認証を有効にし、ユーザーが特定の国にのみ連絡できるようにして地理的許可を制限し、同時通話や通話時間などに料金制限を設定します。

改ざんを呼び出す

通話の改ざんは、このリストにある他のいくつかのサイバー攻撃ほど深刻ではないかもしれませんが、それでもビジネスのやり方を深刻に制限しています。

通話の改ざんとは、ハッカーが追加のノイズパケットを通話ストリームに挿入し、通話品質を即座に破壊して、両方の当事者に電話を切ることを強制することです。 これらのハッカーは、パケットが適切な宛先に配信されるのを防ぐこともできます。これにより、サービスが不安定になり、サービスが文字化けし、長期間沈黙します。

これを防ぐには、エンドツーエンド暗号化を有効にし、TLSを使用してデータパケットを認証し、エンドポイント検出ソフトウェアを使用します。

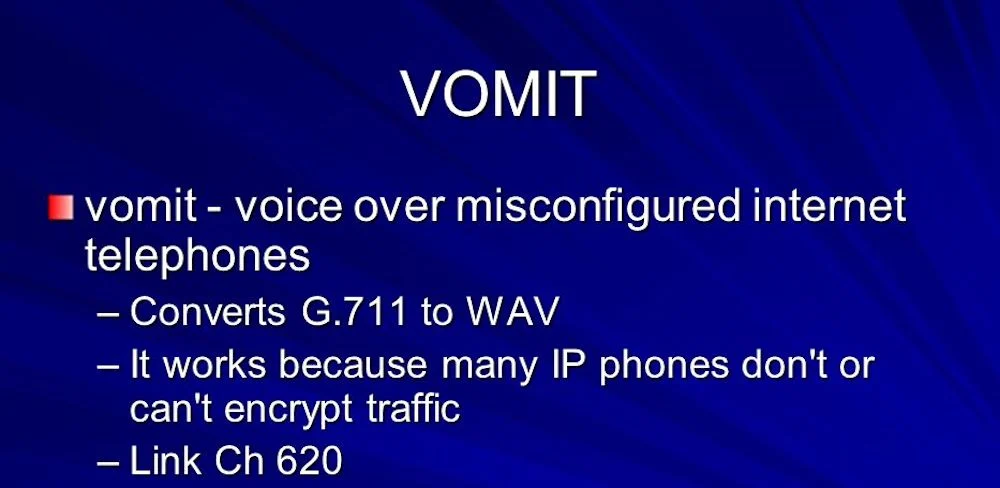

吐瀉物

Voice over Misconfigured Internet Telephones(VOMIT)(グロス、私たちが知っている)は、会話を実際にどこでも再生できるファイルに変換するVoIPハッキングツールであり、ビジネス電話システムから情報を簡単に吸い上げることができます。

このタイプの盗聴は、システムからデータを取得するだけでなく、攻撃者が発信元、パスワード、ユーザー名、電話番号、銀行情報などのビジネスデータを収集するのにも役立ちます。

VOMITを防ぐには、送信前に通話を暗号化するクラウドベースのVoIPプロバイダーを使用します。

これは、システムをHIPAAおよびHITECHに準拠させるためにVoIP暗号化を必要とするヘルスケア企業にとって特に役立ちます。 システムが今日の通信インフラストラクチャに準拠し続けるようにVoIPプロバイダーのガイドラインに従い、パブリックネットワークよりもはるかに安全な構内交換機ネットワークを作成します。

VoIPプロバイダーが安全かどうかを見分ける方法

注意すべきリスクがわかったので、セキュリティとユーザープライバシーを真剣に受け止めている高品質のVoIPプロバイダーを選択したことを確認する必要があります。

以下の質問リストは、クラウド通信システムが実施しているセキュリティの戦略とレベルを判断するのに役立ちます。

VoIPプロバイダーと話すときは、次の質問をしてください。

- 保証された稼働時間とは何ですか?また、ダウンタイムを最小限に抑えるために何をしますか?

少なくとも99.99%の稼働時間を探し、書面で入手します。 また、プロバイダーのステータスページも確認する必要があります。このページには、過去のシステム停止、ネットワークの問題、システムのアップグレードなどのインシデントが表示されます。

- セキュリティ違反に対応するのにどのくらい時間がかかりますか?また、安全なサービスを復元するのにどのくらい時間がかかりますか?

盗聴の試みやDDoS攻撃などの脅威に、プロバイダーがどのように正確に対応するかをしっかりと理解していることを確認してください。 彼らはどのような予防策を講じていますか? たとえば、不審なログインや異常なアクティビティが発生した場合に、リアルタイムのアラートを送信しますか? 大規模な攻撃が発生した場合にデータのコピーを確実に入手するために、どのくらいの頻度でデータをバックアップしますか? サービスの復元にはどのくらい時間がかかりますか? 彼らが攻撃に反応するのにどれくらい時間がかかりますか?

- GDPR、HIPAA、PCIに準拠していますか? 他にどのようなセキュリティ認定がありますか? SOC(サービス組織コンプライアンス)2コンプライアンスは、最も基本的な必須事項の1つです。 これは、安全なデータ管理の基準を明確に定義するために、米国公認会計士協会によって作成されました。 これは、セキュリティ、処理の整合性、プライバシー、可用性、および機密性の5つの主要コンポーネントで構成されています。PCIコンプライアンス(ペイメントカード業界)は、カードによる支払いを受け入れるすべてのビジネスに必要です。 プロバイダーが安全なVLANを使用し、IPアドレスを保護するために頻繁な侵入テストを必要とし、システムを最新の状態に保つことを保証します。HIPAA準拠により、クラウドベースのプラットフォームに保存されているかどうかに関係なく、患者の健康データが適切に保護されます。または、通話録音とボイスメールに関連します。企業はISO / IEC 20071認定も取得する必要があります。これにより、プロバイダーは強力で最新のセキュリティ管理を実施できます。

- サーバーを物理的にどのように保護し、DNS攻撃、フィッシング、料金詐欺などのセキュリティリスクを軽減するためにどのような追加の対策を講じていますか?

- ソフトウェアがサードパーティのアプリケーションまたはサービスを使用している場合、それらが必要なセキュリティプロトコルに従っていることをどのように確認しますか?

- データをどのように暗号化しますか?その暗号化は通話品質に影響しますか?

- どのようなカスタマーサポートが利用でき、サポート時間はどのくらいですか? (電話、オンラインライブチャット、電子メールなど)

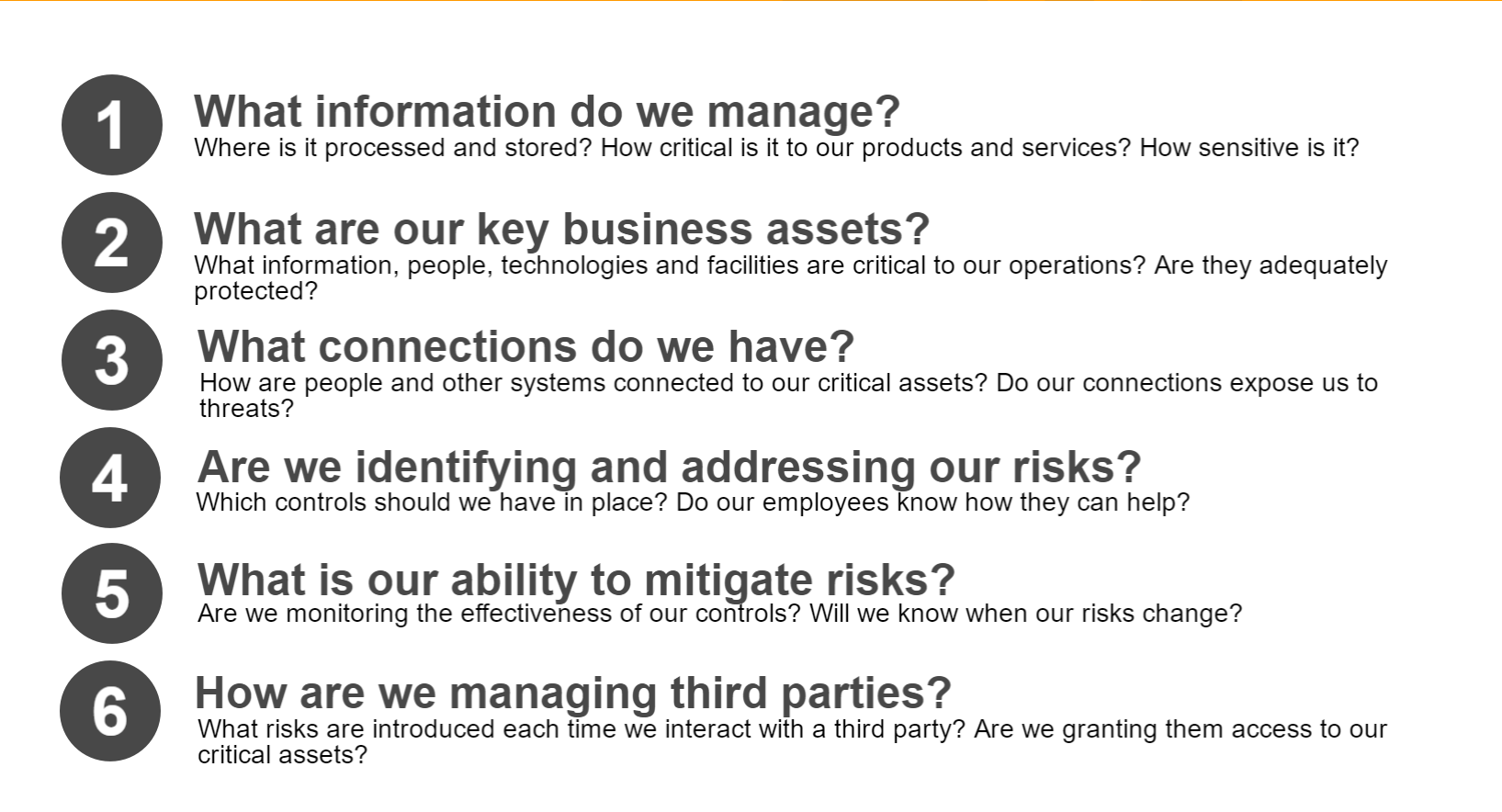

ITリーダーのためのVoIPセキュリティのベストプラクティス

緩和策と予防策を検討する前に、ITリーダーは次の質問を自問する必要があります。

自己評価したら、ここに、誰もが従うべき一般的なVOIPセキュリティのベストプラクティスをいくつか示します。

強力なパスワードポリシーを実装する

当たり前のように思えるかもしれませんが、ブルートフォース攻撃(ハッカーがパスワードを推測しようとする攻撃)は、データ漏洩の大部分の背後にあります。

最良の結果を得るには、少なくとも2週間に1回はパスワードを変更し、複数のアカウントで同じパスワードを使用していないことを確認し、個人情報や公開情報(番地、ペットの名前など)を使用しないように従業員に指示してください。 。)仕事用パスワード。

パブリックWiFiの使用は避けてください

マルウェアやその他のウイルスはセキュリティで保護されていないネットワーク上に簡単に拡散する可能性があるため、パブリックWiFiはハッキングの温床です。

チームメンバーに、職場のデバイスでセキュリティで保護されていないWiFiを使用しないように伝えます。

頻繁なセキュリティ監査の実施

ネットワークセキュリティの単純な失効でさえ、VoIP通話の品質とセキュリティに大きな影響を及ぼします。 最適には、セキュリティ評価は独立した検証済みのセキュリティ機関によって実行される必要があります。これにより、見落とされないようになり、適切な予防措置が講じられます。

独立したセキュリティ評価の主な要因は次のとおりです。

- ゲートウェイの評価– VoIPはVoIPゲートウェイによってPSTN回線に転送され、ネットワーク上の他のエンドポイントだけでなく、これらのエンドポイントにも保護メカニズムを導入する必要があります。

- ファイアウォールの構成–ファイアウォールは、サイバー犯罪者を排除し、送信したデータパケットが妨げられずに移動できるようにする必要があります。

- サイバー攻撃シミュレーション–これらは、組織がその脆弱性を評価し、侵入検知を改善するのに役立つように実行されます。

- アプリケーションベースのセキュリティスキャン–平均的なビジネスネットワークでは、さまざまな機能に複数のアプリケーションを使用しており、それぞれに問題がないかスキャンする必要があります。

- パッチ適用手順–パッチ適用手順も評価して、ソフトウェア/ハードウェアに悪用される可能性のある弱点があるかどうかを判断する必要があります

BYOD /モバイルデバイスを保護する

モバイルVoIPアプリは、多くの場合適切に保護されたネットワーク上にある、リモート/混合チームのあるオフィスに最適です。

ただし、モバイルデバイスまたはBYODデバイスがVoIP用のパブリックWiFiを介して使用されている場合、安全でない802.11xワイヤレス接続のおかげで、サイバー犯罪者に対して非常に脆弱です。

これを防ぐには、エンドツーエンド暗号化を有効にし、802.11xよりも安全なプロトコルを介してワイヤレスアクセスポイントを保護します。 これには、接続されたデバイスを保護するために暗号化を使用するWPAが含まれます。

さらに、セッションボーダーコントローラーは、リモートの従業員がすべての着信および発信VoIPトラフィックの脆弱性と攻撃を分析しながら、SIPトランクに接続するのに役立ちます。

一貫性のあるソフトウェアとシステムの更新を実行する

多くのVoIPプロバイダーはソフトウェアの自動更新を実行していますが、すべてのビジネスコミュニケーションツールの最新バージョンを使用していることを確認することをお勧めします。

これらの更新は、機能をアップグレードしてユーザーエクスペリエンスを向上させるだけではありません。 また、重要なセキュリティ更新プログラムと、存在すら知らないウイルスやマルウェアに対する保護も含まれています。

さらに、パケット損失を修正し、弱点を補うテクノロジーを導入することがよくあります。

ほとんどのVoIP電話では、トリビアルファイル転送プロトコル(TFTP)がセキュリティパッチを配信するための主要なシステムです。 残念ながら、これはセキュリティの脆弱性をもたらします。これは、ハッカーがシステムに単純なファイルを提示して脆弱性を公開し、ネットワークへのエントリポイントを提供する可能性があるためです。

これを防ぐには、ハードウェアを不正なパッチから保護するためのセキュリティ対策を講じる必要があります。また、VoIP電話には、脆弱性が悪用されるのを防ぐためにITスタッフが定期的にパッチを適用する必要があります。

最も安全で暗号化されたVoIPプロバイダー

セキュリティ、特に暗号化に関しては、すべてのVoIPプロバイダーが同じように作成されているわけではありません。

暗号化と優れたセキュリティ機能を提供するプロバイダーの概要を以下の表に示します。

| プロバイダー | 8×8 | RingCentral | Nextiva | Vonage | GoToConnect |

| 稼働時間 | 99.9999% | 99.999% | 99.999% | 99.999% | 99.999% |

| エンドツーエンド暗号化 | ✓✓ | ✓✓ | ✓✓ | ✓✓ | ✓✓ |

| サポート時間 | 電話:月曜日から土曜日の午前6時から午後6時 チャットサポート:24時間年中無休 | 電話:月曜日から金曜日の午前5時から午後6時 チャットサポート:24時間年中無休 | 電話:月曜日から金曜日の午前5時から午後6時 チャットサポート:24時間年中無休 | 電話:24時間年中無休 チャットサポート:24時間年中無休 | |

| HIPAAコンプライアンス | ✓✓ | ✓✓ | ✓✓ | ✓✓ | ✓✓ |

| ISO-27001認証とSOC2コンプライアンス | ✓✓ | ✓✓ | ✓✓ | ✓✓ | ✓✓ |

| 独立したセキュリティ監査 | 毎年 | 毎年 | 定期的な侵入テスト | 独立したセキュリティ監査、頻度は不明 | 毎年 |

| 詳しくは | 私たちの8×8レビュー | RingCentralレビュー | Nextivaレビュー | 私たちのVonageレビュー | GoToConnectレビュー |

ここで説明した暗号化されたVoIPプロバイダーの詳細、およびその他のビジネス通信ソリューションについては、トップビジネスVoIPソフトウェアのインタラクティブな表をご覧ください。

VoIPセキュリティに関するFAQ

以下に、VoIPセキュリティの最も一般的な質問のいくつかに回答しました。