VoIP 네트워크 보호: 소프트웨어와 하드웨어 방화벽 비교

게시 됨: 2016-10-31VoIP 및 Hosted PBX 서비스의 구현이 매우 간단하기 때문에 중소기업을 위한 네트워크를 구축할 때 보안은 종종 나중에 고려해야 할 사항이 될 수 있습니다. 엔터프라이즈 수준에서 네트워크 보안은 훨씬 더 중요한 관심사이며 그럴 만한 이유가 있습니다. VoIP와 관련하여 취약한 네트워크는 통신 수단을 중단시키도록 설계된 DDoS 공격이든, 대화를 듣고 비즈니스 내부 작동에 대해 자세히 알아보려는 사람들이든 상관없이 비즈니스를 외부 공격에 취약하게 만들 것입니다. . 해커, 불만을 품은 직원 또는 비즈니스를 공격하거나 몸값을 위해 네트워크를 보유하여 웃음을 얻으려는 스크립트 꼬마로부터 악의적 인 공격의 위협은 생각보다 높습니다.

보안 부족보다 더 나쁜 것은 잘못된 보안 감각입니다. 그러나 팀이 자체 네트워크를 구축하려는 경우 선택한 VoIP 공급자가 대부분의 무거운 작업과 보안 조치를 취해야 하고 수행해야 하는 반면 두 가지 중 하나를 수행하기 위해 배후에서 무슨 일이 일어나고 있는지 이해하는 것이 매우 유용할 수 있습니다. 귀하의 비즈니스 보안을 귀하의 손에 맡기거나 귀하의 공급자가 제공해야 하는 것에 대해 더 깊이 파고들 수 있습니다. 적절한 이해와 지식으로 무장하면 채택할 공급자를 결정하는 것이 보다 안전하고 강력한 네트워크를 도울 수 있습니다.

소프트웨어 대 하드웨어 방화벽

네트워크를 보호하는 가장 쉽고 비용 효율적인 방법 중 하나는 방화벽을 사용하는 것입니다. 많은 사람들이 이 용어와 방화벽의 기본 작동에 익숙할 것입니다. 방화벽은 기본적으로 네트워크의 게이트키퍼이므로 개념은 그리 어렵지 않습니다. 설정, 프로비저닝 및 구성에 따라 방화벽은 네트워크에 대한 액세스를 허용하거나 거부합니다. 이렇게 하면 잠재적인 악의적인 공격을 차단하면서 양호한 트래픽 흐름을 유지합니다. 그러나 소프트웨어 또는 하드웨어 방화벽에 대한 아이디어를 소개하면 주제가 조금 더 복잡해지기 시작합니다.

소프트웨어 방화벽

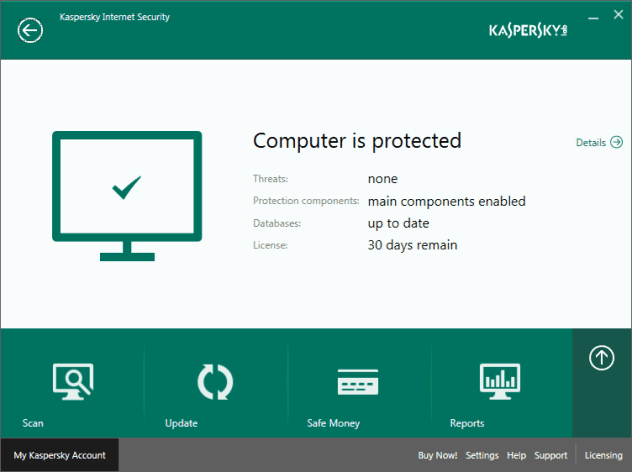

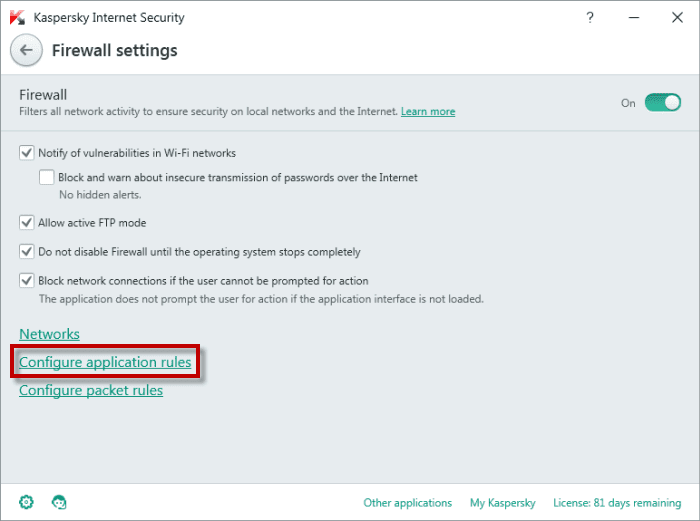

보다 일반적인 구현 중 하나인 소프트웨어 방화벽은 단순히 보호해야 하는 사무실의 모든 컴퓨터에 설치된 소프트웨어입니다. 그런 다음 이러한 애플리케이션은 특정 사용자의 구성을 기반으로 트래픽을 필터링하고 최대 용량으로 작동하려면 각 특정 사용자의 보다 직접적인 조치가 필요합니다. 소프트웨어 방화벽은 구현이 더 쉬울 수 있지만 비용이 많이 들 수 있으며 여러 구매가 필요하고 각 시스템에 설치하는 데 시간이 많이 걸리며 방화벽이 설치된 각각의 모든 시스템에 대한 최종 사용자의 실제 참여가 필요합니다.

소프트웨어 방화벽은 또한 훨씬 더 약하고 해커가 침입하여 피하거나 무너뜨리기가 더 쉬운 것으로 간주됩니다. 네트워크 보안의 모범 사례는 상식입니다. 어떤 연결이 합법적이고 유용한지 이해하고 방화벽이 필요하기 전에 나쁜 것을 걸러내는 것입니다. 이것은 악의적인 연결을 걸러낼 대상과 시기를 잘 모르는 낯선 최종 사용자에게 부담을 줄 것입니다.

- 보호해야 하는 모든 시스템에 소프트웨어 방화벽을 설치해야 합니다.

- 각 컴퓨터에 설치해야 하는 경우 여러 라이센스 구매가 필요할 수 있고 비용이 많이 들고 유지 관리가 많이 필요할 수 있습니다. 각 컴퓨터는 독립적으로 수리해야 합니다.

- 독립 실행형 소프트웨어 방화벽은 충분히 안전하지 않을 수 있으며 쉽게 해결할 수 있습니다.

- 컴퓨터/보안 경험이 많지 않은 사용자는 중요한 연결을 잠그거나 악의적인 연결을 허용할 수 있는 요청 및 경고를 처리하는 데 불편할 수 있습니다.

하드웨어 방화벽

보안 수준에서 한 단계 더 나아가 사무실의 각 기계에 설치된 단순한 소프트웨어 방화벽을 넘어 사용자는 하드웨어 기반 방화벽을 채택하고 설정할 수 있습니다. 각 개별 컴퓨터에 설치되는 소프트웨어 방화벽과 달리 하드웨어 방화벽은 소프트웨어와 함께 제공되고 사무실 네트워크에 직접 연결된 물리적 장치입니다. 프로비저닝, 구성, 모니터링 및 유지 관리는 네트워크를 제어하는 하나의 시스템에서 모두 수행할 수 있으므로 개별 사용자가 수행하는 작업이 훨씬 줄어들고 구현이 더 빨라집니다.

각 특정 구현에 필요한 대로 하드웨어 방화벽을 구성할 수 있는 기능을 통해 VoIP 통신의 경우 트래픽의 우선 순위를 지정하거나 웹 회의의 경우 비디오 데이터의 우선 순위를 지정하여 모든 형태의 패킷 손실을 방지할 수 있습니다. 하드웨어 방화벽은 자신의 컴퓨터에서 각 개별 사용자의 작업이 덜 필요하지만 초기 설정과 유지 관리 및 모니터링은 IT 전문가 또는 네트워킹 및 네트워크에 더 익숙하고 경험이 많은 팀의 누군가가 수행해야 합니다. 보안. 하드웨어 방화벽에는 암호화된 연결을 위한 VPN인 가상 사설망도 포함될 수 있습니다.

- 하드웨어 방화벽이 사내에 설치되고 사무실 네트워크에 연결되어 동일한 네트워크의 모든 시스템을 완벽하게 보호할 수 있습니다.

- 초기 설치가 조금 더 복잡할 수 있지만 모든 단일 시스템에 설치 및 프로비저닝이 필요한 소프트웨어 방화벽보다 훨씬 적은 노력이 필요합니다.

- VoIP 및 비디오 데이터의 우선 순위를 지정하여 사무실의 모든 통신에 대해 지터가 없고 매끄럽고 보호된 연결을 허용할 수 있습니다.

- 하드웨어 방화벽은 개별 사용자에 대한 부담을 없애고 배후에서 더 많이 작동하므로 덜 친숙한 작업자가 네트워크 액세스를 제한하거나 허용하기 위해 지속적인 결정을 내릴 필요가 없습니다.

클라우드 관리 방화벽 – 행복한 매체

하드웨어 방화벽은 소프트웨어 방화벽보다 전반적인 효율성과 더 강력한 보호를 포함하여 많은 이점을 제공하지만 이러한 시스템을 구입, 설치 및 유지 관리하는 작업은 적절한 경험이 없는 많은 사람들에게 매우 어려울 수 있습니다. 그러나 관리 방화벽 옵션은 하드웨어 방화벽 운영의 부정적인 경험을 완화하는 데 도움이 됩니다. 관리형 방화벽은 구내, 네트워크 또는 클라우드 기반 서비스로 제공될 수 있으며 비즈니스 측에서 무거운 짐을 들이지 않고도 더 빠르고 간단하게 설치할 수 있습니다.

관리 방화벽에는 일반적으로 네트워크에 연결해야 하는 하드웨어가 포함되지만 유지 관리, 프로비저닝 및 모니터링은 서비스 공급자가 클라우드 네트워크를 통해 처리합니다. 이것은 비 IT 전문가가 다소 복잡한 설정을 구현하려고 할 때 수반되는 골칫거리 없이 하드웨어 방화벽의 이점을 결합합니다. 이러한 관리형 방화벽은 일반적으로 네트워크에 대한 위협이나 악의적인 공격에 대한 신속한 대응은 물론 연중무휴 방화벽 관리, 모니터링을 제공합니다.

Managed Firewall은 Cisco, Dell Security 또는 Verizon Enterprise Solutions와 같은 보다 일반적인 네트워킹 이름을 통해 제공될 수 있지만 SecureWorks 또는 SimpleWAN과 같이 보다 좁은 초점을 가진 보다 직접적인 경쟁업체에서도 제공할 수 있습니다.