Stan BYoD w 2017 roku: jak zabezpieczyć swój koszmar bezpieczeństwa

Opublikowany: 2017-03-10Dużo wcześniej rozmawialiśmy o trendach, przyglądając się zarówno trendom UC 2017, jak i trendom współpracy zespołów w 2017 roku. Jednak jednym z ogromnych trendów, na którym jeszcze się nie skupiliśmy, jest przyjęcie polityki BYoD. Ponieważ koncepcja mobilności staje się coraz bardziej pożądana wśród pracowników, koncepcja wniesienia do pracy własnego urządzenia ma dużo sensu.

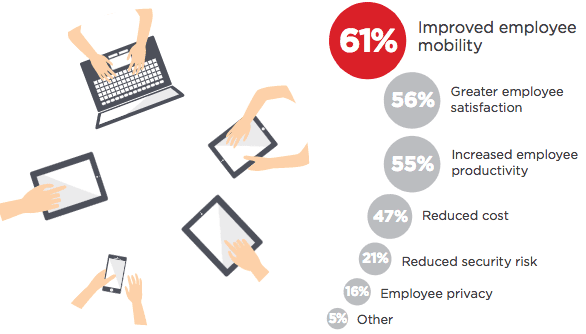

Oczywiście jedną z najbardziej oczywistych korzyści jest obniżenie kosztów dla pracodawców, którzy nie muszą już płacić za dodatkowe telefony komórkowe lub stacje robocze swoich zespołów. Wierzcie lub nie, jednak ekonomizacja nie jest głównym powodem, dla którego coraz więcej firm stosuje tę politykę. Satysfakcja pracowników, mobilność i produktywność to trzy największe korzyści płynące z BYoD.

Jednocześnie jednak wady są równie rażące. Ma sens, dlaczego firma wahałaby się przed przyjęciem tego podejścia, ponieważ bezpieczeństwo i prywatność są największymi problemami. Niedawno przyjrzeliśmy się raportowi Crowd Research Partner BYoD Spotlight Report, który podkreśla obawy i korzyści płynące z tego rodzaju polityki. Chcieliśmy rozszerzyć ten raport, podzielić się naszymi najważniejszymi propozycjami i zaoferować wgląd w to, jak Twoja firma może najlepiej zabezpieczyć swoją sieć, jednocześnie przechodząc w kierunku kultury przynoszenia własnej.

Czy ryzyko jest tego warte?

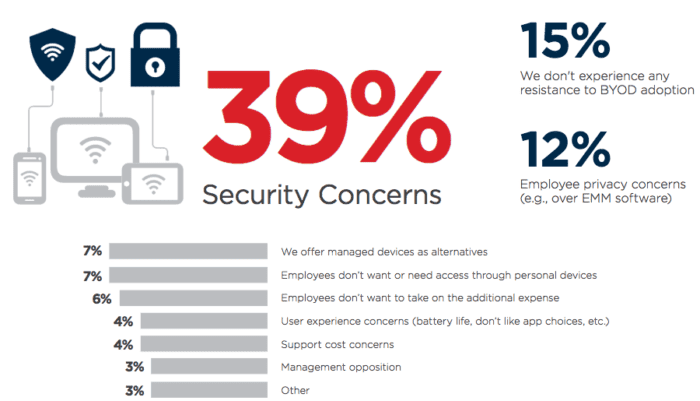

Jeśli Twoja firma działała bez podejścia BYoD przez wiele lat, prawdopodobnie myślisz: „Po co zawracać sobie głowę?” Czy zwiększone prawdopodobieństwo naruszenia bezpieczeństwa naprawdę warto dać członkom zespołu swobodę korzystania z własnych telefonów? Chociaż w przeszłości zwracaliśmy uwagę na zalety i wady BYoD, warto ponownie się temu przyjrzeć. W końcu wielu uważa, że takie podejście, jeśli w ogóle, promuje koncepcję shadow IT — koncepcję pracowników przyjmujących własne rozwiązania bez konsultacji z IT. Bez wątpienia największy opór przed przyjęciem tej polityki wynika z obaw o bezpieczeństwo.

Może to prowadzić do problemów ze zgodnością, blokad współpracy i oczywiście problemów z bezpieczeństwem. Na przykład Cisco Spark to niesamowity wybór dla każdego zespołu, który potrzebuje intensywnego bezpieczeństwa. Z drugiej strony Slack jest mniej niż gwiezdny, jeśli chodzi o bezpieczeństwo. Ta wada spowodowała eksplozję alternatywnych rozwiązań Slacka zorientowanych na bezpieczeństwo. Cała twoja bezpieczna komunikacja wychodzi przez okno, gdy tylko jeden zespół zdecyduje się użyć Slack over Spark, mimo że inne zespoły używają tego drugiego.

Badanie Crowd wykazało, że „12,1 miliarda urządzeń mobilnych będzie używanych do 2018 roku; połowa pracodawców na świecie wymaga BYOD do 2017 r.; 67 procent CIO i specjalistów IT jest przekonanych, że mobilność wpłynie na ich organizacje w takim samym lub większym stopniu, jak Internet w latach 90.”.

Realistycznie rzecz biorąc, korzyści, jakie Twój zespół może uzyskać dzięki tym zasadom, mogą przewyższać obawy dotyczące bezpieczeństwa. Tłum zauważył, że podejście BYoD zapewnia:

- Zwiększona mobilność

- Większa satysfakcja pracowników

- Duży wzrost wydajności

- Oczywiście oszczędności

Na pierwszy rzut oka satysfakcja może wydawać się powierzchowną miarą, ale raz po raz udowodniono, że szczęśliwi pracownicy są pracownikami produktywnymi. Jak powiedziałem w przeszłości, doświadczenie użytkownika jest kluczowe — jeśli aplikacja lub rozwiązanie jest skomplikowane, nikt z nich nie skorzysta. Zmuszanie pracowników do korzystania z tych samych, prawdopodobnie przestarzałych urządzeń, może prowadzić do zdenerwowania pracowników, którzy częściej walczą z technologią niż wykonują pracę. Poniżej znajdują się wyniki ankiety, w której zapytano firmy, co ich zdaniem byłoby największą korzyścią z tego rodzaju polityki:

Warto zauważyć, że te wartości procentowe nie sumują się do 100%, ponieważ niektóre firmy, które wzięły udział w badaniu, wybrały wiele aspektów. To tylko jeszcze bardziej podkreśla zalety podejścia BYoD.

Tak więc, jeśli chcesz być nowoczesną firmą i wykorzystać jakąkolwiek możliwą przewagę, można śmiało powiedzieć, że przyjęcie podejścia „przynieś sobie” pozwoliłoby Twoim pracownikom skoncentrować się na swojej pracy. Prowadzi to do szczęśliwych, produktywnych i spełnionych zespołów.

Ryzyko do rozważenia

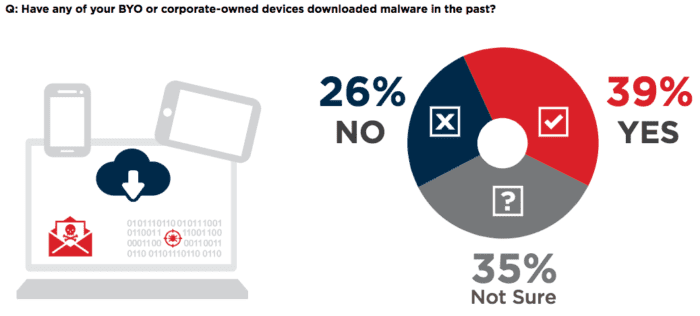

Jak wspomnieliśmy wcześniej, główne zagrożenia związane z podejściem BYoD dotyczą bezpieczeństwa i prywatności. Oba są niezwykle obszernymi tematami, ale można je skondensować. Jednym z jaskrawych przykładów jest umożliwienie konkurentom dostępu do metaforycznego tajnego skarbca Twojej firmy. Dlatego każda firma powinna odpowiednio zaplanować swoje podejście BYoD. Ogólnie rzecz biorąc, złośliwe oprogramowanie jest poważnym problemem. W rzeczywistości 39% ankietowanych firm stwierdziło, że znalazło w swojej sieci urządzenie BYO, które pobrało złośliwe oprogramowanie.

Coraz większym problemem jest również ryzyko ataków ransomware. Są to ataki, w których hakerzy przedostają się do Twojej sieci, aby ją zamknąć — lub jej części — albo zbierać informacje i trzymać je jako zakładników. Ci napastnicy zmuszają Twoją firmę do zapłacenia niezłego grosza, aby odzyskać Twoje rzeczy. Jednak bez względu na atak, zdecydowana większość firm twierdzi, że obawy związane z bezpieczeństwem są ich największą barierą BYoD.

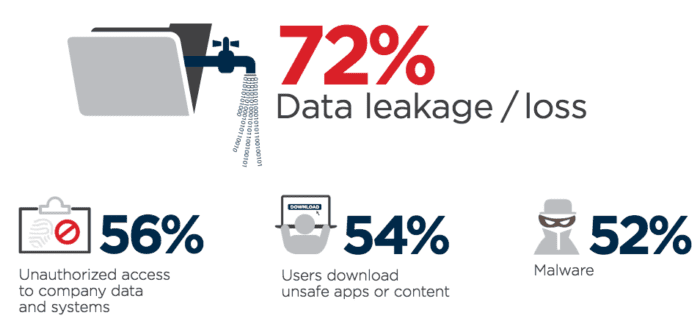

W szczególności firmy najbardziej obawiają się wycieku i utraty danych. Pomysł, aby umożliwić nieuprawnionym osobom dostęp do kluczowych, prywatnych informacji Twojej firmy, jest dużą przeszkodą do pokonania. Takie zagrożenia obejmują:

- Wyciek danych lub utrata danych

- Nieuprawniony dostęp do danych i systemów firmy

- Użytkownicy pobierają niebezpieczne aplikacje i uzyskują dostęp do nieautoryzowanych treści

- Złośliwe oprogramowanie i inne zakaźne oprogramowanie, takie jak wspomniane wcześniej oprogramowanie ransomware

- Zgubione i skradzione urządzenia

- Wykorzystywanie luk w zabezpieczeniach niezabezpieczonych urządzeń

- Brak możliwości kontrolowania bezpieczeństwa punktów końcowych

- Zapewnienie aktualnego oprogramowania zabezpieczającego na każdym urządzeniu

- Zgodność z przepisami

- Ataki sieciowe przez niezabezpieczone WiFi

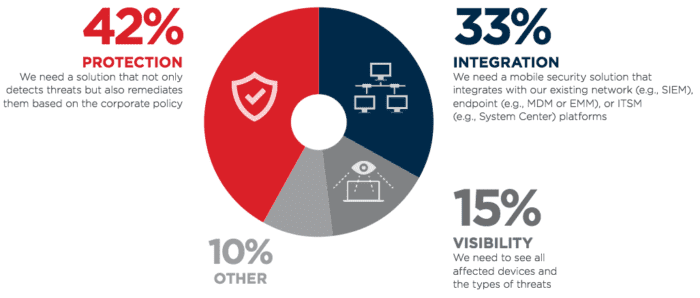

Poza kwestiami bezpieczeństwa, większość firm wymienia integrację jako drugą największą przeszkodę. Integracje pozwalają nam robić takie rzeczy, jak rekonstrukcja Slacka tak, aby odpowiadała pracownikom zdalnym. Wszyscy wiemy, jak ważne są integracje. Ankietowane firmy stwierdziły, że rozwiązanie bezpieczeństwa mobilnego, które można zintegrować z istniejącym stosem sieci i aplikacji, ma wysoki priorytet.

Firmy są również zaniepokojone widocznością w sieci wszelkich zagrożeń lub zhakowanych urządzeń. W rzeczywistości 35% firm poinformowało, że BYoD wymaga dodatkowych zasobów IT do zarządzania bezpieczeństwem mobilnym. To bardzo dobry punkt: bezpieczeństwo może być drogie, czasochłonne i odwracać uwagę od wyższych priorytetów Twojej firmy.

Jednak gdy spojrzymy poniżej, zobaczysz, że ochrona aplikacji i sieci BYoD nie musi być skomplikowana.

Przejmij kontrolę i zabezpiecz swoją sieć BYoD

Biuro BYoD nie musi oznaczać czarnej dziury koszmarów bezpieczeństwa. (Zostawimy to IoT). Tak jak omawialiśmy ochronę sieci VoIP, najprostsze zasady i praktyki bezpieczeństwa pomogą utrzymać wszystko w ryzach. Teraz zdrowy rozsądek jest ostatecznie najlepszą obroną, jeśli chodzi o bezpieczeństwo danych. Dlatego przede wszystkim upewnij się, że twoje zespoły przynoszące własne rzeczy mają jak najmniej miejsca na błędy.

Ustanów właściwe praktyki i protokoły bezpieczeństwa

Nie mówię o protokołach takich jak SIP i H.323, które pozwalają na istnienie usługi VoIP, ale o staromodnych dobrych wytycznych. Bez wątpienia największe ryzyko w tym podejściu będzie wynikać z braku regulacji sposobu funkcjonowania zespołów i korzystania z urządzeń osobistych. Jak wszystko inne w życiu, ignorowanie problemu nie sprawi, że zniknie.

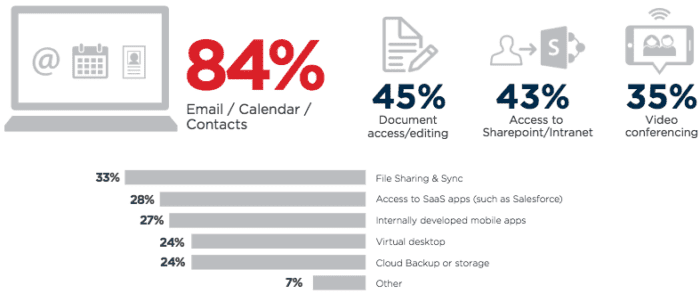

Powyżej znajduje się kolejny zestaw wyników ankiety, w których firmy oceniły swoje idealne funkcje urządzenia BYO oraz to, do czego pozwoliliby swoim zespołom używać swoich urządzeń. Aspekty te należy wziąć pod uwagę przy rozważaniu zasad, wytycznych oraz zatwierdzonych aplikacji lub funkcji. Ogólnie rzecz biorąc, zasady i przepisy, które Twoja firma (w szczególności dział IT) zdecyduje się wprowadzić, powinny różnić się w zależności od tych konkretnych funkcji i ról w zespole.

Zaakceptowane wytyczne dotyczące użytkowania :

Zacznij od samego początku. Określ, co kwalifikuje się, a co nie kwalifikuje jako zaakceptowane użycie dla Twojego zespołu. Jasno zdefiniuj dopuszczalne zastosowania biznesowe z określonymi działaniami, które bezpośrednio lub pośrednio wspierają Twoją firmę. Ograniczenie, ale nie całkowite zakazanie komunikacji osobistej, może pomóc w ustaleniu, jak Twoi pracownicy powinni postrzegać BYoD.

Oczywiście ograniczenie dostępu do sieci to dobry początek; jednak badania wykazały, że spokojne przeglądanie stron internetowych może być korzystne dla produktywności, więc nie przesadzaj. Co ważniejsze, ogranicz, w jaki sposób i kiedy Twoje zespoły mogą przechowywać lub przesyłać poufne informacje za pośrednictwem swoich urządzeń mobilnych. Rutynowe kontrole bezpieczeństwa to świetna polityka zapewniająca, że każde urządzenie jest aktualne i zgodne z wytycznymi.

Kryteria dozwolonych zastosowań :

Nie można zablokować wszystkich aplikacji i uniemożliwić zespołom instalowanie ich ulubionych na ich urządzeniach osobistych. To powiedziawszy, podaj kryteria określające, co powinno być wykorzystywane do pracy, i spróbuj ustalić spójność we wszystkich obszarach. Jak wspomnieliśmy wcześniej, shadow IT może być dużym problemem.

Zapewnienie, że cała komunikacja odbywa się na tej samej platformie, jest ważne w utrzymaniu bezpieczeństwa. Możliwe jest również po prostu odrzucenie aplikacji, które nie pochodzą od uznanych dostawców, takich jak Google Play lub Apple App Store. Niektóre urządzenia umożliwiają nawet działowi IT włączanie lub wyłączanie pobierania aplikacji z nieoficjalnych lokalizacji.

Praktyki związane z odejściem pracowników:

Gdy pracownik opuszcza zespół, jego urządzenie może nadal zawierać wszystkie jego poprzednie informacje, dane, komunikaty i pliki związane z biznesem. Pierwszym krokiem, jaki może podjąć Twoja firma, jest ustalenie zasad dotyczących odchodzących pracowników. Polityka dotycząca odchodzących pracowników to jedna z najlepszych praktyk bezpieczeństwa, jakie może zastosować Twoja firma.

Proszenie odchodzących pracowników o wymazanie wszystkiego z urządzeń osobistych nie jest realistyczne, ale usunięcie przynajmniej całej komunikacji biznesowej i aplikacji ma sens.

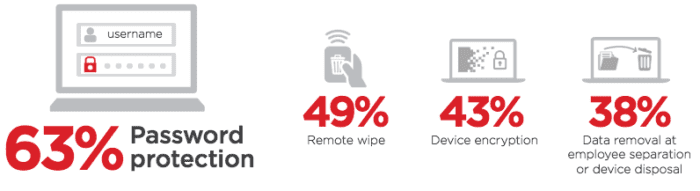

Zasady dotyczące haseł:

Większość ludzi przyjmuje hasła za pewnik — ponownie używają tego, co najłatwiej im zapamiętać. Moglibyśmy przejść do całej dyskusji na temat najlepszych praktyk związanych z hasłami, ale to już inny temat na inny dzień. Wystarczy powiedzieć, że prostym sposobem na kontrolowanie haseł jest ustalenie polityki ograniczonej czasowo.

Twoja polityka powinna co najmniej wymagać od pracowników rutynowej zmiany haseł i ścisłego zestawu wymagań dotyczących haseł, aby zapobiec prostym atakom typu brute-force.

Rutynowe kontrole bezpieczeństwa:

Jedną rzeczą jest stosowanie zestawu wytycznych i zasad, ale inną rzeczą jest ich egzekwowanie. W końcu, po co ci zasady, jeśli nikt ich nie przestrzega, bo nikt ich nie egzekwuje? Duża firma z luksusem działu IT będzie mogła skorzystać z zespołu zajmującego się zapewnieniem najlepszych środków bezpieczeństwa.

Jednak realistycznie rzecz biorąc, każda duża firma może i powinna wprowadzić proste kontrole bezpieczeństwa. Raz w miesiącu zbierz swój zespół, aby zresetować hasła i przejrzeć swoje zasady. Sama analiza może pomóc Twojej firmie, na przykład poprzez ulepszenie raportów połączeń VoIP. Poniżej omawiamy dostępne narzędzia do zaawansowanych raportów audytowych, które obejmują logowanie, monitorowanie i zdalny dostęp.

Wdrażaj i wykorzystuj odpowiedni zestaw narzędzi

Jeśli Twoja firma ma ustanowić właściwe zasady użytkowania, warto zastosować odpowiedni zestaw narzędzi do pracy.

To szeroki pomysł, ale wykorzystanie rozwiązań skoncentrowanych na przedsiębiorstwach pomoże zminimalizować zarówno zagrożenia bezpieczeństwa, jak i problemy ze zgodnością między zespołami. Rozwiązania do zarządzania urządzeniami mobilnymi to najłatwiejsze sposoby, aby wszystko pod jednym dachem. Jednak Twoja firma nie musi płacić za zabezpieczenie sieci za pomocą odpowiednich zasad. Można je również zaklasyfikować jako środki kontroli ryzyka.

To szeroki pomysł, ale wykorzystanie rozwiązań skoncentrowanych na przedsiębiorstwach pomoże zminimalizować zarówno zagrożenia bezpieczeństwa, jak i problemy ze zgodnością między zespołami. Rozwiązania do zarządzania urządzeniami mobilnymi to najłatwiejsze sposoby, aby wszystko pod jednym dachem. Jednak Twoja firma nie musi płacić za zabezpieczenie sieci za pomocą odpowiednich zasad. Można je również zaklasyfikować jako środki kontroli ryzyka.

Zarządzanie urządzeniami mobilnymi:

Teraz te rozwiązania są klasą samą w sobie. Na ogół koncentrują się na rynku korporacyjnym, ale mogą być poza zasięgiem niektórych mniejszych zespołów, które po prostu korzystają z telefonów osobistych i komputerów. Jeśli jednak Twoja firma chce traktować bezpieczeństwo tak poważnie, jak powinna, to inwestycja w odpowiednie rozwiązanie może być bardzo długa.

Narzędzia te można wykorzystać do zautomatyzowania procesu usuwania danych biznesowych z telefonu użytkownika. Mogą nawet ustawić reguły „geofencing”, które ograniczają dostęp użytkowników do ich aplikacji biznesowych lub kont. Niektóre popularne rozwiązania to SOTI MobiControl, Vmware AirWatch, Citrix XenMobile i Microsoft Intune.

Szyfrowanie danych i urządzeń:

Jak już wcześniej zauważyliśmy, nie każda firma odczuje pilną potrzebę zainwestowania w rozwiązanie dla przedsiębiorstw, ale to nie pozostawia ich bez alternatyw. Możliwe jest samodzielne stworzenie bezpiecznego rozwiązania, wykorzystując odpowiednie metody komunikacji i jak największą liczbę aplikacji.

Wielokrotnie zauważyłem, jak bezpieczny jest Cisco Spark, ale żeby jeszcze raz podkreślić: Cisco nie widzi nawet Twojej komunikacji. Możesz zapewnić prawidłowe szyfrowanie urządzeń na wiele różnych sposobów, ale jednym z najbardziej przystępnych i oczywistych jest skonfigurowanie wirtualnej sieci prywatnej (VPN) — coś, co powinna mieć każda firma.

Zdalny dostęp do urządzenia:

Zdalny dostęp do urządzeń stanowi odrębną kategorię i może być wykorzystywany w wielu różnych scenariuszach. Jeśli Twoi pracownicy mobilni wymagają wsparcia lub pomocy, aplikacje do zdalnego dostępu do urządzeń są darem niebios dla zespołów IT. Mogą one również służyć do zapewnienia bezpieczeństwa i pomocy w usuwaniu danych od odchodzących pracowników lub upewnienia się, że zespoły postępują zgodnie z odpowiednimi wytycznymi.

Narzędzia te mogą również pomóc w rutynowych kontrolach bezpieczeństwa, jeśli jest to zasada, którą Twoja firma chciałaby wdrożyć. Powszechne są również narzędzia do zdalnego czyszczenia, które generalnie można zaklasyfikować do tej samej kategorii.

Uwierzytelnianie dwuetapowe:

Jeśli Twoja firma zdecyduje się z niego korzystać, uwierzytelnianie dwuskładnikowe będzie działać w parze z Twoją siecią VPN. Uwierzytelnianie dwuskładnikowe to jeden z najprostszych sposobów dalszego zabezpieczania kont i urządzeń. Pomyśl o tym jako o zasuwce do drzwi wejściowych. Uwierzytelnianie dwuskładnikowe wymaga od użytkowników identyfikacji za pomocą drugiego środka poza hasłem. W rzeczywistości Twilio i Nexmo to dwie najpopularniejsze platformy, które to umożliwiają.

To, jak użytkownicy się identyfikują, zależy od aplikacji i przypadku użycia. Jednak często wiąże się to z wysłaniem ograniczonego czasowo kodu przez telefon, wiadomość tekstową lub e-mail. Niektóre firmy mogą nawet pójść o krok dalej i wyposażyć swoje zespoły w pęki kluczy „uwierzytelniających” — które generują ciąg liczb losowych za każdym razem, gdy użytkownik loguje się lub nawiązuje połączenie VPN.

Zapory sieciowe i antywirus:

Przyjrzeliśmy się wcześniej różnicy między zaporami programowymi i sprzętowymi i chcemy ponownie podkreślić, jak ważne są te narzędzia dla zabezpieczenia sieci. Chociaż może nie być możliwe zainstalowanie zapory programowej na telefonie komórkowym BYoD każdego członka zespołu, ochrona sieci za pomocą zapory sprzętowej lub nawet kontrolera sesji granicznej jest jednym z najlepszych sposobów na zablokowanie całej sieci.

Jeśli Twoja firma używa zapory jako pierwszej i drugiej linii obrony, zostanie ona również skonfigurowana z VPN. Narzędzia te mogą również pomóc w zapobieganiu przerażającym atakom DDoS, które rzucają na kolana nawet największe sieci. Rozwiązania antywirusowe to kolejne podobne narzędzie, które zazwyczaj współpracuje z odpowiednią konfiguracją zapory i powinno być używane na wszystkich urządzeniach, jeśli to możliwe.

BYoD jest tutaj, aby zostać

Jeśli Twoja firma chce uzyskać jakąkolwiek przewagę, zdecydowanie warto rozważyć BYoD. Jak widzieliśmy, zdecydowana większość firm stosujących tę politykę widzi korzyści przewyższające obawy. Bezpieczeństwo jest niezwykle ważne dla każdej firmy i wielokrotnie powtarzałem, że każdy musi traktować to poważnie.

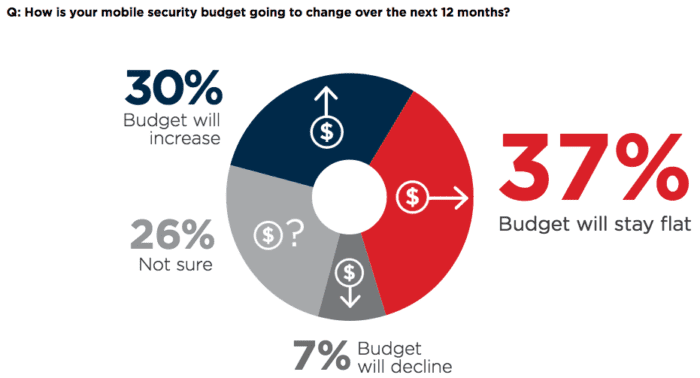

Nie oznacza to jednak, że Twoja firma nie może wykorzystać podejścia BYoD. Same zdroworozsądkowe środki znacznie pomogą w zabezpieczeniu danych. Aby zastosować proste praktyki bezpieczeństwa, wystarczy niewielka inwestycja, zarówno pod względem czasu, jak i pieniędzy. Podczas gdy 30% firm odnotowało wzrost budżetu, jeszcze więcej utrzymało swój budżet na stałym poziomie, a 7% odnotowało jego zmniejszenie. Ogólnie rzecz biorąc, BYoD to jeden z największych trendów w dziedzinie UC i siły roboczej, który rozwija się wraz z koncepcją mobilności, którą teraz cenimy.

Nie oznacza to jednak, że Twoja firma nie może wykorzystać podejścia BYoD. Same zdroworozsądkowe środki znacznie pomogą w zabezpieczeniu danych. Aby zastosować proste praktyki bezpieczeństwa, wystarczy niewielka inwestycja, zarówno pod względem czasu, jak i pieniędzy. Podczas gdy 30% firm odnotowało wzrost budżetu, jeszcze więcej utrzymało swój budżet na stałym poziomie, a 7% odnotowało jego zmniejszenie. Ogólnie rzecz biorąc, BYoD to jeden z największych trendów w dziedzinie UC i siły roboczej, który rozwija się wraz z koncepcją mobilności, którą teraz cenimy.

Prawie każdy współczesny dostawca koncentruje się na mobilności, a każda firma powinna dostrzegać korzyści, jakie może przynieść. Obecny stan BYoD powinien koncentrować się na rosnącej adopcji, ale, co ważniejsze, na bezpieczeństwie. Firmy mają prawo do troski o bezpieczeństwo, ale powinny również zdawać sobie sprawę z tego, jak proste może być zabezpieczenie wszystkiego. Nie pozwól, aby strach przed włamaniem tylnymi drzwiami uniemożliwił Twojej firmie podjęcie właściwej decyzji i zastosowanie odpowiednich zasad dla Twojego zespołu.