Jak firma Cisco przekształciła chmurę Spark w Fort Knox

Opublikowany: 2016-07-18Z dyskusji wokół platformy Spark firmy Cisco podczas Cisco Live jasno wynika, że gigant UC przykłada dużą wagę do komunikacji biznesowej i współpracy zespołowej. Podczas mojego pobytu na konferencji w Vegas miałem okazję nie tylko porozmawiać z Jonathanem Rosenbergiem i Jensem Meggerem, ale także przyłączyć się do ich dyskusji na temat Sparka i tego, gdzie będzie następna platforma. Można śmiało powiedzieć, że Cisco chce wykorzystać swoją ogromną bazę użytkowników liczącą 215 milionów klientów, aby w pełni wykorzystać Spark i naprawdę wprowadzić go do głównego nurtu.

Rosenberg powiedział podczas swojego przemówienia na temat Enterprise Messaging, że Business Messaging będzie kolejną wielką zmianą w technologiach komunikacyjnych dla zespołów zarówno dużych, jak i małych. Wcześniej było to dzwonienie, każde biuro potrzebowało systemu telefonicznego do utrzymywania kontaktu (i ostatecznie można było tu włączyć wideorozmowy), a gdy nadeszła poczta e-mail, wszyscy musieli przyjąć natychmiastową elektroniczną skrzynkę pocztową. Rosenberg powiedział, że komunikaty biznesowe wyrastają na miejsce e-maili. Nie oznacza to, że poczta e-mail zniknie, tak jak nasza standardowa poczta ślimakowa jeszcze nie została rozwiązana, ale platformy współpracy zespołowej umożliwią zespołom osiąganie więcej i szybciej.

Bezpieczeństwo jest kluczowe

Ale kiedy oczekujesz, że wielcy gracze korporacyjni przyjmą Twoją platformę, musisz wziąć pod uwagę co najmniej jeden główny aspekt – a jest to bezpieczeństwo. Żadna firma nie chce, aby strona trzecia węszyła wokół ich komunikacji wewnętrznej, nawet jeśli oznacza to samego dostawcę usługi. Aby upewnić się, że wszyscy przyjmą Twoją platformę, musisz upewnić się, że wszyscy będą czuli się bezpiecznie, korzystając z niej. Cisco robiło wszystko, co w ich mocy, aby zaznaczyć wszystkie pola, kiedy budowali Spark od podstaw – posunęli się nawet o krok dalej, aby ustanowić szyfrowanie typu end-to-end w strukturze na poziomie podstawowym Sparka. Cały system został opracowany z myślą o bezpieczeństwie i szyfrowaniu.

Kluczową zaletą Cloud Services jest fakt, że aktualizacje platformy mogą następować tak szybko, jak dostawca usług w chmurze może je wdrożyć. Nowa funkcja może zostać wprowadzona w momencie, gdy jest gotowa do użycia i szybko zostać przeniesiona do istniejącej bazy użytkowników, można to nazwać „dodawaniem wartości”.

Odpowiedź Cisco

Jednak w przypadku większości produktów konsumenckich dodawanie wartości odbywa się kosztem użytkowników. Zazwyczaj wymagając pełnego dostępu do danych i treści użytkownika, usługa może czuć się podatna na ataki. Lub, z drugiej strony, zablokowane usługi, które zapewniają bezpieczeństwo, poświęcą te dodatkowe funkcje, aby wszystko było ładne i bezpieczne. W porównaniu z innymi rozwiązaniami, takimi jak Slack, Spark zdobywa dodatkowe punkty, jeśli chodzi o wysoki poziom bezpieczeństwa.

To, co Cisco zrobiło ze Sparkiem, to zachowanie dobrej równowagi pośrodku. Szyfrowanie typu end-to-end, które daje przedsiębiorstwom możliwość wybrania konkretnie, które integracje o wartości dodanej chcą uwzględnić. Idąc o krok dalej, podczas gdy Cisco blokuje się przed Twoimi danymi, Enterprise może mieć pełny dostęp według własnego uznania.

Cisco powiedziało, że system opiera się na „otwartej architekturze do bezpiecznej dystrybucji kluczy szyfrowania i poufności danych”. Zasadniczo oznacza to, że treść jest szyfrowana na kliencie każdego użytkownika i pozostaje taka, dopóki nie dotrze do odbiorcy. Nic pomiędzy każdym klientem nie ma dostępu do kluczy deszyfrujących, chyba że Przedsiębiorstwo zdecyduje się zapewnić taki dostęp użytkownikom.

Więc jak to wszystko działa?

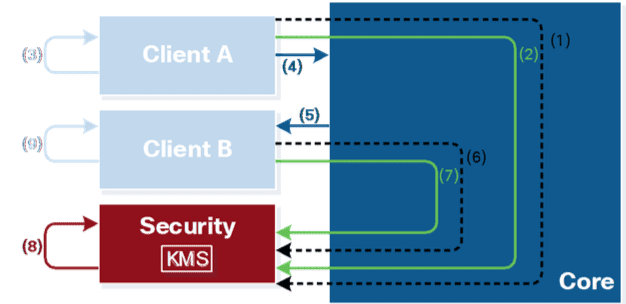

Aby umożliwić dostęp do deszyfrowania, firma Cisco wprowadziła system kluczy zapewniający pełny dostęp do danych, jeśli jest to konieczne i jeśli jest przyznawany użytkownikom. Ten system, Key Management Server (KMS), jest podstawą kompleksowego szyfrowania w Spark. Ten serwer utworzy, przechowa autoryzację i zapewni dostęp do kluczy szyfrowania. Zasadniczo KMS jest strażnikiem wszystkich Twoich danych i plików. Na podstawie uprawnień ustawionych przez przedsiębiorstwo tylko niektórzy użytkownicy mogą mieć dostęp (osoby z działu IT), podczas gdy same firmy Cisco nie mogą zobaczyć treści użytkownika. Każde przedsiębiorstwo ma swój własny unikalny KMS.

KMS = Key Management Server, Twój Cisco Spark Gatekeeper

Sam KMS jest oddzielony od jednostki podstawowej Sparka, są one własnymi „sferami” działającymi w połączeniu. Chociaż KMS znajduje się w dziedzinie bezpieczeństwa, wszystko inne można nazwać jednostką podstawową Sparka. Oddzielenie domen zapewnia szyfrowanie typu end-to-end. Podstawowe elementy platformy nie mają dostępu do kluczy szyfrowania, a system wykorzystuje KMS do uwierzytelniania tokenów dostępu, które nie są używane nigdzie indziej w chmurze.

Jak ujmuje to Cisco, „zapewnia to odpowiedni dostęp do kluczy szyfrowania, a jednocześnie gwarantuje, że żadne podstawowe komponenty usługi nie będą miały dostępu do tych komunikacji lub kluczy przechowywanych przez KMS”.

W kolejnym kroku, aby zapewnić całkowitą kontrolę użytkownikowi końcowemu, Cisco pozwala nawet na opcję sfery bezpieczeństwa jako rozwiązania hostowanego – w ten sposób Cisco wykonuje wszystkie ciężkie prace – lub rozwiązanie lokalne dla wyjątkowo ostrożnego przedsiębiorstwa, które naprawdę chce zablokuj wszystko. Dzięki rozwiązaniu hostowanemu wszystkie usługi w obszarze Security Realm są zlokalizowane i obsługiwane w oddzielnej dzierżawie w oddzielnej infrastrukturze. Z założenia, cóż, decyzja należy do firmy.

Proces w działaniu

Krótko mówiąc, gdy użytkownik chce wysłać wiadomość do pokoju Spark, pierwszym krokiem klienta tego użytkownika jest ustanowienie bezpiecznego kanału między klientem a KMS. Ten krok wymaga procesu uwierzytelniania między klientem a KMS, co uniemożliwia firmie Cisco lub stronom trzecim przeglądanie lub nawet modyfikowanie jakichkolwiek przesyłanych informacji. Po procesie uwierzytelniania klient użyje ustanowionego kanału, aby zażądać nowego klucza szyfrowania niezbędnego do zaszyfrowania treści, która zostanie wysłana do innego klienta.

Po napisaniu wiadomości klient szyfruje wiadomość za pomocą klucza konwersacji i oznacza ją identyfikatorem pokoju docelowego pokoju Spark, a następnie wysyła ją do rdzenia. Następnie rdzeń otrzymuje zaszyfrowaną wiadomość, a ponieważ jest trzymany oddzielnie od obszaru bezpieczeństwa, nie ma żadnego dostępu do kluczy konwersacji potrzebnych do odszyfrowania tej wiadomości. Rdzeń szuka odbiorcy i wysyła zaszyfrowaną wiadomość w drodze do pokoju odbiorczego, ale także przechowuje wiadomość w bazie danych powiązanej z pokojem odbiorczym.

Teraz proces przebiega w odwrotnej kolejności, klient odbierający otrzymuje zaszyfrowaną wiadomość i kontaktuje się z KMS, aby uzyskać klucz niezbędny do odszyfrowania wiadomości. KMS uwierzytelnia obu użytkowników w celu zweryfikowania uprawnień niezbędnych do otwarcia wiadomości i rozsyła klucz konwersacji do odbiorcy, aby jego klient mógł rozpakować i przeczytać wiadomość.

Jeśli wszystko jest zaszyfrowane, jak działa wyszukiwanie?

Ponieważ sam rdzeń nigdy nie widzi żadnej z przesyłanych treści, nie można pozwolić na proste przeszukiwanie wiadomości w samej usłudze w chmurze. Aby temu przeciwdziałać, Cisco wymyśliło coś całkiem wyjątkowego – wbudowało komponent Indexer bezpośrednio w Security Realm. Podobnie jak KMS, Indexer jest całkowicie oddzielony od rdzenia, ale jest bardzo zbliżony do KMS. Zasadniczo Indexer buduje i wysyła zapytania do indeksu wyszukiwania w KMS. W ten sposób wszystko pozostaje zaszyfrowane, ale można je przeszukiwać.

Okazuje się, że Indexer to w rzeczywistości Spark Bot, który jest zapraszany do każdego pokoju, w zależności od polityki Enterprise. Za każdym razem, gdy użytkownik wysyła wiadomość, Indexer otrzymuje kopię zaszyfrowanej treści,  i podobnie jak klient rozmawia z KMS, aby uzyskać dostęp do klucza rozmowy niezbędnego do otwarcia wiadomości. Indeksator stosuje hash, sposób jednokrotnego uwierzytelnienia, do każdego słowa w wysłanej wiadomości i spełnia listę wszystkich haszowanych słów, które należą do określonego pokoju, w którym wiadomość została odebrana.

i podobnie jak klient rozmawia z KMS, aby uzyskać dostęp do klucza rozmowy niezbędnego do otwarcia wiadomości. Indeksator stosuje hash, sposób jednokrotnego uwierzytelnienia, do każdego słowa w wysłanej wiadomości i spełnia listę wszystkich haszowanych słów, które należą do określonego pokoju, w którym wiadomość została odebrana.

Indeksator jest nawet na tyle sprytny, że dodaje losowe słowa, aby w pełni zapewnić, że szyfrowanie wiadomości nie zostanie odwrócone. Lista skrótów jest następnie wysyłana do Spark Cloud i przechowywana w indeksie wyszukiwania w stanie zaszyfrowanym. Teraz masz przeszukiwalny, w pełni zaszyfrowany indeks.

Najlepsze z obu światów

Cisco chciało naprawdę zapewnić spokój ducha, aby nawet najbardziej paranoiczne przedsiębiorstwo mogło czuć się bezpiecznie, przesyłając swoje dane i pliki za pośrednictwem platformy Spark Cloud. Inne aplikacje konsumenckie umożliwiają lub mogą nawet polegać na dostępie do danych przez samą usługę. Dzięki kompleksowemu szyfrowaniu tak głęboko zakorzenionemu w rozwoju Sparka, a nawet możliwości hostowania własnego obszaru bezpieczeństwa, ustawianiu własnych parametrów i przepisów, masz Fort Knox of Business Messaging i Team Collaboration.