Kompletny przewodnik po maskowaniu danych

Opublikowany: 2020-03-04Co to jest maskowanie danych?

Maskowanie danych to proces maskowania lub ukrywania oryginalnych danych pod zmienionymi. W tym przypadku format pozostaje ten sam, a zmieniana jest tylko wartość. Ta identyczna strukturalnie, ale niewłaściwa wersja danych jest używana do szkolenia użytkowników lub testowania oprogramowania. Co więcej, główną przyczyną jest zapewnienie bezpieczeństwa danych w sytuacjach, w których nie jest to wymagane.

Chociaż organizacje mają surowe zasady i przepisy, aby zapewnić bezpieczeństwo danych produkcyjnych, jednak w przypadku outsourcingu danych mogą pojawić się problemy. Dlatego większość firm nie czuje się komfortowo, pokazując swoje dane publicznie.

- Definicja

- Kto korzysta z maskowania danych?

- Rodzaje

- Narzędzia do wykonania

- Techniki do poznania

- Przykłady maskowania danych

Kto korzysta z maskowania danych?

W celu spełnienia Ogólnych Wymogów Ochrony Danych (RODO), firmy wykazały zainteresowanie zastosowaniem maskowania danych w celu zapewnienia bezpieczeństwa ich danych produkcyjnych. Zgodnie z zasadami i przepisami RODO wszystkie firmy, które otrzymują dane od obywateli UE, muszą być bardzo świadome powagi problemu i podjąć pewne kroki naprzód, aby uniknąć wszelkich niedogodności.

Dlatego nieuniknione staje się, aby firmy, z których korzystają, dbają o bezpieczeństwo swoich poufnych danych. Tymczasem istnieją różne rodzaje danych, z których można korzystać, ale w obszarach biznesowych najczęściej wykorzystywane są następujące:

- Chronione informacje zdrowotne (PHI)

- Własność intelektualna (ITAR)

- Informacje o kartach płatniczych PCI-DSS

Wszystkie powyższe przykłady są objęte obowiązkiem, którego należy przestrzegać.

Rodzaje maskowania danych

Maskowanie danych to specjalna technika stosowana w celu uniemożliwienia dostępu do danych użytkownikom nieprodukcyjnym. Staje się popularny wśród organizacji, a powodem tego jest eskalacja zagrożenia cyberbezpieczeństwa. Tak więc, aby poradzić sobie z tym zagrożeniem danych, stosuje się technikę maskowania. Ma różne typy, które służą tej samej sprawie, ale ich sposób postępowania pozostaje inny. Istnieją dwa główne typy, jeden jest statyczny, a drugi dynamiczny.

Maskowanie danych statycznych

W przypadku maskowania danych statycznych przygotowywany jest duplikat bazy, który jest identyczny jak baza rzeczywista z wyjątkiem tych pól, które mają zostać sfałszowane lub zamaskowane. Ta fikcyjna zawartość nie wpływa na działanie bazy danych w czasie testowania w świecie rzeczywistym.

Dynamiczne maskowanie danych

W dynamicznym maskowaniu danych ważne informacje są zmieniane tylko w czasie rzeczywistym. Tak więc oryginalne dane będą widoczne tylko dla użytkowników, podczas gdy użytkownicy nieuprzywilejowani będą mogli zobaczyć tylko dane fikcyjne.

Powyżej przedstawiono główne typy maskowania danych, ale używane są również następujące typy.

Zaciemnianie danych statystycznych

Dane produkcyjne firmy mają różne liczby, które określa się mianem statystyk. Maskarada tych statystyk nazywa się zaciemnianiem danych statystycznych. Użytkownicy nieprodukcyjni nigdy nie mogliby uzyskać oszacowania rzeczywistych statystyk w tego rodzaju maskowaniu danych.

Maskowanie danych w locie

Maskowanie danych w locie jest stosowane tam, gdzie odbywa się transfer danych ze środowiska do środowiska. Ten typ jest wyraźnie odpowiedni dla środowisk, które wykonują ciągłe wdrażanie wysoce zintegrowanych aplikacji.

Narzędzia do maskowania danych

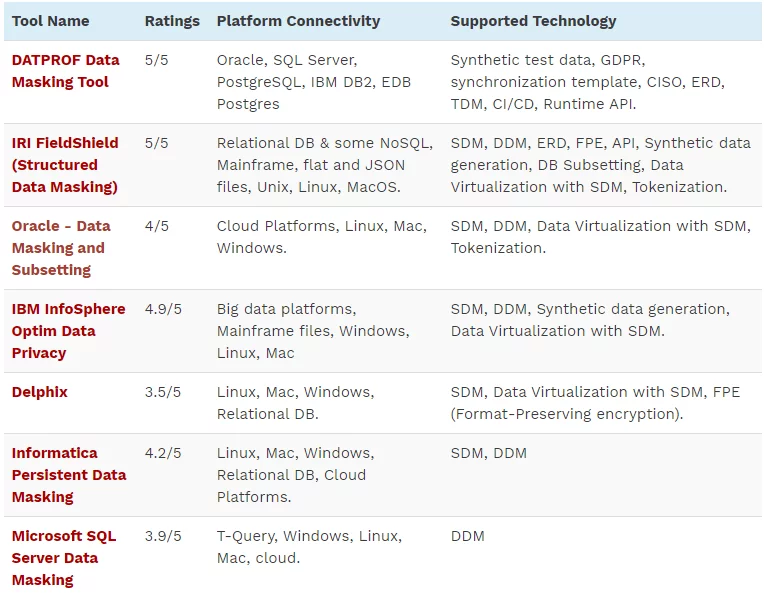

Jak wszyscy wiemy, technologia na co dzień nieustannie się rozwija, a rozwiązania różnych problemów ulegają modyfikacjom. Tak więc narzędzia, które były dostępne, dodały do nich nową porcję z jeszcze lepszą wydajnością i jakością pracy. Dlatego oto niektóre z najnowszych rozwiązań lub narzędzi do maskowania danych, które są wykorzystywane do wykonywania.

- Narzędzie do maskowania danych DATPROF

- IRI Field Shield (maskowanie danych strukturalnych)

- Maskowanie i tworzenie podzbiorów danych Oracle.

- IBM INFO SPHERE Optim Ochrona danych

- Delphix

- Maskowanie danych Microsoft SQL Server

- Trwałe maskowanie danych informacji

Dalsze szczegóły narzędzi podano w poniższej tabeli:

Źródło: https://www.softwaretestinghelp.com/data-masking-tools/

Są to więc dobrze znane narzędzia, które można również nazwać rozwiązaniami maskowania danych lub strategią maskowania danych.

Techniki maskowania danych

Istnieje wiele technik, które są stosowane, aby skorzystać z okazji. Z biegiem czasu wyzwania stają się coraz większe, a rozwiązania również stają się różnorodne.

Wcześniej stosowano niewiele technik, ale teraz istnieje wiele technik, które można wdrożyć. Co więcej, cel użytkownika pozostaje dobrze obsługiwany przy użyciu wszystkich podanych technik, ale funkcjonalności mogą być różne w przypadku różnych technik. Oto niektóre z najbardziej znanych technik maskowania danych:

Tasowanie

To jedna z najczęściej stosowanych technik. W tej technice dane są tasowane w kolumnach. Nie jest to jednak używane w przypadku danych o wysokim profilu, ponieważ tasowanie można odwrócić poprzez odszyfrowanie kodu tasowania.

Szyfrowanie

To najbardziej skomplikowana technika. Zwykle podczas szyfrowania użytkownik musi wyprodukować klucz do przeglądania oryginalnych danych. Jednak przekazanie klucza osobie nieuprawnionej do przeglądania oryginalnych danych może spowodować poważne problemy.

Wariancja liczby i daty

Strategia zmian liczbowych jest pomocna przy stosowaniu w polach związanych z pieniędzmi i datami.

Maskowanie

W tej technice całe dane nie są maskowane. Istnieją pewne statystyki, które są maskowane, aby nie można było ustalić oryginalnej wartości.

Zerowanie lub usunięcie

Ta technika jest używana tylko w celu uniknięcia widoczności różnych elementów danych. Jest to najprostsza technika, której można użyć do maskowania danych. Jednak w celu znalezienia widocznych danych można zastosować metodę inżynierii odwrotnej. Tak więc nie jest to odpowiednie dla danych wrażliwych.

Dodatkowe złożone zasady

Dodatkowe złożone reguły nie mogą być nazywane techniką. Są to jednak zasady, które można zastosować do każdego rodzaju maskowania, aby uczynić je bardziej odpornymi na wszelkie włamania ze strony nieautoryzowanego użytkownika. Reguły te obejmują wewnętrzne reguły synchronizacji wierszy, wewnętrzne reguły synchronizacji kolumn itp.

Podstawienie

Jest to najlepiej dopasowana technika maskowania. W tej technice każda autentyczna wartość statystyczna jest dodawana w celu maskowania oryginalnych danych. W ten sposób nieautentyczny użytkownik nie uważa tej wartości za wątpliwą, a dane również pozostają zachowane. Ta technika jest stosowana w większości przypadków, w których należy ukryć poufne informacje.

Przykłady maskowania danych

Istnieją różne narzędzia i oprogramowanie, a przykłady różnią się również w zależności od używanego narzędzia lub oprogramowania. Co więcej, maskowanie danych może odbywać się statycznie lub dynamicznie przy użyciu każdego z wymienionych narzędzi. Wynik będzie taki sam w każdym przypadku.

Wcześniej większość firm była wyłączona z tego systemu, ale na razie tylko w USA 114 dużych organizacji używa maskowania danych Oracle, aby zabezpieczyć swoje informacje przed użytkownikami nieprodukcyjnymi. Co więcej, teraz nastąpi ciągły wzrost liczby firm, które będą skłaniać się do stosowania tej technologii, ponieważ bezpieczeństwo nie może zostać naruszone.

Końcowe przemyślenia

Po przejrzeniu całego artykułu zrozumiałeś jego wrażliwość i wagę. Tak więc, aby jeszcze bardziej ulepszyć, jako ostatnie słowa powiemy Ci o najlepszych praktykach maskowania danych:

Znajdź dane

To pierwszy krok, w którym musisz znaleźć dane, które wydają się być wrażliwe i wymagają zamaskowania.

Znajdź odpowiednią technikę

Po zapoznaniu się z charakterem danych, możesz wybrać dowolną technikę, która została podana powyżej w artykule. Biorąc pod uwagę okoliczności, łatwo będzie znaleźć odpowiednią technikę maskowania.

Wdrożenie maskowania

To nie zadziała, jeśli wielka organizacja użyje jednego narzędzia do maskowania. Ale trzeba to zrobić za pomocą odpowiedniego planowania i różnorodnych narzędzi. Dlatego, aby mieć najlepsze rozwiązania poza maskowaniem danych, musisz przyjrzeć się przyszłym potrzebom przedsiębiorstwa.

Wyniki testu maskowania danych

To jest ostatni krok. Kontrola jakości i testy są wymagane, aby zapewnić, że rozwiązania dotyczące ukrywania przyniosą pożądane rezultaty.

Inne przydatne zasoby:

3 rodzaje technik i narzędzi anonimizacji danych do rozważenia

5 korzyści z konkretnej strategii zarządzania ryzykiem cyberbezpieczeństwa

4 pytania, które należy zadać, aby zapewnić ochronę i prywatność danych