Etyczne hakowanie: kompletny przewodnik

Opublikowany: 2022-02-13Chcesz nauczyć się etycznego hakowania ? Ten samouczek zawiera szczegółowe informacje na temat hakowania, rodzajów hakowania, hakowania etycznego, tego, jak zostać profesjonalnym hakerem, oraz najlepszych kursów dotyczących hakowania etycznego dla specjalistów ds. cyberbezpieczeństwa, dzięki którym zostaniesz certyfikowanym hakerem. Dajemy Ci 10 płatnych i 5 bezpłatnych kursów.

Dane to nowy olej, który porusza wszystko na świecie. Jest to najważniejsza pojedyncza waluta, jeśli chodzi o rozwój każdej organizacji. To również sprawia, że jest to najbardziej wrażliwy zasób każdej organizacji, ponieważ zawsze znajduje się poza radarem hakerów i cyberprzestępców.

Według niedawnego badania „Cyberprzestępczość wpłynie na 6 bilionów dolarów rocznie do 2021 roku”. Liczba ta wygląda jeszcze bardziej zdumiewająco w porównaniu z 3 bilionami dolarów z 2015 roku. To sprawia, że bezpieczeństwo informacji jest obecnie jedną z najgorętszych dziedzin.

Rolą etycznego hakera jest zrozumienie błędów, wad i luk w zabezpieczeniach firmy oraz ich naprawienie. Aby to osiągnąć, muszą być w stanie zrozumieć niuanse i zawiłości cyberbezpieczeństwa oraz wszystkiego, co się z nim wiąże.

Cyber Security to dziedzina, która specjalizuje się w zabezpieczaniu cyfrowych zasobów organizacji. Badanie cyberbezpieczeństwa obejmuje szkolenie osób z umiejętnościami etycznego hakera. Istnieje wiele sposobów, aby zostać etycznym hakerem. Omówimy najlepszy kurs etycznego hakowania dostępny dla specjalistów ds. cyberbezpieczeństwa.

- Przeczytaj: 8 najlepszych sposobów zapobiegania hakowaniu komputera PC lub Mac lub aktywności online

- 7 najlepszych sposobów zapobiegania hakowaniu telefonu z Androidem

Spis treści

Czym jest hakowanie?

Hakowanie to czynność polegająca na identyfikowaniu słabości komputerów i sieci prywatnych w celu wymuszenia bezpieczeństwa komputerów w celu uzyskania nieautoryzowanego dostępu do danych osobistych i biznesowych. Co więcej, przejmują kontrolę nad Twoim komputerem i kradną wszelkie poufne informacje oraz próbują je sprzedać w ciemnej sieci. Po zhakowaniu. tracisz kontrolę nad komputerem i nie masz dostępu do niczego. Hakowanie odbywa się przy użyciu wielu algorytmów do łamania haseł i bezpieczeństwa komputera lub innej sieci prywatnej.

Haker to osoba, która wykorzystuje swoje umiejętności programowania komputerowego i wiedzę o systemach bezpieczeństwa, aby wykorzystać system bezpieczeństwa do kradzieży nieznanych informacji osobistych i danych. Niektórzy wykorzystują swoje umiejętności hakerskie z dobrych powodów, takich jak zabezpieczanie systemów i witryn internetowych, ale niektórzy wykorzystują swoje umiejętności w niewłaściwy sposób, aby uzyskać nieautoryzowany dostęp do systemów, serwerów i witryn nieznanych w celu kradzieży ich poufnych danych.

Istnieje wiele metod włamywania się do systemu lub strony internetowej i zgodnie z tą metodą hakerzy również są klasyfikowani. Poniżej wymieniono różne typy hakerów.

- Hakerzy w białych kapeluszach

- Hakerzy z Czarnego Kapelusza

- Hakerzy w szarym kapeluszu

- Skryptowe dzieciaki

- Hakerzy w zielonym kapeluszu

- Hakerzy z Niebieskiego Kapelusza

- Hakerzy Red Hat

- Hakerzy sponsorowani przez państwo/kraj

- Haktywista

- Informator

Czym jest etyczne hakowanie

Etyczne hakowanie to metoda hakowania używana głównie do penetracji i legalnego testowania ich systemu bezpieczeństwa w celu znalezienia słabych punktów. Hakerzy etyczni są również znani jako hakerzy White Hat. Używają swoich umiejętności komputerowych do dobrych rzeczy w porównaniu ze złem. Istnieją możliwości pracy w sektorze IT dla tych, którzy mają umiejętności etycznego hakowania i używają do tego narzędzi penetracji lub pióra. Używają tych narzędzi do opracowywania zabezpieczeń przeciwdziałających w celu ochrony swoich systemów i serwerów przed atakami.

Hakerzy używają zestawu standardowych narzędzi do penetracji systemów. W zależności od typu serwera lub systemu do przetestowania lub penetracji narzędzie jest wybierane i używane. Jednak większość hakerów rozpoczyna testy penetracyjne przy użyciu narzędzia „dystrybucyjnego” systemu operacyjnego Linux . Wraz z upływem czasu dystrybucja Linuksa stała się stara, a profesjonaliści preferują inne narzędzie o nazwie „Kali distro”.

Obecnie w Internecie można znaleźć wiele darmowych narzędzi hakerskich, które zawierają ogromną ilość złośliwego oprogramowania. Z drugiej strony niektóre popularne narzędzia mogą również zawierać złośliwe oprogramowanie. Dlatego przed użyciem jakiegokolwiek narzędzia do hakowania upewnij się, że nie zawiera ono żadnego złośliwego oprogramowania ani żadnego rodzaju kodu zaprojektowanego do hakowania hakerów. Z tego powodu profesjonaliści piszą własny kod, aby opracować narzędzia pozwalające uniknąć problemów z zaufaniem.

Czym zajmują się etyczni hakerzy?

Ethical Hackers to profesjonaliści w dziedzinie Ethical Hacking, którzy wykorzystują swoje umiejętności w dobrej sprawie. Posiadają certyfikat Ethical Hacking i mają wszelkie uprawnienia do korzystania z narzędzi hakerskich w dowolnym zakresie. Wykorzystują swoje umiejętności i techniki, aby złamać systemy bezpieczeństwa i przejąć kontrolę nad hakerami Black Hat, którzy zamierzają robić złe rzeczy. Najważniejszą rzeczą, jaką robią etyczni hakerzy, jest zabezpieczenie własnych serwerów i systemów przed atakami oraz gotowość do kontrataków.

Co to jest certyfikowany etyczny haker

Certified Ethical Hacker (CEH) to kwalifikacja przyznawana etycznemu hakerowi poprzez przeprowadzenie testu umiejętności obsługi komputera i umiejętności hakerskich. Certyfikat ten jest nadawany przez Radę WE poprzez przeprowadzenie egzaminu. Kod egzaminu Certified Ethical Hacking to 312-50. Zostać Certyfikowanym Hakerem Etycznym nie jest łatwym zadaniem. Musisz wykazać się wiedzą na temat bezpieczeństwa systemów komputerowych i znajdowania ich słabych punktów oraz dostarczenia kompletnego dokumentu w postaci raportu. Certyfikowani hakerzy etyczni mają więcej możliwości pracy w ramach firmy lub organizacji.

Co to jest hakowanie Black Hat

Black Hat Hacking to rodzaj metody lub modelu hakowania podobnego do hakowania White Hat (etyczne hakowanie). Ale intencje różnią się od siebie. Black Hat Hacking jest najczęściej używany w niewłaściwy sposób lub w złym celu, takim jak kradzież poufnych informacji od osoby lub organizacji. Hakerzy korzystający z Black Hat Hacking są znani jako hakerzy Black Hat. Wykorzystują dobrze znaną wiedzę komputerową dla własnych zysków i zysków, wykorzystując ją w złych intencjach. Kradną nawet dane z banku i funduszy.

Hakerzy Black Hat wkraczają na inne komputery lub serwery, niezależnie od tego, czy jest to osoba fizyczna, czy organizacja, wdrażając systemy bezpieczeństwa. Prześladują i kradną poufne informacje z tych komputerów i sprzedają skradzione informacje na ciemnym rynku w celu ich osobistego rozwoju. Z drugiej strony, zamiast sprzedawać, szantażują właścicieli tych informacji, aby spełnić ich żądania.

Głównym motywem Black Hat Hackers jest kradzież poufnych informacji z branż, banków i wielu innych. I czerpanie zysków ze skradzionych informacji.

Czym jest hakowanie szarych kapeluszy

Grey Hat Hacking to nic innego jak czerpanie przyjemności z hakowania poprzez przeprowadzanie eksperymentów z wykorzystaniem luk w witrynie internetowej lub na komputerze. Hakerzy korzystający z tego hakowania Grey Hat należą do grupy hakerów Grey Hat. To hakowanie szarych kapeluszy znajduje się pomiędzy białym kapeluszem (etyczne hakowanie) a hakowaniem czarnych kapeluszy. Ci hakerzy nie wykorzystają swoich umiejętności hakerskich w złej sprawie. Po prostu znajdują sposób na włamanie się, używając tylko niektórych słabości obecnych w systemach.

Grey Hat Hackers znajduje słabość obecną w systemie i wskazuje ją właścicielom systemu. Wykorzystują swoje umiejętności zarówno w dobrych, jak i złych intencjach. W zależności od ich zastosowania są klasyfikowane. Kiedy haker włamuje się do systemów dla własnych osobistych korzyści lub potrzeb, nazywa się go Grey Hat Hackers.

Głównym motywem hakera Grey Hat jest czerpanie radości z eksperymentowania z serwerami i systemami wykorzystującymi jego luki, słabości i zabezpieczenia przed złamaniem, a hakowanie sprawia mu przyjemność. Nie będą próbować ukraść ani okraść jakichkolwiek poufnych informacji od ludzi ani im pomóc.

Czym są Script Kiddies

Jak wszyscy wiedzą, posiadanie połowy wiedzy na temat jakichkolwiek informacji będzie bardzo toksyczne i niebezpieczne. Script Kiddies należy do tej kategorii. Są niedojrzałymi i początkującymi hakerami w dziedzinie hakowania. Script Kiddies nie są wykwalifikowanymi hakerami, ale hakują za pomocą już stworzonego narzędzia. Hakują narzędzia hakerskie i skrypty kodujące innych hakerów i używają ich do hakowania systemów, stron internetowych i sieci. Jedyną rzeczą, jaką robią Script Kiddies, jest przyciągnięcie uwagi innych swoimi umiejętnościami hakerskimi dla początkujących.

Najważniejszą rzeczą, którą robi Script Kiddies, jest hakowanie innych systemów, sieci lub stron internetowych bez odpowiedniej wiedzy i pomysłu na temat procesu związanego z hakowaniem. Najczęściej używanym narzędziem w Script Kiddle jest atak DoS (Denial of Service) lub DDoS (Distributed Denial of Service). Celem tego ataku jest zalanie adresu IP poprzez stworzenie bardzo dużego ruchu, co skutkuje awariami.

Co to jest hakowanie zielonych kapeluszy

Hakowanie Green Hacking to metoda hakowania wykonywana przez nowych uczniów, którzy nie są zbyt świadomi systemów bezpieczeństwa i wewnętrznych działań w sieci. Hakerzy korzystający z tej metody są znani jako hakerzy Green Hat. Są one znane jako „nowicjusze” na polu hakerskim, ponieważ są na wcześniejszych etapach hakowania. Wykorzystują swoje umiejętności hakerskie, aby celowo nie szkodzić społeczeństwu ani ludziom. Ale w niektórych przypadkach ich działania stają się niebezpieczne i mają ogromny wpływ z powodu braku wiedzy na temat znajdowania i naprawienia błędu.

Możesz mieć wątpliwości – „Czy haker Green Hat jest podobny do Script Kiddies?”. Zasadniczo obaj wyglądają podobnie, ale zdecydowanie nie. Ponieważ Script Kiddies to hakerzy-amatorzy, którzy wykorzystują inne skrypty hakerskie, pobierając je z innych źródeł. Natomiast hakerzy Gren Hat tworzą własny skrypt hakerski i używają go. To jest główna różnica między Script Kiddies a Green Hat Hackers. Ponadto hakerzy Green Hat uczą się hakowania za pośrednictwem certyfikowanych instytucji edukacyjnych oraz z odpowiednich źródeł edukacyjnych. Ale Script Kiddies uczą się hakowania, czytając artykuły online ze stron internetowych i oglądając filmy na YouTube.

Co to jest hakowanie niebieskiego kapelusza?

Hakowanie systemów bezpieczeństwa za pomocą narzędzia do penetracji jest znane jako hakowanie Blue Hat. Jest podobny do etycznego hakowania (White Hat Hacking). Ci hakerzy Blue Hat dzielą się na dwa typy. Jeden to Revenge Seekers, a drugi to Zewnętrzni Specjaliści ds. Bezpieczeństwa. Nie ma dużej różnicy między ich narzędziami i technikami, ale jedyną różnicą jest cel, dla którego używają.

Poszukiwacze zemsty

Hakerzy tego typu wykorzystują swoje umiejętności hakerskie, aby przeniknąć przez system bezpieczeństwa i wykraść poufne dane lub informacje innych osób i opublikować je w mediach publicznych, aby zaszkodzić reputacji. Może dotyczyć osoby, organizacji, instytucji. Co więcej, po włamaniu się na ich serwery lub konta zamieszczają i wysyłają nieodpowiednie wiadomości, e-maile z tych profili, aby się zemścić.

Zewnętrzni specjaliści ds. bezpieczeństwa

Tego typu hakerzy Blue Hat są wzywani przez organizację lub firmę do testowania oprogramowania pod kątem ewentualnych błędów przed wypuszczeniem go na rynek. Używają narzędzi hakerskich, aby sprawdzić możliwości i słabości tego oprogramowania i przekazują raport firmie. Czasami firmy organizują spotkania hakerów Blue Hat w celu przeprowadzenia testów na swoich serwerach i systemach.

Microsoft organizuje również tego typu spotkania Blue Hat Hacker w celu przetestowania swoich programów Windows. Tak więc hakerzy Blue Hat są również znani jako hakerzy Blue Hat Microsoft.

Co to jest hakowanie Red Hat

Metoda hakerska wykorzystywana przeciwko hakerom Black Hat w celu usunięcia ich serwerów jest znana jako hakowanie Red Hat. To jest jak etyczne hakowanie w czynieniu dobra dla społeczeństwa. Hakerzy z Red Hat są bardzo agresywni w atakowaniu hakerów, których celem jest zła przyczyna. Używają ekstremalnych i nielegalnych ścieżek, aby zniszczyć złych hakerów. Wybierają jakąkolwiek ścieżkę, by robić dobre rzeczy.

Red Hat Hackers używa różnych narzędzi do rozbijania serwerów Black Hat Hackers, niektóre z nich są wymienione poniżej

- Uruchamianie ataków DDoS (Distributed Denial of Service)

- Infekowanie systemów złych hakerów złośliwym oprogramowaniem

- Użyj narzędzi, aby przejąć kontrolę nad systemami hakerów, aby je zniszczyć

Co to jest hacking sponsorowany przez państwo/kraj?

Hakowanie sponsorowane przez państwo/kraj to legalne hakowanie przeprowadzane przez hakerów pracujących pod rządami w celu zabezpieczenia swoich danych. Dokonują również cyberataków na serwery i systemy innych krajów w celu zapewnienia własnego bezpieczeństwa. Ci hakerzy sponsorowani przez państwo/kraj mają licencjonowanych hakerów i nie zostaną złapani przez policję podczas korzystania z hacków w swoim własnym kraju. Mają pełny dostęp do zasobów wymaganych do hakowania i mogą używać dowolnego narzędzia.

Hakerzy sponsorowani przez państwo/krajowo działają w ramach rządu lub organizacji, aby zabezpieczyć swoje informacje przed atakami i uzyskać informacje o cyberatakach, zanim one nastąpią.

Czym jest haktywizm

Haktywizm to działalność polegająca na nadużywaniu systemu komputerowego i serwerów z powodów politycznych, religijnych i społecznych. Hakerzy, którzy stosują haktywizm, są znani jako haktywiści. Haktywiści wykorzystują umiejętności hakerskie nie tylko do własnych intencji, ale także do intencji grupowych. Jest to nienaruszająca działalność cyfrowa wykonywana w celu wymierzenia sprawiedliwości w sprawie grupowej. Przeciążanie witryny, awarie witryny, wycieki poufnych i wrażliwych informacji są częścią działalności haktywizmu.

Ataki lub narzędzia używane przez haktywistów to ataki DDoS, Doxxing i Defacement.

Czym jest sygnalista

Osoba, która może być pracownikiem firmy lub agencji rządowej, ujawniająca informacje publicznie lub organom odpowiedniej firmy lub organizacji o nielegalnych działaniach, takich jak korupcja, oszustwo itp., Przed przyjęciem sygnalistów do firmy, muszą przejść przez kilka odrębnych przepisów i umów, co pozwala firmie chronić sygnalistów przed utratą pracy. Mają również możliwość wniesienia zarzutu lub skargi do wyższych władz przeciwko firmie lub poszczególnym wydziałom.

Są dwa rodzaje tych sygnalistów. Oni są

Wewnętrzni sygnaliści

Sygnaliści, którzy zgłaszają nielegalne działania władzom wyższego lub wyższego szczebla organizacji lub firmy, nazywani są wewnętrznymi sygnalistami.

Zewnętrzni sygnaliści

Zewnętrzni sygnaliści to tego typu sygnaliści, którzy ujawniają swoje wykroczenia osobom spoza organizacji, takim jak media, wyżsi urzędnicy państwowi itp.

Jak zostać profesjonalnym hakerem etycznym

Zanim zostaniesz etycznym hakerem, musisz znać wszystkie szczegóły związane z kursem, egzaminem certyfikacyjnym, rolami zawodowymi, a także zdecydować, w jakim obszarze chcesz pracować. Wystarczy wykonać poniższe kroki, aby dowiedzieć się, jak zostać profesjonalnym hakerem etycznym .

Krok 1: Poznaj typy hakerów

Po pierwsze, musisz wiedzieć o rodzajach hakerów i ich możliwościach. Dostępnych jest wiele miejsc pracy w sektorze rządowym, bankach, wojsku i niektórych organizacjach prywatnych.

Krok 2: Wybierz obszar, w którym chcesz pracować

Wybierz obszar, w którym chcesz pracować głównie ze sprzętem lub oprogramowaniem i przeanalizuj podstawowe wymagania, aby zostać profesjonalistą w tej dziedzinie. Lepiej jest również uzyskać podstawową wiedzę zarówno z zakresu sprzętu, jak i oprogramowania. Powinieneś znać wszystkie komponenty i funkcje systemu, na którym chcesz pracować.

Krok 3: Poznaj system operacyjny LINUX

LINUX to system operacyjny typu open source, który zapewnia silne zabezpieczenia urządzenia. Jest to najlepszy system operacyjny używany do hakowania, a także zapewnia przykładowe narzędzia dla hakerów. Musisz więc wiedzieć o LINUX OS bez przeskakiwania.

Krok 4: Naucz się języków programowania

Jako haker musisz nauczyć się najbardziej podstawowego języka programowania C, w tym C++, Python, Java i innych. W większości hakerzy używają języka Pythona do hakowania urządzeń lub dowolnego oprogramowania. Więc lepiej opanować język Python. Włączając te języki programowania, lepiej znać szyfrowanie i deszyfrowanie. Szyfrowanie pomaga zabezpieczyć dane, a także ważne jest, aby usunąć szyfrowanie niektórych danych, haseł i nie tylko.

Krok 5: Naucz się najlepszego kursu hakerskiego

Istnieje wiele różnych kursów dotyczących etycznego hakowania. Wybierz ten, którego chcesz i zdobądź wiedzę w tym kursie i zostań profesjonalnym hakerem. W kolejnych sekcjach tego samouczka możesz uzyskać kursy premium i bezpłatne.

Krok 6: Wiedz o sieci

Hakowanie polega na zabawie w sieci. Dlatego ważniejsze jest poznanie koncepcji sieci, takich jak sposób ich tworzenia i ochrony. Powinieneś mieć podstawową wiedzę na temat sieci, typów, protokołów i nie tylko. Znajomość tych pojęć jest korzystna, aby łatwo włamać się do urządzenia przez sieć.

Krok 7: Luki

Szukaj luk w zabezpieczeniach, skanując system lub sieć, ponieważ są to luki w systemie, które są odpowiedzialne za łatwe hakowanie. Samodzielnie twórz podatności i obserwuj, jak wpływają one na system.

Krok 8: Samodzielnie rób eksperymenty i ćwicz

Po zapoznaniu się z odrobiną informacji, lepiej popracować nad tym, aby wiedzieć, co się właściwie dzieje. Ćwicz w różnych środowiskach. Eksperymentuj ze sprzętem i oprogramowaniem urządzenia, aby uzyskać kontrolę nad urządzeniem i chronić je przed włamaniami.

Krok 9: Uzyskaj certyfikat

Zrób test C|EH i zdobądź certyfikat etycznego hakera. Pomogłoby ci odnieść sukces w swoim zawodzie.

Krok 10: Połącz się z innymi hakerami

Wreszcie, najważniejszą rzeczą, którą chcesz zrobić, jest zawsze pozostawanie w kontakcie ze społecznością hakerów. Pomaga zdobyć więcej wiedzy poprzez wymianę i udostępnianie informacji, a także umożliwia pracę zespołową.

Najlepsze kursy etycznego hakowania dla specjalistów ds. bezpieczeństwa cybernetycznego

Film instruktażowy

Dla wygody czytelnika udostępniliśmy ten artykuł w formie samouczka wideo. Jeśli jesteś zainteresowany czytaniem, pomiń na razie film i obejrzyj go po zakończeniu czytania tego artykułu.

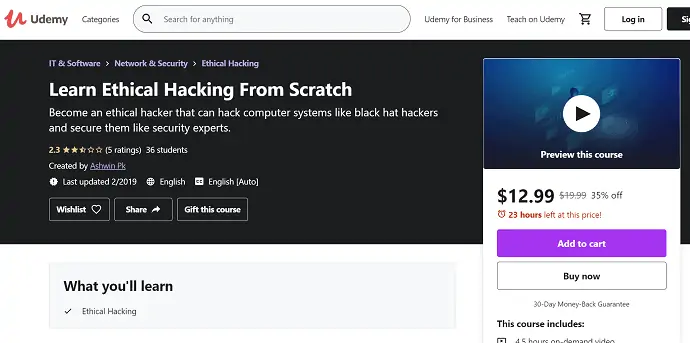

1. Naucz się etycznego hakowania od podstaw: Udemy

To szkolenie w zakresie etycznego hakowania jest oferowane przez Udemy. Obejmuje wszystko o testach penetracyjnych, hakowaniu i innych powiązanych tematach. Kurs przeznaczony jest dla nowych uczestników. Koncentruje się na praktycznym podejściu do badania i zapewnia wgląd w komunikację między urządzeniami w tej samej sieci. Ten kurs pomoże Ci nauczyć się etycznego hakowania od podstaw.

Poziom: początkujący

Ocena: 4,5

Czas trwania: 14,5 godziny (około)

2. LinkedIn Learning – Szkolenie w zakresie etycznego hakowania – Lynda

LinkedIn jest bez wątpienia najlepszą platformą dostępną dla osób, która może rozwijać się w ich karierze zawodowej. LinkedIn Learning jest również jednym z najlepszych i najbardziej lubianych przez profesjonalistów, jeśli chodzi o kursy etycznego hakowania i szkolenia hakerskie.

Poziom: średniozaawansowany-zaawansowany

Ocena: 4,5

Czas trwania: 6 tygodni / 5-6 godzin tygodniowo (w przybliżeniu)

3. Specjalizacja Cyberbezpieczeństwo – Coursera

Specjalizacja w cyberbezpieczeństwie to poziom powyżej podstawowych certyfikatów. Ten kurs specjalizacji w zakresie cyberbezpieczeństwa od Coursera jest zalecany osobom już działającym w branży cyberbezpieczeństwa, które chcą podnieść swój zestaw umiejętności. Kurs obejmuje istotne zagadnienia, takie jak bezpieczne systemy i interakcje wykorzystujące kryptografię.

Poziom: Średniozaawansowany

Ocena: 4,4

Czas trwania: 8 miesięcy/2 godziny tygodniowo (około)

4. Szkolenie w zakresie testów penetracyjnych i etycznego hakowania

Leo Dregier to dobrze znane nazwisko na etycznej scenie hakerskiej. Ekspert ds. cyberbezpieczeństwa stworzył kompletny kurs testowania penetracji, który składa się z 19 modułów. Kurs przeznaczony jest dla profesjonalistów, którzy są już w terenie, jak również dla osób, które dopiero zaczynają.

Poziom: początkujący-zaawansowany

Ocena: 4,5

Czas trwania: 23 godziny (około)

5. Kompletny kurs przygotowujący do egzaminu certyfikacyjnego etycznego hakera

Ten kurs jest również oferowany przez Udemy.com. Jest to bardzo istotne dla testów certyfikacyjnych dotyczących etycznego hakowania. 16,5-godzinny kurs obejmuje podstawowe tematy, które są kluczowe dla cyberbezpieczeństwa. Jednak kurs wymaga znajomości systemów wykrywania włamań, zapór ogniowych, programów antywirusowych i innego podstawowego żargonu bezpieczeństwa.

Poziom: średniozaawansowany-zaawansowany

Ocena: 4,3

Czas trwania: 16,5 godziny (około)

6. Kompletny kurs etycznego hakowania: od początkującego do zaawansowanego

Ten kurs jest również jednym z flagowych kursów etycznego hakowania Udemy. Kuratorem kursu był doświadczony ekspert w dziedzinie etycznego hakowania – Ermin Kreponic. Ponieważ 24-godzinny kurs jest prowadzony przez samego lidera branży, jest krótki, rzeczowy i rzeczowy.

Poziom: początkujący-zaawansowany

Ocena: 4,3

Czas trwania: 24,5 godziny (około)

7. Cyberbezpieczeństwo dla menedżerów: poradnik

Jeśli chodzi o naukę, dlaczego nie uczyć się od najlepszych w swojej dziedzinie! Kurs został wprowadzony przez ekspertów branżowych z Massachusetts Institute of Technology. Obejmuje zarządzanie ryzykiem cyberbezpieczeństwa, praktyczne implikacje kompensacji prywatności oraz podejścia do zarządzania cyberbezpieczeństwem wraz z innymi kluczowymi elementami.

Poziom: początkujący-zaawansowany

Ocena: 4,5

Czas trwania: 23 godziny (około)

8. Podstawy bezpieczeństwa cybernetycznego: podejście praktyczne

Certyfikowany kurs Hands-On Approach jest oferowany przez Universidad Carlos III de Madrid. Kurs szkoli również studentów w zakresie powszechnych zagrożeń cyberbezpieczeństwa, które nękają świat. To sprawia, że jest to jeden z najgorętszych wyborów wśród kandydatów.

Poziom: Średniozaawansowany

Ocena: 4,5

Czas trwania: 6 tygodni / 5-7 godzin tygodniowo (około)

9. Specjalizacja w hakowaniu dla początkujących

Wspomniany kurs jest oferowany przez renomowanych hakerów z branży etycznego hakowania. Dzięki podejściu skoncentrowanemu na problemie i dyskretnej nauce kurs stał się hitem wśród studentów. Jeśli chcesz osiągnąć maksimum w jak najkrótszym czasie, powinieneś sprawdzić ten kurs.

Poziom: początkujący

Ocena: 4,5

Czas trwania: 2,5 godziny (w przybliżeniu)

10. Kurs hakowania i łatania

Kurs hakowania i łatania to najbardziej masowy otwarty kurs online, jeśli chodzi o etyczne hakowanie. Jest idealny dla osób uczących się, które interesują się techniką wstrzykiwania poleceń. Kurs hakowania i łatania zawiera również wiedzę na temat deponowania systemu Linux, ukrywania trojanów, wzorców projektowania zabezpieczeń i nie tylko.

Poziom: Średniozaawansowany

Ocena: 3,9

Czas trwania: 17 godzin (w przybliżeniu)

5 bezpłatnych kursów online dotyczących etycznego hakowania i cyberbezpieczeństwa

1. Etyczne hakowanie za pomocą urządzenia Hak5 – Udemy

Etyczne hakowanie za pomocą urządzenia Hak5 to bezpłatny kurs hakowania dostępny w Udemy. Ten kurs pomoże ci dowiedzieć się o USB Rubber Ducky, kablu O.MG i nie tylko. Możesz także uzyskać pełne informacje o znaczeniu bezpieczeństwa fizycznego i przyczynach niepodłączania nieznanych urządzeń zewnętrznych.

Poziom: początkujący

Ocena: 4,7

Czas trwania: 1 godz. 7 min (w przybliżeniu)

2. Etyczne hakowanie — atak polegający na wstrzyknięciu SQL — Udemy

Etyczne hakowanie — SQL Injection Attack to bezpłatny internetowy kurs dotyczący etycznego hakowania udostępniany przez Udemy. Dostarcza to informacji, aby dowiedzieć się, w jaki sposób strona internetowa jest atakowana i hackowana przez ataki typu Injection – Testowanie penetracji bazy danych. Po ukończeniu tego kursu będziesz mógł korzystać z narzędzi do testowania penetracji baz danych Kali Linux, a także wykonywać ataki typu SQL injection.

Poziom: początkujący

Ocena: 4,5

Czas trwania: 57 minut (przybliżony)

3. Haker etyczny – Alison

Ethical Hacker to bezpłatny kurs online, który pomaga nauczyć się podstaw bycia etycznym hakerem oraz cyberbezpieczeństwa systemów i sieci dzięki temu etycznemu hakerowi. Możesz także dowiedzieć się o rozpoznaniu, protokołach, hakowaniu systemu Windows, atakowaniu technologii internetowych i testowaniu sieci bezprzewodowych.

Poziom: początkujący

Ocena: 5

Czas trwania: 5-6 godzin (w przybliżeniu)

4. Wprowadzenie do etycznego hakowania — świetna nauka

Wprowadzenie do etycznego hakowania autorstwa Great Learning to bezpłatny kurs online na temat etycznego hakowania (hakowanie w białych kapeluszach). W obecnym scenariuszu większość organizacji i firm poszukuje etycznych hakerów do zabezpieczenia swoich poufnych i wrażliwych danych przed atakami. Ten kurs pomaga poznać podstawy, procesy i wyniki etycznego hakowania.

Poziom: początkujący

Ocena: 4,48

Czas trwania: 2,5 godziny treści wideo (w przybliżeniu)

5. Wprowadzenie do IT i cyberbezpieczeństwa – Cybrary

Wprowadzenie do IT i cyberbezpieczeństwa to bezpłatny kurs online dostarczany przez Cybrary, aby zdobyć wiedzę i nauczyć się podstawowych rzeczy, które są niezbędne. Dzięki temu kursowi możesz poznać kilka zagadnień związanych z cyberbezpieczeństwem, takich jak administrator sieci, osoba odpowiadająca na incydenty, administrator systemu (SysAdmin), tester penetracji, inżynier chmury, menedżer ds. cyberbezpieczeństwa i analityk prywatności.

Poziom: początkujący

Ocena: 4,4

Czas trwania: 1 godz. 41 min (w przybliżeniu)

Najlepsze kursy etycznego hakowania dla specjalistów ds. cyberbezpieczeństwa — często zadawane pytania

Czy hackowanie jest dobrą karierą?

Tak, to dobra kariera, jeśli interesujesz się etycznym hackowaniem i cyberbezpieczeństwem, ale wymaga to dużej znajomości całej dziedziny IT.

Czy hakowanie wymaga kodowania?

Umiejętności programowania i SQL są niezbędne, aby stać się skutecznym hakerem.

Jaki rodzaj hakowania jest nielegalny?

Gdy haker próbuje włamać się do systemu bez upoważnienia, jest to uznawane za niezgodne z prawem. Tego rodzaju hakerzy nazywani są hakerami Black Hat.

Jakiego języka używają hakerzy?

Python to język używany przez hakerów. Ponieważ Python jest tak powszechnie używany przez hakerów, należy wziąć pod uwagę wiele różnych wektorów ataku.