Jak szyfrować dane zgodne z HITECH i HIPAA [przewodnik]

Opublikowany: 2020-03-02Jeśli Twoja firma działa w dziedzinie, która wykorzystuje dane pacjentów, musisz przestrzegać zasad bezpieczeństwa HIPAA. Dwie ustawy chronią elektroniczną dokumentację medyczną. HIPAA, który powstał podczas administracji Clintona, został zaprojektowany z myślą o pacjentach z niezawodnym cyfrowym systemem opieki zdrowotnej, nawet gdy byli między pracą. Ustawa HITECH, która została ustanowiona podczas administracji Obamy, została zaprojektowana w celu wzmocnienia słabości HITECH i ułatwienia przyjęcia zapisów cyfrowych przez organizacje opieki zdrowotnej.

Obie te ustawy chronią dane dotyczące zdrowia Amerykanów, ustanawiając zasady zarządzania informacjami wrażliwymi. Ponieważ obie ustawy stanowią, że organizacje muszą wypełniać umowy biznesowe w celu zarządzania amerykańskimi informacjami zdrowotnymi, nawet organizacje offshore ponoszą odpowiedzialność. Nie wystarczy chronić bezpieczne dane klientów, takie jak nagrania rozmów i zapisy, poprzez szyfrowanie ich w spoczynku — organizacje muszą również chronić dane podczas ich przesyłania. Zgodność to jedyny sposób na uniknięcie wysokich kar.

Zarówno HIPAA, jak i HITECH są również zaprojektowane tak, aby zapewnić klientom dodatkową wygodę. Ustawy umożliwiają pacjentom przeglądanie informacji o stanie zdrowia w dogodnym dla nich czasie za pomocą dostarczonego identyfikatora użytkownika. Elektronicznie chronione informacje zdrowotne (ePHI) to dane wrażliwe, a zachowanie zgodności z przepisami ochroni Ciebie i Twoich pracowników przed przyszłą odpowiedzialnością.

Zgodność zapewnia również cyfrowe udostępnianie informacji medycznych zarówno pracownikom służby zdrowia, jak i pacjentom. Zatwierdzone usługi udostępniania informacji medycznych za pośrednictwem platform cyfrowych nazywane są usługami telezdrowia, a te technologie komunikacyjne chronią głos, dane i wszelkie obrazy przed naruszeniami danych.

- Co to jest HIPAA?

- Co to jest HITECH?

- W jaki sposób zgodność HITECH-HIPAA wpływa na firmy?

- Zabezpieczenia do szyfrowania dokumentacji medycznej

- Zabezpieczenia techniczne

- Zabezpieczenia fizyczne

- Zabezpieczenia administracyjne

- Zaszyfrowane dane chronią organizacje

- Sposoby szyfrowania danych

- Jak szyfrować dane na komputerze?

- Jak szyfrować dane na urządzeniach mobilnych?

- Jak szyfrować dane w tranzycie?

- Jakie są najlepsze praktyki dotyczące szyfrowania?

- Zainwestuj w zaawansowane oprogramowanie szyfrujące

- Inteligentnie zarządzaj kluczami

- Testuj bezpieczeństwo codziennie

- Implementuj uwierzytelnianie użytkownika

- Dlaczego warto szyfrować swoje dane?

- Chroni firmę przed odpowiedzialnością

- Upraszcza wdrażanie nowych technologii

- Zapewnia zarchiwizowane dane nagrywania rozmów

- Zachowanie zgodności z normami HITECH i HIPAA pozwala zaoszczędzić pieniądze

Co to jest HIPAA?

Ustawa o przenośności i odpowiedzialności w ubezpieczeniach zdrowotnych była pierwszą próbą kongresu, aby pomóc jednostkom w utrzymaniu ich dokumentacji medycznej i ubezpieczenia między miejscami pracy. Pierwotna ustawa została uchwalona w 1996 r. i została zaktualizowana w 2003 i 2005 r. Oprócz ułatwienia utrzymania ubezpieczenia zdrowotnego dla pracowników i byłych pracowników, HIPAA jest również ustawą, która chroni informacje poprzez zastosowanie technologii takich jak wirtualne sieci prywatne (VPN) i szyfrowanie warstwy transportowej (TLS).

- VPN: Wirtualne sieci prywatne szyfrują poufne dane przesyłane w sieci i poza nią.

- TLS: Zabezpieczenia warstwy transportowej to protokół, który wykorzystuje szyfry do szyfrowania danych pacjenta. Niektóre algorytmy generujące szyfry są mniej bezpieczne niż inne.

HIPAA bezpośrednio wpływa na plany zdrowotne, podmioty świadczące opiekę zdrowotną i izby rozliczeniowe opieki zdrowotnej. Ustawa początkowo nie obejmowała współpracowników tych organizacji. Wszelkie informacje, do których uzyskuje się dostęp na urządzeniach mobilnych, muszą używać identyfikatorów użytkowników dla posiadaczy opieki zdrowotnej i pacjentów. Naruszenia danych mają zwykle miejsce na poziomie urządzenia, a protokoły szyfrowania i techniki szyfrowania na poziomie sieci zapewniają, że urządzenia pacjenta i firmy nie będą powodować luk w zabezpieczeniach. Zasady „Przynieś własne urządzenie” muszą wymagać zainstalowania oprogramowania szyfrującego.

Naruszenia HIPAA mogą być kosztowne – w maju 2019 r. Touchstone Medical Imaging został obciążony karą w wysokości trzech milionów dolarów za korzystanie z zewnętrznego centrum danych, które ujawniło elektroniczną dokumentację medyczną (HER) ponad 300 000 pacjentów.

Co to jest HITECH?

Ustawa o technologii informacyjnej w zakresie zdrowia ekonomicznego i klinicznego została początkowo zaprojektowana w celu zapewnienia organizacjom opieki zdrowotnej i ich współpracownikom powodów finansowych do aktualizacji danych pacjentów. Architekci HITECH uznali, że w erze, w której nastąpiła zwiększona wymiana elektronicznych informacji zdrowotnych, potrzebne są silniejsze zabezpieczenia. HITECH został początkowo uchwalony podczas administracji Obamy w 2009 roku.

Organizacje opieki zdrowotnej, które korzystają ze swoich danych w postaci cyfrowej, otrzymują od rządu nagrody pieniężne, ale wszystkie organizacje, których to dotyczy, są odpowiedzialne za bezpieczne postępowanie z chronionymi danymi medycznymi pacjentów. Istnieją cztery poziomy naruszeń dla firm opieki zdrowotnej i ich stowarzyszonych partnerów, które odzwierciedlają poziom odpowiedzialności za naruszenia. Na maksymalnym poziomie kara za pojedyncze naruszenie bezpieczeństwa wynosi 1,5 miliona dolarów. Niezbędne jest zrozumienie, że HITECH nakłada ciężar odpowiedzialności na barki zarówno organizacji, jak i jej pracowników oraz obarcza ich odpowiedzialnością za umyślne zaniedbanie.

W jaki sposób zgodność HITECH-HIPAA wpływa na firmy?

Twoja firma musi zapewnić pełną zgodność, jeśli pracujesz, nawet stycznie, z danymi medycznymi pacjentów. Obejmuje to bezpośrednie dane, a nawet nagrania rozmów, które mogą zawierać informacje o planach zdrowotnych pacjenta lub historii medycznej. Na przykład samo korzystanie z powszechnie używanej aplikacji, takiej jak Facetime, narazi Twoją firmę na kary, jeśli jakikolwiek aspekt danych medycznych pacjenta zostanie omówiony za pomocą platformy. Korzystanie z dowolnego oprogramowania, które nie jest zatwierdzone pod kątem telezdrowia przez HIPAA lub HITECH, jest poważnym naruszeniem przepisów federalnych.

W 2013 r. Departament Zdrowia i Opieki Społecznej Stanów Zjednoczonych (HHS) wydał zaktualizowaną wersję zasady HITECH-HIPAA Omnibus Rule, która skutecznie rozszerzyła liczbę przedsiębiorstw, których dotyczą obie ustawy. Chociaż było to kilka lat temu, jest całkowicie możliwe, że firma może pływać w wodach HITECH-HIPAA i nie wiedzieć, że podlega zasadom tych ustaw o zgodności z przepisami zdrowotnymi.

Tak więc, jeśli mieścisz się w klasyfikacji podmiotów objętych HIPAA, co oznacza, że jesteś organizacją opieki zdrowotnej, izbą rozliczeniową opieki zdrowotnej, administratorem planów zdrowotnych lub współpracownikiem biznesowym którejkolwiek z tych organizacji, musisz zapewnić dokładnego przestrzegania lub ponoszenia odpowiedzialności. Zgodnie z prawem partnerzy biznesowi muszą podpisać umowę o partnerstwie biznesowym (BAA), aby zrozumieć, że są odpowiedzialni za wadliwe zarządzanie danymi ePHI.

Naruszenia danych zdarzają się coraz częściej, ale przy odpowiednim poziomie szyfrowania i właściwie dobranym dostawcy usług komunikacyjnych będziesz w stanie chronić siebie i swoje dane. Każdego roku sekretarz HHS wydaje wytyczne dla dotkniętych podmiotów opieki zdrowotnej – śledzenie tego będzie ostrzegać o wszelkich zmianach w polityce federalnej, które mogły ulec zmianie.

W dziedzinie zunifikowanej komunikacji istnieje wiele różnych technologii, które mogą przesyłać dane. Obejmą one firmowe SMS-y, formularze elektroniczne i oprogramowanie do wideokonferencji. Każdy z nich przesyła odpowiednie dane przez internetowe kanały komunikacyjne, co oznacza, że każdy aspekt technologii komunikacyjnej będzie musiał być całkowicie zgodny. Oto kilka funkcji UC, które należy zaszyfrować, aby chronić dane dotyczące opieki zdrowotnej pacjentów:

- Teksty

- Połączenia głosowe

- Nagrania rozmów

- Faksy

- Poczta głosowa

- Konferencje wideo

- Czaty

- Udostępnianie plików

Szyfrowanie na każdym etapie

Ponadto szyfrowanie musi mieć miejsce, gdy dane są w spoczynku, a także podczas przesyłania.

W spoczynku

Dzieje się tak, gdy dane są przechowywane w statycznej lokalizacji, na przykład na serwerze. Dane w spoczynku są przechowywane do wykorzystania w przyszłości, a szyfrowanie zapewnia, że hakerzy VoIP korzystający z backdoorów, które mogły powstać z powodu utraty pakietów, nie będą mogli uzyskać dostępu do przechowywanych danych. Atakujący cenią tego rodzaju dane, ponieważ zazwyczaj są one bardziej kompletne.

W tranzycie

Dane w tranzycie mają bezpośredni wpływ na usługę telefoniczną VoIP i UC, ponieważ ten rodzaj szyfrowania ma miejsce, gdy dane są dzielone na pakiety i wysyłane do miejsca docelowego. Szyfrowanie danych w tranzycie służy nie tylko do informacji przesyłanych przez połączenie internetowe, czasami jest to również szyfrowanie danych przesyłanych przez sieć lokalną (LAN) lub sieć rozległą (WAN).

Zabezpieczenia do szyfrowania dokumentacji medycznej

Jeśli chodzi o ochronę informacji o pacjentach, zasady bezpieczeństwa HIPAA dyktują wdrożenie kilku krytycznych zabezpieczeń. Typy określone przez prawo federalne obejmują zabezpieczenia techniczne, fizyczne i administracyjne. Proces zarządzania bezpieczeństwem jest złożony, ale przy odpowiednim wdrożeniu Twoja organizacja będzie miała wysoki poziom ochrony.

Zabezpieczenia techniczne

Ustawy HIPAA i HITECH stwierdzają, że zabezpieczenia techniczne to „technologia i procedury dotyczące jej stosowania, które chronią elektronicznie chronione informacje zdrowotne i kontrolują dostęp do nich”.

Wdrożenie tych zabezpieczeń będzie zależeć od wielkości i branży organizacji. Z tego powodu Twoja organizacja będzie musiała zidentyfikować wszelkie zagrożenia lub słabe punkty, które mogą występować w zarządzaniu danymi pacjentów.

Będziesz musiał wdrożyć pewną metodologię kontroli dostępu, wprowadzić dzienniki aktywności i kontrole audytu. Oprócz tego oczekuje się, że wprowadzisz pewne środki uwierzytelniania ePHI, aby wszelkie zmienione lub zniszczone dane były wykrywalne. Aby ułatwić większe bezpieczeństwo, automatyczne wylogowanie urządzeń z danymi HITECH-HIPAA jest również zabezpieczeniem, które może zapewnić ochronę wszelkich danych na urządzeniach fizycznych. Nawet ci, którym przyznano dostęp do obiektu, nie będą mogli uzyskać dostępu do urządzeń z chronionymi danymi.

Zabezpieczenia fizyczne

Przepisy HIPAA dyktują również niektóre metodologie, w których Twoja organizacja będzie musiała dodać warstwę fizyczną do środków bezpieczeństwa ePHI. Na przykład musisz ściśle kontrolować dostęp do obiektu, tak aby tylko autoryzowani agenci mieli fizyczny dostęp do serwerów i urządzeń zawierających poufne dane.

Pozycjonowanie stacji roboczej i bezpieczne użytkowanie to również zabezpieczenie, które będziesz musiał wdrożyć. Na przykład konieczne będzie wykorzystanie obiektów, takich jak bariery wokół stacji roboczych. Zasady HIPAA określają również, w jaki sposób funkcje ePHI mają być wykonywane na tych urządzeniach.

Urządzenia, na których znajdują się informacje o pacjencie, mogą stanowić zagrożenie bezpieczeństwa, nawet jeśli nie są już aktywnie używane. Wytyczne HIPAA stwierdzają, że spis sprzętu ePHI musi być przechowywany i utrzymywany. Dodatkowo przed przeniesieniem stacji roboczej należy sporządzić kopię wszelkich ePHI. Należy również przestrzegać właściwego zarządzania danymi podczas przenoszenia nośników elektronicznych, takich jak dyski do kluczy.

Wreszcie, ponieważ mobilność korporacyjna umożliwia zdalne przechowywanie i dostęp do danych pacjentów ze smartfonów i urządzeń mobilnych, należy również zastosować zabezpieczenia. Twoja firma musi opracować zasady, które szczegółowo opisują, w jaki sposób dane pacjentów są usuwane z tych urządzeń, gdy użytkownik opuszcza organizację lub gdy urządzenie jest uaktualniane lub ponownie używane. Właściwe procedury obsługi urządzeń zgodne z tymi wytycznymi zapobiegną incydentom związanym z bezpieczeństwem bezpośredniego dostępu.

Zabezpieczenia administracyjne

Ostateczne zabezpieczenia, które należy wdrożyć, aby przestrzegać zasad prywatności HIPAA, dotyczą administrowania danymi ePHI. Będą one pociągać za sobą zasady i procedury, które łączą wymagania zarówno zasad prywatności, jak i bezpieczeństwa HITECH-HIPAA.

Zgodnie z przepisami federalnymi będziesz musiał przeprowadzać regularne oceny ryzyka w celu zidentyfikowania wszystkich punktów kontaktu z danymi pacjenta. Każdy obszar, który wykorzystuje ePHI, będzie musiał zostać oceniony. Jeśli istnieją punkty, w których możliwe jest naruszenie danych, należy je zidentyfikować i uzupełnić wszelkie luki.

Ta faza oceny ryzyka musi być powtarzana w regularnych odstępach czasu. Oprócz tego, jeśli istnieją pracownicy, którzy naruszyli jakiekolwiek zasady związane z tymi danymi, musi istnieć również polityka sankcji, aby rozwiązać i zmniejszyć ryzyko incydentów.

Ponadto, aby zapobiec naruszeniom, konieczne będzie zaplanowanie regularnych szkoleń, aby jeszcze bardziej zmniejszyć ryzyko incydentu związanego z naruszeniem danych. Tematyka szkolenia może obejmować m.in. jak reagować na potencjalne naruszenie danych oraz jak identyfikować złośliwe oprogramowanie. Będziesz musiał udokumentować każde szkolenie wykorzystywane jako administracyjne zabezpieczenie przed atakami i naruszeniami.

Będziesz także musiał opracować, przetestować i wdrożyć plan awaryjny. Ma to na celu ochronę danych w sytuacji awaryjnej, którą może być naruszenie danych lub klęska żywiołowa. Właściwe planowanie zapewnia, że luki w procesach biznesowych są możliwe do usunięcia, a procedury mogą być kontynuowane bez narażania danych na dalsze ryzyko. W trybie awaryjnym kopie zapasowe muszą być dostępne do użytku, a zasady ułatwiają przywracanie utraconych danych.

Współczesny biznes często wymaga pomocy osób trzecich. HIPAA i HITECH dyktują, że partnerzy biznesowi są odpowiedzialni za naruszenia danych, ale organizacje muszą również ograniczyć dostęp do danych osobom trzecim, które tego nie wymagają. Obejmuje to podwykonawców, dostawców oprogramowania i organizacje macierzyste. Ponadto umowy BAA będą musiały zostać podpisane dla każdej strony trzeciej, która otrzyma dostęp.

Wreszcie, gdy zostanie wykryty incydent związany z bezpieczeństwem, należy go zgłosić. Czasami incydenty bezpieczeństwa nie zawsze wskazują na naruszenie, ale we wszystkich sytuacjach należy je zgłosić, aby incydent został opanowany i dane zostały odzyskane. Umożliwi to odpowiednim stronom przeprowadzenie oceny ryzyka i ustalenie, czy dane zostały skradzione lub utracone. Właściwe raportowanie pozwala na lepsze odzyskiwanie po awarii i może ułatwić lepszą analizę ryzyka.

Zgodnie z wymogami dotyczącymi powiadamiania o naruszeniu HIPAA firmy muszą natychmiast ujawnić, że doszło do naruszenia chronionych danych medycznych. Według HIPAA naruszenie definiuje się jako „ogólnie niedopuszczalne użycie lub ujawnienie zgodnie z regułą prywatności, które zagraża bezpieczeństwu lub prywatności chronionych informacji zdrowotnych”. W sytuacji naruszenia należy zgłosić to osobom dotkniętym naruszeniem oraz Sekretarzowi HHS. Polityka federalna może nawet dyktować, że naruszenie musi być również zgłaszane mediom.

Zaszyfrowane dane chronią organizacje

Niezgodność nie tylko ujawnia dane pacjentów, ale praktyka korzystania z niezaszyfrowanej komunikacji podważa zaufanie interesariuszy i szkodzi reputacji Twojej organizacji. Przy jednym naruszeniu zasad HITECH, które kosztuje miliony, organizacje, które nie spełniają wymagań, mogą stosunkowo łatwo zostać wyeliminowane z rynku z powodu niezabezpieczonych informacji.

Aby zapewnić zgodność, wszystkie telefony i urządzenia zewnętrzne muszą zawierać uwierzytelnianie przy użyciu identyfikatora użytkownika, a wszystkie dane połączeń muszą być rejestrowane i bezpiecznie przechowywane przy użyciu szyfrowania w stanie spoczynku. Zapewni to ochronę danych Twojej organizacji w przypadku kradzieży laptopa lub telefonu. Oprócz rejestrów rozmów, które przechowują informacje głosowe, wszystkie czynności administracyjne wykonywane podczas rozmowy z pacjentem wymagają nagrania. Nazywa się to przechowywaniem metadanych.

Ponieważ akty te wpływają na firmy i ich współpracowników, dostawcy usług telefonicznych VoIP i UC muszą być zgodni z HIPAA. Oznacza to również, że usługodawcy, którzy usuwają dane nagrania po kilku miesiącach, nie mogą być używane. Ponadto należy unikać każdego dostawcy, który ma niskie limity pamięci, ponieważ nagrania rozmów i metadane mogą zajmować znaczną ilość miejsca na serwerach.

Sposoby szyfrowania danych

Szyfrowanie danych jest przeznaczone nie tylko dla firm, które chcą być zgodne z HIPAA i HITECH, każda mała i średnia firma (SMB), która ma do czynienia z informacjami umożliwiającymi identyfikację osobistą (PII), będzie musiała korzystać z metod szyfrowania. Obejmuje to praktyki szyfrowania zarówno danych przechowywanych, jak i przesyłanych. Naruszenia danych, które nie są związane z opieką zdrowotną, mogą nie podlegać karze regulacyjnej, ale tego typu naruszenia danych mogą nadal narazić Twoją organizację na procesy sądowe związane z naruszeniem.

Jak szyfrować dane na komputerze?

W przypadku systemów Mac oprogramowanie takie jak FileVault i GNU Privacy Guard może być używane do szyfrowania komputerów, aby dane były zgodne z HIPAA i HITECH. W przypadku komputerów z systemem Windows przydatne są rozwiązania takie jak BitLocker i Veracrypt.

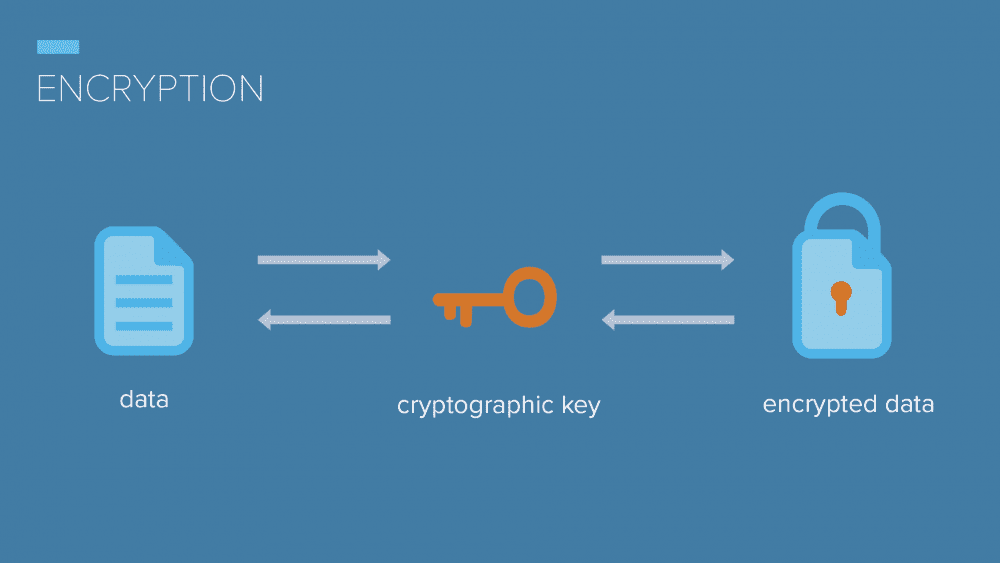

Gdy dane są zaszyfrowane, są dzielone na losowy zbiór znaków, które należy odblokować za pomocą klucza lub szyfru. Podstawowym sposobem, w jaki złośliwa strona może odblokować zaszyfrowane dane, jest posiadanie klucza deszyfrującego, który powinien znajdować się wyłącznie w rękach personelu IT i zaufanych pracowników. Na szczęście, jeśli chodzi o dane w spoczynku, większość platform sprzętowych jest zaprojektowana z płynną implementacją funkcji szyfrowania, dzięki czemu Twoja firma może chronić swoje informacje.

Jak szyfrować dane na urządzeniach mobilnych?

Platformy mobilne, takie jak Android i iOS, mają wbudowane szyfrowanie. W przypadku iPhone'ów prosta podróż do ustawień, a następnie Touch ID i kod dostępu oraz opcje kodu dostępu pozwolą wybrać kod numeryczny lub alfanumeryczny dla urządzenia. W przypadku Androida proces można zakończyć, przechodząc do Ustawień, następnie do Zabezpieczeń, następnie do Zaszyfruj telefon, a na koniec musisz ustawić kod numeryczny. W systemie Android proces jest skomplikowany i może potrwać do godziny – pamiętaj, aby telefon był podłączony.

Jak szyfrować dane w tranzycie?

Secure Sockets Layer (SSL) to również sposób na ochronę danych podczas ich przenoszenia z urządzenia na urządzenie. Jeśli kiedykolwiek widziałeś słowa „bezpieczne” obok adresu URL na stronie internetowej, to właśnie działa tunelowanie SSL. Protokół SSL jest używany bezpośrednio w przeglądarkach i rozwiązaniach chmurowych, aby zapewnić warstwę szyfrowania do przesyłania plików.

Wszystkie te metody szyfrowania będą chronić Twoje dane na dyskach twardych, ale w celu zapewnienia zgodności z HITECH-HIPAA Twoje dane będą musiały być chronione podczas przesyłania. Dostawcy, tacy jak 8×8, Mitel, RingCentral for Healthcare i Zoom, zapewniają swoim subskrybentom szyfrowanie w tranzycie, a także mają umowy BAA. Dostawcy tacy jak ci są bardzo cenni ze względu na ich zdolność do szyfrowania danych podczas ich przesyłania, czyli wtedy, gdy niektóre chronione informacje są najbardziej narażone.

Ponadto bramy szyfrowania w chmurze to serwer proxy zabezpieczeń chmury, który działa na poziomie aplikacji. Te rozwiązania szyfrują i tokenizują dane pojedynczo. Działają one jako świetne rozwiązania w tranzycie i można je konfigurować, aby organizacja mogła zmieniać algorytm szyfrowania w locie. Będziesz mógł wybrać wyższy poziom szyfrowania lub zdecydować się na nieco mniej rygorystyczny poziom szyfrowania, aby zachować format pliku i wszelkie sortowanie związane z plikami.

Najlepsze praktyki dotyczące szyfrowania

Aby chronić siebie i dane ePHI swojej organizacji, musisz wykonać kilka kroków. Oto krótka lista najlepszych praktyk szyfrowania przyjaznych dla HITECH-HIPAA.

Zainwestuj w zaawansowane oprogramowanie szyfrujące

Naruszenia HIPAA niszczą małe firmy, więc inwestowanie w bardziej funkcjonalne rozwiązanie szyfrujące, które będzie zgodne z krajowymi standardami bezpieczeństwa, jest warte poniesionych wydatków. Dobre rozwiązanie zaszyfruje szybko, a wiele z nich ma narzędzia, które pomogą rozwiązać wszelkie problemy, które mogą się pojawić. Na przykład, jeśli wystąpi błąd, dobre narzędzie szyfrujące ostrzeże Cię i dostarczy rozwiązanie, którego możesz użyć, aby dostosować system do standardów bezpieczeństwa. Ponadto wysokiej jakości oprogramowanie utworzy logi, dzięki czemu administratorzy będą mogli sprawdzić stan zaszyfrowanych danych.

Inteligentnie zarządzaj kluczami

Zgodnie z dokumentacją dostarczoną przez HHS, wszystkie chronione informacje zdrowotne (PHI) muszą być całkowicie nieczytelne bez dedykowanego systemu kluczy. Wymagania HIPAA stanowią, że dane muszą być szyfrowane za pomocą algorytmów, a klucz nie może znajdować się na tym samym urządzeniu, na którym przechowywane są informacje o pacjencie.

Klucze szyfrowania umożliwiają szybkie odszyfrowanie wszelkich danych, które mogą być przechowywane na dyskach lub serwerach. HHS wymaga wysokiego poziomu bezpieczeństwa tych kluczy i stwierdza, że nie wolno przechowywać kluczy na tym samym urządzeniu, na którym przechowywane są zaszyfrowane dane. Właściwe zarządzanie kluczami wymaga bezpiecznego przechowywania tych kluczy, ponieważ ich utrata oznacza utratę danych. Dobrym pomysłem jest skorzystanie z usług dostawcy pamięci masowej, aby mieć bezpieczną metodę pobierania, gdy potrzebne są dane.

Testuj bezpieczeństwo codziennie

Jako właściciel firmy i główny interesariusz będziesz chciał mieć bezpieczny, scentralizowany proces zarządzania wszystkimi zaszyfrowanymi danymi. Oznacza to, że dobrym pomysłem jest poszukiwanie rozwiązań szyfrowania, które umożliwiają korzystanie z internetowego pulpitu nawigacyjnego, który zapewnia metryki szczegółowo opisujące, co dzieje się z zaszyfrowanymi danymi. Dzięki jednemu będziesz mógł być na bieżąco ze środkami bezpieczeństwa i stanem zaszyfrowanych, identyfikowalnych informacji o stanie zdrowia na serwerach i powiązanych urządzeniach. Obejmuje to alerty dotyczące aktualizacji, konfiguracji urządzenia i dzienników.

Implementuj uwierzytelnianie użytkownika

Od samego początku HIPAA wymaga, aby organizacje wykorzystywały uwierzytelnianie użytkowników w celu uzyskania dostępu do danych ePHI. Większość firm używa nazw użytkowników i haseł, ale istnieją nowe technologie, które zwiększają bezpieczeństwo podczas pracy z danymi wrażliwymi. Dzięki odpowiednim narzędziom ryzyko nieautoryzowanego dostępu jest znacznie zmniejszone w systemach informacji o pacjentach. Na przykład wdrażanie technologii, takich jak tokeny kryptograficzne i dane biometryczne, to pewny sposób na zapewnienie, że tylko uwierzytelnieni użytkownicy będą mieli kontrolę dostępu do swoich zaszyfrowanych danych.

Dlaczego warto szyfrować swoje dane?

Teraz, gdy wiesz, jak rozpocząć szyfrowanie i znasz niektóre z najlepszych praktyk, przyjrzyjmy się kilku krytycznym powodom szyfrowania danych.

Chroni firmę przed odpowiedzialnością

Nie daj się złapać na wielomilionowej grzywnie. Szyfrowanie ochroni Twoje dane przed naruszeniami bezpieczeństwa, które zagrażają Twojej firmie. Uchroni cię również przed odpowiedzialnością; pacjenci ze skradzionymi danymi złożyli pozwy o naruszenie prywatności, zwłaszcza jeśli naruszenie danych dotyczy wielu pacjentów. Szyfrowanie jest znacznie tańszą alternatywą.

Upraszcza wdrażanie nowych technologii

Technologia stale się aktualizuje, a nowe technologie szyfrowania są stale publikowane. Szyfrowanie oparte na dostawcy ma tę zaletę, że jest automatycznie aktualizowane przez ich pracowników. Gdy aktualizacje i nowe technologie stają się dostępne, Twoja organizacja aktualizuje się, aby zapewnić wyższy poziom bezpieczeństwa ePHI. Nawet oprogramowanie zainstalowane lokalnie może być szybko aktualizowane przez personel IT, aby dodać dodatkową warstwę ochrony danych. Dotyczy to zwłaszcza dostawców VoIP, którzy mają strukturę opartą na chmurze.

Wraz z rozwojem zautomatyzowanych systemów i konwersacyjnej sztucznej inteligencji zebrane informacje o klientach muszą być chronione.

Zapewnia zarchiwizowane dane nagrywania rozmów

Dane gromadzone za pomocą oprogramowania do nagrywania rozmów mogą chronić Twoją firmę, ponieważ zawierają przydatne informacje, które przynoszą korzyści Twojej organizacji, jeśli pacjent zdecyduje się skierować Cię do sądu. W ramach HIPAA i HITECH większość danych nagrywania rozmów jest przechowywana przez czas nieokreślony, więc będzie dostępna do sensownego użytku, gdy jest potrzebna.

Zgodność z normami HITECH i HIPAA pozwala zaoszczędzić pieniądze

Niezależnie od tego, czy Twoja organizacja działa bezpośrednio w opiece zdrowotnej, czy tylko masz klientów, którzy są świadczeniodawcami opieki zdrowotnej, musisz być zgodny z HITECH-HIPAA. Właściwe rozwiązanie do szyfrowania komunikacji i przechowywanych danych zapewni ramy bezpieczeństwa, które ochronią Cię przed grzywnami i procesami sądowymi. Pacjenci i klienci mają prawo do prywatności, więc porozmawiaj z działem IT, aby ustalić, czy wykonałeś wszystkie niezbędne kroki, aby w pełni zaszyfrować odpowiednie dane.

Możesz uznać szyfrowanie premium za zbędny wydatek, ale wydawanie kilku dodatkowych dolarów na zwiększoną zgodność z HITECH-HIPAA sprawi, że Twoja firma nie stanie się najnowszym horrorem związanym z naruszeniem danych.

Aby uzyskać dodatkowe informacje na temat rejestrowania połączeń w celu zapewnienia lepszej zgodności, zapoznaj się z naszym przewodnikiem po funkcjach rejestrowania połączeń, na które należy zwrócić uwagę przy wyborze rozwiązania.