Jak działają zapory sieciowe, aby zapewnić bezpieczeństwo sieci?

Opublikowany: 2020-08-30Co to jest zapora sieciowa?

Jak sama nazwa wskazuje, jest to ściana chroniąca Twój system przed zagrożeniami w „Internecie”. Zapora działa podobnie do barykady policyjnej, która ma na celu kontrolę pojazdów przejeżdżających z obszaru. Celem barykady jest sprawdzenie, czy nie przejeżdża nieautoryzowany pojazd.

Podobnie Firewall działa jako bariera między systemem lub siecią prywatną a Internetem. Zapora pomaga filtrować złośliwe i nieautoryzowane treści, aby zapewnić bezpieczeństwo systemu. Przechodzą przez niego dane wysyłane lub odbierane przez system chroniony zaporą sieciową. Zapora sprawdza te pakiety danych, aby sprawdzić, czy są one potencjalnie szkodliwe dla systemu lub czy pochodzą z nieautoryzowanego źródła.

Różne typy zapór stosują różne techniki ochrony użytkowników przed wieloma zagrożeniami cybernetycznymi.

Rodzaje zapory

Dostępnych jest kilka różnych typów zapór. Każda z tych zapór ogniowych ma własną technikę zapewniania ochrony oraz własne zalety i wady. Nie wszystkie typy zapór są jednakowo bezpieczne.

Rodzaje zapory :

|

Przyjrzyjmy się szczegółowo każdemu z nich:

1. Zapora z filtrowaniem pakietów:

Filtrowanie pakietów jest najbardziej podstawową formą stosowanych zapór sieciowych. Pakiety danych*, które przenoszą informacje, zawierają również szczegóły, takie jak SA (adres nadawcy), DA (adres dostawy), numer portu i protokoły.

Zapora filtrująca pakiety działa na zbiorze reguł zdefiniowanych przez użytkownika, znanym również jako ACL (Lista Kontroli Dostępu). Filtruje dane, zezwalając lub nie zezwalając na pakiet danych w oparciu o te reguły. Zapora z filtrowaniem pakietów jest preinstalowana w większości routerów internetowych dostępnych na rynku.

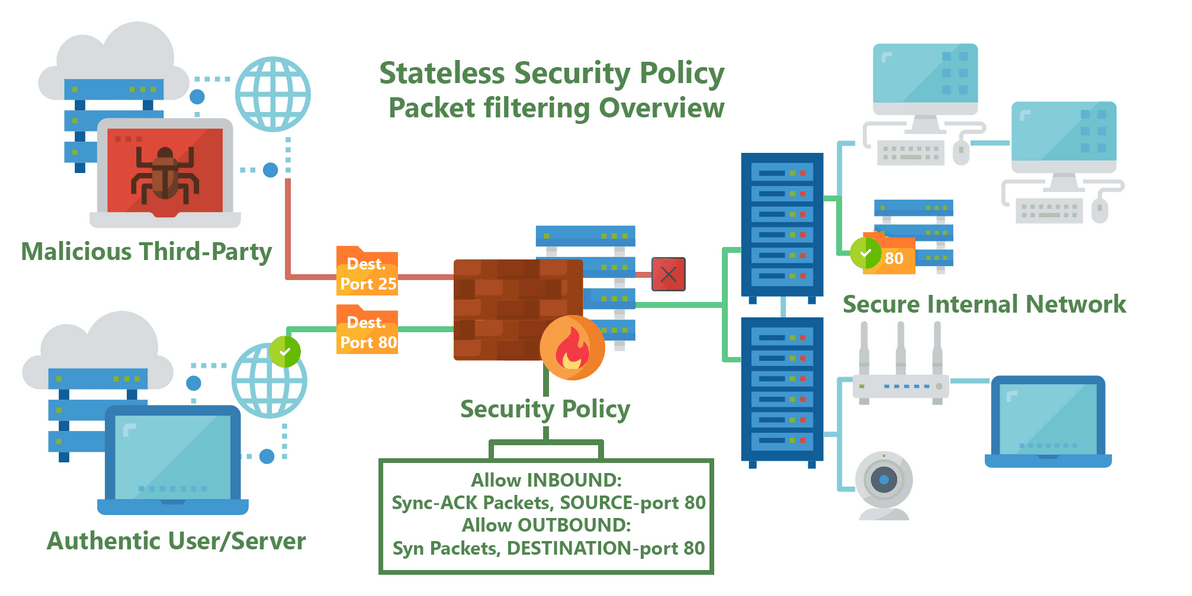

Ten typ zapory jest również znany jako zapora bezstanowa.

Korzyści z używania zapory filtrującej pakiety to:

- Zapora filtrowania pakietów filtruje dane na podstawie SA, DA, numeru portu i protokołów. Dlatego wymaga mniej zasobów systemowych.

- Ponieważ zużywa mniej zasobów systemu, promuje szybką transmisję przez zaporę.

Wady korzystania z zapory z filtrowaniem pakietów:

- Zapora filtrująca pakiety filtruje dane tylko na podstawie SA, DA, numerów portów i protokołów. Ale nie sprawdza samych danych, co czyni je mniej bezpiecznymi .

- Aby zdefiniować zasady filtrowania danych, osoba musi znać różne protokoły TCP/IP. Utrudnia to konfigurację .

Przeczytaj także: Chroń swój komputer za pomocą najlepszego bezpłatnego oprogramowania zapory sieciowej

2. Zapora ogniowa kontroli stanowej:

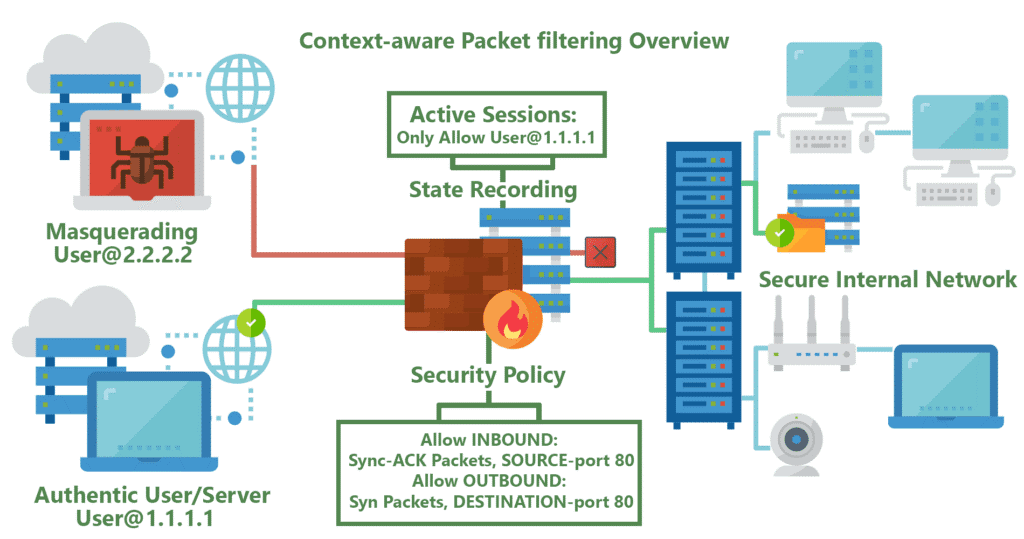

Zaporę sieciową Stateful Inspection Firewall można uznać za inny wariant zapory filtrującej pakiety. Ponieważ filtruje również dane na podstawie statycznych informacji, takich jak SA i DA.

Różnica między zaporą filtrującą pakiety (zaporą bezstanową) a zaporą sieciową z inspekcją stanową polega na tym, że zapora sieciowa z inspekcją stanową nie filtruje danych wyłącznie na podstawie punktów ACP. Bierze również pod uwagę kontekst, w którym dane są wysyłane lub odbierane. Stateful Inspection Firewall, w przeciwieństwie do bezstanowych, nie filtruje danych na podstawie pojedynczych pakietów w izolacji.

Korzyści z używania zapory Stateful Inspection:

- Ponieważ zachowuje kontekst przesyłanych danych, zapewnia lepszą ochronę przed zagrożeniami, których nie można wyeliminować przez filtrowanie poszczególnych pakietów.

- Podobnie jak zapora filtrująca pakiety, filtruje również zawartość na podstawie statycznych informacji o pakietach danych. W związku z tym promuje również szybką transmisję.

Wady korzystania z zapory sieciowej Stateful Inspection:

- Podobnie jak w przypadku zapory filtrującej pakiety, osoba musi znać różne protokoły TCP/IP, aby skonfigurować zaporę, co utrudnia konfigurację .

- Ponieważ zapora Stateful Inspection również nie filtruje pakietów danych na podstawie ich zawartości, są one podatne na ataki na poziomie aplikacji .

3. Brama na poziomie aplikacji:

Zapory ogniowe, które omówiliśmy do tej pory, filtrują tylko dane na podstawie inspekcji warstwy 1 do warstwy 4. Z drugiej strony brama na poziomie aplikacji wykorzystuje inspekcje do poziomu 5 i 7 w celu identyfikacji złośliwych źródeł lub danych.

Innymi słowy, brama poziomu aplikacji sprawdza również dane przesyłane wraz z pakietem. Pomaga również w maskowaniu adresu IP klienta, co zapewnia bezpieczeństwo sieci przed atakami DoS i DDoS. Brama na poziomie aplikacji jest również znana jako zapora proxy.

Zalety korzystania z Application Level Gateway:

- Oferuje ochronę przed atakami na poziomie aplikacji, aby zapewnić bezpieczeństwo sieci.

- Ponieważ brama na poziomie aplikacji uwierzytelnia osoby, a nie urządzenia, pomaga zapobiegać większości ataków fałszowania.

Wady korzystania z Application Level Gateway

- Ponieważ zapory Application Gateway przetwarzają każdy przechodzący przez nie pakiet danych, wymagają wielu cykli procesora i pamięci. Czasami stwarza problemy z przepustowością.

4. Bramka poziomu obwodu:

Circuit Level Gateway, jak sama nazwa wskazuje, kontroluje obwód wysyłający pakiety danych do Twojej sieci. Działa poprzez kontrolę poprawności uzgadniania TCP na podstawie informacji statycznych, takich jak SA, DA, porty, protokoły i użytkownik próbujący wysłać pakiety danych oraz hasło.

Innymi słowy, zamiast sprawdzać przesyłane dane, sprawdza połączenie, próbując to zrobić. Gdy zapora zatwierdzi połączenie, nie są wykonywane żadne dalsze kontrole.

Działa podobnie do Application Level Gateway w maskowaniu adresu IP klienta.

Zalety korzystania z bramki na poziomie obwodu:

- Jest łatwy w zasobach systemowych, co zapewnia szybką przepustowość.

- Ponieważ maskuje adres IP klienta, zapewnia ochronę przed większością ataków typu spoofing.

Wady bramki na poziomie obwodu:

- Ponieważ bramka na poziomie obwodu działa tylko na podstawie kontroli połączenia, brakuje w niej filtrowania treści.

5. Zapora nowej generacji:

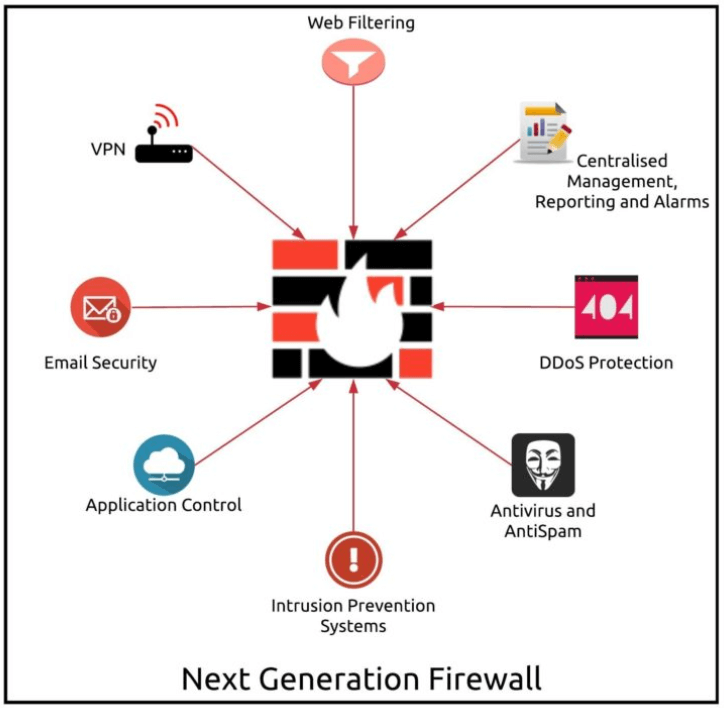

Jak sama nazwa wskazuje, zapora nowej generacji jest bardziej zaawansowana niż tradycyjna zapora. Zapory nowej generacji wykorzystują zarówno stanowe, jak i bezstanowe filtrowanie pakietów. Te zapory mają rozszerzone możliwości filtrowania pakietów na podstawie aplikacji. Wykorzystują dopasowywanie sygnatur do identyfikowania potencjalnie złośliwych aplikacji.

Zalety korzystania z zapór nowej generacji:

- Zapory nowej generacji są bardzo skuteczne w zwalczaniu i blokowaniu złośliwego oprogramowania.

- Te zapory wykorzystują różne technologie w celu zapewnienia bezpieczeństwa sieci przed wieloma potencjalnymi włamaniami.

Wady korzystania z zapór nowej generacji:

- Zapora nowej generacji nie sprawdza ruchu powracającego, jeśli ruch wychodzący został już sprawdzony.

- Zapory nowej generacji wymagają stosunkowo większej ilości danych, aby określić ważność lub nieważność aplikacji.

Były to różne typy zapór sieciowych dostępne na rynku. Więcej bifurkacji można wykonać również w oparciu o zapory sprzętowe i zapory programowe. Ale na podstawie funkcjonalności są to typy zapór, z których można wybierać. Istnieją różne kombinacje zapór używanych przez klientów w celu zwiększenia bezpieczeństwa sieci. Takich jak Hybrid Firewall, w którym ustawione są dwa różne typy zapór, aby zapewnić lepszą ochronę.

Jak wybierać spośród różnych typów zapór sieciowych?

Z różnych wariantów, na pierwszym etapie, zapory nowej generacji wydają się być najlepszym wyborem spośród wszystkich. Ale to częściowo prawda. Różne organizacje lub osoby mają różne wymagania. Stąd potrzeba różnych rozwiązań. W przypadku niektórych osób wystarczy proste sprawdzenie, które pozwala tylko określonym użytkownikom na dostęp do danych. Ale w przypadku innych mogą wymagać jednocześnie wszystkich rodzajów zapór ogniowych ze względu na rodzaj danych, jakie mają w swojej osobistej sieci lub systemie.

Nie można jednak zasugerować typu firewalla, nie będąc świadomym swoich potrzeb. Ale oto lista pytań, które można zadać, decydując się na typ zapory: 1. Dlaczego potrzebujemy firewalla? (Powód techniczny, który skłonił nas do tego.) 2. Jaki rodzaj inspekcji zapewni Ci wymagane bezpieczeństwo? 3. Czy powinieneś wybrać rozwiązanie sprzętowe, czy oprogramowanie odpowiadające Twoim potrzebom? 4. Czy powinieneś szukać jednego rozwiązania, czy może pomoże Ci kombinacja różnych zapór sieciowych? |

Odpowiedzi na te pytania, znając rodzaje dostępnych na rynku zapór sieciowych, można łatwo określić, jaki rodzaj zapory sieciowej odpowiada potrzebom. Mamy nadzieję, że udało nam się wyjaśnić potrzebę firewalla, różnych dostępnych typów i ich funkcji.

Zalecane lektury:

Dlaczego powinieneś lub nie powinieneś wyłączać Zapory systemu Windows?

Dlaczego cyberbezpieczeństwo jest ważne?

Alarmujące fakty i statystyki dotyczące bezpieczeństwa cybernetycznego – infografika