Jak wdrożyć zabezpieczenia zerowego zaufania w środowisku natywnym dla chmury

Opublikowany: 2023-02-28Ujawnienie: To jest post sponsorowany. Jednak nasze opinie, recenzje i inne treści redakcyjne nie są pod wpływem sponsoringu i pozostają obiektywne .

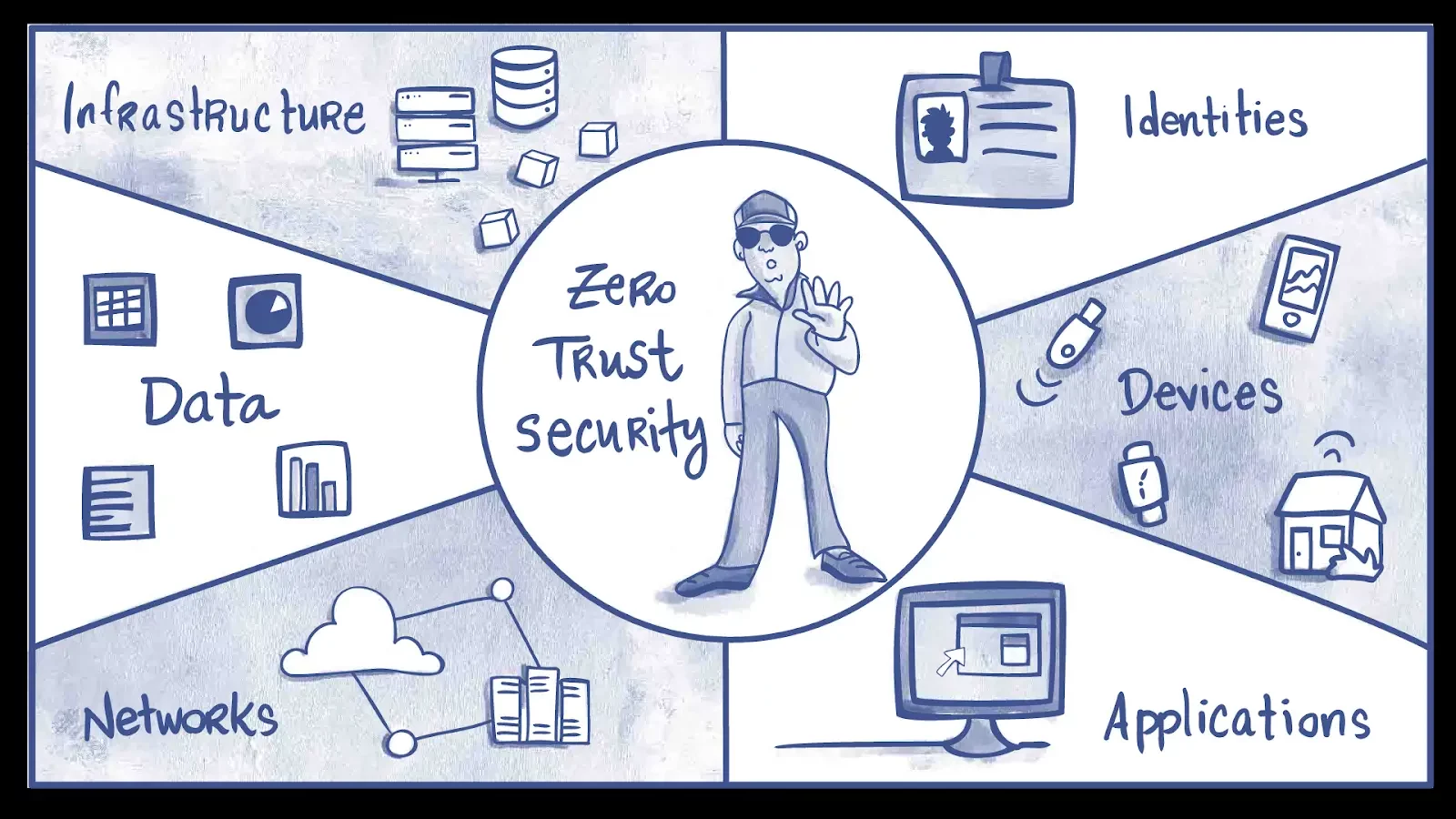

Idea „nigdy nie ufaj, zawsze weryfikuj” leży u podstaw koncepcji zerowego zaufania. Pierwotnie koncepcja przyznawania dostępu polegała na zapewnieniu każdemu nieograniczonego dostępu do zasobów i przy założeniu, że wszystko w sieci jest bezpieczne.

W przeciwieństwie do tego firmy powinny zezwalać na dostęp do zasobów tylko tym, którzy mają uzasadnioną potrzebę ich posiadania, i tylko po potwierdzeniu tożsamości osoby żądającej i poziomu bezpieczeństwa, gdy mówimy o zerowym zaufaniu.

Dzięki tej strategii wszystkie żądania dostępu do sieci lub dowolnej uruchomionej w niej aplikacji są jedynie postrzegane jako potencjalnie szkodliwe.

Aby chronić zasoby, należy wdrożyć środki bezpieczeństwa w celu weryfikacji żądań i tożsamości użytkowników przed udzieleniem dostępu.

Zakładając, że osoba atakująca może już znajdować się w sieci, zabezpieczenia o zerowym zaufaniu wymagają uwierzytelnienia i zatwierdzenia wszystkich żądań przed przyznaniem dostępu.

Środowiska natywne w chmurze muszą wdrażać zabezpieczenia zerowego zaufania ze względu na złożoną i dynamiczną naturę systemów chmurowych.

Ponieważ aplikacje i usługi są rozproszone po różnych dostawcach chmury i centrach danych, trudno jest śledzić, kto z czego korzysta, gdzie i jak.

Zabezpieczenia o zerowym zaufaniu mogą pomóc firmom kontrolować dostęp użytkowników do zasobów w chmurze i zmniejszyć zagrożenia bezpieczeństwa.

Wyzwania związane z bezpieczeństwem natywnym dla chmury

Wdrażanie zabezpieczeń o zerowym zaufaniu w środowiskach natywnych dla chmury wymaga holistycznego podejścia, uwzględniającego wyjątkowe wyzwania w zakresie bezpieczeństwa, jakie stwarzają mikrousługi, interfejsy API i orkiestracja kontenerów.

Obejmuje to wdrożenie kontroli zarządzania tożsamością i dostępem (IAM), segmentację sieci, szyfrowanie oraz monitorowanie i rejestrowanie w każdej warstwie stosu natywnego w chmurze w celu zapewnienia odpowiedniego bezpieczeństwa natywnego w chmurze.

Wymaga to również zmiany sposobu myślenia z zakładania, że cały ruch w sieci jest zaufany, na weryfikowanie i zatwierdzanie każdego żądania i każdego użytkownika przed udzieleniem dostępu.

Przyjmując podejście zerowego zaufania, organizacje mogą poprawić swój stan bezpieczeństwa i zmniejszyć ryzyko naruszenia danych lub innego incydentu bezpieczeństwa.

Mikrousługi w natywnym środowisku chmurowym są wdrażane niezależnie i mają bardzo rozproszony charakter.

Ze względu na rozproszony charakter mikrousług, kontrolowanie dostępu i monitorowanie tych mikrousług jest największą przeszkodą przy wdrażaniu zerowego zaufania.

Problemy te są odpowiednio rozwiązywane przez podejście do bezpieczeństwa oparte na zasadzie zerowego zaufania, które wykorzystuje takie możliwości, jak IAM, segmentacja sieci, szyfrowanie, monitorowanie i rejestrowanie.

Usługi te zapewniają szczegółową kontrolę tożsamości i dostępu w każdej warstwie natywnego stosu chmurowego. Zabezpieczenia o zerowym zaufaniu mogą pomóc organizacjom kontrolować dostęp do zasobów natywnych w chmurze i ograniczać zagrożenia bezpieczeństwa.

Sprawdzając użytkowników i żądania, organizacje mogą zapewnić, że tylko upoważnieni użytkownicy mają dostęp do zasobów, których potrzebują do wykonywania swoich zadań, oraz że wszelkie nieautoryzowane lub podejrzane zachowania są wykrywane i blokowane.

Ramy bezpieczeństwa zerowego zaufania

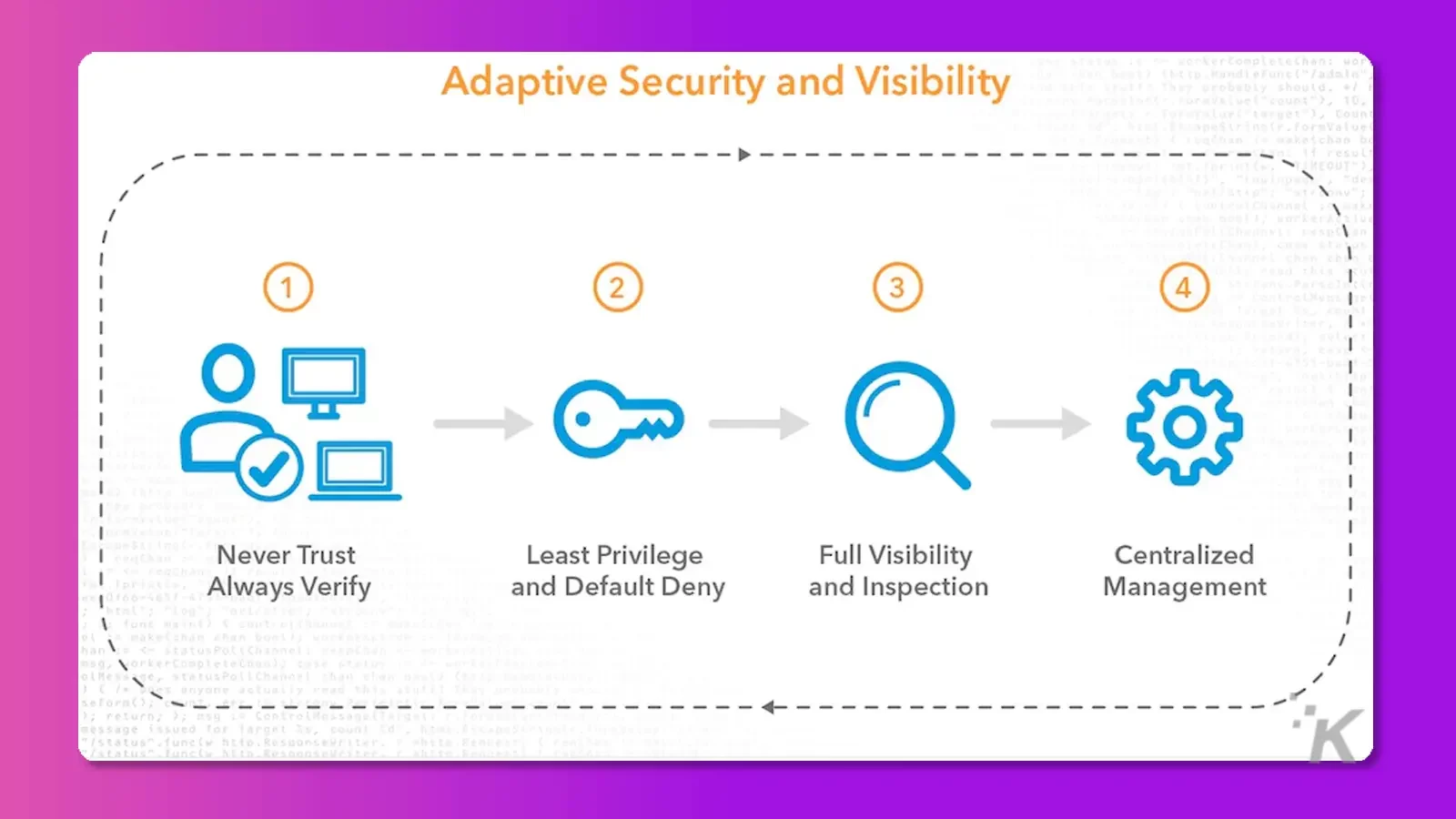

„Weryfikuj jawnie” to zasada ramowa bezpieczeństwa o zerowym zaufaniu. Zasada ta stanowi, że każdy użytkownik lub urządzenie ubiegające się o dostęp do zasobów musi najpierw zostać wyraźnie uwierzytelnione i zweryfikowane jako legalne.

Jest to również zgodne z ideą najmniejszych uprawnień, zgodnie z którą użytkownicy powinni mieć tylko dostęp potrzebny do wykonywania swoich obowiązków.

Kolejną zasadą jest ciągłe monitorowanie, które wymaga obserwacji sieci pod kątem ryzykownych lub podejrzanych działań.

Implementacja Zero Trust w natywnym środowisku chmurowym obejmuje dodanie potężnego rozwiązania IAM, które umożliwia zbudowanie scentralizowanej kontroli nad użytkownikami i urządzeniami.

Dokonują segmentacji mikrosieci, aby wdrożyć ścisłą kontrolę dostępu i zmniejszyć powierzchnię ataku.

Wiąże się to również z ciągłym monitorowaniem i logowaniem, aby móc uruchamiać alerty lub incydenty, jeśli coś pójdzie nie tak.

Implementacja Zero Trust Security w natywnym środowisku chmurowym

Implementacja zerowego zaufania w środowiskach natywnych w chmurze nie jest łatwa.

Ponieważ wszystkie zasoby są rozproszone w różnych lokalizacjach geograficznych i mogą korzystać z różnych mikrousług, najpierw musimy zidentyfikować wszystkie zasoby, zanim będziemy mogli egzekwować zasady lub monitorować te zasoby.

Identyfikuj i inwentaryzuj zasoby w chmurze

Musisz zidentyfikować i zinwentaryzować wszystkie swoje zasoby chmurowe, aby osiągnąć bezpieczeństwo Zero Trust w natywnym środowisku chmurowym.

Ten etap identyfikuje wszystkie mikrousługi, interfejsy API, kontenery i inne zasoby natywne w chmurze, a także urządzenia i osoby, które ich używają.

Prosty skaner, taki jak prowler lub scout suite, może być użyty do sprawdzenia wszystkich usług organizacji. Aby pomyślnie wdrożyć praktyki bezpieczeństwa Zero Trust, firma musi posiadać kompletny i aktualny wykaz zasobów.

Egzekwowanie zasad i monitorowanie

Wdrażaj kontrolę dostępu po inwentaryzacji zasobów w chmurze. Wymagane są ograniczenia dostępu do najniższych uprawnień dla użytkownika, urządzenia i zasobów.

Dynamiczne i szczegółowe ograniczenia dostępu są niezbędne w środowiskach natywnych dla chmury. Ukończenie natywnej dla chmury architektury o zerowym zaufaniu wymaga również monitorowania i weryfikowania dostępu użytkowników.

Informacje o bezpieczeństwie i zarządzanie zdarzeniami, wykrywanie włamań i analiza logów umożliwiają ciągłe monitorowanie i weryfikację.

Narzędzia i technologie dla Zero Trust Security

Zero zaufania obejmuje narzędzia i technologie, które szyfrują dostęp do zasobów i zarządzają nimi, monitorują aktywność sieciową oraz wykrywają zagrożenia i reagują na nie w czasie rzeczywistym.

Siatki usług, które bezpiecznie zarządzają rozproszonymi mikrousługami, wymuszają zerowe zaufanie. Istio to popularna platforma sieci usług o zerowym zaufaniu, która może implementować zerowe zaufanie w architekturach rozproszonych.

Istio oferuje wzajemne uwierzytelnianie, autoryzację i szyfrowanie TLS w celu ochrony komunikacji między usługami. Ponadto wykorzystuje równoważenie obciążenia, przerywanie obwodów i wstrzykiwanie błędów do zarządzania ruchem serwisowym.

Innego narzędzia, Calico, można również użyć do wdrożenia polityki zerowego zaufania. Calico zapewnia zasady sieciowe, szyfrowanie, uwierzytelnianie, kontrolę dostępu i usługi monitorowania.

Dzięki Calico możesz mieć pewność, że w różnych częściach Twojej sieci dozwolony jest tylko autoryzowany ruch, a cała komunikacja jest bezpieczna i poufna.

Ponadto możesz szybko i skutecznie wykrywać i reagować na incydenty związane z bezpieczeństwem.

Najlepsze praktyki dotyczące bezpieczeństwa Zero Trust w natywnym środowisku chmurowym

Istnieje wiele różnych najlepszych praktyk, które można wykorzystać do wdrożenia i utrzymania środowiska zerowego zaufania.

Możesz wdrożyć SSO z MFA, używając menedżerów tajemnic AWS do zabezpieczania i zapisywania kluczy i wrażliwych zasobów oraz przeprowadzania monitorowania bezpieczeństwa zasobów poprzez wdrażanie programów reagowania na incydenty. Omówmy je dalej.

Korzystanie z logowania jednokrotnego z usługą MFA

MFA i SSO mogą pomóc zapewnić, że tylko autoryzowani użytkownicy będą mieli dostęp do poufnych danych lub aplikacji w modelu bezpieczeństwa o zerowym zaufaniu.

Wymagając wielu form identyfikacji i korzystając ze scentralizowanego mechanizmu uwierzytelniania, organizacje mogą skuteczniej egzekwować politykę zerowego zaufania i chronić swoje zasoby przed nieautoryzowanym dostępem.

Stosowanie ciągłego testowania i monitorowania bezpieczeństwa

Przy zerowym zaufaniu ciągłe testowanie i monitorowanie bezpieczeństwa może pomóc organizacjom zapewnić, że tylko upoważnieni użytkownicy i urządzenia mają dostęp do poufnych danych i aplikacji.

Poprzez ciągłe testowanie luk w zabezpieczeniach i monitorowanie potencjalnych zagrożeń organizacje mogą zmniejszyć ryzyko nieautoryzowanego dostępu. Dlatego zapewnia to skuteczne egzekwowanie ich zasad bezpieczeństwa.

Wniosek

Podsumowując, wdrożenie zabezpieczeń Zero Trust w natywnym środowisku chmurowym ma kluczowe znaczenie dla zapewnienia bezpieczeństwa zasobów w chmurze i ochrony przed potencjalnymi naruszeniami bezpieczeństwa.

Podejście to obejmuje identyfikację i inwentaryzację zasobów w chmurze, definiowanie i egzekwowanie szczegółowych zasad dostępu oraz ciągłe monitorowanie i weryfikację dostępu.

Postępując zgodnie z tymi krokami, organizacje mogą poprawić poziom bezpieczeństwa swoich natywnych środowisk chmurowych i zmniejszyć ryzyko naruszenia bezpieczeństwa.

Należy jednak pamiętać, że zagrożenia bezpieczeństwa stale ewoluują i codziennie pojawiają się nowe luki w zabezpieczeniach.

Dlatego niezbędna jest ciągła ocena i aktualizacja środków bezpieczeństwa w odpowiedzi na nowe zagrożenia.

Ponadto obejmuje to monitorowanie środowiska chmurowego pod kątem nowych zasobów i prób dostępu oraz bycie na bieżąco z najnowszymi najlepszymi praktykami w zakresie bezpieczeństwa i pojawiającymi się zagrożeniami.

Przyjmując proaktywne i ciągłe podejście do bezpieczeństwa, organizacje mogą wyprzedzać potencjalne zagrożenia. Ponadto zapewnienie ciągłej ochrony ich zasobów natywnych w chmurze.

W związku z tym ten artykuł ma na celu edukowanie ludzi na temat wartości zabezpieczeń zerowego zaufania w środowiskach natywnych dla chmury. Zagrożenia cyberbezpieczeństwa wymagają bezpieczeństwa o zerowym zaufaniu.

Nasze znaczące doświadczenie w dziedzinie bezpieczeństwa cybernetycznego było nieocenione przy pisaniu tego artykułu. Dzięki tej dyskusji mogliśmy przekazać zarówno teoretyczną, jak i praktyczną wiedzę na temat wdrażania zabezpieczeń typu zero-trust.

Spędziliśmy dużo czasu na badaniu i czerpaniu z naszej wiedzy zawodowej, aby upewnić się, że treść jest użyteczna, dokładna i aktualna.

Masz jakieś przemyślenia na ten temat? Napisz do nas poniżej w komentarzach lub przenieś dyskusję na naszego Twittera lub Facebooka.

Zalecenia redaktorów:

- Wskazówki dotyczące cyberbezpieczeństwa dla Twojej firmy w 2023 roku

- Znaczenie widoczności w cyberbezpieczeństwie

- Firmy szukają ochrony przed rosnącymi zagrożeniami cyberbezpieczeństwa

- Najważniejsze praktyki cyberbezpieczeństwa dla Twojej firmy

Ujawnienie: To jest post sponsorowany. Jednak nasze opinie, recenzje i inne treści redakcyjne nie są pod wpływem sponsoringu i pozostają obiektywne .