Bezpieczeństwo infrastruktury: kroki w celu zabezpieczenia sieci

Opublikowany: 2025-01-26Tylko w górę, jeśli kupisz coś za pośrednictwem naszych linków, możemy uzyskać niewielką część sprzedaży. To jeden ze sposobów, w jaki trzymamy tutaj światła. Kliknij tutaj, aby uzyskać więcej.

Technologia jest w dzisiejszych czasach. Trudno wyobrazić sobie świat bez technologii, który przeniknął wszystko, co robimy dla pracy i wolnego czasu.

Cyberbezpieczeństwo jest niezbędne dla konsumentów i firm, a bezpieczeństwo infrastruktury sieci ma kluczowe znaczenie.

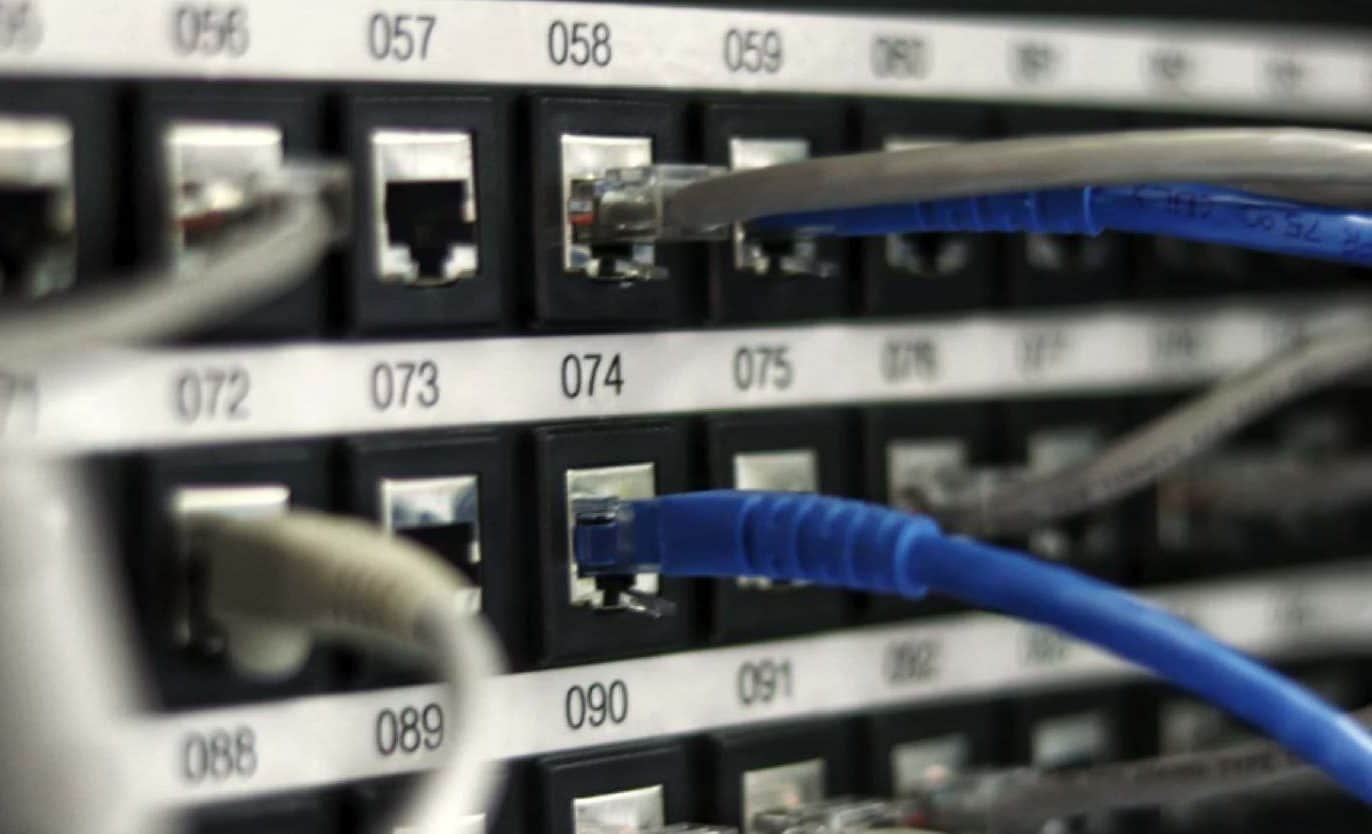

Infrastruktura sieciowa to wszystko i wszystko, co łączy się ze środowiskiem cyfrowym organizacji. Zawiera urządzenia sprzętowe (pomyśl serwery i dyski twarde), aplikacje i usługi sieciowe.

Jeśli dotyczy to cyfrowej dziedziny organizacji, jest to część infrastruktury sieciowej.

Znaczenie utrzymania solidnego bezpieczeństwa infrastruktury sieciowej za pośrednictwem dedykowanego zespołu IT i bezpieczeństwa z wymaganymi kwalifikacjami z kursów bezpieczeństwa cybernetycznego nie może być wystarczające.

W tym artykule wprowadzi koncepcję bezpieczeństwa infrastruktury i zapewni kilka podstawowych kroków w celu zabezpieczenia sieci. Czytaj dalej, aby dowiedzieć się więcej na ten cenny temat.

Co to jest bezpieczeństwo infrastruktury sieciowej?

Jest to termin na ochronę infrastruktury sieciowej organizacji poprzez instalowanie środków zapobiegawczych w celu odmowy nieautoryzowanego dostępu, usunięcia, kradzieży i modyfikacji zasobów i danych.

Środki te obejmują bezpieczeństwo aplikacji, kontrolę dostępu, wirtualne prywatne sieci (VPN), zapory ogniowe, systemy zapobiegania włamaniu, analizy behawioralne i bezpieczeństwo bezprzewodowe.

Jak to działa?

Bezpieczeństwo infrastruktury sieciowej wymaga całościowego podejścia do bieżących praktyk i procesów, aby zapewnić ochronę i bezpieczną infrastrukturę organizacyjną.

Podejmując decyzję, jakie metody wdrożyły, kluczowe jest rozważenie kilku różnych podejść. W tym artykule omówimy niektóre kroki, które możesz podjąć, aby chronić swoją sieć.

Jeśli chodzi o role w organizacjach, kilka ról odgrywa kluczową rolę w bezpieczeństwie infrastruktury sieciowej.

Architekci sieci są jedną z tych ról, ponieważ odgrywają kluczową rolę w projektowaniu, utrzymywaniu i naprawie infrastruktury sieciowej.

Ponadto analitycy bezpieczeństwa cybernetycznego mogą odgrywać ważną rolę w testowaniu bezpieczeństwa sieci, próbując znaleźć wyczyny i łatać je w celu ochrony infrastruktury sieciowej organizacji.

Korzyści z bezpieczeństwa infrastruktury sieciowej

Istnieje kilka zalet bezpieczeństwa infrastruktury sieciowej.

Bezpieczeństwo sieci chroni poufne dane firmy, takie jak dane dotyczące klienta, finansowe i pracownicze, przed cyberatakami, hakerami i naruszeniami danych.

Bezpieczeństwo sieci zapobiega również nieautoryzowanemu dostępowi do zasobów sieciowych i zatrzymuje cyberataki i naruszenia bezpieczeństwa, chroniąc te poufne dane.

Ponadto bezpieczeństwo sieci zapewnia, że upoważnieni użytkownicy mają bezpieczny dostęp do zasobów sieciowych, których potrzebują, gdy ich potrzebują. Może również pomóc organizacjom w bardziej wydajnym zarządzaniu ruchem sieciowym i zwiększyć wydajność.

Ponadto bezpieczeństwo sieci może pomóc w ograniczeniu strat finansowych poprzez zmniejszenie ryzyka naruszenia danych i ataków oprogramowania ransomware, które mogą być drogie dla organizacji.

Może również pomóc organizacjom poprawić zgodność z protokołami bezpieczeństwa i może budować kulturę cyberbezpieczeństwa w firmie.

Kroki, jak zabezpieczyć swoją sieć

Teraz podzielimy się kilkoma wskazówkami na temat zabezpieczenia sieci i zapewnienia bezpieczeństwa i dźwięku poufnych danych i infrastruktury.

Jedną z metod jest segment i segregowanie różnych sieci i funkcji. Szczególną uwagę należy zwrócić na ogólny układ infrastruktury w firmie.

Właściwa segmentacja i segregacja są niezwykle skutecznymi mechanizmami bezpieczeństwa, które ograniczają potencjalne wykorzystywanie intruzów z rozprzestrzeniania się na inne części sieci wewnętrznej.

Nie należy pominąć komunikacji peer-to-peer w sieci. Niefiltrowana komunikacja między rówieśnikami może umożliwić intruzom swobodne przemieszczanie się z komputera na komputer.

Umożliwia to atakującym ustalenie trwałości w sieci docelowej poprzez osadzenie backdorów lub instalowanie aplikacji.

Możesz także przeprowadzić ocenę ryzyka sieciowego, która jest częścią ogólnej oceny ryzyka cybernetycznego, która jest kompleksową oceną nie tylko infrastruktury sieciowej, ale wszystkich procesów bezpieczeństwa cybernetycznego, personelu oraz różnych oprogramowania i technologii w stosie bezpieczeństwa .

Ocenę ryzyka należy przeprowadzić, aby zrozumieć ogólny poziom ryzyka cybernetycznego Twojej organizacji, oparty przede wszystkim na prawdopodobieństwie i wpływie incydentu cybernetycznego na firmę.

Inną metodą jest przeprowadzenie skanów podatności. Na przykład wrażliwe serwery skierowane do Internetu mogą zapewnić cyberprzestępcom miękkie cele dla początkowego kompromisu i wejścia.

Jednym ze sposobów na złagodzenie tego jest często wykonywanie wewnętrznych i zewnętrznych skanów podatności na zagrożenia jako proaktywny sposób ochrony sieci przed różnymi znanymi lukami. Pomoże to również Twojej organizacji uzyskać wgląd w różne procesy zarządzania łatami.

Jak to działa? Zewnętrzne skany podatności na zagrożenia badają twoją sieć z perspektywy aktora zagrożenia.

Skanują zewnętrzne organizacyjne adresy IP i domeny oraz sondują w poszukiwaniu luk w internetowej infrastrukturze zewnętrznej, aby ustalić, które z nich można wykorzystać.

Te skany podatności na zagrożenia są idealne do weryfikacji i testowania siły zewnętrznie skierowanych do usług sieciowych. Skany podatności na zagrożenia pomagają zidentyfikować słabe miejsca w obronie zewnętrznej obwodowej, takich jak zapory ogniowe.

Te skany ujawnią nie tylko twoje zewnętrzne luki, ale także listę otwartych portów i narażone na Internet, które mogą być potencjalnie wykorzystane w celu uzyskania dostępu do sieci wewnętrznych.

Podsumowanie bezpieczeństwa

Ten pomocny artykuł wprowadził bezpieczeństwo sieci infrastruktury i kroki w celu zabezpieczenia sieci. Omówiliśmy, czym jest bezpieczeństwo sieci, dlaczego jest to ważne, i kilka metod, które możesz podjąć, aby chronić swoją firmę przed atakiem.

Jakie kroki podjęła Twoja organizacja w celu wzmocnienia bezpieczeństwa infrastruktury sieciowej? Czy zaimplementowałeś jakieś omawiane metody, takie jak segmentacja sieci lub skanowanie podatności? Chcielibyśmy usłyszeć o twoich doświadczeniach w sekcji komentarzy poniżej!

Słodki punkt dla grafiki o wysokiej wydajności

Zwiększenie innowacji technologicznych za pomocą mądrzejszego gromadzenia danych

Rozwiązania bezpieczeństwa AI i ich korzyści

Ujawnienie: jest to post sponsorowany. Jednak nasze opinie, recenzje i inne treści redakcyjne nie mają wpływu sponsoring i pozostają obiektywne .