Dlaczego certyfikacja PCI jest ważna dla narzędzi komunikacji biznesowej

Opublikowany: 2018-12-17Wygląda na to, że jesteśmy w punkcie, w którym bezpieczeństwo danych stało się refleksją wielu organizacji. Wiadomość o nowym naruszeniu danych stała się niemal rutynową wiadomością, a niektóre nazwiska, których to dotyczy, naprawdę Cię zaskoczą. Tylko w 2018 r. organizacje, w tym Macy's, Adidas, Delta, Panera Bread, a nawet Amazon, zgłosiły, że doszło do naruszenia danych klientów.

Bez względu na wielkość Twojej firmy lub obsługiwanej branży bezpieczeństwo jest absolutną koniecznością w obecnym klimacie cyfrowym. Niestety, istnieją złośliwi aktorzy i nieustannie opracowują nowe sposoby przechwytywania i sprzedawania danych klientów.

To oczywiście prowadzi do ogromnych skutków dla tych klientów, a także organizacji, które zostały naruszone. Brak zaufania i potencjalne konsekwencje finansowe niekoniecznie są lepszym rozwiązaniem niż inwestowanie w odpowiednie zabezpieczenie danych organizacji.

Jeśli chodzi o Contact Center lub jakiekolwiek firmy, które zajmują się płatnościami przez telefon lub Business VoIP, organizacje powinny bezwzględnie zapewnić, że ich procesy, aplikacje, dane i oprogramowanie są zgodne z globalnymi standardami bezpieczeństwa PCI.

Co to jest zgodność ze standardami bezpieczeństwa PCI?

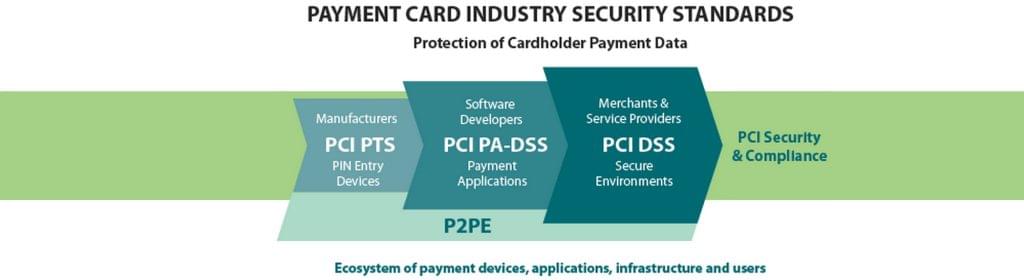

Chociaż standardy bezpieczeństwa PCI nie są ugruntowane żadnymi oficjalnymi przepisami ustawowymi lub wykonawczymi, Rada Standardów Bezpieczeństwa PCI (PCI SSC) wyłoniła się jako „globalne forum” ułatwiające opracowywanie, ulepszanie i rozpowszechnianie uzgodnionych standardów bezpieczeństwa płatności bezpieczeństwo konta — pierwotnie założone przez American Express, Discover Financial Services, JCB International, MasterCard i Visa Inc.

PCI SSC to ogólnobranżowa rada bezpieczeństwa o zasięgu globalnym. Pomysł polega na tym, że branża może zebrać się w ramach tej rady, aby opracować i ustanowić zestaw przepisów i standardów bezpieczeństwa w celu ochrony informacji o kontach płatniczych — takich jak informacje o kartach kredytowych i wrażliwe dane klientów, takie jak numery ubezpieczenia społecznego.

PCI SSC ustanowiło standardy zgodności bezpieczeństwa PCI, aby zapewnić, że organizacje przestrzegają uzgodnionego zestawu przepisów w celu ochrony informacji o płatnościach kartą kredytową klientów i informacji poufnych.

Firmy zgodne z PCI muszą spełniać te uzgodnione wymagania bezpieczeństwa i podlegają corocznym ocenom w celu zapewnienia ciągłego zapewniania zgodności. W ostatecznym rozrachunku, jeśli Twoja organizacja zajmuje się jakąkolwiek formą informacji o płatnościach, zgodność z PCI jest prawie koniecznością.

Ponieważ nie ma prawa nakazującego zgodność z PCI, organizacje, które nie spełniają wymagań, nie poniosą żadnych konsekwencji prawnych. Jeśli jednak dojdzie do naruszenia danych, organizacja może ponieść konsekwencje finansowe zarówno ze strony PCI SSC, jak i klientów i klientów dotkniętych naruszeniem.

Jaki jest punkt certyfikacji PCI?

W ostatecznym rozrachunku, zapewniając zgodność z PCI w organizacji, firma ta nie tylko chroni dane swoich klientów i użytkowników, ale także chroni organizację przed potencjalnie drastycznymi skutkami i konsekwencjami finansowymi.

Głównym celem zgodności z PCI jest ustanowienie globalnego standardu, na który organizacje będą się zgadzać i przestrzegać, aby przeciwdziałać dużej liczbie naruszeń danych w ostatnich latach. Według PCI SSC:

- „Naruszenie lub kradzież danych posiadacza karty wpływa na cały ekosystem kart płatniczych, od klienta, przez instytucję płatniczą, po organizację otrzymującą płatność”.

- Gdy dane klientów wyciekną, szybko tracą zaufanie do tych sprzedawców i instytucji finansowych

- Jeśli ich informacje zostaną wykorzystane w złośliwy sposób, klienci mogą również narazić się na straty finansowe. Może to mieć negatywny wpływ na kredyt, a odzyskanie pełnej kontroli nad danymi po ich naruszeniu może być trudne

- Ponieważ kupcy i instytucje finansowe tracą wiarygodność, w końcu stracą biznes. Klienci po prostu przeniosą swoją firmę gdzie indziej, jeśli nie ufają, że ich informacje będą bezpieczne i chronione.

Jeśli Twoja organizacja doświadczy naruszenia bezpieczeństwa danych i nie podjęła odpowiednich kroków w celu zapobieżenia atakom lub ustanowienia planu naprawczego, mogą wystąpić poważne reakcje i konsekwencje, pomimo braku przepisów prawnych.

Organizacje oczywiście sprawią, że klienci stracą zaufanie i zdecydują się na prowadzenie działalności w innym miejscu, co prowadzi do zmniejszenia sprzedaży i przychodów, firmy mogą być zmuszone do ponoszenia kosztów ponownego wydania nowych kart płatniczych lub strat związanych z oszustwami, a w przyszłości sytuacja stanie się jeszcze trudniejsza.

Po naruszeniu danych organizacje będą musiały ponieść wyższe koszty zapewnienia zgodności, potencjalne koszty prawne i rozliczenia, grzywny i kary oraz odebranie możliwości akceptowania kart płatniczych. W ostatecznym rozrachunku naruszenie danych może ostatecznie doprowadzić do tego, że firma będzie musiała zamknąć swoje drzwi na dobre.

Potrzeba bezpieczeństwa w erze cyfrowej

Gdy organizacje przenoszą komunikację i procesy do chmury, w tym przechowywanie danych (w szczególności dane klientów, takie jak informacje CRM), bezpieczeństwo staje się jeszcze większym problemem.

Ogólnie rzecz biorąc, duże skarbce danych są bardzo dochodowe dla złośliwych cyberprzestępców, którzy chcą czerpać zyski z tych informacji. Jednak gdy dane są archiwizowane i wykorzystywane tylko wewnętrznie i na miejscu, dostęp do tych informacji byłby znacznie trudniejszy dla osoby atakującej. Jednak, ponieważ zaczęliśmy przenosić nasze główne procesy przechowywania danych i procesów biznesowych do chmury, zaczęliśmy wprowadzać nową potrzebę bezpieczeństwa.

Ponieważ dane nie są teraz przechowywane na miejscu, ale w chmurze, dane te muszą być chronione na wielu frontach. Twoja organizacja musi zapewnić, że dane są w dobrych rękach, a dostawca dowolnego narzędzia, z którego korzystasz (platformy Business VoIP, CRM lub Cloud Contact Center) zapewnia ochronę i bezpieczeństwo danych na ich serwerach.

Oprócz danych, które nie są w Twoich rękach, dane są następnie przesyłane przez Internet i udostępniane na urządzeniach Twojej organizacji. Dane muszą być szyfrowane podczas transmisji, a także chronione na tych indywidualnych punktach końcowych. Ponieważ oprogramowanie w chmurze umożliwiło nam większą mobilność, do sieci i platformy podłączonych jest jeszcze więcej punktów końcowych i urządzeń niż kiedykolwiek wcześniej — a każde z tych urządzeń jest potencjalnym słabym punktem ataku.

Ponieważ dane są stale przesyłane, udostępniane, przechowywane, edytowane, archiwizowane i przenoszone, w procesie pojawiło się wiele innych słabych punktów, w których informacje te mogą zostać skradzione — dlatego w dobie rozwiązań chmurowych i handlu cyfrowego potrzeba bezpieczeństwa jest na nowym poziomie.

Zgodność PCI w Contact Center

Chociaż każda organizacja, która zajmuje się informacjami o płatnościach klientów, powinna próbować wymusić zgodność z PCI, należy zachować ostrożność w szczególności w centrach obsługi telefonicznej i centrach kontaktowych. Ponieważ ich działalność prawie całkowicie kręci się wokół zbierania informacji o kontach płatniczych od klientów i klientów, Contact Center są narażone na duże ryzyko, że zostaną namierzone w celu złośliwego ataku.

Contact Center stale kontaktują się z klientami i klientami przez telefon, a od niedawna za pośrednictwem czatów online, a nawet wiadomości tekstowych SMS. Za każdym razem, gdy klient lub klient wysyła agentowi jakąkolwiek formę płatności lub informacje identyfikujące, informacje te muszą być zabezpieczone.

Ponieważ Contact Center w szczególności wykorzystują również większą liczbę platform chmurowych, które przechowują i uzyskują dostęp do tych danych, od rozwiązań CRM przez oprogramowanie Call Center po biznesowe narzędzia VoIP, a czasem nawet zagłębiając się w sztuczną inteligencję i optymalizację siły roboczej, istnieje wiele luźnych końce, które trzeba ze sobą związać.

Dwie główne kwestie, na których powinny się skoncentrować Centra Kontaktowe, to:

- Zabezpieczenie danych przed nieautoryzowanym dostępem . Dość bezpośredni. Osoby, które nie mają dostępu do danych, nie powinny mieć do nich dostępu, byłby to pierwszy krok do zapewnienia nawet najbardziej podstawowego poziomu bezpieczeństwa danych. Oczywiście zaczyna się to od prostych praktyk bezpieczeństwa, takich jak podawanie haseł tylko administratorom, rutynowa zmiana haseł, korzystanie z fizycznych metod uwierzytelniania oraz zabezpieczanie wszystkich urządzeń i punktów dostępu.

- Zaufanie klientów . Głównym aspektem każdej organizacji jest więź zaufania między klientem a firmą. Klient bardzo waży swoje doświadczenie z organizacją i wybierze współpracę z tymi, które zapewniają najlepsze wrażenia. Mając do czynienia z dowolną ilością kapitału, a nawet tylko poufnymi danymi (pomyśl o HIPAA), klienci chcą wiedzieć, że ich informacje są chronione i nie będą ucierpieć za prowadzenie interesów z Twoją organizacją.

Te dwie obawy oczywiście idą w parze. Gdy dane klienta są niezabezpieczone i naruszone, ostatecznie stracą zaufanie do Twojej firmy. Zapewnienie bezpieczeństwa danych to upewnienie się, że klienci będą nadal ufać Twojej firmie.

W ostatecznym rozrachunku zapobieganie wszelkim naruszeniom i zapewnianie klientom bezpieczeństwa ich danych może znacznie przyczynić się do stworzenia więzi zaufania. Contact Center, ze swoimi ogromnymi zestawami danych i dużą liczbą codziennych interakcji, musi być szczególnie ostrożny i zapewniać zgodność z PCI na każdym etapie procesu.

Zgodność PCI w biznesie VoIP

Jeśli chodzi o VoIP bardziej ogólnie, PCI DSS „nie odnosi się wyraźnie do korzystania z VoIP”. Nie oznacza to jednak, że tylko dlatego, że Twoja organizacja korzysta z biznesowej usługi VoIP, są one jasne. W rzeczywistości PCI DSS ma swoją własną sekcję FAQ, w której szczególnie podkreśla się użycie VoIP.

Teraz jest to trochę trudne, ale postaramy się nakreślić to, co musisz wiedzieć. Zgodność z PCI dla VoIP jest nieco bardziej dogłębna i sięga aż do zdefiniowania różnych form transmisji (wewnętrznych lub zewnętrznych), a także źródeł tych transmisji.

Głównym wnioskiem jest to:

Aby zapewnić zgodność z PCI, organizacje muszą zapewnić, że każda forma danych internetowych lub ruchu w sieci IP, która zawiera informacje o rachunku płatniczym w dowolnej formie, jest zabezpieczona. Mówiąc najprościej, dane konta płatniczego przesyłane za pośrednictwem „Ruchu VoIP, który zawiera dane konta karty płatniczej, są objęte odpowiednimi kontrolami PCI DSS”.

Ponieważ VoIP przesyła dźwięk Twojego głosu przez Internet jako pakiety danych, dane te podlegają następnie standardom bezpieczeństwa zgodności PCI, ponieważ są to informacje przesyłane i przechowywane w sieci Twojej organizacji.

Ale tak naprawdę historia się na tym nie kończy. Sprawy stają się nieco skomplikowane, jeśli chodzi o źródło połączenia VoIP i sposób przesyłania tych danych:

- Transmisje wewnętrzne — ruch VoIP, który zawiera dane kont kart płatniczych, które są udostępniane w sieci Twojej organizacji, musi być zgodny ze standardem PCI. Wszelkie dane przechowywane, przetwarzane lub przesyłane wewnętrznie przez sieć organizacji muszą być zgodne z wymogami.

- Transmisje zewnętrzne — gdy podmiot przekazuje informacje o karcie płatniczej do innej firmy (na przykład dostawcy usług lub procesora płatności), system podmiotu i sieci wykorzystywane do tych transmisji muszą być zgodne. Oznacza to, że jeśli Twoja firma wykonuje połączenie VoIP w celu wysłania danych płatniczych do innej firmy lub podmiotu, połączenie to musi być zabezpieczone i zgodne z PCI.

- Zewnętrzne transmisje do/od posiadaczy kart — Gdy VoIP jest używany do transmisji danych dotyczących rachunków kart płatniczych między posiadaczem karty a organizacją, systemy i sieć tej firmy używane do transmisji muszą być zgodne.

To jest naprawdę chude, PCI SSC bardzo szczegółowo omawia te różne scenariusze. Jednak najłatwiejszym sposobem na zapewnienie, że komunikacja VoIP jest zgodna z PCI, jest traktowanie wszystkich połączeń, bez względu na źródło lub miejsce docelowe, tak aby były jak najbardziej bezpieczne, aby zapewnić zgodność z PCI.

Jeśli chcesz przeczytać więcej, możesz dowiedzieć się więcej na temat zgodności z VoIP oraz bardzo szczegółowych przepisów i scenariuszy na stronie internetowej PCI SCC.

Jak Twoja firma może przestrzegać zgodności z PCI?

Teraz, gdy ustaliliśmy, dlaczego Twoja firma powinna przestrzegać standardów zgodności określonych przez PCI SSC, wskażemy Twojej organizacji właściwy kierunek uruchamiania procesów. Bezpieczeństwo ostatecznie nie jest prostym zadaniem i będzie wymagało znacznej ilości badań i porównań, aby naprawdę zrozumieć właściwy kierunek.

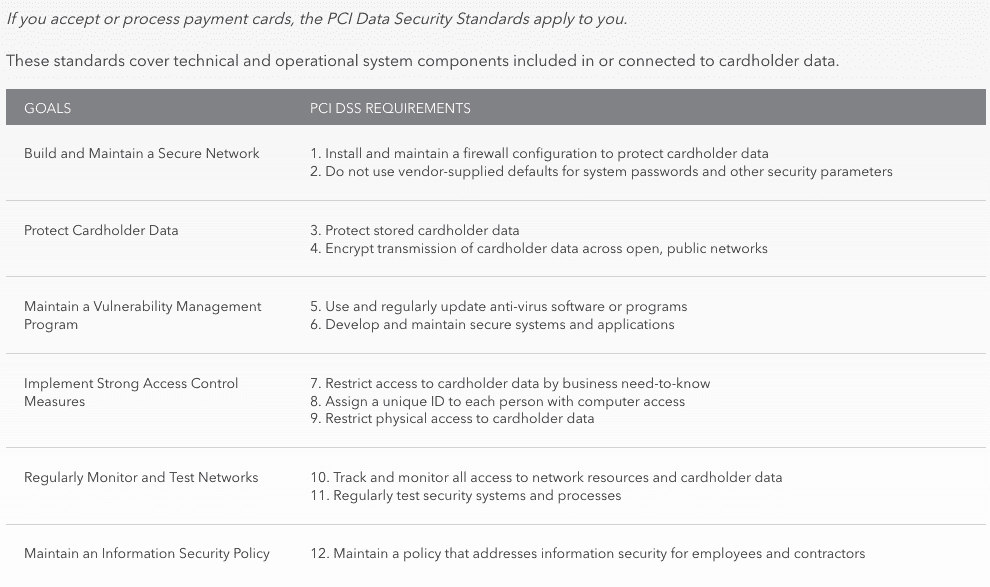

PCI SSC oferuje dość podstawową listę wymagań i powiązanych celów, aby pomóc organizacjom w rozpoczęciu pracy:

Bezpieczeństwo należy traktować jako inwestycję, wydaj teraz, aby zaoszczędzić później. Wydaj teraz, aby chronić swoją organizację, dane i klientów, aby uniknąć potencjalnych skutków naruszenia danych, jeśli się ono pojawi. Bez odpowiednich zabezpieczeń może to naprawdę przydarzyć się każdej firmie, jak widzieliśmy w czasie rzeczywistym. Jak dotąd nie widzieliśmy żadnych skarg dotyczących bezpieczeństwa dla inContact.

I. Upewnij się, że rozwiązania i platformy są zgodne z PCI

Jak już wspomniałem, w dobie platform chmurowych większość danych, do których uzyskujemy dostęp i które wykorzystujemy, nie jest nawet przechowywana na naszych serwerach ani fizycznie w tej samej lokalizacji, w której pracujemy. W szczególności przy użyciu platform CRM, Contact Center i Business VoIP dane klientów i klientów są przechowywane w centrach danych dostawcy i dostępne przez Internet.

Dlatego niezwykle ważne jest, aby Contact Center przynajmniej zapewniało, że używane przez nich narzędzia i platformy, które subskrybują, zapewniają pewien poziom zgodności z PCI. Jest to ten sam proces, którego używają inne branże, na przykład szpital używałby tylko rozwiązania zgodnego z HIPAA.

Wystarczy podkreślić kilka głównych nazwisk:

- Vonage Advanced Contact Center

- Nextiva

- 8×8

- Pięć9

- Genesys

- Twilio

- Miły kontakt

- RingCentral

II. Postępuj zgodnie z przewodnikiem PCI SSC, aby zapewnić zgodność

Niestety, specyficzne wymagania dla różnych instytucji finansowych i marek kart płatniczych będą się różnić w zależności od przypadku. Każda organizacja będzie miała swoje własne szczegółowe przepisy i wymagania dotyczące zgodności z PCI.

„ Walidacja zgodności ze standardem bezpieczeństwa danych PCI jest określana przez poszczególne marki płatnicze. Wszyscy zgodzili się na włączenie standardu bezpieczeństwa danych PCI jako części wymagań technicznych dla każdego z ich programów zgodności z bezpieczeństwem danych. Marki płatnicze rozpoznają również wykwalifikowanych rzeczoznawców ds. bezpieczeństwa i zatwierdzonych dostawców skanerów zakwalifikowanych przez Radę Standardów Bezpieczeństwa PCI”.

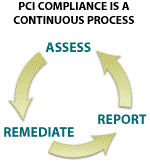

Z tego powodu PCI SSC przedstawia ogólny zarys trzyetapowego procesu, który ma miejsce w celu zapewnienia zgodności.

1. Oceń

Oceń systemy i procesy organizacji związane z danymi, identyfikując dane posiadaczy kart, inwentaryzując zasoby IT, a także procesy biznesowe przetwarzania kart płatniczych oraz analizując pod kątem wszelkich luk w tych systemach.

Można to zrobić poprzez scoping, proces, w którym organizacje identyfikują wszystkie komponenty systemu, które znajdują się w środowisku danych posiadacza karty lub są z nim połączone.

Ustalanie zakresu powinno być procesem corocznym, aby zapewnić rutynowe kontrole i konserwację, ponieważ najlepszym sposobem zapobiegania potencjalnym naruszeniom jest proaktywne zamykanie wszelkich otworów, przez które pojawiają się przecieki.

Organizacje mogą faktycznie zatrudnić wykwalifikowanego rzeczoznawcę ds. bezpieczeństwa. Według PCI SSC „ Kwalifikowany asesor bezpieczeństwa to firma zajmująca się bezpieczeństwem danych, która została zakwalifikowana przez Radę PCI do przeprowadzania na miejscu ocen standardów bezpieczeństwa danych PCI”. Tacy oceniający zweryfikują informacje techniczne, wykorzystają niezależny osąd w celu potwierdzenia spełnienia standardów zgodności, zapewnią wsparcie i wytyczne podczas procesu zapewniania zgodności oraz opracują raport końcowy do przedłożenia PCI SSC.

2. Remediacja

Po zakończeniu procesu oceny Twoja organizacja powinna być teraz jasna, co należy zrobić, aby zamknąć wszelkie potencjalne dziury w sieci i przygotować system do pełnej zgodności z PCI. Chociaż oznacza to naprawienie wszelkich wykrytych luk w zabezpieczeniach, PCI SSC zaleca również wyeliminowanie przechowywania danych posiadaczy kart z usług, centrów danych i rejestrów organizacji, chyba że jest to absolutnie konieczne do prowadzenia działalności biznesowej.

3. Raport

Po zakończeniu oceny i podjęciu przez organizację niezbędnych kroków w celu naprawienia wszelkich problemów i wzmocnienia bezpieczeństwa, należy zastosować się do raportu i przesłać go do odpowiednich banków i marek kart.

Ponownie, w zależności od wymagań tej konkretnej marki, organizacje mogą być zmuszone do częstszego składania wniosków lub przestrzegania określonego procesu. Niektóre marki, na przykład, wymagają od organizacji składania kwartalnych zgłoszeń.

Dolna linia

Niestety, zbyt wiele firm i osób postrzega bezpieczeństwo jako refleksję lub jednorazowy proces. Jednak prawda jest taka, że bezpieczeństwo naszych danych i komunikacji nigdy nie było ważniejsze. Wraz z pojawiającymi się codziennie nowymi zagrożeniami i atakami, a większe zbiory danych stają się coraz bardziej dochodowe dla złośliwych podmiotów, potencjał poważnych skutków ubocznych rośnie.

Standard bezpieczeństwa danych PCI zapewnia, że organizacje będą nie tylko wprowadzać środki bezpieczeństwa, ale także odpowiednio je utrzymywać i optymalizować w miarę upływu czasu. Dzięki współpracy liderów branży w celu ustalenia standardowego poziomu zgodności organizacje mogą pomóc w dążeniu do bezpieczniejszej ery cyfrowej.

Zapewnienie, że Twoja organizacja korzysta z narzędzi zgodnych ze standardem PCI i w razie potrzeby spełnia przepisy dotyczące zgodności z PCI, jest sytuacją, w której wszyscy wygrywają, zarówno dla firmy, jak i dla klientów. Zapewniając bezpieczeństwo danych, organizacje mogą zachować zaufanie klientów, a ostatecznie ich działalność.