Jak zapobiegać phishingowi: Twój najlepszy przewodnik dotyczący bezpieczeństwa w Internecie

Opublikowany: 2024-02-22

- Phishing to metoda wykorzystywana przez cyberprzestępców w celu nakłonienia ludzi do ujawnienia poufnych informacji. Może się to zdarzyć poprzez e-maile, rozmowy telefoniczne, SMS-y, fałszywe strony internetowe i media społecznościowe.

- Phishing e-mailowy polega na wysyłaniu fałszywych e-maili z zaufanych źródeł w celu nakłonienia Cię do kliknięcia złośliwych łączy lub załączników.

- Spear phishing jest spersonalizowany i wykorzystuje Twoje dane osobowe, aby sprawiać wrażenie uzasadnionego.

- Vishing i smishing wykorzystują rozmowy telefoniczne i SMS-y do wydobywania danych osobowych. Zachowaj ostrożność w przypadku pilnych żądań, sprawdź pisownię i zweryfikuj dane nadawcy, aby chronić się przed atakami typu phishing.

Ataki phishingowe wykorzystują zaufanie użytkowników do renomowanych firm, podszywając się pod legalne organizacje i prosząc o poufne informacje.

Ten obszerny przewodnik przedstawia czytelnikom najlepsze praktyki rozpoznawania, unikania i reagowania na próby phishingu w celu lepszej ochrony ich danych osobowych i finansowych.

Zrozumienie phishingu: podstawy

Postępuj zgodnie z radami zawartymi w tym przewodniku, aby zabezpieczyć się przed zagrożeniami typu phishing i bezpiecznie poruszać się po cyfrowym świecie.

Incogni – usługa usuwania danych osobowych – zapobieganie phishingowi

Zrozumienie ataków phishingowych

Co to jest phishing i jak działa?

Phishing to metoda stosowana przez cyberprzestępców w celu nakłonienia użytkowników do przekazania wrażliwych danych osobowych. Często wysyłają wiadomości, takie jak e-maile, które w przekonujący sposób podają się za wiarygodne źródła.

Wiadomości te zachęcają odbiorców do klikania linków lub podawania danych logowania, co następnie udostępnia ich dane oszustom.

Wykorzystując skłonność ludzi do ufania znanym firmom, phisherzy mogą potajemnie uzyskać dostęp do kont finansowych użytkowników, haseł i innych poufnych informacji.

Jest to coraz bardziej wyrafinowane zagrożenie, które wszyscy użytkownicy cyfrowi muszą zrozumieć, aby się chronić.

Wspólna taktyka i schematy

Chociaż phishing pierwotnie objawiał się głównie poprzez fałszywe wiadomości e-mail, napastnicy rozszerzyli swoje metody na nowe kanały:

- Wyłudzanie wiadomości e-mail : fałszywe wiadomości e-mail udające, że pochodzą z renomowanych źródeł, aby nakłonić użytkowników do kliknięcia złośliwych łączy lub załączników. Często używany do dostarczania złośliwego oprogramowania.

- Spear phishing : wysoce spersonalizowane wiadomości e-mail phishingowe skierowane do konkretnych osób i organizacji poprzez włączenie danych osobowych w celu uzyskania bardziej autentycznego wyglądu.

- Vishing : próby phishingu przeprowadzane przez rozmowy telefoniczne, często podkreślające pilną potrzebę wywierania nacisku na ofiary.

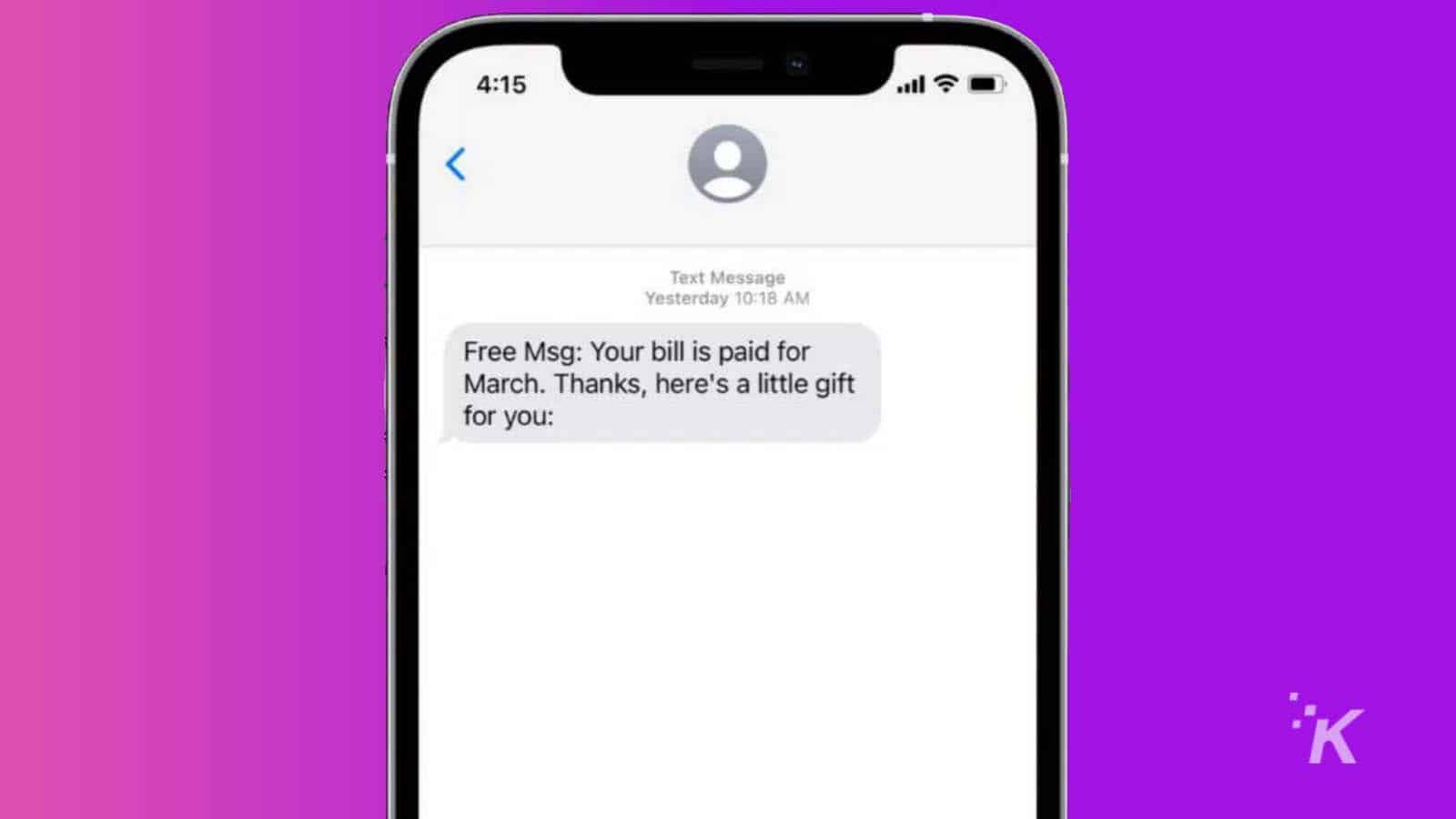

- Smishing : wyłudzanie informacji za pośrednictwem wiadomości tekstowych zawierających łącza do fałszywych witryn internetowych w celu gromadzenia danych finansowych i danych logowania użytkowników.

- Witryny phishingowe : fałszywe witryny podszywają się pod prawdziwe firmy w celu kradzieży danych logowania użytkowników i informacji finansowych.

- Phishing w mediach społecznościowych : Oszustwa dokonywane za pośrednictwem postów i wiadomości w mediach społecznościowych kierujących ofiary do złośliwych linków.

We wszystkich tych formach celem pozostaje oszukanie użytkowników poprzez podszywanie się pod zaufane źródła i podmioty w celu kradzieży ich danych osobowych.

Zrozumienie tego zakresu taktyk jest pierwszym krokiem do ochrony siebie.

Fałszywe wiadomości e-mail i wiadomości phishingowe

Fałszowanie wiadomości e-mail polega na wysyłaniu wiadomości e-mail ze sfałszowanego adresu nadawcy w celu oszukania odbiorców, aby uwierzyli, że wiadomość pochodzi od osoby, której ufają, na przykład znanej firmy.

Te e-maile phishingowe często zawierają złośliwe linki lub załączniki zaprojektowane w celu kradzieży danych osobowych.

Mogą wydawać się pilne i namawiać Cię do szybkiego działania bez zastanowienia, co jest powszechną taktyką mającą na celu ominięcie zdrowego rozsądku. Niebezpieczeństwo związane z tymi e-mailami polega na tym, że potrafią w przekonujący sposób naśladować legalne firmy.

Wykorzystują Twoje zaufanie, zachęcając do ujawnienia poufnych informacji lub pobrania załączników, które mogą zagrozić bezpieczeństwu Twojego komputera.

Rozpoznanie tych e-maili jako fałszywych ma kluczowe znaczenie dla ochrony przed potencjalnymi szkodami finansowymi i osobistymi, jakie mogą one spowodować.

Spear phishing: spersonalizowane zagrożenie

Spear phishing to bardziej podstępna forma phishingu, w której napastnicy wykorzystują dane osobowe celu, aby stworzyć wysoce przekonującą i spersonalizowaną wiadomość.

Może to obejmować wykorzystanie danych z życia osobistego zebranych z mediów społecznościowych lub innych źródeł, aby sprawić, że wiadomość e-mail będzie wyglądać na wiarygodną.

Celem jest uzyskanie dostępu do poufnych informacji, takich jak szczegóły płatności lub dane logowania, poprzez wykorzystanie Twojego zaufania.

Spersonalizowany charakter spear phishingu sprawia, że jest on znacznie bardziej niebezpieczny niż zwykłe próby phishingu.

Aby zmniejszyć czujność, atakujący mogą odwoływać się do ostatnich transakcji, zainteresowań osobistych, a nawet imion przyjaciół i rodziny.

Rozpoznanie tych prób wymaga uważnego zwracania uwagi na szczegóły i zdrowej dawki sceptycyzmu, zwłaszcza gdy e-mail zawiera prośbę o podanie danych osobowych lub podjęcie działań finansowych.

Ataki phishingowe stale ewoluują, dlatego niezwykle ważne jest, aby być na bieżąco z najnowszymi taktykami stosowanymi przez oszustów.

Możesz lepiej chronić swoje wrażliwe informacje przed zagrożeniami cybernetycznymi, poznając różne stosowane strategie, od fałszowania wiadomości e-mail po phishing typu spear.

Vishing i smishing: poza e-mailem

Vishing i smishing to zjawiska phishingu wykraczające poza wiadomości e-mail, których nośnikiem są rozmowy telefoniczne i wiadomości tekstowe. W ramach vishingu oszuści dzwonią do Ciebie, podając się za zaufaną osobę i proszą o dane osobowe.

Podobnie działa Smishing, w ramach którego oszuści wysyłają wiadomości tekstowe mogące zawierać złośliwe linki lub żądać danych osobowych. Obie metody opierają się na elemencie pilności, zmuszając Cię do podejmowania szybkich decyzji.

Taktyki te wykorzystują osobisty charakter rozmów telefonicznych i wiadomości tekstowych, dzięki czemu oszustwo wydaje się bardziej uzasadnione. Udostępnianie danych osobowych za pośrednictwem tych kanałów może prowadzić do kradzieży tożsamości i strat finansowych.

Rozpoznawanie tych oszustw ma kluczowe znaczenie dla własnej ochrony, podkreślając potrzebę zachowania ostrożności w przypadku otrzymywania nieoczekiwanych próśb o podanie danych osobowych za pośrednictwem połączenia telefonicznego lub SMS-a.

Niebezpieczeństwo phishingu związanego ze stronami internetowymi i mediami społecznościowymi

Witryny phishingowe i phishing w mediach społecznościowych stanowią poważne zagrożenie w cyfrowym świecie.

Witryny te imitują legalne witryny w celu kradzieży informacji, podczas gdy platformy mediów społecznościowych są wykorzystywane do rozpowszechniania złośliwych linków lub podszywania się pod prawdziwych użytkowników.

Obie metody mają na celu oszukanie Cię w celu przekazania danych osobowych lub danych logowania.

Interaktywny charakter mediów społecznościowych sprawia, że są one idealnym środowiskiem dla oszustw typu phishing, w którym można łatwo tworzyć fałszywe profile w celu interakcji z użytkownikami i oszukiwania ich.

Zachowanie czujności w zakresie linków, na które klikasz w mediach społecznościowych, oraz autentyczności odwiedzanych witryn ma kluczowe znaczenie dla ochrony Twoich danych osobowych przed wyrafinowanymi próbami phishingu.

Rozpoznawanie prób phishingu

Znaki ostrzegawcze ataku phishingowego

Rozpoznanie oznak ataku phishingowego może pomóc uniknąć stania się ofiarą tego oszustwa.

Błędy ortograficzne i gramatyczne w e-mailach lub wiadomościach są częstymi sygnałami ostrzegawczymi, ponieważ legalne firmy zazwyczaj dokładnie sprawdzają swoją komunikację.

Inne znaki ostrzegawcze obejmują prośby o podanie danych osobowych lub podjęcie działań finansowych, o które renomowane firmy nie prosiłyby za pośrednictwem poczty elektronicznej lub SMS-a.

Ponadto uważaj na e-maile lub wiadomości, które sprawiają wrażenie pilności i zmuszają do szybkiego działania. Są to taktyki mające na celu zaćmienie Twojego osądu.

Zwrócenie uwagi na adres e-mail nadawcy lub adres URL łącza może również pomóc w wykryciu prób phishingu, ponieważ często zawierają one niewielkie rozbieżności z prawidłowymi adresami.

Odszyfrowywanie wiadomości phishingowych: na co należy zwrócić uwagę

Odszyfrowanie wiadomości phishingowych polega na szukaniu konkretnych wskaźników świadczących o tym, że coś jest nie tak. Ogólne powitanie zamiast spersonalizowanego może być charakterystyczną oznaką próby phishingu.

Podobnie otrzymanie fałszywej faktury za niezakupiony produkt lub usługę powinno od razu wzbudzić podejrzenia.

Te e-maile często zawierają łącza lub załączniki, które po kliknięciu lub pobraniu mogą zagrozić Twojemu bezpieczeństwu.

Kluczem jest zachowanie ostrożności i krytyczna analiza treści podejrzanych e-maili.

Szukaj nieścisłości, sprawdzaj legalność nadawcy i nigdy nie działaj impulsywnie, klikając w linki lub podając dane osobowe bez dokładnej weryfikacji.

To ostrożne podejście może znacznie zmniejszyć ryzyko stania się ofiarą phishingu.

Incogni – usługa usuwania danych osobowych – zapobieganie phishingowi

Strategie zapobiegania phishingowi

Wzmocnienie bezpieczeństwa poczty e-mail dzięki filtrom spamu

Wzmocnienie bezpieczeństwa poczty e-mail za pomocą filtrów spamu skutecznie zapobiega przedostawaniu się prób phishingu do Twojej skrzynki odbiorczej.

Filtry spamu analizują przychodzące wiadomości e-mail pod kątem podejrzanych treści, blokując potencjalne zagrożenia, zanim jeszcze je zobaczysz.

Ustawienie tych filtrów na wysoki poziom bezpieczeństwa może znacznie zmniejszyć ryzyko przedostania się przez nie wiadomości phishingowych. Oprócz filtrów spamu kluczowe znaczenie ma proaktywne zarządzanie pocztą e-mail.

Regularna aktualizacja ustawień poczty e-mail, ostrożność w przypadku informacji udostępnianych w Internecie i zdobywanie wiedzy na temat najnowszych taktyk phishingu przyczyniają się do silnej obrony przed tymi cyberzagrożeniami.

Wszystkie te strategie tworzą kompleksowe podejście do ochrony danych osobowych i finansowych przed próbami phishingu.

Rola oprogramowania antywirusowego w zapobieganiu phishingowi

Oprogramowanie antywirusowe odgrywa kluczową rolę w zapobieganiu atakom phishingowym, skanując przychodzące wiadomości e-mail i wykrywając podejrzane linki lub załączniki, które mogą zawierać zagrożenia phishingowe.

Gdy wykryje potencjalne zagrożenie, oprogramowanie ostrzega użytkownika, uniemożliwiając mu przypadkowe pobranie złośliwego oprogramowania na swoje urządzenie.

To proaktywne podejście pomaga chronić wrażliwe informacje przed cyberprzestępcami, którzy chcą wykorzystać luki w zabezpieczeniach za pomocą zwodniczych e-maili i łączy.

Oprócz samego skanowania i alertów oprogramowanie antywirusowe często obejmuje dodatkowe warstwy ochrony.

Mogą one obejmować zabezpieczenia przeglądania Internetu w czasie rzeczywistym lub wykrywanie oparte na zachowaniu, które identyfikuje i blokuje nietypowe działania wskazujące na phishing lub inne złośliwe próby.

Dzięki ciągłej aktualizacji w celu rozpoznania nowych zagrożeń oprogramowanie antywirusowe pozostaje niezbędnym narzędziem w walce z phishingiem, zapewniając użytkownikom spokój ducha podczas poruszania się po świecie online.

Bezpośredni dostęp do strony internetowej zamiast klikania linków

Znaczenie regularnych aktualizacji oprogramowania dla bezpieczeństwa

Regularne aktualizacje oprogramowania mają kluczowe znaczenie dla bezpieczeństwa cyfrowego, zwłaszcza w zapobieganiu phishingowi. Programiści wydają aktualizacje, które naprawiają luki wykorzystywane przez cyberprzestępców w atakach phishingowych.

Aktualizowanie oprogramowania wzmacnia warstwy ochrony, utrudniając atakującym przełamanie zabezpieczeń.

W szczególności oprogramowanie zabezpieczające czerpie korzyści z częstych aktualizacji, poprawiając jego zdolność do wykrywania i zwalczania nowych technik i zagrożeń phishingu. Ignorowanie powiadomień o aktualizacjach może narazić użytkowników na ataki typu phishing.

Aktualizacje te stanowią podstawowe środki bezpieczeństwa, które eliminują ryzyko i zwiększają odporność systemu. Użytkownicy mogą chronić swoje urządzenia i dane osobowe, automatyzując aktualizacje lub ustawiając przypomnienia o rozwijających się zagrożeniach cybernetycznych.

Ochrona Twoich danych osobowych

Ochrona danych osobowych ma kluczowe znaczenie, aby uniknąć ofiar ataków typu phishing.

Przyjmując silne środki bezpieczeństwa, takie jak używanie skomplikowanych haseł i zachowanie czujności w przypadku podejrzanych wiadomości e-mail, użytkownicy mogą skutecznie zmniejszyć ryzyko, że zostaną oszukani w celu ujawnienia poufnych danych.

Zarządzanie ustawieniami Twojej obecności w Internecie i prywatności

Aby zapobiec atakom typu spear phishing, osoby powinny ograniczyć widoczność danych osobowych w mediach społecznościowych, dostosowując ustawienia prywatności na platformach takich jak Facebook, Twitter, LinkedIn, Instagram i TikTok.

Zachowanie czujności i ostrożności podczas interakcji online jest niezbędne, aby uniknąć wyrafinowanych prób phishingu, które mogą narazić na szwank dane osobowe.

Regularne przeglądanie i aktualizowanie ustawień prywatności pomaga chronić dane osobowe przed dostępem osób atakujących, utrudniając im tworzenie przekonujących wiadomości phishingowych.

Zagrożenia związane z publicznym Wi-Fi i jak się po nim poruszać

Publiczne sieci Wi-Fi zapewniają wygodę, ale stwarzają również poważne zagrożenia bezpieczeństwa, w tym zwiększone narażenie na wiadomości phishingowe.

Gdy przestępcy uzyskają dostęp do tej samej sieci, mogą przechwytywać dane i wdrażać schematy phishingowe.

Korzystanie z publicznej sieci Wi-Fi bez środków ochronnych, takich jak wirtualna sieć prywatna (VPN), naraża dane osobowe na przechwycenie.

VPN szyfruje dane, czyniąc je nieczytelnymi dla osób postronnych, w tym potencjalnych phisherów.

Świadomość zagrożeń związanych z publicznym Wi-Fi i przyjęcie środków ochronnych to niezbędne kroki w celu utrzymania bezpieczeństwa w Internecie.

Zamiast polegać na niezabezpieczonych sieciach, rozważ użycie mobilnego punktu dostępu, aby zapewnić bezpieczniejsze połączenie.

To znacznie zmniejsza ryzyko, że staniesz się ofiarą wiadomości phishingowych i innych zagrożeń cybernetycznych wykorzystujących luki w publicznych sieciach Wi-Fi.

Dbaj o bezpieczeństwo swoich aplikacji i urządzeń

Regularne stosowanie poprawek zabezpieczeń do aplikacji i urządzeń ma kluczowe znaczenie dla utrzymania bezpieczeństwa w Internecie.

Łaty te usuwają luki w zabezpieczeniach, które można wykorzystać w oszustwach typu phishing i innych formach cyberataków.

Ignorowanie powiadomień o aktualizacjach może narazić oprogramowanie na nowo odkryte zagrożenia, co ułatwi atakującym odniesienie sukcesu w złośliwych przedsięwzięciach.

Programiści stale pracują nad identyfikacją i naprawieniem luk w zabezpieczeniach, udostępniając poprawki w ramach aktualizacji.

Zapewniając aktualność całego oprogramowania, od systemów operacyjnych po aplikacje, użytkownicy mogą chronić się przed wykorzystaniem znanych luk w zabezpieczeniach.

To proaktywne podejście jest kluczowym elementem kompleksowej strategii ochrony danych osobowych i wrażliwych przed atakami typu phishing i innymi zagrożeniami bezpieczeństwa.

Unikanie brokerów danych i zabezpieczanie danych kontaktowych

Naruszenia danych i zagrożenia bezpieczeństwa mogą ujawnić dane osobowe, przez co poszczególne osoby stają się celem prób phishingu.

Jednym ze sposobów pozyskiwania danych osobowych przez oszustów są brokerzy danych, którzy tworzą i sprzedają listy danych kontaktowych.

Świadomość sposobu udostępniania danych osobowych i podejmowanie kroków mających na celu ograniczenie narażenia ma kluczowe znaczenie w ograniczaniu ryzyka phishingu.

Incogni – usługa usuwania danych osobowych – zapobieganie phishingowi

Obejmuje to ostrożność w udostępnianiu danych osobowych w Internecie i regularne sprawdzanie ustawień w mediach społecznościowych i innych platformach.

Rezygnacja z list brokerów danych i zabezpieczanie danych kontaktowych to skuteczne strategie minimalizujące ryzyko otrzymywania niechcianych i potencjalnie złośliwych SMS-ów lub e-maili.

Kontrolując, kto ma dostęp do danych osobowych, poszczególne osoby mogą utrudnić oszustom atakowanie ich za pomocą programów phishingowych.

Regularna czujność i proaktywne środki mają kluczowe znaczenie w ochronie przed niewłaściwym wykorzystaniem danych osobowych.

W przypadku ataku phishingowego

Doświadczenie ataku typu phishing może być niepokojące, ale szybkie i świadome działanie może złagodzić jego skutki.

Zrozumienie, jakie natychmiastowe kroki należy podjąć po próbie phishingu, ma kluczowe znaczenie dla ochrony danych osobowych i zapobiegania dalszym szkodom.

Obejmuje to zmianę haseł, monitorowanie kont pod kątem podejrzanej aktywności i zgłaszanie incydentu odpowiednim władzom. Świadomość i gotowość są niezbędne do skutecznego reagowania na ataki phishingowe.

Natychmiastowe kroki, które należy podjąć w przypadku próby wyłudzenia informacji

Jeśli padniesz ofiarą ataku phishingowego, pierwszym krokiem będzie zmiana haseł do wszystkich kont, których to dotyczy. Pomaga to zabezpieczyć konta przed dalszym nieautoryzowanym dostępem.

Używanie unikalnych haseł do różnych kont jest również ważne, aby zapobiec sytuacji, w której pojedyncze naruszenie zagroziłoby wielu usługom.

Powiadamianie banków lub instytucji finansowych o potencjalnym oszustwie może również pomóc w ochronie aktywów finansowych.

Stanie się ofiarą kradzieży tożsamości w wyniku ataku phishingowego wymaga natychmiastowego zgłoszenia organom ścigania i odpowiednim instytucjom finansowym.

Udokumentowanie szczegółów próby phishingu może być nieocenione podczas dochodzenia. Szybkie działanie może pomóc odzyskać straty i zapobiec dalszemu wykorzystywaniu danych osobowych.

Zgłaszanie phishingu: co musisz wiedzieć

Zgłoszenie próby phishingu to kluczowy krok w walce z cyberprzestępczością. Pomaga nie tylko w potencjalnym złapaniu sprawców, ale także pomaga w zwiększaniu świadomości na temat aktualnych taktyk phishingu.

Ofiary phishingu powinny zgłosić incydent Federalnej Komisji Handlu (FTC), swojemu dostawcy usług internetowych i wszelkim innym odpowiednim platformom, które zostały naśladowane lub brały udział w ataku.

Osoby prywatne przyczyniają się do szerszych działań mających na celu śledzenie działań związanych z phishingiem i zapobieganie mu, udostępniając władzom szczegółowe informacje na temat próby phishingu.

Zgłaszanie może również wyzwalać alerty ostrzegające innych o oszustwie, pomagając zapobiegać kolejnym ofiarom. Współpraca i komunikacja to kluczowe elementy walki z phishingiem i ochrony społeczności internetowej.

Jak sprawdzić, czy poufne informacje są widoczne

Po ataku phishingowym kluczowa jest ocena zakresu potencjalnego ujawnienia poufnych informacji.

Czujność podczas monitorowania wyciągów bankowych, raportów kredytowych i kont internetowych pod kątem nieupoważnionych działań może pomóc w wykryciu oznak niewłaściwego wykorzystania danych osobowych.

Narzędzia i usługi monitorujące dane osobowe pod kątem oznak nieuczciwej działalności mogą zapewnić dodatkową warstwę bezpieczeństwa.

Szukanie nieautoryzowanych transakcji lub zmian w szczegółach konta może wskazywać, że dane osobowe zostały naruszone.

Ponadto strony internetowe, które w pasku adresu wyświetlają ikonę kłódki, wskazują bezpieczne połączenia, co zmniejsza ryzyko przechwycenia informacji podczas transmisji.

Regularne sprawdzanie tych znaków może pomóc osobom szybciej identyfikować naruszenia bezpieczeństwa i reagować na nie.

Spear phishing i ataki ukierunkowane na wysoki cel

Zrozumienie spear phishingu

Spear phishing to wysoce ukierunkowana forma phishingu, w ramach której napastnicy zbierają dane osobowe celu, aby dostosować swoje próby oszustwa.

W przeciwieństwie do szeroko zakrojonych kampanii phishingowych skierowanych do mas, phishing typu spear koncentruje się na konkretnych osobach lub firmach, wykorzystując szczegółową wiedzę o ich życiu osobistym, pracy lub hobby.

To skrupulatne podejście sprawia, że spear phishing jest szczególnie niebezpieczny i skuteczny, ponieważ otrzymane e-maile lub wiadomości wydają się niezwykle wiarygodne, często naśladując komunikację od zaufanego kolegi lub instytucji.

Spear phishing często ma na celu nakłonienie odbiorcy do ujawnienia poufnych danych, takich jak nazwy użytkownika, hasła lub informacje finansowe.

Wykorzystując szczegóły, które wydają się dostępne tylko dla kogoś znajomego, atakujący zwiększają swoje szanse na sukces.

Może to obejmować wiadomości e-mail z prośbą o pilne podjęcie działań, takich jak aktualizacja szczegółów płatności lub transfer środków, co sprawia, że dla osób fizycznych i organizacji niezwykle ważne jest rozpoznawanie tych spersonalizowanych zagrożeń i ochrona przed nimi.

Ochrona przed atakami ukierunkowanymi

Ochrona przed spear phishingiem wymaga wieloaspektowego podejścia. Po pierwsze, wdrożenie rygorystycznych filtrów spamu pomaga odfiltrować wiele podejrzanych e-maili.

Jednak biorąc pod uwagę stopień zaawansowania tych ataków, konieczne są dodatkowe warstwy ochrony.

Jedną z najskuteczniejszych metod jest uwierzytelnianie wieloskładnikowe (MFA), które zapewnia dodatkową warstwę bezpieczeństwa, wymagając więcej niż tylko nazwy użytkownika i hasła w celu uzyskania dostępu do kont.

Oznacza to, że nawet jeśli atakujący uzyskają Twoje dane uwierzytelniające; nie mogą łatwo włamać się na Twoje konta bez dostępu do Twojego telefonu lub innej formy identyfikacji.

Poza rozwiązaniami technologicznymi kluczową rolę odgrywa bycie na bieżąco i ostrożność. Zawsze sprawdzaj dane nadawcy przed udzieleniem odpowiedzi na prośby o podanie informacji osobistych lub finansowych.

Uważaj na niechciane załączniki i linki i przyjmij zasadę bezpośredniego przechodzenia do witryn internetowych zamiast klikania łączy w wiadomościach e-mail.

Ta proaktywna postawa w połączeniu z silnymi środkami bezpieczeństwa znacznie zmniejsza ryzyko padnięcia ofiarą spear phishingu i innych ataków ukierunkowanych.

Zaawansowane techniki zapobiegania phishingowi

Szkolenie w zakresie świadomości bezpieczeństwa: Twoja pierwsza linia obrony

Zapobieganie atakom phishingowym nie może polegać wyłącznie na zabezpieczeniach technicznych; edukacja jest równie ważna.

Szkolenie w zakresie świadomości bezpieczeństwa umożliwia pracownikom rozpoznawanie i prawidłowe reagowanie na próby phishingu, w tym bardziej wyrafinowany phishing typu spear.

Dzięki regularnym sesjom szkoleniowym i symulowanym kampaniom phishingowym pracownicy uczą się rozpoznawać wiadomości e-mail phishingowe i rozumieją znaczenie zgłaszania podejrzanych działań.

Poprawia to ogólny stan bezpieczeństwa organizacji i sprzyja kulturze czujności i ciągłego doskonalenia.

Organizacje mogą znacząco ograniczyć ryzyko naruszeń danych, podkreślając potencjalne konsekwencje padnięcia ofiarą oszustwa typu phishing i wzmacniając prawidłowe protokoły raportowania.

Ciągłe monitorowanie i aktualizacja treści szkoleń zapewnia, że pracownicy są przygotowani na zmieniające się taktyki phishingu, dzięki czemu szkolenie w zakresie świadomości bezpieczeństwa staje się niezbędną częścią każdej kompleksowej strategii bezpieczeństwa.

Korzyści z używania narzędzi bezpiecznego przeglądania

Oszustwa typu phishing często polegają na kierowaniu ofiar do fałszywych witryn internetowych imitujących legalne. Narzędzia bezpiecznego przeglądania odgrywają kluczową rolę w identyfikowaniu i blokowaniu dostępu do tych zwodniczych witryn.

Analizując strony internetowe w oparciu o bazę danych zawierającą znane witryny phishingowe i złośliwe, narzędzia te mogą uniemożliwić użytkownikom niezamierzone ujawnienie oszustom swoich danych osobowych lub finansowych.

Incogni – usługa usuwania danych osobowych – zapobieganie phishingowi

Alerty ostrzegają użytkowników, zanim odwiedzą niebezpieczną witrynę internetową, zapewniając skuteczną ochronę przed oszustwami typu phishing.

Zawsze dwukrotnie sprawdzaj adres URL witryny internetowej przed wprowadzeniem poufnych informacji, aby upewnić się, że jest to witryna legalna, a nie sprytna imitacja.

Stosowanie narzędzi bezpiecznego przeglądania w ramach szerszej strategii bezpieczeństwa pomaga chronić przed zagrożeniami stwarzanymi przez oszustwa typu phishing, chroniąc dane i prywatność użytkowników w coraz bardziej cyfrowym świecie.

Znaczenie uwierzytelniania wieloskładnikowego

Uwierzytelnianie wieloskładnikowe (MFA) dodaje krytyczną warstwę zabezpieczeń, która może udaremnić próby wyłudzenia informacji.

Wymagając dodatkowej weryfikacji wykraczającej poza nazwę użytkownika i hasło, usługa MFA znacznie utrudnia nieautoryzowany dostęp do kont osobom atakującym.

Niezależnie od tego, czy jest to kod wysyłany na Twój telefon, odcisk palca czy rozpoznawanie twarzy, ta druga warstwa zabezpieczeń oznacza, że sama kradzież haseł nie wystarczy, aby cyberprzestępcy mogli uzyskać dostęp do Twoich poufnych informacji.

Wdrożenie MFA na wszystkich kontach, szczególnie tych zawierających dane osobowe lub finansowe, znacznie zmniejsza ryzyko włamania.

Jako prosty, ale potężny środek bezpieczeństwa, usługa MFA jest niezbędna w ochronie przed phishingiem i szeroką gamą zagrożeń internetowych.

Zwiększ swoją skuteczność w walce z phishingiem

Wyprzedzić phisherów: ciągły wysiłek

Walka z phishingiem wymaga ciągłej czujności i proaktywnego podejścia.

Biorąc pod uwagę złożoność i ewolucję oszustw typu phishing, osoby fizyczne i organizacje muszą być na bieżąco z najnowszymi zagrożeniami i wdrażać solidne praktyki bezpieczeństwa.

Obejmuje to używanie złożonych, unikalnych haseł do różnych kont, korzystanie z menedżerów haseł oraz zapewnienie, że dane osobowe i finansowe są udostępniane wyłącznie za pośrednictwem bezpiecznych, zaufanych platform.

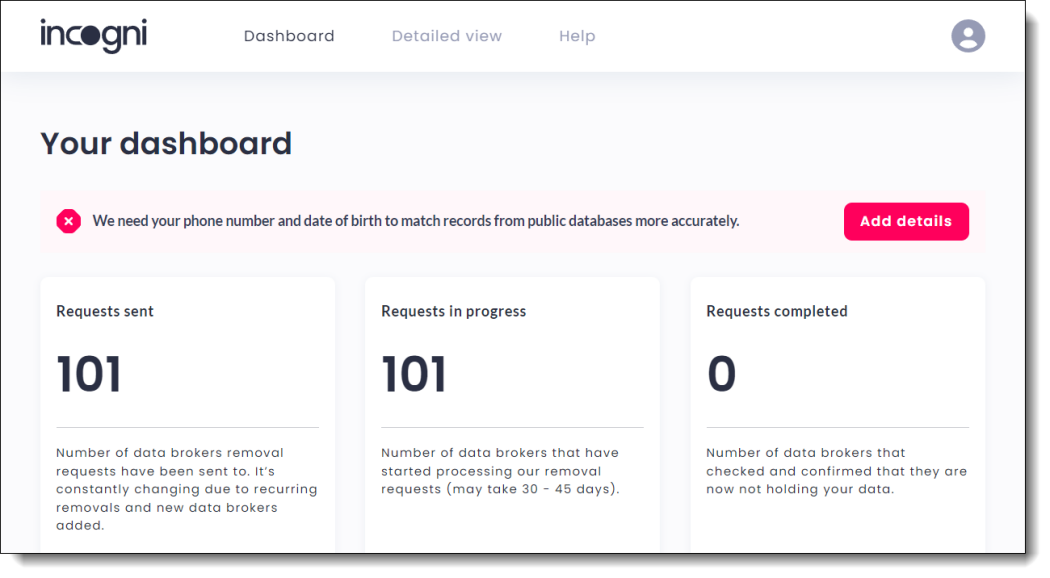

Ponadto wykorzystanie usług takich jak Incogni może pomóc w utrzymaniu danych poza rynkiem poprzez kierowanie i usuwanie informacji z list brokerów danych.

Brokerzy ci często gromadzą i sprzedają dane osobowe, które mogą trafić w ręce phisherów.

Minimalizowanie Twojego śladu cyfrowego i zwiększanie prywatności zmniejsza ryzyko, że staniesz się celem oszustw typu phishing i innych zagrożeń cyfrowych.

Kultywowanie kultury świadomości bezpieczeństwa

Dobrze poinformowany i ostrożny użytkownik jest najlepszą obroną przed atakami phishingowymi.

Organizacje powinny dążyć do kultywowania kultury świadomości bezpieczeństwa, w której zachęca się pracowników do kwestionowania nietypowych próśb, zwłaszcza tych dotyczących informacji osobistych lub finansowych.

Regularne szkolenia, symulowane ćwiczenia związane z phishingiem i jasna komunikacja dotycząca sposobu zgłaszania podejrzeń prób phishingu są kluczem do budowania tej kultury.

Oprócz działań organizacyjnych poszczególne osoby powinny przyjąć dobre praktyki higieny w Internecie, takie jak weryfikacja adresów nadawców i numerów telefonów, zachowanie ostrożności w przypadku łączy w wiadomościach e-mail i bezpośrednich oraz korzystanie z narzędzi ochrony przed phishingiem.

Razem strategie te tworzą kompleksową ochronę przed phishingiem, chroniąc poufne informacje i konta finansowe przed nieautoryzowanym dostępem.

Chroń się jeszcze bardziej dzięki Incogni

Incogni – usługa usuwania danych osobowych – zapobieganie phishingowi

Incogni – usługa usuwania danych osobowych – zapobieganie phishingowiCzy zastanawiasz się, dlaczego ciągle otrzymujesz połączenia spamowe? Odpowiedzią są brokerzy danych. Istnieje jednak rozwiązanie tego problemu: Incogni. Ta usługa może chronić Twój numer telefonu, zapobiegając jego sprzedaży spamerom. Incogni odcina źródło problemu i chroni Cię przed niekończącym się cyklem odbierania niechcianych połączeń.

- Zwiększenie prywatności: Incogni zapewnia skuteczne rozwiązanie do zarządzania Twoim cyfrowym śladem, pomagając zmniejszyć ryzyko kradzieży tożsamości, oszustw, prześladowania i innych szkód.

- Kompleksowe skanowanie: usługa skanuje szeroką gamę stron internetowych i platform, aby zapewnić dokładne usunięcie danych osobowych.

- Chroni wrażliwe dane: od danych kontaktowych i rodzinnych po szczegóły ekonomiczne, Incogni ma na celu ochronę użytkowników przed nieuzasadnionym narażeniem opinii publicznej.

- Kładzie nacisk na prywatność cyfrową: W świecie, w którym dane użytkowników są często udostępniane bez nadzoru, Incogni podkreśla znaczenie utrzymywania kontroli nad własnymi danymi osobowymi.

Choć czujność wobec zagrożeń typu phishing ma kluczowe znaczenie, zapobieganie umieszczaniu danych osobowych na listach brokerów danych stanowi kolejną warstwę obrony.

Brokerzy danych często zbierają i sprzedają dane użytkowników, które mogą zostać wykorzystane do celów marketingowych lub wpaść w ręce oszustów, umożliwiając bardziej ukierunkowane ataki phishingowe.

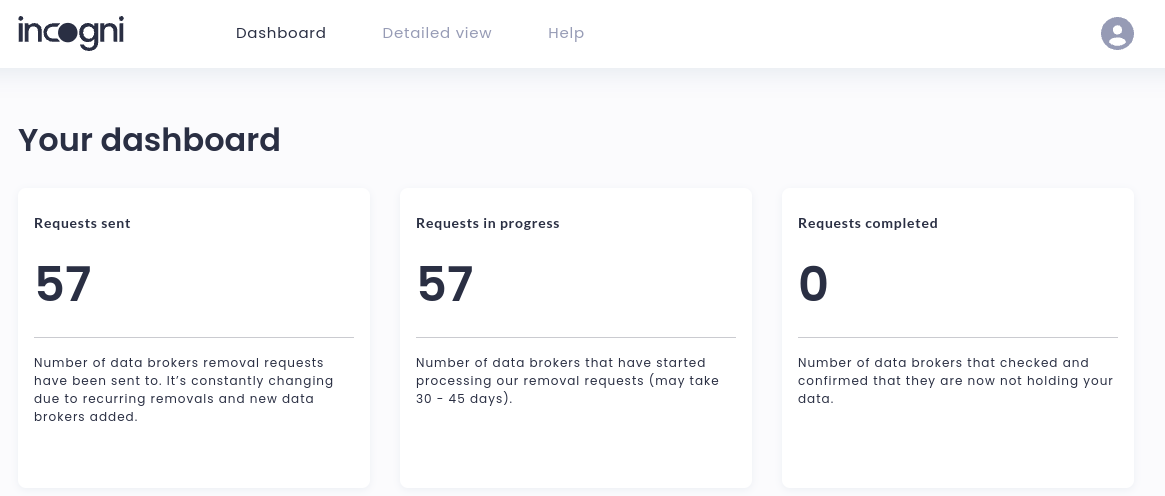

Incogni to usługa, która identyfikuje brokerów danych, którzy mogą posiadać Twoje dane osobowe, i wysyła automatyczne żądania usunięcia Twoich danych.

Zmniejszając Twój ślad cyfrowy, Incogni ogranicza dostępność danych, aby zmniejszyć ryzyko ataków typu phishing.

- Identyfikuje i śledzi brokerów danych przechowujących dane osobowe

- Wysyła regularne prośby o rezygnację z usunięcia danych

- Oferuje konfigurowalny pulpit nawigacyjny do monitorowania postępu usuwania

- Zapewnia zniżkę na abonament dla czytelników przewodników

Abonenci mogą chronić swoje dane przed rynkiem dzięki rocznej subskrypcji Incogni za jedyne 6,49 USD miesięcznie (50% zniżki od zwykłej ceny). Przejmij kontrolę nad swoją cyfrową prywatnością, jednocześnie zwiększając ochronę przed phishingiem i innymi atakami.

Incogni – usługa usuwania danych osobowych – zapobieganie phishingowi

Masz jakieś przemyślenia na ten temat? Napisz do nas poniżej w komentarzach lub przenieś dyskusję na nasz Twitter lub Facebook.

Zalecenia redaktorów:

Anker SOLIX F3800 zapewnia niezawodną i wszechstronną moc

Jak raz na zawsze zablokować spam

Ulepszenie jedności: śledzenie twarzy i segmentacja tła

Ujawnienie: To jest post sponsorowany. Jednakże sponsoring nie ma wpływu na nasze opinie, recenzje i inne treści redakcyjne i pozostają one obiektywne .