Nie używaj Skype'a i nie pisz: hakerzy mogą ukraść Twoje hasło za pośrednictwem połączeń VoIP

Opublikowany: 2017-03-31Wygląda na to, że istnieje niekończący się strumień nowych metod, dzięki którym hakerzy mogą ukraść nasze hasła. Pomiędzy wiadomościami phishingowymi, atakami typu brute force na hasła lub wzrostem liczby ataków na protokół VoIP — cóż, okazuje się, że hakerzy już od dawna są w stanie dowiedzieć się, co piszesz na klawiaturze, po prostu słuchając dźwięków. produkuje.

W rzeczywistości, właśnie w tym roku ukazało się badanie, które zagłębiło się w świat podsłuchu akustycznego. Dokładniej, badanie zatytułowane „Nie używaj Skype'a i nie pisz! Podsłuch akustyczny w Voice-Over-IP!” przyjrzeliśmy się, jak stara koncepcja podsłuchów akustycznych stała się jeszcze większym zagrożeniem w dzisiejszych czasach.

Byliśmy zszokowani słysząc o tej nowej metodzie ataku i chcieliśmy przyjrzeć się bliżej wynikom badania. Więc zajmijmy się.

Co akustyczne?

Idea Podsłuchu Akustycznego nie jest czymś niewiarygodnie rewolucyjnym. W rzeczywistości badanie odnosi się do wielu wcześniejszych spojrzeń na tę koncepcję. Jeszcze w 1943 r. inżynierowie Bell Telephone odkryli podobne zjawisko, które jest przerażająco podobne do tego, co atakujący mogą dziś zrobić dzięki nowoczesnym technologiom.

Ale czym właściwie jest Podsłuch Akustyczny? Cóż, koncepcja jest dość prosta:

Po prostu nagrywając i analizując dźwięk, który wydaje klawiatura, za każdym razem, gdy naciśniesz inny klawisz, ktoś może dokładnie określić, co wpisałeś.

W rzeczywistości każda klawiatura i każde pojedyncze naciśnięcie klawisza wydaje wyraźny dźwięk. Atakujący mogą użyć tych dźwięków do złożenia alfabetu, a następnie odszyfrować prawie dokładnie to, co wpisałeś na podstawie tego alfabetu.

Nowe rosnące zagrożenie związane z nowymi technologiami

W przeszłości nie stanowiło to większego problemu — większość technik wymagała zbyt dużej ilości informacji lub wymagała od atakujących fizycznego dostępu do urządzenia ofiary. Na przykład poprzednie próby podsłuchu akustycznego wymagały od atakującego umieszczenia mikrofonu w pobliżu klawiatury ofiary.

Tak więc podsłuchy akustyczne od dawna stanowią realne zagrożenie, ale zdarzają się dość rzadko. Bariery wejścia, jeśli wolisz, są zbyt duże, aby większość napastników lub hakerów mogła się nimi zajmować. Tyle że problem jest teraz złożony: wiele naszych urządzeń ma wbudowane mikrofony. Prawie wszystko z wbudowanym mikrofonem, takie jak laptopy, kamery internetowe, a nawet tablety, jest prawdopodobnie najbardziej zagrożonymi urządzeniami. Jeśli więc Twoja firma wprowadza politykę BYoD, to badanie może Cię zainteresować.

Większym problemem jest jednak teraz wprowadzenie i popularność VoIP. Omówimy to poniżej. Najpierw kilka definicji, aby zrozumieć, o czym rozmawiamy.

Zrozumienie języka

Podobnie jak w badaniu, zanim przejdziemy do szczegółów, pomocne może być zdefiniowanie kilku kluczowych terminów. Badanie Arvixa posuwa się nawet do szczegółowego wyjaśnienia modeli ataków głębinowych i wielu technik profilowania. Jednak, aby było to proste, skupimy się tylko na kluczowych aspektach, które musimy wyjaśnić.

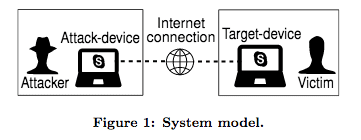

Według badania, różni użytkownicy i aspekty ataku są następujące:

- Atakujący: Ktokolwiek przeprowadza atak, zwykle ze złośliwym zamiarem zdobycia informacji, do których w innym przypadku nie miałby dostępu.

- Ofiara: Nie wymaga wyjaśnień, ale ofiarą jest osoba atakowana i podsłuchiwana podczas pisania.

- Attack-Device: urządzenie atakującego. W badaniu określono urządzenia jako komputery stacjonarne lub laptopy, z wyłączeniem smartfonów i tabletów.

- Target-Device: Jest to urządzenie, na które atakuje atakujący. Chociaż ofiara będzie korzystać z tego urządzenia, oczywiście nie musi to być jej komputer osobisty, ale może być urządzeniem roboczym.

- Target-Text: informacje, które ofiara wpisała na swoim urządzeniu, a więc informacje o celu, których szuka atakujący.

- Połączenie internetowe: Jak wiemy, VoIP przesyła nasze dane głosowe przez Internet. Jest to oczywiście ważne ze względu na sposób działania VoIP, ale także ze względu na sposób przesyłania danych przez Internet, co umożliwia ataki typu Skype i Type.

Zasadniczo atakujący jest „złośliwym użytkownikiem, który chce poznać pewne prywatne informacje o ofierze”. Dla uproszczenia tego badania zakłada się, że atakujący i ofiara również będą używać oryginalnej, niezmodyfikowanej lub zmienionej wersji tego samego oprogramowania VoIP.

Specjalnie na potrzeby tego badania przyjrzeli się Skype i dokonali ekstrapolacji na Google Hangouts. Ale może to z łatwością przenieść się na każdą inną popularną aplikację VoIP.

Więc, jak to w ogóle działa?

W rzeczywistości podsłuchiwanie akustyczne — lub bardziej nowoczesne ataki typu Skype i Type — są naprawdę skomplikowane. Rozumiemy już tę koncepcję: atakujący nagrywa dźwięk wydawany przez klawiaturę ofiary po naciśnięciu klawisza podczas połączenia VoIP. Ale proces jest nieco bardziej skomplikowany.

Zbieranie danych

Ogólnie rzecz biorąc, jak powiedzieliśmy wcześniej, ten starszy styl ataków wymagał od atakującego fizycznego dostępu do urządzenia docelowego. Atakujący musiałby po prostu umieścić mikrofon obok klawiatury ofiary i nagrać naciśnięcia klawiszy podczas rozmowy. To oczywiście może działać nawet wtedy, gdy nie rozmawiają przez telefon. Tak więc nie każdy może dostać się do Twojego biura, ale powiedzmy, że to Twoja sekretarka chce dowiedzieć się kilku kluczowych informacji — ma łatwy dostęp do Twojego urządzenia i może po prostu schować mikrofon pod stosem dokumentów.

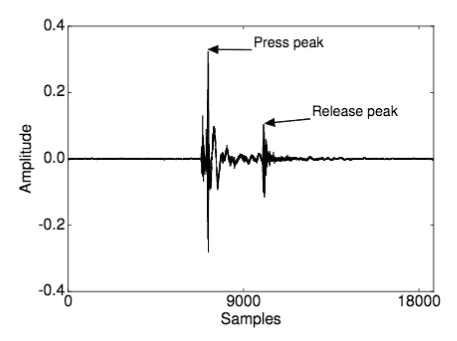

Załóżmy więc, że dostęp jest dostępny i mają zarejestrowane naciśnięcia klawiszy. To jest tutaj kluczowy czynnik, gdy atakujący uzyska dostęp, może swobodnie zbierać dane. Z wyjątkiem tego, że dane, które zbierają, nie są czytelnym tekstem, jak powiedziałem, to dźwięki wydawane przez klawiaturę po naciśnięciu dowolnego przycisku.

Gdy atakujący zbierze wszystkie te dane i informacje, nie będzie tak, jakby zobaczył szczyty dźwięków i od razu wiedział, jaki klawisz został naciśnięty. Więc co dalej?

Rozumienie danych

Cóż, po tym, jak atakujący zbierze dane dotyczące naciśnięć klawiszy ofiary, będzie musiał użyć zaawansowanych technik analitycznych, aby to wszystko zrozumieć. Sprowadza się to do technologii brzmiącej science fiction, takiej jak „nadzorowane lub nienadzorowane uczenie maszynowe” i „triangulacja”.

W zasadzie sztuczna inteligencja pomaga atakującemu zamienić losowe dźwięki kliknięcia w użyteczny ciąg informacji, na przykład hasło, które wpisałeś na swoim koncie Gmail, aby sprawdzić pocztę podczas normalnej rozmowy. Wiesz, normalne rzeczy, które normalni ludzie robią codziennie.

Z wyjątkiem tego, że sama sztuczna inteligencja nie rozumie, czym jest naciśnięcie klawisza, ani nie wie, jak rozszyfrować pisanie z tego, co jest inaczej, ogólnymi dźwiękami klikania i klekotania. W tym miejscu pojawia się dodatkowy krok i warstwa profilowania.

Skomplikowane, ale wystarczająco poważne, by się martwić

Jakby fizyczny dostęp do urządzenia docelowego i potężna sztuczna inteligencja nie wystarczyły, dane, które uzyska atakujący, byłyby użyteczne tylko w porównaniu z istniejącą bazą danych. Jeśli atakujący ma dostęp do istniejącej bazy danych popularnych klawiatur i dźwięków wydawanych przez te klawiatury, może dopasować dane, które pobrał podczas rozmowy telefonicznej, z informacjami, które już zna.

Pomyśl o tym tak, jakby łamali kod: twoje informacje to seria tików i kliknięć, ale każde tik i kliknięcie odpowiada bezpośrednio klawiszowi na klawiaturze. Jeśli atakujący wie, jaki dźwięk wydaje klawisz „A” po naciśnięciu na klawiaturze MacBooka Pro, a atakujący wie, że jego ofiara używa MacBooka Pro, może wypełnić elementy układanki.

Ataki są skuteczniejsze niż myślisz

To trochę miecz obosieczny. Z jednej strony można by pomyśleć, że sama ta bariera, wymagająca referencyjnej bazy danych, wystarczyłaby do powstrzymania większości ataków. I miałbyś rację, technicznie większość ataków jest zatrzymywana. Badanie wykazało, że bez bazy danych dźwięków klawiszy, z którą można by porównać, napastnicy mogliby odgadnąć naciśnięcia klawiszy tylko z 40% dokładnością . Więc większość jest zablokowana, ale bądźmy szczerzy, 40% to wciąż dość wysoka liczba.

Naprawdę przerażająca część? Kiedy atakujący MAJĄ referencyjną bazę danych, ten procent dokładności strzela aż do 91,7%.

Tak więc, gdy wszystko się zgadza, system okazuje się dość dokładny – ale ściana, po której trzeba się wspiąć, aby uzyskać potrzebne informacje, była zbyt wysoka. Cały ten proces jest znany jako „profilowanie naciśnięć klawiszy” i staje się nieco bardziej skomplikowany, ale ogólnie rzecz biorąc, głównym problemem powinna być ochrona klawiatury.

Nowy styl ataków – Zdalne podsłuchiwanie autystyczne klawiatury

Tyle że cała przesłanka tego artykułu dotyczy odkrycia całkowicie nowej metody ataku, takiej, która jest znacznie łatwiejsza do zastosowania. Taki, który nie wymaga już fizycznego dostępu do urządzenia docelowego i mikrofonu lub dostępu do mikrofonu urządzenia.

Ta nowa forma ataku nadal podlega tej samej koncepcji podsłuchu akustycznego, ale stąd pochodzi nazwa Skype i Type. Ta nowa forma podsłuchu akustycznego, określana również jako Remote Keyboard Autistic Eavesdropping, jest jeszcze bardziej niepokojąca z kilku powodów:

- Atakujący nie potrzebują fizycznego dostępu ani kontroli nad urządzeniem docelowym.

- Ataki Skype i Type będą działać z mniejszą ilością danych dotyczących naciśnięć klawiszy niż poprzednie próby.

- Ataki te wykorzystują dokładnie oprogramowanie VoIP, którego używasz, przeciwko tobie, w przeciwieństwie do zewnętrznego mikrofonu lub czujnika. Nie jest to luka w zabezpieczeniach, ale raczej wykorzystanie sposobu działania VoIP.

To naprawdę przerażające, że nawet bez bezpośredniego dostępu do twojego komputera, ktoś ze złymi zamiarami może po prostu użyć twojej własnej aplikacji VoIP przeciwko tobie. Teraz największymi podanymi przykładami są Skype i Google Hangouts, ale można to łatwo przełożyć na inne popularne rozwiązania. Jak więc działa ta nowa forma ataku bez mikrofonu podsłuchującego twoje naciśnięcia klawiszy?

Cóż, jak pokrótce wyjaśniłem powyżej, atakujący po prostu używa oprogramowania VoIP przeciwko ofierze. Ponownie, zgodnie z badaniem, „atakujący nie otrzymuje od ofiary dodatkowych informacji dźwiękowych poza tym, jakie oprogramowanie VoIP przesyła do urządzenia atakującego”.

Zamiast mikrofonu umieszczonego w pobliżu klawiatury ofiary, atakujący jest w stanie wydobyć te małe dźwięki kliknięcia klawiszy z danych przesyłanych przez aplikację VoIP.

Tak więc w rzeczywistości jest to problem tylko wtedy, gdy zestaw słuchawkowy, telefon stacjonarny IP lub inne przydatne urządzenia dodatkowe Skype, których używasz do VoIP, są wystarczająco czułe, aby słyszeć, jak uderzasz w klawiaturę. Ale zdziwiłbyś się zarówno tym, jak łatwo to jest i jak wiele informacji można wydobyć z tak małego dźwięku.

Proste środki mogą zajść daleko

Jeśli chodzi o bezpieczeństwo w Internecie, uważam, że każdy powinien w jakiś sposób przećwiczyć bezpieczne przeglądanie. Nawet jeśli korzystasz z komputera Mac lub iPhone'a, przeglądasz służbową pocztę e-mail lub wiadomości. Znalezienie drogi do Twojego urządzenia i wykorzystanie w jakiś sposób kontroli nad Tobą lub Twoją firmą może być znacznie, znacznie łatwiejsze niż myślisz.

Najprostsze praktyki bezpieczeństwa mogą naprawdę znacznie pomóc w zabezpieczeniu połączenia lub uniemożliwieniu niechcianym oczom podważania kluczowych informacji. Nawet jeśli Twoja sieć jest ukryta przez setki zapór sprzętowych, odpowiednio dobrany czas ataku Skype i Type sprawi, że wszelkie zabezpieczenia staną się dyskusyjne. Jeśli chodzi o zapobieganie atakom Skype i Type, istnieje kilka podstawowych praktyk, które każdy może zastosować, a także bardziej zaawansowane zabezpieczenia oprogramowania.

Ogólnie rzecz biorąc, jeśli omawiasz naprawdę ważne i poufne informacje, prawdopodobnie nie powinieneś udostępniać takich informacji w nieszyfrowanych rozmowach Skype. To powinno być przynajmniej zdrowe. Jednak wszyscy jesteśmy ludźmi i łatwo jest zapomnieć lub po prostu nie zrozumieć powagi zagrożenia.

Na początek najprostszym sposobem zabezpieczenia się przed zdalnym podsłuchem akustycznym byłoby:

- Po prostu nie pisz na fizycznej klawiaturze podczas połączenia Skype lub VoIP. Proste. Jeśli nic nie wpiszesz, osoba atakująca nie ma żadnych informacji do kradzieży.

- Jeśli musisz pisać, użyj klawiatury programowej: większość komputerów, Windows i Mac, pozwala użytkownikom wyświetlać wirtualną klawiaturę na ekranie, która wymaga od użytkowników klikania liter za pomocą myszy. To po prostu zapobiega dźwiękom klawiatury.

- Jeśli musisz pisać, ale nie możesz korzystać z klawiatury programowej, podczas pisania wycisz mikrofon. Zwykle można to zrobić za pomocą miękkiego przycisku wyciszania w aplikacji VoIP lub wbudowanego przycisku wyciszania w większości zestawów słuchawkowych i telefonów stacjonarnych.

- Zapobiegaj konieczności wpisywania, logując się do wszystkich kluczowych aplikacji, których będziesz potrzebować przed nawiązaniem lub odebraniem połączenia.

- Skorzystaj z menedżera haseł, który automatycznie wypełni formularze logowania. Menedżery haseł są świetnym narzędziem dla każdego, kto próbuje poprawić bezpieczeństwo swoich haseł, i umożliwiają logowanie się do usług podczas połączenia VoIP bez wpisywania.

Te środki zaradcze byłyby najmniej inwazyjne dla Twojego połączenia VoIP pod koniec dnia. Mniej pisania oznacza mniej rozproszeń, więc jest to prawie wygrana-wygrana. Jednak bardzo łatwo jest nam wpaść w wygodną rutynę lub po prostu zapomnieć o wyciszeniu mikrofonu lub nienawidzić konieczności klikania wirtualnej klawiatury. Tak więc dla bardziej technicznych użytkowników istnieje kilka zaawansowanych technik, które można wykorzystać. Oprócz zabezpieczenia sieci i połączeń zdalnych za pomocą VPN, obejmują one:

- To, co jest znane jako technika „uchylania się” – oprogramowanie lub ręcznie przez użytkownika może obniżyć głośność mikrofonu, a po wykryciu naciśnięcia klawisza nawet nakładać się na pisanie z zupełnie innym dźwiękiem. Problem z tym polega jednak na tym, że znalezienie, wdrożenie i wykorzystanie tego rozwiązania wymaga nie tylko przeszkolonego użytkownika, ale może łatwo pogorszyć jakość połączeń. Co się stanie, jeśli oprogramowanie wyciszy Twoją ważną prezentację zamiast naciskania klawiszy?

- Inną skomplikowaną techniką ukrywania naciśnięć klawiszy byłoby wykonywanie „krótkich losowych transformacji” dźwięku wytwarzanego po wykryciu naciśnięcia klawisza. Mówiąc prościej, oprogramowanie wykrywałoby naciśnięcia klawiszy i zmieniało intensywność i określone częstotliwości naciśnięć klawiszy. Zasadniczo oprogramowanie zmienia dźwięk naciśnięcia klawisza podczas transmisji. Więc to, co otrzymuje atakujący, nie jest tym samym dźwiękiem, który faktycznie wydaje twoja klawiatura.

Nie Skype i nie pisz!

Pod koniec dnia najłatwiejszą radą, aby zachować bezpieczeństwo siebie i informacji, jest po prostu nie pisać i nie używać Skype. Teraz są szanse, że przeciętny człowiek nie będzie musiał się martwić o podsłuchy akustyczne. W rzeczywistości przeciętny użytkownik nie musi być bardzo zainteresowany ogólnym bezpieczeństwem.

Ale faktem jest, że są napastnicy, którzy próbują zarobić pieniądze lub znaleźć przewagę konkurencyjną, w każdy możliwy sposób. Nawet jeśli oznacza to prosty atak ransomware polegający na przetrzymywaniu kluczowych i wrażliwych informacji biznesowych jako zakładników, żądając wypłaty całkiem dużej sumy gotówki.

Nie chodzi o to, że każdy powinien wpadać w panikę i martwić się, że jego hasła zostaną wykradzione przez telefon, ale warto zrozumieć różne metody ataków, jakie istnieją i jak zapewnić sobie bezpieczeństwo.