STIR/SHAKEN: przegląd tego, co to jest i dlaczego jest ważne

Opublikowany: 2021-08-26Prawie 40% z 4-5 miliardów robocall wykonywanych każdego miesiąca jest fałszywych, co oznacza, że przeciętny obywatel USA otrzymuje co miesiąc do 5 nielegalnych robocallów od cyberprzestępców.

Przestępcy wykorzystują podszywanie się pod numer, czyli proces celowego fałszowania numeru telefonu i imienia i nazwiska wyświetlanych na identyfikatorze dzwoniącego odbiorcy, aby zmusić niczego niepodejrzewające osoby do ujawnienia poufnych danych osobowych, takich jak dane konta bankowego, numery ubezpieczenia społecznego, hasła i inne.

Ponieważ oszuści zmieniają swoje prawdziwe numery telefonów, aby wyglądały, jakby te połączenia pochodziły z numerów lokalnych, banków, a nawet renomowanych agencji, takich jak IRS, odbiorcy bardzo łatwo mogą pomylić sfałszowane numery i oszukańczych „przedstawicieli” z prawdziwymi. rzecz.

Aby zwalczać fałszowanie identyfikatorów dzwoniących/numerów, FCC opracowało protokoły identyfikacji i uwierzytelniania dzwoniącego STIR/SHAKEN, a także ramy niezbędne do ich wdrożenia.

Spis treści:

- Co to jest PORUSZANIE/WSTRZĄŚNIĘCIE?

- Jak działa STIR/SHAKEN?

- Dlaczego STIR/SHAKEN jest ważne?

- STIR/SHAKEN: Co może, a czego nie?

- ZAMIESZANIE/WSTRZĄŚNIENIE

Co to jest PORUSZANIE/WSTRZĄŚNIĘCIE?

STIR/SHAKEN to seria protokołów technicznych i procedur wdrożeniowych zaprojektowanych w celu pomocy w weryfikacji informacji wyświetlanych na identyfikatorze dzwoniącego po odebraniu połączenia przychodzącego w sieciach IP.

Jego głównym celem jest zmniejszenie liczby fałszywych połączeń automatycznych, a tym samym zmniejszenie liczby przypadków kradzieży tożsamości i innych zagrożeń bezpieczeństwa VoIP .

W skrócie, STIR/SHAKEN „podpisuje się” na wyświetlanych informacjach identyfikujących dzwoniącego, wykorzystując dane przechowywane w inicjujących, kończących i zewnętrznych nośnikach w połączonych sieciach w celu zweryfikowania, czy identyfikator dzwoniącego jest uzasadniony.

ZAMIESZAĆ

STIR, skrót od Secure Telephony Identity Revisited, to grupa robocza IETF (Internet Task Engineering Force) odpowiedzialna za nakreślenie protokołów technicznych wymaganych do tworzenia podpisu cyfrowego dla połączenia telefonicznego VoIP.

Te podpisy cyfrowe (czasami nazywane certyfikatami cyfrowymi) wykorzystują dane SIP do dostarczania informacji o tożsamości dzwoniącego i źródle połączenia, a także informacji o dostawcy zakańczania połączenia.

STIR został opracowany przez Internet Engineering Task Force (IETF) w lutym 2018 r. i po raz pierwszy został opublikowany jako RFC 8824 jako aktualizacja wcześniejszych przepisów dotyczących robocall .

W skrócie: STIR to zestaw protokołów technicznych stworzonych przez IETF, aby pomóc zweryfikować/uwierzytelnić identyfikację strony dzwoniącej, zapewniając, że osoba/firma dzwoniąca do ciebie jest faktycznie tą osobą/firmą, z którą rozmawiasz. Koncentruje się głównie na urządzeniach końcowych.

PRZYGOTOWANY W SHAKERZE

SHAKEN, skrót od Secure Handling of Asserted Information Using Tokens, to struktura, która określa i definiuje sposoby, w jakie dostawcy usług faktycznie wdrażają technologię STIR w celu uwierzytelniania połączeń wykonanych/odebranych przez sieć IP.

Został opracowany przez Forum SIP i ATIS (Alliance for Telecommunications Industry Solutions) w odpowiedzi na STIR.

W skrócie: SHAKEN to standardy dotyczące tego, jak dostawcy usług zarządzają połączeniami uwierzytelnianymi STIR w swoich sieciach. Koncentruje się głównie na faktycznym procesie wdrażania/wdrażania STIR w sieciach operatorów/dostawców usług.

Jak działa STIR/SHAKEN?

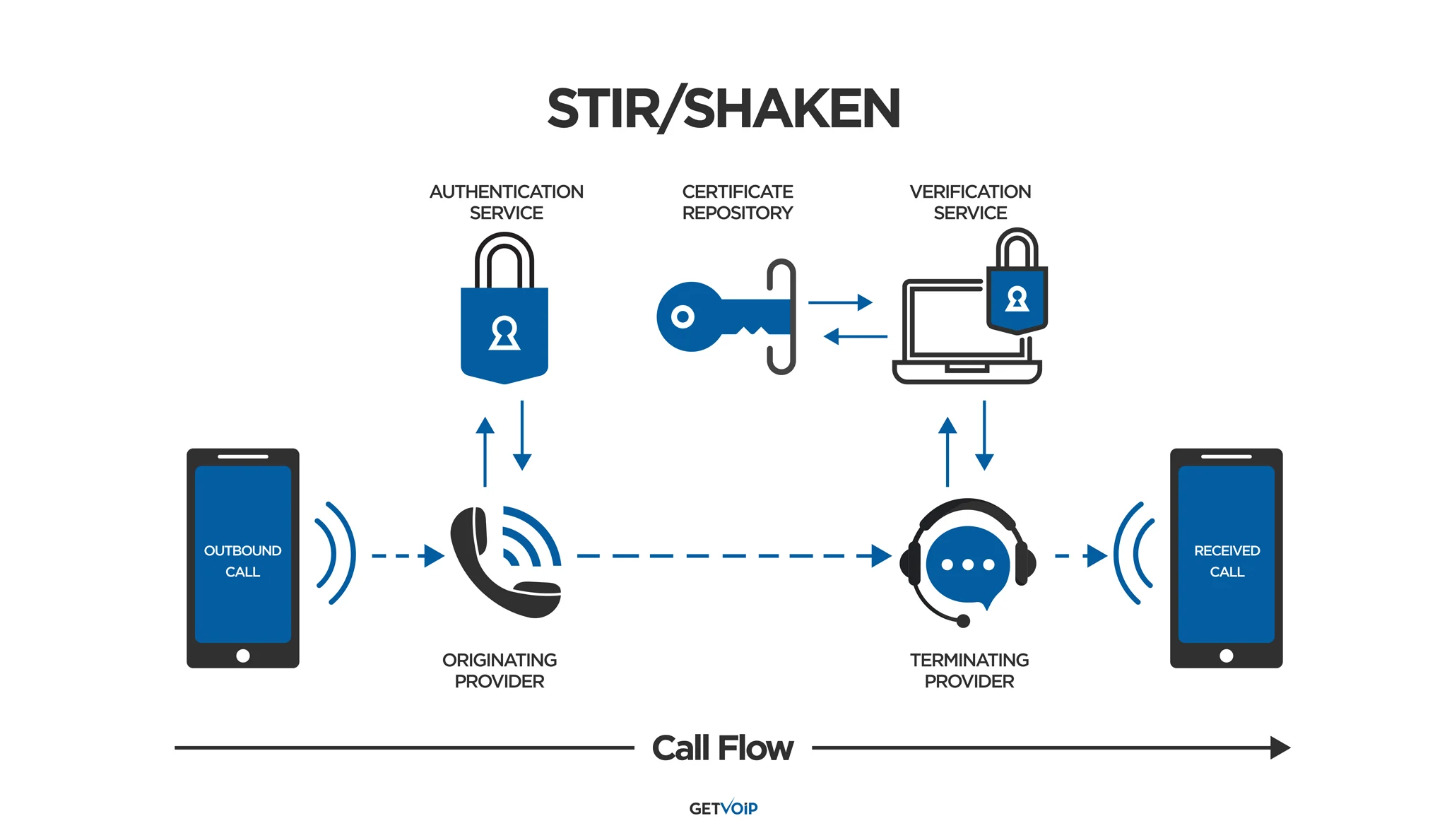

Mówiąc prościej, STIR/SHAKEN działa przy użyciu standardowych infrastruktur kluczy kryptograficznych, które umożliwiają dostawcom usług uwierzytelnianie i weryfikację nagłówków połączeń telefonicznych SIP.

Oczywiście sam proces jest znacznie bardziej skomplikowany i może być dość zagmatwany, biorąc pod uwagę język techniczny.

Stwierdziliśmy powyżej, że STIR/SHAKEN opiera się na certyfikatach cyfrowych/podpisach cyfrowych, aby upewnić się, że osoba wykonująca połączenie telefoniczne jest tym, za kogo się podaje.

Ale skąd właściwie pochodzą te certyfikaty?

Poniższe 8 kroków, zilustrowanych na poniższym obrazku, przedstawia cały protokół uwierzytelniania STIR/SHAKEN.

Krok 1: Otrzymanie zaproszenia SIP Przypisanie poziomu atestacji

Najpierw dostawca VoIP sprawdza numer telefonu, z którego dzwoni osoba inicjująca połączenie (nazywamy go Dave).

Dostawca inicjujący otrzymuje również zaproszenie SIP, które jest zasadniczo „zaproszeniem” do pomocy w weryfikacji i wysłaniu przekierowania.

Zanim cokolwiek innego się wydarzy, inicjujący dostawca usług musi przypisać poziom atestacji do źródła wywołania.

Krok 2: Przypisano poziom atestacji

Pełne zaświadczenie (poziom A) oznacza, że usługodawca weryfikuje, czy Dave może korzystać z numeru, z którego dzwoni.

Częściowe zaświadczenie (poziom B) oznacza, że dostawca Dave'a może zweryfikować punkt początkowy połączenia, ale nie może zweryfikować, czy Dave jest rzeczywiście upoważniony do wykonywania połączeń z tego numeru.

Poświadczenie bramy (poziom C) oznacza, że dostawca Dave'a weryfikuje, skąd odebrano połączenie, ale nie może zweryfikować źródła połączenia.

Po przypisaniu poziomu atestacji sprawy mogą iść do przodu.

Krok 3: Początkowy dostawca usług tworzy nagłówek tożsamości SIP

Dostawca VoIP Dave'a sprawdza wszystkie identyfikatory rozmówców i powiązane numery telefonów, które dostarcza Dave'owi, weryfikując, czy Dave to naprawdę Dave.

Jako dowód dostawca dołącza zaszyfrowany cyfrowy certyfikat uwierzytelniania do nagłówka SIP.

Nagłówek SIP zawiera kluczowe informacje, takie jak numery telefonu dzwoniącego i odbiorcy, aktualny znacznik czasu, poziom zaświadczenia i identyfikator pochodzenia.

Krok 4: Dostawca usług końcowych otrzymuje nagłówek SIP

Odbierający usługodawca odszyfrowuje ten certyfikat, odczytuje wszystkie dane w nagłówku SIP i „uczy się”, że numer telefonu rzeczywiście należy do Dave'a — zgodnie z pierwotnym dostawcą usług.

Krok 5: Zaproszenie SIP i nagłówek SIP są wysyłane do weryfikacji

Dla pewności dostawca kończący wysyła ten nagłówek SIP do usługi weryfikacji.

Krok 6: Usługa weryfikacji przeprowadza własne testy

Po otrzymaniu usługa weryfikacji sprawdza certyfikat cyfrowy i przepuszcza go przez dodatkowe bazy danych, w tym znane bazy danych spamu i repozytoria certyfikatów innych usługodawców.

Krok 7: Usługa weryfikacji zwraca nagłówek SIP do dostawcy kończącego

Gdy usługa weryfikacji uwierzytelni nagłówek SIP za pomocą kluczy publicznych i publicznego repozytorium certyfikatów, sprawy posuwają się do przodu.

Krok 8: Docelowy odbiorca odbiera połączenie

Gdy tożsamość Dave'a zostanie całkowicie zweryfikowana i uwierzytelniona zgodnie ze standardami STIR/SHAKEN, połączenie jest wysyłane do zamierzonego odbiorcy.

Podsumowując:

- Operator inicjujący połączenie otrzymuje zaproszenie SIP, które określa poziom poświadczenia, jakiego potrzebuje połączenie

- Dostawca wysyła zaproszenie SIP do usługi uwierzytelniania

- Usługa uwierzytelniania wysyła nagłówek SIP, który zawiera podpisy/certyfikaty cyfrowe (zwane PASSporTs) z powrotem do pierwotnego dostawcy usług

- Nagłówek SIP wraz z dołączonymi odpowiednimi certyfikatami wysyłany jest do Usługodawcy Terminującego (odbiorcy połączenia)

- Dostawca usługi zakończenia wysyła ten nagłówek SIP do dodatkowej usługi weryfikacyjnej

- Usługa weryfikacji wysyła nagłówek SIP do repozytorium certyfikatów, które zapewnia kolejny poziom weryfikacji poprzez dekodowanie danych nagłówka SIP

- Usługa weryfikacji wysyła nagłówek SIP z powrotem do dostawcy kończącego z informacją o tym, czy identyfikator dzwoniącego jest ważny

- Jeśli jest prawidłowy, dostawca zakańczania połączeń wysyła połączenie do zamierzonego odbiorcy

Dlaczego STIR/SHAKEN jest ważne?

Chociaż proces zrozumienia, jak działa STIR/SHAKEN i co faktycznie robi, jest nieco skomplikowany, najważniejszą rzeczą do zapamiętania jest to, że ten dodatkowy poziom ochrony oferuje kilka istotnych korzyści dla Twojej firmy.

Przyjrzyjmy się niektórym z tych korzyści poniżej.

Ochrona przed spamem

Myślisz, że Twój zespół wie lepiej, niż odbierać połączenia z niezidentyfikowanych, nieznanych lub jawnie spamujących numerów telefonów?

Pomyśl jeszcze raz.

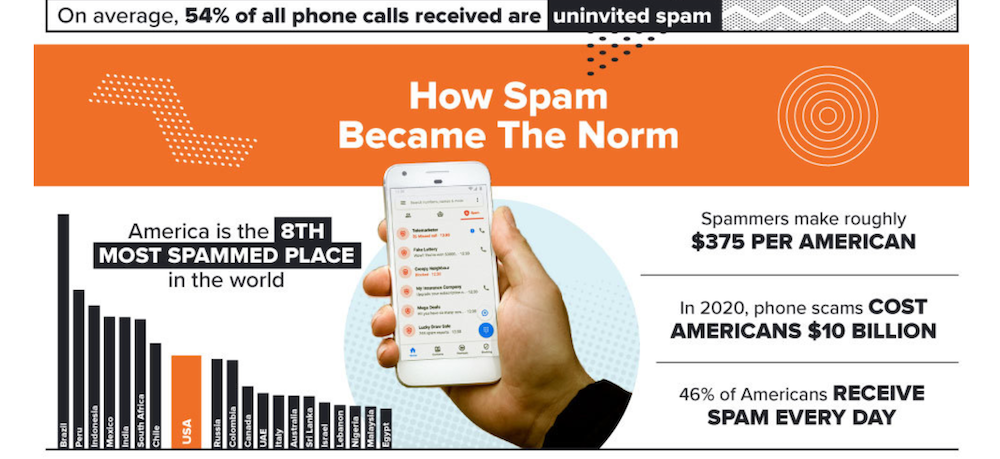

(Źródło obrazu)

Badania pokazują , że 65% połączeń, które wyświetlają nazwę firmy na ekranach identyfikacji rozmówcy, jest odbieranych – nawet jeśli firma jest nieznana. Ponadto odbieranych jest 18% połączeń z niezidentyfikowanych numerów, a prawie 9% połączeń pochodzących z numerów zidentyfikowanych jako spam jest odbieranych.

Co więcej, w 2020 roku Amerykanie stracili prawie 30 miliardów dolarów na oszustach wykorzystujących roboty.

Korzystanie z dostawcy oprogramowania VoIP, który implementuje protokoły STIR/SHAKEN, znacznie zmniejsza szanse na otrzymanie tych niebezpiecznych połączeń. Pamiętaj, że wystarczy jeden pracownik, aby ujawnić hasła do poufnych danych, które mogą prowadzić do milionów dolarów w procesach sądowych.

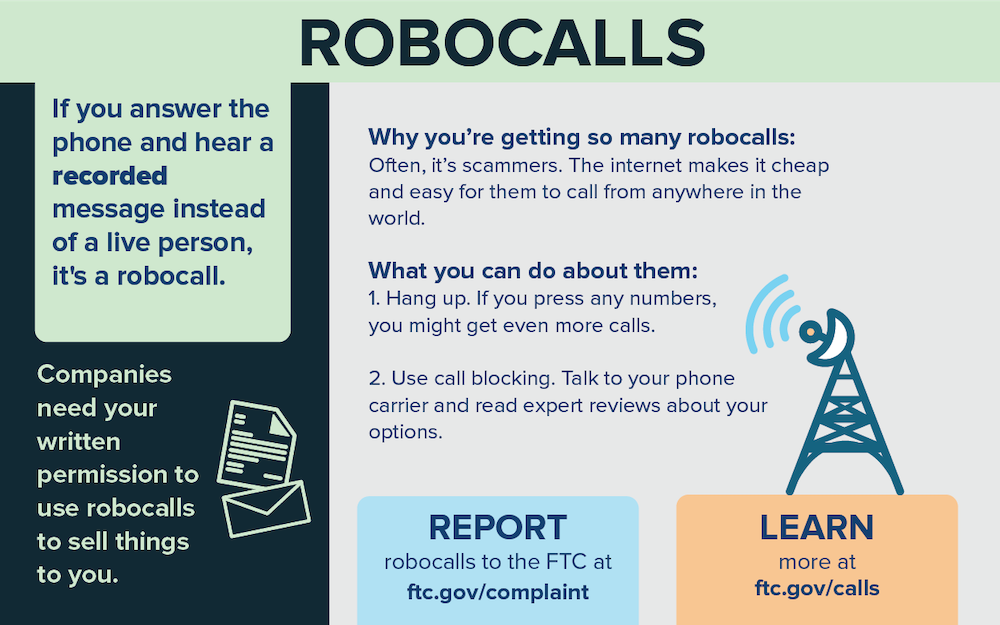

Redukcja wywołań robota

Nikt nie lubi odbierać telefonu i słyszeć buczenia nagrania z robota.

Te rozmowy są nieustanne, niezwykle denerwujące i często utrudniają pracę w biurze.

Każda minuta, jaką Twój zespół marnuje, próbując ustalić, czy facet po drugiej stronie linii oferujący bezpłatny rejs dookoła świata jest realny, oznacza czas, który można było spędzić na sprzedaży, pracy nad nadchodzącymi projektami lub odpowiadaniu na obsługę klienta połączenia są stracone.

(Źródło obrazu)

Spamerzy i automaty telefoniczne marnują miliardy godzin pracy każdego roku i ponad pół miliarda dolarów utraconych przychodów z powodu tego zmarnowanego czasu.

STIR/SHAKEN pomaga odzyskać ten czas — i utracone dochody — z powrotem.

Chroniona reputacja

Pamiętaj, że STIR/SHAKEN nie tylko pomaga zmniejszyć liczbę automatycznych połączeń telefonicznych i potencjalnych oszustów, z którymi ma kontakt Twoja firma.

Pomaga również chronić Twoją firmę, znacznie zmniejszając ryzyko kradzieży numeru telefonu Twojej firmy i wykorzystania go przez tych samych fałszerzy.

Jeśli ci oszuści zdobędą numer telefonu Twojej firmy i zaczną go używać do wykonywania irytujących, nieprofesjonalnych i całkowicie nielegalnych połączeń automatycznych? Wtedy prawie na pewno wpłynie to na reputację Twojej firmy.

Klienci stracą zaufanie do Twojej firmy i będą się zastanawiać, jak bardzo zależy Ci na ochronie ich poufnych danych osobowych, jeśli nie możesz chronić nawet własnych.

Dodatkowo, jeśli zostaniesz zmuszony do zmiany numeru telefonu do firmy , stracisz też znaczną część swoich kontaktów – zwłaszcza potencjalnych klientów, którzy mogą jeszcze nie znać innego sposobu skontaktowania się z Tobą.

STIR/SHAKEN pomaga utrzymać Twoją firmę w dobrej kondycji, zapewniając, że Twoje numery osobiste lub firmowe nie wpadną w niepowołane ręce.

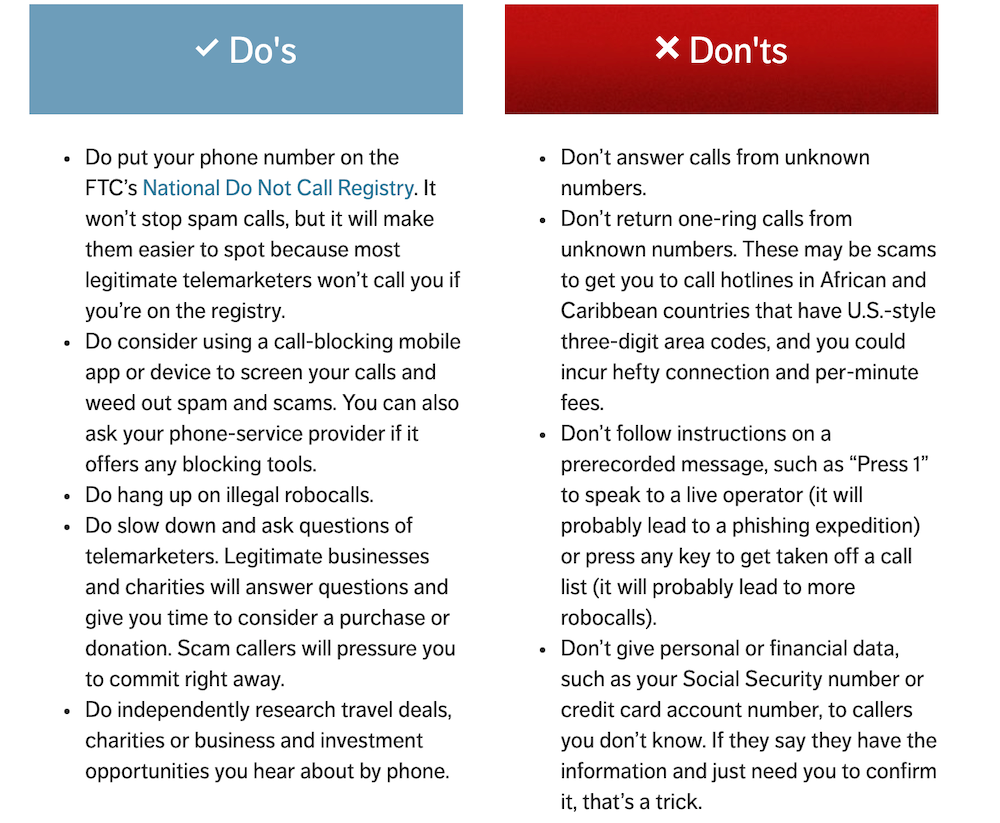

Proponujemy udostępnić poniższą grafikę swoim klientom, aby mogli lepiej rozpoznać potencjalne oszustwa i podszywanie się pod numer telefonu.

STIR/SHAKEN: Co może, a czego nie?

STIR/SHAKEN to skuteczny sposób na walkę z robotami i hakerami, ale nie gwarantuje, że nigdy nie otrzymasz połączenia z sfałszowanego numeru.

Zwróć uwagę, że chociaż STIR/SHAKEN może zidentyfikować poprzednie numery robocall, zweryfikować numery telefonów i znacznie utrudnić oszustom wykradanie od ciebie informacji, nie może całkowicie wyeliminować robocall, legalnie ukarać fałszerzów numerów ani zagwarantować, że robocall jest niechciany spam lub ma złośliwe zamiary.

Chociaż STIR/SHAKEN i inne środki bezpieczeństwa nie są w stanie całkowicie wyeliminować zagrożenia ze strony hakerów, dostawcy VoIP oferują dziś doskonałe narzędzia do zabezpieczania sieci i monitorowania, które znacznie zmniejszają ryzyko cyberprzestępczości.

Nasza interaktywna tabela z najlepszymi dostawcami usług VoIP dla biznesu oferuje przegląd platform, takich jak Nextiva, RingCentral i Vonage, z których wszystkie przeniosły bezpieczeństwo VoIP na wyższy poziom.

ZAMIESZANIE/WSTRZĄŚNIENIE

Poniżej odpowiedzieliśmy na niektóre z najczęstszych pytań dotyczących STIR/SHAKEN.