Zmieniający się krajobraz cyberbezpieczeństwa: raport śródroczny Cisco za 2017 r.

Opublikowany: 2017-08-10Ataki ransomware od jakiegoś czasu znajdują się na czele dyskusji na temat cyberbezpieczeństwa — i nie bez powodu. Incydent WannaCry doskonale pokazał, jak bardzo rozpowszechniony może być problem cyberbezpieczeństwa. Jeden pozornie niewinny e-mail wystarczył, aby prawie wyłączyć bardzo ważne systemy i sieci, skutecznie odcinając główne branże na całym świecie. Ale czy zagrożenie ze strony oprogramowania ransomware jest jedynym atakiem, na którym powinniśmy się skupić?

Dobrze jest zgodzić się, że ogólne cyberbezpieczeństwo powinno być kluczowym priorytetem dla każdej firmy, ale bez dokładnego zrozumienia, gdzie leżą zagrożenia, może być trudno zastosować odpowiednią ochronę. Oprogramowanie ransomware stanowi realne zagrożenie, ale jeśli wszystkie nasze wysiłki skupiają się na idei inwazji lądowej, co się dzieje, gdy inwazja odbywa się drogą morską lub powietrzną?

Ponieważ firma Cisco właśnie opublikowała raport dotyczący cyberbezpieczeństwa z połowy 2017 r., chcieliśmy przyjrzeć się największym zagrożeniom, z jakimi obecnie borykają się firmy — od małych i średnich firm po gigantyczne przedsiębiorstwa.

Zmiana w krajobrazie

Chociaż raport Cisco skupiał się na wielu ważnych ustaleniach, jednym ogólnym wnioskiem, który należy zrozumieć, jest to, że krajobraz cyberataków jest bardzo złożony i cały czas się zmienia. Lub, co ważniejsze, krajobraz cyberataków zawsze będzie się zmieniał — są to stale zmieniające się cele. W miarę odkrywania nowych strategii ataku pojawiają się nowe strategie obronne, aby zablokować wcześniej „otwarte drzwi”, że tak powiem. W miarę pojawiania się nowych mechanizmów obronnych opracowywane są lub rozwijane nowe lub nawet stare strategie ataku. A ataki te stanowią realne zagrożenie dla każdego biznesu, z potencjalną stratą kapitału.

Słabe praktyki bezpieczeństwa i nieelastyczny charakter organizacji na poziomie korporacyjnym mogą pozostawić ogromne luki w ogólnej obronie sieci. Nie oznacza to jednak, że działy IT powinny co roku przebudowywać całą swoją strukturę.

Zamiast tego wykorzystuj informacje i raporty, aby uważnie obserwować trendy, które stanowią największe zagrożenie w danym momencie. Jednocześnie nie możemy zapomnieć o naszym fundamencie i podstawie, na której budujemy naszą obronę, ponieważ historia naprawdę się powtarza. Liczba ataków VoIP rośnie, a osoby atakujące mogą nawet dowiedzieć się, co piszesz, po prostu podsłuchując rozmowę Skype.

Główne ustalenia Cisco w 2017 r.

Teraz, gdy położyliśmy podwaliny pod ciągle zmieniający się krajobraz, możemy przyjrzeć się odkryciom Cisco i dokładnie, jak zaczął się zmieniać krajobraz ataków.

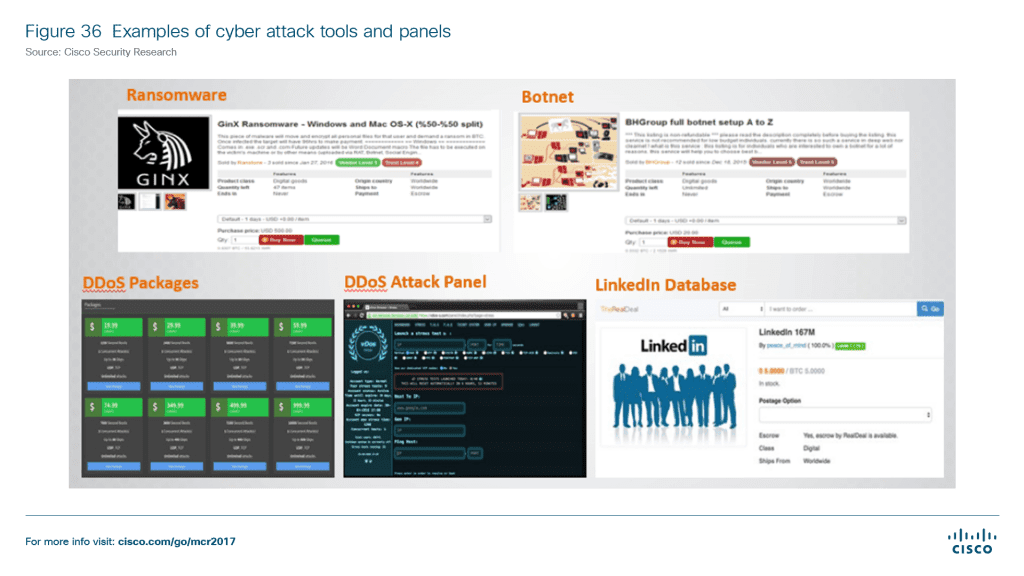

- Dramatyczny wzrost częstotliwości, złożoności i rozmiaru cyberataków w ciągu ostatniego roku sugeruje, że „ekonomia hakowania zmieniła kierunek”. Współczesna społeczność hakerów korzysta z szybkiego i łatwego dostępu do szeregu przydatnych i tanich zasobów.

- Chociaż chmura jest głównym celem, jest rutynowo ignorowana, jeśli chodzi o bezpieczeństwo. Ryzyko związane z otwartą autoryzacją i słabe zarządzanie pojedynczymi kontami uprzywilejowanych użytkowników może stworzyć luki w zabezpieczeniach, które przeciwnicy mogą łatwo wykorzystać. Według raportu Cisco, hakerzy przenieśli się już do chmury i pracują nad naruszeniem korporacyjnych środowisk chmurowych.

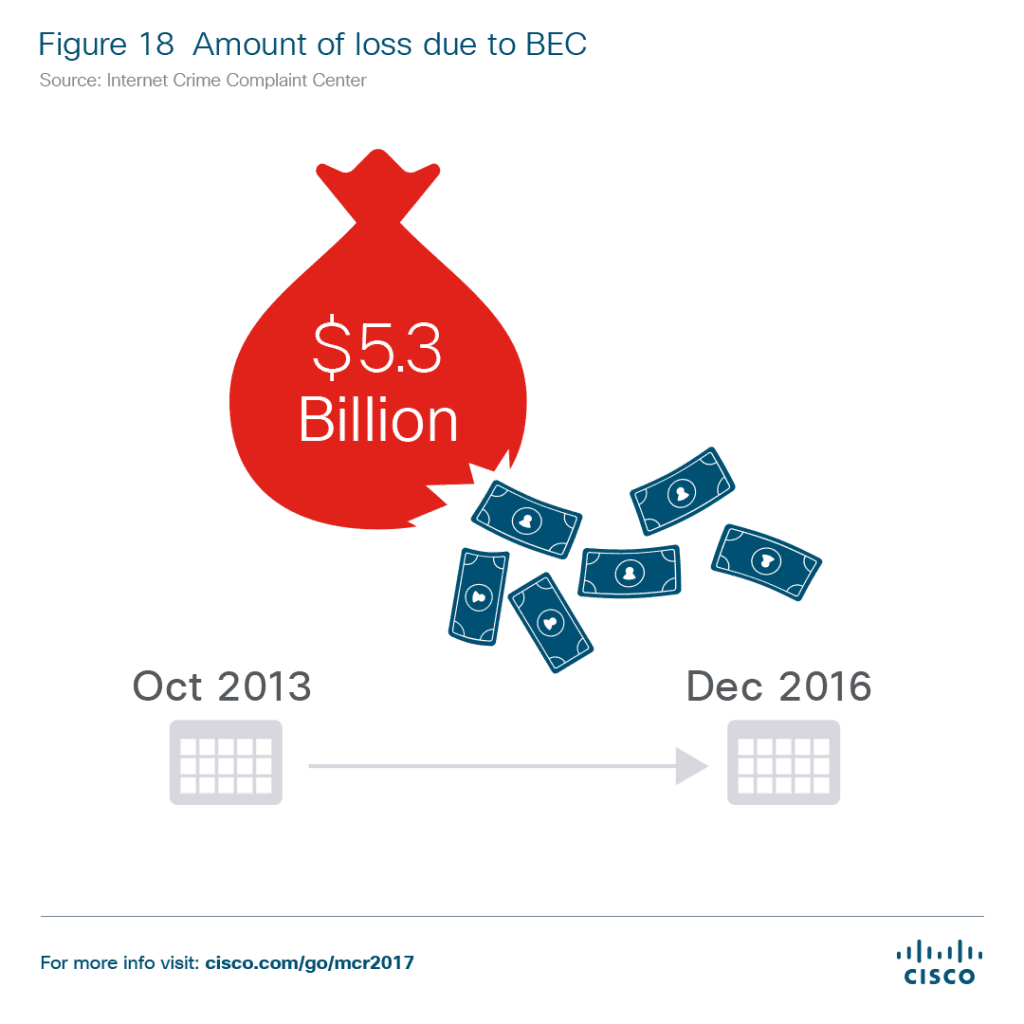

- Kompromis biznesowej poczty e-mail (BEC) jest teraz „wysoce lukratywnym” wektorem zagrożeń dla atakujących. Internet Crime Complaint Center poinformował, że między październikiem 2013 a grudniem 2016 roku z powodu BEC skradziono 5,3 miliarda USD. Dla porównania, oprogramowanie ransomware ukradło 1 miliard USD w 2016 roku.

- Internet rzeczy bezwzględnie wymaga zabezpieczenia i jest już wykorzystywany przez atakujących. Obrońcy po prostu nie są świadomi, z jakimi urządzeniami IoT są połączone w ich sieci, a zatem nie są świadomi ryzyka.

- Cisco zaobserwowało ogólny wzrost ilości spamu od połowy 2016 r., co „wydaje się zbiegać ze znacznym spadkiem aktywności zestawów exploitów w tym samym okresie”. Oznacza to, że osoby atakujące korzystające z narzędzi typu „exploit kit” musiały powrócić do starej metody wysyłania wiadomości e-mail ze spamem, ponieważ ochrona zestawu exploitów tylko się zwiększyła. Te wiadomości e-mail ze spamem zawierają po prostu załączniki, takie jak dokumenty tekstowe, które są „złośliwymi dokumentami zawierającymi makra”.

- Oprogramowanie szpiegujące, które maskuje się jako potencjalnie niechciana aplikacja (PUA), jest w rzeczywistości formą złośliwego oprogramowania. To oprogramowanie stanowi zagrożenie dla bezpieczeństwa i informacji, ale jest generalnie odrzucane lub przynajmniej niedoceniane. Shadow IT może łatwo doprowadzić do wzrostu użycia PUA.

Ten zmieniający się krajobraz można zaobserwować w tych głównych odkryciach — nowe metody ataku są popularne i wyrządzają poważne szkody, w tym oszustwa BEC. Jednocześnie rozwój chmury i innych nowych technologii, takich jak IoT, otwierają zupełnie nowe drogi ataku. I chociaż nowe technologie otwierają nowe fronty walki, osoby atakujące wciąż wykorzystują stare metody ataku, a organizacje rutynowo zapominają o tych punktach dostępu — zwłaszcza o poczcie e-mail.

Jak wskazała firma Cisco, praktyki bezpieczeństwa uległy z czasem poprawie. Na przykład automatyczne aktualizacje zabezpieczeń są prawie standardem w nowoczesnych systemach operacyjnych, nawet w naszych smartfonach. Wszystkim może być irytujące, że Microsoft zmusza nas do aktualizacji do systemu Windows 10 lub że Apple nie przestanie nas męczyć z aktualizacją do najnowszej wersji iOS, ale te aktualizacje służą po prostu naszej ochronie.

Jednak wraz z szybkim udostępnianiem aktualizacji cyberprzestępcy po prostu skupiają się z powrotem na poczcie e-mail i złośliwym oprogramowaniu. Można je niemal postrzegać jako „przestarzałe” zagrożenia, które istniały od zawsze, ale są po prostu wykorzystywane w nowy sposób.

Stare spotyka nowe

To, co jest naprawdę interesujące, to przecinanie się starego i nowego: stare metodologie są łączone z nowymi formami ataku. Nowoczesne ataki ransomware są przeprowadzane przy użyciu odwiecznej metody umieszczania złośliwych plików w wiadomościach e-mail z nadzieją, że ktoś po prostu pobierze i otworzy plik bez zastanowienia. Jak wyjaśniono w raporcie:

„Cyberprzestępcy, prawdopodobnie w odpowiedzi na zmiany na rynku zestawów exploitów, zwracają się do (lub wracają) do poczty e-mail, aby szybko i tanio dostarczać oprogramowanie ransomware i inne złośliwe oprogramowanie. Są też kreatywni w swoich metodach unikania wykrycia. Na przykład badacze zagrożeń firmy Cisco zaobserwowali wzrost spamu zawierającego złośliwe dokumenty z makrami, w tym dokumenty Word, pliki Excel i PDF, które mogą pokonać wiele technologii piaskownicy, wymagając interakcji użytkownika w celu zainfekowania systemów i dostarczenia ładunków”.

Cisco zauważyło, że ten wzrost spamu i złośliwych wiadomości e-mail zbiega się ze spadkiem lub stagnacją w tak zwanych atakach typu „exploit kit”. Zestawy exploitów to zasadniczo narzędzia, które umożliwiają hakerom uzyskanie dostępu za pośrednictwem znanego exploita. Popularna wtyczka Flash dla stron internetowych znana jest z luk w zabezpieczeniach, a jeśli zwracałeś uwagę na Internet, zauważysz, że Flash jest wycofywany przez wszystkie główne przeglądarki internetowe z tego głównego powodu.

Wraz ze wzrostem aktualizacji i spadkiem użycia Flasha, rośnie też użycie „zestawów exploitów”, które pozwalają hakerom uzyskać dostęp za pośrednictwem Flasha. Doprowadziło to hakerów do powrotu do poczty e-mail, a konkretnie do poczty e-mail, ponieważ umożliwia to bezpośredni dostęp do punktu końcowego użytkownika.

Dzięki podstawowej „inżynierii społecznej” napastnicy mogą sprawić, że niczego niepodejrzewające ofiary otworzą dokument Word, myśląc, że pochodzi on od ich najlepszego przyjaciela, a następną rzeczą, jaką poznają, jest atak na całą ich sieć. Ataki te mogą pojawić się w różnych, znanych plikach.

Jednak raport ostrzega, że e-maile są podatne nie tylko na złośliwe oszustwa phishingowe. W rzeczywistości oszustwa BEC mogą być nawet większym problemem niż oprogramowanie ransomware.

Zrozumienie BEC

Oczywiście ransomware znajduje się teraz w centrum uwagi, ale raport ma nadzieję wskazać jeszcze większe zagrożenie, które kosztuje nawet największe firmy, takie jak Google i Facebook, miliony dolarów.

Pozwolę Cisco wyjaśnić to:

„Kampania BEC obejmuje wiadomość e-mail dostarczoną do pracowników finansowych, którzy mogą przesyłać środki przelewem bankowym. Przeciwnicy zwykle przeprowadzili pewne badania nad hierarchią firmy i jej pracownikami – na przykład za pomocą profili sieci społecznościowych, aby ułożyć prawdopodobny łańcuch dowodzenia. Wiadomość e-mail może wyglądać, jakby pochodziła od dyrektora generalnego lub innego dyrektora wyższego szczebla, prosząc odbiorcę o przesłanie przelewu bankowego na rzecz rzekomego współpracownika biznesowego lub zapłatę dostawcy”.

Oczywiście wiąże się to z dużym wysiłkiem i planowaniem, a atakujący zazwyczaj wyraża pilną potrzebę nakłonienia ofiar do działania bez podwójnego sprawdzania. Cisco zauważa, że ataki te skupiają się na dużych celach — takich jak Google i Facebook — i cele te faktycznie spadły na nie pomimo działania i utrzymywania dojrzałej ochrony przed zagrożeniami, a także zabezpieczeń przed tego rodzaju oszustwami.

Cisco zauważa również, że ponieważ te wiadomości e-mail zasadniczo opierają się na inżynierii społecznej, nie zawierają żadnego złośliwego oprogramowania ani załączników do plików, a zatem mogą ominąć standardowe narzędzia do monitorowania zagrożeń. Jak zauważyliśmy powyżej, zagrożenie ze strony BEC jest tak ogromne, że Internet Crime Compliant Center poinformowało, że w okresie od października 2013 r. do grudnia 2016 r. skradziono z tego powodu 5,3 miliarda dolarów . To średnio 1,7 miliarda dolarów rocznie.

Nowe technologie otwierają nowe zagrożenia

Sama poczta e-mail jest teraz dziadkiem w porównaniu z najnowszymi osiągnięciami technologicznymi, w tym silnym naciskiem na narzędzia do współpracy i ujednoliconą komunikację. A jeśli poczta e-mail jest czymś, z czego można się zepsuć, są szanse, że nasza nowa technologia będzie nadal zdolna do atakowania w przyszłości, chyba że wprowadzimy poważną zmianę.

Internet rzeczy już się pojawia, ale ze znaną wadą: bezpieczeństwo to druga myśl. Większość z tych narzędzi po prostu pozostawia otwarte drzwi frontowe i pomimo tego, że IoT dopiero zaczyna się pokazywać, Cisco informuje, że „botnety IoT już istnieją”. W rzeczywistości raport zauważa, że w 2016 roku „cyberataki zostały przeprowadzone z wielu podłączonych urządzeń przekształconych w botnety”.

Te ataki DDoS wykorzystywały armię podłączonych urządzeń (w przeciwieństwie do zainfekowanych komputerów) do przepełnienia i zamknięcia sieci blogera bezpieczeństwa Briana Krebsa, francuskiej firmy hostingowej OVH i firmy zarządzającej wydajnością Internetu DynDNS. W swoim raporcie Cisco zwrócił uwagę na trzy znane botnety IoT — Mirai, BrickerBot i Hajime — z dogłębną analizą każdego z nich.

Podczas gdy IoT dopiero zaczyna pokazywać przedsiębiorstwu swój potencjał, sieć jest już wykorzystywana do cyberataków — jasny sygnał, jak ważne musi być bezpieczeństwo dla każdego rozwiązania.

UC może pomóc Twojej firmie zachować bezpieczeństwo

Prawdopodobnie najważniejszym pytaniem, jakie należy zadać, jest to, w jaki sposób Twoja firma może być bezpieczna przy stale zmieniających się zagrożeniach. Wygląda na to, że pojawiają się nowe metody ataku, a druga jest zabezpieczona. Pomimo wszystkich naszych postępów w zakresie poczty e-mail, szyfrowania i ogólnego bezpieczeństwa, nadal musimy być zmęczeni tym dokumentem, który przysłał Ci Jim z Księgowości. W ostatecznym rozrachunku nawet największa obrona może wezwać ofiarę do małej socjotechniki.

Twierdzenie, że Unified Communications może wkroczyć do akcji i uratować sytuację, może być trochę krótkowzroczne, ale myślę, że korzyści płynące z platformy UC mogą pomóc złagodzić brak elastyczności, który mógł sprawić, że niektóre zespoły nie będą w stanie zareagować na zagrożenie. Nie oznacza to, że UC jest jedyną obroną, jakiej potrzebuje Twój zespół, w rzeczywistości każda firma powinna współpracować z ekspertami ds. Bezpieczeństwa, aby zapewnić najwyższy dostępny poziom bezpieczeństwa. Pomiędzy zaporami ogniowymi a kontrolerami granic sesji istnieje długa lista niezbędnych, powszechnie dostępnych narzędzi, które nie wymagają ogromnych inwestycji kapitałowych.

Z drugiej strony firma Cisco zauważyła również, że małe i średnie firmy są z kilku powodów bardziej podatne na ataki niż duże przedsiębiorstwa, ale podkreśliła, że duże organizacje najprawdopodobniej mają „opracowane formalne strategie”. Małe i średnie firmy mogą poprawić swoją obronę, po prostu ulepszając zarówno zasady, jak i procedury.

- Korzystanie z platform UC może wyeliminować potrzebę wysyłania wiadomości e-mail i załączników do wiadomości e-mail. Można to rozszerzyć na usługi udostępniania plików na całym świecie, na przykład Google Drive lub Dropbox. Jednak dzięki możliwości bezpośredniego wysyłania plików przez zaszyfrowaną platformę lub integracji z tymi usługami udostępniania plików, zastąpienie poczty e-mail przez UC jest najbardziej sensowne. Możliwość przeciągania i upuszczania plików na bezpieczną platformę, a także możliwość natychmiastowego wysyłania wiadomości do każdego członka zespołu oznacza, że użytkownicy mogą natychmiast pozostać w kontakcie. Zamiast otwierać ten plik, możesz wysłać do odbiorcy szybką wiadomość, aby zweryfikować jego zasadność.

- Pokonaj Shadow IT raz na zawsze – można to zrobić zarówno poprzez znalezienie odpowiedniej platformy UC, która działa dla Twojego zespołu, która trafia we wszystkie właściwe punkty i jest łatwa w użyciu. Jeśli Twój zespół jest zadowolony z rozwiązania, nie będzie musiał wprowadzać własnych narzędzi, co prowadzi do cienia IT. Blokowanie witryn i narzędzi prowadzi do tego, że zespoły pracują nad blokami, ale ustanowienie zasad akceptowanych użytkowania może pomóc w zapobieganiu rozprzestrzenianiu się Shadow IT i, miejmy nadzieję, rozprzestrzenianiu PUA i złośliwego oprogramowania.

- Rozpowszechniaj świadomość i szkol zespoły, aby były wyczulone na potencjalne zagrożenia. Nie blokuj wszystkich swoich pracowników przed odwiedzaniem witryn internetowych lub udostępnianiem plików, ale raczej ustal zasady identyfikacji potencjalnych zagrożeń. Jeśli zespoły są świadome unikalnych prób oszustw e-mail, mogą zapobiec tej formie socjotechniki, zamiast paść ofiarą. Firma Cisco szczególnie zaleca wymaganie od pracowników, aby po prostu nawiązywali połączenie telefoniczne w celu zweryfikowania zasadności żądania, ale uważamy, że właśnie w tym obszarze UC naprawdę wyróżnia się zarówno w zakresie wiadomości błyskawicznych, jak i sygnalizacji obecności.

- Przyjmij wspólną odpowiedzialność za bezpieczeństwo w chmurze: Cisco zauważyło, że 60% użytkowników nigdy nie wylogowuje się z aktywnych sesji w narzędziach w chmurze. To może nie wydawać się tak wielkim problemem, ale taki otwarty punkt końcowy jest jak pozostawienie szeroko otwartych drzwi wejściowych. Stosowanie tych samych „najlepszych praktyk”, które firma może stosować w środowiskach on-0remesis, może być skutecznym sposobem zapobiegania nieautoryzowanemu dostępowi do platformy.