Rośnie liczba hacków VoIP: jak chronić swoją sieć

Opublikowany: 2017-02-16Dopóki masz urządzenie podłączone do sieci, jest ono natychmiast zagrożone atakiem. Bezpieczeństwo nie jest już aspektem, o który musi się martwić tylko duże przedsiębiorstwo z poufnymi danymi — każda firma, od małej do średniej, po ogromne, musi dbać o solidne praktyki bezpieczeństwa. Hakerzy mogą i będą wpływać na każde urządzenie w Twojej sieci, które łączy się z Internetem, a im więcej masz urządzeń, tym większe potencjalne tylne drzwi pozostają szeroko otwarte.

Częścią największej krytyki wyłaniającej się Internetu rzeczy jest właśnie to, że przy tak dużej liczbie urządzeń i tak małych zabezpieczeniach istnieje ogromna luka bezpośrednio otwarta nie tylko na twoje rzeczy i ich elementy sterujące, ale także na całą sieć. Ale odnosi się to również bezpośrednio do naszych rozwiązań VoIP, niezależnie od tego, czy korzystasz z SIP Trunking, czy z hostowanej centrali PBX.

IBM Security Intelligence przygotował raport na temat najnowszych ataków VoIP, ewoluujących trendów, metod dostępu, a nawet różnych form przeprowadzanych ataków. Postanowiliśmy przyjrzeć się dokładnie temu, co się dzieje.

Poważnie, hacki VoIP?

Ale wróćmy trochę do domu – dzisiaj, teraz, jeśli Twoja firma korzysta z VoIP lub Unified Communications, jest całkowicie możliwe, że Twoja sieć jest podatna na atak. Jak widzieliśmy, liczba ataków VoIP rośnie. Ponieważ VoIP wysyła połączenia bezpośrednio tą samą dokładną ścieżką, którą Twoja sieć używa do ruchu internetowego i innego, Twoje połączenia VoIP otwierają Twoją sieć na ataki i wykorzystywanie. Zgadza się, haker może uzyskać dostęp do Twojej sieci przez stary telefon IP w korytarzu. Mamy nawet nowe telefony, takie jak te firmy Mitel, które integrują się bezpośrednio z Twoim smartfonem – prawie wszystko może być podatne na ataki.

Bezpieczeństwo to nie ma żartów i dlatego nawet Slack nie tylko stworzył wiele alternatyw, niektóre z poważnymi problemami bezpieczeństwa, takimi jak Cisco Spark, ale także dlaczego Slack przygotowuje własne wdrożenie Enterprise z rygorystycznymi zabezpieczeniami. Wystarczy spojrzeć, jak bardzo Slack chwali się teraz bezpieczeństwem na swojej stronie internetowej, a nie zawsze tak było.

Tak więc, jeśli nawet Twoja bezpłatna aplikacja do czatu w miejscu pracy zamyka drzwi, sensowne byłoby, aby Twoja firma zrobiła to samo. W tym miejscu przyjrzymy się niektórym popularnym atakom VoIP i temu, co możesz zrobić, aby zapewnić bezpieczeństwo swojej sieci. Na wypadek, gdybyś nie był nawet pewien, na co zwracać uwagę, jeśli chodzi o włamania, przygotowaliśmy listę pięciu głównych oznak, na które włamano się do Twojego systemu VoIP.

Atakowane protokoły

Bez zbytniego zagłębiania się w szczegóły techniczne, warto najpierw zrozumieć, w jaki sposób i dlaczego może dojść do ataku na komunikację VoIP lub sieć otaczającą rozwiązanie VoIP. VoIP działa na wielu różnych konkretnych protokołach – w zależności od rozwiązania, dostawcy i konfiguracji, Twoje biuro może wykorzystywać tylko jeden z tych protokołów lub wiele. W naszej dyskusji skupimy się na trzech konkretnych protokołach: SIP, zastrzeżonym SCCP Cisco i nowszym protokole H225.

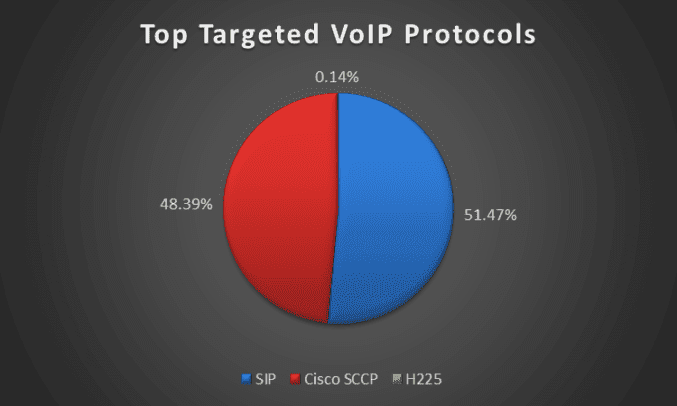

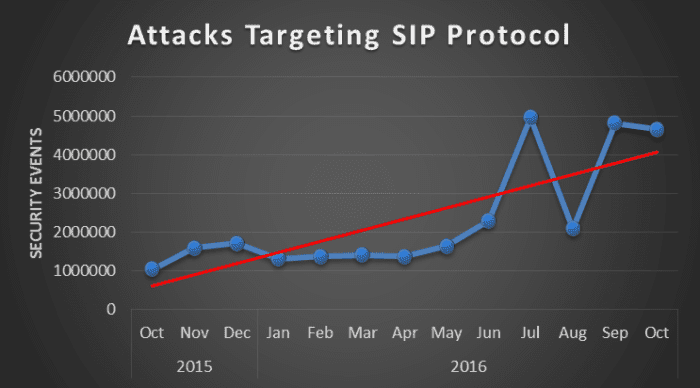

Według informacji IBM Managed Security Services, dwa najbardziej zagrożone protokoły to SIP przy ponad 51% wykrytych zdarzeń bezpieczeństwa w 2016 r., ze szczególnym wzrostem w drugiej połowie roku, oraz SCCP z 48% wykrytych zdarzeń związanych z bezpieczeństwem. H225, który jest częścią H.323 Protocol Suite, zdołał wcisnąć się w zaledwie 1% zdarzeń związanych z bezpieczeństwem.

SIP jest nadal jednym z najpopularniejszych protokołów VoIP, więc nie powinno dziwić, że SIP przyjmuje największą liczbę ataków. Z drugiej strony SCCP, czyli Skinny Client Control Protocol firmy Cisco, spowodował prawie połowę ataków i znowu nie jest zbyt zaskakujący. SCCP to lekki, oparty na protokole IP protokół używany do komunikacji między telefonami Cisco IP a menedżerem Cisco UC. Ponieważ Cisco jest jednym z największych dostawców w tej dziedzinie, nie jest zaskoczeniem, że przyjęto dużą liczbę rozwiązań.

Ataki SCCP faktycznie spadały w ciągu ostatniego roku, w przeciwieństwie do ataków SIP, które odnotowały duży wzrost w drugiej połowie. Warto również zauważyć, że prawie 74% ataków na protokół SCCP to „sondy przed atakiem”, które umożliwiają atakującym zbieranie informacji o potencjalnych celach poprzez badanie możliwości urządzenia w sieci. Mogą więc wspiąć się w głowę i zobaczyć, jaką masz obronę, zanim jeszcze rozpoczną atak.

Z kolei H225, choć wciąż popularny, wypadł zdecydowanie lepiej w ostatnim roku – z mniej niż 1% aktywności, warto zauważyć, ale nie na tym, na którym będziemy się zbytnio skupiać. Jednak nasze zalecane praktyki bezpieczeństwa można naprawdę zastosować do dowolnego protokołu VoIP, sieci lub komputera.

Popularne metody ataku

W zależności od tego, który protokół jest atakowany i ogólnego celu atakującego, wybrana metoda ataku na Twoją sieć może się różnić. Przy różnych poziomach włamań różne sieci są narażone na różne poziomy zagrożeń – ale oczywiście wszystkie są warte takiej samej ochrony. W zależności od tego, co napastnik próbuje osiągnąć, będą atakować na wiele różnych sposobów. Niektóre z najczęstszych metod hakerskich VoIP obejmują:

- Złośliwe połączenia w celu usunięcia sieci SIP

- Zasadniczo ataki typu DDoS – Distributed Denial of Service – na Twoją sieć VoIP mogą zostać wykorzystane do usunięcia Twojego protokołu SIP i warstwy, na której on działa. Zasadniczo uniemożliwiłoby to korzystanie z systemu, uniemożliwiłoby odbieranie lub wykonywanie połączeń, a nawet mogłoby uniemożliwić dostęp do powiązanych portali internetowych, stron konfiguracyjnych lub telefonów programowych i komunikacji internetowej.

- Podobnie jak standardowy atak DDoS, działa to poprzez przytłoczenie sieci niesamowitą liczbą żądań. W przypadku SIP mogą to być źle skonfigurowane wiadomości SIP lub wiadomości SIP z nieprawidłowymi znakami w polu „Do” – w każdym razie wiadomości te przytłoczą system, niezdolny do przetworzenia wszystkich informacji na czas, aby nadążyć za zapotrzebowaniem.

- Podszywanie się pod identyfikator rozmówcy

- Dzięki funkcji Caller ID Spoofing hakerzy uzyskują dostęp do Twojej sieci, niezależnie od tego, czy jest to Twój telefon, router czy komputer, i zbierają jak najwięcej informacji, takich jak numery telefonów, linie i numery wewnętrzne. Najłatwiejszym sposobem uzyskania przez nich dostępu byłyby telefony IP, które używają domyślnego hasła – ponieważ hasła te można łatwo znaleźć za pomocą szybkiego wyszukiwania w Google.

- Po uzyskaniu dostępu i informacji użytkownicy mogą po prostu spamować telefony za pomocą fałszywych połączeń lub sprzedawać Twój numer telefonu tym, którzy spamują. FCC rozprawia się z tymi centrami telefonicznymi, ale wysiłki są dość daremne i ludzie zrobią to niezależnie. Albo jeszcze bardziej przerażające, w istocie atakujący mogą przejąć kontrolę nad Twoim telefonem: mogą nawiązywać i odbierać lub przekazywać połączenia, odtwarzać i zapisywać nagrania lub przesyłać nowe oprogramowanie układowe, aby zainfekować sieć, do której jest podłączony telefon. Jeśli zdobędą dane osobowe, hakerzy mogą zadzwonić do dostawców usług podszywających się pod siebie lub innego użytkownika i uzyskać w inny sposób nieautoryzowany dostęp.

- Oszustwo związane z opłatami drogowymi

- Oszustwo związane z opłatami drogowymi to interesująca koncepcja, którą można przeprowadzić na kilka różnych sposobów, ale efekt końcowy jest zasadniczo taki sam: atakujący uzyskuje dostęp do Twojej sieci lub odpowiednich informacji o koncie VoIP, za pomocą których może popełnić oszustwo. Może się to różnić od Illegal SIP Usage, w którym hakerzy używaliby zaprogramowanych skryptów do wykrywania wszelkich otwartych portów VoIP i stale próbowali uwierzytelnić się lub przejąć kontrolę nad systemem. Hakerzy mogą również łączyć się bezpośrednio z siecią VoIP za pomocą wszelkich złamanych danych uwierzytelniających SIP, takich jak słabe hasła lub telefony programowe w publicznych, niezabezpieczonych sieciach Wi-Fi.

- Gdy atakujący uzyska dostęp do Twojej sieci lub informacji o koncie, może zamówić i aktywować hostowane rozwiązanie PBX pod nazwą Twojej firmy lub wykonać niesamowitą liczbę fałszywych połączeń bezpośrednio z Twojego konta, aby obciążyć Twoją firmę absurdalnymi kwotami pieniędzy. popełnienie pewnego stopnia oszustwa w tym procesie.

Jak chronić swoją sieć?

Chociaż nie każda sieć zostanie zaatakowana, szanse są nadal dość wysokie i bez względu na to, co jest lepsze, lepiej mieć sieć bezpieczną niż otwartą. Jeśli już, to Twoi klienci i klienci Ci za to podziękują. Nie ma jednak nic gorszego niż fałszywe poczucie bezpieczeństwa wynikające ze złych praktyk, zwłaszcza tych rzeczywistych. Pomocne praktyki bezpieczeństwa to prosty zdrowy rozsądek.

- Używaj silnych haseł — może być kuszące ze względu na łatwość użycia, ale nigdy, przenigdy nie pozostawiaj domyślnych haseł na żadnym telefonie IP, routerze, przełączniku, zaporze ogniowej, kontrolerze sesji granicznej ani w żadnym innym urządzeniu podłączonym do sieci. Korzystanie z domyślnych haseł administratora jest bez wątpienia najłatwiejszą metodą uzyskania dostępu do sieci przez osobę nieuprawnioną. Prawie każde domyślne hasło dla dowolnego urządzenia można znaleźć za pomocą prostego wyszukiwania w Google – śmiało, wygoogluj nazwę routera wraz z frazą „domyślne hasło” i powinno się pojawić. Podobnie, słabe hasła, takie jak nazwa firmy, nazwisko lub prosta data, można łatwo przełamać brutalną siłą lub po prostu całkowicie odgadnąć.

- Zaszyfruj wszystkie rzeczy! – Ponieważ połączenia VoIP są przesyłane przez Internet w postaci nieszyfrowanej, można je łatwo przechwycić i usunąć wszystkie informacje. Często można łatwo włączyć i włączyć lub skonfigurować szyfrowanie komunikacji między wieloma punktami, które już istnieją w sieci. W zależności od konfiguracji sieci i używanego sprzętu może to sprowadzać się do konkretnego dostawcy VoIP lub ustawień sprzętowych lub nawet programowych zapór ogniowych, kontrolerów sesji granicznej, a czasami zarówno routerów VoIP, jak i routerów SMB.

- Zatrudnij VPN — w przeszłości szczegółowo omawialiśmy ten temat i również warto go ponownie odnotować. VPN lub wirtualna sieć prywatna to jeden z najłatwiejszych sposobów szyfrowania i zabezpieczania połączeń pracowników zdalnych lub znajdujących się poza siedzibą firmy. VPN tworzy „tunel” za pośrednictwem publicznego Internetu lub publicznie dostępnych sieci, w których mogą znajdować się Twoi pracownicy, aby filtrować tylko zabezpieczone zaszyfrowane informacje do iz sieci biurowej. VPN po prostu umożliwia użytkownikom poza siedzibą dostęp do sieci lokalnej, tak jakby znajdowali się w tym samym budynku, bez ogromnej luki w zabezpieczeniach dostępnej dla sieci publicznej.

- Przetestuj swoją sieć — w zależności od wielkości firmy, poziomu wiedzy specjalistycznej lub dostępności specjalisty IT, testowanie sieci to świetny sposób na wyszukiwanie wszelkich backdoorów, łatwych tras lub luk w zabezpieczeniach. Dokładny test może połączyć wszystkie punkty dostępowe, bramki połączeń, ustawienia telefonu i sieci w celu wyszukania słabych punktów – i oczywiście w razie potrzeby je załatać. Dodanie wymyślnej zapory może zapewnić poczucie bezpieczeństwa, ale bez odpowiedniej konfiguracji to fałszywe poczucie bezpieczeństwa może doprowadzić do niefortunnego ataku w dalszej części.

- Wyszkol swój zespół — najlepszy program antywirusowy na świecie to zdrowy rozsądek — zmiana haseł z domyślnych, poleganie tylko na bezpiecznych połączeniach sieciowych, nie klikanie i nie pobieranie żadnych reklam lub podejrzanie wyglądające strony internetowe to jedne z najlepszych sposobów na zapewnienie komputera i całej sieci , nie są zagrożone. Jeśli nie jesteś pewien, co klikasz lub co pobierasz, po prostu tego nie rób. Wyrób też nawyk zmiany haseł wszystkich nowych urządzeń dodawanych do sieci. Przeszkolenie zespołu w zakresie tych prostych środków zapobiegawczych może pomóc w utrzymaniu bezpieczeństwa sieci, bez konieczności dokonywania dalszych inwestycji

Chroń to teraz, podziękuj sobie później

Podobnie jak w domu, nigdy nie masz nadziei, że będziesz musiał wycofać się z obrony, którą umieściłeś. Nikt nigdy nie chce doświadczyć włamania, tak jak żadna firma nie chce doświadczyć ataku na swoją sieć. Jednak należy zastosować odpowiednie protokoły, aby zapewnić bezpieczeństwo sieci na wypadek próby włamania.

Niezależnie od tego, czy próbujesz chronić dane użytkowników, dane pracowników, operacje biznesowe, kontekst połączeń telefonicznych, czy po prostu zapobiegasz oszustwom: bezpieczeństwo powinno być najważniejszym problemem każdej firmy podczas tworzenia sieci, a nawet konkretnego rozwiązania VoIP. Oprócz wzięcia pod uwagę wskazówek, które wymieniliśmy powyżej, pomocne może być porozmawianie z dostawcą VoIP, aby dowiedzieć się, jakie istnieją rozwiązania zabezpieczające i jak możesz zabezpieczyć własną sieć.