Kompletny przewodnik po zabezpieczeniach, szyfrowaniu i podatnościach VoIP

Opublikowany: 2021-08-09Systemy telefoniczne VoIP oferują niezliczone korzyści dużym i małym firmom, takie jak usprawniona komunikacja, szybsze rozwiązywanie problemów z obsługą klienta i zwiększona produktywność.

Ale czy VoIP jest bezpieczny?

W tym poście wyjaśnimy, dlaczego bezpieczeństwo VoIP ma znaczenie, nawet jeśli „nie masz nic do ukrycia”, rolę, jaką szyfrowanie połączeń odgrywa w tworzeniu bezpiecznego środowiska, najważniejsze luki w zabezpieczeniach VoIP oraz co administratorzy bezpieczeństwa mogą zrobić, aby zapewnić Twojej firmie jest przed nimi chroniony.

Nawet jeśli nie możesz całkowicie wyeliminować globalnego zagrożenia cyberprzestępczością, zwiększenie świadomości i ochrony przed kwestiami bezpieczeństwa VoIP może poważnie zmniejszyć ryzyko.

Spis treści:

- Dlaczego bezpieczeństwo VoIP jest ważne?

- Czy VoIP jest bezpieczniejszy niż telefony stacjonarne?

- Co to jest szyfrowanie VoIP i jak to działa?

- Rodzaje zagrożeń bezpieczeństwa VoIP i sposoby ich zapobiegania

- Jak sprawdzić, czy Twój dostawca VoIP jest bezpieczny?

- Najlepsze praktyki bezpieczeństwa VoIP dla liderów IT

- Najbardziej bezpieczni i szyfrowani dostawcy VoIP

- Często zadawane pytania dotyczące bezpieczeństwa VoIP

Dlaczego bezpieczeństwo VoIP jest ważne?

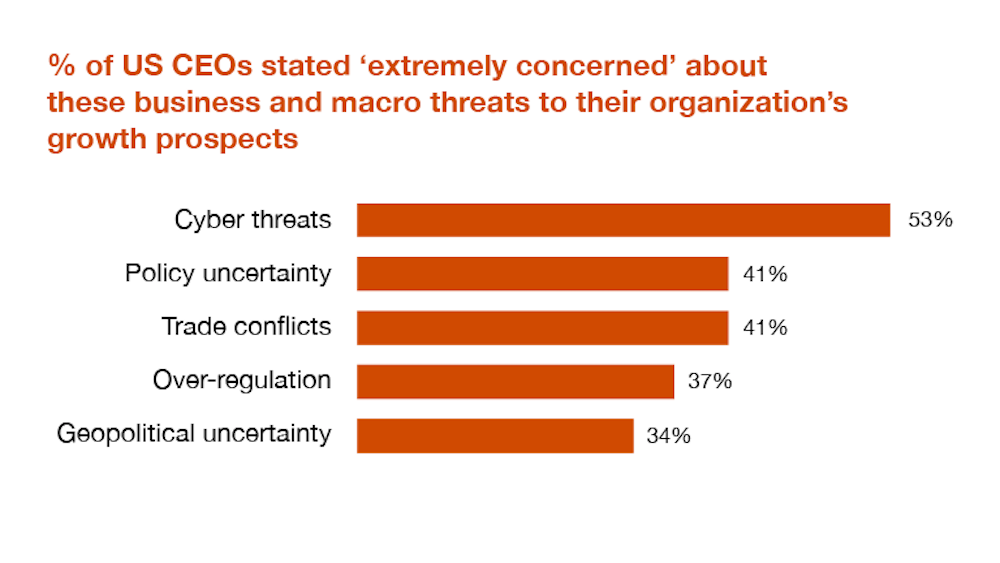

Niemal 70% czołowych decydentów biznesowych uważa, że doświadcza znacznego wzrostu zagrożeń związanych z cyberbezpieczeństwem. W rzeczywistości większość prezesów twierdzi, że jest „bardzo zaniepokojona”:

Firmy tak bardzo skoncentrowały się na szybkim dostosowaniu się do „nowej normy” zdalnej i mieszanej siły roboczej, że bezpieczeństwo VoIP stało się raczej kwestią późniejszej niż rozważania z góry. (Nagły wzrost liczby Zoombombów na początku pandemii doskonale to ilustruje.)

Niestety, wiele firm nie zrozumiało, dlaczego bezpieczeństwo VoIP ma znaczenie — oraz katastrofalny wpływ naruszeń danych i innych cyberprzestępczości — dopóki nie było za późno.

Dlaczego więc powinieneś dbać o bezpieczeństwo VoIP? Oto 3-minutowe wyjaśnienie wideo:

Małe firmy są głównym celem

Ponad połowa małych firm co roku cierpi z powodu naruszeń danych lub innych cyberataków.

Czemu?

Ponieważ hakerzy wiedzą, że większość małych firm nie ma odpowiedniej strategii bezpieczeństwa — jeśli w ogóle ją posiada. Około 43% wszystkich cyberataków i 95% naruszeń kart kredytowych dotyczy małych firm, ale tylko 14% z tych firm posiada środki bezpieczeństwa, aby im sprostać.

Ponadto 35% firm nawet nie dokonało przeglądu ani aktualizacji swoich strategii bezpieczeństwa od czasu ich wprowadzenia.

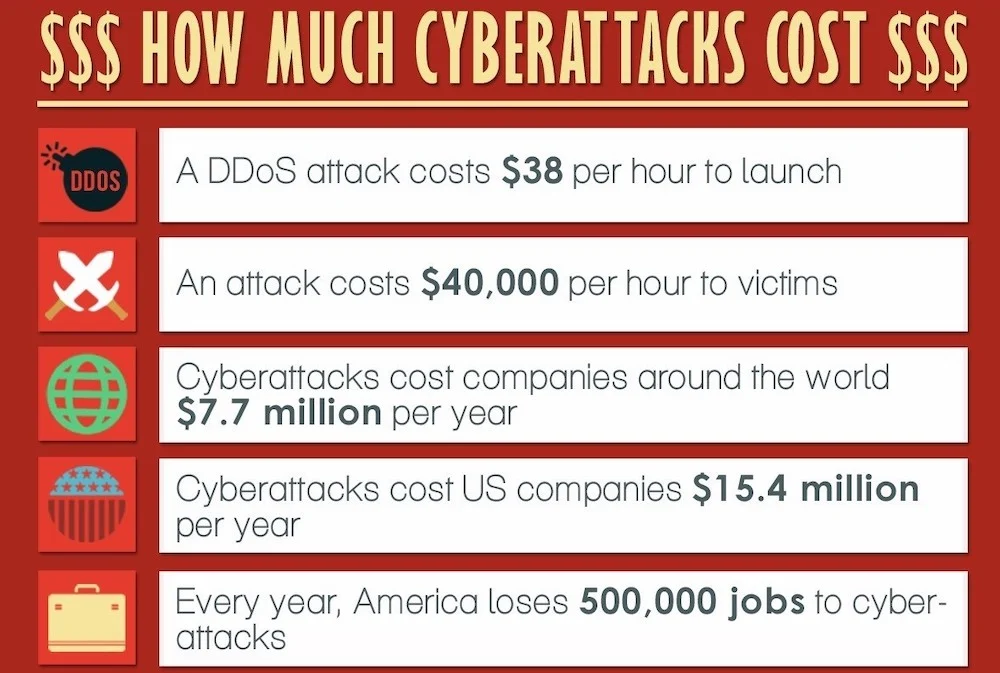

Cyberataki mają poważne konsekwencje finansowe

Średni koszt naruszenia danych wyniósł 3,86 miliona dolarów w 2021 r. – a od tego momentu sytuacja będzie rosła.

Nawet jeśli Twoja firma nie będzie musiała tak dużo forsować, i tak stracisz większość swoich zysków.

Są bardziej oczywiste rzeczy, takie jak opłaty prawne, procesy sądowe i audyty, a także ukryte koszty, takie jak stracony czas pracy, utrata klientów i przestój sieci.

Małe firmy również dostrzegają katastrofalne konsekwencje finansowe, ponieważ naruszenie danych kosztuje około 3533 USD na pracownika .

Wiele firm nie wraca do zdrowia po naruszeniu bezpieczeństwa

Nadal uważasz, że możesz „odbić się” po naruszeniu danych?

W rzeczywistości ponad 60% małych firm jest zmuszonych zamknąć swoje drzwi na dobre w ciągu sześciu miesięcy po ataku cybernetycznym.

Nawet jeśli wszystkie Twoje dane zostaną „zarchiwizowane” i „odzyskane”, nadal będziesz narażony na poważne szkody, które mogą zniszczyć finansowo Twoją firmę.

(Źródło obrazu)

I nawet jeśli możesz zapłacić grzywny i pozostać otwartym, może nie być wystarczająco dużo biznesu, aby utrzymać ten stan. Badania pokazują, że detaliści, którzy doświadczyli cyberataku, osiągnęli gorsze wyniki o ponad 15% nawet trzy lata po pierwszym incydencie. Duże firmy, takie jak Target, które odnotowały spadek postrzegania konsumentów o około 54% rocznie po niesławnym naruszeniu danych w 2013 roku, mają problemy z odzyskaniem sprawności.

Tak więc, podczas gdy niektórzy główni detaliści i znane marki mogą odzyskać dane po naruszeniu danych, Twoja mała firma prawdopodobnie nie będzie miała tyle szczęścia.

Nadmierne poleganie na micie „nic do ukrycia”

Wiele firm działa w błędnym założeniu, że naruszenie danych nie będzie poważnym problemem, ponieważ nie mają „nic do ukrycia”.

Tylko dlatego, że nie masz żadnych skandalicznych e-maili ani podejrzanych transakcji typu backdoor, nie oznacza to, że nie zostaniesz namierzony i poważnie dotknięty cyberatakiem. Nikt nie jest odporny na cyberprzestępczość ani na jej konsekwencje. Ale przede wszystkim nie mieć „nic do ukrycia” to mit.

Używasz tych samych haseł do kont firmowych, co do kont osobistych? Czy zapisałeś informacje o karcie kredytowej, aby przyspieszyć płatność? Wstępnie wypełniłeś swoje osobiste informacje kontaktowe, takie jak adres domowy i numer telefonu? A co z tymi zsynchronizowanymi urządzeniami, raportami firmowymi, podatkami, fakturami i nie tylko?

Ignorując zabezpieczenia VoIP, dobrowolnie narażasz również dane osobowe swoich klientów na ryzyko kradzieży lub upublicznienia. Zaszkodzi to zarówno zaufaniu konsumentów do Twojej marki, jak i kieszeni Twojej firmy (cześć, sprawy sądowe!)

Proaktywne podejście do bezpieczeństwa VoIP i rozpoznawanie go jako poważnego zagrożenia zapewni Tobie, Twoim pracownikom i klientom bezpieczeństwo.

Czy VoIP jest bezpieczniejszy niż telefony stacjonarne?

Prawidłowo skonfigurowane telefony VoIP są ogólnie bezpieczniejsze niż telefony stacjonarne.

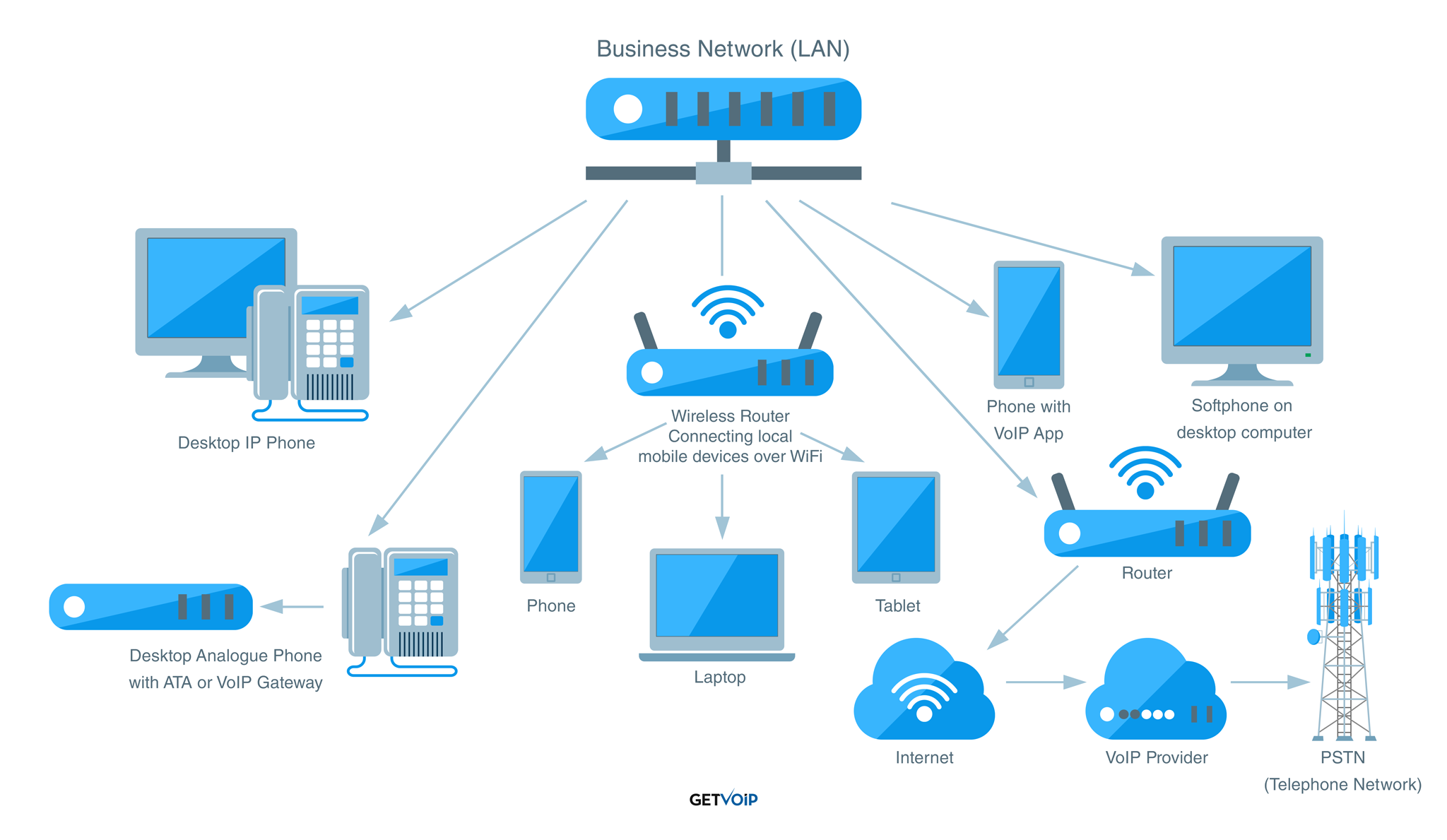

Aby lepiej zrozumieć odpowiedź, rozważ różnice w sposobie przesyłania i przechowywania danych przez telefony wirtualne i stacjonarne .

Tradycyjne telefony analogowe wykonują i odbierają połączenia za pośrednictwem sieci PSTN złożonej z przewodów miedzianych i kabli światłowodowych. Innymi słowy, istnieje fizyczne połączenie między dzwoniącym a odbiorcą (przedstawione na poniższym schemacie).

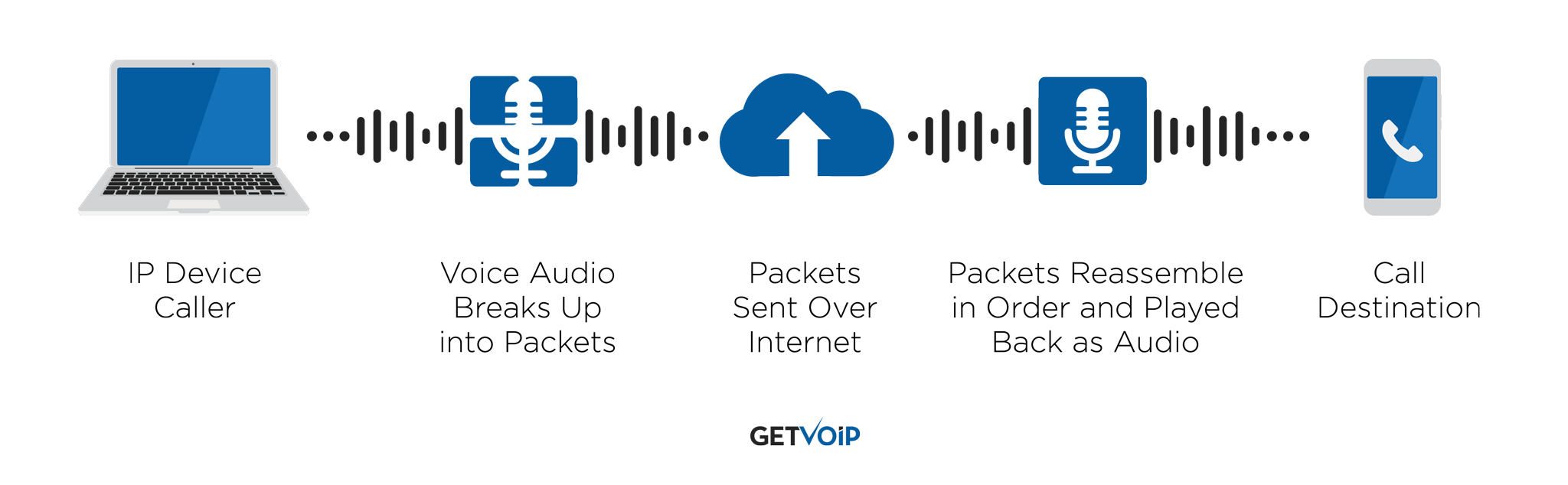

VoIP przesyła dane przez Internet, wykonując cyfrowe połączenia poprzez komutację pakietów.

W przypadku przełączania pakietów dane głosowe są dzielone na mniejsze pakiety, które są następnie przesyłane przez połączenie internetowe do odbiorcy linii. Tam ponownie łączą się i pomyślnie przesyłają dane głosowe. (Opisane na poniższym schemacie).

Aby uzyskać dostęp do telefonów stacjonarnych, podsłuchujący włamują się do przewodów/kabli (tzw. „podsłuch”). Ochrona przed tym jest nie tylko trudniejsza w przypadku telefonów stacjonarnych niż w przypadku VoIP, ale także znacznie droższa.

Bezpieczeństwo telefonii stacjonarnej jest poważnie ograniczone przez brak technologii i możliwości monitorowania — które systemy VoIP mają masowo.

Tak więc, chociaż na papierze, telefony stacjonarne mogą wydawać się bezpieczniejsze, systemy VoIP w rzeczywistości oferują wyższy ogólny poziom bezpieczeństwa, o ile korzystasz z dostarczanych przez nie narzędzi — takich jak szyfrowanie VoIP.

Co to jest szyfrowanie VoIP i czym różni się bezpieczeństwo?

Szyfrowanie VoIP to proces szyfrowania pakietów danych głosowych w nieczytelne układy podczas przesyłania, zapobiegając ich przechwyceniu lub rozszyfrowaniu przez hakerów.

Nawet jeśli haker w jakiś sposób przechwyci połączenie, szyfrowanie gwarantuje, że nie będą w stanie zrozumieć niczego, co odkryją.

Aby zrozumieć, jak działa szyfrowanie, musimy przyjrzeć się bliżej procesowi transmisji.

Gdy pakiety danych głosowych są przesyłane od nadawcy do odbiorcy, używają protokołu transportowego IP zwanego SRTP (Secure Real-Time Transport Protocol). SRTP to protokół kryptograficzny, który stosuje Advanced Encryption Standard (AES) do pakietów danych, zapewnia uwierzytelnianie wiadomości i oferuje dodatkową ochronę przed potencjalnymi atakami typu powtórka.

Oprócz SRTP dostawcy VoIP używają innej formy szyfrowania, zwanej Transport Layer Security (TLS) lub SIP over TLS, aby chronić dodatkowe informacje o połączeniach.

TLS szyfruje dane, takie jak numery telefonów, nazwiska dzwoniących, nazwy użytkowników i inne. Działa również w celu zatrzymania manipulowania wiadomościami i podsłuchiwania połączeń.

Pamiętaj, że dostawcy wysokiej jakości powinni oferować zarówno szyfrowanie TLS, jak i AES.

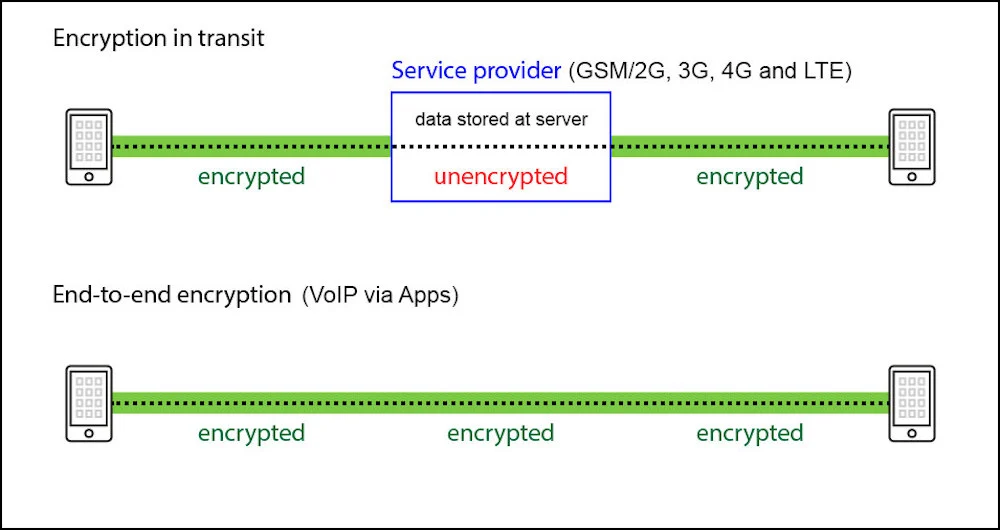

Co to jest szyfrowanie od końca do końca?

Prawdopodobnie często słyszałeś termin „szyfrowanie end-to-end” podczas badania bezpieczeństwa VoIP.

Standardowe szyfrowanie TLS obejmuje tylko szyfrowanie klient-serwer lub C2S.

Jeśli haker włamie się na serwer C2S, uzyska dostęp do wszystkich danych i komunikacji w sieci. Dostęp do serwera C2S oznacza, że hakerzy mogą podsłuchiwać i nagrywać rozmowy, manipulować plikami podczas ich przesyłania oraz przeglądać całą historię wiadomości firmy.

Szyfrowanie typu end-to-end (E2EE) bezpośrednio szyfruje komunikację między użytkownikami, co oznacza, że jedynymi osobami, które będą miały dostęp do połączeń i wiadomości, są nadawcy i odbiorcy. Kiedy wykonujesz połączenie, pakiety danych na Twoim końcu są szyfrowane po wysłaniu i są odszyfrowywane dopiero po dotarciu do odbiorcy.

Serwery, dostawcy usług internetowych, hakerzy i dostawcy usług telekomunikacyjnych nie będą mogli uzyskać dostępu do Twojej komunikacji, o ile jest ona całkowicie zaszyfrowana.

Przed rozpoczęciem komunikacji w systemie VoIP sprawdź, czy włączono szyfrowanie typu end-to-end. Niektórzy dostawcy, tacy jak Skype , nie ustawiają szyfrowania typu end-to-end jako domyślnej opcji, co naraża Cię na ataki hakerów i ataków.

Rodzaje zagrożeń bezpieczeństwa VoIP i sposoby ich zapobiegania

Żadne urządzenie — czy to smartfon, telefon programowy, czy telefon stacjonarny IP — nigdy nie będzie w 100% chronione przed wszystkimi zagrożeniami bezpieczeństwa.

Jednak identyfikując najczęstsze luki w zabezpieczeniach VoIP oraz pracując nad ich zapobieganiem i reagowaniem na nie, możesz mieć pewność, że nie zniszczą one Twojej firmy. Telefony programowe i urządzenia inteligentne stanowią potencjalne luki w zabezpieczeniach VoIP.

Poniżej przedstawiamy najczęstsze zagrożenia bezpieczeństwa VoIP wraz ze wskazówkami, jak powstrzymać je przed zniszczeniem Twojej firmy.

Sniffowanie pakietów i ataki na czarną dziurę

Jednym z najczęstszych ataków VoIP jest sniffing pakietów, który umożliwia hakerom kradzież i rejestrowanie niezaszyfrowanych informacji zawartych w pakietach danych głosowych podczas ich przesyłania.

Utrata pakietów , gdy pakiety danych głosowych nie docierają do miejsca docelowego, jest powodowana przez sniffery, które próbują ukraść informacje i spowolnić działanie usługi poprzez atak zrzucania pakietów (czasami nazywany atakiem z czarnej dziury). przejęcie kontroli nad routerem, co skutkuje znacznie wolniejszą usługą sieciową lub całkowitą utratą połączenia sieciowego.

Sniffing pakietów ułatwia hakerom przechwytywanie nazw użytkowników, haseł i innych poufnych danych.

Aby zwiększyć bezpieczeństwo linii internetowych, użyj niezawodnej opcji VoIP VPN lub wirtualnej sieci prywatnej do wysyłania informacji. Konfiguracja i uruchomienie zajmuje trochę czasu, ale zapewnia bezpieczeństwo informacji.

Użytkownicy mogą również chronić się przed sniffowaniem pakietów i atakami typu „czarna dziura”, zapewniając, że wszystkie dane są szyfrowane od końca do końca i poprzez spójne monitorowanie sieci, które natychmiast ostrzega użytkowników o podejrzanych próbach logowania, nieznanych urządzeniach i nie tylko.

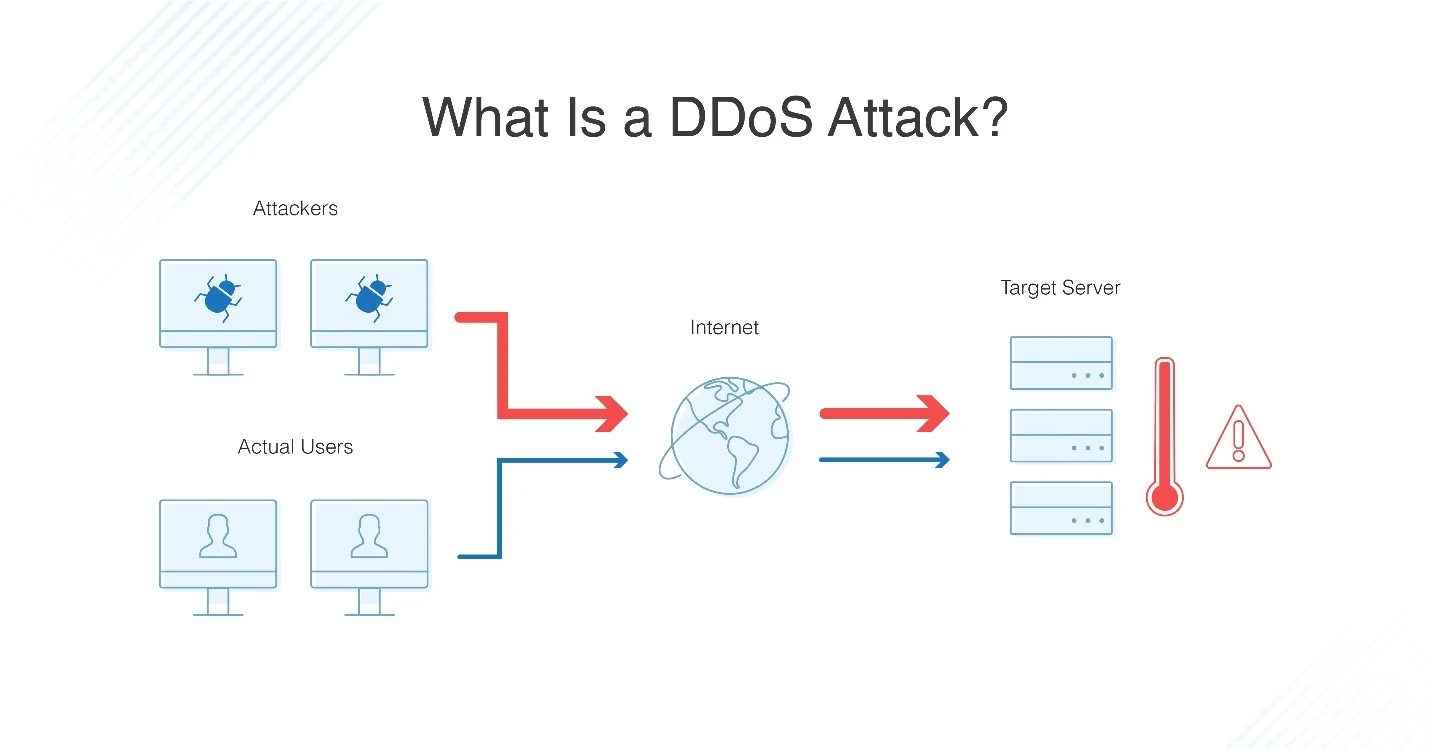

Ataki DDoS

Ataki DDoS ( Distributed Denial of Service ), jak sama nazwa wskazuje, uniemożliwiają firmom korzystanie z własnych usług VoIP przez celowe przeciążanie serwerów.

Zazwyczaj te ataki DDoS są powodowane przez sieć botnetów, czyli zdalnie sterowanych komputerów/botów, którymi manipulowali hakerzy. Te „komputery zombie” zalewają sieci, strony internetowe i serwery znacznie większą liczbą żądań danych lub połączeń, niż są w stanie obsłużyć, uniemożliwiając działanie usług VoIP.

Typowe oznaki ataku DDoS to:

- Nietypowe i długotrwałe skoki przepustowości

- 503 odpowiedzi na błędy HTTP

- Spowolniona usługa

- Nagły wzrost ruchu z podobnych urządzeń, adresów IP lub lokalizacji

Aby złagodzić ataki DDoS, użyj oddzielnego, dedykowanego połączenia internetowego tylko dla VoIP. Sieci VLAN (Virtual Local Area Networks) specjalnie przystosowane do ruchu VoIP są tutaj doskonałą opcją, w dużej mierze dlatego, że znacznie ułatwiają rozpoznanie nieautoryzowanych lub nieznanych przepływów danych. W przypadku użytkowników VoIP korzystających z sieci rozległej (WAN) szyfrowanie zarządzane jest najlepszym sposobem ochrony przed atakami DDoS.

Vishing

Vishing to phishing oparty na technologii VoIP, co oznacza, że haker udaje, że dzwoni do Ciebie z zaufanego numeru telefonu lub źródła w celu ujawnienia im poufnych informacji, takich jak hasła, numery kart kredytowych i inne.

Podszywanie się pod identyfikator dzwoniącego — proces, w którym ci widzący hakerzy sprawiają, że nazwiska i numery pojawiające się w identyfikatorze dzwoniącego wydają się uzasadnione — celowo wprowadza w błąd potencjalne ofiary. Wygląda na to, że ci hakerzy dzwonią z numeru telefonu Twojego banku, twierdząc, że Twoje konto zostało naruszone, i prosząc o hasło, aby móc je natychmiast zabezpieczyć.

Aby zapobiec vishingowi, agencje docelowe powinny weryfikować wszystkie prośby telefoniczne, nawet jeśli wydają się pochodzić z działu IT organizacji. Agenci muszą również zostać przeszkoleni w zakresie odmowy ujawniania poufnych informacji, chyba że przełożony nie wyrazi na to zgody.

Prawdopodobne oznaki ataku vishingu obejmują:

- Nadzwyczajna pilność/napychanie osoby po drugiej stronie linii

- Haker ciągle prosi o weryfikację informacji poprzez ich podanie

- Nieoczekiwane połączenia ze znanych numerów lub firm o ugruntowanej pozycji

- Krótkie i nietypowe numery telefonów w monitorowaniu połączeń Wyświetlanie identyfikatora dzwoniącego

Aby zapobiec atakom vishing:

- Unikaj przekazywania informacji przez telefon każdemu, kto twierdzi, że jest IRS, Medicare lub Social Security Administration (nie inicjują kontaktu)

- Dołącz do rejestru „Nie dzwonić”

- Nie odpowiadaj na komunikaty głosowe za pomocą odpowiedzi głosowych lub dźwięków dotykowych

Złośliwe oprogramowanie i wirusy

(Źródło obrazu)

Złośliwe oprogramowanie i wirusy wpływają na aplikacje internetowe, takie jak VoIP, powodując wiele problemów związanych z bezpieczeństwem sieci. Te szkodliwe programy w szczególności zużywają przepustowość sieci i zwiększają przeciążenie sygnału, co powoduje awarię sygnału dla połączeń VoIP. Powoduje to również uszkodzenie danych przesyłanych w sieci, co oznacza utratę pakietów.

Złośliwe oprogramowanie i wirusy same wyrządzają wiele szkód, ale przyczyniają się również do przyszłych luk w zabezpieczeniach, tworząc tylne drzwi trojana.

Te tylne drzwi pozostawiają luki w zabezpieczeniach, które przyszli hakerzy wykorzystują do manipulowania połączeniami lub kradzieży informacji przekazywanych w rozmowach.

Aby zapobiec złośliwemu oprogramowaniu i wirusom, zastosuj środki bezpieczeństwa danych, takie jak szyfrowanie, i regularnie sprawdzaj, czy nie ma infekcji sieci. Niektóre routery aktywnie blokują złośliwe oprogramowanie, posuwając się nawet do blokowania niebezpiecznych witryn w Twojej sieci.

Przede wszystkim zaimplementuj programowe i sprzętowe zapory ogniowe kompatybilne z VoIP, które skanują informacje, aby upewnić się, że są one bezpieczne.

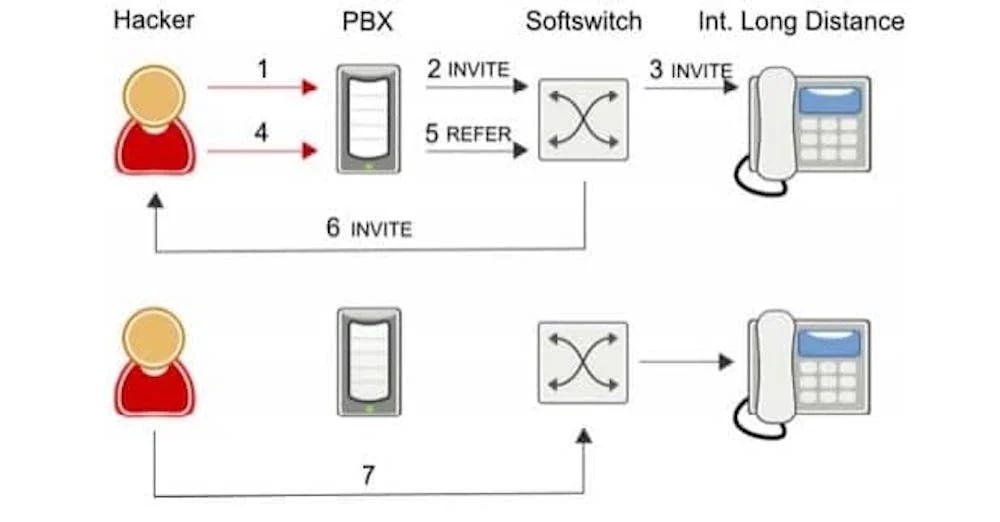

phreaking atak

Atak phreaking to rodzaj oszustwa, w którym hakerzy włamują się do Twojego systemu VoIP w celu wykonywania połączeń międzymiastowych, zmiany planów taryfowych, doładowania konta i wykonywania dodatkowych połączeń telefonicznych, jakie tylko zechcą — wszystko za darmo.

Hakerzy mogą również ukraść przechowywane informacje rozliczeniowe, uzyskać dostęp do poczty głosowej, a nawet zmienić konfigurację przekierowywania połączeń i strategii routingu.

Robią to, dzwoniąc do Twojego systemu telefonicznego i wprowadzając numer PIN, aby uzyskać dostęp do linii zewnętrznej, co umożliwia im wykonywanie połączeń i obciążanie ich kosztami.

Jeśli zauważysz nagły wzrost rachunków telefonicznych, nadmierne nieznane numery w historii połączeń lub połączenia wykonywane poza godzinami pracy, być może padłeś ofiarą ataku phreaking.

Najlepszym sposobem zapobiegania phreakingowi jest szyfrowanie wszystkich łączy SIP, częsta zmiana haseł do kont, zakup oprogramowania chroniącego przed ransomware i, jeśli to możliwe, unikanie zapisywania informacji rozliczeniowych w systemie.

PLUĆ

SPIT, czyli Spam over IP Telephony, jest podobny do prób phishingu i innego spamu w wiadomościach e-mail.

SPIT zawiera nagrane wiadomości, które są wysyłane w systemach telefonicznych VoIP. Takie połączenia są w większości uciążliwe i wiążą Twoje wirtualne numery telefonów , ale spam niesie ze sobą inne zagrożenia, takie jak wirusy, złośliwe oprogramowanie i inne złośliwe ataki.

Solidne rozwiązanie VoIP pomaga zapewnić, że spam nie uszkodzi Twojego systemu telefonicznego.

Nie ma sposobu, aby całkowicie zapobiec SPIT, ale posiadanie zapory pomaga zidentyfikować nadchodzący spam i kontrolować go, aby nie przeciążał systemu.

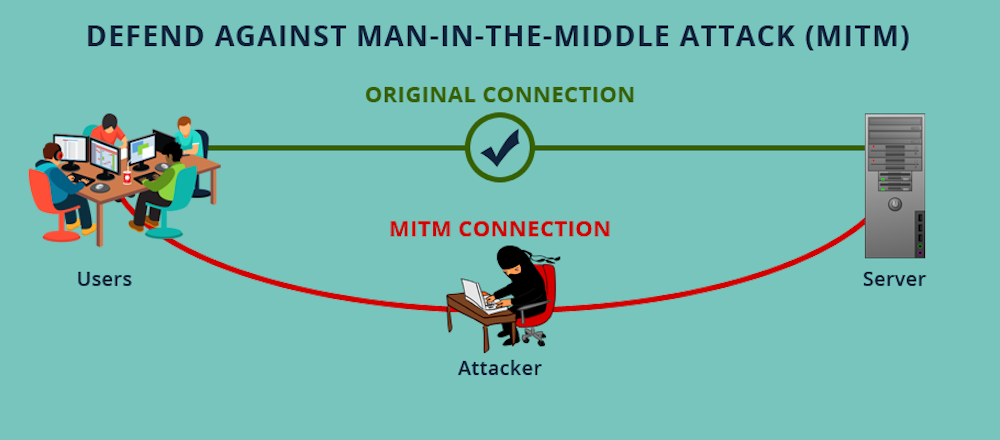

Ataki Man-in-the-Middle

Jak sama nazwa wskazuje, ataki typu man-in-the-middle mają miejsce, gdy haker wstawia się między Twoją sieć VoIP a docelowym miejscem połączenia.

Zwykle dzieje się tak w publicznych i niezabezpieczonych sieciach Wi-Fi. Hakerzy mogą z łatwością przechwycić połączenie i przekierować je przez własne serwery, gdzie mogą łatwo je zainfekować oprogramowaniem szpiegującym, złośliwym oprogramowaniem i wirusami.

Prawdziwy problem z tymi atakami polega na tym, że mogą być dość trudne do wykrycia, a nawet metody takie jak wykrywanie manipulacji lub próby uwierzytelnienia nie zawsze działają.

Oprócz unikania publicznej sieci Wi-Fi użytkownicy mogą zapobiegać atakom typu „man-in-the-middle”, stosując silne szyfrowanie WAP/WEP w punktach dostępowych, poprawiając dane logowania routera, korzystając z VPN i nie tylko.

Oszustwo związane z opłatami drogowymi

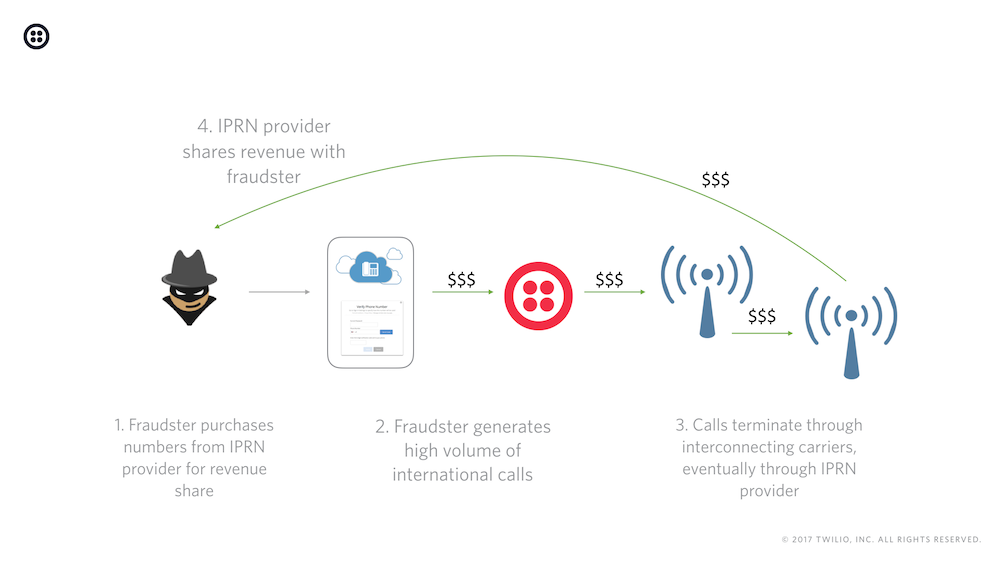

Oszustwo związane z opłatami drogowymi jest nieco podobne do ataku phreakingowego, ale tutaj hakerzy celowo wykonują nadmierną liczbę połączeń międzynarodowych z systemu telefonicznego firmy, aby uzyskać część przychodów generowanych przez połączenia.

Czasami znany jako oszustwo w zakresie międzynarodowego podziału dochodów (IRSF) kosztuje firmy około 10 miliardów dolarów rocznie .

Ale jak ci hakerzy faktycznie zarabiają pieniądze?

Dostawcy międzynarodowych numerów o podwyższonej opłacie (IPRN) kupują i odsprzedają numery telefonów od grup operatorów lub krajowych organów regulacyjnych. Hakerzy generują następnie dużą liczbę połączeń międzynarodowych za pośrednictwem tych numerów, przebijając się przez IPRN.

Aby zapobiec oszustwom związanym z opłatami drogowymi, włącz uwierzytelnianie dwuskładnikowe na swoich kontach, ogranicz uprawnienia geograficzne, zezwalając użytkownikom tylko na kontaktowanie się z niektórymi krajami i ustaw limity stawek na takie rzeczy, jak jednoczesne połączenia i czas trwania połączenia.

Manipulowanie połączeniami

Manipulowanie połączeniami może nie być tak poważnym atakiem cybernetycznym, jak niektóre inne osoby z tej listy, ale nadal poważnie ogranicza sposób prowadzenia działalności.

Manipulowanie połączeniami ma miejsce, gdy haker wprowadza dodatkowe pakiety szumu do strumienia połączeń, natychmiast niszcząc jakość połączenia i zmuszając obie strony do rozłączenia się. Hakerzy ci mogą również zapobiegać dostarczaniu pakietów do ich właściwego miejsca docelowego, co powoduje nieprecyzyjne, zniekształcone usługi i długie okresy ciszy.

Aby temu zapobiec, włącz szyfrowanie typu end-to-end, używaj TLS do uwierzytelniania pakietów danych i używaj oprogramowania do wykrywania punktów końcowych.

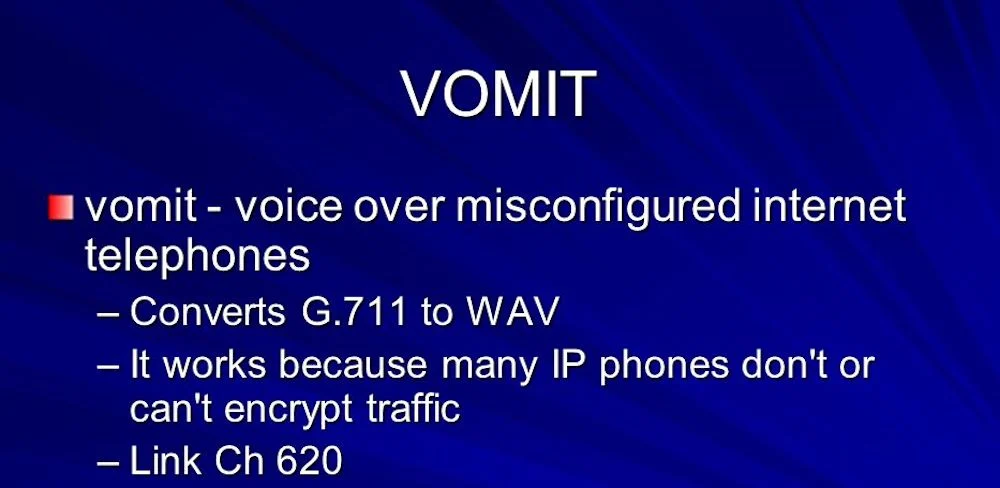

WYMIOCINY

Voice over źle skonfigurowane telefony internetowe lub VOMIT (brutto, wiemy) to narzędzie do hakowania VoIP, które faktycznie konwertuje rozmowy na pliki, które można odtwarzać w dowolnym miejscu, ułatwiając pobieranie informacji z firmowego systemu telefonicznego.

Ten rodzaj podsłuchiwania nie tylko pobiera dane z Twojego systemu, ale także pomaga atakującemu zebrać dane biznesowe, takie jak pochodzenie połączenia, hasła, nazwy użytkowników, numery telefonów i informacje bankowe.

Aby zapobiec VOMIT, skorzystaj z usług dostawcy VoIP w chmurze, który szyfruje połączenia przed ich wysłaniem.

Jest to szczególnie przydatne dla firm opieki zdrowotnej, które wymagają szyfrowania VoIP, aby system był zgodny z HIPAA i HITECH . Postępuj zgodnie z wytycznymi dostawców VoIP, aby Twój system pozostał zgodny z dzisiejszą infrastrukturą komunikacyjną, i stwórz prywatną sieć PBX, ponieważ jest znacznie bezpieczniejsza niż sieć publiczna.

Jak sprawdzić, czy Twój dostawca VoIP jest bezpieczny?

Teraz, gdy znasz zagrożenia, na które należy zwrócić uwagę, musisz upewnić się, że wybrałeś wysokiej jakości dostawcę VoIP, który traktuje bezpieczeństwo i prywatność użytkowników tak samo poważnie jak Ty.

Poniższa lista pytań pomoże Ci określić strategie i poziomy bezpieczeństwa systemu komunikacji w chmurze.

Rozmawiając z operatorem VoIP, zadaj mu następujące pytania:

- Jaki jest gwarantowany czas pracy bez przestojów i co robisz, aby zminimalizować przestoje?

Poszukaj czasu pracy na poziomie co najmniej 99,99% — i zdobądź go na piśmie. Powinieneś również spojrzeć na stronę stanu dostawcy, która pokazuje między innymi historyczne awarie systemu, problemy z siecią, aktualizacje systemu.

- Ile czasu zajmuje reakcja na naruszenie bezpieczeństwa i jak długo trwa przywrócenie bezpiecznej usługi?

Upewnij się, że dobrze rozumiesz, jak dokładnie dostawca reaguje na zagrożenie, takie jak próba podsłuchiwania lub atak DDoS. Jakie środki zapobiegawcze podejmują? Na przykład, czy wysyłają Ci alerty w czasie rzeczywistym w przypadku podejrzanego logowania lub nietypowej aktywności? Jak często wykonują kopie zapasowe Twoich danych, aby mieć pewność, że masz ich kopię na wypadek poważnego ataku? Jak długo potrwa przywrócenie usługi? Jak długo zajmuje im odpowiedź na atak?

- Czy jesteś zgodny z RODO, HIPAA i PCI? Jakie inne certyfikaty bezpieczeństwa posiadasz? SOC (Service Organization Compliance) 2 Zgodność jest jednym z podstawowych wymogów. Został stworzony przez Amerykański Instytut CPA w celu jasnego zdefiniowania kryteriów bezpiecznego zarządzania danymi. Składa się z 5 podstawowych elementów: bezpieczeństwa, integralności przetwarzania, prywatności, dostępności i poufności. Zgodność z PCI (Payment Card Industry) jest wymagana dla każdej firmy, która akceptuje płatności kartą. Gwarantuje, że dostawca korzysta z bezpiecznych sieci VLAN, wymaga częstych testów penetracyjnych w celu ochrony adresu IP i zapewnia aktualność systemu. Zgodność z HIPAA zapewnia odpowiednie zabezpieczenie danych dotyczących zdrowia pacjentów, niezależnie od tego, czy są przechowywane na platformie w chmurze lub w odniesieniu do nagrań rozmów i poczty głosowej. Firmy powinny również posiadać certyfikat ISO/IEC 20071, który gwarantuje, że dostawca posiada silne i aktualne środki bezpieczeństwa.

- W jaki sposób fizycznie chronisz swoje serwery i jakie dodatkowe środki podejmujesz, aby złagodzić zagrożenia bezpieczeństwa, takie jak ataki DNS, phishing, oszustwa związane z opłatami drogowymi i inne?

- Jeśli Twoje oprogramowanie korzysta z aplikacji lub usług innych firm, w jaki sposób upewnisz się, że przestrzegają one wymaganych protokołów bezpieczeństwa?

- Jak szyfrujesz swoje dane i czy to szyfrowanie wpływa na jakość połączeń?

- Jaki rodzaj obsługi klienta jest dostępny i jakie są godziny pomocy? (Telefon, czat na żywo online, e-mail itp.)

Najlepsze praktyki bezpieczeństwa VoIP dla liderów IT

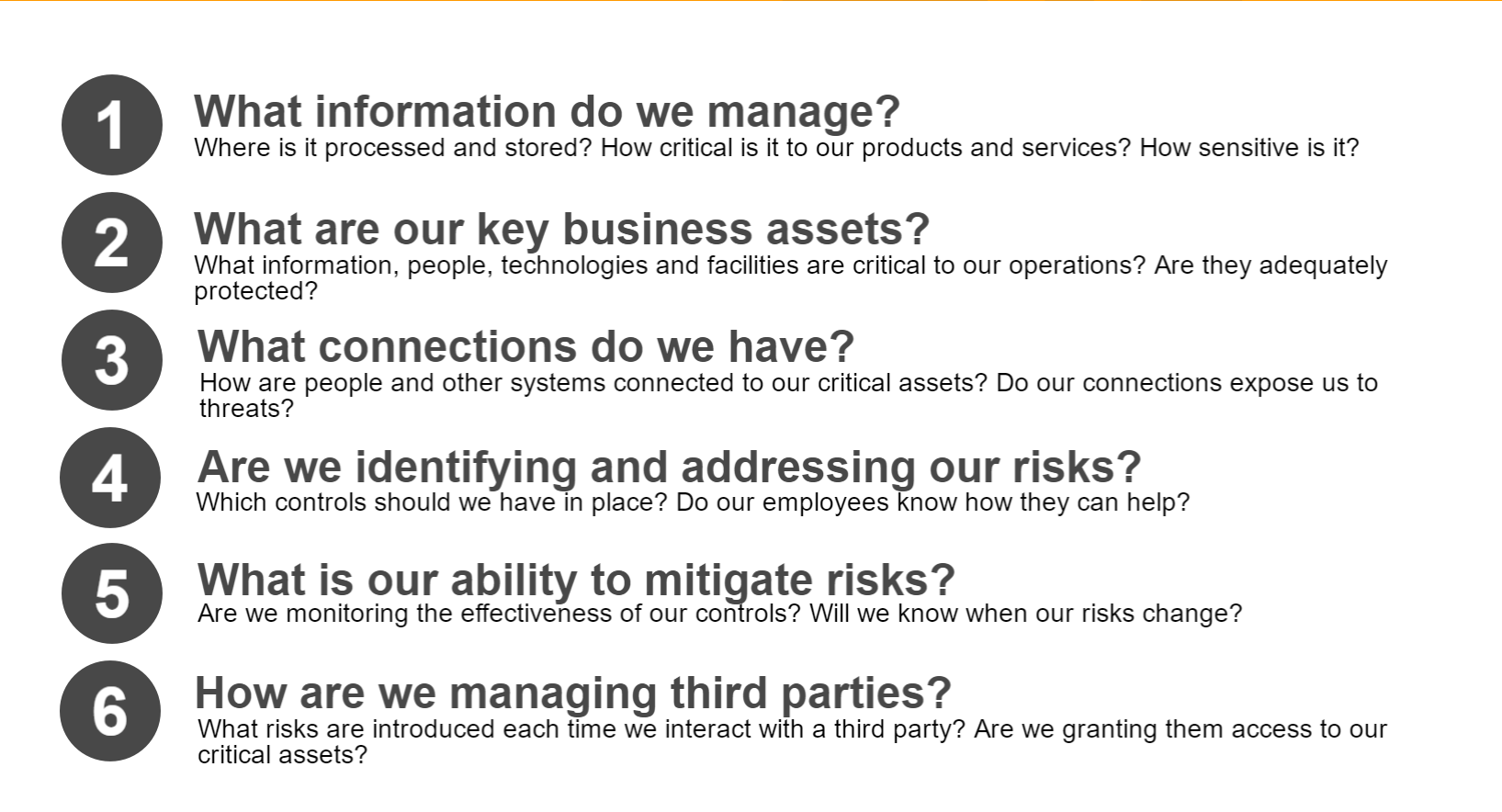

Przed przystąpieniem do działań łagodzących i zapobiegawczych, liderzy IT powinni zadać sobie następujące pytania:

Po dokonaniu samooceny, oto kilka ogólnych najlepszych praktyk bezpieczeństwa VOIP, których każdy powinien przestrzegać.

Zastosuj politykę silnych haseł

Może się to wydawać oczywiste, ale ataki typu brute force (gdzie hakerzy próbują odgadnąć twoje hasła) stoją za ogromnym odsetkiem wycieków danych.

Aby uzyskać najlepsze wyniki, powiedz pracownikom, aby zmieniali swoje hasła co najmniej raz na dwa tygodnie, upewnij się, że nie używają tych samych haseł do wielu kont i poinstruuj ich, aby unikali używania jakichkolwiek informacji osobistych lub publicznych (numeru adresu, imienia zwierzęcia itp. .) w hasłach służbowych.

Unikaj korzystania z publicznego WiFi

Publiczne WiFi to wylęgarnia hakerów, ponieważ złośliwe oprogramowanie i inne wirusy mogą łatwo rozprzestrzeniać się w niezabezpieczonej sieci.

Powiedz członkom zespołu, aby nigdy nie korzystali z niezabezpieczonej sieci Wi-Fi na urządzeniach służbowych.

Przeprowadzaj częste audyty bezpieczeństwa

Nawet zwykła luka w zabezpieczeniach sieci ma duży wpływ na jakość i bezpieczeństwo połączeń VoIP. Optymalnie oceny bezpieczeństwa powinny być przeprowadzane przez niezależne i zweryfikowane agencje ochrony, aby nic nie zostało przeoczone i aby podjęte zostały odpowiednie działania zapobiegawcze.

Kluczowe czynniki niezależnej oceny bezpieczeństwa obejmują:

- Oceny bram – VoIP jest przesyłany do linii PSTN przez bramy VoIP, a mechanizmy ochrony muszą być wdrożone w tych punktach końcowych, a także w innych punktach końcowych w sieci.

- Konfiguracja zapory — Twoja zapora musi chronić przed cyberprzestępcami i umożliwiać wysyłanym pakietom danych podróżowanie bez przeszkód.

- Symulacje cyberataków — są one wykonywane, aby pomóc Twojej organizacji ocenić jej słabe punkty i usprawnić wykrywanie włamań.

- Skanowanie bezpieczeństwa w oparciu o aplikacje — przeciętna sieć biznesowa używa wielu aplikacji do różnych funkcji i każda z nich powinna zostać przeskanowana pod kątem problemów.

- Procedury łatania – Procedury łatania powinny być również oceniane w celu ustalenia, czy oprogramowanie/sprzęt ma słabe punkty, które można wykorzystać

Chroń BYOD/urządzenia mobilne

Mobilne aplikacje VoIP są idealne dla biur ze zdalnymi/mieszanymi zespołami, często w odpowiednio zabezpieczonych sieciach.

Jeśli jednak urządzenie mobilne lub urządzenie BYOD jest używane przez publiczne Wi-Fi dla VoIP, są one bardzo podatne na ataki cyberprzestępców dzięki niezabezpieczonym połączeniom bezprzewodowym 802.11x.

Aby temu zapobiec, włącz szyfrowanie typu end-to-end i chroń punkty dostępu bezprzewodowego za pomocą bezpieczniejszych protokołów niż 802.11x. Należą do nich WPA, które wykorzystuje szyfrowanie do ochrony podłączonych urządzeń.

Ponadto kontroler granic sesji pomaga zdalnym pracownikom łączyć się z łączami SIP podczas analizowania całego przychodzącego i wychodzącego ruchu VoIP pod kątem luk w zabezpieczeniach i ataków.

Uruchom spójne aktualizacje oprogramowania i systemu

Mimo że wielu dostawców usług VoIP uruchamia automatyczne aktualizacje oprogramowania, nadal dobrze jest upewnić się, że korzystasz z najnowszych wersji wszystkich narzędzi komunikacji biznesowej.

Te aktualizacje nie tylko ulepszają funkcje i poprawiają komfort użytkowania. Zawierają również niezbędne aktualizacje zabezpieczeń oraz ochronę przed wirusami i złośliwym oprogramowaniem, o których istnieniu możesz nawet nie wiedzieć.

Ponadto często wprowadzają technologię, aby naprawić utratę pakietów i wzmocnić słabości.

W przypadku większości telefonów VoIP protokół przesyłania plików trywialnych (TFTP) jest podstawowym systemem dostarczania poprawek bezpieczeństwa. Niestety, stanowi to lukę w zabezpieczeniach, ponieważ każdy haker może wprowadzić do systemu prosty plik, który ujawnia luki i zapewnia punkt wejścia do sieci.

Aby temu zapobiec, muszą istnieć środki bezpieczeństwa chroniące sprzęt przed nieuczciwymi łatami, a telefony VoIP muszą być regularnie łatane przez personel IT, aby zapobiec wykorzystaniu luk w zabezpieczeniach.

Najbardziej bezpieczni i szyfrowani dostawcy VoIP

Jeśli chodzi o bezpieczeństwo, a zwłaszcza szyfrowanie, nie wszyscy dostawcy VoIP są sobie równi.

W poniższej tabeli wymieniono dostawców oferujących szyfrowanie i doskonałe funkcje bezpieczeństwa.

| Dostawca | 8×8 | RingCentral | Nextiva | Vonage | Przejdź do połączenia |

| Czas pracy | 99,9999% | 99,999% | 99,999% | 99,999% | 99,999% |

| Szyfrowanie od końca do końca | ✓ | ✓ | ✓ | ✓ | ✓ |

| Godziny wsparcia | Telefon: poniedziałek-sobota, 6:00-18:00 Wsparcie na czacie: 24/7 | Telefon: 5:00-18:00 od poniedziałku do piątku Wsparcie na czacie: 24/7 | Telefon: 5:00-18:00 od poniedziałku do piątku Wsparcie na czacie: 24/7 | Telefon: 24/7 Wsparcie na czacie: 24/7 | |

| Zgodność z HIPAA | ✓ | ✓ | ✓ | ✓ | ✓ |

| Certyfikacja ISO-27001 i zgodność z SOC 2 | ✓ | ✓ | ✓ | ✓ | ✓ |

| Niezależne audyty bezpieczeństwa | Rocznie | Rocznie | Regularne testy penetracyjne | Niezależne audyty bezpieczeństwa, częstotliwość nieznana | Rocznie |

| Więcej informacji | Nasza recenzja 8×8 | Nasz przegląd RingCentral | Nasza recenzja Nextiva | Nasz przegląd Vonage | Nasza recenzja GoToConnect |

Aby dowiedzieć się więcej o wymienionych tutaj dostawcach szyfrowanej VoIP oraz poznać inne rozwiązania do komunikacji biznesowej, zapoznaj się z naszą interaktywną tabelą najlepszych biznesowych programów VoIP .

Często zadawane pytania dotyczące bezpieczeństwa VoIP

Poniżej odpowiedzieliśmy na niektóre z najczęstszych pytań dotyczących bezpieczeństwa VoIP.