Co to jest bezpieczeństwo komputera | Typowe zagrożenia bezpieczeństwa komputerowego

Opublikowany: 2022-04-02Czytaj dalej, aby uzyskać szczegółową wiedzę na temat bezpieczeństwa komputera, zagrożeń bezpieczeństwa i sposobów ochrony komputera.

Twój komputer codziennie bawi się w chowanego z licznymi zagrożeniami bezpieczeństwa. Mamy na myśli wiele niebezpieczeństw, które nieustannie próbują znaleźć i zaatakować Twoje urządzenie. Za każdym razem, gdy korzystasz z Internetu, pobierasz nowe oprogramowanie, importujesz plik lub wykonujesz inne zadania, hakerom, wirusom i innym problemom łatwiej jest złapać Twój komputer.

Po wejściu do urządzenia typowe zagrożenia bezpieczeństwa komputera mogą sprawić, że napotkasz wiele trudności.

Na przykład mogą ukraść Twoje dane i wyłudzić za to pieniądze, wykorzystać Twoje dane osobowe do nieuczciwych celów i spowodować wiele innych problemów.

Dlatego ważne jest, aby dowiedzieć się o najczęstszych zagrożeniach bezpieczeństwa komputera i jak się przed nimi chronić.

W tym artykule szczegółowo omówiono różne aspekty związane z cyberbezpieczeństwem komputerów i powiązanymi zagrożeniami. Ale zanim przejdziemy dalej, najpierw omówmy, czym jest bezpieczeństwo komputera, aby lepiej je zrozumieć.

Wprowadzenie do bezpieczeństwa komputerowego

Jeśli mówimy o podstawowej definicji bezpieczeństwa komputerowego, chodzi o ochronę urządzenia i informacji przed nieautoryzowanym użyciem, uszkodzeniem i kradzieżą.

Innymi słowy, bezpieczeństwo komputera to zestaw systemów chroniących komputer przed wszystkimi rzeczami, które mogą być potencjalnie szkodliwe dla urządzenia i prywatności.

Niektóre przykłady zabezpieczeń komputerowych obejmują uwierzytelnianie dwukierunkowe, ochronę hasłem itp. W dalszej części tego artykułu dowiemy się więcej o tych mechanizmach, aby zapewnić bezpieczeństwo komputera.

Zanim przejdziesz dalej, ważne jest, aby omówić rodzaje zabezpieczeń komputera, aby lepiej zabezpieczyć się przed zagrożeniami (wymienionymi w kolejnych sekcjach).

Przeczytaj także: Krytyczne luki bezpieczeństwa w popularnych aplikacjach VPN

Rodzaje komputerowych systemów bezpieczeństwa

Teraz, gdy już wiesz, czym jest bezpieczeństwo komputerowe, powinieneś również pamiętać, że może ono przybierać różne formy. Rodzaje zabezpieczeń zależą od tego, co chcesz chronić na swoim komputerze. Ogólnie, zabezpieczenia komputerowe mogą być jednego z następujących typów.

Bezpieczeństwo aplikacji

Ponieważ aplikacje na Twoim komputerze są miękkim celem dla atakujących, możesz je chronić za pomocą zabezpieczeń aplikacji. Dodaje do aplikacji funkcje bezpieczeństwa, aby chronić je przed cyberatakami.

Zapory aplikacji internetowych, oprogramowanie antywirusowe, zapory, hasła i szyfrowanie to tylko kilka przykładów systemów zabezpieczeń aplikacji.

Bezpieczeństwo informacji

Jeśli obawiasz się nieautoryzowanego użycia systemu komputerowego lub naruszenia jego poufności, dostępności i integralności, możesz zastosować zabezpieczenia informacji. Ten rodzaj bezpieczeństwa komputerowego koncentruje się na ochronie informacji poprzez model triady CIA, który zapewnia, że dane pozostają bezpieczne przez cały czas bez utraty wydajności.

Bezpieczeństwo sieci

Cyberprzestępcy często szukają luk w sieci, aby zaatakować Twój komputer. Dlatego musisz mieć wdrożony mechanizm bezpieczeństwa sieci, aby zapobiec nieautoryzowanemu dostępowi do sieci komputerowych.

Bezpieczeństwo punktów końcowych

Odpowiedzialność za ochronę przed zagrożeniami komputerowymi zawsze spoczywa na użytkowniku końcowym. Jednak wiele razy użytkownicy nieumyślnie pomagają atakującym w realizacji ich niezgodnych z prawem celów (na przykład użytkownicy często nieświadomie klikają złośliwe łącza).

Dlatego bezpieczeństwo punktów końcowych ma na celu uświadomienie użytkownikom tematów związanych z bezpieczeństwem komputerowym, takich jak phishing/ataki socjotechniczne, tworzenie i używanie haseł, bezpieczeństwo urządzeń/fizyczne oraz znaczenie cyberbezpieczeństwa.

ochrona Internetu

Jak być może już wiesz, Internet jest wirtualnymi drzwiami do wielu rzeczy, takich jak informacje i zagrożenia bezpieczeństwa komputera (takie jak wirusy, oprogramowanie szpiegujące i inne złośliwe oprogramowanie). Dlatego bezpieczeństwo w Internecie oznacza ochronę komputera przed różnymi problemami związanymi z Internetem.

Powyżej omówiliśmy definicję bezpieczeństwa komputerowego i jego typy, aby dać Ci podstawowe pojęcie o tym temacie. Teraz, naszym zdaniem, jesteś dobrze przygotowany do walki z następującymi zagrożeniami dla komputerów osobistych, które możesz napotkać.

Najczęstsze zagrożenia bezpieczeństwa komputerowego

Teraz nadszedł czas, aby poznać zagrożenia bezpieczeństwa komputera, które mogą pojawić się na Twojej drodze. Udostępniamy je poniżej.

1. Phishing

Ataki phishingowe są powszechnym i jednym z najbardziej potencjalnych zagrożeń dla bezpieczeństwa komputera. Według ostatnich badań ponad 81% organizacji padło ofiarą phishingu w ciągu ostatniego roku.

Najczęściej ataki phishingowe odbywają się za pośrednictwem wiadomości e-mail. Atakujący używa znajomo wyglądającego adresu e-mail, aby Cię oszukać. Jeśli klikniesz na maila, otworzysz dany załącznik i wypełnisz wymagane informacje, stracisz swoje dane. Co więcej, użytkownicy zgłaszali nawet straty finansowe z powodu zagrożeń bezpieczeństwa komputerowego, takich jak phishing.

Oprócz e-maili hakerzy zaczęli również phishing za pośrednictwem aplikacji chmurowych firm. Dlatego powinieneś podjąć odpowiednie kroki, aby je chronić.

2. Złośliwe oprogramowanie

Jeśli pojawi się komunikat o błędzie „Na Twoim komputerze wykryto poważne zagrożenia bezpieczeństwa”, Twoje urządzenie może być zainfekowane złośliwym oprogramowaniem. Złośliwe oprogramowanie to złośliwe oprogramowanie, takie jak oprogramowanie szpiegujące, oprogramowanie ransomware, wirusy itp. Ataki złośliwego oprogramowania mają miejsce po kliknięciu dowolnego zainfekowanego łącza lub załącznika wiadomości e-mail.

Po przedostaniu się do komputera złośliwe oprogramowanie może spowodować wiele szkód, takich jak instalacja szkodliwego oprogramowania, uniemożliwienie dostępu do kluczowych składników sieci, zbieranie prywatnych informacji i nie tylko.

Uwaga: według niedawnego badania ataki ransomware odnotowały wzrost o ponad 140% tylko w trzecim kwartale 2021 roku. Analizując liczby, można oszacować, że w 2022 r. może nastąpić wykładniczy wzrost liczby ataków złośliwego oprogramowania.

Przeczytaj także: Najlepsze bezpłatne narzędzia do usuwania złośliwego oprogramowania dla systemu Windows

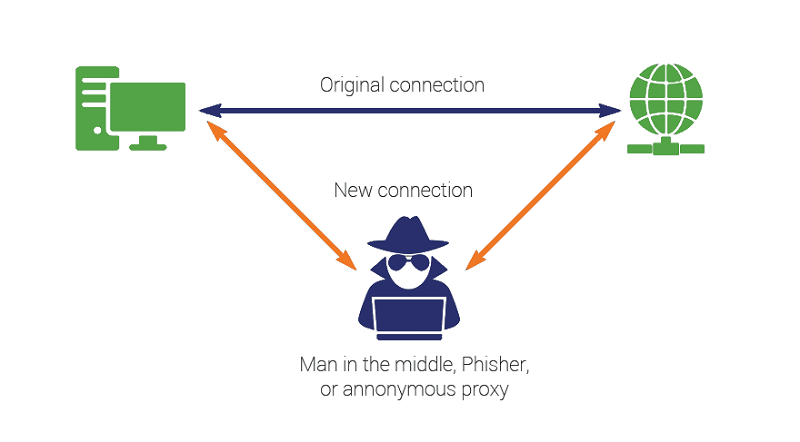

3. Człowiek w środku

MitM lub Man in the Middle to jeden z rodzajów zagrożeń komputerowych, w których haker umieszcza się między transakcją dwustronną. Gdy cyberprzestępca wejdzie w komunikację, może wykraść wrażliwe dane.

Ataki typu Man in the Middle odbywają się głównie za pośrednictwem niezabezpieczonych publicznych sieci Wi-Fi. Dlatego musisz ich używać ostrożnie.

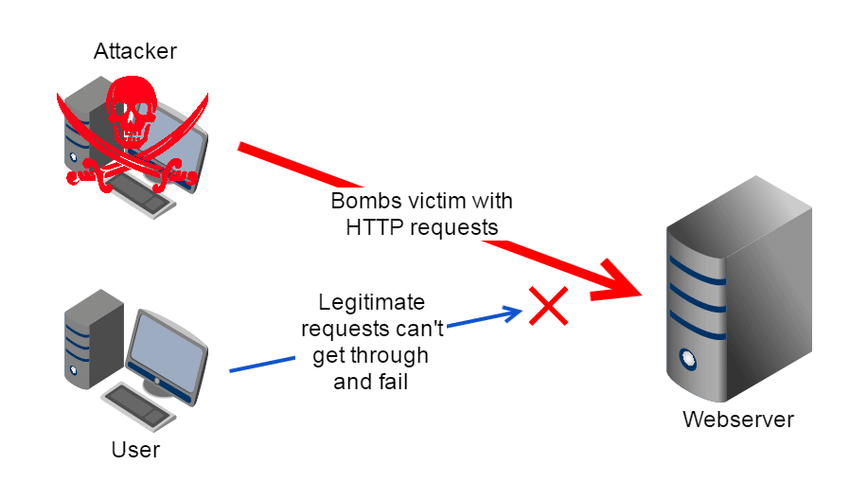

4. Odmowa usługi

Kolejnym zagrożeniem dla cyberbezpieczeństwa komputerów są ataki typu „odmowa usługi”. Tego rodzaju ataki uniemożliwiają dostęp do komputera lub zasobów sieciowych. Zalewa system, sieć lub serwery bezużytecznymi danymi i żądaniami, aby były niedostępne.

Co więcej, poprzez rozproszoną odmowę usługi osoby atakujące mogą nawet zaatakować Twoje urządzenie przy użyciu wielu zainfekowanych urządzeń.

Uwaga: według ostatnich danych, ataki typu „odmowa usługi” kosztują firmę od 20 000 do 40 000 USD za godzinę. To całkiem spora kwota!

5. Wstrzyknięcie SQL

Kolejnym zagrożeniem bezpieczeństwa komputera, z którym możesz się spotkać, jest wstrzyknięcie SQL. Tutaj cyberprzestępcy umieszczają złośliwy kod na serwerach SQL, aby uzyskać dostęp do bazy danych. Po uzyskaniu dostępu do serwera atakujący może przeglądać dane, zmieniać je lub usuwać.

6. Emotet

Porozmawiajmy teraz o Emotecie. Jest to trojan (rodzaj złośliwego oprogramowania), który dostaje się do komputera w celu kradzieży poufnych lub poufnych informacji.

Emotet trafia na Twój komputer za pośrednictwem wiadomości spamowych, złośliwych skryptów lub zainfekowanych linków. Jest uważany za jedno z najdroższych i najbardziej szkodliwych złośliwych programów.

Uwaga: Emotet nie pozostaje na jednym komputerze. Replikuje się jak robak i rozprzestrzenia infekcję na wszystkie podłączone komputery. Według ostatnich statystyk Emotet dotknął już ponad 5% organizacji na całym świecie.

7. Ataki socjotechniczne

Być może najczęstszą formą ochrony przed nieautoryzowanym użyciem systemu komputerowego jest hasło. Jednak wraz ze wzrostem liczby ataków socjotechnicznych nawet hasła są zagrożone.

Hakerzy wykorzystują socjotechnikę lub strategię obejmującą interakcje międzyludzkie, aby nakłonić użytkowników do ujawnienia swoich haseł. Ponadto inne formy ataków socjotechnicznych obejmują dostęp do kluczy bezpieczeństwa (hasła) poprzez zgadywanie lub bazy haseł.

Uwaga: zgodnie z ostatnimi badaniami liczba ataków socjotechnicznych wzrosła o alarmujący wskaźnik 270% w 2021 r. i oczekuje się, że w 2022 r. wzrosną jeszcze bardziej.

Przeczytaj także: „Nie do zabicia” złośliwe oprogramowanie na Androida zapewnia hakerom pełny zdalny dostęp

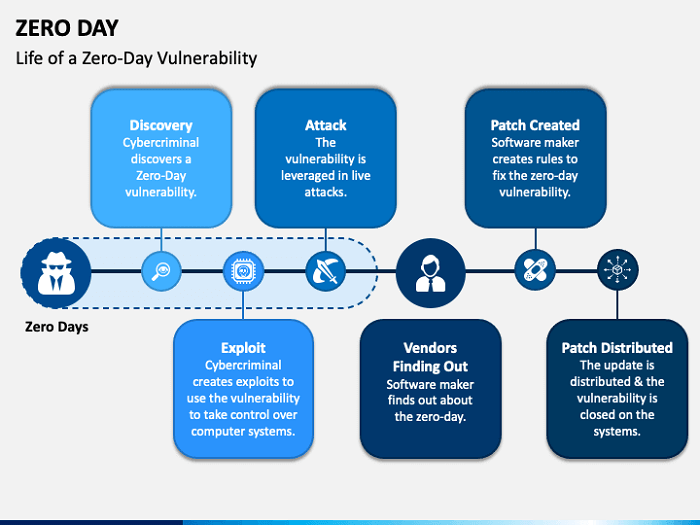

8. Eksploatacja dnia zerowego

Żadne oprogramowanie ani aplikacja nie są niezawodne. Prawie wszystkie programy mają pewne luki, które mogą utorować drogę hakerom do inwazji na Twój system. Exploity dnia zerowego mają miejsce, gdy te luki stają się znane znanym umysłom, zanim twórcy oprogramowania/aplikacji wydadzą aktualizację poprawki, aby je naprawić.

Uwaga: jak zaobserwowali badacze, exploity zero-day wzrosły dramatycznie o 100% od roku 2020 do 2021. Liczba tych ataków rośnie również w 2022 roku.

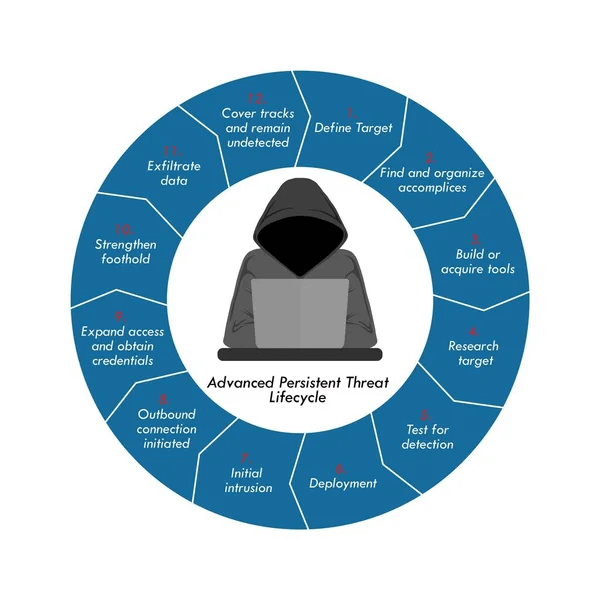

9. Zaawansowane trwałe ataki

Gdy złośliwy gracz wejdzie do sieci lub systemu i pozostaje niewykryty przez dłuższy czas, nazywamy to zaawansowanym, trwałym atakiem. W tym przypadku atakujący dąży do kontrolowania aktywności sieciowej, aby uzyskać kluczowe informacje o celu.

Celem zaawansowanych trwałych ataków są głównie cenione przedsiębiorstwa, witryny krajowe i inne ofiary o dużej wartości.

Uwaga: Różne badania przewidywały, że w 2022 r. urządzenia mobilne, łańcuchy dostaw i oprogramowanie do przetwarzania w chmurze będą jednymi z najczęstszych ofiar zaawansowanych trwałych ataków.

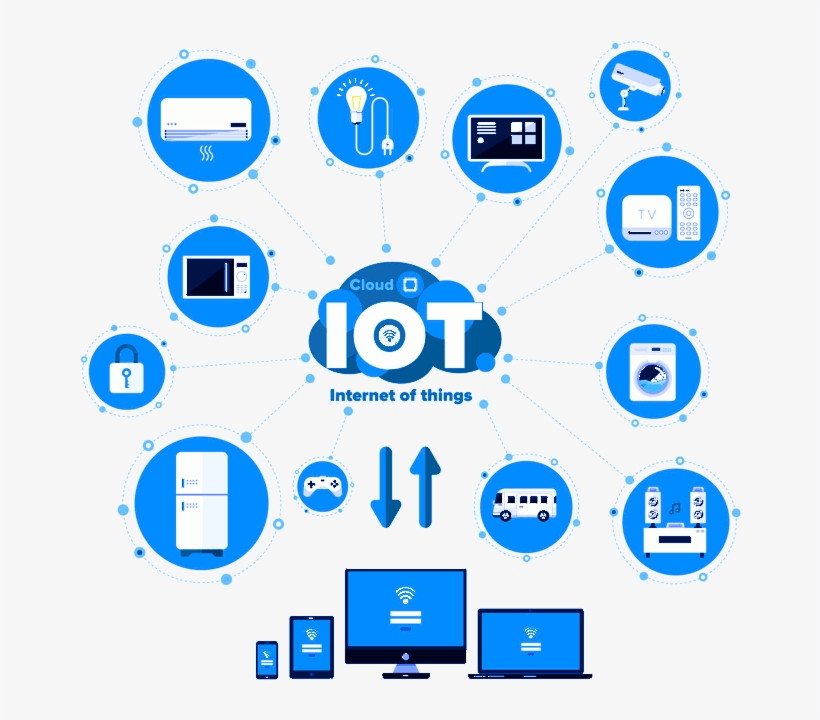

10. Ataki IoT

We współczesnym świecie IoT (Internet of Things) zyskał ogromną popularność. Cyberprzestępcy atakują urządzenia IoT za pośrednictwem botnetów. Malware botnet szuka niestrzeżonych urządzeń w Internecie i infekuje jak najwięcej urządzeń.

Botnet wykorzystuje moc i zasoby zainfekowanych urządzeń do różnych automatycznych działań, które są nieznane użytkownikowi urządzenia. Co więcej, hakerzy wykorzystują te botnety do wysyłania spamu e-mailowego, oszukańczych kampanii, generowania złośliwego ruchu i innych nielegalnych działań.

Uwaga: jak donosi Gartner, w nadchodzącym czasie ponad 25% cyberataków będzie dotyczyło Internetu Rzeczy.

Po zapoznaniu się z najczęstszymi zagrożeniami bezpieczeństwa komputera możesz zastanawiać się, jak chronić przed nimi swoje urządzenie, prawda? Cóż, podzielamy to samo w następnej sekcji.

Jak chronić komputer przed zagrożeniami bezpieczeństwa?

Możesz postępować zgodnie z kilkoma prostymi wskazówkami, aby chronić swój komputer i dane. Są one podane poniżej.

Używaj silnych haseł

Hasła są najczęstszym narzędziem do ochrony komputera i danych przed nieautoryzowanym dostępem. Musisz zachować hasło, które jest wystarczająco trudne do odgadnięcia. Do utworzenia takiego hasła możesz użyć kombinacji cyfr, liter i symboli.

Zainstaluj oprogramowanie antywirusowe

Oprogramowanie antywirusowe to tarcza ochronna, której potrzebujesz, aby chronić swoje dane przed wścibskimi oczami hakerów. Pomaga trzymać z dala wirusy i inne złośliwe oprogramowanie. Pozwala również z łatwością wykrywać i usuwać wirusy, jeśli kiedykolwiek Twoje urządzenie zostanie zainfekowane. Jeśli nie masz pewności, którego antywirusa użyć, możesz wybrać jedną z naszych najlepszych rekomendacji.

Zaktualizuj system operacyjny, aplikacje i przeglądarkę

Aktualizacje usuwają luki w zabezpieczeniach, które hakerzy mogą wykorzystać do swoich niezgodnych z prawem celów. Co więcej, pierwszą zasadą bezpieczeństwa komputera jest sprawdzanie łatek. Dlatego zawsze radzimy naszym czytelnikom, aby zawsze aktualizowali system operacyjny, przeglądarkę internetową i aplikacje.

Ignoruj podejrzanie wyglądające e-maile

Hakerzy często wykorzystują lukratywne e-maile, aby oszukać cel. Dlatego jeśli e-mail wygląda zbyt dobrze, aby był prawdziwy, nigdy go nie klikaj. Na przykład, jeśli otrzymasz wiadomość e-mail z informacją, że wygrałeś na loterii o wartości miliona dolarów, najprawdopodobniej jest to oszustwo, które ma cię okraść. Dlatego oprzyj się pokusie odebrania nagrody.

Zastosuj uwierzytelnianie dwuskładnikowe

Hasła to najczęstsza metoda uwierzytelniania. Ponieważ jednak hakerzy stali się wystarczająco inteligentni, by łamać słabe hasła, wiele witryn internetowych oferuje opcję uwierzytelniania dwuskładnikowego. Tutaj uzyskujesz dostęp po wprowadzeniu hasła i innej formy weryfikacji, takiej jak OTP (jednorazowe hasło) otrzymane na Twój adres e-mail/numer telefonu komórkowego. Uważamy, że lepiej zachować uwierzytelnianie dwuskładnikowe i zalecamy to samo naszym czytelnikom.

Powyżej były zagrożenia bezpieczeństwa komputera i sposoby na ich powstrzymanie. Jeśli nadal masz jakieś pytania lub wątpliwości, możesz przejść do następnej sekcji, aby znaleźć potrzebne odpowiedzi.

Przeczytaj także: Najlepsze bezpłatne narzędzia do usuwania programów szpiegujących na komputer z systemem Windows

Często Zadawane Pytania

Poniżej odpowiadamy na wszystkie pytania dotyczące cyberbezpieczeństwa komputera, które mogą tkwić w Twojej głowie.

Q1. Co to jest bezpieczeństwo danych?

Mówiąc prościej, bezpieczeństwo danych to jeden z aspektów technologii informacyjnej, który dotyczy ochrony oprogramowania i danych przed nieautoryzowanym manipulowaniem lub uszkodzeniem.

Q2. Czym jest prywatność komputera?

Mówiąc najprościej, prywatność komputera to Twoja zdolność do decydowania, jakie dane na Twoim komputerze mogą być przekazywane stronom trzecim. Żadne informacje nie mogą być udostępniane osobom trzecim bez Twojej wiedzy.

Q3. Co to jest zagrożenie bezpieczeństwa komputera?

Wszystkie rzeczy, które mogą uszkodzić Twoje dane lub umożliwić nieautoryzowany dostęp do nich, są znane jako zagrożenie bezpieczeństwa komputerowego. Wszystko może spowodować zagrożenie bezpieczeństwa komputera, w tym wirusy, oprogramowanie ransomware i inne złośliwe oprogramowanie.

Q4. Jakie znaczenie ma bezpieczeństwo komputera?

Ochrona danych ma pierwszorzędne znaczenie dla bezpieczeństwa komputerowego. Oprócz tego poniżej znajdują się inne czynniki, które sprawiają, że bezpieczeństwo komputera jest ważne.

- Ochrona własności organizacji

- Ochrona przed wirusami i innym złośliwym oprogramowaniem

- Minimalizacja ryzyka nieuprawnionego dostępu

P5. Jaki czynnik powoduje najwięcej problemów związanych z bezpieczeństwem komputera?

Przypadkowe błędy to element, który powoduje wiele problemów związanych z bezpieczeństwem komputerowym.

P6. Jaki jest przykład braku bezpieczeństwa komputerowego?

Spam jest najczęstszym przykładem braku wystarczających zabezpieczeń komputera. Za każdym razem, gdy masz dużo e-maili lub wiadomości spamowych, może być coś nie tak z twoim systemem bezpieczeństwa.

P7. Jaki rodzaj prawa prywatności wpływa na bezpieczeństwo komputera?

Wszelkie przepisy dotyczące prywatności mające zastosowanie do Twojej organizacji wpływają na bezpieczeństwo komputera. Na przykład, jeśli ustawa COPPA (Children's Online Privacy Protection Act) ma zastosowanie do Twojej organizacji, wpływa to na bezpieczeństwo Twojego komputera.

To wszystko dla bezpieczeństwa komputerowego i powiązanych zagrożeń

W tym artykule przyjrzeliśmy się różnym zagrożeniom i rozwiązaniom związanym z bezpieczeństwem komputerowym. Mamy nadzieję, że ten opis pomógł Ci zrozumieć najczęstsze zagrożenia bezpieczeństwa komputera i sposoby ich trzymania z dala od urządzenia.

Współczesny świat ma wiele otwartych bram dla hakerów i cyberprzestępców, którzy mogą zaatakować Twój komputer. Dlatego radzimy zachować czujność przez cały czas.

Jeśli masz jakiekolwiek pytania lub wątpliwości dotyczące tego artykułu, chętnie odpowiemy na wszystkie Twoje pytania. Napisz do nas komentarz.